Resumen de vulnerabilidades de WordPress: noviembre de 2019, parte 1

Publicado: 2019-11-15Durante la primera quincena de noviembre se revelaron varias vulnerabilidades nuevas de plugins y temas de WordPress, por lo que queremos mantenerlos al tanto. En esta publicación, cubrimos las vulnerabilidades recientes de los complementos y temas de WordPress y qué hacer si está ejecutando uno de los complementos o temas vulnerables en su sitio web.

Dividimos el Resumen de vulnerabilidades de WordPress en cuatro categorías diferentes:

- 1. núcleo de WordPress

- 2. Complementos de WordPress

- 3. Temas de WordPress

- 4. Infracciones de toda la Web

* Incluimos brechas de toda la web porque es esencial también estar al tanto de las vulnerabilidades fuera del ecosistema de WordPress. Los ataques al software del servidor pueden exponer datos confidenciales. Las violaciones de la base de datos pueden exponer las credenciales de los usuarios en su sitio, abriendo la puerta para que los atacantes accedan a su sitio.

Actualización de seguridad principal de WordPress

WordPress 5.3 cayó esta semana, así que asegúrese de actualizar sus sitios lo antes posible. Aquí hay un vistazo rápido a las 20 principales funciones nuevas y mejoras en WordPress 5.3.

Vulnerabilidades de los complementos de WordPress

En octubre de este año se han descubierto varias vulnerabilidades nuevas en los complementos de WordPress. Asegúrese de seguir la acción sugerida a continuación para actualizar el complemento o desinstalarlo por completo.

1. SVG seguro

Safe SVG versión 1.9.5 y anteriores es vulnerable a un ataque de omisión de secuencias de comandos entre sitios. La vulnerabilidad permite que un atacante eluda la protección agregada por Safe SVG.

Lo que debes hacer

2. Cambio de moneda para WooCommerce

Currency Switcher para WooCommerce versión 2.11.1 tiene una vulnerabilidad de omisión de restricciones de seguridad que permitiría a un atacante habilitar una moneda que no está habilitada actualmente en la configuración.

Lo que debes hacer

3. Tidio Live Chat

Tidio Live Chat versión 4.1 y anteriores es vulnerable a una falsificación de solicitud entre sitios que conduce a un ataque de secuencias de comandos entre sitios. La vulnerabilidad permitiría a un atacante engañar a los administradores para que agreguen una carga útil maliciosa que se presentaría a todos los visitantes.

Lo que debes hacer

4. IgniteUp - Próximamente y modo de mantenimiento

IgniteUp - Próximamente y el modo de mantenimiento versión 3.4 y anteriores tiene múltiples vulnerabilidades.

- Eliminación arbitraria de archivos

- Inyección de HTML y CSRF en mensajes de correo electrónico

- Secuencias de comandos almacenadas entre sitios

- Divulgación de la dirección de correo electrónico de los suscriptores

- Eliminación arbitraria de suscriptores

- Cambio de plantilla de complemento arbitrario

Lo que debes hacer

5. Blog2Social: Publicación automática y programador de redes sociales

Blog2Social: Social Media Auto Post & Scheduler versión 5.8.1 tiene una vulnerabilidad de Cross-Site Scripting. La vulnerabilidad permitiría a un atacante ejecutar código HTML y JavaScript arbitrario que podría ejecutarse a través de un enlace malicioso.

Lo que debes hacer

6. Control deslizante de revisión de WP Google

WP Google Review Slider versión 6.1 es vulnerable a un ataque de inyección SQL autenticado.

Lo que debes hacer

7. Marco de complementos YITH (39 complementos individuales)

La suite YITH de complementos de WooCommerce es vulnerable a un ataque de cambio de configuración autenticado. Esta tabla resume los 39 complementos YITH vulnerables:

Resumen de las vulnerabilidades del complemento YITH

versión 2.2.14.

versión 2.3.15.

1.3.15.

1.3.12.

1.7.1.

1.3.21.

versión 1.3.7.

versión 1.4.9.

versión 1.3.6.

versión 1.2.11.

versión 1.2.13.

versión 1.2.1.

versión 1.2.1.

versión 1.5.23.

versión 1.3.8.

a la versión 1.3.6.

a la versión 1.6.3.

a la versión 1.4.5.

actualícelo a la versión 1.1.17.

actualícelo a la versión 1.2.14.

actualícelo a la versión 1.7.5.

actualícelo a la versión 1.8.13.

debería actualizarlo a la versión 1.1.8.

debería actualizarlo a la versión 1.1.13.

debería actualizarlo a la versión 1.3.13.

debe actualizarlo a la versión 1.2.15.

debe actualizarlo a la versión 2.0.2.

y deberías actualizarlo a la versión

1.3.11.

y deberías actualizarlo a la versión

1.3.6.

parcheado, y deberías actualizarlo

a la versión 1.3.6.

WooCommerce

parcheado, y deberías actualizar

a la versión 1.0.12.

Pasarela de pago

parcheado, y deberías actualizar

a la versión 1.1.13.

parcheado, y deberías

actualícelo a la versión 1.1.13.

parcheado, y deberías

actualizarlo a la versión

2.1.4.

Vendedores

ha sido parcheado, y usted

debería actualizarlo a

versión 3.4.1.

y respuestas

ha sido parcheado, y usted

debería actualizarlo a

versión 1.2.0.

Carro abandonado

ha sido parcheado,

y deberías

actualizarlo a la versión

1.2.0.

Checkout para

WooCommerce

ha sido parcheado,

y deberías

actualizarlo a

versión 1.2.6.

Notificaciones

por

WooCommerce

vulnerabilidad

ha sido

parcheado, y tu

debería actualizarlo

a la versión

1.2.8.

Temas de WordPress

1. Zoner - Tema inmobiliario

Zoner Real Estate Theme versión 4.1.1 y versiones anteriores a Vulnerabilidades persistentes de secuencias de comandos entre sitios y referencias directas a objetos inseguros.

Zoner Real Estate Theme versión 4.1.1 y versiones anteriores a Vulnerabilidades persistentes de secuencias de comandos entre sitios y referencias directas a objetos inseguros.

Lo que debes hacer

Cómo ser proactivo con respecto a las vulnerabilidades de los complementos y temas de WordPress

La ejecución de software obsoleto es la razón número uno por la que los sitios de WordPress son pirateados. Es crucial para la seguridad de su sitio de WordPress que tenga una rutina de actualización. Debe iniciar sesión en sus sitios al menos una vez a la semana para realizar actualizaciones.

Las actualizaciones automáticas pueden ayudar

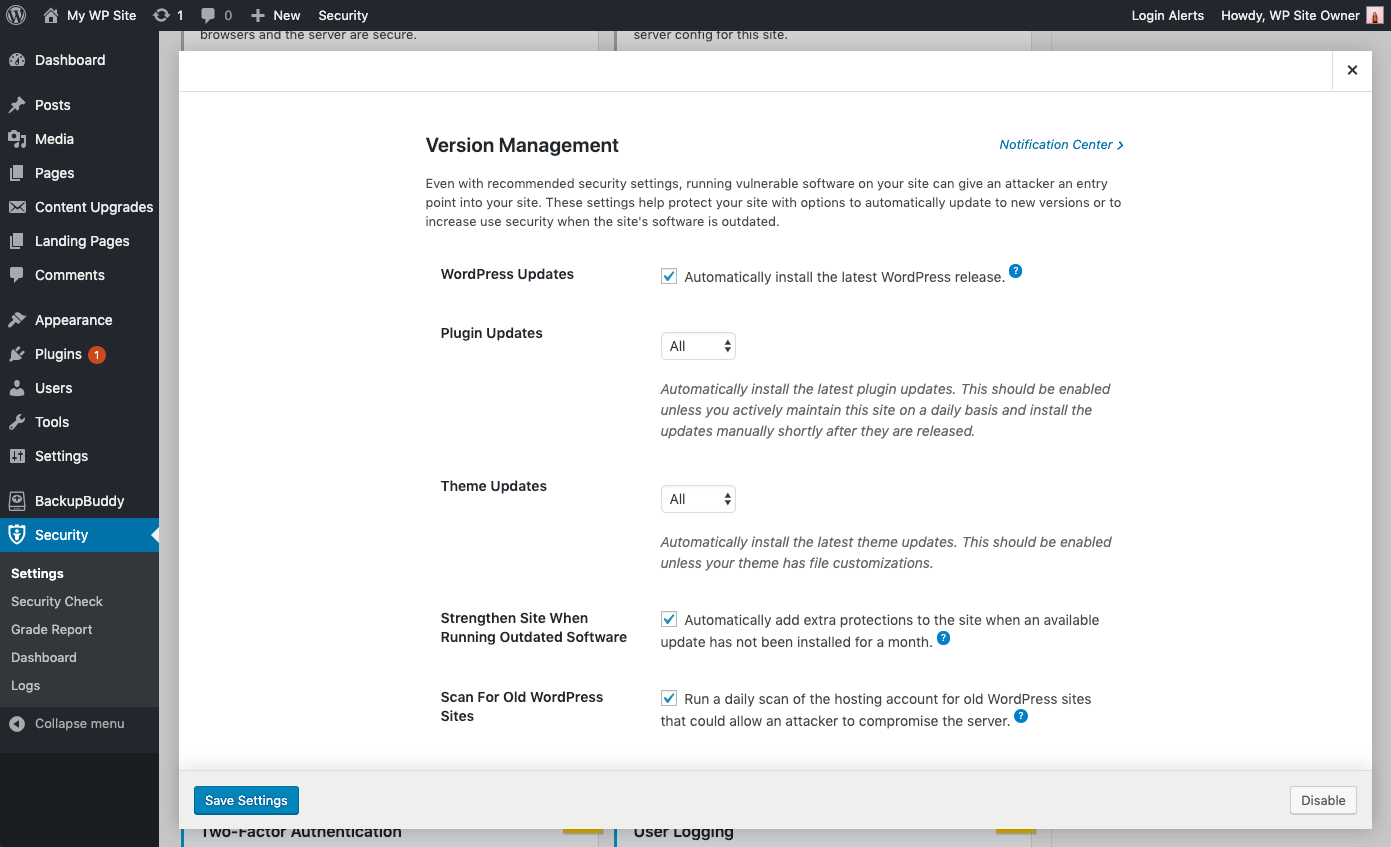

Las actualizaciones automáticas son una excelente opción para los sitios web de WordPress que no cambian con mucha frecuencia. La falta de atención a menudo deja estos sitios desatendidos y vulnerables a los ataques. Incluso con la configuración de seguridad recomendada, la ejecución de software vulnerable en su sitio puede brindarle a un atacante un punto de entrada a su sitio.

Con la función de administración de versiones del complemento iThemes Security Pro, puede habilitar las actualizaciones automáticas de WordPress para asegurarse de obtener los últimos parches de seguridad. Estas configuraciones ayudan a proteger su sitio con opciones para actualizar automáticamente a nuevas versiones o para aumentar la seguridad del usuario cuando el software del sitio está desactualizado.

Opciones de actualización de la gestión de versiones

- Actualizaciones de WordPress: instale automáticamente la última versión de WordPress.

- Actualizaciones automáticas de complementos : instale automáticamente las últimas actualizaciones de complementos. Esto debe estar habilitado a menos que mantenga activamente este sitio a diario e instale las actualizaciones manualmente poco después de su lanzamiento.

- Actualizaciones automáticas de temas : instale automáticamente las últimas actualizaciones de temas. Esto debe estar habilitado a menos que su tema tenga personalizaciones de archivos.

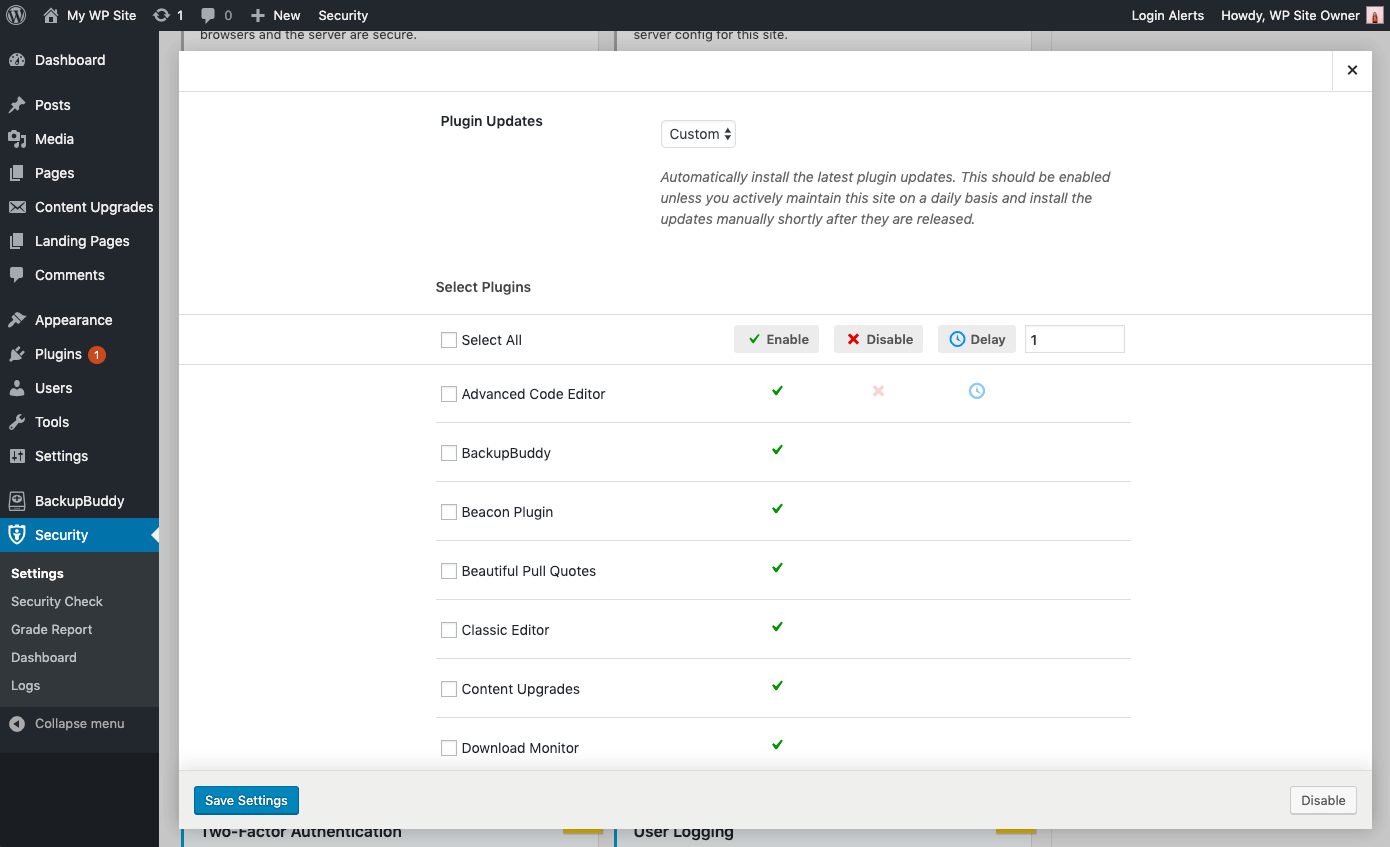

- Control granular sobre las actualizaciones de complementos y temas : es posible que tenga complementos / temas que le gustaría actualizar manualmente o retrasar la actualización hasta que el lanzamiento haya tenido tiempo de probarse estable. Puede elegir Personalizado para tener la oportunidad de asignar cada complemento o tema para que se actualice inmediatamente ( Activar ), no se actualice automáticamente ( Desactivar ) o se actualice con un retraso de una cantidad específica de días ( Retraso ).

Fortalecimiento y alerta ante problemas críticos

- Fortalezca el sitio cuando se ejecute software desactualizado : agregue automáticamente protecciones adicionales al sitio cuando no se haya instalado una actualización disponible durante un mes. El complemento iThemes Security habilitará automáticamente una seguridad más estricta cuando no se haya instalado una actualización durante un mes. En primer lugar, obligará a todos los usuarios que no tengan habilitado el factor doble a proporcionar un código de inicio de sesión enviado a su dirección de correo electrónico antes de volver a iniciar sesión. En segundo lugar, deshabilitará el Editor de archivos WP (para impedir que las personas editen el plugin o el código del tema) , Pingbacks XML-RPC y bloquean múltiples intentos de autenticación por solicitud XML-RPC (los cuales harán que XML-RPC sea más fuerte contra ataques sin tener que desactivarlo por completo).

- Buscar otros sitios antiguos de WordPress : esto buscará otras instalaciones de WordPress desactualizadas en su cuenta de alojamiento. Un solo sitio de WordPress desactualizado con una vulnerabilidad podría permitir a los atacantes comprometer todos los demás sitios en la misma cuenta de alojamiento.

- Enviar notificaciones por correo electrónico : para problemas que requieren intervención, se envía un correo electrónico a los usuarios de nivel de administrador.

Infracciones de la Web

1. Los usuarios de WordPress infectan sus propios sitios con complementos y temas pirateados

Según WordFence, ha habido un repunte en la campaña de publicidad maliciosa de WP-VCD. Este malware en particular es bastante desagradable, ya que es muy difícil de eliminar por completo de un sitio infectado y puede extenderse a otros sitios de WordPress en el servidor. La parte más frustrante para los propietarios de sitios que se han visto afectados por el malware WP-VCD es que infectaron su propio sitio. Los propietarios de sitios que han instalado versiones gratuitas y pirateadas de complementos y temas pagados obtuvieron un poco más de lo que esperaban. El software pirateado incluía un código malicioso que creaba una puerta trasera con un tapete de bienvenida para el virus WP-VCD.

El día 1 de la Semana de desastres de WordPress de iThemes, cubrimos cómo prevenir un desastre de seguridad. Una de las cosas importantes que cubrimos fue limitar las oportunidades de explotación de PHP al instalar solo software de fuentes confiables. Tener un sitio infectado con malware siempre empeora cuando se sabe que podría y debería haberse evitado.

Resumen de vulnerabilidades de WordPress para

Noviembre de 2019, parte 1

Safe SVG versión 1.9.5 y anteriores es vulnerable a un ataque de omisión de secuencias de comandos entre sitios.

Currency Switcher para WooCommerce versión 2.11.1 y anteriores es vulnerable a un ataque de omisión de restricción de seguridad.

Tidio Live Chat versión 4.1 y anteriores es vulnerable a una falsificación de solicitud entre sitios que conduce a un ataque de secuencias de comandos entre sitios.

IgniteUp - Próximamente y el modo de mantenimiento versión 3.4 y anteriores tiene múltiples vulnerabilidades.

Blog2Social: Social Media Auto Post & Scheduler versión 5.8.1 y anteriores es vulnerable a un ataque de Cross-Site Scripting.

WP Google Review Slider versión 6.1 y anteriores es vulnerable a un ataque de inyección de SQL autenticado.

Marco de complementos YITH La suite YITH de complementos de WooCommerce es vulnerable a un ataque de cambio de configuración autenticado.

Un complemento de seguridad de WordPress puede ayudar a proteger su sitio web

iThemes Security Pro, nuestro complemento de seguridad de WordPress, ofrece más de 30 formas de asegurar y proteger su sitio web de las vulnerabilidades de seguridad comunes de WordPress. Con la autenticación de dos factores de WordPress, la protección contra la fuerza bruta, la aplicación estricta de contraseñas y más, puede agregar una capa adicional de seguridad a su sitio web.

Obtén iThemes Security Pro

Cada semana, Michael elabora el Informe de vulnerabilidad de WordPress para ayudar a mantener sus sitios seguros. Como Product Manager en iThemes, nos ayuda a seguir mejorando la línea de productos de iThemes. Es un nerd gigante y le encanta aprender sobre tecnología, tanto antigua como nueva. Puede encontrar a Michael pasando el rato con su esposa e hija, leyendo o escuchando música cuando no está trabajando.