WordPress Vulnerability Roundup: พฤศจิกายน 2019 ตอนที่ 1

เผยแพร่แล้ว: 2019-11-15ปลั๊กอิน WordPress และช่องโหว่ของธีมใหม่หลายรายการได้รับการเปิดเผยในช่วงครึ่งแรกของเดือนพฤศจิกายน ดังนั้นเราจึงต้องการแจ้งให้คุณทราบ ในบทความนี้ เราจะพูดถึงช่องโหว่ของปลั๊กอินและธีมของ WordPress ล่าสุด และสิ่งที่ควรทำหากคุณใช้งานปลั๊กอินหรือธีมที่มีช่องโหว่บนเว็บไซต์ของคุณ

เราแบ่ง WordPress Vulnerability Roundup ออกเป็นสี่ประเภท:

- 1. WordPress core

- 2. ปลั๊กอิน WordPress

- 3. ธีม WordPress

- 4. การละเมิดจากในเว็บ

*เรารวมการละเมิดจากทั่วทั้งเว็บ เนื่องจากจำเป็นต้องตระหนักถึงช่องโหว่ภายนอกระบบนิเวศของ WordPress ด้วย การใช้ประโยชน์จากซอฟต์แวร์เซิร์ฟเวอร์สามารถเปิดเผยข้อมูลที่ละเอียดอ่อนได้ การละเมิดฐานข้อมูลสามารถเปิดเผยข้อมูลประจำตัวสำหรับผู้ใช้ในไซต์ของคุณ ซึ่งเป็นการเปิดประตูให้ผู้โจมตีเข้าถึงไซต์ของคุณ

WordPress Core Security Update

WordPress 5.3 ลดลงในสัปดาห์นี้ ดังนั้นอย่าลืมอัปเดตไซต์ของคุณโดยเร็วที่สุด ต่อไปนี้คือคุณลักษณะและการปรับปรุงใหม่ 20 อันดับแรกใน WordPress 5.3

ช่องโหว่ของปลั๊กอิน WordPress

ช่องโหว่ปลั๊กอิน WordPress ใหม่หลายรายการถูกค้นพบในเดือนตุลาคมนี้ อย่าลืมปฏิบัติตามคำแนะนำด้านล่างเพื่ออัปเดตปลั๊กอินหรือถอนการติดตั้งอย่างสมบูรณ์

1. ปลอดภัย SVG

Safe SVG เวอร์ชัน 1.9.5 และต่ำกว่านั้นเสี่ยงต่อการโจมตี Cross-Site Scripting Bypass ช่องโหว่ดังกล่าวทำให้ผู้โจมตีสามารถเลี่ยงการป้องกันที่เพิ่มโดย Safe SVG ได้

สิ่งที่คุณควรทำ

2. ตัวสลับสกุลเงินสำหรับ WooCommerce

ตัวสลับสกุลเงินสำหรับ WooCommerce เวอร์ชัน 2.11.1 มีช่องโหว่การเลี่ยงผ่านความปลอดภัยที่อนุญาตให้ผู้โจมตีเปิดใช้งานสกุลเงินที่ไม่ได้เปิดใช้งานในการตั้งค่าในปัจจุบัน

สิ่งที่คุณควรทำ

3. Tidio แชทสด

Tidio Live Chat เวอร์ชัน 4.1 และต่ำกว่านั้นเสี่ยงต่อการปลอมแปลงคำขอข้ามไซต์ซึ่งนำไปสู่การโจมตีแบบ Cross-Site Scripting ช่องโหว่ดังกล่าวจะทำให้ผู้โจมตีหลอกให้ผู้ดูแลระบบเพิ่มเพย์โหลดที่เป็นอันตรายซึ่งจะแสดงต่อผู้เยี่ยมชมทุกคน

สิ่งที่คุณควรทำ

4. IgniteUp – เร็วๆ นี้และโหมดบำรุงรักษา

IgniteUp – เร็วๆ นี้และโหมดบำรุงรักษาเวอร์ชัน 3.4 และต่ำกว่ามีช่องโหว่หลายจุด

- การลบไฟล์โดยพลการ

- การฉีด HTML & CSRF ในข้อความอีเมล

- การเขียนสคริปต์ข้ามไซต์ที่เก็บไว้

- การเปิดเผยที่อยู่อีเมลของสมาชิก

- การลบสมาชิกโดยพลการ

- สวิตช์เทมเพลตของปลั๊กอินโดยพลการ

สิ่งที่คุณควรทำ

5. Blog2Social: โพสต์ & กำหนดการอัตโนมัติของโซเชียลมีเดีย

Blog2Social: Social Media Auto Post & Scheduler เวอร์ชัน 5.8.1 มีช่องโหว่ Cross-Site Scripting ช่องโหว่ดังกล่าวจะทำให้ผู้โจมตีสามารถรันโค้ด HTML และ JavaScript โดยอำเภอใจ ซึ่งสามารถดำเนินการผ่านลิงก์ที่เป็นอันตรายได้

สิ่งที่คุณควรทำ

6. WP Google รีวิว Slider

WP Google Review Slider เวอร์ชัน 6.1 เสี่ยงต่อการถูกโจมตีจาก Authenticated SQL Injection

สิ่งที่คุณควรทำ

7. YITH Plugin Framework (39 ปลั๊กอินแต่ละตัว)

ชุดปลั๊กอิน WooCommerce ของ YITH มีความเสี่ยงต่อการโจมตีด้วยการเปลี่ยนการตั้งค่าที่รับรองความถูกต้อง แผนภูมินี้สรุปปลั๊กอิน YITH ที่มีช่องโหว่ทั้งหมด 39 รายการ:

สรุปช่องโหว่ของปลั๊กอิน YITH

เวอร์ชัน 2.2.14

เวอร์ชัน 2.3.15

1.3.15.

1.3.12.

1.7.1.

1.3.21.

เวอร์ชัน 1.3.7

เวอร์ชัน 1.4.9

เวอร์ชัน 1.3.6

เวอร์ชัน 1.2.11

เวอร์ชัน 1.2.13

เวอร์ชัน 1.2.1

เวอร์ชัน 1.2.1

รุ่น 1.5.23

เวอร์ชัน 1.3.8

เป็นเวอร์ชัน 1.3.6

เป็นเวอร์ชัน 1.6.3

เป็นเวอร์ชัน 1.4.5

อัปเดตเป็นเวอร์ชัน 1.1.17

อัปเดตเป็นเวอร์ชัน 1.2.14

อัปเดตเป็นเวอร์ชัน 1.7.5

อัปเดตเป็นเวอร์ชัน 1.8.13

ควรอัปเดตเป็นเวอร์ชัน 1.1.8

ควรอัปเดตเป็นเวอร์ชัน 1.1.13

ควรอัปเดตเป็นเวอร์ชัน 1.3.13

คุณควรอัปเดตเป็นเวอร์ชัน 1.2.15

คุณควรอัปเดตเป็นเวอร์ชัน 2.0.2

และคุณควรอัปเดตเป็นเวอร์ชัน

1.3.11.

และคุณควรอัปเดตเป็นเวอร์ชัน

1.3.6.

patched และคุณควรปรับปรุงมัน

เป็นเวอร์ชัน 1.3.6

WooCommerce

patched และคุณควรอัปเดต

เป็นเวอร์ชัน 1.0.12

ช่องทางการชำระเงิน

patched และคุณควรอัปเดต

เป็นเวอร์ชัน 1.1.13

ปะ และคุณควร

อัปเดตเป็นเวอร์ชัน 1.1.13

ปะ และคุณควร

อัพเดทเป็นเวอร์ชั่น

2.1.4.

ผู้ขาย

ได้รับการแก้ไขแล้ว และคุณ

ควรปรับปรุงเป็น

เวอร์ชัน 3.4.1

และคำตอบ

ได้รับการแก้ไขแล้ว และคุณ

ควรปรับปรุงเป็น

เวอร์ชัน 1.2.0

รถเข็นที่ถูกทอดทิ้ง

ได้รับการแก้ไขแล้ว,

และคุณควร

อัพเดทเป็นเวอร์ชั่น

1.2.0.

ชำระเงินสำหรับ

WooCommerce

ได้รับการแก้ไขแล้ว,

และคุณควร

อัพเดทเป็น

เวอร์ชัน 1.2.6

การแจ้งเตือน

สำหรับ

WooCommerce

จุดอ่อน

ได้รับการ

ปะ และคุณ

ควรปรับปรุง

เป็นเวอร์ชัน

1.2.8.

ธีมเวิร์ดเพรส

1. Zoner – ธีมอสังหาริมทรัพย์

Zoner Real Estate Theme เวอร์ชัน 4.1.1 และต่ำกว่าช่องโหว่ Cross-Site Scripting และ Insecure Direct Object Reference ที่ไม่ปลอดภัย

Zoner Real Estate Theme เวอร์ชัน 4.1.1 และต่ำกว่าช่องโหว่ Cross-Site Scripting และ Insecure Direct Object Reference ที่ไม่ปลอดภัย

สิ่งที่คุณควรทำ

วิธีการเชิงรุกเกี่ยวกับธีม WordPress & ช่องโหว่ของปลั๊กอิน

การใช้ซอฟต์แวร์ที่ล้าสมัยเป็นสาเหตุอันดับหนึ่งที่ทำให้ไซต์ WordPress ถูกแฮ็ก เป็นสิ่งสำคัญสำหรับความปลอดภัยของไซต์ WordPress ที่คุณมีรูทีนการอัปเดต คุณควรลงชื่อเข้าใช้ไซต์ของคุณอย่างน้อยสัปดาห์ละครั้งเพื่อทำการอัปเดต

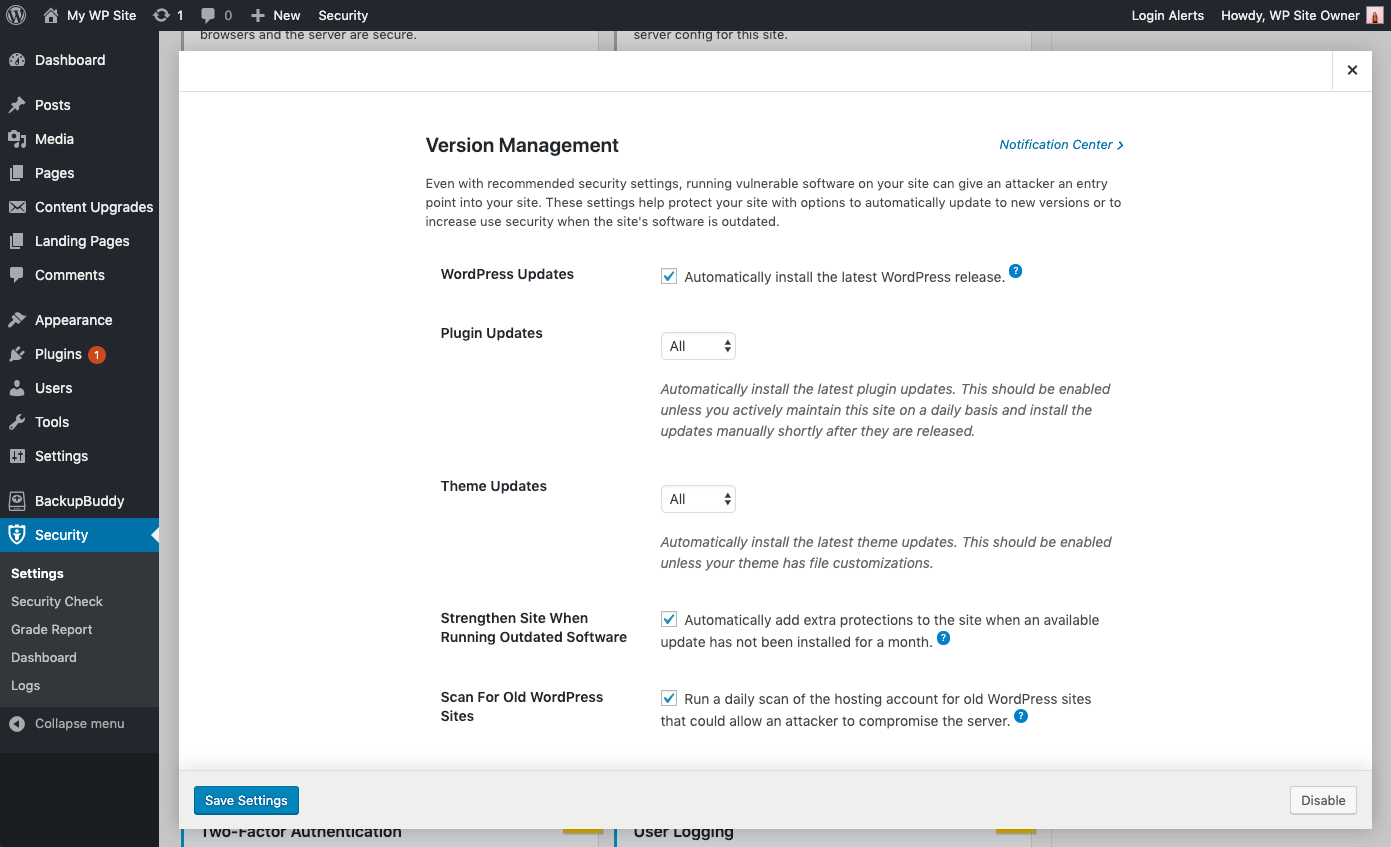

การอัปเดตอัตโนมัติสามารถช่วยได้

การอัปเดตอัตโนมัติเป็นตัวเลือกที่ยอดเยี่ยมสำหรับเว็บไซต์ WordPress ที่ไม่เปลี่ยนแปลงบ่อยนัก การขาดความสนใจมักจะทำให้ไซต์เหล่านี้ถูกละเลยและเสี่ยงต่อการถูกโจมตี แม้จะมีการตั้งค่าความปลอดภัยที่แนะนำ การเรียกใช้ซอฟต์แวร์ที่มีช่องโหว่บนไซต์ของคุณสามารถให้ผู้โจมตีเข้าสู่ไซต์ของคุณได้

การใช้ คุณลักษณะการจัดการเวอร์ชัน ของปลั๊กอิน iThemes Security Pro คุณสามารถเปิดใช้งานการอัปเดต WordPress อัตโนมัติเพื่อให้แน่ใจว่าคุณได้รับแพตช์ความปลอดภัยล่าสุด การตั้งค่าเหล่านี้ช่วยปกป้องไซต์ของคุณด้วยตัวเลือกในการอัปเดตเป็นเวอร์ชันใหม่โดยอัตโนมัติ หรือเพื่อเพิ่มความปลอดภัยให้กับผู้ใช้เมื่อซอฟต์แวร์ของไซต์ล้าสมัย

ตัวเลือกการอัปเดตการจัดการเวอร์ชัน

- อัปเดต WordPress –ติดตั้ง WordPress รุ่นล่าสุดโดยอัตโนมัติ

- การอัปเดตปลั๊กอินอัตโนมัติ – ติดตั้งการอัปเดตปลั๊กอินล่าสุดโดยอัตโนมัติ ควรเปิดใช้งานสิ่งนี้เว้นแต่คุณจะดูแลไซต์นี้เป็นประจำทุกวันและติดตั้งการอัปเดตด้วยตนเองหลังจากเปิดตัวไม่นาน

- การอัปเดตธีมอัตโนมัติ - ติดตั้งการอัปเดตธีมล่าสุดโดยอัตโนมัติ ควรเปิดใช้งานเว้นแต่ธีมของคุณจะมีการปรับแต่งไฟล์

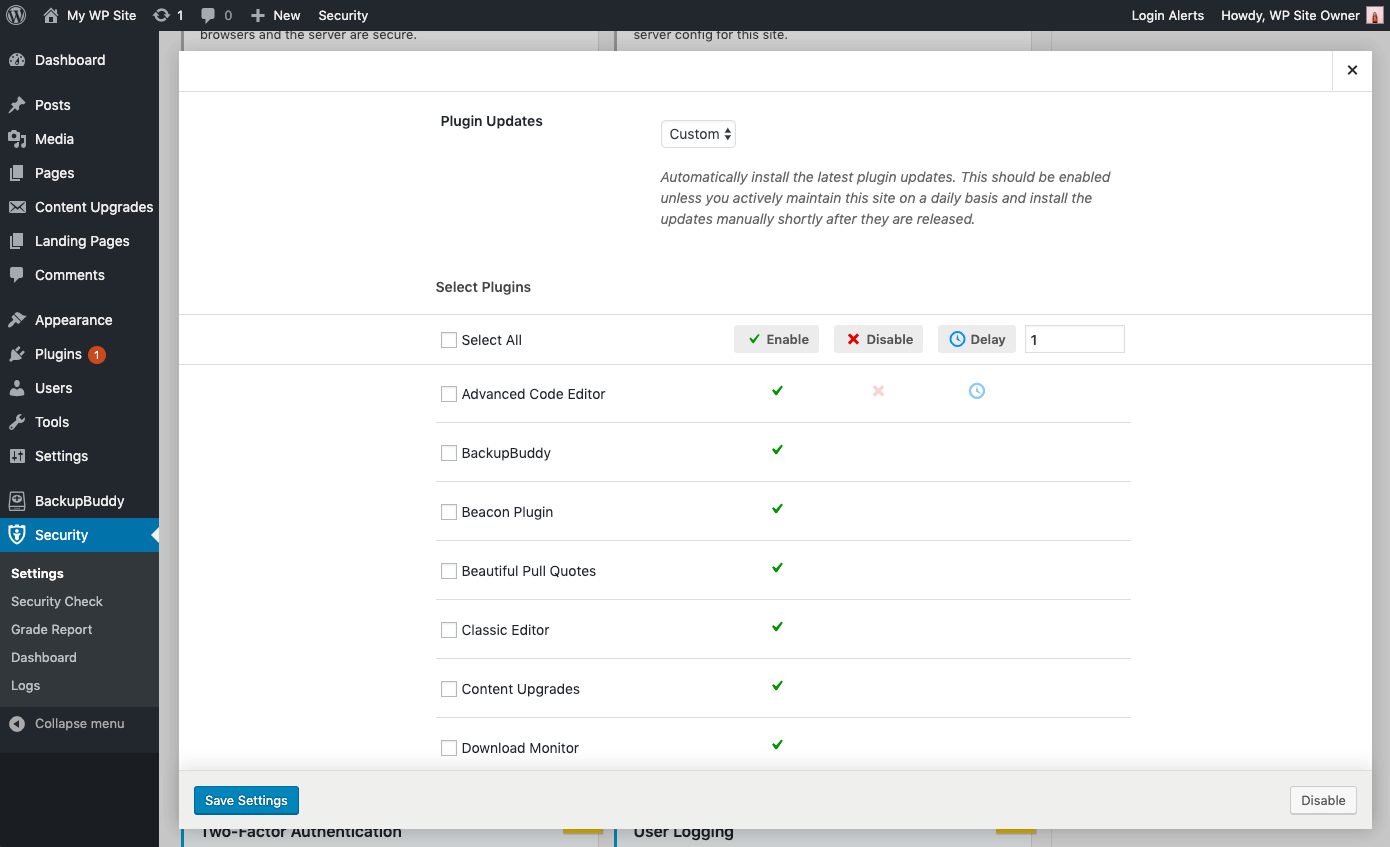

- การควบคุมแบบละเอียดสำหรับการอัปเดตปลั๊กอินและธีม – คุณอาจมีปลั๊กอิน/ธีมที่คุณต้องการอัปเดตด้วยตนเอง หรือชะลอการอัปเดตจนกว่าการเผยแพร่จะมีเวลาที่จะพิสูจน์ว่าเสถียร คุณสามารถเลือก กำหนดเอง สำหรับโอกาสในการกำหนดปลั๊กอินหรือธีมแต่ละรายการให้อัปเดตทันที ( Enable ) ไม่อัปเดตโดยอัตโนมัติเลย ( Disable ) หรืออัปเดตด้วยความล่าช้าตามจำนวนวันที่ระบุ ( Delay )

การเสริมสร้างความเข้มแข็งและการแจ้งเตือนปัญหาวิกฤต

- เสริมความแข็งแกร่งให้กับไซต์เมื่อใช้งานซอฟต์แวร์ที่ล้าสมัย – เพิ่มการป้องกันเพิ่มเติมให้กับไซต์โดยอัตโนมัติเมื่อไม่ได้ติดตั้งการอัปเดตที่พร้อมใช้งานเป็นเวลาหนึ่งเดือน ปลั๊กอิน iThemes Security จะเปิดใช้งานการรักษาความปลอดภัยที่เข้มงวดขึ้นโดยอัตโนมัติเมื่อไม่ได้ติดตั้งการอัปเดตเป็นเวลาหนึ่งเดือน ขั้นแรก จะบังคับผู้ใช้ทั้งหมดที่ไม่ได้เปิดใช้งานสองปัจจัยเพื่อให้รหัสการเข้าสู่ระบบที่ส่งไปยังที่อยู่อีเมลของตนก่อนที่จะลงชื่อเข้าใช้อีกครั้ง ประการที่สอง จะปิดใช้งานตัวแก้ไขไฟล์ WP (เพื่อบล็อกไม่ให้ผู้อื่นแก้ไขปลั๊กอินหรือโค้ดธีม) , XML-RPC pingbacks และบล็อกการพยายามตรวจสอบสิทธิ์หลายครั้งต่อคำขอ XML-RPC (ซึ่งทั้งสองอย่างนี้จะทำให้ XML-RPC แข็งแกร่งขึ้นจากการโจมตีโดยไม่ต้องปิดการทำงานทั้งหมด)

- สแกนหาไซต์ WordPress เก่าอื่น ๆ – สิ่งนี้จะตรวจสอบการติดตั้ง WordPress ที่ล้าสมัยอื่น ๆ ในบัญชีโฮสติ้งของคุณ ไซต์ WordPress ที่ล้าสมัยเพียงไซต์เดียวที่มีช่องโหว่อาจทำให้ผู้โจมตีสามารถประนีประนอมกับไซต์อื่น ๆ ทั้งหมดในบัญชีโฮสติ้งเดียวกันได้

- ส่งการแจ้งเตือนทางอีเมล – สำหรับปัญหาที่ต้องมีการแทรกแซง อีเมลจะถูกส่งไปยังผู้ใช้ระดับผู้ดูแลระบบ

การละเมิดจากทั่วเว็บ

1. ผู้ใช้ WordPress ติดเว็บไซต์ของตัวเองด้วยปลั๊กอินและธีมที่ละเมิดลิขสิทธิ์

ตาม WordFence มีการเพิ่มขึ้นในแคมเปญโฆษณามัลแวร์ WP-VCD มัลแวร์ตัวนี้ค่อนข้างน่ารังเกียจ เนื่องจากเป็นการยากที่จะลบออกจากไซต์ที่ติดไวรัสได้อย่างสมบูรณ์ และสามารถแพร่กระจายไปยังไซต์ WordPress อื่น ๆ บนเซิร์ฟเวอร์ได้ ส่วนที่น่าผิดหวังที่สุดสำหรับเจ้าของไซต์ที่ได้รับผลกระทบจากมัลแวร์ WP-VCD คือพวกเขาติดไวรัสไซต์ของตนเอง เจ้าของไซต์ที่ได้ติดตั้งปลั๊กอินและธีมเวอร์ชันฟรีและละเมิดลิขสิทธิ์ ได้ประโยชน์มากกว่าที่พวกเขาต่อรองเล็กน้อย ซอฟต์แวร์ละเมิดลิขสิทธิ์มีโค้ดอันตรายที่สร้างประตูหลังพร้อมแผ่นรองต้อนรับสำหรับไวรัส WP-VCD

ในวันที่ 1 ของ iThemes WordPress Disaster Week เราได้กล่าวถึงวิธีป้องกันภัยพิบัติด้านความปลอดภัย สิ่งสำคัญอย่างหนึ่งที่เรากล่าวถึงคือการจำกัดโอกาสในการใช้ประโยชน์จาก PHP โดยการติดตั้งซอฟต์แวร์จากแหล่งที่เชื่อถือได้เท่านั้น การมีไซต์ที่ติดมัลแวร์มักจะแย่ลงเมื่อคุณรู้ว่าไซต์นั้นอาจมีและควรได้รับการป้องกัน

สรุปช่องโหว่ WordPress สำหรับ

พฤศจิกายน 2019 ตอนที่ 1

Safe SVG เวอร์ชัน 1.9.5 และต่ำกว่านั้นเสี่ยงต่อการโจมตี Cross-Site Scripting Bypass

ตัวสลับสกุลเงินสำหรับ WooCommerce เวอร์ชัน 2.11.1 และต่ำกว่านั้นเสี่ยงต่อการถูกโจมตี Security Restriction Bypass

Tidio Live Chat เวอร์ชัน 4.1 และต่ำกว่านั้นเสี่ยงต่อการปลอมแปลงคำขอข้ามไซต์ซึ่งนำไปสู่การโจมตีแบบ Cross-Site Scripting

IgniteUp – เร็วๆ นี้และโหมดการบำรุงรักษาเวอร์ชัน 3.4 และต่ำกว่าจะมีช่องโหว่หลายจุด

Blog2Social: Social Media Auto Post & Scheduler เวอร์ชัน 5.8.1 และต่ำกว่านั้นเสี่ยงต่อการโจมตี Cross-Site Scripting

WP Google Review Slider เวอร์ชัน 6.1 และต่ำกว่านั้นเสี่ยงต่อ Authenticated SQL Injectionattack

กรอบงานปลั๊กอิน YITH ชุดปลั๊กอิน WooCommerce ของ YITH มีความเสี่ยงต่อการโจมตีเปลี่ยนการตั้งค่าที่รับรองความถูกต้อง

ปลั๊กอินความปลอดภัย WordPress สามารถช่วยให้เว็บไซต์ของคุณปลอดภัย

iThemes Security Pro ปลั๊กอินความปลอดภัย WordPress ของเรามีมากกว่า 30 วิธีในการรักษาความปลอดภัยและปกป้องเว็บไซต์ของคุณจากช่องโหว่ด้านความปลอดภัยทั่วไปของ WordPress ด้วยการรับรองความถูกต้องด้วยสองปัจจัยของ WordPress การป้องกันแบบเดรัจฉาน การบังคับใช้รหัสผ่านที่รัดกุม และอื่นๆ คุณสามารถเพิ่มระดับการรักษาความปลอดภัยเพิ่มเติมให้กับเว็บไซต์ของคุณได้

รับ iThemes Security Pro

ในแต่ละสัปดาห์ Michael จะรวบรวมรายงานช่องโหว่ของ WordPress เพื่อช่วยให้เว็บไซต์ของคุณปลอดภัย ในฐานะผู้จัดการผลิตภัณฑ์ที่ iThemes เขาช่วยเราปรับปรุงรายการผลิตภัณฑ์ iThemes ต่อไป เขาเป็นคนเนิร์ดยักษ์และชอบเรียนรู้เกี่ยวกับเทคโนโลยีทุกอย่าง ทั้งเก่าและใหม่ คุณสามารถหาไมเคิลไปเที่ยวกับภรรยาและลูกสาว อ่านหนังสือหรือฟังเพลงเมื่อไม่ได้ทำงาน