Résumé des vulnérabilités WordPress : novembre 2019, partie 1

Publié: 2019-11-15Plusieurs nouvelles vulnérabilités de plugins et de thèmes WordPress ont été divulguées au cours de la première quinzaine de novembre, nous souhaitons donc vous tenir au courant. Dans cet article, nous couvrons les récentes vulnérabilités des plugins et des thèmes WordPress et ce qu'il faut faire si vous exécutez l'un des plugins ou thèmes vulnérables sur votre site Web.

Nous divisons le WordPress Vulnerability Roundup en quatre catégories différentes :

- 1. Noyau WordPress

- 2. Extensions WordPress

- 3. Thèmes WordPress

- 4. Infractions sur le Web

*Nous incluons les violations du Web car il est essentiel d'être également conscient des vulnérabilités en dehors de l'écosystème WordPress. Les exploits du logiciel serveur peuvent exposer des données sensibles. Les violations de bases de données peuvent exposer les informations d'identification des utilisateurs de votre site, ouvrant la porte aux attaquants pour accéder à votre site.

Mise à jour de sécurité principale de WordPress

WordPress 5.3 est tombé cette semaine, alors assurez-vous de mettre à jour vos sites dès que possible. Voici un aperçu du top 20 des nouvelles fonctionnalités et améliorations de WordPress 5.3.

Vulnérabilités du plugin WordPress

Plusieurs nouvelles vulnérabilités de plugin WordPress ont été découvertes en octobre. Assurez-vous de suivre l'action suggérée ci-dessous pour mettre à jour le plugin ou le désinstaller complètement.

1. SVG sûr

Safe SVG version 1.9.5 et inférieure est vulnérable à une attaque par contournement de script intersites. La vulnérabilité permet à un attaquant de contourner la protection ajoutée par Safe SVG.

Ce que tu devrais faire

2. Sélecteur de devises pour WooCommerce

Currency Switcher for WooCommerce version 2.11.1 présente une vulnérabilité de contournement des restrictions de sécurité qui permettrait à un attaquant d'activer une devise qui n'est actuellement pas activée dans les paramètres.

Ce que tu devrais faire

3. Tidio Live Chat

Tidio Live Chat version 4.1 et inférieure est vulnérable à une contrefaçon de requête intersites conduisant à une attaque de script intersites. La vulnérabilité permettrait à un attaquant de tromper les administrateurs en ajoutant une charge utile malveillante qui serait présentée à tous les visiteurs.

Ce que tu devrais faire

4. IgniteUp – Bientôt disponible et mode Maintenance

IgniteUp – Coming Soon et Maintenance Mode version 3.4 et inférieure présente de multiples vulnérabilités.

- Suppression arbitraire de fichiers

- Injection HTML et CSRF dans les e-mails

- Script intersites stocké

- Divulgation de l'adresse e-mail des abonnés

- Suppression arbitraire d'abonnés

- Commutateur de modèle de plugin arbitraire

Ce que tu devrais faire

5. Blog2Social : publication automatique et planificateur sur les réseaux sociaux

Blog2Social : la version 5.8.1 de la publication automatique et du planificateur de médias sociaux présente une vulnérabilité de script inter-sites. La vulnérabilité permettrait à un attaquant d'exécuter du code HTML et JavaScript arbitraire qui pourrait être exécuté via un lien malveillant.

Ce que tu devrais faire

6. Curseur d'examen WP Google

WP Google Review Slider version 6.1 est vulnérable à une attaque par injection SQL authentifiée.

Ce que tu devrais faire

7. Cadre de plugins YITH (39 plugins individuels)

La suite YITH de plugins WooCommerce est vulnérable à une attaque de modification des paramètres authentifiés. Ce graphique résume les 39 plugins YITH vulnérables :

Résumé des vulnérabilités du plugin YITH

version 2.2.14.

version 2.3.15.

1.3.15.

1.3.12.

1.7.1.

1.3.21.

version 1.3.7.

version 1.4.9.

version 1.3.6.

version 1.2.11.

version 1.2.13.

version 1.2.1.

version 1.2.1.

version 1.5.23.

version 1.3.8.

à la version 1.3.6.

à la version 1.6.3.

à la version 1.4.5.

le mettre à jour vers la version 1.1.17.

le mettre à jour vers la version 1.2.14.

le mettre à jour vers la version 1.7.5.

le mettre à jour vers la version 1.8.13.

devrait le mettre à jour vers la version 1.1.8.

devrait le mettre à jour vers la version 1.1.13.

devrait le mettre à jour vers la version 1.3.13.

vous devez le mettre à jour vers la version 1.2.15.

vous devez le mettre à jour vers la version 2.0.2.

et vous devriez le mettre à jour vers la version

1.3.11.

et vous devriez le mettre à jour vers la version

1.3.6.

patché, et vous devriez le mettre à jour

à la version 1.3.6.

WooCommerce

patché, et vous devriez mettre à jour

à la version 1.0.12.

Passerelle de paiement

patché, et vous devriez mettre à jour

à la version 1.1.13.

patché, et vous devriez

le mettre à jour vers la version 1.1.13.

patché, et vous devriez

le mettre à jour vers la version

2.1.4.

Vendeurs

été corrigé, et vous

devrait le mettre à jour pour

version 3.4.1.

et réponses

été corrigé, et vous

devrait le mettre à jour pour

version 1.2.0.

Panier abandonné

a été patché,

et tu devrais

le mettre à jour vers la version

1.2.0.

Vérifier que

WooCommerce

a été patché,

et tu devrais

le mettre à jour pour

version 1.2.6.

Notifications

pour

WooCommerce

vulnérabilité

a été

patché, et vous

devrait le mettre à jour

à la version

1.2.8.

Thèmes WordPress

1. Zoner – Thème immobilier

Zoner Real Estate Theme version 4.1.1 et inférieure à des vulnérabilités persistantes de scripts intersites et de références directes d'objets non sécurisés.

Zoner Real Estate Theme version 4.1.1 et inférieure à des vulnérabilités persistantes de scripts intersites et de références directes d'objets non sécurisés.

Ce que tu devrais faire

Comment être proactif sur les vulnérabilités des thèmes et plugins WordPress

L'exécution de logiciels obsolètes est la principale raison pour laquelle les sites WordPress sont piratés. Il est crucial pour la sécurité de votre site WordPress que vous ayez une routine de mise à jour. Vous devez vous connecter à vos sites au moins une fois par semaine pour effectuer des mises à jour.

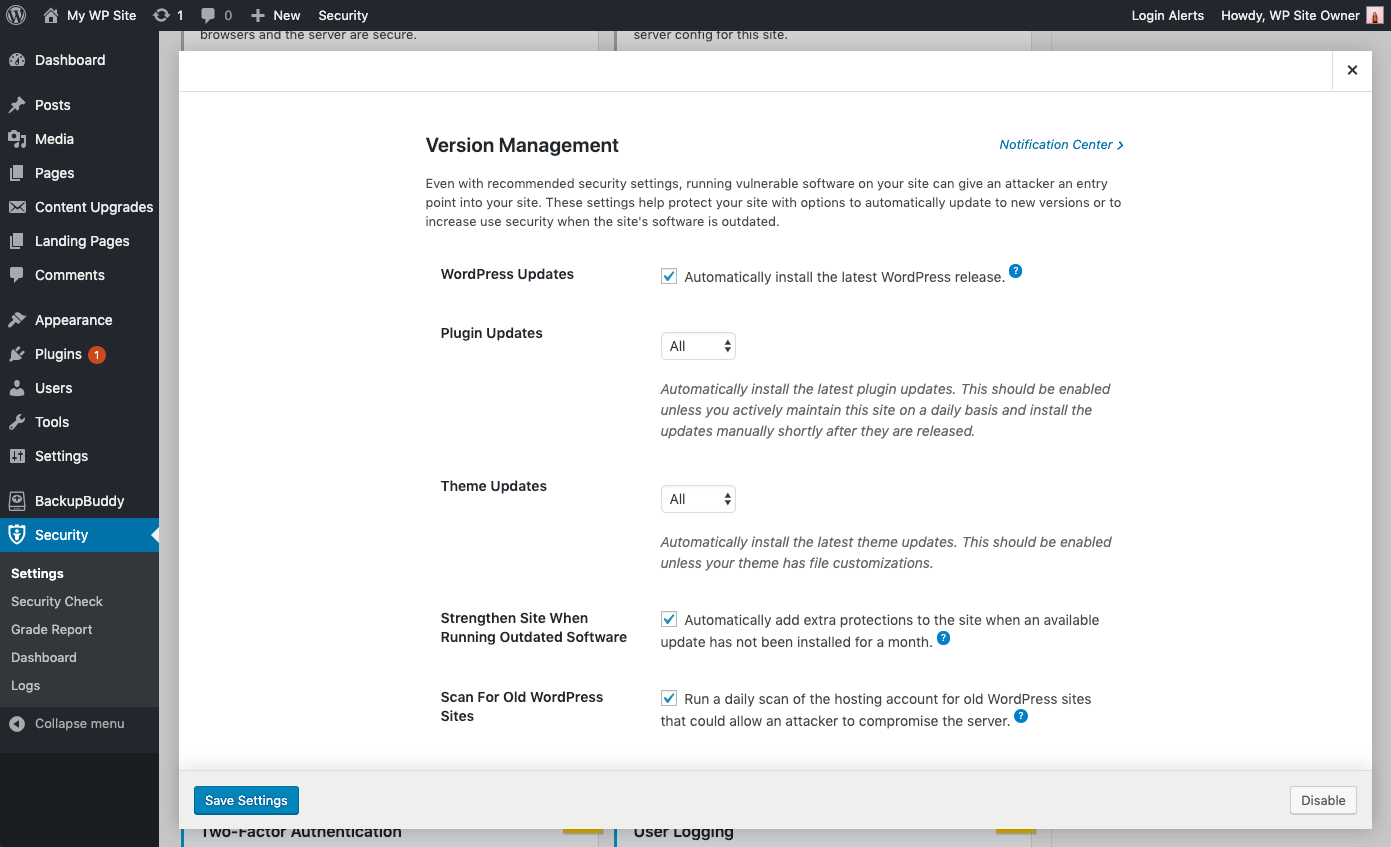

Les mises à jour automatiques peuvent aider

Les mises à jour automatiques sont un excellent choix pour les sites Web WordPress qui ne changent pas très souvent. Le manque d'attention laisse souvent ces sites négligés et vulnérables aux attaques. Même avec les paramètres de sécurité recommandés, l'exécution de logiciels vulnérables sur votre site peut donner à un attaquant un point d'entrée sur votre site.

À l'aide de la fonction de gestion des versions du plug-in iThemes Security Pro, vous pouvez activer les mises à jour automatiques de WordPress pour vous assurer d'obtenir les derniers correctifs de sécurité. Ces paramètres aident à protéger votre site avec des options pour mettre à jour automatiquement vers de nouvelles versions ou pour augmenter la sécurité des utilisateurs lorsque le logiciel du site est obsolète.

Options de mise à jour de la gestion des versions

- Mises à jour WordPress – Installez automatiquement la dernière version de WordPress.

- Mises à jour automatiques des plugins – Installez automatiquement les dernières mises à jour des plugins. Cela devrait être activé, sauf si vous maintenez activement ce site quotidiennement et installez les mises à jour manuellement peu de temps après leur publication.

- Mises à jour automatiques du thème – Installez automatiquement les dernières mises à jour du thème. Cela devrait être activé sauf si votre thème a des personnalisations de fichiers.

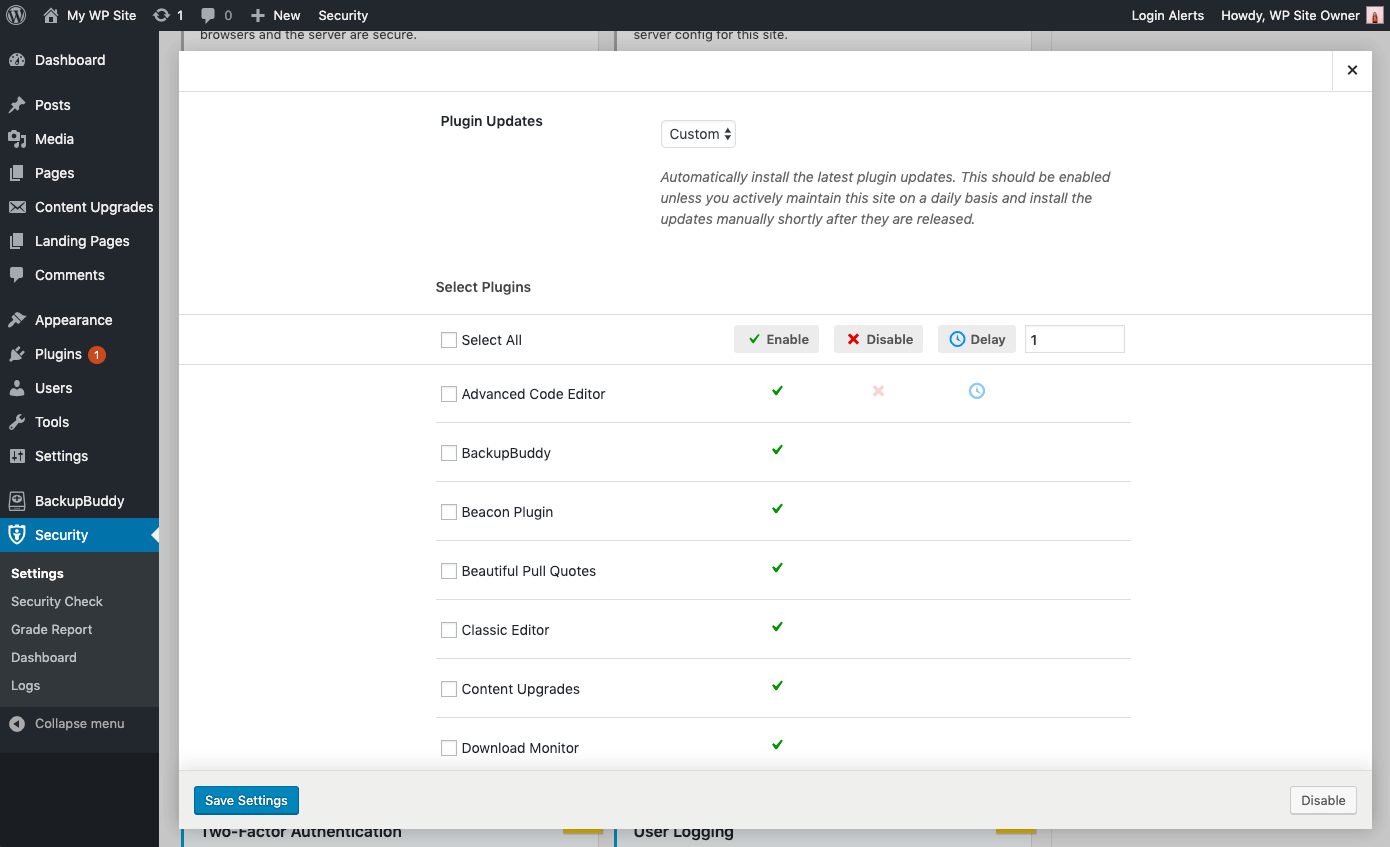

- Contrôle granulaire des mises à jour de plugins et de thèmes – Vous pouvez avoir des plugins/thèmes que vous souhaitez soit mettre à jour manuellement, soit retarder la mise à jour jusqu'à ce que la version ait eu le temps de s'avérer stable. Vous pouvez choisir Personnalisé pour avoir la possibilité d'attribuer à chaque plugin ou thème une mise à jour immédiate ( Activer ), ne pas mettre à jour automatiquement ( Désactiver ) ou une mise à jour avec un délai d'un nombre de jours spécifié ( Délai ).

Renforcement et alerte aux problèmes critiques

- Renforcez le site lors de l'exécution d'un logiciel obsolète - Ajoutez automatiquement des protections supplémentaires au site lorsqu'une mise à jour disponible n'a pas été installée depuis un mois. Le plugin iThemes Security activera automatiquement une sécurité plus stricte lorsqu'une mise à jour n'a pas été installée depuis un mois. Premièrement, cela forcera tous les utilisateurs qui n'ont pas activé le double facteur à fournir un code de connexion envoyé à leur adresse e-mail avant de se reconnecter. Deuxièmement, cela désactivera l'éditeur de fichiers WP (pour empêcher les gens d'éditer le plugin ou le code de thème) , les pingbacks XML-RPC et bloquent plusieurs tentatives d'authentification par requête XML-RPC (les deux rendant XML-RPC plus fort contre les attaques sans avoir à le désactiver complètement).

- Rechercher d'autres anciens sites WordPress - Cela vérifiera les autres installations WordPress obsolètes sur votre compte d'hébergement. Un seul site WordPress obsolète avec une vulnérabilité pourrait permettre aux attaquants de compromettre tous les autres sites sur le même compte d'hébergement.

- Envoyer des notifications par e-mail – Pour les problèmes nécessitant une intervention, un e-mail est envoyé aux utilisateurs de niveau administrateur.

Violations du Web

1. Les utilisateurs de WordPress infectent leurs propres sites avec des plugins et des thèmes piratés

Selon WordFence, il y a eu une légère augmentation de la campagne de publicité malveillante WP-VCD. Ce malware particulier est assez méchant car il est très difficile à supprimer complètement d'un site infecté, et il peut se propager à d'autres sites WordPress sur le serveur. La partie la plus frustrante pour les propriétaires de sites qui ont été affectés par le malware WP-VCD est qu'ils ont infecté leur propre site. Les propriétaires de sites qui ont installé des versions gratuites et piratées de plugins et de thèmes payants ont obtenu un peu plus que ce qu'ils avaient prévu. Le logiciel piraté comprenait un code malveillant qui créait une porte dérobée avec un tapis de bienvenue pour le virus WP-VCD.

Le premier jour de la semaine des catastrophes WordPress iThemes, nous avons expliqué comment éviter une catastrophe de sécurité. L'une des choses importantes que nous avons couvertes était de limiter les opportunités d'exploit PHP en n'installant que des logiciels provenant de sources fiables. Avoir un site infecté par des logiciels malveillants est toujours aggravé lorsque vous savez qu'il aurait pu et aurait dû être évité.

Résumé des vulnérabilités de WordPress pour

Novembre 2019, Partie 1

Safe SVG version 1.9.5 et inférieure est vulnérable à une attaque par contournement de script intersites.

Currency Switcher for WooCommerce version 2.11.1 et inférieure est vulnérable à une attaque de contournement des restrictions de sécurité.

Tidio Live Chat version 4.1 et inférieure est vulnérable à une contrefaçon de requête intersites conduisant à une attaque de script intersites.

IgniteUp – Coming Soon et Maintenance Mode version 3.4 et inférieure a plusieursVulnerabilities.

Blog2Social : Social Media Auto Post & Scheduler version 5.8.1 et inférieure est vulnérable à une attaque de type "Cross-Site Scripting".

WP Google Review Slider version 6.1 et inférieure est vulnérable à une attaque par injection SQL authentifiée.

YITH Plugin Framework La suite YITH de plugins WooCommerce est vulnérable à une attaque de modification des paramètres authentifiés.

Un plugin de sécurité WordPress peut aider à sécuriser votre site Web

iThemes Security Pro, notre plugin de sécurité WordPress, offre plus de 30 façons de sécuriser et de protéger votre site Web contre les vulnérabilités de sécurité WordPress courantes. Avec l'authentification à deux facteurs WordPress, la protection contre la force brute, l'application de mots de passe forts, et plus encore, vous pouvez ajouter une couche de sécurité supplémentaire à votre site Web.

Obtenez iThemes Security Pro

Chaque semaine, Michael rédige le rapport de vulnérabilité WordPress pour vous aider à protéger vos sites. En tant que chef de produit chez iThemes, il nous aide à continuer à améliorer la gamme de produits iThemes. C'est un nerd géant et il adore apprendre tout ce qui touche à la technologie, ancienne et nouvelle. Vous pouvez trouver Michael traîner avec sa femme et sa fille, lire ou écouter de la musique lorsqu'il ne travaille pas.