WordPress Vulnerability Roundup: กุมภาพันธ์ 2021 ตอนที่ 1

เผยแพร่แล้ว: 2021-02-10ปลั๊กอิน WordPress ใหม่และช่องโหว่ของธีมถูกเปิดเผยในช่วงครึ่งแรกของเดือนกุมภาพันธ์ โพสต์นี้ครอบคลุมถึงปลั๊กอิน WordPress ธีมและช่องโหว่หลัก และจะทำอย่างไรหากคุณเรียกใช้ปลั๊กอินหรือธีมที่มีช่องโหว่บนเว็บไซต์ของคุณ

สรุปช่องโหว่ของ WordPress แบ่งออกเป็นสามประเภท: แกนหลักของ WordPress, ปลั๊กอิน WordPress และธีม WordPress

ช่องโหว่แต่ละจุดจะมีระดับความรุนแรง ต่ำ ปานกลาง สูง หรือ วิกฤต การจัดระดับความรุนแรงขึ้นอยู่กับระบบการให้คะแนนช่องโหว่ทั่วไป

ช่องโหว่หลักของ WordPress

ช่องโหว่ของปลั๊กอิน WordPress

1. uListing – สำคัญ

uListing เวอร์ชันที่ต่ำกว่า 1.7 มีช่องโหว่หลายจุด รวมถึง Unauthenticated SQL Injections, Unauthenticated Arbitrary Account Creation และ Unauthenticated WordPress Options Change

2. ซุปเปอร์ฟอร์ม – สำคัญ

เวอร์ชัน Super Forms ที่ต่ำกว่า 4.9.703 มีช่องโหว่การอัปโหลดไฟล์ PHP ที่ไม่ได้รับอนุญาตไปยัง RCE

3. ปฏิทินกิจกรรมสมัยใหม่ Lite – สำคัญ

Modern Events Calendar Lite เวอร์ชันที่ต่ำกว่า 5.16.5 มีปัญหาหลายอย่าง รวมถึงการอัปโหลดไฟล์โดยพลการที่รับรองความถูกต้องซึ่งนำไปสู่ช่องโหว่ของ Remote Code Execution

4. งาช้างค้นหา – ปานกลาง

Ivory Search เวอร์ชันต่ำกว่า 4.5.11 มีช่องโหว่ Authenticated Reflected Cross-Site Scripting

5. ตัวแก้ไข WP - สำคัญ

WP Editor เวอร์ชันที่ต่ำกว่า 1.2.7 มีช่องโหว่ของ Authenticated SQL Injection

6. MSstore API – สูง

MStore API เวอร์ชันที่ต่ำกว่า 3.2.0 มีการบายพาสการตรวจสอบสิทธิ์ด้วยการลงชื่อเข้าใช้ด้วยช่องโหว่ของ Apple

7. ตัวสร้างป๊อปอัป – ปานกลาง

ตัวสร้างป๊อปอัปเวอร์ชันที่ต่ำกว่า 3.74 มีช่องโหว่ของ Authenticated Reflected Cross-Site Scripting

8. บัตรกำนัล – สำคัญ

Gift Voucher ทุกเวอร์ชันมีช่องโหว่ Blind SQL Injection ที่ไม่ได้รับการพิสูจน์ตัวตน

9. ไดเรกทอรีชื่อ – ปานกลาง

Name Directory เวอร์ชันต่ำกว่า 1.18 มีช่องโหว่ Cross-site Request Forgery

10. แบบฟอร์มติดต่อ 7 สไตล์ – สูง

รูปแบบการติดต่อแบบฟอร์ม 7 ทุกรุ่นมีช่องโหว่คำขอข้ามไซต์ไปยังช่องโหว่สคริปต์ข้ามไซต์ที่เก็บไว้

11. ชุดเครื่องมือการปฏิบัติตามข้อกำหนดของ GDPR และ CCPA ขั้นสูงสุด – สำคัญ

Ultimate GDPR & CCPA Compliance Toolkit เวอร์ชันต่ำกว่า 2.5 การส่งออกและนำเข้าการตั้งค่าปลั๊กอินที่ไม่ผ่านการตรวจสอบสิทธิ์ซึ่งนำไปสู่ช่องโหว่การเปลี่ยนเส้นทางที่เป็นอันตราย

12. ชอบให้คะแนนปุ่ม ? LikeBtn – สูง

ชอบการให้คะแนนปุ่ม ? LikeBtn เวอร์ชันที่ต่ำกว่า 2.6.32 มีการเปลี่ยนแปลงการตั้งค่าบล็อกโดยพลการที่ไม่ได้รับอนุญาตและช่องโหว่ SSRF ที่อ่านแบบเต็มโดยไม่ได้ตรวจสอบสิทธิ์

13. สมาชิกแบบชำระเงิน Pro – Medium

รุ่น Membership Pro แบบชำระเงินที่ต่ำกว่า 2.5.3 มีช่องโหว่ Authentication Bypass ซึ่งนำไปสู่การเปิดเผยข้อมูลคำสั่งซื้อโดยไม่ได้รับอนุญาต

14. สำรองข้อมูลโดย Supsystic – Critical

Backup by Supsystic ทุกเวอร์ชันมีช่องโหว่ Local File Inclusion

15. แบบฟอร์มติดต่อโดย Supsystic – Critical

ทุกเวอร์ชันของแบบฟอร์มการติดต่อโดย Supsystic มีช่องโหว่ SQL Injection ที่ผ่านการตรวจสอบสิทธิ์

16. เครื่องมือสร้างตารางข้อมูลโดย Supsystic – Critical

เวอร์ชันทั้งหมดของ Data Tables Generator โดย Supsystic โดย Supsystic มีช่องโหว่ SQL Injection ที่ผ่านการตรวจสอบสิทธิ์

17. สิ่งพิมพ์ดิจิทัลโดย Supsystic – Medium

สิ่งพิมพ์ดิจิทัลทุกเวอร์ชันโดย Supsystic มีช่องโหว่ในการเขียนสคริปต์ข้ามไซต์ที่รับรองความถูกต้องแล้ว

18. การเป็นสมาชิกโดย Supsystic – Critical

การเป็นสมาชิกโดย Supsystic ทุกเวอร์ชันมีช่องโหว่ SQL Injection ที่ผ่านการตรวจสอบสิทธิ์

19. จดหมายข่าวโดย Supsystic – Critical

จดหมายข่าวทุกเวอร์ชันโดย Supsystic มีช่องโหว่ SQL Injection ที่ผ่านการตรวจสอบสิทธิ์

20. ตารางราคาโดย Supsystic – Critical

ตารางราคาทุกเวอร์ชันโดย Supsystic มีช่องโหว่ SQL Injection ที่ผ่านการตรวจสอบสิทธิ์

21. แผนที่ขั้นสูงโดย Supsystic – Critical

ทุกเวอร์ชันมีช่องโหว่ Ultimate Maps โดย Supsystic Authenticated SQL Injection

22. แกลลอรี่ NextGen – สำคัญ

NextGen Gallery เวอร์ชันต่ำกว่า 3.5.0 มีช่องโหว่ CSRF, File Upload, Stored XSS และ RCE

23. Map Block สำหรับ Google Maps – ปานกลาง

Map Block สำหรับ Google Maps เวอร์ชันต่ำกว่า 1.32 มีช่องโหว่ Broken Access Control ซึ่งนำไปสู่การเปลี่ยนแปลงคีย์ Google API โดยไม่ได้รับอนุญาต

ช่องโหว่ของธีม WordPress

1. Wyzi – ปานกลาง

Wyzi เวอร์ชันที่ต่ำกว่า 2.4.3 สะท้อนช่องโหว่ของ Cross-Site Scripting

2. ธีม Parallelus หลายแบบ – ปานกลาง

Parallelus Themes หลายเวอร์ชันที่ต่ำกว่า 2.0 มีช่องโหว่ Cross-Site Scripting ที่สะท้อนให้เห็น

เคล็ดลับความปลอดภัยเดือนกุมภาพันธ์: ทำไมคุณควรบันทึกกิจกรรมการรักษาความปลอดภัยของเว็บไซต์

การบันทึกความปลอดภัยควรเป็นส่วนสำคัญของกลยุทธ์ความปลอดภัย WordPress ของคุณ ทำไม?

การบันทึกและการตรวจสอบไม่เพียงพออาจนำไปสู่ความล่าช้าในการตรวจจับการละเมิดความปลอดภัย การศึกษาการละเมิดส่วนใหญ่แสดงให้เห็นว่าเวลาในการตรวจจับการละเมิดนั้นเกิน 200 วัน!ระยะเวลาดังกล่าวทำให้ผู้โจมตีสามารถละเมิดระบบอื่น แก้ไข ขโมย หรือทำลายข้อมูลได้มากขึ้น ด้วยเหตุนี้ “การบันทึกที่ไม่เพียงพอ” จึงเป็นความเสี่ยงด้านความปลอดภัยของเว็บแอปพลิเคชัน 10 อันดับแรกของ OWASP

บันทึกการรักษาความปลอดภัยของ WordPress มีประโยชน์หลายประการในกลยุทธ์ความปลอดภัยโดยรวมของคุณ ช่วยให้คุณ:

- ระบุตัวตนและหยุดพฤติกรรมที่เป็นอันตราย

- ระบุกิจกรรมที่สามารถเตือนคุณถึงการละเมิด

- ประเมินความเสียหายที่เกิดขึ้น

- ความช่วยเหลือในการซ่อมแซมไซต์ที่ถูกแฮ็ก

หากไซต์ของคุณถูกแฮ็ก คุณจะต้องมีข้อมูลที่ดีที่สุดเพื่อช่วยในการตรวจสอบและกู้คืนอย่างรวดเร็ว

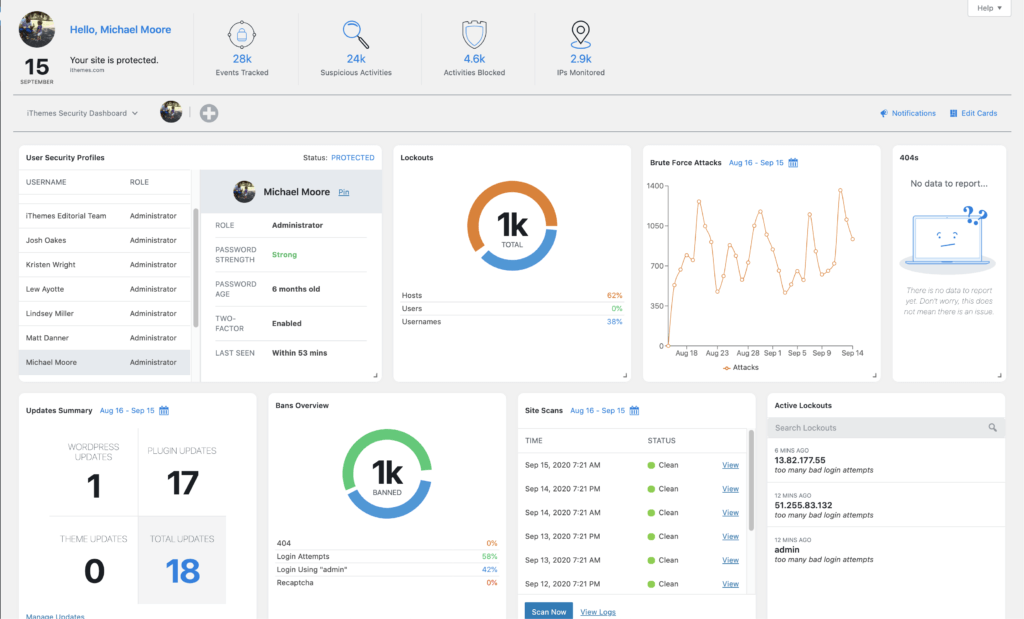

ข่าวดีก็คือ iThemes Security Pro สามารถช่วยคุณใช้งานการบันทึกเว็บไซต์ได้ บันทึกการรักษาความปลอดภัยของ WordPress ของ iThemes Security Pro ติดตามกิจกรรมเว็บไซต์เหล่านี้ทั้งหมดสำหรับคุณ:

- WordPress Brute Force Attacks

- การเปลี่ยนแปลงไฟล์

- การสแกนมัลแวร์

- กิจกรรมของผู้ใช้

สถิติจากบันทึกของคุณจะแสดงในแดชบอร์ดความปลอดภัย WordPress แบบเรียลไทม์ ซึ่งคุณสามารถดูได้จากแดชบอร์ดผู้ดูแลระบบ WordPress ของคุณ

ตรวจสอบโพสต์เด่นของฟีเจอร์นี้ที่เราแกะขั้นตอนทั้งหมดในการเพิ่มบันทึกการรักษาความปลอดภัยของ WordPress ไปยังเว็บไซต์ของคุณโดยใช้ iThemes Security Pro

ดูวิธีการทำงาน

ปลั๊กอินความปลอดภัย WordPress สามารถช่วยให้เว็บไซต์ของคุณปลอดภัย

iThemes Security Pro ปลั๊กอินความปลอดภัย WordPress ของเรามีมากกว่า 50 วิธีในการรักษาความปลอดภัยและปกป้องเว็บไซต์ของคุณจากช่องโหว่ด้านความปลอดภัยทั่วไปของ WordPress ด้วย WordPress การตรวจสอบสิทธิ์แบบสองปัจจัย การป้องกันแบบเดรัจฉาน การบังคับใช้รหัสผ่านที่รัดกุม และอื่นๆ คุณสามารถเพิ่มระดับการรักษาความปลอดภัยเพิ่มเติมให้กับเว็บไซต์ของคุณได้

รับ iThemes Security Pro

ในแต่ละสัปดาห์ Michael จะรวบรวมรายงานช่องโหว่ของ WordPress เพื่อช่วยให้เว็บไซต์ของคุณปลอดภัย ในฐานะผู้จัดการผลิตภัณฑ์ที่ iThemes เขาช่วยเราปรับปรุงรายการผลิตภัณฑ์ iThemes ต่อไป เขาเป็นคนเนิร์ดยักษ์และชอบเรียนรู้เกี่ยวกับเทคโนโลยีทุกอย่าง ทั้งเก่าและใหม่ คุณสามารถหาไมเคิลไปเที่ยวกับภรรยาและลูกสาว อ่านหนังสือหรือฟังเพลงเมื่อไม่ได้ทำงาน