Résumé des vulnérabilités WordPress : février 2021, partie 1

Publié: 2021-02-10De nouvelles vulnérabilités de plugin et de thème WordPress ont été divulguées au cours de la première quinzaine de février. Cet article couvre les vulnérabilités récentes des plugins, thèmes et principaux WordPress et ce qu'il faut faire si vous exécutez l'un des plugins ou thèmes vulnérables sur votre site Web.

Le résumé des vulnérabilités WordPress est divisé en trois catégories différentes : le noyau WordPress, les plugins WordPress et les thèmes WordPress.

Chaque vulnérabilité aura un indice de gravité faible , moyen , élevé ou critique . Les cotes de gravité sont basées sur le Common Vulnerability Scoring System.

Vulnérabilités principales de WordPress

Vulnérabilités du plugin WordPress

1. uListing – Critique

Les versions uListing inférieures à 1.7 présentent de multiples vulnérabilités, notamment les injections SQL non authentifiées, la création de compte arbitraire non authentifié et la modification des options WordPress non authentifiées.

2. Super Formulaires – Critique

Les versions de Super Forms inférieures à 4.9.703 ont une vulnérabilité de téléchargement de fichier PHP non authentifié vers RCE.

3. Calendrier des événements modernes Lite - Critique

Les versions Modern Events Calendar Lite inférieures à 5.16.5 présentent plusieurs problèmes, notamment un téléchargement de fichier arbitraire authentifié menant à une vulnérabilité d'exécution de code à distance.

4. Recherche d'ivoire - Moyen

Les versions d'Ivory Search inférieures à 4.5.11 ont une vulnérabilité Authenticated Reflected Cross-Site Scripting.

5. Éditeur WP – Critique

Les versions de WP Editor inférieures à 1.2.7 présentent une vulnérabilité d'injection SQL authentifiée.

6. API MStore – Élevé

Les versions de l'API MStore inférieures à 3.2.0 ont une vulnérabilité de contournement d'authentification avec connexion avec Apple.

7. Générateur de fenêtres contextuelles - Moyen

Les versions de Popup Builder inférieures à 3.74 ont une vulnérabilité Authenticated Reflected Cross-Site Scripting.

8. Chèque-cadeau – Critique

Toutes les versions de Gift Voucher présentent une vulnérabilité d'injection SQL aveugle non authentifiée.

9. Répertoire de noms – Moyen

Les versions de l'annuaire de noms inférieures à 1.18 présentent une vulnérabilité de contrefaçon de requêtes intersites.

10. Formulaire de contact 7 Style – Élevé

Toutes les versions de Contact Form 7 Style ont une vulnérabilité Cross-Site Request Forgery to Stored Cross-Site Scripting.

11. Boîte à outils ultime de conformité GDPR et CCPA - Critique

Versions ultimes de la boîte à outils de conformité GDPR et CCPA inférieures à 2.5 Exportation et importation de paramètres de plugin non authentifié menant à une vulnérabilité de redirection malveillante.

12. Aimez-vous l'évaluation des boutons ? LikeBtn – Élevé

Aimez-vous l'évaluation des boutons ? Les versions de LikeBtn inférieures à 2.6.32 ont une modification des paramètres de blog arbitraire non authentifiée et des vulnérabilités SSRF en lecture complète non authentifiée.

13. Abonnement payant Pro - Moyen

Les versions payantes de l'abonnement Pro inférieures à 2.5.3 présentent une vulnérabilité de contournement d'authentification conduisant à la divulgation non autorisée d'informations sur les commandes.

14. Sauvegarde par Supsystic - Critique

Toutes les versions de Backup by Supsystic ont une vulnérabilité d'inclusion de fichier local.

15. Formulaire de contact par Supsystic – Critical

Toutes les versions de Contact Form by Supsystic présentent une vulnérabilité d'injection SQL authentifiée.

16. Générateur de tableaux de données par Supsystic - Critique

Toutes les versions de Data Tables Generator de Supsystic by Supsystic présentent une vulnérabilité d'injection SQL authentifiée.

17. Publications numériques par Supsystic - Medium

Toutes les versions de Digital Publications by Supsystic ont une vulnérabilité Authenticated Stored Cross-Site Scripting.

18. Adhésion par Supsystic - Critique

Toutes les versions de Membership by Supsystic présentent une vulnérabilité d'injection SQL authentifiée.

19. Newsletter de Supsystic – Critique

Toutes les versions de Newsletter by Supsystic ont une vulnérabilité d'injection SQL authentifiée.

20. Tableau des prix par Supsystic - Critique

Toutes les versions de Pricing Table de Supsystic présentent une vulnérabilité d'injection SQL authentifiée.

21. Cartes ultimes par Supsystic - Critique

Toutes les versions de ont une vulnérabilité Ultimate Maps by Supsystic Authenticated SQL Injection.

22. Galerie NextGen – Critique

Les versions de NextGen Gallery inférieures à 3.5.0 présentent des vulnérabilités CSRF, File Upload, Stored XSS et RCE.

23. Bloc de carte pour Google Maps - Moyen

Les versions de Map Block pour Google Maps inférieures à 1.32 présentent une vulnérabilité de contrôle d'accès brisé entraînant une modification non autorisée de la clé API Google.

Vulnérabilités du thème WordPress

1. Wyzi – Moyen

Les versions de Wyzi inférieures à 2.4.3 ont une vulnérabilité Reflected Cross-Site Scripting.

2. Thèmes Parallèles multiples – Moyen

Plusieurs versions de Thèmes Parallelus inférieures à 2.0 ont une vulnérabilité Reflected Cross-Site Scripting.

Conseil de sécurité de février : pourquoi devriez-vous enregistrer l'activité de sécurité du site Web

La journalisation de la sécurité devrait être un élément essentiel de votre stratégie de sécurité WordPress. Pourquoi?

Une journalisation et une surveillance insuffisantes peuvent entraîner un retard dans la détection d'une faille de sécurité. La plupart des études sur les violations montrent que le temps de détection d'une violation est de plus de 200 jours !Ce laps de temps permet à un attaquant de violer d'autres systèmes, de modifier, de voler ou de détruire davantage de données. Pour cette raison, la « journalisation insuffisante » a atterri dans le top 10 OWASP des risques de sécurité des applications Web.

Les journaux de sécurité WordPress présentent plusieurs avantages dans votre stratégie de sécurité globale, vous aidant à :

- Identité et arrêt des comportements malveillants.

- Repérez l'activité qui peut vous alerter d'une violation.

- Évaluez combien de dégâts ont été causés.

- Aide à la réparation d'un site piraté.

Si votre site est piraté, vous voudrez disposer des meilleures informations pour faciliter une enquête et une récupération rapides.

La bonne nouvelle est qu'iThemes Security Pro peut vous aider à mettre en œuvre la journalisation des sites Web. Les journaux de sécurité WordPress d'iThemes Security Pro suivent toutes ces activités sur le site Web pour vous :

- Attaques par force brute WordPress

- Modifications de fichiers

- Analyses de logiciels malveillants

- Activité de l'utilisateur

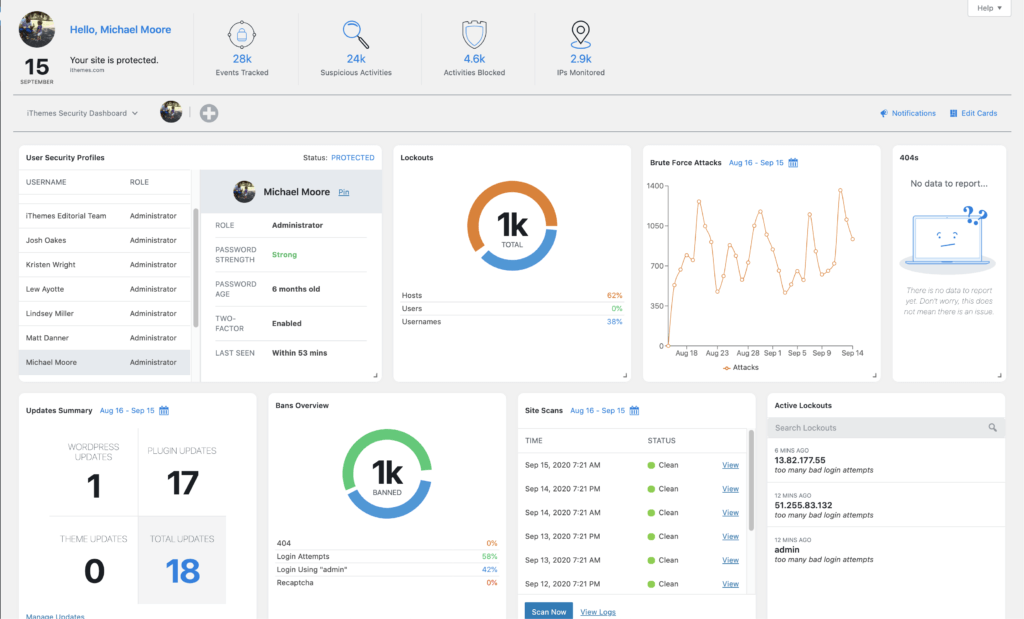

Les statistiques de vos journaux sont ensuite affichées dans un tableau de bord de sécurité WordPress en temps réel que vous pouvez consulter à partir de votre tableau de bord d'administration WordPress.

Consultez cet article sur les fonctionnalités où nous décompressons toutes les étapes d'ajout de journaux de sécurité WordPress à votre site Web à l'aide d'iThemes Security Pro.

Regarde comment ça marche

Un plugin de sécurité WordPress peut aider à sécuriser votre site Web

iThemes Security Pro, notre plugin de sécurité WordPress, offre plus de 50 façons de sécuriser et de protéger votre site Web contre les vulnérabilités de sécurité WordPress courantes. Avec WordPress, l'authentification à deux facteurs, la protection contre la force brute, l'application stricte des mots de passe et plus encore, vous pouvez ajouter une couche de sécurité supplémentaire à votre site Web.

Obtenez iThemes Security Pro

Chaque semaine, Michael rédige le rapport de vulnérabilité WordPress pour vous aider à protéger vos sites. En tant que chef de produit chez iThemes, il nous aide à continuer à améliorer la gamme de produits iThemes. C'est un nerd géant et il adore apprendre tout ce qui touche à la technologie, ancienne et nouvelle. Vous pouvez trouver Michael traîner avec sa femme et sa fille, lire ou écouter de la musique lorsqu'il ne travaille pas.