Zusammenfassung der WordPress-Sicherheitslücke: Februar 2021, Teil 1

Veröffentlicht: 2021-02-10In der ersten Februarhälfte wurden neue Schwachstellen in WordPress-Plugins und Themes bekannt. Dieser Beitrag behandelt die neuesten WordPress-Plugin-, Theme- und Core-Schwachstellen und was zu tun ist, wenn Sie eines der anfälligen Plugins oder Themes auf Ihrer Website ausführen.

Das WordPress Vulnerability Roundup ist in drei verschiedene Kategorien unterteilt: WordPress-Kern, WordPress-Plugins und WordPress-Themes.

Jede Schwachstelle hat eine Schweregradbewertung von Niedrig , Mittel , Hoch oder Kritisch . Die Schweregradbewertungen basieren auf dem Common Vulnerability Scoring System.

WordPress Core-Schwachstellen

Schwachstellen im WordPress-Plugin

1. uListing – Kritisch

uListing-Versionen unter 1.7 weisen mehrere Schwachstellen auf, einschließlich nicht authentifizierter SQL-Injections, nicht authentifizierter willkürlicher Kontoerstellung und nicht authentifizierter WordPress-Optionsänderung.

2. Superformen – Kritisch

Super Forms-Versionen unter 4.9.703 weisen eine Schwachstelle beim nicht authentifizierten Hochladen von PHP-Dateien in RCE auf.

3. Moderner Veranstaltungskalender Lite – Kritisch

Moderne Events Calendar Lite-Versionen unter 5.16.5 weisen mehrere Probleme auf, einschließlich eines authentifizierten willkürlichen Datei-Uploads, der zu einer Sicherheitsanfälligkeit bezüglich Remotecodeausführung führt.

4. Elfenbeinsuche – Mittel

Versionen von Ivory Search unter 4.5.11 weisen eine Sicherheitsanfälligkeit bezüglich Authenticated Reflected Cross-Site Scripting auf.

5. WP-Editor – Kritisch

WP Editor-Versionen unter 1.2.7 weisen eine Authentifizierte SQL-Injection-Schwachstelle auf.

6. MStore-API – Hoch

MStore-API-Versionen unter 3.2.0 weisen eine Sicherheitsanfälligkeit zur Authentifizierungsumgehung mit Anmeldung mit Apple auf.

7. Popup-Builder – Mittel

Popup Builder-Versionen unter 3.74 weisen eine Sicherheitsanfälligkeit für Authenticated Reflected Cross-Site Scripting auf.

8. Geschenkgutschein – Kritisch

Alle Versionen von Gift Voucher weisen eine nicht authentifizierte Blind-SQL-Injection-Schwachstelle auf.

9. Namensverzeichnis – Medium

Name Directory-Versionen unter 1.18 weisen eine Cross-Site Request Forgery-Schwachstelle auf.

10. Kontaktformular 7 Stil – Hoch

Alle Versionen von Contact Form 7 Style weisen die Schwachstelle Cross-Site Request Forgery to Stored Cross-Site Scripting auf.

11. Ultimatives DSGVO- und CCPA-Compliance-Toolkit – Kritisch

Ultimative GDPR- und CCPA-Compliance-Toolkit-Versionen unter 2.5 Export und Import von nicht authentifizierten Plugin-Einstellungen, die zu einer Sicherheitsanfälligkeit durch böswillige Umleitung führen.

12. Wie Button-Bewertung? LikeBtn – Hoch

Gefällt Ihnen Button-Bewertung? LikeBtn-Versionen unter 2.6.32 weisen eine nicht authentifizierte willkürliche Blog-Einstellungsänderung und eine nicht authentifizierte SSRF-Volllese-Schwachstelle auf.

13. Bezahlte Mitgliedschaft Pro – Mittel

Paid Membership Pro-Versionen unter 2.5.3 weisen eine Sicherheitslücke bei der Authentifizierungsumgehung auf, die zu einer unbefugten Offenlegung von Bestellinformationen führt.

14. Backup durch Supsystic – Kritisch

Alle Versionen von Backup by Supsystic weisen eine Schwachstelle zum Einschließen von lokalen Dateien auf.

15. Kontaktformular von Supsystic – Kritisch

Alle Versionen von Contact Form by Supsystic weisen eine authentifizierte SQL-Injection-Schwachstelle auf.

16. Datentabellen-Generator von Supsystic – Critical

Alle Versionen des Data Tables Generator by Supsystic by Supsystic weisen eine authentifizierte SQL-Injection-Schwachstelle auf.

17. Digitale Publikationen von Supsystic – Medium

Alle Versionen von Digital Publications by Supsystic weisen eine Sicherheitsanfälligkeit bezüglich Authenticated Stored Cross-Site Scripting auf.

18. Mitgliedschaft von Supsystic – Critical

Alle Versionen von Membership by Supsystic weisen eine Authenticated SQL Injection-Schwachstelle auf.

19. Newsletter von Supsystic – Critical

Alle Versionen von Newsletter von Supsystic weisen eine Authenticated SQL Injection-Schwachstelle auf.

20. Preistabelle von Supsystic – Critical

Alle Versionen von Pricing Table von Supsystic weisen eine Authentifizierte SQL-Injection-Schwachstelle auf.

21. Ultimative Karten von Supsystic – Kritisch

Alle Versionen von haben eine Ultimate Maps by Supsystic Authenticated SQL Injection-Schwachstelle.

22. NextGen-Galerie – Kritisch

NextGen Gallery-Versionen unter 3.5.0 weisen CSRF-, Datei-Upload-, Stored XSS- und RCE-Schwachstellen auf.

23. Kartenblock für Google Maps – Mittel

Map Block für Google Maps-Versionen unter 1.32 weisen eine Schwachstelle in der Zugriffssteuerung auf, die zu einer nicht autorisierten Änderung des Google API-Schlüssels führt.

Schwachstellen im WordPress-Theme

1. Wyzi – Mittel

Wyzi-Versionen unter 2.4.3 weisen eine Reflected Cross-Site Scripting-Schwachstelle auf.

2. Mehrere Parallelus-Themen – Mittel

Mehrere Parallelus Themes-Versionen unter 2.0 weisen eine Reflected Cross-Site Scripting-Schwachstelle auf.

Sicherheitstipp für Februar: Warum Sie die Sicherheitsaktivitäten der Website protokollieren sollten

Die Sicherheitsprotokollierung sollte ein wesentlicher Bestandteil Ihrer WordPress-Sicherheitsstrategie sein. Wieso den?

Eine unzureichende Protokollierung und Überwachung kann zu einer Verzögerung bei der Erkennung einer Sicherheitsverletzung führen. Die meisten Studien zu Sicherheitsverletzungen zeigen, dass die Zeit zur Erkennung einer Sicherheitsverletzung über 200 Tage beträgt!Diese Zeitspanne ermöglicht es einem Angreifer, in andere Systeme einzudringen, weitere Daten zu modifizieren, zu stehlen oder zu zerstören. Aus diesem Grund landete „unzureichende Protokollierung“ in den OWASP Top 10 der Sicherheitsrisiken für Webanwendungen.

WordPress-Sicherheitsprotokolle haben mehrere Vorteile in Ihrer gesamten Sicherheitsstrategie und helfen Ihnen:

- Identifizieren und böswilliges Verhalten stoppen.

- Erkennen Sie Aktivitäten, die Sie auf eine Sicherheitsverletzung aufmerksam machen können.

- Bewerten Sie, wie viel Schaden angerichtet wurde.

- Hilfe bei der Reparatur einer gehackten Site.

Wenn Ihre Website gehackt wird, möchten Sie die besten Informationen haben, um eine schnelle Untersuchung und Wiederherstellung zu unterstützen.

Die gute Nachricht ist, dass iThemes Security Pro Ihnen bei der Implementierung der Website-Protokollierung helfen kann. Die WordPress-Sicherheitsprotokolle von iThemes Security Pro verfolgen alle diese Website-Aktivitäten für Sie:

- WordPress Brute-Force-Angriffe

- Dateiänderungen

- Malware-Scans

- Benutzeraktivität

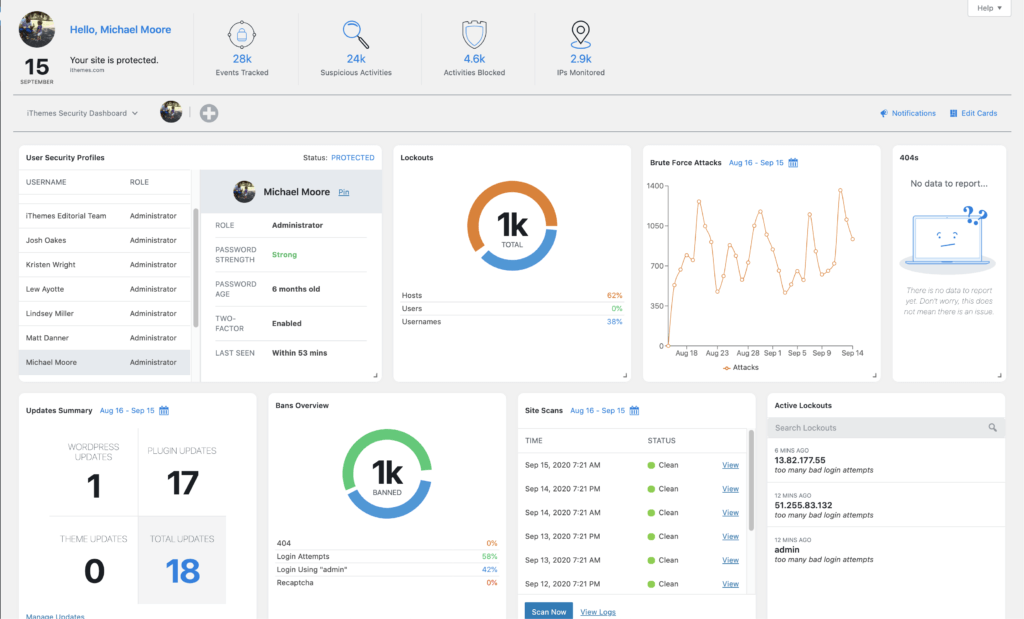

Statistiken aus Ihren Protokollen werden dann in einem Echtzeit-WordPress-Sicherheits-Dashboard angezeigt, das Sie in Ihrem WordPress-Admin-Dashboard anzeigen können.

Sehen Sie sich diesen Feature-Spotlight-Beitrag an, in dem wir alle Schritte zum Hinzufügen von WordPress-Sicherheitsprotokollen zu Ihrer Website mit iThemes Security Pro entpacken.

Sehen, wie es funktioniert

Ein WordPress-Sicherheits-Plugin kann helfen, Ihre Website zu schützen

iThemes Security Pro, unser WordPress-Sicherheits-Plugin, bietet über 50 Möglichkeiten, Ihre Website zu sichern und vor gängigen WordPress-Sicherheitslücken zu schützen. Mit WordPress, Zwei-Faktor-Authentifizierung, Brute-Force-Schutz, starker Passwortdurchsetzung und mehr können Sie Ihrer Website eine zusätzliche Sicherheitsebene hinzufügen.

Holen Sie sich iThemes Security Pro

Jede Woche erstellt Michael den WordPress-Schwachstellenbericht, um die Sicherheit Ihrer Websites zu gewährleisten. Als Produktmanager bei iThemes hilft er uns, die Produktpalette von iThemes weiter zu verbessern. Er ist ein riesiger Nerd und liebt es, alles über Technik zu lernen, alt und neu. Sie können Michael mit seiner Frau und seiner Tochter treffen, lesen oder Musik hören, wenn er nicht arbeitet.