Resumo de vulnerabilidades do WordPress: fevereiro de 2021, parte 1

Publicados: 2021-02-10Novo plugin do WordPress e vulnerabilidades de tema foram divulgados durante a primeira quinzena de fevereiro. Esta postagem cobre o plugin, tema e vulnerabilidades principais do WordPress e o que fazer se você executar um dos plug-ins ou temas vulneráveis em seu site.

O Resumo de Vulnerabilidades do WordPress é dividido em três categorias diferentes: núcleo do WordPress, plug-ins do WordPress e temas do WordPress.

Cada vulnerabilidade terá uma classificação de gravidade Baixa , Média , Alta ou Crítica . As classificações de gravidade são baseadas no Common Vulnerability Scoring System.

Vulnerabilidades do núcleo do WordPress

Vulnerabilidades de plug-ins do WordPress

1. uListing - Crítico

Versões uListantes abaixo de 1.7 têm várias vulnerabilidades, incluindo Injeções de SQL não autenticadas, Criação de conta arbitrária não autenticada e Mudança de opções do WordPress não autenticada.

2. Super Formulários - Crítico

As versões do Super Forms abaixo de 4.9.703 têm uma vulnerabilidade de upload de arquivo PHP não autenticado para RCE.

3. Calendário de eventos moderno Lite - crítico

As versões Modern Events Calendar Lite abaixo de 5.16.5 têm vários problemas, incluindo um upload de arquivo arbitrário autenticado levando à vulnerabilidade de execução remota de código.

4. Ivory Search - Medium

As versões do Ivory Search abaixo de 4.5.11 têm uma vulnerabilidade de script cross-site refletido autenticado.

5. Editor WP - Crítico

As versões do WP Editor abaixo de 1.2.7 têm uma vulnerabilidade de injeção SQL autenticada.

6. API MStore - Alta

As versões da API MStore abaixo de 3.2.0 têm uma vulnerabilidade de Bypass de autenticação com login com Apple.

7. Popup Builder - Médio

As versões do Popup Builder abaixo de 3.74 têm uma vulnerabilidade de script cross-site refletido autenticado.

8. Vale-presente - Crítico

Todas as versões do vale-presente apresentam uma vulnerabilidade de injeção cega de SQL não autenticada.

9. Diretório de nomes - Médio

As versões do diretório de nomes abaixo de 1.18 têm uma vulnerabilidade de falsificação de solicitação entre sites.

10. Estilo do formulário de contato 7 - alto

Todas as versões do Contact Form 7 Style têm vulnerabilidade Cross-Site Request Forgery to Stored Cross-Site Scripting.

11. Ultimate GDPR & CCPA Compliance Toolkit - Crítico

Ultimate GDPR e CCPA Compliance Toolkit versões inferiores a 2.5 Exportação e importação de configurações de plug-in não autenticadas levando a uma vulnerabilidade de redirecionamento malicioso.

12. Gostar da classificação do botão? LikeBtn - alta

Gosta da classificação do botão? As versões de LikeBtn abaixo de 2.6.32 têm uma alteração de configurações de blog arbitrária não autenticada e vulnerabilidades SSRF de leitura total não autenticada.

13. Paid Membership Pro - Médio

As versões do Paid Membership Pro abaixo de 2.5.3 têm uma vulnerabilidade de Bypass de autenticação que leva à divulgação de informações de pedidos não autorizados.

14. Backup por Supsystic - Crítico

Todas as versões do Backup by Supsystic têm uma vulnerabilidade de inclusão de arquivo local.

15. Formulário de contato da Supsystic - Critical

Todas as versões do Formulário de contato da Supsystic têm uma vulnerabilidade de injeção de SQL autenticada.

16. Gerador de tabelas de dados por Supsystic - Crítico

Todas as versões do Data Tables Generator da Supsystic da Supsystic têm uma vulnerabilidade de injeção de SQL autenticada.

17. Publicações digitais da Supsystic - Medium

Todas as versões do Digital Publications by Supsystic têm uma vulnerabilidade de script entre sites armazenados autenticados.

18. Filiação por Supsystic - Critical

Todas as versões de Membership by Supsystic têm uma vulnerabilidade de injeção SQL autenticada.

19. Newsletter da Supsystic - Critical

Todas as versões do Newsletter da Supsystic têm uma vulnerabilidade de injeção SQL autenticada.

20. Tabela de Preços por Supsystic - Crítico

Todas as versões da Tabela de preços da Supsystic têm uma vulnerabilidade de injeção de SQL autenticada.

21. Mapas finais de Supsystic - Critical

Todas as versões de têm uma vulnerabilidade Ultimate Maps by Supsystic Authenticated SQL Injection.

22. Galeria NextGen - Crítica

As versões da Galeria NextGen abaixo de 3.5.0 têm vulnerabilidades CSRF, Upload de arquivo, XSS armazenado e RCE.

23. Bloco de Mapa para Google Maps - Médio

O bloco de mapas para as versões do Google Maps abaixo de 1.32 têm uma vulnerabilidade de controle de acesso corrompido, levando a uma alteração não autorizada da chave de API do Google.

Vulnerabilidades de tema do WordPress

1. Wyzi - médio

As versões Wyzi abaixo de 2.4.3 apresentam a vulnerabilidade de Cross-Site Scripting refletida.

2. Vários Temas Parallelus - Médio

Várias versões de Temas Parallelus abaixo de 2.0 têm uma vulnerabilidade de Script Cross-Site Refletido.

Fevereiro Dica de segurança: Por que você deve registrar a atividade de segurança do site

O registro de segurança deve ser uma parte essencial de sua estratégia de segurança do WordPress. Porque?

O registro e o monitoramento insuficientes podem levar a um atraso na detecção de uma violação de segurança. A maioria dos estudos de violação mostra que o tempo para detectar uma violação é de mais de 200 dias!Esse período de tempo permite que um invasor viole outros sistemas, modifique, roube ou destrua mais dados. Por esse motivo, “registro insuficiente” pousou no OWASP 10 principais riscos à segurança de aplicativos da web.

Os logs de segurança do WordPress têm vários benefícios em sua estratégia geral de segurança, ajudando você a:

- Identifique e interrompa o comportamento malicioso.

- Identifique atividades que podem alertá-lo sobre uma violação.

- Avalie quanto dano foi feito.

- Auxiliar no reparo de um site hackeado.

Se o seu site for hackeado, você desejará ter as melhores informações para ajudar em uma investigação e recuperação rápidas.

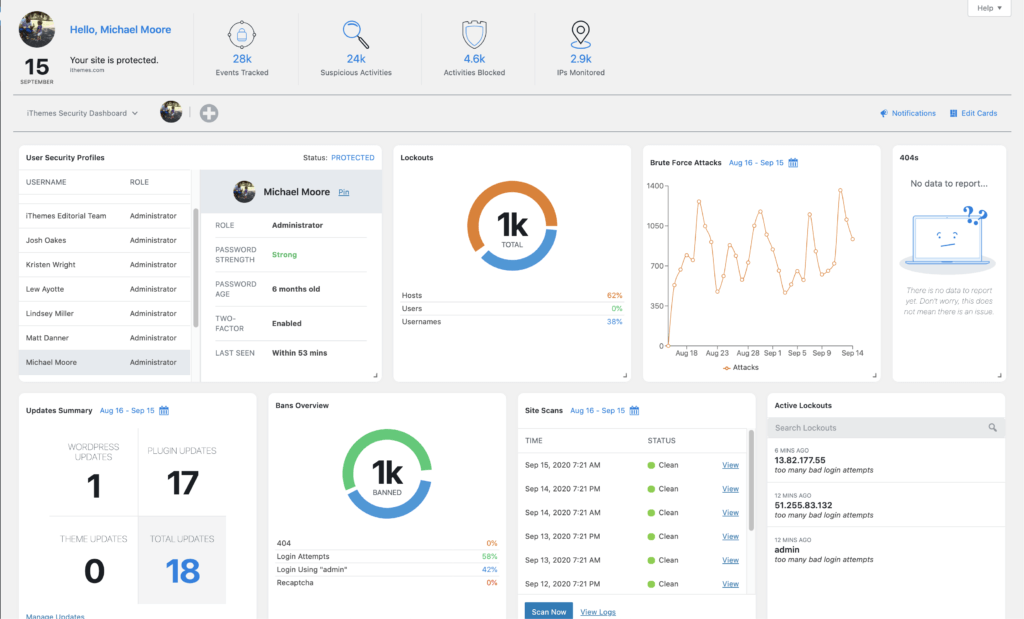

A boa notícia é que o iThemes Security Pro pode ajudá-lo a implementar o registro de sites. Os registros de segurança do WordPress do iThemes Security Pro rastreiam todas essas atividades do site para você:

- Ataques de força bruta do WordPress

- Alterações de arquivo

- Verificações de malware

- Atividade do usuário

As estatísticas de seus registros são exibidas em um painel de segurança do WordPress em tempo real que você pode ver no painel de administração do WordPress.

Confira esta postagem de destaque de recursos, onde descompactamos todas as etapas para adicionar logs de segurança do WordPress ao seu site usando o iThemes Security Pro.

Veja como funciona

Um plug-in de segurança do WordPress pode ajudar a proteger seu site

O iThemes Security Pro, nosso plugin de segurança para WordPress, oferece mais de 50 maneiras de proteger e proteger seu site de vulnerabilidades comuns de segurança do WordPress. Com o WordPress, autenticação de dois fatores, proteção de força bruta, aplicação de senha forte e muito mais, você pode adicionar uma camada extra de segurança ao seu site.

Obtenha o iThemes Security Pro

A cada semana, Michael elabora o Relatório de vulnerabilidade do WordPress para ajudar a manter seus sites seguros. Como Gerente de Produto da iThemes, ele nos ajuda a continuar melhorando a linha de produtos da iThemes. Ele é um nerd gigante e adora aprender sobre todas as coisas de tecnologia, antigas e novas. Você pode encontrar Michael saindo com sua esposa e filha, lendo ou ouvindo música quando não está trabalhando.