Raccolta delle vulnerabilità di WordPress: febbraio 2021, parte 1

Pubblicato: 2021-02-10Nella prima metà di febbraio sono state divulgate nuove vulnerabilità di plugin e temi di WordPress. Questo post copre il recente plug-in, il tema e le vulnerabilità principali di WordPress e cosa fare se si esegue uno dei plug-in o temi vulnerabili sul tuo sito web.

Il riepilogo delle vulnerabilità di WordPress è diviso in tre diverse categorie: core di WordPress, plugin di WordPress e temi di WordPress.

Ogni vulnerabilità avrà un livello di gravità Bassa , Media , Alta o Critica . Le valutazioni di gravità si basano sul sistema di punteggio di vulnerabilità comune.

Vulnerabilità principali di WordPress

Vulnerabilità del plugin WordPress

1. uListing – Critico

Le versioni uListing inferiori alla 1.7 presentano più vulnerabilità, tra cui SQL Injection non autenticate, Creazione di account arbitrari non autenticati e Modifica delle opzioni WordPress non autenticate.

2. Super forme – Critiche

Le versioni di Super Forms inferiori alla 4.9.703 presentano una vulnerabilità di caricamento file PHP non autenticato su RCE.

3. Calendario degli eventi moderni Lite – Critico

Le versioni Lite di Calendario eventi moderni precedenti alla 5.16.5 presentano diversi problemi, incluso un caricamento di file arbitrario autenticato che porta alla vulnerabilità dell'esecuzione di codice in modalità remota.

4. Ivory Search – Medio

Le versioni di Ivory Search precedenti alla 4.5.11 presentano una vulnerabilità Authenticated Reflected Cross-Site Scripting.

5. Editor WP – Critico

Le versioni di WP Editor inferiori alla 1.2.7 presentano una vulnerabilità di Authenticated SQL Injection.

6. API MStore – Alta

Le versioni API di MStore inferiori alla 3.2.0 hanno un bypass di autenticazione con la vulnerabilità di accesso con Apple.

7. Generatore di popup – Medio

Le versioni di Popup Builder inferiori alla 3.74 presentano una vulnerabilità Authenticated Reflected Cross-Site Scripting.

8. Buono regalo – Critico

Tutte le versioni di Gift Voucher presentano una vulnerabilità Blind SQL Injection non autenticata.

9. Elenco dei nomi – Medio

Le versioni della directory dei nomi inferiori alla 1.18 presentano una vulnerabilità di falsificazione di richieste tra siti.

10. Modulo di contatto 7 Stile – Alto

Tutte le versioni di Contact Form 7 Style hanno vulnerabilità Cross-Site Request Forgery to Stored Cross-Site Scripting.

11. Toolkit definitivo per la conformità a GDPR e CCPA – Critico

Ultimate GDPR e CCPA Compliance Toolkit versioni inferiori a 2.5 Esportazione e importazione di impostazioni plug-in non autenticate che portano a una vulnerabilità di reindirizzamento dannoso.

12. Valutazione pulsante Mi piace? LikeBtn – Alto

Mi piace la valutazione del pulsante? Le versioni di LikeBtn precedenti alla 2.6.32 hanno una modifica delle impostazioni del blog arbitraria non autenticata e una vulnerabilità SSRF a lettura completa non autenticata.

13. Abbonamento a pagamento Pro – Medio

Le versioni dell'abbonamento Pro a pagamento inferiori alla 2.5.3 presentano una vulnerabilità di bypass dell'autenticazione che porta alla divulgazione non autorizzata delle informazioni sull'ordine.

14. Backup di Supsystic – Critico

Tutte le versioni di Backup by Supsystic presentano una vulnerabilità di inclusione di file locali.

15. Modulo di contatto di Supsystic – Critico

Tutte le versioni di Contact Form di Supsystic presentano una vulnerabilità di Authenticated SQL Injection.

16. Generatore di tabelle dati di Supsystic – Critico

Tutte le versioni di Data Tables Generator di Supsystic di Supsystic presentano una vulnerabilità di Authenticated SQL Injection.

17. Pubblicazioni digitali di Supsystic – Medium

Tutte le versioni di Digital Publications di Supsystic presentano una vulnerabilità di Authenticated Stored Cross-Site Scripting.

18. Iscrizione di Supsystic – Critical

Tutte le versioni di Membership by Supsystic presentano una vulnerabilità di Authenticated SQL Injection.

19. Newsletter di Supsystic – Critical

Tutte le versioni di Newsletter di Supsystic presentano una vulnerabilità di Authenticated SQL Injection.

20. Tabella dei prezzi di Supsystic – Critico

Tutte le versioni di Pricing Table di Supsystic presentano una vulnerabilità di Authenticated SQL Injection.

21. Ultimate Maps di Supsystic – Critico

Tutte le versioni di hanno una vulnerabilità Ultimate Maps by Supsystic Authenticated SQL Injection.

22. Galleria NextGen – Critico

Le versioni NextGen Gallery inferiori alla 3.5.0 presentano vulnerabilità CSRF, File Upload, Stored XSS e RCE.

23. Blocco mappa per Google Maps – Medio

Le versioni di Map Block per Google Maps precedenti alla 1.32 presentano una vulnerabilità di Broken Access Control che porta a una modifica non autorizzata della chiave API di Google.

Vulnerabilità dei temi WordPress

1. Wyzi – Medio

Le versioni di Wyzi precedenti alla 2.4.3 presentano vulnerabilità Reflected Cross-Site Scripting.

2. Più temi Parallelus – Medio

Più versioni di Parallelus Themes inferiori alla 2.0 presentano una vulnerabilità di Reflected Cross-Site Scripting.

Suggerimento per la sicurezza di febbraio: perché dovresti registrare l'attività di sicurezza del sito web?

La registrazione della sicurezza dovrebbe essere una parte essenziale della tua strategia di sicurezza di WordPress. Come mai?

La registrazione e il monitoraggio insufficienti possono portare a un ritardo nel rilevamento di una violazione della sicurezza. La maggior parte degli studi sulle violazioni mostra che il tempo per rilevare una violazione è di oltre 200 giorni!Tale lasso di tempo consente a un utente malintenzionato di violare altri sistemi, modificare, rubare o distruggere più dati. Per questo motivo, la "registrazione insufficiente" è arrivata nella top 10 di OWASP dei rischi per la sicurezza delle applicazioni web.

I log di sicurezza di WordPress hanno diversi vantaggi nella tua strategia di sicurezza complessiva, aiutandoti a:

- Identità e fermare il comportamento dannoso.

- Individua l'attività che può avvisarti di una violazione.

- Valuta quanto danno è stato fatto.

- Aiuto nella riparazione di un sito violato.

Se il tuo sito viene violato, vorrai avere le migliori informazioni per aiutarti in un'indagine e un ripristino rapidi.

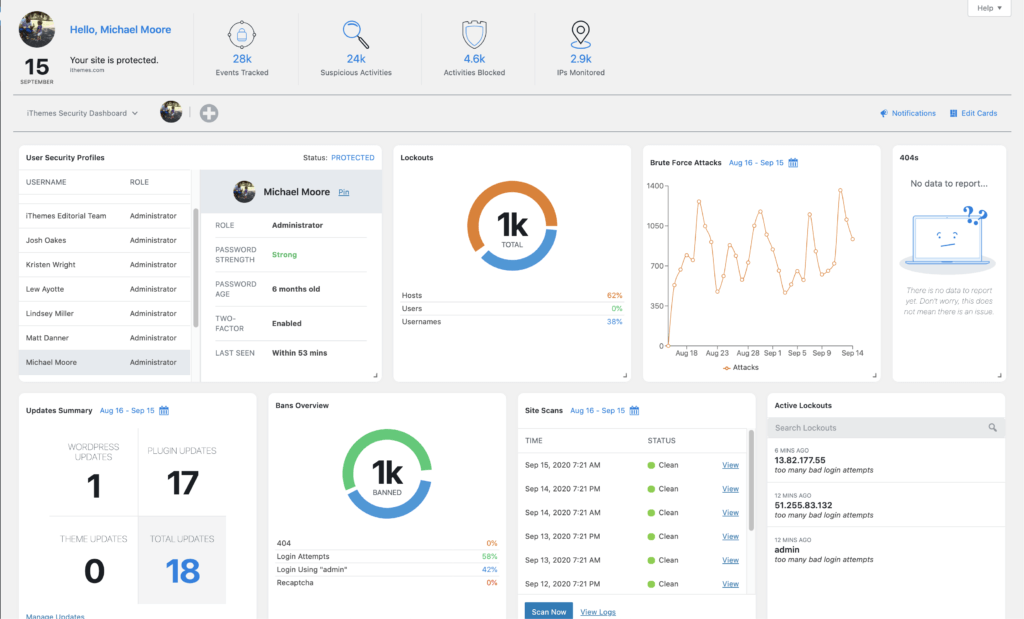

La buona notizia è che iThemes Security Pro può aiutarti a implementare la registrazione del sito web. I registri di sicurezza di WordPress di iThemes Security Pro tengono traccia di tutte queste attività del sito Web per te:

- Attacchi di forza bruta di WordPress

- Modifiche ai file

- Scansioni malware

- Attività dell'utente

Le statistiche dei tuoi log vengono quindi visualizzate in una dashboard di sicurezza di WordPress in tempo reale che puoi visualizzare dalla dashboard di amministrazione di WordPress.

Dai un'occhiata a questo post in evidenza sulle funzionalità in cui decomprimiamo tutti i passaggi per aggiungere i registri di sicurezza di WordPress al tuo sito Web utilizzando iThemes Security Pro.

Vedere come funziona

Un plugin di sicurezza per WordPress può aiutarti a proteggere il tuo sito web

iThemes Security Pro, il nostro plug-in di sicurezza per WordPress, offre oltre 50 modi per proteggere e proteggere il tuo sito Web dalle vulnerabilità di sicurezza comuni di WordPress. Con WordPress, l'autenticazione a due fattori, la protezione dalla forza bruta, l'imposizione di password complesse e altro ancora, puoi aggiungere un ulteriore livello di sicurezza al tuo sito web.

Ottieni iThemes Security Pro

Ogni settimana, Michael mette insieme il Rapporto sulla vulnerabilità di WordPress per aiutare a mantenere i tuoi siti al sicuro. In qualità di Product Manager di iThemes, ci aiuta a continuare a migliorare la gamma di prodotti iThemes. È un nerd gigante e ama imparare tutto ciò che è tecnologico, vecchio e nuovo. Puoi trovare Michael che esce con sua moglie e sua figlia, leggendo o ascoltando musica quando non lavora.