WordPressの脆弱性のまとめ:2021年2月、パート1

公開: 2021-02-10新しいWordPressプラグインとテーマの脆弱性は、2月の前半に公開されました。 この投稿では、最近のWordPressプラグイン、テーマ、コアの脆弱性と、脆弱なプラグインまたはテーマの1つをWebサイトで実行した場合の対処方法について説明します。

WordPressの脆弱性のまとめは、WordPressコア、WordPressプラグイン、WordPressテーマの3つのカテゴリに分類されます。

各脆弱性の重大度は、低、中、高、または重大です。 重大度の評価は、Common Vulnerability ScoringSystemに基づいています。

WordPressのコアの脆弱性

WordPressプラグインの脆弱性

1. uListing –クリティカル

1.7未満のuListingバージョンには、認証されていないSQLインジェクション、認証されていない任意のアカウントの作成、認証されていないWordPressオプションの変更など、複数の脆弱性があります。

2.スーパーフォーム–クリティカル

4.9.703より前のSuperFormsバージョンには、認証されていないPHPファイルのRCEへのアップロードの脆弱性があります。

3.モダンイベントカレンダーライト–クリティカル

5.16.5より前の最新のイベントCalendarLiteバージョンには、リモートコード実行の脆弱性につながる認証済み任意ファイルのアップロードなど、複数の問題があります。

4.アイボリー検索–中

4.5.11より前のバージョンのIvorySearchには、Authenticated Reflected Cross-SiteScriptingの脆弱性があります。

5. WPエディター–クリティカル

1.2.7より前のバージョンのWPEditorには、Authenticated SQLInjectionの脆弱性があります。

6. MStore API –高

3.2.0より前のバージョンのMStoreAPIには、Appleによるサインインによる認証バイパスの脆弱性があります。

7.ポップアップビルダー–中

3.74より前のポップアップビルダーバージョンには、Authenticated Reflected Cross-SiteScriptingの脆弱性があります。

8.ギフト券–クリティカル

ギフト券のすべてのバージョンには、認証されていないブラインドSQLインジェクションの脆弱性があります。

9.名前ディレクトリ–中

1.18より前のNameDirectoryバージョンには、クロスサイトリクエストフォージェリの脆弱性があります。

10.お問い合わせフォーム7スタイル–高

Contact Form 7 Styleのすべてのバージョンには、クロスサイトリクエストフォージェリから保存されたクロスサイトスクリプティングの脆弱性があります。

11.究極のGDPRおよびCCPAコンプライアンスツールキット–重要

究極のGDPRおよびCCPAコンプライアンスツールキットのバージョンが2.5未満認証されていないプラグイン設定のエクスポートとインポートにより、悪意のあるリダイレクトの脆弱性が発生します。

12.ボタンの評価が好きですか? LikeBtn –高

ボタンの評価が好きですか? 2.6.32より前のLikeBtnバージョンには、認証されていない任意のブログ設定の変更と、認証されていないフルリードSSRFの脆弱性があります。

13.有料メンバーシッププロ–中

2.5.3より前の有料メンバーシッププロバージョンには、認証バイパスの脆弱性があり、不正な注文情報の開示につながります。

14. Supsysticによるバックアップ–クリティカル

Backup by Supsysticのすべてのバージョンには、ローカルファイルインクルードの脆弱性があります。

15. Supsysticによるお問い合わせフォーム–クリティカル

SupsysticによるContactFormのすべてのバージョンには、Authenticated SQLInjectionの脆弱性があります。

16. Supsysticによるデータテーブルジェネレータ–クリティカル

Supsystic bySupsysticによるDataTables Generatorのすべてのバージョンには、Authenticated SQLInjectionの脆弱性があります。

17. Supsysticによるデジタル出版物–中

SupsysticによるDigitalPublicationsのすべてのバージョンには、Authenticated Stored Cross-SiteScriptingの脆弱性があります。

18. Supsysticによるメンバーシップ–クリティカル

SupsysticによるMembershipのすべてのバージョンには、Authenticated SQLInjectionの脆弱性があります。

19. Supsysticによるニュースレター–クリティカル

SupsysticによるNewsletterのすべてのバージョンには、Authenticated SQLInjectionの脆弱性があります。

20. Supsysticによる価格表–クリティカル

SupsysticによるPricingTableのすべてのバージョンには、Authenticated SQLInjectionの脆弱性があります。

21. Supsysticによる究極のマップ–クリティカル

のすべてのバージョンには、Supsystic Authenticated SQLInjectionによるUltimateMapsの脆弱性があります。

22. NextGenギャラリー–クリティカル

3.5.0より前のNextGenGalleryバージョンには、CSRF、ファイルアップロード、保存されたXSS、およびRCEの脆弱性があります。

23. Googleマップのマップブロック–中

1.32より前のバージョンのGoogleマップのマップブロックには、不正なアクセス制御の脆弱性があり、不正なGoogleAPIキーの変更につながります。

WordPressテーマの脆弱性

1. Wyzi –ミディアム

2.4.3より前のWyziバージョンには、クロスサイトスクリプティングの脆弱性が反映されています。

2.複数のParallelusテーマ–中

2.0より前の複数のParallelsThemesバージョンには、反映されたクロスサイトスクリプティングの脆弱性があります。

2月のセキュリティのヒント:Webサイトのセキュリティアクティビティをログに記録する必要がある理由

セキュリティロギングは、WordPressのセキュリティ戦略の重要な部分である必要があります。 どうして?

ロギングとモニタリングが不十分な場合、セキュリティ違反の検出が遅れる可能性があります。 ほとんどの違反調査によると、違反を検出するまでの時間は200日を超えています。その時間の長さにより、攻撃者は他のシステムを侵害したり、より多くのデータを変更、盗んだり、破壊したりすることができます。 このため、「不十分なロギング」は、WebアプリケーションのセキュリティリスクのOWASPトップ10に上陸しました。

WordPressのセキュリティログには、全体的なセキュリティ戦略にいくつかの利点があり、次のことに役立ちます。

- 悪意のある行動を特定して阻止します。

- 違反を警告できるアクティビティを見つけます。

- 与えられたダメージの量を評価します。

- ハッキングされたサイトの修復を支援します。

サイトがハッキングされた場合は、迅速な調査と復旧に役立つ最善の情報が必要になります。

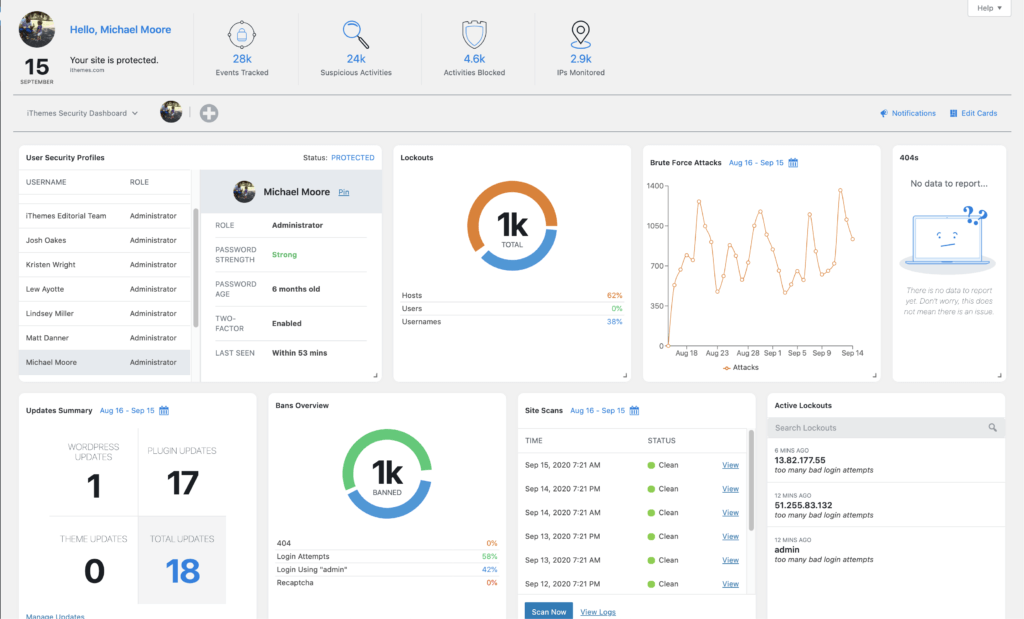

良いニュースは、iThemes SecurityProがWebサイトのログ記録の実装に役立つことです。 iThemes Security ProのWordPressセキュリティログは、これらすべてのWebサイトアクティビティを追跡します。

- WordPressブルートフォース攻撃

- ファイルの変更

- マルウェアスキャン

- ユーザーアクティビティ

ログの統計は、WordPress管理ダッシュボードから表示できるリアルタイムのWordPressセキュリティダッシュボードに表示されます。

iThemes SecurityProを使用してWordPressセキュリティログをWebサイトに追加するすべての手順を展開するこの機能スポットライト投稿を確認してください。

それがどのように機能するかを見る

WordPressセキュリティプラグインはあなたのウェブサイトを保護するのに役立ちます

WordPressセキュリティプラグインであるiThemesSecurity Proは、一般的なWordPressセキュリティの脆弱性からWebサイトを保護および保護するための50以上の方法を提供します。 WordPress、2要素認証、ブルートフォース保護、強力なパスワードエンフォースメントなどを使用すると、Webサイトにセキュリティの層を追加できます。

iThemes SecurityProを入手する

Michaelは毎週、WordPressの脆弱性レポートをまとめて、サイトを安全に保つのに役立てています。 iThemesのプロダクトマネージャーとして、彼は私たちがiThemes製品ラインナップを改善し続けるのを手伝ってくれます。 彼は巨大なオタクであり、新旧のすべての技術について学ぶのが大好きです。 マイケルが妻と娘と一緒に遊んだり、仕事をしていないときに音楽を読んだり聞いたりしているのを見つけることができます。