WordPress 취약점 정리: 2021년 2월, 1부

게시 됨: 2021-02-102월 상반기에 새로운 WordPress 플러그인 및 테마 취약점이 공개되었습니다. 이 게시물은 최근 WordPress 플러그인, 테마 및 핵심 취약점과 웹사이트에서 취약한 플러그인 또는 테마 중 하나를 실행하는 경우 수행할 작업을 다룹니다.

WordPress Vulnerability Roundup은 WordPress 코어, WordPress 플러그인 및 WordPress 테마의 세 가지 범주로 나뉩니다.

각 취약점의 심각도는 낮음 , 보통 , 높음 또는 위험 입니다. 심각도 등급은 Common Vulnerability Scoring System을 기반으로 합니다.

WordPress 핵심 취약점

WordPress 플러그인 취약점

1. uListing – 크리티컬

uListing 1.7 미만 버전에는 인증되지 않은 SQL 삽입, 인증되지 않은 임의 계정 생성 및 인증되지 않은 WordPress 옵션 변경을 포함하여 여러 취약점이 있습니다.

2. 슈퍼폼 – 크리티컬

4.9.703 미만의 Super Forms 버전에는 RCE에 대한 인증되지 않은 PHP 파일 업로드 취약점이 있습니다.

3. 모던 이벤트 캘린더 라이트 – 크리티컬

Modern Events Calendar Lite 버전 5.16.5 미만에는 원격 코드 실행 취약점으로 이어지는 인증된 임의 파일 업로드를 포함하여 여러 문제가 있습니다.

4. 아이보리 검색 – 미디엄

4.5.11 미만의 Ivory Search 버전에는 Authenticated Reflected Cross-Site Scripting 취약점이 있습니다.

5. WP 편집기 – 중요

1.2.7 미만의 WP Editor 버전에는 Authenticated SQL Injection 취약점이 있습니다.

6. MSStore API – 높음

3.2.0 미만의 MSstore API 버전에는 Apple로 로그인을 통한 인증 우회 취약점이 있습니다.

7. 팝업 빌더 – 중간

3.74 미만의 Popup Builder 버전에는 Authenticated Reflected Cross-Site Scripting 취약점이 있습니다.

8. 상품권 – 크리티컬

상품권의 모든 버전에는 인증되지 않은 블라인드 SQL 주입 취약점이 있습니다.

9. 이름 디렉토리 – 중간

1.18 미만의 이름 디렉토리 버전에는 사이트 간 요청 위조 취약점이 있습니다.

10. 문의 양식 7 스타일 – 높음

Contact Form 7 Style의 모든 버전에는 저장된 Cross-Site Scripting 취약점에 대한 Cross-Site Request Forgery가 있습니다.

11. 궁극적인 GDPR 및 CCPA 규정 준수 도구 키트 – 중요

Ultimate GDPR & CCPA Compliance Toolkit 버전 2.5 미만의 인증되지 않은 플러그인 설정 내보내기 및 가져오기로 인해 악성 리디렉션 취약점이 발생합니다.

12. 버튼 평가 좋아요? LikeBtn – 높음

좋아요 버튼 평가 ? 2.6.32 미만의 LikeBtn 버전에는 인증되지 않은 임의 블로그 설정 변경 및 인증되지 않은 전체 읽기 SSRF 취약점이 있습니다.

13. 유료 멤버십 프로 – 미디엄

2.5.3 미만의 유료 멤버십 Pro 버전에는 무단 주문 정보 공개로 이어지는 인증 우회 취약점이 있습니다.

14. Supsystic에 의한 백업 – 중요

모든 버전의 Backup by Supsystic에는 로컬 파일 포함 취약점이 있습니다.

15. Supsystic의 문의 양식 – 크리티컬

Supsystic의 모든 Contact Form 버전에는 Authenticated SQL Injection 취약점이 있습니다.

16. Supsystic의 데이터 테이블 생성기 – 크리티컬

Supsystic의 Data Tables Generator의 모든 버전에는 인증된 SQL 주입 취약점이 있습니다.

17. Supsystic의 디지털 출판물 – Medium

Supsystic의 모든 디지털 출판물에는 인증된 저장 교차 사이트 스크립팅 취약점이 있습니다.

18. Supsystic의 멤버십 – 크리티컬

모든 버전의 Membership by Supsystic에는 Authenticated SQL Injection 취약점이 있습니다.

19. Supsystic의 뉴스레터 – 크리티컬

Supsystic의 모든 뉴스레터 버전에는 인증된 SQL 주입 취약점이 있습니다.

20. Supsystic별 가격표 – Critical

Supsystic의 모든 버전의 가격표에는 Authenticated SQL Injection 취약점이 있습니다.

21. Supsystic의 Ultimate Maps – 크리티컬

의 모든 버전에는 Supsystic Authenticated SQL Injection에 의한 Ultimate Maps 취약점이 있습니다.

22. NextGen 갤러리 – 중요

3.5.0 미만의 NextGen 갤러리 버전에는 CSRF, 파일 업로드, 저장된 XSS 및 RCE 취약점이 있습니다.

23. Google 지도용 Map Block – Medium

1.32 이하 버전의 Google Maps용 Map Block에는 무단 Google API 키 변경으로 이어지는 Broken Access Control 취약점이 있습니다.

WordPress 테마 취약점

1. 위지 – 미디엄

2.4.3 미만의 Wyzi 버전에는 Reflected Cross-Site Scripting 취약점이 있습니다.

2. 여러 Parallelus 테마 – 중간

2.0 미만의 여러 Parallelus 테마 버전에는 Reflected Cross-Site Scripting 취약점이 있습니다.

2월 보안 팁: 웹사이트 보안 활동을 기록해야 하는 이유

보안 로깅은 WordPress 보안 전략의 필수적인 부분이어야 합니다. 왜요?

불충분한 로깅 및 모니터링으로 인해 보안 침해 탐지가 지연될 수 있습니다. 대부분의 침해 연구에 따르면 침해를 감지하는 데 걸리는 시간이 200일 이상입니다!그 시간 동안 공격자는 다른 시스템을 침해하고 더 많은 데이터를 수정, 훔치거나 파괴할 수 있습니다. 이러한 이유로 "불충분한 로깅"은 웹 애플리케이션 보안 위험의 OWASP 상위 10위 안에 들었습니다.

WordPress 보안 로그는 전반적인 보안 전략에서 다음과 같은 여러 이점을 제공합니다.

- 악의적인 행동을 식별하고 중지합니다.

- 위반을 경고할 수 있는 활동을 찾습니다.

- 얼마나 많은 피해가 발생했는지 평가하십시오.

- 해킹된 사이트 복구를 지원합니다.

사이트가 해킹된 경우 빠른 조사 및 복구에 도움이 되는 최상의 정보가 필요합니다.

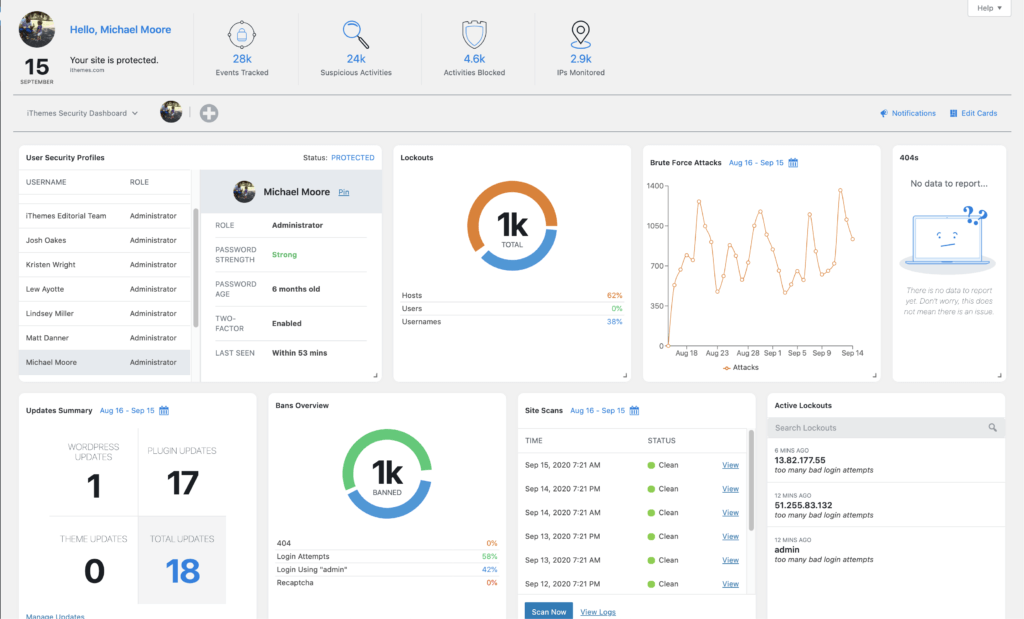

좋은 소식은 iThemes Security Pro가 웹사이트 로깅을 구현하는 데 도움이 될 수 있다는 것입니다. iThemes Security Pro의 WordPress 보안 로그는 다음과 같은 모든 웹사이트 활동을 추적합니다.

- WordPress 무차별 대입 공격

- 파일 변경 사항

- 맬웨어 검사

- 사용자 활동

로그의 통계는 WordPress 관리 대시보드에서 볼 수 있는 실시간 WordPress 보안 대시보드에 표시됩니다.

iThemes Security Pro를 사용하여 웹사이트에 WordPress 보안 로그를 추가하는 모든 단계를 풀고 있는 이 기능 스포트라이트 게시물을 확인하세요.

작동 방식 보기

WordPress 보안 플러그인으로 웹사이트 보호

WordPress 보안 플러그인인 iThemes Security Pro는 일반적인 WordPress 보안 취약성으로부터 웹사이트를 보호하고 보호하는 50가지 이상의 방법을 제공합니다. WordPress, 이중 인증, 무차별 대입 방지, 강력한 암호 적용 등을 사용하여 웹 사이트에 보안 계층을 추가할 수 있습니다.

iThemes 보안 프로 받기

Michael은 매주 WordPress 취약점 보고서를 작성하여 사이트를 안전하게 보호합니다. iThemes의 제품 관리자로서 그는 iThemes 제품 라인업을 지속적으로 개선하는 데 도움을 줍니다. 그는 거대한 괴짜이며 기술, 오래된 및 새로운 모든 것에 대해 배우는 것을 좋아합니다. 마이클이 아내와 딸과 어울리고, 일하지 않을 때는 책을 읽거나 음악을 듣는 것을 볼 수 있습니다.