Podsumowanie luk w zabezpieczeniach WordPress: luty 2021, część 1

Opublikowany: 2021-02-10W pierwszej połowie lutego ujawniono nowe luki w zabezpieczeniach wtyczki i motywu WordPress. Ten post dotyczy ostatniej wtyczki WordPress, motywu i podstawowych luk w zabezpieczeniach oraz tego, co zrobić, jeśli uruchomisz jedną z wrażliwych wtyczek lub motywów w swojej witrynie.

Podsumowanie luk w zabezpieczeniach WordPress jest podzielone na trzy różne kategorie: rdzeń WordPress, wtyczki WordPress i motywy WordPress.

Każda podatność będzie miała wskaźnik ważności Niski , Średni , Wysoki lub Krytyczny . Oceny dotkliwości są oparte na systemie punktacji Common Vulnerability Scoring System.

Główne luki w WordPressie

Luki w zabezpieczeniach wtyczki WordPress

1. uListing – krytyczne

Wersje uListing poniżej 1.7 mają wiele luk w zabezpieczeniach, w tym nieuwierzytelnione wstrzyknięcia SQL, nieuwierzytelnione arbitralne tworzenie kont i nieuwierzytelnione zmiany opcji WordPress.

2. Superformy – krytyczne

Wersje Super Forms poniżej 4.9.703 mają usterkę dotyczącą nieuwierzytelnionego przesyłania plików PHP do RCE.

3. Nowoczesny kalendarz wydarzeń Lite – krytyczny

Wersje Modern Events Calendar Lite poniżej 5.16.5 mają wiele problemów, w tym uwierzytelnione przesyłanie plików arbitralnych prowadzące do luki w zabezpieczeniach Remote Code Execution.

4. Poszukiwanie kości słoniowej – średnie

Wersje Ivory Search poniżej 4.5.11 mają lukę w zabezpieczeniach Authenticated Reflected Cross-Site Scripting.

5. Edytor WP – Krytyczny

Wersje edytora WP poniżej 1.2.7 mają usterkę Authenticated SQL Injection.

6. MSstore API – wysoki

Wersje MStore API poniżej 3.2.0 mają lukę w zabezpieczeniach uwierzytelniania przy użyciu funkcji logowania za pomocą Apple.

7. Kreator wyskakujących okienek – Średni

Wersje Popup Builder poniżej 3.74 mają lukę Authenticated Reflected Cross-Site Scripting.

8. Bon podarunkowy – krytyczny

Wszystkie wersje bonu podarunkowego zawierają lukę w zabezpieczeniach Uwierzytelnionego Blind SQL Injection.

9. Katalog nazw – Średni

Wersje katalogu nazw poniżej 1.18 mają lukę Cross-Site Request Forgery.

10. Formularz kontaktowy w stylu 7 – wysoki

Wszystkie wersje Contact Form 7 Style mają lukę w zabezpieczeniach Cross-Site Request Forgery do Stored Cross-Site Scripting.

11. Ostateczny zestaw narzędzi do zgodności z RODO i CCPA — krytyczne

Wersje Ultimate GDPR & CCPA Compliance Toolkit poniżej 2.5 Nieuwierzytelnionych ustawień wtyczek Eksportuj i importuj prowadzące do luki w zabezpieczeniach złośliwego przekierowania.

12. Jak ocena przycisku? LikeBtn – Wysoka

Podoba Ci się ocena przycisku? Wersje LikeBtn poniżej 2.6.32 mają nieuwierzytelnioną zmianę ustawień bloga arbitralnego oraz luki w zabezpieczeniach funkcji Nieuwierzytelniony pełny odczyt SSRF.

13. Płatne członkostwo Pro – średnie

Wersje płatnego członkostwa Pro poniżej 2.5.3 mają lukę w zabezpieczeniach uwierzytelniania, która prowadzi do nieautoryzowanego ujawnienia informacji o zamówieniach.

14. Kopia zapasowa Supsystic – krytyczna

Wszystkie wersje programu Backup by Supsystic mają lukę umożliwiającą włączenie plików lokalnych.

15. Formularz kontaktowy Supsystic – Critical

Wszystkie wersje formularza kontaktowego firmy Supsystic mają lukę w zabezpieczeniach Authenticated SQL Injection.

16. Generator tabel danych firmy Supsystic – krytyczne

Wszystkie wersje Data Tables Generator firmy Supsystic firmy Supsystic mają usterkę Authenticated SQL Injection.

17. Cyfrowe publikacje Supsystic – Medium

Wszystkie wersje Digital Publications firmy Supsystic mają lukę w zabezpieczeniach Authenticated Stored Cross-Site Scripting.

18. Członkostwo Supsystic – Critical

Wszystkie wersje Membership by Supsystic mają lukę w zabezpieczeniach Authenticated SQL Injection.

19. Biuletyn Supsystic – Critical

Wszystkie wersje Newslettera firmy Supsystic zawierają lukę w zabezpieczeniach Authenticated SQL Injection.

20. Tabela cenowa Supsystic – Critical

Wszystkie wersje Pricing Table firmy Supsystic zawierają lukę w zabezpieczeniach Authenticated SQL Injection.

21. Ultimate Maps Supsystic – Critical

Wszystkie wersje mają podatność Ultimate Maps by Supsystic Authenticated SQL Injection.

22. Galeria NextGen – Krytyczna

Wersje NextGen Gallery poniżej 3.5.0 mają luki w zabezpieczeniach CSRF, przesyłania plików, zapisanych XSS i RCE.

23. Blok mapy dla Map Google – średni

Map Block for Google Maps w wersjach poniżej 1.32 ma usterkę Broken Access Control prowadzącą do zmiany nieautoryzowanego klucza Google API.

Luki w motywie WordPress

1. Wyzi – Średni

Wersje Wyzi poniżej 2.4.3 mają lukę Reflected Cross-Site Scripting.

2. Wiele motywów Parallelus — średni

Wiele wersji Parallelus Themes poniżej 2.0 ma lukę w zabezpieczeniach Reflected Cross-Site Scripting.

Wskazówka dotycząca bezpieczeństwa w lutym: dlaczego należy rejestrować aktywność związaną z bezpieczeństwem witryny

Rejestrowanie bezpieczeństwa powinno być istotną częścią Twojej strategii bezpieczeństwa WordPress. Czemu?

Niewystarczające rejestrowanie i monitorowanie może prowadzić do opóźnienia w wykryciu naruszenia bezpieczeństwa. Większość badań nad naruszeniami pokazuje, że czas na wykrycie naruszenia wynosi ponad 200 dni!Taka ilość czasu pozwala atakującemu na włamanie się do innych systemów, modyfikację, kradzież lub zniszczenie większej ilości danych. Z tego powodu „niewystarczające rejestrowanie” wylądowało w pierwszej dziesiątce zagrożeń bezpieczeństwa aplikacji internetowych OWASP.

Dzienniki bezpieczeństwa WordPress mają kilka zalet w ogólnej strategii bezpieczeństwa, pomagając:

- Tożsamość i powstrzymanie złośliwego zachowania.

- Dostrzeż aktywność, która może ostrzec Cię o naruszeniu.

- Oceń, ile szkód zostało wyrządzonych.

- Pomoc w naprawie zhakowanej witryny.

Jeśli Twoja witryna zostanie zhakowana, będziesz potrzebować najlepszych informacji, które pomogą w szybkim dochodzeniu i odzyskaniu.

Dobrą wiadomością jest to, że iThemes Security Pro może pomóc w implementacji rejestrowania witryn. Dzienniki bezpieczeństwa WordPress iThemes Security Pro śledzą dla Ciebie wszystkie te działania w witrynie:

- Ataki brutalnej siły WordPress

- Zmiany w plikach

- Skanowanie złośliwego oprogramowania

- Aktywność użytkownika

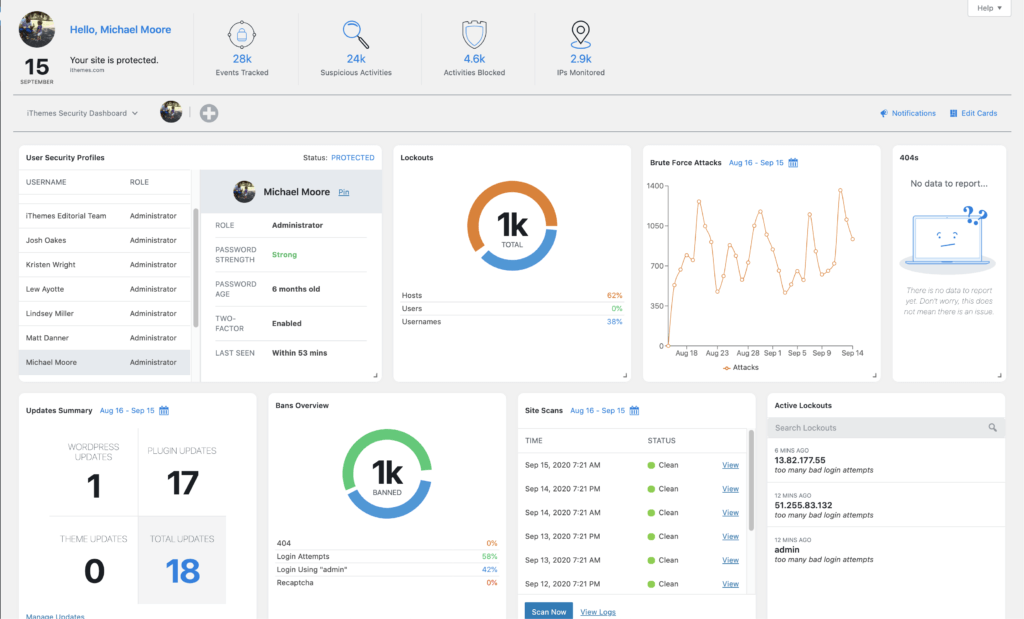

Statystyki z dzienników są następnie wyświetlane na pulpicie bezpieczeństwa WordPress w czasie rzeczywistym, który można wyświetlić z pulpitu administracyjnego WordPress.

Sprawdź ten wpis dotyczący funkcji, w którym rozpakowujemy wszystkie kroki dodawania dzienników bezpieczeństwa WordPress do Twojej witryny za pomocą iThemes Security Pro.

Zobacz jak to działa

Wtyczka bezpieczeństwa WordPress może pomóc w zabezpieczeniu Twojej witryny

iThemes Security Pro, nasza wtyczka bezpieczeństwa WordPress, oferuje ponad 50 sposobów zabezpieczenia i ochrony Twojej witryny przed typowymi lukami w zabezpieczeniach WordPress. Dzięki WordPress, uwierzytelnianiu dwuskładnikowemu, ochronie przed brutalną siłą, silnemu egzekwowaniu haseł i nie tylko, możesz dodać dodatkową warstwę bezpieczeństwa do swojej witryny.

Uzyskaj iThemes Security Pro

Co tydzień Michael opracowuje raport na temat luk w zabezpieczeniach WordPressa, aby pomóc chronić Twoje witryny. Jako Product Manager w iThemes pomaga nam w dalszym ulepszaniu linii produktów iThemes. Jest wielkim kujonem i uwielbia uczyć się wszystkich rzeczy technicznych, starych i nowych. Możesz znaleźć Michaela spędzającego czas z żoną i córką, czytającego lub słuchającego muzyki, gdy nie pracuje.