WordPress Vulnerability Roundup: februarie 2021, partea 1

Publicat: 2021-02-10În prima jumătate a lunii februarie au fost dezvăluite vulnerabilități noi pentru pluginuri WordPress și teme. Această postare acoperă vulnerabilitățile recente ale pluginului WordPress, temei și nucleului și ce trebuie să faceți dacă rulați unul dintre pluginurile sau temele vulnerabile de pe site-ul dvs. web.

WordPress Vulnerability Roundup este împărțit în trei categorii diferite: nucleul WordPress, pluginurile WordPress și temele WordPress.

Fiecare vulnerabilitate va avea un grad de severitate scăzut , mediu , ridicat sau critic . Evaluările de severitate se bazează pe sistemul de notare a vulnerabilității comune.

Vulnerabilități de bază WordPress

Vulnerabilități ale pluginului WordPress

1. uListing - critic

Versiunile uList de mai jos 1.7 au vulnerabilități multiple, inclusiv injecții SQL neautentificate, crearea contului arbitrar neautentificat și schimbarea opțiunilor WordPress neautentificate.

2. Super forme - critice

Versiunile Super Forms de mai jos 4.9.703 au o vulnerabilitate de încărcare neautentificată a fișierelor PHP către RCE.

3. Calendarul evenimentelor moderne Lite - critic

Versiunile Modern Events Calendar Lite de mai jos 5.16.5 au mai multe probleme, inclusiv o încărcare de fișiere arbitrară autentificată care duce la vulnerabilitate la executarea codului la distanță.

4. Căutare fildeș - mediu

Versiunile Ivory Search de mai jos 4.5.11 prezintă o vulnerabilitate Authenticated Reflected Cross-Site Scripting.

5. Editor WP - critic

Versiunile WP Editor de mai jos 1.2.7 prezintă o vulnerabilitate Authenticated SQL Injection.

6. MStore API - Ridicat

Versiunile MStore API de sub 3.2.0 au un bypass de autentificare cu vulnerabilitate Conectare cu Apple.

7. Popup Builder - Mediu

Versiunile Popup Builder de sub 3.74 prezintă o vulnerabilitate Authenticated Reflected Cross-Site Scripting.

8. Voucher cadou - critic

Toate versiunile de voucher cadou au o vulnerabilitate neautentificată a injecției SQL blind.

9. Director de nume - mediu

Versiunile de Directory de nume de mai jos 1.18 prezintă o vulnerabilitate de falsificare a cererii între site-uri.

10. Formular de contact 7 Stil - Înalt

Toate versiunile de Contact Form 7 Style au vulnerabilitate între cereri de falsificare pe site-uri cross-site stocate.

11. Set de instrumente de conformitate GDPR și CCPA final - critic

Versiunile ultime ale kitului de instrumente de conformitate GDPR și CCPA de mai jos 2.5 Setări plugin neautentificate Export și import, ducând la o vulnerabilitate de redirecționare rău intenționată.

12. Îți place Evaluarea butoanelor? LikeBtn - Mare

Îți place Evaluarea butoanelor? Versiunile LikeBtn de mai jos 2.6.32 au o modificare a setărilor blogului arbitrar neautentificat și o vulnerabilitate SSRF complet citită neautentificată.

13. Abonament plătit Pro - mediu

Versiunile de membru plătite de mai jos 2.5.3 prezintă o vulnerabilitate de tip Bypass de autentificare care duce la divulgarea neautorizată a informațiilor despre comenzi.

14. Backup de către Supsystic - critic

Toate versiunile de Backup by Supsystic prezintă o vulnerabilitate de includere a fișierelor locale.

15. Formular de contact de către Supsystic - Critic

Toate versiunile de Formular de contact de la Supsystic au o vulnerabilitate SQL Injection autentificată.

16. Generator de tabele de date de către Supsystic - Critic

Toate versiunile Data Tables Generator de la Supsystic de la Supsystic au o vulnerabilitate SQL Injection autentificată.

17. Publicații digitale de Supsystic - Medium

Toate versiunile de publicații digitale de la Supsystic au o vulnerabilitate autentificată stocată pe site-uri de cross-site.

18. Aderarea de către Supsystic - critică

Toate versiunile de Membership de la Supsystic au o vulnerabilitate autentică SQL Injection.

19. Buletin informativ de Supsystic - Critic

Toate versiunile Newsletter de la Supsystic prezintă o vulnerabilitate autentică SQL Injection.

20. Tabel de prețuri după Supsystic - critic

Toate versiunile de tabel de prețuri de la Supsystic au o vulnerabilitate autentică SQL Injection.

21. Ultimate Maps by Supsystic - Critical

Toate versiunile au o vulnerabilitate Ultimate Maps by Supsystic Authenticated SQL Injection.

22. Galeria NextGen - Critică

Versiunile NextGen Gallery de sub 3.5.0 au vulnerabilități CSRF, File Upload, Stored XSS și RCE.

23. Blocare hartă pentru Google Maps - Mediu

Map Block pentru versiunile Google Maps de mai jos 1.32 prezintă o vulnerabilitate de control al accesului întrerupt care duce la o modificare a cheii API Google neautorizate.

Vulnerabilități ale temei WordPress

1. Wyzi - Medium

Versiunile Wyzi de mai jos 2.4.3 prezintă o vulnerabilitate reflectată în Cross-Site Scripting.

2. Teme Parallelus multiple - Mediu

Versiunile de mai multe teme Parallelus de mai jos 2.0 prezintă o vulnerabilitate reflectată de scripturi între site-uri.

Sfat de securitate din februarie: De ce ar trebui să înregistrați activitatea de securitate a site-ului web

Jurnalul de securitate ar trebui să fie o parte esențială a strategiei dvs. de securitate WordPress. De ce?

Înregistrarea și monitorizarea insuficiente pot duce la o întârziere în detectarea unei încălcări de securitate. Majoritatea studiilor privind încălcările arată că timpul pentru detectarea unei încălcări este de peste 200 de zile!Această perioadă de timp permite unui atacator să încalce alte sisteme, să modifice, să fure sau să distrugă mai multe date. Din acest motiv, „logarea insuficientă” a aterizat pe primele 10 riscuri de securitate ale aplicațiilor web OWASP.

Jurnalele de securitate WordPress au mai multe avantaje în strategia dvs. generală de securitate, ajutându-vă:

- Identificați și opriți comportamentul rău intenționat.

- Activitate la fața locului care vă poate avertiza cu privire la o încălcare.

- Evaluează cât de multă pagubă a fost făcută.

- Ajutor la repararea unui site piratat.

Dacă site-ul dvs. este piratat, veți dori să aveți cele mai bune informații pentru a vă ajuta într-o investigație și recuperare rapidă.

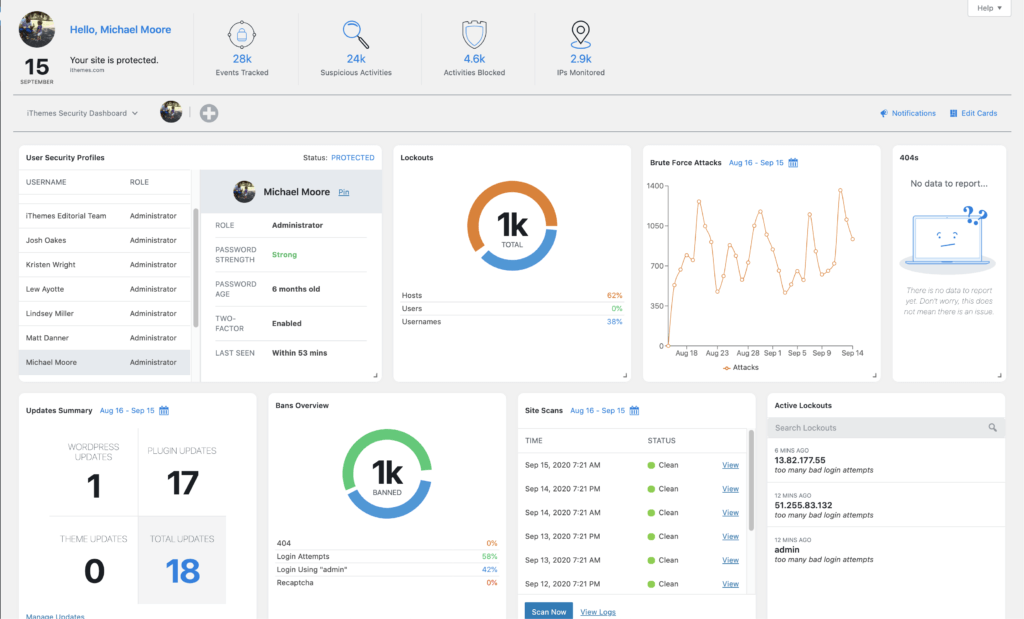

Vestea bună este că iThemes Security Pro vă poate ajuta să implementați înregistrarea site-ului web. Jurnalele de securitate WordPress ale iThemes Security Pro urmăresc toate aceste activități ale site-ului pentru dvs.:

- Atacuri de forță brută WordPress

- Schimbări de fișiere

- Scanări malware

- Activitatea utilizatorului

Statisticile din jurnalele dvs. sunt apoi afișate într-un tablou de bord de securitate WordPress în timp real, pe care îl puteți vedea din tabloul de bord al administratorului WordPress.

Consultați această postare de reflecție a caracteristicii, unde descompunem toți pașii de adăugare a jurnalelor de securitate WordPress pe site-ul dvs. web folosind iThemes Security Pro.

Vezi cum funcționează

Un plugin de securitate WordPress vă poate ajuta să vă protejați site-ul web

iThemes Security Pro, pluginul nostru de securitate WordPress, oferă peste 50 de moduri de a vă securiza și proteja site-ul împotriva vulnerabilităților comune de securitate WordPress. Cu WordPress, autentificarea în doi factori, protecția forței brute, aplicarea puternică a parolei și multe altele, puteți adăuga un strat suplimentar de securitate site-ului dvs. web.

Obțineți iThemes Security Pro

În fiecare săptămână, Michael realizează Raportul de vulnerabilitate WordPress pentru a vă menține site-urile în siguranță. În calitate de manager de produs la iThemes, el ne ajută să continuăm să îmbunătățim gama de produse iThemes. Este un tocilar uriaș și iubește să învețe despre toate lucrurile tehnice, vechi și noi. Îl poți găsi pe Michael stând cu soția și fiica sa, citind sau ascultând muzică atunci când nu funcționează.