Destaque do recurso iThemes Security Pro - Detecção de alteração de arquivo

Publicados: 2021-09-29Nas postagens do Destaque do Recurso, destacaremos um recurso do plug-in iThemes Security Pro e compartilharemos um pouco sobre por que desenvolvemos o recurso, para quem se destina e como usá-lo.

Hoje vamos abordar a Detecção de alteração de arquivo, uma ótima maneira de acompanhar as alterações feitas em seu site WordPress.

3 razões pelas quais você precisa da detecção de alteração de arquivo para o seu site WordPress

Mesmo se você seguir as práticas recomendadas de segurança do WordPress, ainda há uma chance de seu site ser comprometido. Um comprometimento significa que um hacker violou seu site e o infectou com malware.

1. Uma violação de segurança pode acontecer até mesmo aos proprietários de sites mais vigilantes.

Uma violação de segurança ocorre quando um cibercriminoso consegue obter acesso não autorizado ao seu site ou servidor. As violações de segurança podem acontecer de muitas maneiras diferentes, à medida que os hackers exploram alguns dos problemas de segurança mais comuns do WordPress. Desde a execução de versões desatualizadas de plug-ins e temas até injeções de SQL mais complicadas, uma violação de segurança pode acontecer até mesmo aos proprietários de sites mais vigilantes.

2. O tempo que leva para detectar uma violação de segurança é um fator chave na limpeza de um site infectado.

Você sabia que o tempo médio necessário para descobrir uma violação de um site é de 200 dias? Infelizmente, quanto mais tempo você leva para perceber uma violação, mais danos um hacker pode causar ao seu site, aos seus clientes e a você. Um malware pode causar uma quantidade impressionante de danos em 200 dias. É por isso que é tão importante reduzir o tempo que leva para detectar uma violação de segurança.

O tempo médio para descobrir uma violação é de 200 dias! Quanto mais tempo você leva para perceber uma violação, mais danos um hacker pode causar ao seu site. E um malware pode causar uma quantidade impressionante de danos em 200 dias.

Porque? A limpeza e o tempo de inatividade de que você precisará para limpar seu site após 200 dias de danos também são impressionantes. O tempo para investigar tudo o que o malware tocou e quais dados do cliente foram roubados só aumenta enquanto a violação permanece não detectada. Sem falar no tempo que você terá de gastar informando os clientes de que eles precisam cancelar seus cartões de crédito porque um hacker registrou todas as teclas digitadas enquanto visitava seu site.

O custo de ser hackeado é alto. Você tem que pagar a alguém para investigar a violação e limpar seu site. O especialista em reparos de hack terá que desativar o seu site enquanto eles trabalham, e as pessoas não poderão fazer novas compras enquanto o seu site estiver inativo. Depois de perder a confiança do cliente, você provavelmente perderá todas as compras futuras que ele teria feito.

O custo de um hack é o motivo pelo qual é crucial notar uma violação o mais rápido possível. Quanto mais rápido você descobrir a violação, mais rápido poderá impedir qualquer dano futuro e mais rápido poderá colocar seu site e sua empresa online novamente.

3. Os scanners de malware simplesmente não são suficientes.

Os verificadores de malware fornecem uma maneira de verificar seu site em busca de arquivos e scripts maliciosos conhecidos. Mas os scanners de malware são suficientes para detectar uma violação de segurança?

Em uma palavra, não. Não pense que você pode confiar apenas em um scanner de malware para verificar se o seu site está infectado. Nenhum scanner de malware pode identificar cada peça de malware que existe. Se você encontrar um scanner de malware que afirma ser 100% preciso, execute porque varreduras que fazem afirmações como essa costumam ser as menos precisas que existem.

Assinaturas de malware

A maioria das varreduras de malware e software antivírus usa assinaturas de malware para detectar malware. As verificações de malware mais avançadas usarão uma combinação de detecção de assinatura e análise comportamental.

Uma assinatura de malware é uma série de bytes usados para identificar partes conhecidas de malware. Alguns scanners de malware são alimentados por um banco de dados preenchido com as assinaturas de malware de milhões de vírus conhecidos.

A verificação de malware baseada em assinatura é rápida, simples e detecta 100% das partes conhecidas e bem compreendidas de malware. Tudo isso é ótimo e detectará malware adicionado por hackers de baixo nível.

No entanto, hackers habilidosos sabem que os scanners de malware verificam assinaturas de malware conhecido. Esses hackers têm a capacidade de ofuscar assinaturas de malware para não serem detectados por seu scanner comum.

Novo malware é lançado a uma taxa que os verificadores de malware não conseguem manter seu banco de dados atualizado com todas as assinaturas mais recentes. Portanto, um scanner baseado em assinatura não será capaz de dizer a diferença entre um novo bit de malware e o arquivo readme.txt de um plugin.

Análise Comportamental

A análise comportamental verifica as ações de um software para determinar se ele é malicioso. Existem vários tipos de comportamento que podem ser considerados suspeitos ou maliciosos. Por exemplo, o iThemes Security Pro Site Scan aproveita a API de navegação segura do Google para ajudar a manter os sites seguros. A Navegação segura do Google verificará se uma parte do software está redirecionando o tráfego para um site malicioso conhecido.

Novamente, não existe um método infalível de detecção de malware. Mas uma combinação de verificações comportamentais e de assinatura aumentará significativamente suas chances de ser alertado sobre evidências de uma violação de segurança.

3 tipos de comportamento comum - todos os compartilhamentos de malware

Sabemos como é crucial detectar uma violação de segurança o mais rápido possível e que confiar apenas na detecção de malware não é suficiente. Então, nós nos perguntamos como o iThemes Security Pro poderia reduzir o tempo que leva para as pessoas detectarem violações de segurança em seus sites.

Embora o tipo de dano que o malware causa em seu site varie muito, o que ele faz pode ser resumido a uma ou a uma combinação das três coisas a seguir.

- Adiciona arquivos - o malware na forma de spyware pode adicionar um arquivo malicioso que registrará as teclas digitadas pelo cliente à medida que ele digita as informações do cartão de crédito.

- Remove Files - Alguns malwares irão remover um arquivo legítimo e substituí-lo por um arquivo malicioso com o mesmo nome.

- Modifica arquivos - o malware tentará ocultar seu código malicioso ocultando-o em um arquivo existente que ele modifica.

Não seria bom ser alertado sobre mudanças inesperadas em seu site para que você possa inspecioná-lo em busca de sinais de violação de segurança?

Como a detecção de alteração de arquivo ajuda a reduzir o tempo necessário para detectar uma violação de segurança

A chave para detectar rapidamente uma violação de segurança é monitorar as alterações de arquivos em seu site.

O recurso Detecção de alteração de arquivo no iThemes Security Pro examinará os arquivos do seu site e alertá-lo-á quando ocorrerem alterações no seu site.

Existem vários motivos legítimos para ver novas atividades de alteração de arquivo em seus logs, mas se as alterações feitas foram inesperadas, você deve reservar um tempo para garantir que as alterações não foram maliciosas. Por exemplo, se você vir uma alteração feita em um plug-in na mesma data e hora em que atualizou o plug-in, não há razão para investigar.

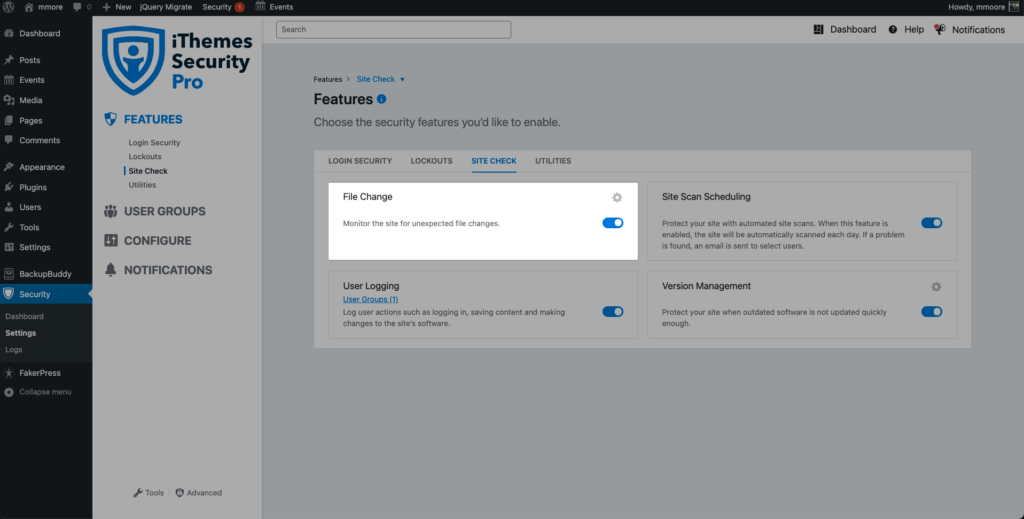

Como ativar a detecção de alteração de arquivo no iThemes Security Pro

Para começar a monitorar as alterações do arquivo, navegue até o menu Recursos das configurações de segurança e ative a Detecção de alteração do arquivo .

Assim que a Detecção de alteração de arquivo estiver ativada, o iThemes Security Pro começará a verificar todos os arquivos do seu site em blocos . A varredura de seus arquivos em blocos ajudará a reduzir os recursos necessários para monitorar as alterações nos arquivos.

A verificação de alteração de arquivo inicial criará um índice dos arquivos do seu site e seus hashes de arquivo. Um hash de arquivo é uma versão abreviada e não humana legível do conteúdo do arquivo.

Após a conclusão da varredura inicial, o iThemes Security Pro continuará a examinar seu arquivo em partes. Se um hash de arquivo for alterado em uma das varreduras subsequentes, isso significa que o conteúdo do arquivo foi alterado.

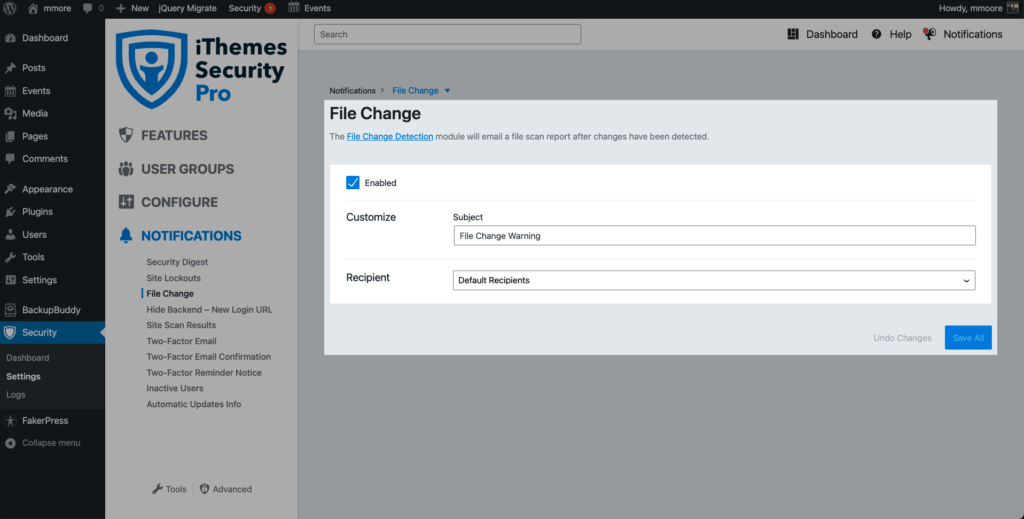

Ativando e-mails de notificação de alteração de arquivo

Mudanças em arquivos acontecem o tempo todo, e receber um alerta por e-mail para cada mudança se tornaria rapidamente uma tarefa difícil. E antes que você perceba, torna-se um menino chorando situação de lobo, e você começa a ignorar os alertas de mudança de arquivo por completo.

Vamos dar uma olhada em como o iThemes Security Pro identifica de forma inteligente as alterações legítimas para reduzir as notificações e como você pode silenciar as notificações para arquivos que devem ser atualizados com frequência.

Para gerenciar notificações de alteração de arquivo, navegue até o menu Noftification das configurações de segurança e selecione Alteração de arquivo.

Como o iThemes Security Pro identifica alterações legítimas em arquivos

Existem algumas maneiras pelas quais o iThemes Security Pro pode detectar se uma alteração feita em um arquivo era legítima e não um motivo de preocupação. O iThemes Security Pro não criará uma notificação de Alteração de Arquivo para as alterações que ele pode verificar.

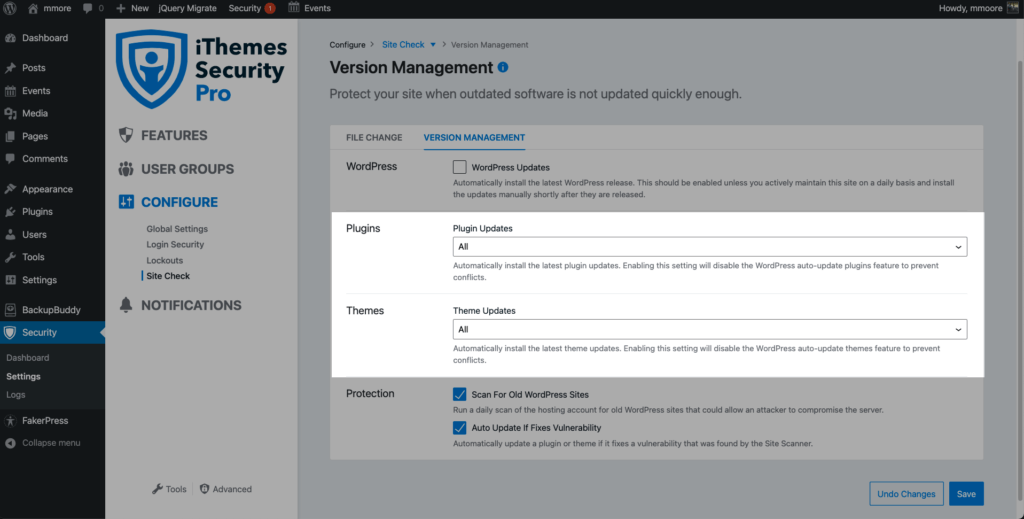

1. Atualizações de plug-in / tema concluídas pelo gerenciamento de versão

O recurso de gerenciamento de versão no iThemes Security Pro permite que você atualize automaticamente o WordPress, plug-ins e temas.

Se uma atualização for concluída pelo Gerenciamento de versão, o iThemes Security Pro saberá a fonte da atualização e não acionará um alerta.

2. Comparação de arquivos para plug-ins e temas do iThemes

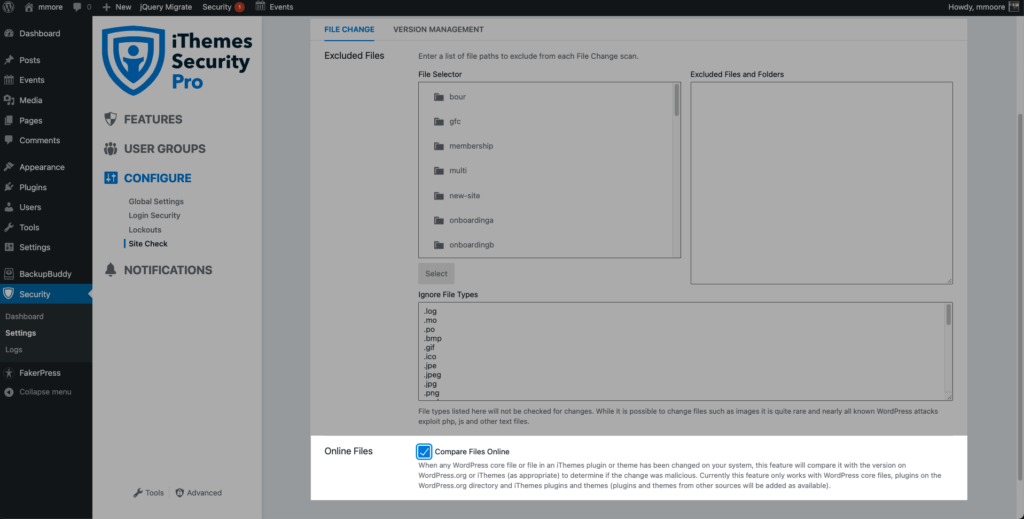

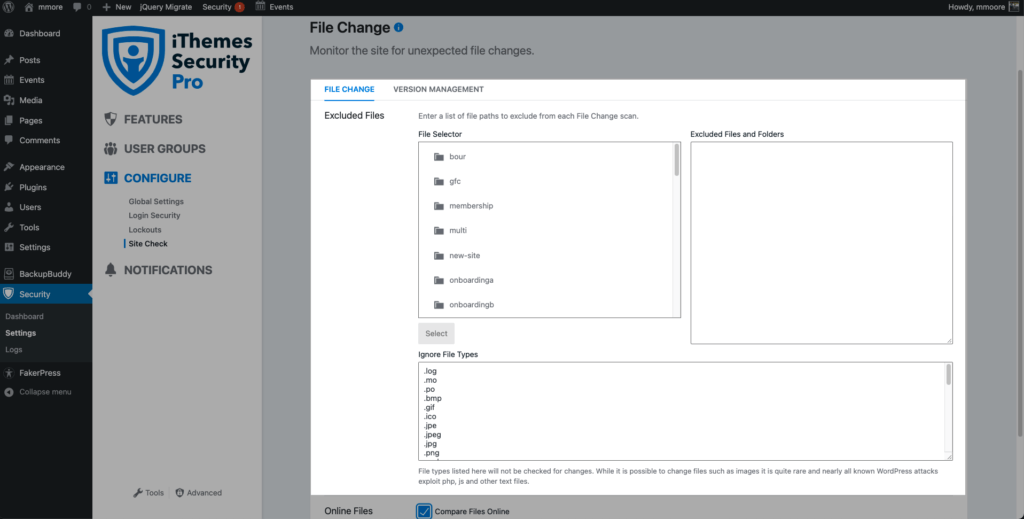

Marque a caixa Compare Files Online nas configurações File Change Detection para habilitar a comparação de arquivos online.

Sempre que um arquivo em seu site pertencente a um plugin ou tema do iThemes for alterado, ele será comparado a um arquivo no servidor do iThemes. Se o hash da versão do arquivo em seu site corresponder ao hash da versão no servidor iThemes, será uma alteração legítima e você não receberá um alerta.

3. Comparação de arquivos online do WordPress.org

Se um arquivo principal do WordPress ou um plugin instalado do repositório do WordPress.org for alterado, o arquivo será comparado com a versão no WordPress.org. Se os hashes corresponderem, as alterações não são maliciosas e você não receberá um alerta.

4. Exclusões manuais

Você pode excluir arquivos, diretórios e tipos de arquivo da Detecção de alteração de arquivo nas configurações de Detecção de alteração de arquivo.

A regra geral é que não há problema em excluir arquivos que você sabe que serão atualizados regularmente. Os arquivos de backup e cache são um exemplo perfeito disso. A exclusão desses tipos de arquivos acalma muito o ruído extra.

O que fazer se você detectar uma violação de segurança ou hack

Se você receber uma notificação do iThemes Security de que ocorreu uma alteração suspeita de arquivo e suspeitar que uma violação aconteceu, existem algumas etapas rápidas que você pode seguir para mitigar o dano.

Restaurar para um backup anterior / limpo do seu site

A maneira mais segura de desfazer uma violação de segurança é restaurar seu site para uma versão anterior, antes do ataque. É por isso que ter uma solução de backup WordPress abrangente em vigor é tão importante. Recomendamos o uso de BackupBuddy para agendar backups para serem executados automaticamente para que você sempre tenha um backup.

Observe que restaurar um backup anterior ainda pode deixar seu site vulnerável à mesma violação, portanto, é importante seguir também estas etapas.

Atualize todos os plug-ins e temas desatualizados imediatamente

Um plug-in ou tema vulnerável ainda pode ser o culpado, por isso é importante atualizar IMEDIATAMENTE todos os plug-ins ou temas desatualizados. Mesmo se você restaurar para uma versão limpa anterior do seu site, as mesmas vulnerabilidades ainda existirão e podem ser hackeadas novamente.

Você também pode querer verificar se não está executando um plugin ou tema vulnerável que ainda não tenha um patch do desenvolvedor. Você precisará remover este plugin imediatamente.

Habilitar autenticação de dois fatores

Se você não estiver usando a autenticação de dois fatores para proteger os logins de administrador, ative-a imediatamente. Esta camada adicional de segurança ajudará a garantir que usuários não autorizados não possam hackear nenhuma conta de administrador.

Procure ajuda para remoção profissional de malware

Freqüentemente, as violações de segurança ocorrem no nível do servidor (mais profundas do que a instalação do WordPress), então pode ser necessário entrar em contato com um serviço profissional de remoção de malware. Recomendamos WeWatchYourWebsite para remoção de malware profissional.

Empacotando

É crucial detectar uma violação de segurança o mais rápido possível. Depender apenas de scanners de malware para alertar sobre violações de segurança não é suficiente. Você também precisa estar atento a comportamentos suspeitos, como alterações de arquivos maliciosos.

A detecção de alteração de arquivo pode ajudá-lo a detectar violações mais cedo e reduzir significativamente o dano causado por um hack bem-sucedido.

Um plug-in de segurança do WordPress pode ajudar a proteger seu site

O iThemes Security Pro, nosso plugin de segurança para WordPress, oferece mais de 50 maneiras de proteger e proteger seu site de vulnerabilidades comuns de segurança do WordPress. Com o WordPress, autenticação de dois fatores, proteção de força bruta, aplicação de senha forte e muito mais, você pode adicionar uma camada extra de segurança ao seu site.

Obtenha o iThemes Security Pro agora

A cada semana, Michael elabora o Relatório de vulnerabilidade do WordPress para ajudar a manter seus sites seguros. Como Gerente de Produto da iThemes, ele nos ajuda a continuar melhorando a linha de produtos da iThemes. Ele é um nerd gigante e adora aprender sobre todas as coisas de tecnologia, antigas e novas. Você pode encontrar Michael saindo com sua esposa e filha, lendo ou ouvindo música quando não está trabalhando.