تسليط الضوء على ميزة iThemes Security Pro - اكتشاف تغيير الملف

نشرت: 2021-09-29في منشورات Feature Spotlight ، سنسلط الضوء على ميزة في المكون الإضافي iThemes Security Pro ونشارك قليلاً حول سبب تطويرنا لهذه الميزة ، ومن هي الميزة ، وكيفية استخدام الميزة.

سنقوم اليوم بتغطية الكشف عن تغيير الملف ، وهي طريقة رائعة لتتبع التغييرات التي تم إجراؤها على موقع WordPress الخاص بك.

3 أسباب تجعلك تحتاج إلى اكتشاف تغيير الملف لموقع WordPress الخاص بك

حتى إذا اتبعت أفضل ممارسات الأمان في WordPress ، فلا تزال هناك فرصة لتعرض موقعك للاختراق. يعني الاختراق أن أحد المتطفلين اخترق موقع الويب الخاص بك وأصابه ببرامج ضارة.

1. يمكن أن يحدث خرق أمني حتى لأصحاب المواقع الأكثر يقظة.

الخرق الأمني هو عندما يكون المجرم الإلكتروني قادرًا على الوصول غير المصرح به إلى موقع الويب أو الخادم الخاص بك. يمكن أن تحدث الانتهاكات الأمنية بعدة طرق مختلفة ، حيث يستغل المتسللون بعضًا من أكثر مشكلات أمان WordPress شيوعًا. من تشغيل الإصدارات القديمة من المكونات الإضافية والسمات إلى عمليات إدخال SQL الأكثر تعقيدًا ، يمكن أن يحدث خرق أمني حتى لأصحاب المواقع الأكثر يقظة.

2. الوقت المستغرق للكشف عن خرق أمني هو عامل رئيسي في تنظيف موقع ويب مصاب.

هل تعلم أن متوسط الوقت المستغرق لاكتشاف خرق لموقع الويب هو 200 يوم؟ لسوء الحظ ، كلما طال الوقت الذي تستغرقه في ملاحظة الاختراق ، زاد الضرر الذي يمكن أن يلحقه المتسلل بموقعك على الويب وعملائك وبك. يمكن أن يتسبب جزء من البرامج الضارة في حدوث قدر هائل من الضرر في 200 يوم. لهذا السبب من المهم للغاية تقليل الوقت المستغرق لاكتشاف الخرق الأمني.

متوسط الوقت المستغرق لاكتشاف خرق هو 200 يوم! كلما طال الوقت الذي تستغرقه في ملاحظة الاختراق ، زاد الضرر الذي يمكن أن يلحقه المتسلل بموقعك على الويب. ويمكن أن يتسبب جزء من البرامج الضارة في حدوث قدر هائل من الضرر في 200 يوم.

لماذا ا؟ التنظيف ووقت التعطل الذي ستحتاجه لتنظيف موقع الويب الخاص بك بعد تلف بقيمة 200 يوم أمر مذهل أيضًا. يزداد وقت التحقيق في كل شيء لمسته البرامج الضارة وأي بيانات العميل تمت سرقتها بينما يظل الاختراق غير مكتشف. ناهيك عن الوقت الذي يجب أن تقضيه في إبلاغ العملاء بأنهم بحاجة إلى إلغاء بطاقات الائتمان الخاصة بهم لأن أحد المتطفلين قام بتسجيل جميع ضغطات المفاتيح الخاصة به أثناء زيارته لموقع الويب الخاص بك.

تكلفة الحصول على القرصنة كبيرة. عليك أن تدفع لشخص ما للتحقيق في الانتهاك وتنظيف موقع الويب الخاص بك. سيتعين على أخصائي إصلاح الاختراق إزالة موقع الويب الخاص بك أثناء عمله ، ولن يتمكن الأشخاص من إجراء عمليات شراء جديدة أثناء تعطل موقع الويب الخاص بك. بعد أن تفقد ثقة عميلك ، من المحتمل أن تخسر أي مشتريات مستقبلية كان سيقدمها لك.

تكلفة الاختراق هي سبب أهمية ملاحظة الاختراق في أسرع وقت ممكن. كلما اكتشفت الاختراق بشكل أسرع ، زادت سرعة إيقاف حدوث أي ضرر آخر ، وكلما زادت سرعة إعادة موقعك على الويب وعملك عبر الإنترنت.

3. الماسحات الضوئية للبرامج الضارة ليست كافية ببساطة.

توفر الماسحات الضوئية للبرامج الضارة طريقة لفحص موقعك بحثًا عن الملفات والبرامج النصية الضارة المعروفة. ولكن هل الماسحات الضوئية للبرامج الضارة كافية لاكتشاف أي اختراق أمني؟

في كلمة لا. لا تعتقد أنه يمكنك الاعتماد فقط على ماسح البرامج الضارة للتحقق مما إذا كان موقع الويب الخاص بك مصابًا. لا يوجد ماسح ضوئي للبرامج الضارة يمكنه تحديد كل جزء من البرامج الضارة الموجودة. إذا صادفت ماسحًا ضوئيًا للبرامج الضارة يدعي أنه دقيق بنسبة 100٪ ، فيجب عليك تشغيله لأن عمليات الفحص التي تقدم ادعاءات مثل هذه غالبًا ما تكون الأقل دقة.

تواقيع البرامج الضارة

تستخدم غالبية عمليات فحص البرامج الضارة وبرامج مكافحة الفيروسات توقيعات البرامج الضارة لاكتشاف البرامج الضارة. ستستخدم عمليات فحص البرامج الضارة الأكثر تقدمًا مزيجًا من اكتشاف التوقيع والتحليل السلوكي.

توقيع البرامج الضارة عبارة عن سلسلة من وحدات البايت المستخدمة لتحديد الأجزاء المعروفة من البرامج الضارة. يتم تشغيل بعض أدوات فحص البرامج الضارة بواسطة قاعدة بيانات مليئة بتوقيعات البرامج الضارة لملايين الفيروسات المعروفة.

يعد فحص البرامج الضارة المستند إلى التوقيع سريعًا وبسيطًا وسيكتشف 100٪ من البرامج الضارة المعروفة والمفهومة جيدًا. كل هذا رائع وسوف يلتقط البرامج الضارة التي أضافها المتسللون من المستوى المنخفض.

ومع ذلك ، يعرف المتسللون المهرة أن الماسحات الضوئية للبرامج الضارة تتحقق من تواقيع البرامج الضارة المعروفة. يتمتع هؤلاء المتسللون بالقدرة على التعتيم على توقيعات البرامج الضارة لتظل غير مكتشفة بواسطة الماسح الضوئي العادي.

يتم إطلاق برامج ضارة جديدة بمعدل لا تستطيع ماسحات البرامج الضارة الحفاظ على تحديث قاعدة البيانات الخاصة به مع أحدث التوقيعات. لذلك لن يتمكن الماسح الضوئي المستند إلى التوقيع من معرفة الفرق بين جزء جديد من البرامج الضارة وملف readme.txt الخاص بالمكوِّن الإضافي.

التحليل السلوكي

يفحص التحليل السلوكي إجراءات البرنامج لتحديد ما إذا كانت ضارة. هناك الكثير من أنواع السلوكيات المختلفة التي يمكن اعتبارها مشبوهة أو خبيثة. على سبيل المثال ، يستفيد برنامج iThemes Security Pro Site Scan من واجهة برمجة تطبيقات التصفح الآمن من Google للمساعدة في الحفاظ على أمان مواقع الويب. سيتحقق التصفح الآمن من Google لمعرفة ما إذا كان برنامج ما يعيد توجيه حركة المرور إلى موقع ضار معروف.

مرة أخرى ، لا توجد طريقة مضمونة لاكتشاف البرامج الضارة. لكن مجموعة من عمليات التحقق السلوكية والتوقيع ستزيد بشكل كبير من فرص تنبيهك إلى دليل على وجود خرق أمني.

3 أنواع من السلوك الشائع جميع مشاركات البرامج الضارة

نحن نعلم مدى أهمية اكتشاف خرق أمني في أسرع وقت ممكن ، وأن الاعتماد فقط على اكتشاف البرامج الضارة ليس كافيًا. لذلك تساءلنا كيف يمكن أن يقلل iThemes Security Pro الوقت الذي يستغرقه الأشخاص لاكتشاف انتهاكات الأمان على مواقعهم على الويب؟

في حين أن نوع الضرر الذي تسببه البرامج الضارة على موقع الويب الخاص بك يختلف اختلافًا كبيرًا ، يمكن اختصار ما تفعله في واحد أو مجموعة من الأشياء الثلاثة التالية.

- إضافة ملفات - يمكن أن تضيف البرامج الضارة في شكل برامج تجسس ملفًا ضارًا يسجل ضغطات المفاتيح التي يقوم بها العميل عند إدخال معلومات بطاقة الائتمان الخاصة به.

- إزالة الملفات - تقوم بعض البرامج الضارة بإزالة ملف شرعي واستبداله بملف ضار يحمل نفس الاسم.

- تعديل الملفات - ستحاول البرامج الضارة إخفاء رمزها الضار عن طريق إخفائها في ملف موجود يعدّله.

ألن يكون من اللطيف أن يتم تنبيهك بالتغييرات غير المتوقعة على موقع الويب الخاص بك حتى تتمكن من فحصها بحثًا عن علامات على وجود خرق أمني؟

كيف يساعدك اكتشاف تغيير الملف في تقليل الوقت المستغرق للكشف عن خرق أمني

مفتاح اكتشاف الخرق الأمني بسرعة هو مراقبة تغييرات الملفات على موقع الويب الخاص بك.

ستعمل ميزة اكتشاف تغيير الملف في iThemes Security Pro على فحص ملفات موقع الويب الخاص بك وتنبيهك عند حدوث تغييرات على موقع الويب الخاص بك.

هناك العديد من الأسباب المشروعة التي قد تجعلك ترى نشاطًا جديدًا لتغيير الملف في سجلاتك ، ولكن إذا كانت التغييرات التي تم إجراؤها غير متوقعة ، فيجب أن تأخذ الوقت الكافي للتأكد من أن التغييرات لم تكن ضارة. على سبيل المثال ، إذا رأيت تغييرًا تم إجراؤه على مكون إضافي في نفس التاريخ والوقت الذي قمت فيه بتحديث المكون الإضافي ، فلن يكون هناك سبب للتحقيق.

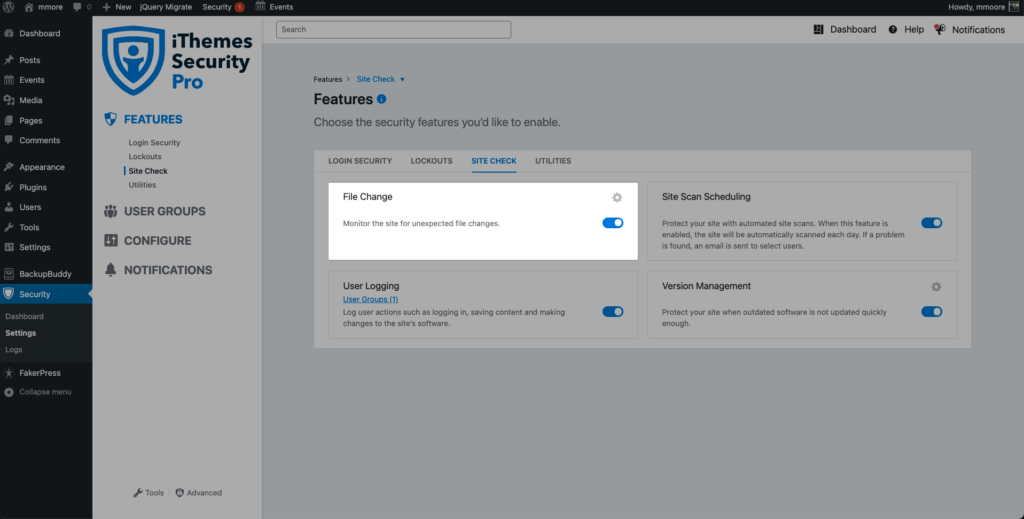

كيفية تمكين اكتشاف تغيير الملف في iThemes Security Pro

لبدء مراقبة تغييرات الملفات ، انتقل إلى قائمة ميزات إعدادات الأمان وقم بتمكين اكتشاف تغيير الملف .

بمجرد تمكين File Change Detection ، سيبدأ iThemes Security Pro في فحص جميع ملفات موقع الويب الخاص بك في أجزاء . سيساعد فحص ملفاتك في مجموعات على تقليل الموارد المطلوبة لمراقبة تغييرات الملفات.

سيؤدي الفحص الأولي لتغيير الملف إلى إنشاء فهرس لملفات موقع الويب الخاص بك وتجزئة ملفاتها. تجزئة الملف هي نسخة مختصرة وغير بشرية من محتوى الملف.

بعد اكتمال الفحص الأولي ، سيستمر iThemes Security Pro في فحص ملفك على أجزاء. إذا تغيرت تجزئة الملف في إحدى عمليات الفحص اللاحقة ، فهذا يعني أن محتويات الملف قد تغيرت.

تنشيط رسائل البريد الإلكتروني الخاصة بإشعار تغيير الملف

تحدث تغييرات الملف طوال الوقت ، وسرعان ما يصبح الحصول على تنبيه عبر البريد الإلكتروني لكل تغيير أمرًا مربكًا. وقبل أن تعرفه ، يصبح الفتى الذي يبكي حالة الذئب ، وتبدأ في تجاهل تنبيهات تغيير الملف تمامًا.

دعنا نلقي نظرة على كيفية تحديد iThemes Security Pro بذكاء التغييرات الشرعية لتقليل الإشعارات وكيف يمكنك كتم الإشعارات للملفات التي يُتوقع تحديثها بشكل متكرر.

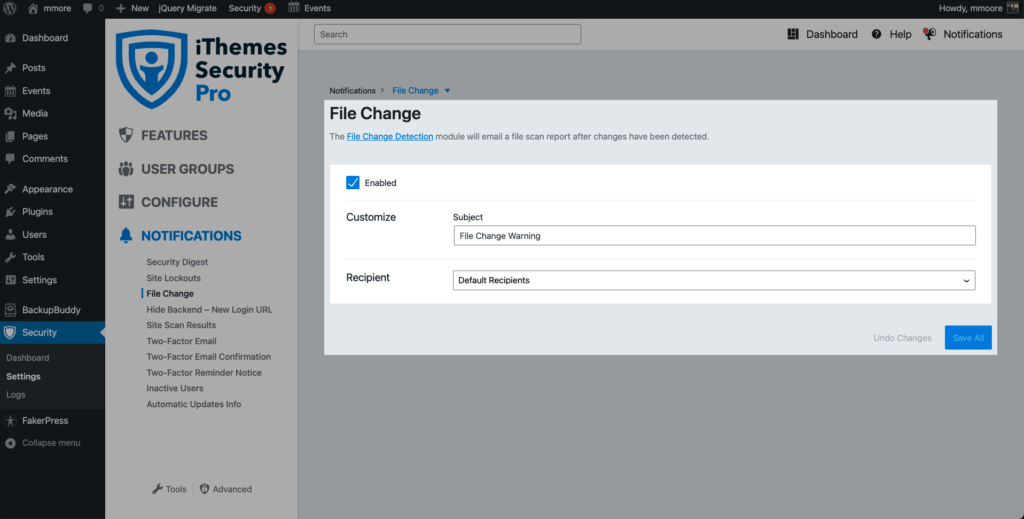

لإدارة إشعارات تغيير الملف ، انتقل إلى قائمة Noftification في إعدادات الأمان وحدد تغيير الملف.

كيف يتعرف iThemes Security Pro على تغييرات الملفات المشروعة

هناك طريقتان يمكن من خلال iThemes Security Pro اكتشاف ما إذا كان التغيير الذي تم إجراؤه على الملف مشروعًا وليس سببًا للقلق. لن يقوم iThemes Security Pro بإنشاء إشعار تغيير الملف للتغييرات التي يمكنه التحقق منها.

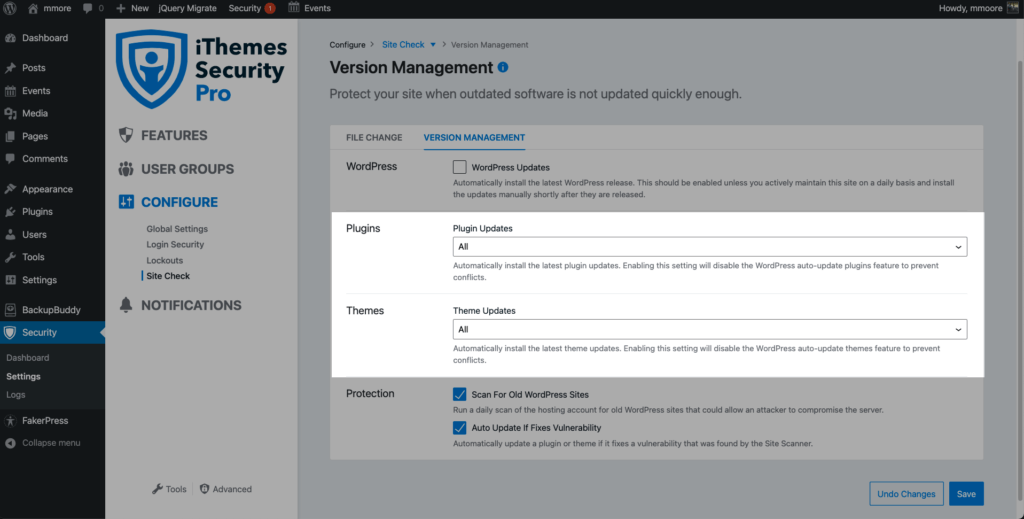

1. استكمال تحديثات البرنامج المساعد / الموضوع بواسطة إدارة الإصدار

تتيح لك ميزة إدارة الإصدار في iThemes Security Pro التحديث التلقائي لـ WordPress والمكونات الإضافية والسمات.

في حالة اكتمال التحديث بواسطة إدارة الإصدار ، سيعرف iThemes Security Pro مصدر التحديث ولن يطلق تنبيهًا.

2. مقارنة ملف ل iThemes الإضافات والسمات

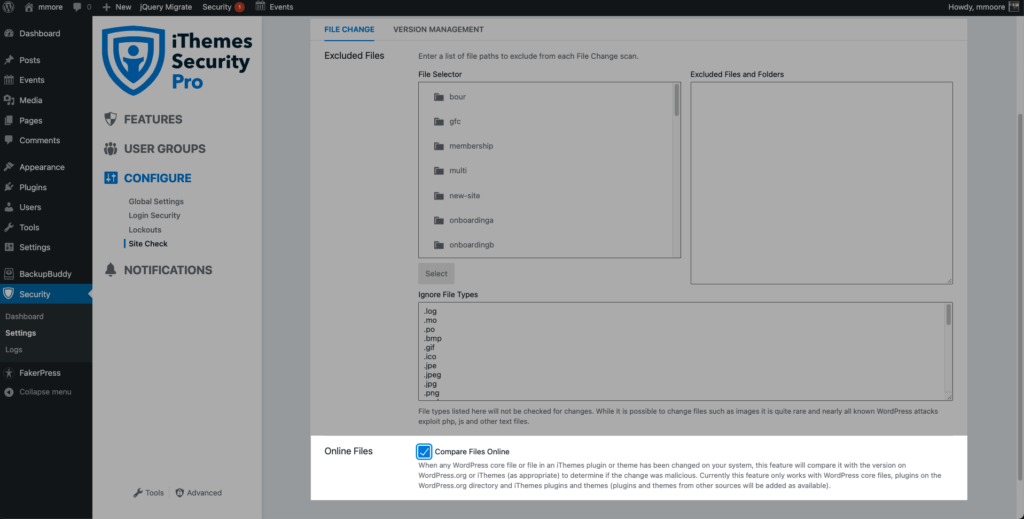

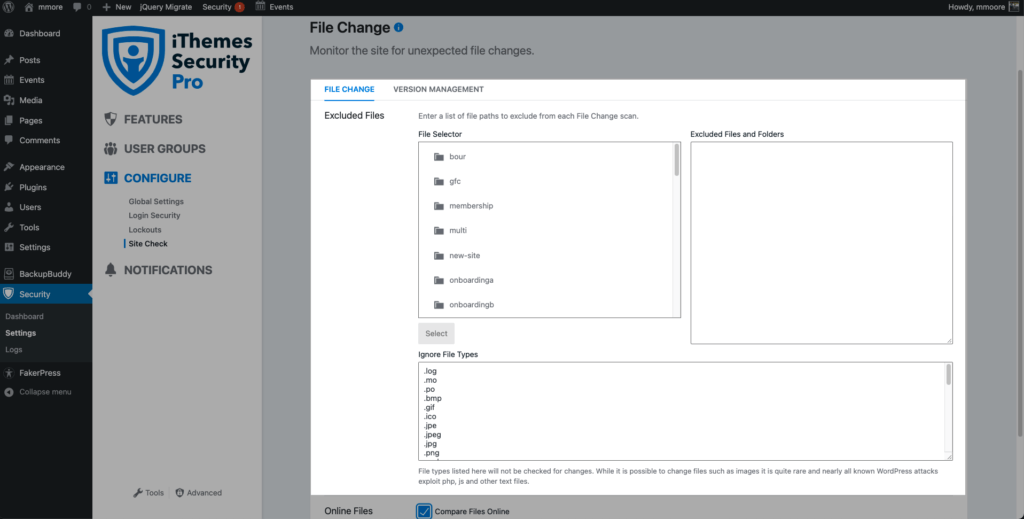

حدد المربع مقارنة الملفات عبر الإنترنت في إعدادات الكشف عن تغيير الملف لتمكين مقارنة الملفات عبر الإنترنت.

في أي وقت يتم فيه تغيير ملف على موقع الويب الخاص بك ينتمي إلى مكون إضافي أو سمة iThemes ، ستتم مقارنته بملف موجود على خادم iThemes. إذا تطابق تجزئة إصدار الملف على موقع الويب الخاص بك بين التجزئة والإصدار الموجود على خادم iThemes ، فسيكون هذا تغييرًا شرعيًا ، ولن تتلقى تنبيهًا.

3. مقارنة ملفات WordPress.org عبر الإنترنت

إذا تم تغيير ملف WordPress الأساسي أو المكون الإضافي المثبت من مستودع WordPress.org ، فستتم مقارنة الملف بالإصدار الموجود على WordPress.org. إذا تطابقت التجزئة ، فلن تكون التغييرات ضارة ، ولن تتلقى تنبيهًا.

4. الاستبعادات اليدوية

يمكنك استبعاد الملفات والدلائل وأنواع الملفات من File Change Detection في إعدادات File Change Detection.

القاعدة العامة هي أنه من المقبول استبعاد الملفات التي تعرف أنه سيتم تحديثها بانتظام. تعد ملفات النسخ الاحتياطي وذاكرة التخزين المؤقت مثالًا رائعًا على ذلك. سيؤدي استبعاد هذه الأنواع من الملفات إلى تهدئة الكثير من الضوضاء الإضافية.

ماذا تفعل إذا وجدت خرقًا أمنيًا أو قرصنة

إذا تلقيت إشعارًا من iThemes Security يفيد بحدوث تغيير مشبوه في الملف وكنت تشك في حدوث خرق ، فهناك بعض الخطوات السريعة التي يمكنك اتخاذها لتخفيف الضرر.

استعادة نسخة احتياطية سابقة / نظيفة لموقعك

الطريقة الأكثر تأكيدًا للتراجع عن الخرق الأمني هي استعادة موقعك مرة أخرى إلى إصدار سابق ، قبل الهجوم. لهذا السبب يعد وجود حل نسخ احتياطي شامل في WordPress أمرًا في غاية الأهمية. نوصي باستخدام BackupBuddy لجدولة النسخ الاحتياطية للتشغيل تلقائيًا بحيث يكون لديك دائمًا نسخة احتياطية.

فقط لاحظ أن استعادة نسخة احتياطية سابقة قد تترك موقعك عرضة لنفس الاختراق ، لذلك من المهم أيضًا اتباع هذه الخطوات.

قم بتحديث جميع المكونات الإضافية والسمات القديمة على الفور

قد يكون المكوِّن الإضافي أو السمة الضعيفة هي السبب ، لذلك من المهم تحديث جميع المكونات الإضافية أو السمات القديمة على الفور. حتى إذا استعدت إلى إصدار نظيف سابق من موقع الويب الخاص بك ، فستظل نفس نقاط الضعف موجودة ويمكن اختراقها مرة أخرى.

قد ترغب أيضًا في التحقق من عدم تشغيل مكون إضافي أو سمة لا تزال بدون تصحيح من المطور. سوف تحتاج إلى إزالة هذا البرنامج المساعد على الفور.

تمكين المصادقة الثنائية

إذا كنت لا تستخدم المصادقة ذات العاملين لتأمين تسجيلات دخول المسؤول ، فقم بتنشيطها على الفور. ستساعد طبقة الأمان المضافة هذه على التأكد من أن المستخدمين غير المصرح لهم لا يمكنهم اختراق أي حسابات مشرف.

اطلب المساعدة لإزالة البرامج الضارة بشكل احترافي

غالبًا ما تحدث انتهاكات الأمان على مستوى الخادم (أعمق من تثبيت WordPress الخاص بك) ، لذلك قد تحتاج إلى الاتصال بخدمة إزالة البرامج الضارة المحترفة. نوصي باستخدام WeWatchYourWebsite لإزالة البرامج الضارة بشكل احترافي.

تغليف

من الضروري اكتشاف خرق أمني في أسرع وقت ممكن. لا يكفي الاعتماد فقط على الماسحات الضوئية للبرامج الضارة للتنبيه إلى الخروقات الأمنية. تحتاج أيضًا إلى البحث عن السلوك المشبوه مثل تغييرات الملفات الضارة.

يمكن أن يساعدك اكتشاف تغيير الملف في اكتشاف الاختراقات في وقت أقرب وتقليل الضرر الناجم عن الاختراق الناجح إلى حد كبير.

يمكن أن يساعد المكون الإضافي لأمان WordPress في تأمين موقع الويب الخاص بك

يوفر iThemes Security Pro ، المكون الإضافي لأمان WordPress ، أكثر من 50 طريقة لتأمين وحماية موقع الويب الخاص بك من الثغرات الأمنية الشائعة في WordPress. باستخدام WordPress والمصادقة الثنائية وحماية القوة الغاشمة وفرض كلمة مرور قوية وغير ذلك ، يمكنك إضافة طبقة إضافية من الأمان إلى موقع الويب الخاص بك.

احصل على iThemes Security Pro الآن

كل أسبوع ، يضع مايكل تقرير WordPress Vulnerability Report معًا للمساعدة في الحفاظ على أمان مواقعك. بصفته مدير المنتجات في iThemes ، فهو يساعدنا في مواصلة تحسين مجموعة منتجات iThemes. إنه الطالب الذي يذاكر كثيرا عملاقًا ويحب التعرف على كل ما يتعلق بالتكنولوجيا ، القديم والجديد. يمكنك أن تجد مايكل يتسكع مع زوجته وابنته ، يقرأ أو يستمع إلى الموسيقى عندما لا يعمل.