iThemes Security Pro Feature Spotlight – Rilevamento modifica file

Pubblicato: 2021-09-29Nei post di Feature Spotlight, evidenzieremo una funzione nel plug-in iThemes Security Pro e condivideremo un po' del motivo per cui abbiamo sviluppato la funzione, per chi è la funzione e come utilizzarla.

Oggi tratteremo il rilevamento delle modifiche ai file, un ottimo modo per tenere traccia delle modifiche apportate al tuo sito Web WordPress.

3 motivi per cui hai bisogno del rilevamento delle modifiche ai file per il tuo sito WordPress

Anche se segui le migliori pratiche di sicurezza di WordPress, c'è ancora la possibilità che il tuo sito venga compromesso. Un compromesso significa che un hacker ha violato il tuo sito Web e lo ha infettato con malware.

1. Una violazione della sicurezza può capitare anche ai proprietari di siti più vigili.

Una violazione della sicurezza si verifica quando un criminale informatico è in grado di ottenere l'accesso non autorizzato al tuo sito Web o server. Le violazioni della sicurezza possono verificarsi in molti modi diversi, poiché gli hacker sfruttano alcuni dei problemi di sicurezza più comuni di WordPress. Dall'esecuzione di versioni obsolete di plug-in e temi a iniezioni SQL più complicate, una violazione della sicurezza può verificarsi anche ai proprietari di siti più vigili.

2. Il tempo necessario per rilevare una violazione della sicurezza è un fattore chiave nella pulizia di un sito Web infetto.

Sapevi che il tempo medio necessario per scoprire una violazione del sito Web è di 200 giorni? Sfortunatamente, più tempo impieghi a notare una violazione, più danni un hacker può arrecare al tuo sito web, ai tuoi clienti e a te. Un malware può causare una quantità impressionante di danni in 200 giorni. Ecco perché è così importante ridurre il tempo necessario per individuare una violazione della sicurezza.

Il tempo medio necessario per scoprire una violazione è di 200 giorni! Più tempo impieghi a notare una violazione, più danni può fare un hacker al tuo sito web. E un malware può causare una quantità impressionante di danni in 200 giorni.

Come mai? Anche la pulizia e i tempi di inattività necessari per pulire il tuo sito Web dopo 200 giorni di danni sono sbalorditivi. Il tempo per indagare su tutto ciò che il malware ha toccato e quali dati del cliente sono stati rubati aumenta solo mentre la violazione non viene rilevata. Per non parlare del tempo che dovrai dedicare a informare i clienti che devono cancellare le loro carte di credito perché un hacker ha registrato tutte le loro sequenze di tasti mentre visitavano il tuo sito web.

Il costo per essere hackerati è grande. Devi pagare qualcuno per indagare sulla violazione e pulire il tuo sito web. Lo specialista della riparazione hacker dovrà disattivare il tuo sito Web mentre funziona e le persone non saranno in grado di effettuare nuovi acquisti mentre il tuo sito Web è inattivo. Dopo aver perso la fiducia dei tuoi clienti, probabilmente perderai tutti gli acquisti futuri che ti avrebbero fatto.

Il costo di un hack è il motivo per cui è fondamentale notare una violazione il prima possibile. Più velocemente scopri la violazione, più velocemente puoi fermare qualsiasi ulteriore danno e più velocemente puoi riportare online il tuo sito web e la tua attività.

3. Gli scanner di malware non sono semplicemente sufficienti.

Gli scanner di malware forniscono un modo per scansionare il tuo sito alla ricerca di file e script dannosi noti. Ma gli scanner di malware sono sufficienti per individuare una violazione della sicurezza?

In una parola, no. Non pensare di poter fare affidamento esclusivamente su uno scanner di malware per verificare se il tuo sito Web è infetto. Nessuno scanner di malware può identificare ogni pezzo di malware esistente. Se ti imbatti in uno scanner di malware che afferma che è accurato al 100%, dovresti eseguirlo perché le scansioni che fanno affermazioni come questa sono spesso le meno accurate in circolazione.

Firme di malware

La maggior parte delle scansioni malware e dei software antivirus utilizza le firme malware per rilevare il malware. Le scansioni malware più avanzate utilizzeranno una combinazione di rilevamento delle firme e analisi comportamentale.

Una firma malware è una serie di byte utilizzati per identificare i pezzi noti di malware. Alcuni scanner di malware sono alimentati da un database pieno di firme malware di milioni di virus conosciuti.

La scansione del malware basata sulle firme è veloce, semplice e rileverà il 100% dei malware conosciuti e ben compresi. Tutto ciò è fantastico e catturerà il malware aggiunto da hacker di basso livello.

Tuttavia, gli hacker esperti sanno che gli scanner di malware controllano le firme di malware noti. Questi hacker hanno la capacità di offuscare le firme del malware per non essere rilevati dallo scanner medio.

Il nuovo malware viene rilasciato a una velocità che gli scanner di malware non riescono a mantenere aggiornato il proprio database con tutte le firme più recenti. Quindi uno scanner basato su firme non sarà in grado di distinguere tra un nuovo bit di malware e il file readme.txt di un plug-in.

Analisi comportamentale

L'analisi comportamentale controlla le azioni di un software per determinare se è dannoso. Ci sono un sacco di diversi tipi di comportamenti che possono essere considerati sospetti o dannosi. Ad esempio, iThemes Security Pro Site Scan sfrutta l'API di Google Safe Browsing per proteggere i siti web. Navigazione sicura di Google verificherà se un software sta reindirizzando il traffico a un sito dannoso noto.

Ancora una volta, non esiste un metodo infallibile per il rilevamento del malware. Ma una combinazione di controlli comportamentali e delle firme aumenterà significativamente le tue possibilità di essere avvisato delle prove di una violazione della sicurezza.

3 tipi di comportamento comune a tutte le condivisioni di malware

Sappiamo quanto sia fondamentale rilevare una violazione della sicurezza il prima possibile e che affidarsi esclusivamente al rilevamento di malware non è sufficiente. Quindi ci siamo chiesti come iThemes Security Pro potrebbe ridurre il tempo necessario alle persone per rilevare violazioni della sicurezza sui loro siti web?

Anche se il tipo di danno causato dal malware sul tuo sito web varia notevolmente, ciò che fa può essere ridotto a una o una combinazione delle tre cose seguenti.

- Aggiunge file : il malware sotto forma di spyware potrebbe aggiungere un file dannoso che registrerà i tasti premuti dal cliente mentre inseriscono i dati della carta di credito.

- Rimuove i file : alcuni malware rimuoveranno un file legittimo e lo sostituiranno con un file dannoso con lo stesso nome.

- Modifica i file : il malware tenterà di nascondere il proprio codice dannoso nascondendolo in un file esistente che modifica.

Non sarebbe bello essere avvisati di modifiche impreviste al tuo sito Web in modo da poterli ispezionare per rilevare eventuali segni di violazione della sicurezza?

In che modo il rilevamento delle modifiche ai file ti aiuta a ridurre il tempo necessario per rilevare una violazione della sicurezza

La chiave per individuare rapidamente una violazione della sicurezza è monitorare le modifiche ai file sul tuo sito web.

La funzione di rilevamento delle modifiche ai file in iThemes Security Pro eseguirà la scansione dei file del tuo sito Web e ti avviserà quando si verificano modifiche sul tuo sito Web.

Esistono diversi motivi legittimi per cui vedresti una nuova attività di modifica dei file nei tuoi registri, ma se le modifiche apportate erano impreviste, dovresti prenderti il tempo necessario per assicurarti che le modifiche non siano dannose. Ad esempio, se vedi una modifica apportata a un plug-in nella stessa data e ora in cui hai aggiornato il plug-in, non ci sarebbe motivo di indagare.

Come abilitare il rilevamento delle modifiche ai file in iThemes Security Pro

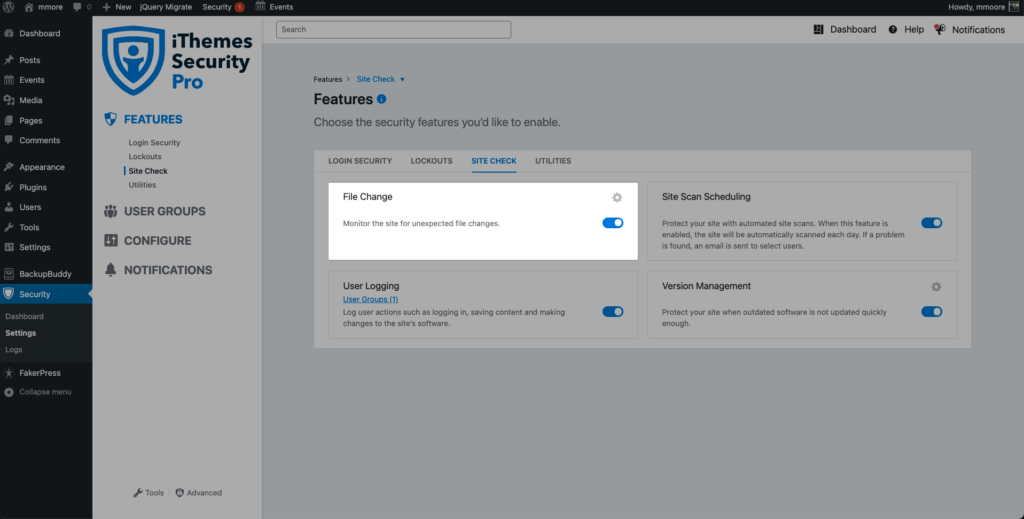

Per iniziare a monitorare le modifiche ai file, accedere al menu Funzioni delle impostazioni di sicurezza e abilitare Rilevamento modifiche file .

Una volta abilitato il rilevamento delle modifiche ai file, iThemes Security Pro inizierà la scansione di tutti i file del tuo sito Web in blocchi . La scansione dei file in blocchi aiuterà a ridurre le risorse necessarie per monitorare le modifiche ai file.

La scansione iniziale della modifica dei file creerà un indice dei file del tuo sito Web e dei relativi hash dei file. Un hash di file è una versione abbreviata e non leggibile del contenuto del file.

Al termine della scansione iniziale, iThemes Security Pro continuerà a scansionare il file in blocchi. Se l'hash di un file cambia in una delle scansioni successive, significa che il contenuto del file è cambiato.

Attivazione delle email di notifica di modifica dei file

Le modifiche ai file si verificano continuamente e ricevere un avviso e-mail per ogni modifica diventerebbe rapidamente opprimente. E prima che tu te ne accorga, diventa un ragazzo che ha pianto la situazione del lupo e inizi a ignorare del tutto gli avvisi di modifica del file.

Diamo un'occhiata a come iThemes Security Pro identifica in modo intelligente le modifiche legittimate per ridurre le notifiche e come puoi disattivare le notifiche per i file che dovrebbero essere aggiornati di frequente.

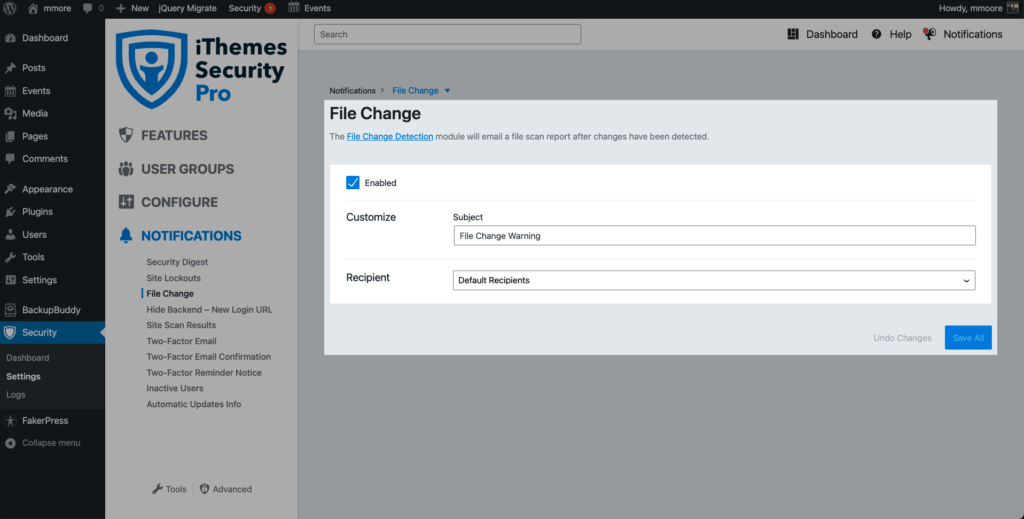

Per gestire le notifiche di modifica dei file, accedere al menu di notifica delle impostazioni di sicurezza e selezionare Modifica file.

In che modo iThemes Security Pro identifica le modifiche legittime ai file

Ci sono un paio di modi in cui iThemes Security Pro può rilevare se una modifica apportata a un file era legittima e non è motivo di preoccupazione. iThemes Security Pro non creerà una notifica di modifica del file per le modifiche che può verificare.

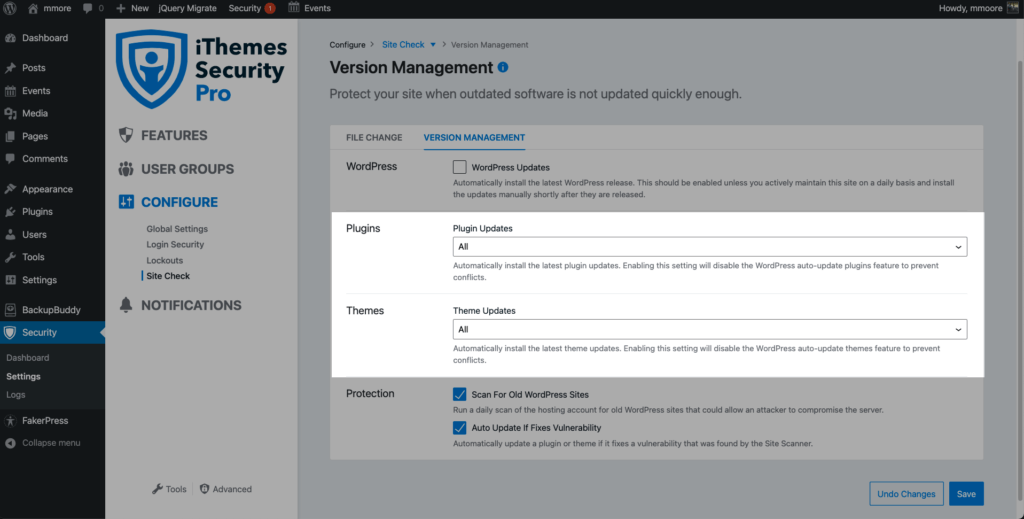

1. Aggiornamenti plugin/tema completati da Gestione versione

La funzione Gestione versione in iThemes Security Pro ti consente di aggiornare automaticamente WordPress, plugin e temi.

Se un aggiornamento viene completato da Gestione versione, iThemes Security Pro conoscerà l'origine dell'aggiornamento e non attiverà un avviso.

2. Confronto file per plugin e temi iThemes

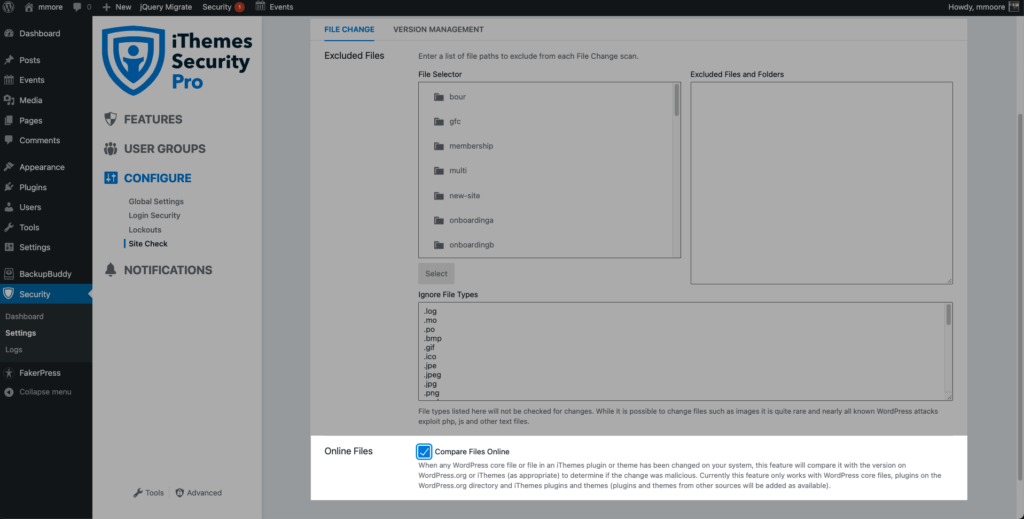

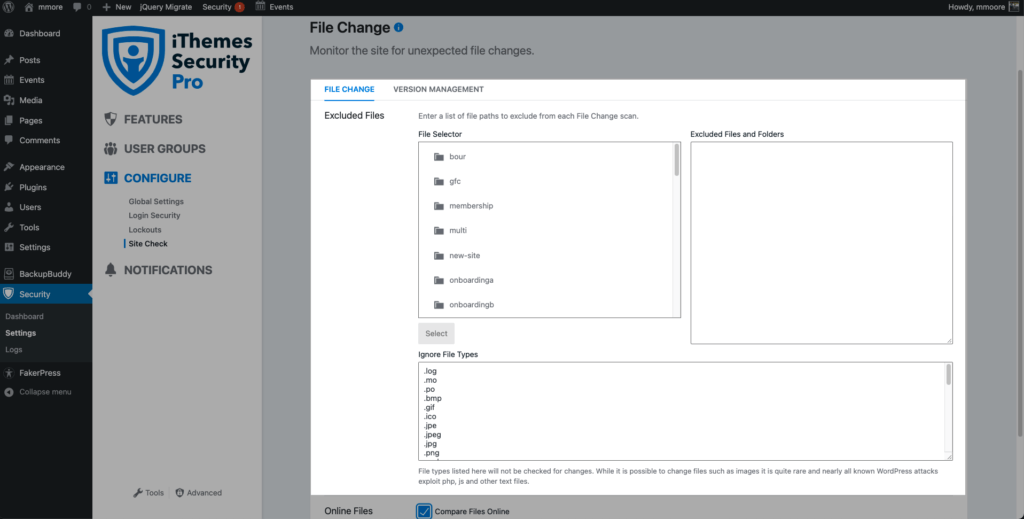

Selezionare la casella Confronta file online nelle impostazioni di rilevamento modifiche file per abilitare il confronto file online.

Ogni volta che un file sul tuo sito web appartenente a un plugin o tema iThemes viene modificato, verrà confrontato con un file sul server iThemes. Se l'hash della versione del file sul tuo sito web corrisponde all'hash della versione sul server iThemes, sarà una modifica legittima e non riceverai un avviso.

3. Confronto file online di WordPress.org

Se un file core di WordPress o un plug-in installato dal repository di WordPress.org viene modificato, il file verrà confrontato con la versione su WordPress.org. Se gli hash corrispondono, le modifiche non sono dannose e non riceverai un avviso.

4. Esclusioni manuali

È possibile escludere file, directory e tipi di file da Rilevamento modifiche file nelle impostazioni Rilevamento modifiche file.

La regola generale è che va bene escludere i file che sai che verranno aggiornati regolarmente. I file di backup e cache ne sono un perfetto esempio. L'esclusione di questi tipi di file calmerà molto il rumore extra.

Cosa fare se si individua una violazione della sicurezza o un attacco hacker?

Se ricevi una notifica da iThemes Security che si è verificata una modifica sospetta di un file e sospetti che si sia verificata una violazione, puoi eseguire alcuni rapidi passaggi per mitigare il danno.

Ripristina su un backup precedente/pulito del tuo sito

Il modo più sicuro per annullare una violazione della sicurezza è ripristinare il tuo sito a una versione precedente, prima dell'attacco. Ecco perché è così importante disporre di una soluzione di backup WordPress completa. Ti consigliamo di utilizzare BackupBuddy per pianificare l'esecuzione automatica dei backup in modo da avere sempre un backup.

Tieni presente che il ripristino di un backup precedente potrebbe comunque lasciare il tuo sito vulnerabile alla stessa violazione, quindi è importante seguire anche questi passaggi.

Aggiorna immediatamente tutti i plugin e i temi obsoleti

Un plug-in o un tema vulnerabile potrebbe essere ancora il colpevole, quindi è importante aggiornare IMMEDIATAMENTE tutti i plug-in o temi obsoleti. Anche se ripristini a una versione precedente pulita del tuo sito Web, le stesse vulnerabilità continueranno a esistere e possono essere nuovamente violate.

Potresti anche voler controllare che non stai eseguendo un plugin o un tema vulnerabile che è ancora senza una patch dallo sviluppatore. Dovrai rimuovere immediatamente questo plugin.

Abilita l'autenticazione a due fattori

Se non utilizzi l'autenticazione a due fattori per proteggere gli accessi come amministratore, attivala immediatamente. Questo ulteriore livello di sicurezza aiuterà a garantire che gli utenti non autorizzati non possano hackerare alcun account amministratore.

Cerca assistenza per la rimozione professionale di malware

Spesso si verificano violazioni della sicurezza a livello di server (più profonde dell'installazione di WordPress), quindi potrebbe essere necessario contattare un servizio di rimozione malware professionale. Consigliamo WeWatchYourWebsite per la rimozione professionale di malware.

Avvolgendo

È fondamentale rilevare una violazione della sicurezza il prima possibile. Affidarsi esclusivamente a scanner di malware per allertare le violazioni della sicurezza non è sufficiente. Devi anche essere alla ricerca di comportamenti sospetti come modifiche ai file dannosi.

Il rilevamento delle modifiche ai file può aiutarti a rilevare le violazioni prima e a ridurre notevolmente i danni causati da un attacco riuscito.

Un plugin di sicurezza per WordPress può aiutarti a proteggere il tuo sito web

iThemes Security Pro, il nostro plug-in di sicurezza per WordPress, offre oltre 50 modi per proteggere e proteggere il tuo sito Web dalle vulnerabilità di sicurezza comuni di WordPress. Con WordPress, l'autenticazione a due fattori, la protezione dalla forza bruta, l'imposizione di password complesse e altro ancora, puoi aggiungere un ulteriore livello di sicurezza al tuo sito web.

Ottieni iThemes Security Pro ora

Ogni settimana, Michael mette insieme il Rapporto sulla vulnerabilità di WordPress per aiutare a mantenere i tuoi siti al sicuro. In qualità di Product Manager di iThemes, ci aiuta a continuare a migliorare la gamma di prodotti iThemes. È un nerd gigante e ama imparare tutto ciò che è tecnologico, vecchio e nuovo. Puoi trovare Michael che esce con sua moglie e sua figlia, leggendo o ascoltando musica quando non lavora.