Résumé des vulnérabilités WordPress : octobre 2019, partie 2

Publié: 2019-10-30Plusieurs nouvelles vulnérabilités de plugins et de thèmes WordPress ont été divulguées au cours de la deuxième quinzaine d'octobre, nous souhaitons donc vous tenir au courant. Dans cet article, nous couvrons les récentes vulnérabilités des plugins et des thèmes WordPress et ce qu'il faut faire si vous exécutez l'un des plugins ou thèmes vulnérables sur votre site Web.

Nous divisons le WordPress Vulnerability Roundup en quatre catégories différentes :

- 1. Noyau WordPress

- 2. Extensions WordPress

- 3. Thèmes WordPress

- 4. Infractions sur le Web

*Nous incluons les violations du Web car il est essentiel d'être également conscient des vulnérabilités en dehors de l'écosystème WordPress. Les exploits du logiciel serveur peuvent exposer des données sensibles. Les violations de bases de données peuvent exposer les informations d'identification des utilisateurs de votre site, ouvrant la porte aux attaquants pour accéder à votre site.

Remarque : vous pouvez passer directement au tableau récapitulatif des vulnérabilités pour la deuxième partie d'octobre 2019 répertorié ci-dessous.

Vulnérabilités principales de WordPress

Vulnérabilités du plugin WordPress

Plusieurs nouvelles vulnérabilités de plugin WordPress ont été découvertes en octobre. Assurez-vous de suivre l'action suggérée ci-dessous pour mettre à jour le plugin ou le désinstaller complètement.

1. Pack de référencement tout en un

All In One SEO Pack version 3.2.6 et inférieure est vulnérable à une attaque de script cross-site stocké. Un attaquant devra utiliser un utilisateur authentifié pour exploiter la vulnérabilité. Si l'attaquant accède à un utilisateur administrateur, il pourrait exécuter du code PHP et compromettre le serveur.

Ce que tu devrais faire

2. Vérificateur de liens brisés

Broken Link Checker version 1.11.8 et inférieure est vulnérable à une attaque de script intersite authentifié.

Ce que tu devrais faire

3. Gestionnaire d'événements

Events Manager version 5.9.5 et inférieure est vulnérable à une attaque de type Stored Cross-Site Scripting.

Ce que tu devrais faire

4. Loi sur les cookies de l'UE

La loi européenne sur les cookies version 3.0.6 et inférieure est vulnérable à une attaque de type "Cross-Site Scripting". La vulnérabilité permettra à un attaquant d'insérer du code HTML et Javascript arbitraire pour modifier les paramètres de couleur de police, de couleur d'arrière-plan et de texte « Désactiver le cookie » dans le plug-in.

Ce que tu devrais faire

5. Vitesse rapide Minification

Fast Velocity Minify version 2.7.6 et inférieure présente une vulnérabilité qui permettrait à un attaquant authentifié de découvrir le chemin racine complet de l'installation de WordPress. Une vulnérabilité de chemin complet en soi n'est pas critique. Cependant, la connaissance du chemin racine donnerait à un attaquant les informations nécessaires pour tirer parti d'autres vulnérabilités plus graves.

Ce que tu devrais faire

6. SyntaxHighlighter évolué

SyntaxHighlighter Evolved version 3.5.0 et inférieure est vulnérable à une attaque de type "Cross-Site Scripting".

Ce que tu devrais faire

7. Messagerie HTML WP

WP HTML Mail version 2.9.0.3 et inférieure est vulnérable à une attaque par injection HTML.

Ce que tu devrais faire

8. Factures tranchées

La version 3.8.2 et les versions antérieures de Sliced Invoices présentent de multiples vulnérabilités. Les vulnérabilités incluent une injection SQL authentifiée, des scripts intersites réfléchis authentifiés, une divulgation d'informations non authentifiée permettant l'accès aux factures et l'absence de vérifications de contrefaçon et d'authentification des demandes intersites.

Ce que tu devrais faire

9. Plugin Zoho CRM Lead Magnet

La version 1.6.9 du plug-in Zoho CRM Lead Magnet est vulnérable à une attaque de script intersite authentifié. La vulnérabilité permettrait à un attaquant d'exécuter du code malveillant dans le navigateur d'un utilisateur.

Ce que tu devrais faire

10. À propos de l'auteur

À propos d'Author version 1.3.9 et inférieure est vulnérable à une attaque de script intersite authentifié.

Ce que tu devrais faire

11. Modèles d'e-mails

Les modèles d'e-mails version 1.3 et inférieure sont vulnérables à une attaque par injection HTML.

Ce que tu devrais faire

12. Marmotte

Groundhogg version 1.3.11.3 et inférieure est vulnérable à une attaque de script intersite authentifié et d'injection SQL.

Ce que tu devrais faire

13. Modèle d'e-mail WP

WP Email Template version 2.2.10 et inférieure est vulnérable à une attaque par injection HTML.

Ce que tu devrais faire

Thèmes WordPress

14. Au travail

InJob version 3.3.7 et inférieure est vulnérable à une attaque de type "Cross-Site Scripting".

Ce que tu devrais faire

Comment être proactif sur les vulnérabilités des thèmes et plugins WordPress

L'exécution de logiciels obsolètes est la principale raison pour laquelle les sites WordPress sont piratés. Il est crucial pour la sécurité de votre site WordPress que vous ayez une routine de mise à jour. Vous devez vous connecter à vos sites au moins une fois par semaine pour effectuer des mises à jour.

Les mises à jour automatiques peuvent aider

Les mises à jour automatiques sont un excellent choix pour les sites Web WordPress qui ne changent pas très souvent. Le manque d'attention laisse souvent ces sites négligés et vulnérables aux attaques. Même avec les paramètres de sécurité recommandés, l'exécution de logiciels vulnérables sur votre site peut donner à un attaquant un point d'entrée sur votre site.

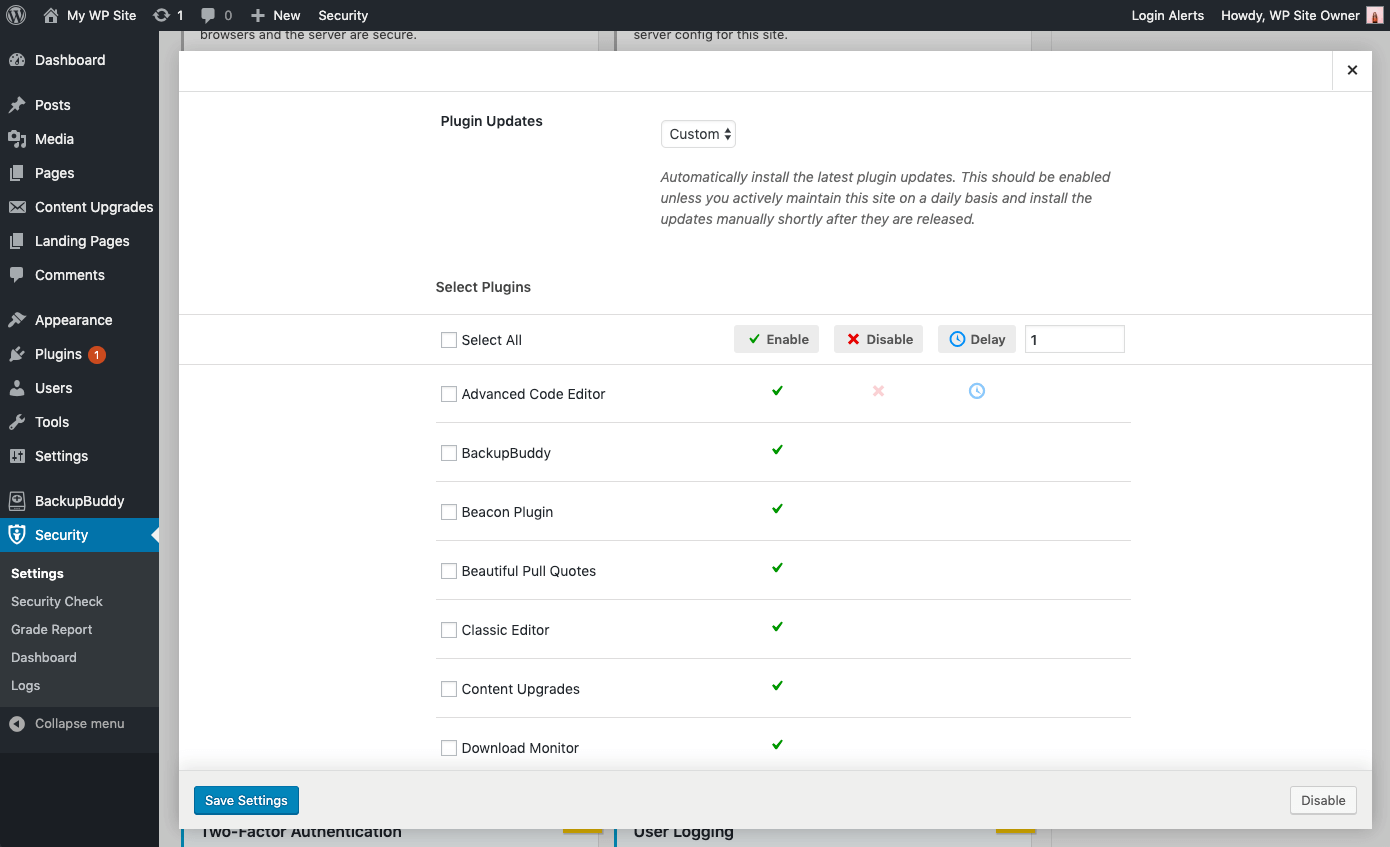

À l'aide de la fonction de gestion des versions du plug-in iThemes Security Pro, vous pouvez activer les mises à jour automatiques de WordPress pour vous assurer d'obtenir les derniers correctifs de sécurité. Ces paramètres aident à protéger votre site avec des options pour mettre à jour automatiquement vers de nouvelles versions ou pour augmenter la sécurité des utilisateurs lorsque le logiciel du site est obsolète.

Options de mise à jour de la gestion des versions

- Mises à jour WordPress – Installez automatiquement la dernière version de WordPress.

- Mises à jour automatiques des plugins – Installez automatiquement les dernières mises à jour des plugins. Cela devrait être activé, sauf si vous maintenez activement ce site quotidiennement et installez les mises à jour manuellement peu de temps après leur publication.

- Mises à jour automatiques du thème – Installez automatiquement les dernières mises à jour du thème. Cela devrait être activé sauf si votre thème a des personnalisations de fichiers.

- Contrôle granulaire des mises à jour de plugins et de thèmes – Vous pouvez avoir des plugins/thèmes que vous souhaitez soit mettre à jour manuellement, soit retarder la mise à jour jusqu'à ce que la version ait eu le temps de s'avérer stable. Vous pouvez choisir Personnalisé pour avoir la possibilité d'attribuer à chaque plugin ou thème une mise à jour immédiate ( Activer ), ne pas mettre à jour automatiquement ( Désactiver ) ou une mise à jour avec un délai d'un nombre de jours spécifié ( Délai ).

Renforcement et alerte aux problèmes critiques

- Renforcez le site lors de l'exécution d'un logiciel obsolète - Ajoutez automatiquement des protections supplémentaires au site lorsqu'une mise à jour disponible n'a pas été installée depuis un mois. Le plugin iThemes Security activera automatiquement une sécurité plus stricte lorsqu'une mise à jour n'a pas été installée depuis un mois. Premièrement, cela forcera tous les utilisateurs qui n'ont pas activé le double facteur à fournir un code de connexion envoyé à leur adresse e-mail avant de se reconnecter. Deuxièmement, cela désactivera l'éditeur de fichiers WP (pour empêcher les gens d'éditer le plugin ou le code de thème) , les pingbacks XML-RPC et bloquent plusieurs tentatives d'authentification par requête XML-RPC (les deux rendant XML-RPC plus fort contre les attaques sans avoir à le désactiver complètement).

- Rechercher d'autres anciens sites WordPress - Cela vérifiera les autres installations WordPress obsolètes sur votre compte d'hébergement. Un seul site WordPress obsolète avec une vulnérabilité pourrait permettre aux attaquants de compromettre tous les autres sites sur le même compte d'hébergement.

- Envoyer des notifications par e-mail – Pour les problèmes nécessitant une intervention, un e-mail est envoyé aux utilisateurs de niveau administrateur.

Violations du Web

1. Vulnérabilité d'exécution de code à distance PHP sur les serveurs NGINX

Si l'un de vos sites se trouve sur un serveur NGINX sur lequel PHP-FPM est activé, vous pourriez être vulnérable à une attaque par exécution de code à distance.

Vous devez contacter votre hébergeur immédiatement pour vous assurer que votre serveur exécute l'une de ces versions corrigées de PHP 7.3.11, 7.2.24 ou 7.1.33.

Résumé des vulnérabilités de WordPress pour

Octobre 2019, partie 2

All In One SEO Pack version 3.2.6 et inférieure est vulnérable à une attaque de script cross-site stocké.

Broken Link Checker version 1.11.8 et inférieure est vulnérable à une attaque de script intersite authentifié.

Events Manager version 5.9.5 et inférieure est vulnérable à une attaque de type Stored Cross-Site Scripting.

La loi européenne sur les cookies version 3.0.6 et inférieure est vulnérable à une attaque de type "Cross-Site Scripting".

Fast Velocity Minify version 2.7.6 et inférieure présente une vulnérabilité qui permettrait à un attaquant authentifié de découvrir le chemin racine complet de l'installation de WordPress.

SyntaxHighlighter Evolved version 3.5.0 et inférieure est vulnérable à une attaque de type "Cross-Site Scripting".

WP HTML Mail version 2.9.0.3 et inférieure est vulnérable à une attaque par injection HTML.

La version 3.8.2 et les versions antérieures de Sliced Invoices présentent de multiples vulnérabilités. Les vulnérabilités incluent une injection SQL authentifiée, des scripts intersites réfléchis authentifiés, une divulgation d'informations non authentifiée permettant l'accès aux factures et l'absence de vérifications de contrefaçon et d'authentification des demandes intersites.

La version 1.6.9 du plug-in Zoho CRM Lead Magnet est vulnérable à une attaque de script intersite authentifié.

À propos d'Author version 1.3.9 et inférieure est vulnérable à une attaque de script intersite authentifié.

Les modèles d'e-mails version 1.3 et inférieure sont vulnérables à une attaque par injection HTML.

Groundhogg version 1.3.11.3 et inférieure est vulnérable à une attaque de script intersite authentifié et d'injection SQL.

WP Email Template version 2.2.10 et inférieure est vulnérable à une attaque par injection HTML.

Un plugin de sécurité WordPress peut vous aider à sécuriser votre site Web et à économiser 35 % jusqu'au 31 octobre

iThemes Security Pro, notre plugin de sécurité WordPress, offre plus de 30 façons de sécuriser et de protéger votre site Web contre les vulnérabilités de sécurité WordPress courantes. Avec WordPress, l'authentification à deux facteurs, la protection contre la force brute, l'application stricte des mots de passe et plus encore, vous pouvez ajouter une couche de sécurité supplémentaire à votre site Web.

Obtenez la sécurité iThemes

Chaque semaine, Michael rédige le rapport de vulnérabilité WordPress pour vous aider à protéger vos sites. En tant que chef de produit chez iThemes, il nous aide à continuer à améliorer la gamme de produits iThemes. C'est un nerd géant et il adore apprendre tout ce qui touche à la technologie, ancienne et nouvelle. Vous pouvez trouver Michael traîner avec sa femme et sa fille, lire ou écouter de la musique lorsqu'il ne travaille pas.