WordPress Vulnerability Roundup: ตุลาคม 2019 ตอนที่ 2

เผยแพร่แล้ว: 2019-10-30ปลั๊กอิน WordPress และช่องโหว่ของธีมใหม่หลายรายการได้รับการเปิดเผยในช่วงครึ่งหลังของเดือนตุลาคม ดังนั้นเราจึงต้องการแจ้งให้คุณทราบ ในบทความนี้ เราจะพูดถึงช่องโหว่ของปลั๊กอินและธีมของ WordPress ล่าสุด และสิ่งที่ควรทำหากคุณใช้งานปลั๊กอินหรือธีมที่มีช่องโหว่บนเว็บไซต์ของคุณ

เราแบ่ง WordPress Vulnerability Roundup ออกเป็นสี่ประเภท:

- 1. WordPress core

- 2. ปลั๊กอิน WordPress

- 3. ธีม WordPress

- 4. การละเมิดจากในเว็บ

*เรารวมการละเมิดจากทั่วทั้งเว็บ เนื่องจากจำเป็นต้องตระหนักถึงช่องโหว่ภายนอกระบบนิเวศของ WordPress ด้วย การใช้ประโยชน์จากซอฟต์แวร์เซิร์ฟเวอร์สามารถเปิดเผยข้อมูลที่ละเอียดอ่อนได้ การละเมิดฐานข้อมูลสามารถเปิดเผยข้อมูลประจำตัวสำหรับผู้ใช้ในไซต์ของคุณ ซึ่งเป็นการเปิดประตูให้ผู้โจมตีเข้าถึงไซต์ของคุณ

หมายเหตุ: คุณสามารถข้ามไปที่แผนภูมิสรุปช่องโหว่สำหรับส่วนที่สองของเดือนตุลาคม 2019 ตามรายการด้านล่างได้

ช่องโหว่หลักของ WordPress

ช่องโหว่ของปลั๊กอิน WordPress

ช่องโหว่ปลั๊กอิน WordPress ใหม่หลายรายการถูกค้นพบในเดือนตุลาคมนี้ อย่าลืมปฏิบัติตามคำแนะนำด้านล่างเพื่ออัปเดตปลั๊กอินหรือถอนการติดตั้งอย่างสมบูรณ์

1. All In One SEO Pack

All In One SEO Pack เวอร์ชัน 3.2.6 และต่ำกว่านั้นมีความเสี่ยงต่อการโจมตี Stored Cross-Site Scripting ผู้โจมตีจะต้องใช้ผู้ใช้ที่ได้รับการพิสูจน์ตัวตนเพื่อใช้ประโยชน์จากช่องโหว่ หากผู้โจมตีเข้าถึงผู้ดูแลระบบได้ พวกเขาสามารถรันโค้ด PHP และประนีประนอมกับเซิร์ฟเวอร์ได้

สิ่งที่คุณควรทำ

2. ตัวตรวจสอบลิงก์เสีย

Broken Link Checker เวอร์ชัน 1.11.8 และต่ำกว่านั้นเสี่ยงต่อการโจมตี Authenticated Cross-Site Scripting

สิ่งที่คุณควรทำ

3. ผู้จัดการกิจกรรม

Events Manager เวอร์ชัน 5.9.5 และต่ำกว่านั้นมีความเสี่ยงต่อการโจมตี Stored Cross-Site Scripting

สิ่งที่คุณควรทำ

4. กฎหมายคุกกี้ของสหภาพยุโรป

EU Cookie Law เวอร์ชัน 3.0.6 และต่ำกว่านั้นมีความเสี่ยงต่อการโจมตีแบบ Cross-Site Scripting ช่องโหว่ดังกล่าวจะทำให้ผู้โจมตีสามารถแทรก HTML และ Javascript โดยอำเภอใจเพื่อแก้ไขสีแบบอักษร สีพื้นหลัง และการตั้งค่าข้อความ "ปิดการใช้งานคุกกี้" ในปลั๊กอิน

สิ่งที่คุณควรทำ

5. ย่อขนาดความเร็วอย่างรวดเร็ว

Fast Velocity Minify เวอร์ชัน 2.7.6 และต่ำกว่ามีช่องโหว่ที่อนุญาตให้ผู้โจมตีที่ตรวจสอบสิทธิ์ค้นพบเส้นทางรากแบบเต็มของการติดตั้ง WordPress ช่องโหว่ Full Path ในตัวเองนั้นไม่สำคัญ อย่างไรก็ตาม การรู้เส้นทางของรูทจะทำให้ผู้โจมตีได้รับข้อมูลที่จำเป็นเพื่อใช้ประโยชน์จากช่องโหว่อื่นๆ ที่ร้ายแรงกว่า

สิ่งที่คุณควรทำ

6. SyntaxHighlighter Evolved

SyntaxHighlighter Evolved เวอร์ชัน 3.5.0 และต่ำกว่านั้นเสี่ยงต่อการโจมตีแบบ Cross-Site Scripting

สิ่งที่คุณควรทำ

7. WP HTML Mail

WP HTML Mail เวอร์ชัน 2.9.0.3 และต่ำกว่านั้นเสี่ยงต่อการถูกโจมตีด้วยการฉีด HTML

สิ่งที่คุณควรทำ

8. ใบกำกับสินค้า

Sliced Invoices เวอร์ชัน 3.8.2 และต่ำกว่ามีช่องโหว่หลายจุด ช่องโหว่ดังกล่าวรวมถึง Authenticated SQL Injection, Authenticated Reflected Cross-Site Scripting, Unauthenticated Information Disclosure ที่อนุญาตให้เข้าถึงใบแจ้งหนี้ และขาดการปลอมแปลงคำขอข้ามไซต์และการตรวจสอบการรับรองความถูกต้อง

สิ่งที่คุณควรทำ

9. ปลั๊กอิน Zoho CRM Lead Magnet

ปลั๊กอิน Zoho CRM Lead Magnet เวอร์ชัน 1.6.9 เสี่ยงต่อการถูกโจมตีด้วย Authenticated Cross-Site Scripting ช่องโหว่ดังกล่าวจะทำให้ผู้โจมตีสามารถรันโค้ดที่เป็นอันตรายในเบราว์เซอร์ของผู้ใช้ได้

สิ่งที่คุณควรทำ

10. เกี่ยวกับผู้แต่ง

เกี่ยวกับ Author เวอร์ชัน 1.3.9 และต่ำกว่านั้นมีความเสี่ยงต่อการโจมตี Authenticated Cross-Site Scripting

สิ่งที่คุณควรทำ

11. เทมเพลตอีเมล

เทมเพลตอีเมลเวอร์ชัน 1.3 และต่ำกว่ามีความเสี่ยงต่อการโจมตีด้วยการฉีด HTML

สิ่งที่คุณควรทำ

12. กราวด์ฮ็อก

Groundhogg เวอร์ชัน 1.3.11.3 และต่ำกว่านั้นเสี่ยงต่อการโจมตี Authenticated Cross-Site Scripting และ SQL Injection

สิ่งที่คุณควรทำ

13. เทมเพลตอีเมล WP

เทมเพลตอีเมล WP เวอร์ชัน 2.2.10 และต่ำกว่านั้นเสี่ยงต่อการถูกโจมตีด้วยการฉีด HTML

สิ่งที่คุณควรทำ

ธีมเวิร์ดเพรส

14. ในงาน

InJob เวอร์ชัน 3.3.7 และต่ำกว่านั้นเสี่ยงต่อการโจมตีแบบ Cross-Site Scripting

สิ่งที่คุณควรทำ

วิธีการเชิงรุกเกี่ยวกับธีม WordPress & ช่องโหว่ของปลั๊กอิน

การใช้ซอฟต์แวร์ที่ล้าสมัยเป็นสาเหตุอันดับหนึ่งที่ทำให้ไซต์ WordPress ถูกแฮ็ก เป็นสิ่งสำคัญสำหรับความปลอดภัยของไซต์ WordPress ที่คุณมีรูทีนการอัปเดต คุณควรลงชื่อเข้าใช้ไซต์ของคุณอย่างน้อยสัปดาห์ละครั้งเพื่อทำการอัปเดต

การอัปเดตอัตโนมัติสามารถช่วยได้

การอัปเดตอัตโนมัติเป็นตัวเลือกที่ยอดเยี่ยมสำหรับเว็บไซต์ WordPress ที่ไม่เปลี่ยนแปลงบ่อยนัก การขาดความสนใจมักจะทำให้ไซต์เหล่านี้ถูกละเลยและเสี่ยงต่อการถูกโจมตี แม้จะมีการตั้งค่าความปลอดภัยที่แนะนำ การเรียกใช้ซอฟต์แวร์ที่มีช่องโหว่บนไซต์ของคุณสามารถให้ผู้โจมตีเข้าสู่ไซต์ของคุณได้

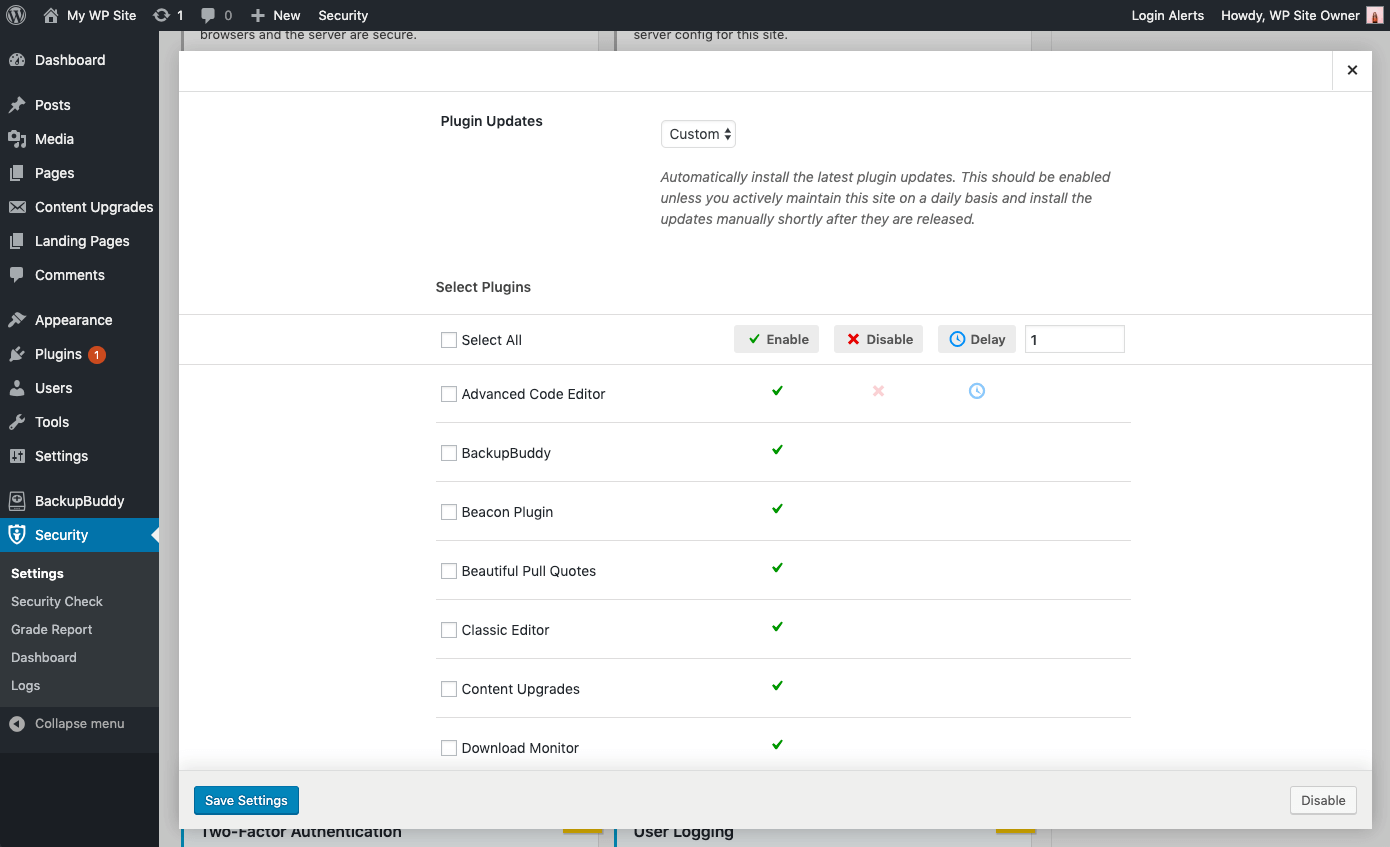

การใช้ คุณลักษณะการจัดการเวอร์ชัน ของปลั๊กอิน iThemes Security Pro คุณสามารถเปิดใช้งานการอัปเดต WordPress อัตโนมัติเพื่อให้แน่ใจว่าคุณได้รับแพตช์ความปลอดภัยล่าสุด การตั้งค่าเหล่านี้ช่วยปกป้องไซต์ของคุณด้วยตัวเลือกในการอัปเดตเป็นเวอร์ชันใหม่โดยอัตโนมัติ หรือเพื่อเพิ่มความปลอดภัยให้กับผู้ใช้เมื่อซอฟต์แวร์ของไซต์ล้าสมัย

ตัวเลือกการอัปเดตการจัดการเวอร์ชัน

- อัปเดต WordPress –ติดตั้ง WordPress รุ่นล่าสุดโดยอัตโนมัติ

- การอัปเดตปลั๊กอินอัตโนมัติ – ติดตั้งการอัปเดตปลั๊กอินล่าสุดโดยอัตโนมัติ ควรเปิดใช้งานสิ่งนี้เว้นแต่คุณจะดูแลไซต์นี้เป็นประจำทุกวันและติดตั้งการอัปเดตด้วยตนเองหลังจากเปิดตัวไม่นาน

- การอัปเดตธีมอัตโนมัติ - ติดตั้งการอัปเดตธีมล่าสุดโดยอัตโนมัติ ควรเปิดใช้งานเว้นแต่ธีมของคุณจะมีการปรับแต่งไฟล์

- การควบคุมแบบละเอียดสำหรับการอัปเดตปลั๊กอินและธีม – คุณอาจมีปลั๊กอิน/ธีมที่คุณต้องการอัปเดตด้วยตนเอง หรือชะลอการอัปเดตจนกว่าการเผยแพร่จะมีเวลาที่จะพิสูจน์ว่าเสถียร คุณสามารถเลือก กำหนดเอง สำหรับโอกาสในการกำหนดปลั๊กอินหรือธีมแต่ละรายการให้อัปเดตทันที ( Enable ) ไม่อัปเดตโดยอัตโนมัติเลย ( Disable ) หรืออัปเดตด้วยความล่าช้าตามจำนวนวันที่ระบุ ( Delay )

การเสริมสร้างความเข้มแข็งและการแจ้งเตือนปัญหาวิกฤต

- เสริมความแข็งแกร่งให้กับไซต์เมื่อใช้งานซอฟต์แวร์ที่ล้าสมัย – เพิ่มการป้องกันเพิ่มเติมให้กับไซต์โดยอัตโนมัติเมื่อไม่ได้ติดตั้งการอัปเดตที่พร้อมใช้งานเป็นเวลาหนึ่งเดือน ปลั๊กอิน iThemes Security จะเปิดใช้งานการรักษาความปลอดภัยที่เข้มงวดขึ้นโดยอัตโนมัติเมื่อไม่ได้ติดตั้งการอัปเดตเป็นเวลาหนึ่งเดือน ขั้นแรก จะบังคับผู้ใช้ทั้งหมดที่ไม่ได้เปิดใช้งานสองปัจจัยเพื่อให้รหัสการเข้าสู่ระบบที่ส่งไปยังที่อยู่อีเมลของตนก่อนที่จะลงชื่อเข้าใช้อีกครั้ง ประการที่สอง จะปิดใช้งานตัวแก้ไขไฟล์ WP (เพื่อบล็อกไม่ให้ผู้อื่นแก้ไขปลั๊กอินหรือโค้ดธีม) , XML-RPC pingbacks และบล็อกการพยายามตรวจสอบสิทธิ์หลายครั้งต่อคำขอ XML-RPC (ซึ่งทั้งสองอย่างนี้จะทำให้ XML-RPC แข็งแกร่งขึ้นจากการโจมตีโดยไม่ต้องปิดการทำงานทั้งหมด)

- สแกนหาไซต์ WordPress เก่าอื่น ๆ – สิ่งนี้จะตรวจสอบการติดตั้ง WordPress ที่ล้าสมัยอื่น ๆ ในบัญชีโฮสติ้งของคุณ ไซต์ WordPress ที่ล้าสมัยเพียงไซต์เดียวที่มีช่องโหว่อาจทำให้ผู้โจมตีสามารถประนีประนอมกับไซต์อื่น ๆ ทั้งหมดในบัญชีโฮสติ้งเดียวกันได้

- ส่งการแจ้งเตือนทางอีเมล – สำหรับปัญหาที่ต้องมีการแทรกแซง อีเมลจะถูกส่งไปยังผู้ใช้ระดับผู้ดูแลระบบ

การละเมิดจากทั่วเว็บ

1. ช่องโหว่การเรียกใช้โค้ดจากระยะไกล PHP บนเซิร์ฟเวอร์ NGINX

หากไซต์ใดไซต์หนึ่งของคุณอยู่บนเซิร์ฟเวอร์ NGINX ที่เปิดใช้งาน PHP-FPM คุณอาจเสี่ยงต่อการถูกโจมตีด้วย Remote Code Execution

คุณควรติดต่อโฮสต์ของคุณทันทีเพื่อให้แน่ใจว่าเซิร์ฟเวอร์ของคุณใช้ PHP 7.3.11, 7.2.24 หรือ 7.1.33 เวอร์ชันแพทช์เหล่านี้

สรุปช่องโหว่ WordPress สำหรับ

ตุลาคม 2019 ตอนที่ 2

All In One SEO Pack เวอร์ชัน 3.2.6 และต่ำกว่านั้นมีความเสี่ยงต่อการโจมตี Stored Cross-Site Scripting

Broken Link Checker เวอร์ชัน 1.11.8 และต่ำกว่านั้นเสี่ยงต่อการโจมตี Authenticated Cross-Site Scripting

Events Manager เวอร์ชัน 5.9.5 และต่ำกว่านั้นมีความเสี่ยงต่อการโจมตี Stored Cross-Site Scripting

EU Cookie Law เวอร์ชัน 3.0.6 และต่ำกว่านั้นมีความเสี่ยงต่อการโจมตีแบบ Cross-Site Scripting

Fast Velocity Minify เวอร์ชัน 2.7.6 และต่ำกว่ามีช่องโหว่ที่อนุญาตให้ผู้โจมตีที่ตรวจสอบสิทธิ์ค้นพบเส้นทางรากแบบเต็มของการติดตั้ง WordPress

SyntaxHighlighter Evolved เวอร์ชัน 3.5.0 และต่ำกว่านั้นเสี่ยงต่อการโจมตีแบบ Cross-Site Scripting

WP HTML Mail เวอร์ชัน 2.9.0.3 และต่ำกว่านั้นเสี่ยงต่อการถูกโจมตีด้วยการฉีด HTML

Sliced Invoices เวอร์ชัน 3.8.2 และต่ำกว่ามีช่องโหว่หลายจุด ช่องโหว่ดังกล่าวรวมถึง Authenticated SQL Injection, Authenticated Reflected Cross-Site Scripting, Unauthenticated Information Disclosure ที่อนุญาตให้เข้าถึงใบแจ้งหนี้ และขาดการปลอมแปลงคำขอข้ามไซต์และการตรวจสอบการรับรองความถูกต้อง

ปลั๊กอิน Zoho CRM Lead Magnet เวอร์ชัน 1.6.9 เสี่ยงต่อการถูกโจมตีด้วย Authenticated Cross-Site Scripting

เกี่ยวกับ Author เวอร์ชัน 1.3.9 และต่ำกว่านั้นมีความเสี่ยงต่อการโจมตี Authenticated Cross-Site Scripting

เทมเพลตอีเมลเวอร์ชัน 1.3 และต่ำกว่ามีความเสี่ยงต่อการโจมตีด้วยการฉีด HTML

Groundhogg เวอร์ชัน 1.3.11.3 และต่ำกว่านั้นเสี่ยงต่อการโจมตี Authenticated Cross-Site Scripting และ SQL Injection

เทมเพลตอีเมล WP เวอร์ชัน 2.2.10 และต่ำกว่านั้นเสี่ยงต่อการถูกโจมตีด้วยการฉีด HTML

ปลั๊กอินความปลอดภัย WordPress สามารถช่วยรักษาความปลอดภัยให้กับเว็บไซต์ของคุณ + รับส่วนลด 35% จนถึงวันที่ 31 ต.ค.

iThemes Security Pro ปลั๊กอินความปลอดภัย WordPress ของเรามีมากกว่า 30 วิธีในการรักษาความปลอดภัยและปกป้องเว็บไซต์ของคุณจากช่องโหว่ด้านความปลอดภัยทั่วไปของ WordPress ด้วย WordPress การตรวจสอบสิทธิ์แบบสองปัจจัย การป้องกันแบบเดรัจฉาน การบังคับใช้รหัสผ่านที่รัดกุม และอื่นๆ คุณสามารถเพิ่มระดับการรักษาความปลอดภัยเพิ่มเติมให้กับเว็บไซต์ของคุณได้

รับ iThemes Security

ในแต่ละสัปดาห์ Michael จะรวบรวมรายงานช่องโหว่ของ WordPress เพื่อช่วยให้เว็บไซต์ของคุณปลอดภัย ในฐานะผู้จัดการผลิตภัณฑ์ที่ iThemes เขาช่วยเราปรับปรุงรายการผลิตภัณฑ์ iThemes ต่อไป เขาเป็นคนเนิร์ดยักษ์และชอบเรียนรู้เกี่ยวกับเทคโนโลยีทุกอย่าง ทั้งเก่าและใหม่ คุณสามารถหาไมเคิลไปเที่ยวกับภรรยาและลูกสาว อ่านหนังสือหรือฟังเพลงเมื่อไม่ได้ทำงาน