Как защититься от атак нулевого дня WordPress

Опубликовано: 2022-03-23Когда дело доходит до кибербезопасности, то, чего вы не знаете, может навредить вам. Именно так обстоит дело с уязвимостями нулевого дня и атаками нулевого дня. Последствия несерьезного отношения к безопасности могут быть разрушительными для вас и вашего бизнеса.

К счастью, лучшее оружие, которое вы имеете в своем арсенале против злонамеренных хакеров и угроз безопасности, — это узнать о рисках безопасности, передовых методах обеспечения безопасности и потенциальных уязвимостях нулевого дня, которые могут сделать ваши сайты WordPress открытыми для атак.

Этой подготовке и посвящена данная статья. Читайте дальше, и мы покажем вам шесть способов защитить ваш сайт WordPress от атак нулевого дня.

Что такое атака нулевого дня?

Уязвимость нулевого дня возникает, когда злоумышленники или хакеры обнаруживают брешь в системе безопасности в программном обеспечении и используют ее для получения несанкционированного доступа к вашему сайту WordPress. Важно отметить, что уязвимость «нулевого дня» должна быть известна разработчику.

Атака нулевого дня или уязвимость нулевого дня получила свое название из-за того факта, что после того, как информация об уязвимости станет известна или обнародована, у вас будет ровно ноль дней, чтобы обезопасить сайт и защитить его от уязвимости, выпустив исправление безопасности, которое устраняет проблему. проблема безопасности под вопросом.

Это часто связано с круглосуточной работой и может быть довольно неприятным опытом. Но если вы не выпустите патч вовремя и хакеры обнаружат уязвимость раньше вас, последствия могут быть ужасными.

Давайте рассмотрим некоторые распространенные способы, которые хакеры используют для атаки на уязвимые системы:

Фаззинг : Фаззинг — это тип атаки грубой силы, которую хакеры используют для доступа к вашей системе. Фаззинг включает в себя использование программного обеспечения для ввода всевозможных случайных, бессмысленных значений в различные поля ввода вашего веб-сайта. Почти на каждом веб-сайте есть поля ввода для ввода данных, включая панель поиска, текстовое поле на странице входа и т. д. Когда в коде сайта есть дыры, хакеры могут обнаруживать уязвимости, ища сбои при спаме ввода. коробки с бессмысленными данными.

Претекстинг : Претекстинг — это когда хакер использует ложный предлог, чтобы получить личные данные, которые дают ему доступ к вашей учетной записи. В таких ситуациях хакеры выдают себя за кого-то другого (обычно это сотрудник службы технической поддержки или кто-то из вашего банка) и запрашивают у вас данные вашей учетной записи под предлогом решения какой-то проблемы.

Фишинг . Когда кто-то убеждает вас раскрыть конфиденциальные данные, открыть вредоносные файлы или щелкнуть поврежденную ссылку, выдавая себя за кого-то, кого вы знаете, это называется фишинговой атакой. Как и предлог, фишинг — это форма социальной инженерии. Получив доступ к вашей учетной записи, хакер может использовать ее для поиска уязвимостей внутри системы.

Как атака нулевого дня может навредить вашему сайту WordPress

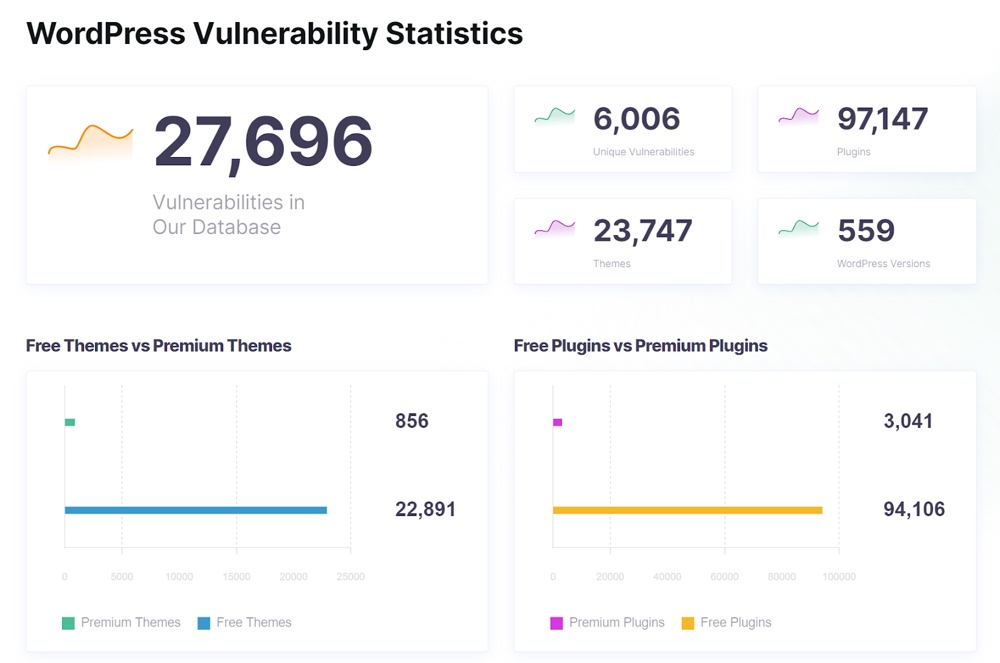

Источник: WpScan

Когда группа хакеров обнаруживает уязвимость в вашем программном обеспечении или на веб-сайте WordPress, они могут написать очень специфический вредоносный код, чтобы воспользоваться уязвимостями безопасности. К сожалению, эти уязвимости часто не очевидны для неспециалистов. Затем они упаковывают этот код во вредоносное программное обеспечение или вредоносные программы. Это называется эксплойтом нулевого дня.

Конечная цель — использовать уязвимость нулевого дня для доступа к системе и использовать ее способами, для которых она никогда не предназначалась. Это может включать:

- Повреждение файлов сайта с помощью вредоносных программ

- Кража важных данных как у клиентов, так и у администраторов

- Рассылка спама вашим клиентам, подписчикам или читателям

- Установка программного обеспечения, которое крадет важную информацию и ее утечка

Владельцам сайтов необходимо предотвращать атаки с использованием уязвимостей нулевого дня, поскольку невыполнение этого требования может иметь разрушительные последствия для их организации или бизнеса. К счастью, вы можете следовать рекомендациям по предотвращению таких атак в большинстве случаев.

Внутри рынка эксплойтов нулевого дня

Уязвимости нулевого дня встречаются редко, и, как и для всех редких товаров, для них существуют рынки. Коды уязвимостей нулевого дня можно покупать и продавать, и эти коды вызывают интерес у хакеров, государственных органов, других брендов и военных разведывательных служб. И хотя некоторые этичные хакеры могут искать уязвимости нулевого дня в программном обеспечении или веб-сайтах WordPress и добровольно предупреждать разработчиков об уязвимостях программного обеспечения, эти люди по-прежнему ищут денежную выгоду.

В целом рынок эксплойтов нулевого дня можно разделить на три категории. Эти:

- Черный рынок . Это включает в себя подпольный рынок, где торгуются коды эксплуатации.

- Серый рынок . Когда хакеры продают коды эксплойтов нулевого дня правительству, военным или спецслужбам, чтобы использовать их в целях наблюдения.

- Белый рынок . Это относится ко всем исследователям и этичным хакерам, которые находят уязвимости нулевого дня и делятся ими с поставщиками программного обеспечения, чтобы помочь устранить проблемы безопасности. Обычно это самая этичная группа.

Как защитить свой сайт WordPress от атаки нулевого дня

Теперь, если вы являетесь владельцем любого сайта WordPress, вам, вероятно, интересно, как вы можете защитить свой сайт от злоумышленников и серьезных угроз нулевого дня.

Есть несколько шагов, которые вы можете предпринять как владелец веб-сайта (даже если вы не очень разбираетесь в технологиях), чтобы усилить безопасность своего сайта. Давайте посмотрим на некоторые из них:

1. Поддерживайте актуальность ядра WordPress и плагинов

Поддержание вашего ядра WordPress и плагинов в актуальном состоянии — один из самых надежных способов предотвратить уязвимость нулевого дня. Когда исследователи безопасности или хакеры обнаруживают такую уязвимость, разработчики спешат выпустить патч. Наличие последней версии программного обеспечения часто означает, что вы можете исправить уязвимость и оставаться в безопасности.

Это одна из причин, по которой вы можете включить автообновление (особенно для ядра WordPress). Автоматические обновления теперь будут автоматически загружать и устанавливать последнюю версию основного программного обеспечения и включать все обновления безопасности, а не только основные выпуски. Также рекомендуется включить автоматическое обновление для плагинов и тем WordPress.

Кроме того, если вы создали свой собственный плагин WordPress, вы можете регулярно проверять его безопасность.

2. Отключите старые темы или плагины

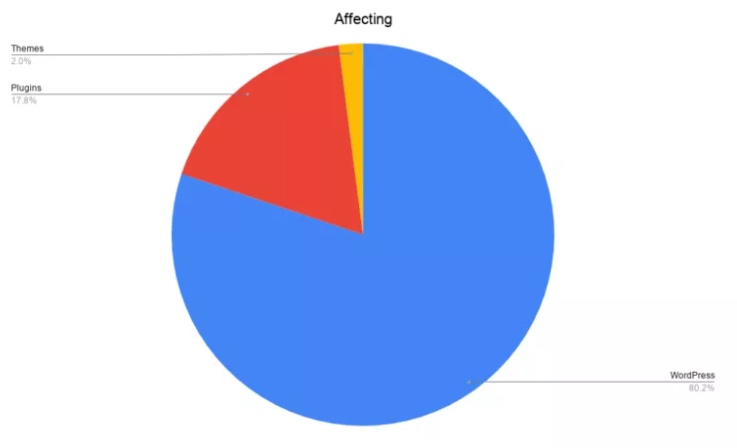

Хотя ядро WordPress не защищено от атак нулевого дня, темы и плагины, как правило, наиболее уязвимы.

Согласно последним статистическим данным, примерно 17% всех уязвимостей WordPress связаны с уязвимыми плагинами, а около 3% — с уязвимостями темы WordPress (однако эти цифры могут быть завышены, поскольку необходимо учитывать несколько версий WordPress).

В любом случае, к счастью, относительно легко защититься от атак на темы и плагины.

Вместо того, чтобы ждать исправления, вы можете просто удалить темы или плагины, пока не будет выпущено исправление. Их отключение не всегда защищает вас от угроз безопасности, поскольку вы все еще можете столкнуться с угрозами безопасности для конфиденциальных файлов из-за деактивированных плагинов и тем.

Конечно, это зависит от того, может ли ваш бизнес позволить себе временно работать без указанного плагина. В некоторых случаях вам может потребоваться временно работать с уязвимым плагином (например, если вы используете что-то важное — например, плагин для переключения языка или плагин специальных возможностей).

3. Используйте плагин для обнаружения подозрительной активности

Доступно несколько плагинов безопасности WordPress, которые помогут вам найти и идентифицировать подозрительную активность. Отличным вариантом является журнал активности WordPress, который может отслеживать подробные изменения в любой деятельности и поддерживать безопасность вашего сайта.

Использование VPN также является отличным способом зашифровать все личные данные, чтобы избежать злоупотреблений и использования ваших данных злоумышленниками с плохими намерениями. Хороший VPN также заблокирует вредоносные фишинговые сайты и защитит вас.

Вы также можете использовать активные подключаемые модули, такие как WordFence Security, для проверки основных файлов, тем и подключаемых модулей вашего сайта на наличие вредоносных программ. Он также следит за лежащими в основе уязвимостями нулевого дня, отслеживая инъекции кода и вредоносные перенаправления.

Однако WordFence Security необходимо перевести в режим обучения, чтобы собирать данные в течение как минимум недели, чтобы предотвратить ложные срабатывания. Это гарантирует, что он не будет случайно помечать законные действия как подозрительные.

4. Установите брандмауэр

Брандмауэры — это цифровые стены, которые функционируют как барьеры между вашей системой и внешним миром. Чтобы хакер мог воспользоваться вашей системой, он должен сначала взломать брандмауэр. Таким образом, брандмауэры добавляют дополнительный уровень защиты вашему сайту WordPress.

Существует несколько типов брандмауэров на выбор, таких как персональный брандмауэр для защиты вашей операционной системы, фильтрация пакетов, брандмауэр с отслеживанием состояния, брандмауэр веб-приложений, брандмауэр нового поколения (NGFW) и т. д.

Если уязвимость обнаружена, вы все равно можете заблокировать атаку, если у вас есть брандмауэр, включенный в ваши службы безопасности. В частности, вы можете заблокировать некоторые из наиболее распространенных атак (например, инъекции языка структурированных запросов (SQL) и атаки межсайтового скриптинга (XSS)) с помощью приличного брандмауэра.

5. Примите кибербезопасное поведение

Убедиться, что вы следуете передовым методам и придерживаетесь политики только кибербезопасного поведения, — это отличный способ избежать ненужного риска. В индустрии безопасности обычно есть лучшие практики, которым вы должны следовать. Давайте посмотрим на некоторые из них:

- Если вы хотите добавить безопасный генератор QR-кода, выноску на главный экран или создать живую плитку Windows, обязательно дважды проверьте, чтобы убедиться, что это кибербезопасно. Они часто уязвимы.

- Не нажимайте на неизвестные ссылки и не переходите на сомнительные страницы.

- Не скачивайте файлы данных от неизвестных издателей, как бы это ни было заманчиво (эти данные вряд ли вам помогут, так как вы не сможете проверить их качество).

- Всегда следите за тем, чтобы вы выбирали оптимальные настройки безопасности WordPress в соответствии с рекомендациями поставщиков вашего программного обеспечения.

- Добавляя такие элементы, как форма «свяжитесь с нами», на свой веб-сайт, используйте авторитетный создатель форм WordPress, такой как WPForms, и подумайте, как тщательно вы разрабатываете свои формы для защиты от фаззинга.

Кроме того, если вы используете управляемую хостинговую компанию WordPress, которая предлагает провайдера безопасного хостинга, обязательно ознакомьтесь с хостинговой компанией и ее стандартами безопасности.

6. Следите за новостями, связанными с WordPress

Наконец, рекомендуется всегда быть в курсе последних новостей о безопасности и программного обеспечения для обеспечения безопасности. Вы всегда можете прочитать о недавно взломанных веб-сайтах и использованных недостатках.

Кроме того, присоединитесь к списку рассылки раскрытия информации и следите за раскрытием информации от поставщиков плагинов/тем/программного обеспечения. Или следите за новостями, связанными с WordPress, такими как WPTavern. Также неплохо отслеживать ошибки, которые кто-то потенциально может использовать.

Имейте в виду, что для обеспечения безопасности большинства пользователей поставщику часто приходится откладывать объявление о наличии уязвимостей до тех пор, пока не будет создано исправление. Хотя это может помочь свести к минимуму количество атак, это также означает, что вы будете использовать небезопасное программное обеспечение, что сделает вас уязвимыми. Будьте бдительны и немедленно сообщайте продавцу обо всем подозрительном.

Защита от эксплойтов нулевого дня на вашем сайте WordPress

Хотя не всегда возможно полностью устранить вероятность уязвимости нулевого дня, вы, безусловно, можете многое сделать вместо того, чтобы ждать.

Что затрудняет борьбу с атаками уязвимостей нулевого дня, так это тот факт, что, поскольку поставщики еще не всегда обнаруживали эти уязвимости, не всегда есть доступные решения. Но, следуя всему, что упомянуто в этом руководстве, вы должны иметь более чем достаточно знаний для управления своим сайтом WordPress до тех пор, пока не будет успешно выпущен патч.

И даже при отсутствии обнаруженной уязвимости рекомендации, изложенные в этой статье, должны вооружить вас наилучшими возможными методами обеспечения безопасности вашего веб-сайта.