Jak chronić się przed atakami dnia zerowego na WordPress

Opublikowany: 2022-03-23Jeśli chodzi o bezpieczeństwo cybernetyczne, to, czego nie wiesz, może cię skrzywdzić. Tak jest właśnie w przypadku luk typu zero-day i ataków typu zero-day. Konsekwencje braku poważnego traktowania bezpieczeństwa mogą być katastrofalne dla Ciebie i Twojej firmy.

Na szczęście najlepszą bronią, jaką masz w swoim arsenale przeciwko złośliwym hakerom i zagrożeniom bezpieczeństwa, jest kształcenie się w zakresie zagrożeń bezpieczeństwa, najlepszych praktyk bezpieczeństwa i potencjalnych luk zero-day, które mogą narazić witryny WordPress na ataki.

To przygotowanie jest głównym tematem tego artykułu. Czytaj dalej, a pokażemy Ci sześć sposobów na zabezpieczenie witryny WordPress przed atakami zero-day.

Co to jest atak dnia zerowego?

Luka zero-day ma miejsce, gdy złośliwi aktorzy lub hakerzy odkryją lukę w zabezpieczeniach oprogramowania i wykorzystają ją do uzyskania nieautoryzowanego dostępu do witryny WordPress. Należy zauważyć, że luka w zabezpieczeniach musi być nieznana programiście, aby była to luka dnia zerowego.

Atak dnia zerowego lub luka dnia zerowego zawdzięcza swoją nazwę temu, że gdy ujawnienie luki zostanie ujawnione lub upublicznione, masz dokładnie zero dni na zabezpieczenie witryny i ochronę przed luką poprzez wydanie poprawki bezpieczeństwa, która rozwiązuje problem kwestia bezpieczeństwa.

Często wiąże się to z pracą przez całą dobę i może być dość nieprzyjemnym doświadczeniem. Jeśli jednak nie opublikujesz łatki na czas, a hakerzy odkryją przed Tobą lukę, konsekwencje mogą być tragiczne.

Przyjrzyjmy się kilku typowym sposobom, jakich hakerzy używają do atakowania podatnych na ataki systemów:

Fuzzing : Fuzzing to rodzaj brutalnego ataku, którego używają hakerzy, aby uzyskać dostęp do twojego systemu. Fuzzing polega na użyciu oprogramowania do wprowadzania wszelkiego rodzaju losowych, bezsensownych wartości w różnych polach wejściowych witryny. Prawie każda witryna internetowa ma pola wejściowe do wpisywania rzeczy, w tym pasek wyszukiwania, pole tekstowe na stronie logowania itp. Gdy kod witryny zawiera dziury, hakerzy mogą wykryć luki w zabezpieczeniach, szukając awarii, gdy spamują dane wejściowe pudełka z bezsensownymi danymi.

Wysyłanie wiadomości tekstowych z wyprzedzeniem : wysyłanie wiadomości tekstowych z wyprzedzeniem ma miejsce, gdy haker używa fałszywego pretekstu, aby uzyskać prywatne dane, które dają mu dostęp do Twojego konta. W takich sytuacjach hakerzy będą podszywać się pod kogoś innego (zazwyczaj kierownika pomocy technicznej lub kogoś z Twojego banku) i pod pretekstem rozwiązania jakiegoś problemu poproszą Cię o dane Twojego konta.

Wyłudzanie informacji : atak polegający na tym, że ktoś przekonuje Cię do ujawnienia poufnych informacji, otwarcia złośliwych plików lub kliknięcia uszkodzonego łącza, podszywając się pod kogoś, kogo znasz. Podobnie jak preteksty, phishing jest formą socjotechniki. Gdy haker uzyska dostęp do Twojego konta, może go użyć do wyszukiwania luk w systemie.

Jak atak dnia zerowego może zaszkodzić Twojej witrynie WordPress

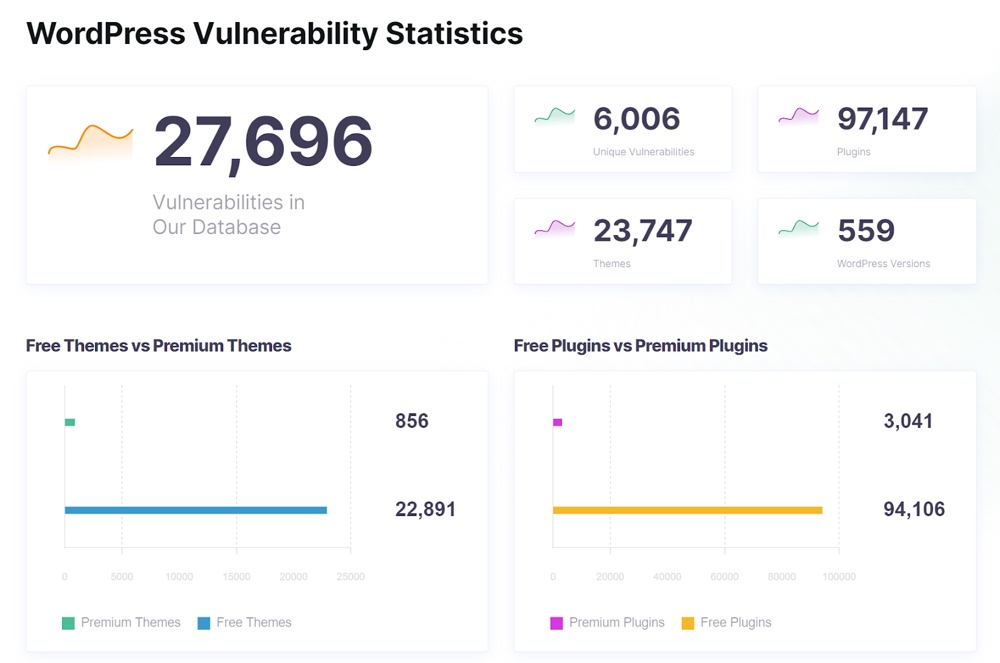

Źródło: WpScan

Gdy grupa hakerów odkryje lukę w Twoim oprogramowaniu lub witrynie WordPress, może napisać bardzo specyficzny złośliwy kod, aby wykorzystać luki w zabezpieczeniach. Niestety, te luki często nie są oczywiste dla laika. Następnie pakują ten kod do złośliwego oprogramowania lub złośliwego oprogramowania. Nazywa się to exploitem dnia zerowego.

Ostatecznym celem jest wykorzystanie luki zero-day, aby uzyskać dostęp do systemu i używać go w sposób, w jaki nigdy nie był przeznaczony. Może to obejmować:

- Uszkodzenie plików witryny przez złośliwe oprogramowanie

- Kradzież ważnych danych zarówno od klientów, jak i administratorów

- Spamowanie klientów, subskrybentów lub czytelników

- Instalowanie oprogramowania, które kradnie ważne informacje i wycieka je

Właściciele witryn muszą zapobiegać atakom typu „zero-day luki w zabezpieczeniach”, ponieważ konsekwencje braku takiego działania mogą być katastrofalne dla ich organizacji lub firmy. Na szczęście możesz postępować zgodnie z najlepszymi praktykami, aby powstrzymać takie ataki przez większość czasu.

Wewnątrz rynku exploitów dnia zerowego

Luki zero-day są rzadkie i podobnie jak w przypadku wszystkich rzadkich towarów, istnieją dla nich rynki. Kod dla luk zero-day można kupić i sprzedać, a kody te wzbudzają zainteresowanie hakerów, władz rządowych, innych marek i agencji wywiadu wojskowego. I chociaż kilku etycznych hakerów może szukać luk dnia zerowego w oprogramowaniu lub witrynach WordPress i dobrowolnie ostrzegać programistów o lukach w oprogramowaniu, ci ludzie nadal szukają korzyści finansowych.

Ogólnie rzecz biorąc, istnieją trzy kategorie, na które można podzielić rynek exploitów zero-day. To są:

- Czarny rynek . Obejmuje to podziemny rynek, na którym handluje się kodami eksploatacyjnymi.

- Szary Rynek . Gdy hakerzy sprzedają kody exploitów zero-day rządowi, wojsku lub agencjom wywiadowczym w celu wykorzystania ich do celów inwigilacyjnych.

- Biały Rynek . Odnosi się to do wszystkich badaczy i hakerów etycznych, którzy znajdują i udostępniają dostawcom oprogramowania luki dnia zerowego, aby pomóc rozwiązać problemy z bezpieczeństwem. Jest to zazwyczaj najbardziej etyczna grupa.

Jak chronić swoją witrynę WordPress przed atakiem dnia zerowego?

Teraz, jeśli jesteś właścicielem dowolnej witryny WordPress, prawdopodobnie zastanawiasz się, jak chronić swoją witrynę przed wykorzystaniem przez złośliwych cyberprzestępców i poważne zagrożenia typu zero-day.

Jest kilka kroków, które możesz wykonać jako właściciel witryny (nawet jeśli nie jesteś zbyt obeznany z technologią), aby wzmocnić bezpieczeństwo swojej witryny. Przyjrzyjmy się niektórym z nich:

1. Aktualizuj rdzeń i wtyczki WordPressa

Aktualizowanie rdzenia i wtyczek WordPressa jest jednym z najpewniejszych sposobów zapobiegania lukom typu zero-day. Gdy badacze bezpieczeństwa lub hakerzy odkryją taką lukę, programiści spieszą się z wydaniem poprawki. Upewnienie się, że masz najnowszą wersję oprogramowania, często oznacza, że możesz naprawić lukę i zachować ochronę.

Jest to jeden z powodów, dla których możesz chcieć włączyć automatyczne aktualizacje (szczególnie w przypadku rdzenia WordPress). Automatyczne aktualizacje będą teraz automatycznie pobierać i instalować najnowszą wersję swojego podstawowego oprogramowania i zawierać wszystkie aktualizacje zabezpieczeń, a nie tylko główne wydania. Zaleca się również włączenie automatycznej aktualizacji wtyczek i motywów WordPress.

Dodatkowo, jeśli stworzyłeś własną wtyczkę WordPress, możesz sprawdzać, czy jest regularnie bezpieczna.

2. Wyłącz stare motywy lub wtyczki

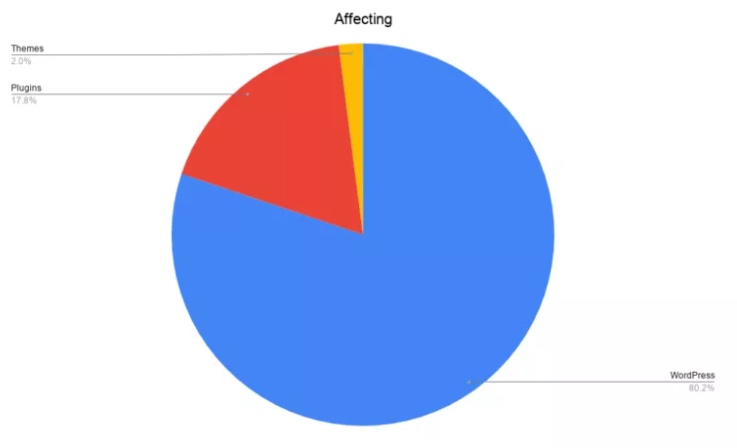

Chociaż rdzeń WordPressa nie jest odporny na ataki typu zero-day, motywy i wtyczki są zazwyczaj najbardziej podatne.

Według najnowszych statystyk około 17% wszystkich luk w zabezpieczeniach WordPressa pochodzi z podatnych na ataki wtyczek, a około 3% z luk w motywach WordPress (jednak liczby te mogą być zawyżone, ponieważ należy wziąć pod uwagę wiele wersji WordPressa).

Tak czy inaczej, na szczęście stosunkowo łatwo jest chronić się przed atakami na motywy i wtyczki.

Zamiast czekać na łatę, możesz po prostu usunąć motywy lub wtyczki, dopóki łatka nie zostanie opublikowana. Samo ich wyłączenie nie zawsze chroni przed zagrożeniami bezpieczeństwa, ponieważ nadal możesz narazić się na zagrożenia bezpieczeństwa dla poufnych plików z dezaktywowanych wtyczek i motywów.

Oczywiście zależy to od tego, czy Twoja firma może sobie pozwolić na tymczasowe działanie bez wspomnianej wtyczki. Czasami możesz być zmuszony do tymczasowej pracy z podatną na ataki wtyczką (na przykład, jeśli używasz czegoś kluczowego – na przykład wtyczki do przełączania języków lub wtyczki ułatwień dostępu).

3. Użyj wtyczki, aby wykryć podejrzaną aktywność

Dostępnych jest kilka wtyczek zabezpieczających WordPress, które pomogą Ci znaleźć i zidentyfikować podejrzaną aktywność. Jedną z doskonałych opcji jest dziennik aktywności WordPress, który może śledzić szczegółowe zmiany w dowolnej aktywności i utrzymywać bezpieczeństwo witryny.

Korzystanie z VPN to również świetny sposób na szyfrowanie wszystkich prywatnych danych, aby uniknąć wykorzystania ich przez aktorów o złych intencjach. Dobra sieć VPN zablokuje również złośliwe strony phishingowe i zapewni Ci bezpieczeństwo.

Możesz także użyć aktywnych wtyczek, takich jak WordFence Security, aby sprawdzić podstawowe pliki, motywy i wtyczki witryny pod kątem złośliwego oprogramowania. Śledzi również ukryte luki dnia zerowego, wypatrując wstrzyknięć kodu i złośliwych przekierowań.

Jednak WordFence Security musi zostać przełączony w tryb uczenia się, aby gromadzić dane przez co najmniej tydzień, aby zapobiec fałszywym alarmom. Gwarantuje to, że nie będzie przypadkowo oznaczać uzasadnionych działań jako podejrzanych.

4. Zdobądź zaporę sieciową

Firewalle to cyfrowe ściany, które działają jako bariery między systemem a światem zewnętrznym. Aby haker mógł wykorzystać Twój system, musi najpierw przełamać zaporę. W ten sposób zapory sieciowe dodają dodatkową warstwę ochrony do Twojej witryny WordPress.

Do wyboru jest kilka typów zapór, takich jak zapora osobista chroniąca system operacyjny, filtrowanie pakietów, zapora stanowa, zapora aplikacji internetowych, zapory nowej generacji (NGFW) itp.

Jeśli wykryta zostanie luka w zabezpieczeniach, nadal możesz zablokować atak, jeśli masz zaporę sieciową dołączoną do usług bezpieczeństwa. W szczególności można zablokować niektóre z najczęstszych ataków (takich jak wstrzykiwanie języka SQL (Structured Query Language) i ataki Cross-Site Scripting (XSS) za pomocą przyzwoitej zapory sieciowej.

5. Zastosuj bezpieczne zachowania cybernetyczne

Upewnienie się, że postępujesz zgodnie z najlepszymi praktykami i przyjmujesz politykę dotyczącą wyłącznie zachowań bezpiecznych w cyberprzestrzeni, to świetny sposób na uniknięcie niepotrzebnego narażania się na ryzyko. Branża bezpieczeństwa zwykle ma najlepsze praktyki, których powinieneś przestrzegać. Przyjrzyjmy się niektórym z nich:

- Jeśli chcesz dodać bezpieczny generator kodów QR, objaśnienie na ekranie głównym lub zbudować kafelek Windows Live, upewnij się, że jest cyberbezpieczny. Są one często podatne na ataki.

- Unikaj klikania w nieznane linki i wchodzenia na podejrzane strony.

- Nie pobieraj plików z danymi od nieznanych wydawców, bez względu na to, jak kuszące są (te dane i tak raczej nie pomogą, ponieważ nie możesz zweryfikować ich jakości).

- Zawsze upewnij się, że wybierasz optymalne ustawienia zabezpieczeń WordPress, które są zgodne z zaleceniami dostawców oprogramowania.

- Dodając elementy, takie jak formularz „skontaktuj się z nami”, do swojej witryny, skorzystaj z renomowanego kreatora formularzy WordPress, takiego jak WPForms, i zastanów się, jak starannie projektujesz formularze, aby chronić je przed fuzzingiem.

Dodatkowo, jeśli korzystasz z zarządzanej firmy hostingowej WordPress, która oferuje bezpiecznego dostawcę usług hostingowych, upewnij się, że zapoznałeś się z firmą hostingową i jej standardami bezpieczeństwa.

6. Uważaj na ujawnienia związane z WordPress

Wreszcie, dobrym pomysłem jest zawsze być na bieżąco z najnowszymi wiadomościami dotyczącymi bezpieczeństwa i oprogramowaniem zabezpieczającym. Zawsze możesz przeczytać o niedawno zhakowanych stronach internetowych i wykorzystywanych lukach.

Dodatkowo dołącz do listy dyskusyjnej ujawniającej informacje i obserwuj ujawnienia od wtyczek/motywów/dostawców oprogramowania. Lub śledź serwis informacyjny związany z WordPressem, taki jak WPTavern. Dobrym pomysłem jest również śledzenie błędów, które ktoś mógłby potencjalnie wykorzystać.

Należy pamiętać, że aby zapewnić bezpieczeństwo większości użytkowników, dostawca często będzie musiał opóźnić ogłoszenie istnienia luk do czasu, aż utworzy poprawkę. Chociaż może to pomóc zminimalizować liczbę ataków, oznacza to również, że będziesz używać niezabezpieczonego oprogramowania, które naraża Cię na niebezpieczeństwo. Zachowaj czujność i natychmiast zgłoś wszystko podejrzane dostawcy.

Zero-day Exploit sprawdzanie Twojej witryny WordPress

Chociaż nie zawsze jest możliwe całkowite wyeliminowanie szans na lukę zero-day, z pewnością możesz zrobić wiele zamiast czekać.

Tym, co utrudnia radzenie sobie z atakami typu zero-day na luki w zabezpieczeniach, jest fakt, że ponieważ te luki nie zawsze zostały jeszcze wykryte przez dostawców, nie zawsze dostępne są natychmiastowe rozwiązania. Ale postępując zgodnie ze wszystkim wymienionym w tym przewodniku, powinieneś mieć więcej niż wystarczającą wiedzę, aby zarządzać swoją witryną WordPress, dopóki poprawka nie zostanie pomyślnie wydana.

I nawet w przypadku braku wykrycia luki w zabezpieczeniach wytyczne przedstawione w tym artykule powinny zapewnić najlepsze możliwe praktyki, aby Twoja witryna była bezpieczna.