Comment se protéger contre les attaques WordPress Zero-Day

Publié: 2022-03-23En matière de cybersécurité, ce que vous ne savez pas peut vous nuire. C'est exactement le cas avec les vulnérabilités et les attaques zero-day. Les répercussions de ne pas prendre votre sécurité au sérieux peuvent être dévastatrices pour vous et votre entreprise.

Heureusement, la meilleure arme que vous avez dans votre arsenal contre les pirates malveillants et les menaces de sécurité est de vous renseigner sur les risques de sécurité, les meilleures pratiques de sécurité et les vulnérabilités potentielles du jour zéro qui peuvent laisser vos sites WordPress ouverts aux attaques.

Cette préparation est au centre de cet article. Poursuivez votre lecture et nous vous montrerons six façons de protéger votre site Web WordPress contre les attaques zero-day.

Qu'est-ce qu'une attaque Zero-Day ?

Une vulnérabilité zero-day se produit lorsque des acteurs malveillants ou des pirates découvrent une faille de sécurité dans un logiciel et l'exploitent pour obtenir un accès non autorisé à votre site WordPress. Il est important de noter que la faille de sécurité doit être inconnue du développeur pour qu'il s'agisse d'une vulnérabilité "zero-day".

Une attaque zero-day ou une vulnérabilité zero-day tire son nom du fait qu'une fois que la divulgation de la vulnérabilité est connue ou rendue publique, vous n'avez exactement aucun jour pour sécuriser le site et vous protéger contre la vulnérabilité en publiant un correctif de sécurité qui résout le problème. problème de sécurité en question.

Cela implique souvent de travailler 24 heures sur 24 et peut être une expérience assez désagréable. Mais si vous ne parvenez pas à publier un correctif à temps et que les pirates découvrent la vulnérabilité avant vous, les conséquences peuvent être désastreuses.

Examinons quelques méthodes courantes utilisées par les pirates pour attaquer les systèmes vulnérables :

Fuzzing : Le fuzzing est un type d'attaque par force brute que les pirates utilisent pour accéder à votre système. Le fuzzing consiste à utiliser un logiciel pour saisir toutes sortes de valeurs aléatoires et absurdes dans les différentes zones de saisie de votre site Web. Presque tous les sites Web ont des zones de saisie pour saisir des éléments, y compris la barre de recherche, la zone de texte sur votre page de connexion, etc. Lorsque le code du site comporte des trous, les pirates peuvent détecter les vulnérabilités en recherchant les plantages lorsqu'ils spamment l'entrée. boîtes avec des données absurdes.

Pretexting : Pretexting, c'est quand un pirate utilise un faux prétexte pour obtenir des détails privés qui lui donnent accès à votre compte. Dans de telles situations, les pirates prétendront être quelqu'un d'autre (généralement un responsable du support technique ou quelqu'un de votre banque) et vous demanderont les détails de votre compte sous prétexte de résoudre un problème.

Phishing : Lorsque quelqu'un vous convainc de divulguer des informations confidentielles, d'ouvrir des fichiers malveillants ou de cliquer sur un lien corrompu en se faisant passer pour quelqu'un que vous connaissez, cela s'appelle une attaque de phishing. Comme le faux-semblant, le phishing est une forme d'ingénierie sociale. Une fois qu'un pirate a accédé à votre compte, il peut l'utiliser pour rechercher des vulnérabilités à l'intérieur du système.

Comment une attaque Zero-Day peut nuire à votre site WordPress

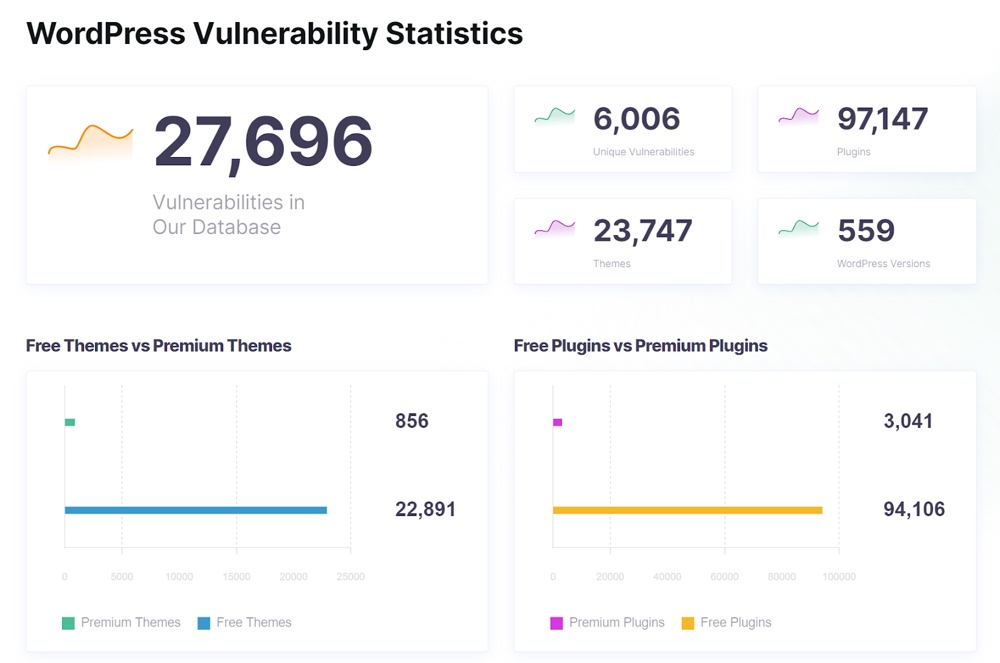

Source : WpScan

Lorsqu'un groupe de pirates découvre une faille dans votre logiciel ou votre site Web WordPress, ils peuvent écrire un code malveillant très spécifique pour tirer parti des vulnérabilités de sécurité. Malheureusement, ces vulnérabilités ne sont souvent pas évidentes pour le profane. Ils conditionnent ensuite ce code dans un logiciel malveillant ou un logiciel malveillant. C'est ce qu'on appelle un exploit zero-day.

L'objectif final est d'utiliser la vulnérabilité zero-day pour accéder au système et l'utiliser d'une manière pour laquelle il n'a jamais été prévu d'être utilisé. Cela peut inclure :

- Corrompre les fichiers du site par des logiciels malveillants

- Voler des données importantes des clients et des administrateurs

- Spammer vos clients, abonnés ou lecteurs

- Installer un logiciel qui vole des informations importantes et les divulguer

Les propriétaires de sites doivent empêcher les attaques de vulnérabilité zero-day, car les répercussions de ne pas le faire peuvent être dévastatrices pour leur organisation ou leur entreprise. Heureusement, vous pouvez suivre les meilleures pratiques pour dissuader de telles attaques de se produire la plupart du temps.

À l'intérieur du marché des exploits Zero Day

Les vulnérabilités zero-day sont rares et, comme toutes les matières premières rares, il existe des marchés pour elles. Le code des vulnérabilités zero-day peut être acheté et vendu, et ces codes suscitent l'intérêt des pirates, des autorités gouvernementales, d'autres marques et des agences de renseignement militaire. Et, alors que plusieurs pirates éthiques peuvent rechercher des vulnérabilités zero-day dans des logiciels ou des sites Web WordPress et alerter volontairement les développeurs des vulnérabilités logicielles, ces personnes recherchent toujours un gain monétaire.

En général, il existe trois catégories dans lesquelles le marché des exploits du jour zéro peut être divisé. Ceux-ci sont:

- Le marché noir . Cela comprend le marché souterrain où les codes d'exploitation sont échangés.

- Le marché gris . Lorsque les pirates vendent des codes d'exploitation zero-day au gouvernement, à l'armée ou aux agences de renseignement afin de les exploiter à des fins de surveillance.

- Le Marché Blanc . Cela fait référence à tous les chercheurs et hackers éthiques qui trouvent et partagent des vulnérabilités zero-day avec les éditeurs de logiciels pour aider à résoudre les problèmes de sécurité. C'est généralement le groupe le plus éthique.

Comment protéger votre site WordPress contre une attaque Zero-Day

Maintenant, si vous êtes propriétaire de sites WordPress, vous vous demandez probablement comment vous pouvez protéger votre site contre les acteurs malveillants et les menaces sérieuses du jour zéro.

En tant que propriétaire de site Web, vous pouvez prendre plusieurs mesures (même si vous n'êtes pas très féru de technologie) pour renforcer la sécurité de votre site. Jetons un coup d'œil à certains d'entre eux :

1. Gardez WordPress Core et les plugins à jour

Garder votre noyau WordPress et vos plugins à jour est l'un des moyens les plus sûrs d'éviter une vulnérabilité zero-day. Lorsque des chercheurs en sécurité ou des pirates découvrent une telle faille, les développeurs se précipitent pour publier un correctif. S'assurer que vous disposez de la dernière version du logiciel signifie souvent que vous pouvez corriger la vulnérabilité et rester protégé.

C'est l'une des raisons pour lesquelles vous voudrez peut-être activer les mises à jour automatiques (en particulier pour le noyau WordPress). Les mises à jour automatiques téléchargeront et installeront désormais automatiquement la dernière version de son logiciel principal et incluront toutes les mises à jour de sécurité, pas seulement les versions majeures. Il est également recommandé d'activer la mise à jour automatique pour les plugins et les thèmes WordPress.

De plus, si vous avez créé votre propre plugin WordPress, vous voudrez peut-être revérifier pour vous assurer qu'il est sécurisé régulièrement.

2. Désactiver les anciens thèmes ou plugins

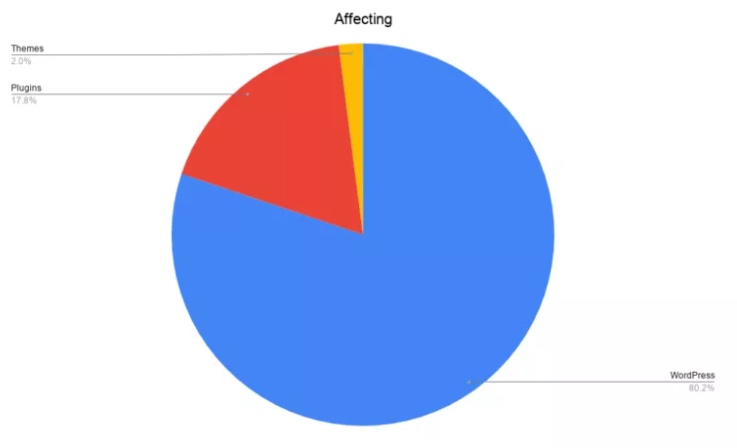

Bien que le cœur de WordPress ne soit pas à l'abri des attaques du jour zéro, les thèmes et les plugins sont généralement les plus sensibles.

Selon des statistiques récentes, environ 17 % de toutes les vulnérabilités de WordPress proviennent de plugins vulnérables et environ 3 % de vulnérabilités de thème WordPress (cependant, ces chiffres peuvent être gonflés car plusieurs versions de WordPress doivent être prises en compte).

Quoi qu'il en soit, il est heureusement relativement facile de se protéger contre les attaques sur les thèmes et les plugins.

Au lieu d'attendre un correctif, vous pouvez simplement supprimer les thèmes ou les plugins jusqu'à ce qu'un correctif soit publié. Les désactiver seuls ne vous protège pas toujours des risques de sécurité, car vous pouvez toujours faire face à des risques de sécurité pour les fichiers sensibles à partir de plugins et de thèmes désactivés.

Bien sûr, cela dépend si votre entreprise peut ou non se permettre de fonctionner temporairement sans ledit plugin. À l'occasion, vous pourriez être obligé d'utiliser temporairement le plug-in vulnérable (par exemple, si vous utilisez quelque chose de crucial, comme un plug-in de changement de langue ou un plug-in d'accessibilité).

3. Utilisez un plugin pour repérer les activités suspectes

Il existe plusieurs plugins de sécurité WordPress disponibles pour vous aider à rechercher et identifier les activités suspectes. Une excellente option est un journal d'activité WordPress qui peut suivre les changements détaillés de toute activité et maintenir la sécurité de votre site Web.

L'utilisation d'un VPN est également un excellent moyen de crypter toutes les données privées pour éviter d'être exploité et que vos données ne soient utilisées par des acteurs mal intentionnés. Un bon VPN bloquera également les sites de phishing malveillants et vous protégera.

Vous pouvez également utiliser des plugins actifs, tels que WordFence Security, pour vérifier les fichiers principaux, les thèmes et les plugins de votre site à la recherche de logiciels malveillants. Il garde également un œil sur les vulnérabilités sous-jacentes du jour zéro en surveillant les injections de code et les redirections malveillantes.

Cependant, WordFence Security doit être placé en mode apprentissage pour collecter des données pendant au moins une semaine afin d'éviter les faux positifs. Cela garantit qu'il ne signalera pas accidentellement des actions légitimes comme suspectes.

4. Obtenez un pare-feu

Les pare-feu sont des murs numériques qui fonctionnent comme des barrières entre votre système et le monde extérieur. Pour qu'un pirate informatique profite de votre système, il doit d'abord percer le pare-feu. Ainsi, les pare-feux ajoutent une couche de protection supplémentaire à votre site WordPress.

Vous avez le choix entre plusieurs types de pare-feu, tels qu'un pare-feu personnel pour protéger votre système d'exploitation, un filtrage de paquets, un pare-feu d'application Web avec état, des pare-feu de nouvelle génération (NGFW), etc.

Si une vulnérabilité est découverte, vous pouvez toujours bloquer l'attaque si vous avez un pare-feu inclus parmi vos services de sécurité. Plus précisément, vous pouvez bloquer certaines des attaques les plus courantes (telles que les injections de langage de requête structuré (SQL) et les attaques de script intersite (XSS)) à l'aide d'un pare-feu décent.

5. Adoptez des comportements cyber-sécuritaires

S'assurer que vous suivez les meilleures pratiques et adoptez une politique de comportements cyber-sécuritaires uniquement est un excellent moyen d'éviter de vous mettre inutilement en danger. L'industrie de la sécurité a généralement des bonnes pratiques que vous devriez suivre. Jetons un coup d'œil à certains d'entre eux :

- Si vous souhaitez ajouter un générateur de code QR sécurisé, une légende sur l'écran d'accueil ou créer une vignette Windows Live, assurez-vous de revérifier pour vous assurer qu'il est cyber-sécurisé. Ces derniers sont souvent vulnérables.

- Évitez de cliquer sur des liens inconnus et d'aller sur des pages douteuses.

- Ne téléchargez pas de fichiers de données provenant d'éditeurs inconnus, même si c'est tentant (ces données ne vous aideront probablement pas de toute façon, car vous ne pouvez pas vérifier leur qualité).

- Assurez-vous toujours de sélectionner des paramètres de sécurité WordPress optimaux qui suivent les recommandations de vos éditeurs de logiciels.

- Lorsque vous ajoutez des éléments tels qu'un formulaire "contactez-nous" à votre site Web, utilisez un créateur de formulaires WordPress réputé comme WPForms et réfléchissez à la manière dont vous concevez soigneusement vos formulaires pour vous protéger contre le fuzzing.

De plus, si vous utilisez une société d'hébergement WordPress gérée qui propose un fournisseur d'hébergement sécurisé, assurez-vous de vous renseigner sur la société d'hébergement et ses normes de sécurité.

6. Surveillez les divulgations liées à WordPress

Enfin, c'est une bonne idée de toujours vous tenir au courant des dernières nouvelles en matière de sécurité et des logiciels de sécurité. Vous pouvez toujours lire sur les sites Web récemment piratés et les failles exploitées.

De plus, rejoignez une liste de diffusion de divulgation et surveillez les divulgations des fournisseurs de plugins/thèmes/logiciels. Ou suivez un média lié à WordPress comme WPTavern. C'est aussi une bonne idée de garder une trace des bogues que quelqu'un pourrait potentiellement exploiter.

Gardez à l'esprit que pour assurer la sécurité de la plupart des utilisateurs, un fournisseur devra souvent retarder l'annonce de l'existence de vulnérabilités jusqu'à ce qu'il ait créé un correctif. Bien que cela puisse aider à minimiser le nombre d'attaques, cela signifie également que vous utiliserez un logiciel non sécurisé, ce qui vous rend vulnérable. Restez vigilant et signalez immédiatement tout élément suspect au vendeur.

Zero-Day Exploit Proofing de votre site WordPress

Bien qu'il ne soit pas toujours possible d'éliminer complètement les risques d'une vulnérabilité zero-day, vous pouvez certainement faire beaucoup au lieu d'attendre.

Ce qui rend les attaques de vulnérabilité zero-day difficiles à gérer, c'est le fait que ces vulnérabilités n'ayant pas encore été découvertes par les fournisseurs, il n'y a pas toujours de solutions immédiatement disponibles. Mais, en suivant tout ce qui est mentionné dans ce guide, vous devriez avoir plus que suffisamment de connaissances pour gérer votre site WordPress jusqu'à ce qu'un correctif soit publié avec succès.

Et même en l'absence de découverte d'une vulnérabilité, les directives décrites dans cet article devraient vous armer des meilleures pratiques possibles pour assurer la sécurité de votre site Web.