WordPressのゼロデイ攻撃から保護する方法

公開: 2022-03-23サイバーセキュリティに関しては、あなたが知らないことがあなたを傷つける可能性があります。 これは、ゼロデイ脆弱性とゼロデイ攻撃の場合とまったく同じです。 セキュリティを真剣に受け止めないことの影響は、あなたとあなたのビジネスに壊滅的な打撃を与える可能性があります。

幸いなことに、悪意のあるハッカーやセキュリティの脅威に対する武器として持っている最高の武器は、セキュリティリスク、セキュリティのベストプラクティス、およびWordPressサイトを攻撃にさらす可能性のある潜在的なゼロデイ脆弱性について自分自身を教育することです。

その準備がこの記事の焦点です。 読み進めてください。WordPressのWebサイトをゼロデイ攻撃から保護するための6つの方法を紹介します。

ゼロデイ攻撃とは何ですか?

ゼロデイ脆弱性は、悪意のある攻撃者またはハッカーがソフトウェアのセキュリティ上の欠陥を発見し、それを悪用してWordPressサイトへの不正アクセスを取得した場合に発生します。 「ゼロデイ」脆弱性であるためには、セキュリティホールが開発者に知られていない必要があることに注意することが重要です。

ゼロデイ攻撃またはゼロデイ脆弱性は、脆弱性の開示が知られるか公開されると、サイトを安全にし、脆弱性を解決するセキュリティパッチをリリースすることで脆弱性から保護するための正確なゼロデイがあるという事実からその名前が付けられています。問題のセキュリティ問題。

これは多くの場合、24時間体制での作業を伴い、非常に不快な経験になる可能性があります。 しかし、パッチのリリースに間に合わず、ハッカーがあなたの前に脆弱性を発見した場合、結果は悲惨なものになる可能性があります。

ハッカーが脆弱なシステムを攻撃するために使用するいくつかの一般的な方法を見てみましょう。

ファジング:ファジングは、ハッカーがシステムにアクセスするために使用するブルートフォース攻撃の一種です。 ファジングでは、ソフトウェアを使用して、Webサイトのさまざまな入力ボックスにあらゆる種類のランダムで無意味な値を入力します。 ほとんどすべてのWebサイトには、検索バーやログインページのテキストボックスなど、入力用の入力ボックスがあります。サイトのコードに穴が開いている場合、ハッカーは入力をスパムしたときにクラッシュを探すことで脆弱性を検出できます。無意味なデータのあるボックス。

プレテキスト:プレテキストとは、ハッカーが偽の口実を使用して、アカウントへのアクセスを許可する個人情報を取得することです。 このような状況では、ハッカーは他の誰か(通常はテクニカルサポートの幹部または銀行の誰か)のふりをして、問題を解決するという名目でアカウントの詳細を尋ねます。

フィッシング:誰かがあなたに機密情報を提供したり、悪意のあるファイルを開いたり、知り合いになりすまして破損したリンクをクリックしたりするように説得した場合、それはフィッシング攻撃と呼ばれます。 口実のように、フィッシングはソーシャルエンジニアリングの一形態です。 ハッカーがあなたのアカウントにアクセスできるようになると、ハッカーはそれを使用してシステム内から脆弱性を探すことができます。

ゼロデイ攻撃がWordPressサイトにどのように害を及ぼす可能性があるか

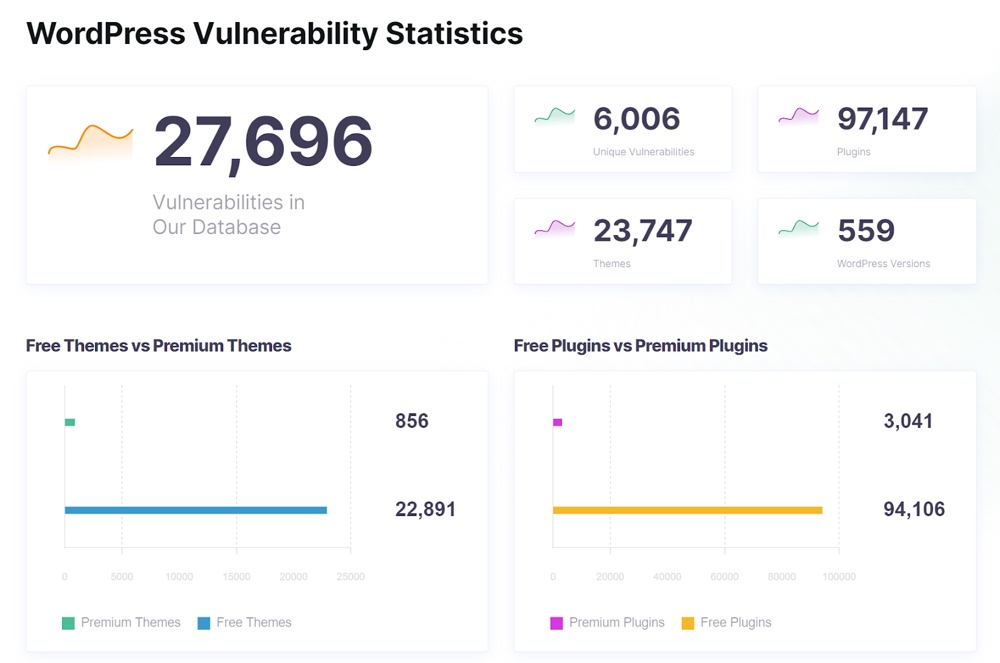

出典:WpScan

ハッカーのグループがソフトウェアまたはWordPressWebサイトの欠陥を発見すると、セキュリティの脆弱性を利用するために非常に具体的な悪意のあるコードを作成する可能性があります。 残念ながら、これらの脆弱性は一般の人には明らかではないことがよくあります。 次に、このコードを悪意のあるソフトウェアまたはマルウェアにパッケージ化します。 これは、ゼロデイエクスプロイトと呼ばれます。

最終的な目標は、ゼロデイ脆弱性を使用してシステムにアクセスし、意図されていなかった方法でシステムを使用することです。 これには次のものが含まれます。

- マルウェアによるサイトファイルの破損

- 顧客と管理者の両方から重要なデータを盗む

- 顧客、加入者、または読者をスパムする

- 重要な情報を盗むソフトウェアをインストールして漏洩する

サイト所有者は、ゼロデイ脆弱性攻撃を防ぐ必要があります。そうしないと、組織やビジネスに壊滅的な影響を与える可能性があるためです。 幸い、ベストプラクティスに従って、このような攻撃がほとんどの場合に発生しないようにすることができます。

ゼロデイエクスプロイト市場の内部

ゼロデイ脆弱性はまれであり、すべてのまれな商品と同様に、それらの市場が存在します。 ゼロデイ脆弱性のコードは売買することができ、これらのコードはハッカー、政府当局、他のブランド、および軍事諜報機関の関心を集めています。 また、倫理的なハッカーの中には、ソフトウェアやWordPress Webサイトのゼロデイ脆弱性を探し、開発者にソフトウェアの脆弱性を自発的に警告する人もいますが、これらの人々は依然として金銭的な利益を求めています。

一般に、ゼロデイエクスプロイトマーケットプレイスは3つのカテゴリに分類できます。 これらは:

- ブラックマーケット。 これは、搾取コードが取引される地下市場を構成します。

- グレーマーケット。 ハッカーが監視目的でそれらを悪用するために、政府、軍隊、または諜報機関にゼロデイエクスプロイトコードを販売する場合。

- ホワイトマーケット。 これは、セキュリティ問題の修正を支援するためにゼロデイ脆弱性を見つけてソフトウェアベンダーと共有するすべての研究者と倫理的ハッカーを指します。 これは通常、最も倫理的なグループです。

ゼロデイ攻撃からWordPressサイトを保護する方法

さて、あなたがWordPressサイトの所有者であるなら、悪意のある攻撃者や深刻なゼロデイ脅威に利用されることからサイトを保護する方法を疑問に思うかもしれません。

サイトのセキュリティを強化するために、Webサイトの所有者として(技術にあまり精通していない場合でも)実行できるいくつかの手順があります。 それらのいくつかを見てみましょう:

1.WordPressコアとプラグインを最新の状態に保つ

WordPressコアとプラグインを最新の状態に保つことは、ゼロデイ脆弱性を防ぐ最も確実な方法の1つです。 セキュリティ研究者やハッカーがそのような欠陥を発見すると、開発者は急いでパッチをリリースします。 ソフトウェアの最新バージョンを使用していることを確認することは、多くの場合、脆弱性にパッチを適用して保護を維持できることを意味します。

これが、自動更新をオンにする理由の1つです(特にWordPressコアの場合)。 自動更新により、コアソフトウェアの最新バージョンが自動的にダウンロードおよびインストールされ、メジャーリリースだけでなくすべてのセキュリティ更新が含まれるようになります。 WordPressプラグインとテーマの自動更新をオンに設定することもお勧めします。

さらに、独自のWordPressプラグインを作成した場合は、定期的に安全であることを再確認することをお勧めします。

2.古いテーマまたはプラグインを無効にします

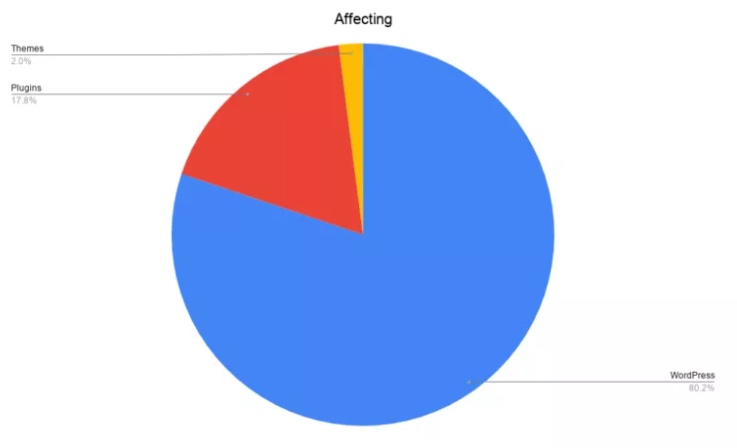

WordPressコアはゼロデイ攻撃の影響を受けませんが、テーマとプラグインは通常最も影響を受けやすくなっています。

最近の統計によると、すべてのWordPressの脆弱性の約17%は脆弱なプラグインに起因し、約3%はWordPressテーマの脆弱性に起因します(ただし、WordPressの複数のバージョンを考慮する必要があるため、これらの数値は膨らむ可能性があります)。

いずれにせよ、テーマやプラグインへの攻撃から保護するのはありがたいことに比較的簡単です。

パッチを待つ代わりに、パッチがリリースされるまでテーマやプラグインを削除することができます。 それらを単独で無効にしても、非アクティブ化されたプラグインやテーマからの機密ファイルに対するセキュリティリスクに直面する可能性があるため、セキュリティリスクから常に保護されるとは限りません。

もちろん、これはあなたのビジネスが前述のプラグインなしで一時的に運営する余裕があるかどうかに依存します。 場合によっては、脆弱なプラグインを一時的に操作しなければならないことがあります(たとえば、言語スイッチャープラグインやアクセシビリティプラグインなどの重要なものを使用している場合)。

3.プラグインを使用して疑わしいアクティビティを特定します

疑わしいアクティビティを探して特定するのに役立つWordPressセキュリティプラグインがいくつかあります。 優れたオプションの1つは、あらゆるアクティビティの詳細な変更を追跡し、Webサイトのセキュリティを維持できるWordPressアクティビティログです。

VPNを使用することは、すべてのプライベートデータを暗号化して、悪意のある攻撃者にデータが利用されたり使用されたりすることを回避するための優れた方法でもあります。 優れたVPNは、悪意のあるフィッシングサイトもブロックし、安全を確保します。

WordFence Securityなどのアクティブなプラグインを使用して、サイトのコアファイル、テーマ、およびプラグインにマルウェアがないかどうかを確認することもできます。 また、コードインジェクションや悪意のあるリダイレクトを監視することで、潜在的なゼロデイ脆弱性を監視します。

ただし、誤検知を防ぐために、少なくとも1週間はデータを収集するために、WordFenceセキュリティを学習モードにする必要があります。 これにより、正当なアクションに誤って疑わしいフラグが立てられることがなくなります。

4.ファイアウォールを取得します

ファイアウォールは、システムと外界との間の障壁として機能するデジタル壁です。 ハッカーがシステムを利用するには、まずファイアウォールを突破する必要があります。 したがって、ファイアウォールはWordPressサイトに保護の追加レイヤーを追加します。

オペレーティングシステムを保護するパーソナルファイアウォール、パケットフィルタリング、ステートフル、Webアプリケーションファイアウォール、次世代(NGFW)ファイアウォールなど、選択できるファイアウォールにはいくつかの種類があります。

脆弱性が発見された場合でも、セキュリティサービスにファイアウォールが含まれていれば、攻撃をブロックできます。 具体的には、適切なファイアウォールを使用して、最も一般的な攻撃(構造化照会言語(SQL)インジェクションやクロスサイトスクリプティング(XSS)攻撃など)の一部をブロックできます。

5.サイバーセーフな行動を採用する

ベストプラクティスに従い、サイバーセーフな行動のみのポリシーを採用することは、不必要に自分自身を危険にさらすことを避けるための優れた方法です。 セキュリティ業界には通常、従うべきベストプラクティスがあります。 それらのいくつかを見てみましょう:

- 安全なQRコードジェネレーターやホーム画面のコールアウトを追加したり、Windows Liveタイルを作成したりする場合は、サイバーセーフであることを再確認してください。 これらはしばしば脆弱です。

- 不明なリンクをクリックして疑わしいページに移動することは避けてください。

- どんなに魅力的であっても、未知の発行元からデータのファイルをダウンロードしないでください(このデータは、品質を確認できないため、とにかく役立つ可能性はありません)。

- ソフトウェアベンダーの推奨事項に従って、最適なWordPressセキュリティ設定を選択するようにしてください。

- 「お問い合わせ」フォームなどの要素をWebサイトに追加するときは、WPFormsなどの評判の良いWordPressフォームメーカーを使用し、ファジングから保護するためにフォームを慎重に設計する方法を検討してください。

さらに、安全なホスティングプロバイダーを提供するマネージドWordPressホスティング会社を使用している場合は、ホスティング会社とそのセキュリティ基準をよく読んでください。

6.WordPress関連の開示に注意してください

最後に、常に最新のセキュリティニュースとセキュリティソフトウェアを常に最新の状態に保つことをお勧めします。 最近ハッキングされたWebサイトや悪用された欠陥についていつでも読むことができます。

さらに、開示メーリングリストに参加して、プラグイン/テーマ/ソフトウェアベンダーからの開示に注意してください。 または、WPTavernなどのWordPress関連のニュースメディアをフォローしてください。 また、誰かが悪用する可能性のあるバグを追跡することもお勧めします。

ほとんどのユーザーを安全に保つために、ベンダーはパッチを作成するまで脆弱性の存在の発表を遅らせる必要があることに注意してください。 これは攻撃の数を最小限に抑えるのに役立ちますが、安全でないソフトウェアを使用することになるため、脆弱性が残ります。 警戒を怠らず、疑わしい点はすぐにベンダーに報告してください。

WordPressサイトのゼロデイエクスプロイトプルーフ

ゼロデイ脆弱性の可能性を完全に排除できるとは限らないかもしれませんが、待つ代わりにできることは確かにたくさんあります。

ゼロデイ脆弱性攻撃への対処を困難にしているのは、これらの脆弱性がベンダーによって常に発見されているわけではないため、すぐに利用できるソリューションが常にあるとは限らないという事実です。 ただし、このガイドに記載されているすべてに従うことで、パッチが正常にリリースされるまでWordPressサイトを管理するための十分な知識が得られるはずです。

また、脆弱性が発見されていない場合でも、この記事で概説されているガイドラインは、Webサイトを安全に保つための最良の方法を提供するはずです。