Cómo protegerse contra los ataques de día cero de WordPress

Publicado: 2022-03-23Cuando se trata de seguridad cibernética, lo que no sabes puede hacerte daño. Este es exactamente el caso de las vulnerabilidades de día cero y los ataques de día cero. Las repercusiones de no tomar en serio su seguridad pueden ser devastadoras para usted y su empresa.

Afortunadamente, la mejor arma que tiene en su arsenal contra piratas informáticos maliciosos y amenazas de seguridad es informarse sobre los riesgos de seguridad, las mejores prácticas de seguridad y las posibles vulnerabilidades de día cero que pueden dejar sus sitios de WordPress abiertos a ataques.

Esa preparación es el foco de este artículo. Siga leyendo y le mostraremos seis formas de mantener su sitio web de WordPress a salvo de ataques de día cero.

¿Qué es un ataque de día cero?

Una vulnerabilidad de día cero ocurre cuando los actores maliciosos o los piratas informáticos descubren una falla de seguridad en una pieza de software y la explotan para obtener acceso no autorizado a su sitio de WordPress. Es importante tener en cuenta que el agujero de seguridad debe ser desconocido para el desarrollador para que sea una vulnerabilidad de "día cero".

Un ataque de día cero o vulnerabilidad de día cero recibe su nombre del hecho de que una vez que se conoce o se hace pública la divulgación de la vulnerabilidad, tiene exactamente cero días para hacer que el sitio sea seguro y protegerse contra la vulnerabilidad mediante la publicación de un parche de seguridad que resuelve el problema. problema de seguridad en cuestión.

Esto a menudo implica trabajar todo el día y puede ser una experiencia bastante desagradable. Pero, si no lanza un parche a tiempo y los piratas informáticos descubren la vulnerabilidad antes que usted, las consecuencias pueden ser nefastas.

Echemos un vistazo a algunas formas comunes que usan los hackers para atacar sistemas vulnerables:

Fuzzing : Fuzzing es un tipo de ataque de fuerza bruta que los piratas informáticos utilizan para acceder a su sistema. Fuzzing implica el uso de software para ingresar todo tipo de valores aleatorios y sin sentido en los distintos cuadros de entrada de su sitio web. Casi todos los sitios web tienen cuadros de entrada para escribir cosas, incluida la barra de búsqueda, el cuadro de texto en la página de inicio de sesión, etc. Cuando el código del sitio tiene agujeros, los piratas informáticos pueden detectar vulnerabilidades al buscar fallas cuando envían spam a la entrada. cajas con datos sin sentido.

Pretexting : Pretexting es cuando un pirata informático utiliza un pretexto falso para obtener detalles privados que les dan acceso a su cuenta. En tales situaciones, los piratas informáticos se harán pasar por otra persona (generalmente un ejecutivo de soporte técnico o alguien de su banco) y le pedirán los detalles de su cuenta con el pretexto de resolver algún problema.

Suplantación de identidad: cuando alguien lo convence de revelar detalles confidenciales, abrir archivos maliciosos o hacer clic en un enlace dañado haciéndose pasar por alguien que conoce, se denomina ataque de suplantación de identidad. Al igual que el pretexto, el phishing es una forma de ingeniería social. Una vez que un pirata informático ha obtenido acceso a su cuenta, puede usarla para buscar vulnerabilidades desde el interior del sistema.

Cómo un ataque de día cero puede dañar su sitio de WordPress

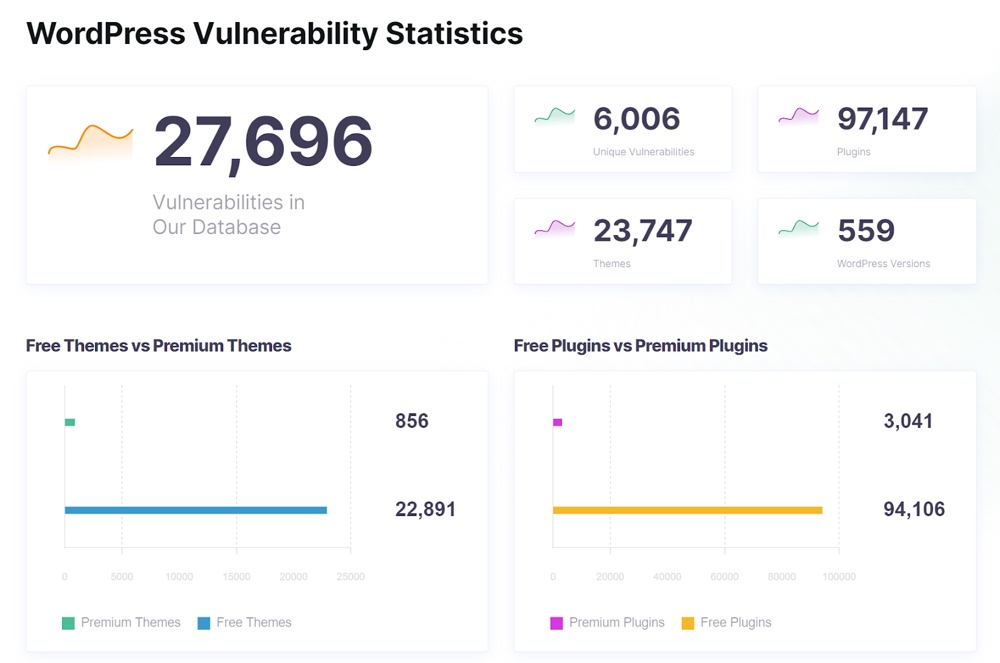

Fuente: Wp Scan

Cuando un grupo de piratas informáticos descubre una falla en su software o sitio web de WordPress, pueden escribir un código malicioso muy específico para aprovechar las vulnerabilidades de seguridad. Desafortunadamente, estas vulnerabilidades a menudo no son obvias para el profano. Luego empaquetan este código en software malicioso o malware. Esto se conoce como un exploit de día cero.

El objetivo final es utilizar la vulnerabilidad de día cero para acceder al sistema y utilizarlo de formas en las que nunca se pretendió que se utilizara. Esto puede incluir:

- Corrupción de archivos del sitio a través de malware

- Robo de datos importantes tanto de clientes como de administradores

- Enviar spam a sus clientes, suscriptores o lectores

- Instalar software que roba información importante y filtrarla

Los propietarios de sitios deben evitar los ataques de vulnerabilidad de día cero porque las repercusiones de no hacerlo pueden ser devastadoras para su organización o negocio. Afortunadamente, puede seguir las mejores prácticas para evitar que tales ataques sucedan la mayor parte del tiempo.

Dentro del mercado de exploits de día cero

Las vulnerabilidades de día cero son raras y, como todos los productos básicos raros, existen mercados para ellas. El código para las vulnerabilidades de día cero se puede comprar y vender, y estos códigos atraen el interés de piratas informáticos, autoridades gubernamentales, otras marcas y agencias de inteligencia militar. Y, si bien varios piratas informáticos éticos pueden buscar vulnerabilidades de día cero en el software o en los sitios web de WordPress y alertar voluntariamente a los desarrolladores sobre las vulnerabilidades del software, estas personas aún buscan ganancias monetarias.

En general, hay tres categorías en las que se puede dividir el mercado de exploits de día cero. Estos son:

- El Mercado Negro . Esto comprende el mercado clandestino donde se negocian los códigos de explotación.

- El Mercado Gris . Cuando los piratas informáticos venden códigos de explotación de día cero al gobierno, las fuerzas armadas o las agencias de inteligencia para explotarlos con fines de vigilancia.

- El Mercado Blanco . Esto se refiere a todos los investigadores y hackers éticos que encuentran y comparten vulnerabilidades de día cero con los proveedores de software para ayudar a solucionar problemas de seguridad. Este suele ser el grupo más ético.

Cómo proteger su sitio de WordPress contra un ataque de día cero

Ahora, si usted es el propietario de algún sitio de WordPress, probablemente se esté preguntando cómo puede proteger su sitio para que no se aproveche de actores malintencionados y amenazas graves de día cero.

Hay varios pasos que puede seguir como propietario de un sitio web (incluso si no es muy experto en tecnología) para reforzar la seguridad de su sitio. Echemos un vistazo a algunos de ellos:

1. Mantenga el núcleo y los complementos de WordPress actualizados

Mantener actualizados el núcleo y los complementos de WordPress es una de las formas más seguras de evitar una vulnerabilidad de día cero. Cuando los investigadores de seguridad o los piratas informáticos descubren una falla de este tipo, los desarrolladores se apresuran a lanzar un parche. Asegurarse de tener la última versión del software a menudo significa que puede parchear la vulnerabilidad y mantenerse protegido.

Esta es una de las razones por las que es posible que desee activar las actualizaciones automáticas (especialmente para el núcleo de WordPress). Las actualizaciones automáticas ahora descargarán e instalarán automáticamente la última versión de su software principal e incluirán todas las actualizaciones de seguridad, no solo las versiones principales. También se recomienda activar la actualización automática para los complementos y temas de WordPress.

Además, si ha creado su propio complemento de WordPress, es posible que desee verificar dos veces para asegurarse de que sea seguro con regularidad.

2. Deshabilitar temas o complementos antiguos

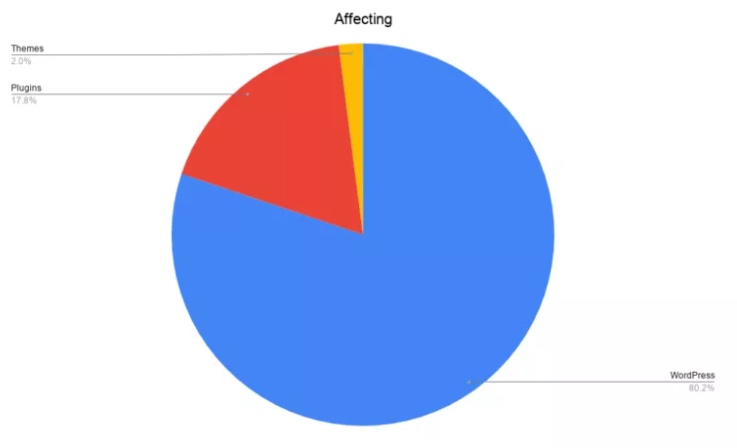

Aunque el núcleo de WordPress no es inmune a los ataques de día cero, los temas y complementos suelen ser los más susceptibles.

Según estadísticas recientes, aproximadamente el 17 % de todas las vulnerabilidades de WordPress provienen de complementos vulnerables y alrededor del 3 % provienen de vulnerabilidades de temas de WordPress (sin embargo, estos números pueden estar inflados porque se deben considerar varias versiones de WordPress).

De cualquier manera, afortunadamente es relativamente fácil protegerse contra ataques a temas y complementos.

En lugar de esperar un parche, puede eliminar los temas o complementos hasta que se publique un parche. Deshabilitarlos por sí solo no siempre lo protege de los riesgos de seguridad, ya que aún puede enfrentar riesgos de seguridad para archivos confidenciales de complementos y temas desactivados.

Por supuesto, esto depende de si su empresa puede o no permitirse operar temporalmente sin dicho complemento. En ocasiones, es posible que se vea obligado a operar temporalmente con el complemento vulnerable (por ejemplo, si está usando algo crucial, como un complemento de cambio de idioma o un complemento de accesibilidad).

3. Use un complemento para detectar actividades sospechosas

Hay varios complementos de seguridad de WordPress disponibles para ayudarlo a buscar e identificar actividades sospechosas. Una excelente opción es un registro de actividad de WordPress que puede rastrear cambios detallados en cualquier actividad y mantener la seguridad de su sitio web.

El uso de una VPN también es una excelente manera de cifrar todos los datos privados para evitar que se aprovechen de ellos y que sus datos sean utilizados por actores con malas intenciones. Una buena VPN también bloqueará los sitios de phishing maliciosos y lo mantendrá a salvo.

También puede usar complementos activos, como WordFence Security, para verificar los archivos principales, temas y complementos de su sitio en busca de malware. También está atento a las vulnerabilidades subyacentes de día cero al buscar inyecciones de código y redireccionamientos maliciosos.

Sin embargo, WordFence Security debe ponerse en modo de aprendizaje para recopilar datos durante al menos una semana para evitar falsos positivos. Esto asegura que no marcará accidentalmente acciones legítimas como sospechosas.

4. Obtenga un cortafuegos

Los cortafuegos son muros digitales que funcionan como barreras entre su sistema y el mundo exterior. Para que un pirata informático se aproveche de su sistema, primero debe violar el firewall. Por lo tanto, los firewalls agregan una capa adicional de protección a su sitio de WordPress.

Hay varios tipos de cortafuegos para elegir, como un cortafuegos personal para proteger su sistema operativo, filtrado de paquetes, con estado, cortafuegos de aplicaciones web, cortafuegos de próxima generación (NGFW), etc.

Si se descubre una vulnerabilidad, aún puede bloquear el ataque si tiene un firewall incluido entre sus servicios de seguridad. Específicamente, puede bloquear algunos de los ataques más comunes (como las inyecciones de lenguaje de consulta estructurado (SQL) y los ataques de secuencias de comandos entre sitios (XSS)) con la ayuda de un firewall decente.

5. Adopte comportamientos cibernéticos seguros

Asegurarse de seguir las mejores prácticas y adoptar una política de solo comportamientos ciberseguros es una excelente manera de evitar ponerse en riesgo innecesariamente. La industria de la seguridad generalmente tiene las mejores prácticas que debe seguir. Echemos un vistazo a algunos de ellos:

- Si desea agregar un generador de código QR seguro, una llamada a la pantalla de inicio o crear un mosaico en vivo de Windows, asegúrese de verificar dos veces para asegurarse de que sea seguro cibernéticamente. Estos suelen ser vulnerables.

- Evite hacer clic en enlaces desconocidos e ir a páginas cuestionables.

- No descargue archivos de datos de editores desconocidos, sin importar cuán tentador sea (es poco probable que estos datos lo ayuden de todos modos, ya que no puede verificar su calidad).

- Asegúrese siempre de seleccionar la configuración de seguridad óptima de WordPress que siga las recomendaciones de sus proveedores de software.

- Al agregar elementos como un formulario de "contáctenos" a su sitio web, use un creador de formularios de WordPress de buena reputación como WPForms y considere cómo diseña sus formularios cuidadosamente para protegerlos contra la falta de claridad.

Además, si está utilizando una empresa de alojamiento de WordPress administrada que ofrece un proveedor de alojamiento seguro, asegúrese de leer sobre la empresa de alojamiento y sus estándares de seguridad.

6. Esté atento a las divulgaciones relacionadas con WordPress

Finalmente, es una buena idea mantenerse siempre actualizado sobre las últimas noticias y software de seguridad. Siempre puede leer sobre sitios web pirateados recientemente y las fallas explotadas.

Además, únase a una lista de correo de divulgación y esté atento a las divulgaciones de complementos/temas/proveedores de software. O siga un medio de noticias relacionado con WordPress como WPTavern. También es una buena idea realizar un seguimiento de los errores que alguien podría explotar.

Tenga en cuenta que para mantener la seguridad de la mayoría de los usuarios, un proveedor a menudo tendrá que retrasar el anuncio de la existencia de vulnerabilidades hasta que haya creado un parche. Si bien esto puede ayudar a minimizar la cantidad de ataques, también significa que utilizará software inseguro, lo que lo deja vulnerable. Manténgase alerta e informe cualquier cosa sospechosa al proveedor de inmediato.

Prueba de exploits de día cero en su sitio de WordPress

Si bien es posible que no siempre sea posible eliminar por completo las posibilidades de una vulnerabilidad de día cero, ciertamente hay muchas cosas que puede hacer en lugar de esperar.

Lo que hace que los ataques de vulnerabilidad de día cero sean difíciles de manejar es el hecho de que, dado que los proveedores aún no siempre han descubierto estas vulnerabilidades, no siempre hay soluciones disponibles de inmediato. Pero, siguiendo todo lo mencionado en esta guía, debería tener conocimientos más que suficientes para administrar su sitio de WordPress hasta que se lance un parche con éxito.

E incluso en ausencia de que se descubra una vulnerabilidad, las pautas descritas en este artículo deberían brindarle las mejores prácticas posibles para mantener su sitio web seguro.