So schützen Sie sich vor WordPress-Zero-Day-Angriffen

Veröffentlicht: 2022-03-23Wenn es um Cybersicherheit geht, kann Ihnen das, was Sie nicht wissen, schaden. Genau das ist bei Zero-Day-Schwachstellen und Zero-Day-Angriffen der Fall. Die Folgen, wenn Sie Ihre Sicherheit nicht ernst nehmen, können verheerend für Sie und Ihr Unternehmen sein.

Glücklicherweise besteht die beste Waffe, die Sie in Ihrem Arsenal gegen böswillige Hacker und Sicherheitsbedrohungen haben, darin, sich über Sicherheitsrisiken, Best Practices für die Sicherheit und potenzielle Zero-Day-Schwachstellen zu informieren, die Ihre WordPress-Sites anfällig für Angriffe machen können.

Diese Vorbereitung steht im Mittelpunkt dieses Artikels. Lesen Sie weiter und wir zeigen Ihnen sechs Möglichkeiten, wie Sie Ihre WordPress-Website vor Zero-Day-Angriffen schützen können.

Was ist ein Zero-Day-Angriff?

Eine Zero-Day-Schwachstelle tritt auf, wenn böswillige Akteure oder Hacker eine Sicherheitslücke in einer Software entdecken und diese ausnutzen, um unbefugten Zugriff auf Ihre WordPress-Site zu erhalten. Es ist wichtig zu beachten, dass die Sicherheitslücke dem Entwickler unbekannt sein muss, damit es sich um eine „Zero-Day“-Schwachstelle handelt.

Ein Zero-Day-Angriff oder eine Zero-Day-Schwachstelle hat ihren Namen von der Tatsache, dass Sie nach Bekanntwerden oder Veröffentlichung der Schwachstelle genau null Tage Zeit haben, um die Website sicher zu machen und sich vor der Schwachstelle zu schützen, indem Sie einen Sicherheitspatch veröffentlichen, der die Schwachstelle behebt Sicherheitsproblem in Frage.

Dies bedeutet oft, rund um die Uhr zu arbeiten, und kann eine ziemlich unangenehme Erfahrung sein. Wenn Sie jedoch einen Patch nicht rechtzeitig veröffentlichen und die Hacker die Schwachstelle vor Ihnen entdecken, können die Folgen verheerend sein.

Werfen wir einen Blick auf einige gängige Methoden, mit denen Hacker anfällige Systeme angreifen:

Fuzzing : Fuzzing ist eine Art Brute-Force-Angriff, mit dem Hacker auf Ihr System zugreifen. Fuzzing beinhaltet die Verwendung von Software, um alle möglichen zufälligen, unsinnigen Werte in die verschiedenen Eingabefelder Ihrer Website einzugeben. Fast jede Website verfügt über Eingabefelder zum Eingeben von Dingen, einschließlich der Suchleiste, des Textfelds auf Ihrer Anmeldeseite usw. Wenn der Code für die Website Löcher enthält, können Hacker Schwachstellen erkennen, indem sie nach Abstürzen suchen, wenn sie die Eingabe spammen Boxen mit unsinnigen Daten.

Pretexting : Pretexting ist, wenn ein Hacker einen falschen Vorwand nutzt, um an private Daten zu gelangen, die ihm Zugang zu Ihrem Konto verschaffen. In solchen Situationen geben Hacker vor, jemand anderes zu sein (normalerweise ein Mitarbeiter des technischen Supports oder jemand von Ihrer Bank) und fragen Sie unter dem Vorwand, ein Problem zu lösen, nach Ihren Kontodaten.

Phishing : Wenn jemand Sie dazu verleitet, vertrauliche Details preiszugeben, bösartige Dateien zu öffnen oder auf einen beschädigten Link zu klicken, indem er sich als jemand ausgibt, den Sie kennen, spricht man von einem Phishing-Angriff. Phishing ist wie Pretexting eine Form von Social Engineering. Sobald ein Hacker Zugriff auf Ihr Konto erlangt hat, kann er damit nach Schwachstellen im System suchen.

Wie ein Zero-Day-Angriff Ihrer WordPress-Site schaden kann

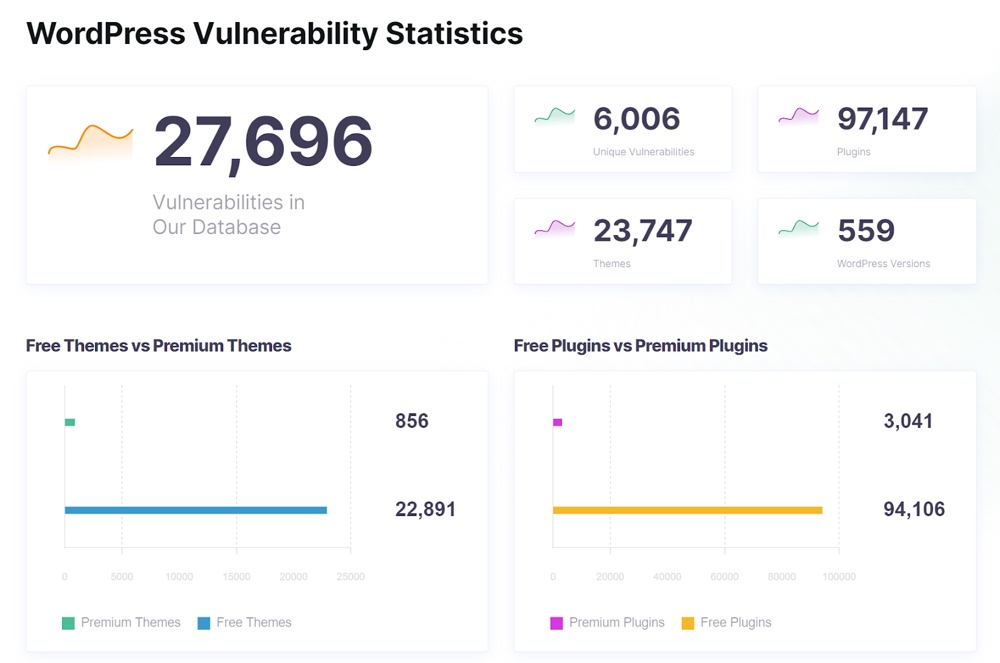

Quelle: WpScan

Wenn eine Gruppe von Hackern einen Fehler in Ihrer Software oder WordPress-Website entdeckt, können sie sehr spezifischen bösartigen Code schreiben, um die Sicherheitslücken auszunutzen. Leider sind diese Schwachstellen für den Laien oft nicht ersichtlich. Sie verpacken diesen Code dann in bösartige Software oder Malware. Dies wird als Zero-Day-Exploit bezeichnet.

Das Endziel besteht darin, die Zero-Day-Schwachstelle zu nutzen, um auf das System zuzugreifen und es auf eine Weise zu verwenden, für die es nie vorgesehen war. Dies kann beinhalten:

- Beschädigen von Site-Dateien durch Malware

- Diebstahl wichtiger Daten von Kunden und Administratoren

- Spamming Ihrer Kunden, Abonnenten oder Leser

- Installieren von Software, die wichtige Informationen stiehlt und durchsickern lässt

Websitebesitzer müssen Zero-Day-Schwachstellenangriffe verhindern, da die Folgen einer Unterlassung verheerende Folgen für ihre Organisation oder ihr Unternehmen haben können. Glücklicherweise können Sie Best Practices befolgen, um solche Angriffe die meiste Zeit zu verhindern.

Innerhalb des Zero-Day-Exploit-Marktes

Zero-Day-Schwachstellen sind selten, und wie für alle seltenen Waren gibt es Märkte für sie. Der Code für Zero-Day-Schwachstellen kann gekauft und verkauft werden, und diese Codes wecken das Interesse von Hackern, Regierungsbehörden, anderen Marken und militärischen Geheimdiensten. Und während mehrere ethische Hacker nach Zero-Day-Schwachstellen in Software oder WordPress-Websites suchen und die Entwickler freiwillig auf Software-Schwachstellen aufmerksam machen, suchen diese Leute immer noch nach Geldgewinn.

Im Allgemeinen gibt es drei Kategorien, in die der Zero-Day-Exploit-Marktplatz unterteilt werden kann. Diese sind:

- Der Schwarzmarkt . Dies umfasst den unterirdischen Marktplatz, auf dem Ausnutzungscodes gehandelt werden.

- Der Graumarkt . Wenn Hacker Zero-Day-Exploit-Codes an die Regierung, das Militär oder Geheimdienste verkaufen, um sie für Überwachungszwecke auszunutzen.

- Der Weiße Markt . Dies bezieht sich auf alle Forscher und ethischen Hacker, die Zero-Day-Schwachstellen finden und mit den Softwareanbietern teilen, um Sicherheitsprobleme zu beheben. Dies ist normalerweise die ethischste Gruppe.

So schützen Sie Ihre WordPress-Site vor einem Zero-Day-Angriff

Nun, wenn Sie der Besitzer einer WordPress-Site sind, fragen Sie sich wahrscheinlich, wie Sie Ihre Site davor schützen können, von böswilligen Akteuren und ernsthaften Zero-Day-Bedrohungen ausgenutzt zu werden.

Es gibt mehrere Schritte, die Sie als Website-Eigentümer unternehmen können (auch wenn Sie nicht sehr technisch versiert sind), um die Sicherheit Ihrer Website zu verbessern. Werfen wir einen Blick auf einige davon:

1. Halten Sie den WordPress-Kern und die Plugins auf dem neuesten Stand

Deinen WordPress-Kern und deine Plugins auf dem neuesten Stand zu halten, ist eine der sichersten Möglichkeiten, eine Zero-Day-Schwachstelle zu verhindern. Wenn Sicherheitsforscher oder Hacker einen solchen Fehler entdecken, beeilen sich die Entwickler, einen Patch zu veröffentlichen. Sicherzustellen, dass Sie über die neueste Version der Software verfügen, bedeutet oft, dass Sie die Schwachstelle patchen und geschützt bleiben können.

Dies ist einer der Gründe, warum Sie möglicherweise automatische Updates aktivieren möchten (insbesondere für den WordPress-Kern). Automatische Updates laden jetzt automatisch die neueste Version der Kernsoftware herunter und installieren sie und umfassen alle Sicherheitsupdates, nicht nur Hauptversionen. Es wird auch empfohlen, dass Sie die automatische Aktualisierung für WordPress-Plugins und -Designs aktivieren.

Wenn Sie Ihr eigenes WordPress-Plugin erstellt haben, sollten Sie außerdem regelmäßig überprüfen, ob es sicher ist.

2. Deaktivieren Sie alte Designs oder Plugins

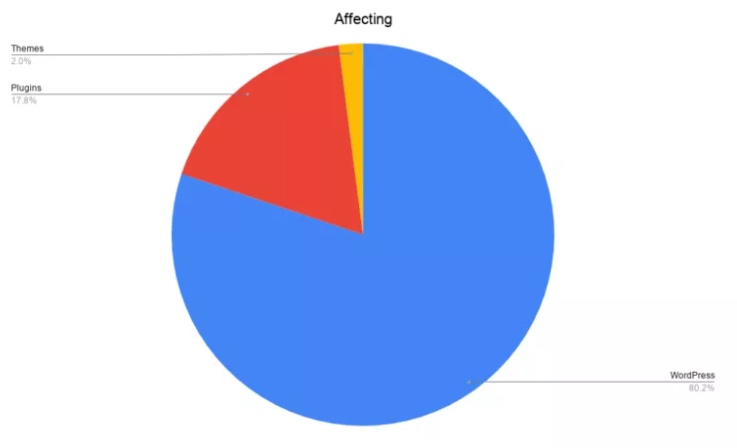

Obwohl der WordPress-Kern nicht immun gegen Zero-Day-Angriffe ist, sind Themes und Plugins in der Regel am anfälligsten.

Aktuellen Statistiken zufolge stammen etwa 17 % aller WordPress-Schwachstellen von anfälligen Plugins und etwa 3 % von WordPress-Theme-Schwachstellen (diese Zahlen können jedoch überhöht sein, da mehrere Versionen von WordPress berücksichtigt werden müssen).

So oder so ist es zum Glück relativ einfach, sich vor Angriffen auf Themes und Plugins zu schützen.

Anstatt auf einen Patch zu warten, können Sie die Themen oder Plugins einfach löschen, bis ein Patch veröffentlicht wird. Sie allein zu deaktivieren, schützt Sie nicht immer vor Sicherheitsrisiken, da Sie immer noch Sicherheitsrisiken für sensible Dateien durch deaktivierte Plugins und Themes ausgesetzt sein können.

Dies hängt natürlich davon ab, ob Ihr Unternehmen es sich leisten kann, vorübergehend ohne das besagte Plugin zu arbeiten. Gelegentlich könnten Sie gezwungen sein, vorübergehend mit dem anfälligen Plug-in zu arbeiten (z. B. wenn Sie etwas Entscheidendes verwenden – wie ein Sprachumschalt-Plug-in oder ein Barrierefreiheits-Plug-in).

3. Verwenden Sie ein Plugin, um verdächtige Aktivitäten zu erkennen

Es sind mehrere WordPress-Sicherheits-Plugins verfügbar, die Ihnen helfen, verdächtige Aktivitäten zu suchen und zu identifizieren. Eine ausgezeichnete Option ist ein WordPress-Aktivitätsprotokoll, das detaillierte Änderungen in jeder Aktivität verfolgen und die Sicherheit Ihrer Website aufrechterhalten kann.

Die Verwendung eines VPN ist auch eine großartige Möglichkeit, alle privaten Daten zu verschlüsseln, um zu vermeiden, dass sie ausgenutzt werden und Ihre Daten von Akteuren mit schlechten Absichten verwendet werden. Ein gutes VPN blockiert auch bösartige Phishing-Sites und schützt Sie.

Sie können auch aktive Plugins wie WordFence Security verwenden, um die Kerndateien, Designs und Plugins Ihrer Website auf Malware zu überprüfen. Es hält auch Ausschau nach zugrunde liegenden Zero-Day-Schwachstellen, indem es nach Code-Injektionen und böswilligen Weiterleitungen Ausschau hält.

WordFence Security muss jedoch mindestens eine Woche lang in den Lernmodus versetzt werden, um Daten zu sammeln, um Fehlalarme zu vermeiden. Dadurch wird sichergestellt, dass legitime Aktionen nicht versehentlich als verdächtig gekennzeichnet werden.

4. Holen Sie sich eine Firewall

Firewalls sind digitale Wände, die als Barrieren zwischen Ihrem System und der Außenwelt fungieren. Damit ein Hacker Ihr System ausnutzen kann, muss er zuerst die Firewall durchbrechen. Daher fügen Firewalls Ihrer WordPress-Site eine zusätzliche Schutzebene hinzu.

Es stehen mehrere Arten von Firewalls zur Auswahl, z. B. eine Personal Firewall zum Schutz Ihres Betriebssystems, Paketfilterung, Stateful, Web Application Firewall, Next-Generation (NGFW) Firewalls usw.

Wenn eine Schwachstelle entdeckt wird, können Sie den Angriff immer noch blockieren, wenn Sie eine Firewall zu Ihren Sicherheitsdiensten hinzugefügt haben. Insbesondere können Sie einige der häufigsten Angriffe (wie SQL-Injektionen (Structured Query Language) und XSS-Angriffe (Cross-Site Scripting)) mit Hilfe einer anständigen Firewall blockieren.

5. Nehmen Sie Cyber-sichere Verhaltensweisen an

Stellen Sie sicher, dass Sie Best Practices befolgen und eine Richtlinie nur für cybersicheres Verhalten einführen, um zu vermeiden, dass Sie sich unnötig einem Risiko aussetzen. Die Sicherheitsbranche hat normalerweise Best Practices, die Sie befolgen sollten. Werfen wir einen Blick auf einige davon:

- Wenn Sie einen sicheren QR-Code-Generator, ein Startbildschirm-Callout oder eine Windows-Live-Kachel hinzufügen möchten, stellen Sie sicher, dass sie cybersicher ist. Diese sind oft anfällig.

- Vermeiden Sie es, auf unbekannte Links zu klicken und auf fragwürdige Seiten zu gehen.

- Laden Sie keine Dateien mit Daten von unbekannten Herausgebern herunter, egal wie verlockend es ist (diese Daten werden Ihnen wahrscheinlich sowieso nicht helfen, da Sie ihre Qualität nicht überprüfen können).

- Stellen Sie immer sicher, dass Sie optimale WordPress-Sicherheitseinstellungen auswählen, die den Empfehlungen Ihrer Softwareanbieter entsprechen.

- Wenn Sie Elemente wie ein „Kontakt“-Formular zu Ihrer Website hinzufügen, verwenden Sie einen seriösen WordPress-Formularersteller wie WPForms und überlegen Sie, wie Sie Ihre Formulare sorgfältig gestalten, um sie vor Fuzzing zu schützen.

Wenn Sie ein verwaltetes WordPress-Hosting-Unternehmen verwenden, das einen sicheren Hosting-Anbieter anbietet, stellen Sie außerdem sicher, dass Sie sich über das Hosting-Unternehmen und seine Sicherheitsstandards informieren.

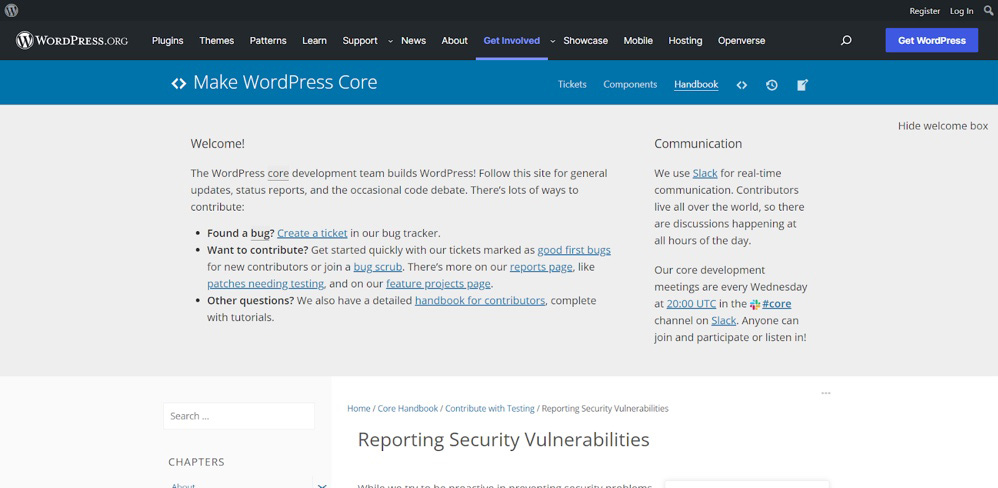

6. Achten Sie auf WordPress-bezogene Offenlegungen

Schließlich ist es eine gute Idee, sich immer über die neuesten Sicherheitsnachrichten und Sicherheitssoftware auf dem Laufenden zu halten. Sie können immer über kürzlich gehackte Websites und die ausgenutzten Schwachstellen lesen.

Treten Sie außerdem einer Offenlegungs-Mailingliste bei und achten Sie auf Offenlegungen von Plugins/Themen/Softwareanbietern. Oder folge einer WordPress-bezogenen Nachrichtenagentur wie WPTavern. Es ist auch eine gute Idee, Fehler im Auge zu behalten, die jemand möglicherweise ausnutzen könnte.

Denken Sie daran, dass ein Anbieter, um die Sicherheit der meisten Benutzer zu gewährleisten, die Bekanntgabe der Existenz von Schwachstellen oft hinauszögern muss, bis er einen Patch erstellt hat. Dies kann zwar dazu beitragen, die Anzahl der Angriffe zu minimieren, bedeutet aber auch, dass Sie unsichere Software verwenden, die Sie angreifbar macht. Bleiben Sie wachsam und melden Sie alles Verdächtige sofort dem Verkäufer.

Zero-Day-Exploit-Proofing Ihrer WordPress-Site

Obwohl es nicht immer möglich ist, die Wahrscheinlichkeit einer Zero-Day-Schwachstelle vollständig auszuschließen, gibt es sicherlich eine Menge, was Sie tun können, anstatt abzuwarten.

Was den Umgang mit Zero-Day-Schwachstellenangriffen erschwert, ist die Tatsache, dass diese Schwachstellen noch nicht immer von den Anbietern entdeckt wurden und daher nicht immer sofort Lösungen verfügbar sind. Wenn Sie jedoch alles befolgen, was in diesem Handbuch erwähnt wird, sollten Sie mehr als genug Wissen haben, um Ihre WordPress-Site zu verwalten, bis ein Patch erfolgreich veröffentlicht wird.

Und selbst wenn keine Schwachstelle entdeckt wird, sollten Sie die in diesem Artikel beschriebenen Richtlinien mit den bestmöglichen Verfahren ausstatten, um Ihre Website sicher zu halten.