Breviar de vulnerabilități WordPress: octombrie 2019, partea 2

Publicat: 2019-10-30În a doua jumătate a lunii octombrie au fost dezvăluite mai multe vulnerabilități noi pentru plugin-uri și teme WordPress, așa că dorim să vă informăm. În această postare, acoperim vulnerabilitățile recente ale pluginurilor și temelor WordPress și ce trebuie să faceți dacă rulați unul dintre pluginurile sau temele vulnerabile de pe site-ul dvs. web.

Împărțim Roundup-ul Vulnerabilității WordPress în patru categorii diferite:

- 1. Nucleul WordPress

- 2. Plugin-uri WordPress

- 3. Teme WordPress

- 4. Încălcări din jurul internetului

* Includem încălcări din jurul web, deoarece este esențial să conștientizăm și vulnerabilitățile din afara ecosistemului WordPress. Exploatările către software-ul serverului pot expune date sensibile. Încălcările bazei de date pot expune acreditările utilizatorilor de pe site-ul dvs., deschizând ușa atacatorilor pentru a vă accesa site-ul.

Notă: puteți trece mai departe la diagrama rezumativă a vulnerabilității pentru a doua parte a lunii octombrie 2019 enumerată mai jos.

Vulnerabilități de bază WordPress

Vulnerabilități ale pluginului WordPress

Mai multe vulnerabilități noi pentru pluginurile WordPress au fost descoperite în luna octombrie. Asigurați-vă că urmați acțiunea sugerată de mai jos pentru a actualiza pluginul sau pentru a-l dezinstala complet.

1. Pachetul SEO All In One

Pachetul SEO All In One versiunea 3.2.6 și mai jos este vulnerabil la un atac stocat de scripturi cross-site. Un atacator va trebui să utilizeze un utilizator autentificat pentru a exploata vulnerabilitatea. Dacă atacatorul obține acces la un utilizator administrator, acesta ar putea executa cod PHP și compromite serverul.

Ce ar trebui sa faci

2. Broken Link Checker

Broken Link Checker versiunea 1.11.8 și mai jos este vulnerabilă la un atac autentificat de cross-site scripting.

Ce ar trebui sa faci

3. Manager evenimente

Evenimentul Manager versiunea 5.9.5 și mai jos este vulnerabil la un atac stocat de scripturi cross-site.

Ce ar trebui sa faci

4. Legea UE privind cookie-urile

Versiunea 3.0.6 din Legea privind cookie-urile UE și mai jos este vulnerabilă la un atac Cross-Site Scripting. Vulnerabilitatea va permite unui atacator să introducă HTML și Javascript arbitrare pentru a modifica setările de culoare a fontului, a culorii de fundal și a textului „Dezactivare cookie” în plugin.

Ce ar trebui sa faci

5. Minimizare viteză rapidă

Fast Velocity Minify versiunea 2.7.6 și mai jos are o vulnerabilitate care ar permite unui atacator autentificat să descopere calea completă a rădăcinii instalării WordPress. O vulnerabilitate pe calea completă în sine nu este critică. Cu toate acestea, cunoașterea căii rădăcină ar oferi unui atacator informațiile necesare pentru a profita de alte vulnerabilități mai severe.

Ce ar trebui sa faci

6. SyntaxHighlighter Evolved

SyntaxHighlighter Evolved versiunea 3.5.0 și mai jos este vulnerabil la un atac Cross-Site Scripting.

Ce ar trebui sa faci

7. WP HTML Mail

WP HTML Mail versiunea 2.9.0.3 și mai jos este vulnerabil la un atac de injecție HTML.

Ce ar trebui sa faci

8. Facturi în felii

Sliced Invoices versiunea 3.8.2 și mai jos are vulnerabilități multiple. Vulnerabilitățile includ o injecție SQL autentificată, scripturi cross-site reflectate autentificate, divulgarea informațiilor neautentificate care să permită accesul la facturi și lipsa verificărilor de falsificare a cererilor cross-site și autentificare.

Ce ar trebui sa faci

9. Plugin-ul Magnet de plumb Zoho CRM

Zoho CRM Lead Magnet Plugin versiunea 1.6.9 este vulnerabil la un atac autentificat de cross-site scripting. Vulnerabilitatea ar permite unui atacator să execute coduri rău intenționate în browserul unui utilizator.

Ce ar trebui sa faci

10. Despre autor

Despre autor versiunea 1.3.9 și mai jos este vulnerabilă la un atac autentificat pe site-uri.

Ce ar trebui sa faci

11. Șabloane de e-mail

Șabloanele de e-mail versiunea 1.3 și mai jos sunt vulnerabile la un atac de injecție HTML.

Ce ar trebui sa faci

12. Groundhogg

Versiunea Groundhogg 1.3.11.3 și mai jos este vulnerabilă la un atac autentificat de scripturi cross-site și SQL Injection.

Ce ar trebui sa faci

13. Șablon de e-mail WP

WP Email Template versiunea 2.2.10 și mai jos este vulnerabil la un atac de injecție HTML.

Ce ar trebui sa faci

Teme WordPress

14. InJob

Versiunea InJob 3.3.7 și mai jos este vulnerabilă la un atac Cross-Site Scripting.

Ce ar trebui sa faci

Cum să fii proactiv în legătură cu vulnerabilitățile temei și pluginurilor WordPress

Rularea software-ului învechit este motivul pentru care site-urile WordPress sunt piratate. Este crucial pentru securitatea site-ului dvs. WordPress să aveți o rutină de actualizare. Ar trebui să vă conectați la site-urile dvs. cel puțin o dată pe săptămână pentru a efectua actualizări.

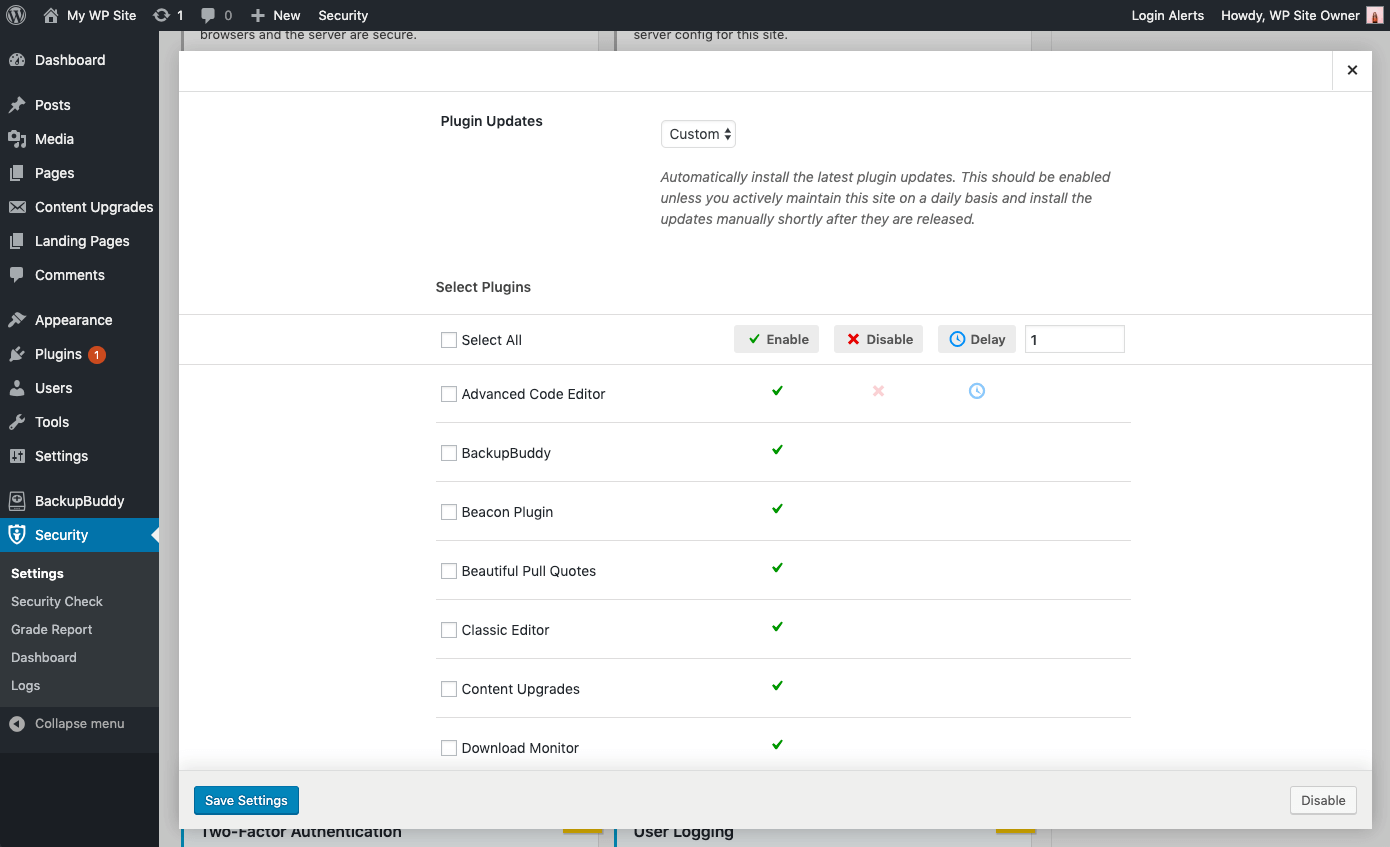

Actualizările automate vă pot ajuta

Actualizările automate sunt o alegere excelentă pentru site-urile web WordPress care nu se schimbă foarte des. Lipsa de atenție lasă adesea aceste site-uri neglijate și vulnerabile la atacuri. Chiar și cu setările de securitate recomandate, rularea unui software vulnerabil pe site-ul dvs. poate oferi atacatorului un punct de intrare pe site-ul dvs.

Folosind funcția de gestionare a versiunilor pluginului iThemes Security Pro, puteți activa actualizările automate WordPress pentru a vă asigura că primiți cele mai recente patch-uri de securitate. Aceste setări vă ajută să vă protejați site-ul cu opțiuni de actualizare automată la versiuni noi sau pentru a spori securitatea utilizatorului atunci când software-ul site-ului este depășit.

Opțiuni de actualizare a gestionării versiunilor

- Actualizări WordPress - Instalați automat cea mai recentă versiune WordPress.

- Actualizări automate pentru pluginuri - Instalați automat cele mai recente actualizări pentru pluginuri. Acest lucru ar trebui să fie activat, cu excepția cazului în care întrețineți activ acest site zilnic și instalați manual actualizările la scurt timp după lansare.

- Actualizări automate ale temei - Instalați automat cele mai recente actualizări ale temei. Acest lucru ar trebui să fie activat cu excepția cazului în care tema dvs. are personalizări de fișiere.

- Control granular asupra actualizărilor de pluginuri și teme - Este posibil să aveți pluginuri / teme pe care doriți să le actualizați manual sau să întârziați actualizarea până când versiunea a avut timp să se dovedească stabilă. Puteți alege Personalizat pentru posibilitatea de a atribui fiecărui plugin sau temă fie actualizarea imediată ( Activare ), nu actualizarea automată deloc ( Dezactivare ), fie actualizarea cu o întârziere de o anumită cantitate de zile ( Întârziere ).

Consolidarea și alertarea asupra problemelor critice

- Consolidați site-ul atunci când rulați software depășit - Adăugați automat protecții suplimentare site-ului atunci când nu a fost instalată o actualizare disponibilă de o lună. Pluginul iThemes Security va activa automat o securitate mai strictă atunci când nu a fost instalată o actualizare de o lună. În primul rând, va forța toți utilizatorii care nu au doi factori activi să furnizeze un cod de autentificare trimis la adresa lor de e-mail înainte de a vă conecta din nou. , Pingback-uri XML-RPC și blochează mai multe încercări de autentificare pentru fiecare solicitare XML-RPC (ambele vor face XML-RPC mai puternic împotriva atacurilor fără a fi nevoie să îl oprești complet).

- Căutați alte site-uri WordPress vechi - Aceasta va verifica dacă există alte instalări WordPress învechite pe contul dvs. de găzduire. Un singur site WordPress învechit cu o vulnerabilitate ar putea permite atacatorilor să compromită toate celelalte site-uri de pe același cont de găzduire.

- Trimiteți notificări prin e-mail - Pentru problemele care necesită intervenție, un e-mail este trimis utilizatorilor la nivel de administrator.

Încălcări din jurul internetului

1. Vulnerabilitate la executarea codului la distanță PHP pe serverele NGINX

Dacă unul dintre site-urile dvs. se află pe un server NGINX care are PHP-FPM activat, ați putea fi vulnerabil la un atac de executare a codului la distanță.

Ar trebui să contactați gazda imediat pentru a vă asigura că serverul dvs. rulează una dintre aceste versiuni corecte de PHP 7.3.11, 7.2.24 sau 7.1.33.

Rezumatul vulnerabilităților WordPress pentru

Octombrie 2019, partea 2

Pachetul SEO All In One versiunea 3.2.6 și mai jos este vulnerabil la un atac stocat de scripturi cross-site.

Broken Link Checker versiunea 1.11.8 și mai jos este vulnerabilă la un atac autentificat de cross-site scripting.

Evenimentul Manager versiunea 5.9.5 și mai jos este vulnerabil la un atac stocat de scripturi cross-site.

Versiunea 3.0.6 din Legea privind cookie-urile UE și mai jos este vulnerabilă la un atac Cross-Site Scripting.

Fast Velocity Minify versiunea 2.7.6 și mai jos are o vulnerabilitate care ar permite unui atacator autentificat să descopere calea completă a rădăcinii instalării WordPress.

SyntaxHighlighter Evolved versiunea 3.5.0 și mai jos este vulnerabil la un atac Cross-Site Scripting.

WP HTML Mail versiunea 2.9.0.3 și mai jos este vulnerabil la un atac de injecție HTML.

Sliced Invoices versiunea 3.8.2 și mai jos are vulnerabilități multiple. Vulnerabilitățile includ o injecție SQL autentificată, scripturi cross-site reflectate autentificate, divulgarea informațiilor neautentificate care să permită accesul la facturi și lipsa verificărilor de falsificare a cererilor cross-site și autentificare.

Zoho CRM Lead Magnet Plugin versiunea 1.6.9 este vulnerabil la un atac autentificat de cross-site scripting.

Despre autor versiunea 1.3.9 și mai jos este vulnerabilă la un atac autentificat pe site-uri.

Șabloanele de e-mail versiunea 1.3 și mai jos sunt vulnerabile la un atac de injecție HTML.

Versiunea Groundhogg 1.3.11.3 și mai jos este vulnerabilă la un atac autentificat de scripturi cross-site și SQL Injection.

WP Email Template versiunea 2.2.10 și mai jos este vulnerabil la un atac de injecție HTML.

Un plugin de securitate WordPress vă poate ajuta să vă protejați site-ul web + economisiți cu 35% reducere până pe 31 octombrie

iThemes Security Pro, pluginul nostru de securitate WordPress, oferă peste 30 de moduri de a vă proteja și proteja site-ul împotriva vulnerabilităților comune de securitate WordPress. Cu WordPress, autentificarea în doi factori, protecția forței brute, aplicarea puternică a parolei și multe altele, puteți adăuga un strat suplimentar de securitate site-ului dvs. web.

Obțineți securitatea iThemes

În fiecare săptămână, Michael realizează Raportul de vulnerabilitate WordPress pentru a vă menține site-urile în siguranță. În calitate de manager de produs la iThemes, el ne ajută să continuăm să îmbunătățim gama de produse iThemes. Este un tocilar uriaș și iubește să învețe despre toate lucrurile tehnice, vechi și noi. Îl poți găsi pe Michael stând cu soția și fiica sa, citind sau ascultând muzică atunci când nu funcționează.