WordPress 漏洞综述:2019 年 10 月,第 2 部分

已发表: 2019-10-3010 月下半月披露了几个新的 WordPress 插件和主题漏洞,因此我们希望让您了解。 在这篇文章中,我们介绍了最近的 WordPress 插件和主题漏洞,以及如果您在您的网站上运行易受攻击的插件或主题之一该怎么办。

我们将 WordPress 漏洞综述分为四个不同的类别:

- 1. WordPress 核心

- 2. WordPress 插件

- 3. WordPress 主题

- 4. 来自网络的漏洞

*我们将网络上的漏洞包括在内,因为了解 WordPress 生态系统之外的漏洞也很重要。 对服务器软件的利用可能会暴露敏感数据。 数据库泄露可能会暴露您站点上用户的凭据,从而为攻击者访问您的站点打开大门。

注意:您可以跳到下面列出的 2019 年 10 月下半月的漏洞摘要图表。

WordPress 核心漏洞

WordPress 插件漏洞

今年 10 月发现了几个新的 WordPress 插件漏洞。 请确保按照以下建议的操作更新插件或完全卸载它。

1.多合一搜索引擎优化包

All In One SEO Pack 3.2.6 及以下版本容易受到存储跨站点脚本攻击。 攻击者需要使用经过身份验证的用户来利用该漏洞。 如果攻击者获得管理员用户的访问权限,他们就可以执行 PHP 代码并破坏服务器。

你应该做什么

2. 断链检查器

Broken Link Checker 1.11.8 及以下版本容易受到Authenticated Cross-Site Scripting 攻击。

你应该做什么

3. 活动经理

事件管理器 5.9.5 及以下版本容易受到存储跨站点脚本攻击。

你应该做什么

4. 欧盟 Cookie 法

EU Cookie Law 3.0.6 及以下版本容易受到跨站点脚本攻击。 该漏洞将允许攻击者插入任意 HTML 和 Javascript 来修改插件中的字体颜色、背景颜色和“禁用 Cookie”文本设置。

你应该做什么

5.快速速度缩小

Fast Velocity Minify 2.7.6 及以下版本存在一个漏洞,允许经过身份验证的攻击者发现 WordPress 安装的完整根路径。 完整路径漏洞本身并不重要。 但是,知道根路径将为攻击者提供利用其他更严重漏洞所需的信息。

你应该做什么

6. SyntaxHighlighter 进化

SyntaxHighlighter Evolved 3.5.0 及以下版本容易受到跨站点脚本攻击。

你应该做什么

7. WP HTML 邮件

WP HTML Mail 2.9.0.3 及以下版本容易受到 HTML 注入攻击。

你应该做什么

8. 切片发票

Sliced Invoices 3.8.2 及以下版本有多个漏洞。 这些漏洞包括经过身份验证的 SQL 注入、经过身份验证的反射跨站点脚本、允许访问发票的未经身份验证的信息泄露以及缺少跨站点请求伪造和身份验证检查。

你应该做什么

9. Zoho CRM Lead Magnet 插件

Zoho CRM Lead Magnet 插件版本 1.6.9 容易受到经过身份验证的跨站点脚本攻击。 该漏洞将允许攻击者在用户的浏览器中执行恶意代码。

你应该做什么

10. 关于作者

关于作者 1.3.9 及以下版本容易受到 Authenticated Cross-Site Scripting 攻击。

你应该做什么

11. 电子邮件模板

电子邮件模板 1.3 及以下版本容易受到 HTML 注入攻击。

你应该做什么

12. 土拨鼠

Groundhogg 1.3.11.3 及以下版本容易受到经过身份验证的跨站点脚本和 SQL 注入攻击。

你应该做什么

13. WP 电子邮件模板

WP 电子邮件模板 2.2.10 及以下版本容易受到 HTML 注入攻击。

你应该做什么

WordPress 主题

14. InJob

InJob 3.3.7 及以下版本容易受到跨站脚本攻击。

你应该做什么

如何积极应对 WordPress 主题和插件漏洞

运行过时的软件是 WordPress 网站被黑的第一大原因。 拥有更新程序对于 WordPress 网站的安全性至关重要。 您应该每周至少登录一次您的站点以执行更新。

自动更新可以提供帮助

对于不经常更改的 WordPress 网站,自动更新是一个不错的选择。 缺乏关注往往会使这些网站被忽视并容易受到攻击。 即使采用推荐的安全设置,在您的站点上运行易受攻击的软件也会为攻击者提供进入您站点的入口点。

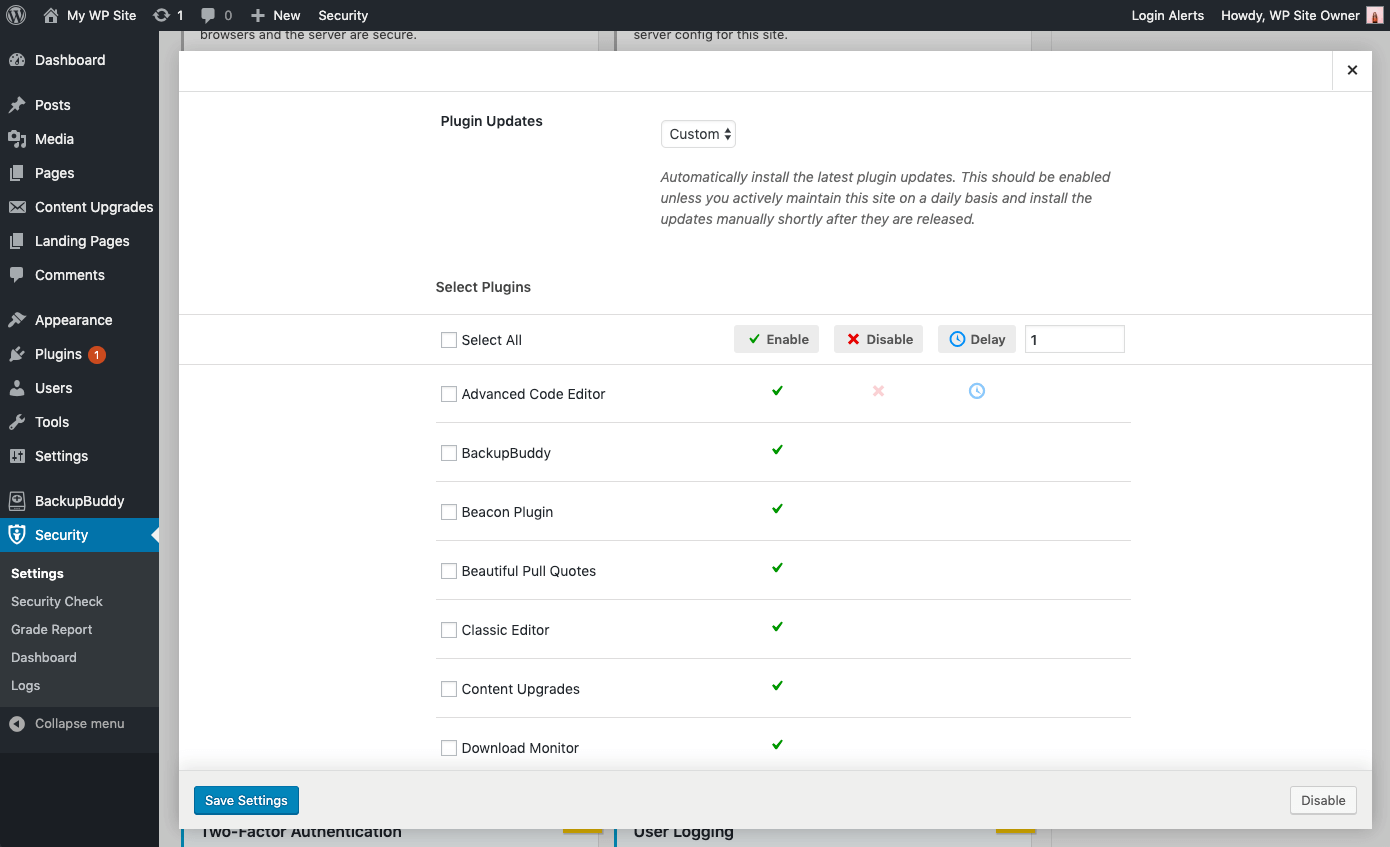

使用 iThemes Security Pro 插件的版本管理功能,您可以启用自动 WordPress 更新以确保您获得最新的安全补丁。 这些设置可以通过选项自动更新到新版本或在站点软件过时时提高用户安全性,从而帮助保护您的站点。

版本管理更新选项

- WordPress 更新– 自动安装最新的 WordPress 版本。

- 插件自动更新- 自动安装最新的插件更新。 除非您每天积极维护此站点并在更新发布后不久手动安装更新,否则应启用此功能。

- 主题自动更新- 自动安装最新的主题更新。 除非您的主题具有文件自定义,否则应启用此功能。

- 对插件和主题更新的精细控制——您可能有想要手动更新的插件/主题,或者延迟更新直到版本有时间证明稳定。 您可以选择自定义,以便将每个插件或主题分配为立即更新 ( Enable )、根本不自动更新 ( Disable ) 或延迟指定天数 ( Delay ) 进行更新。

加强和提醒关键问题

- 运行过时软件时加强站点 - 当一个月未安装可用更新时,自动为站点添加额外保护。 当一个月未安装更新时,iThemes Security 插件将自动启用更严格的安全性。 首先,它将强制所有未启用双因素的用户在重新登录之前提供发送到其电子邮件地址的登录代码。其次,它将禁用 WP 文件编辑器(以阻止人们编辑插件或主题代码) 、XML-RPC pingbacks 并阻止每个 XML-RPC 请求的多次身份验证尝试(这两者都将使 XML-RPC 更强大地抵御攻击,而不必完全关闭它)。

- 扫描其他旧的 WordPress 站点- 这将检查您的主机帐户上是否有其他过时的 WordPress 安装。 一个存在漏洞的过时 WordPress 站点可能允许攻击者破坏同一托管帐户上的所有其他站点。

- 发送电子邮件通知– 对于需要干预的问题,会向管理员级别用户发送电子邮件。

来自网络的漏洞

1. NGINX 服务器上的 PHP 远程代码执行漏洞

如果您的站点之一位于启用了 PHP-FPM 的 NGINX 服务器上,您可能容易受到远程代码执行攻击。

您应该立即联系您的主机,以确保您的服务器正在运行这些修补版本的 PHP 7.3.11、7.2.24 或 7.1.33 之一。

WordPress 漏洞摘要

2019 年 10 月,第 2 部分

All In One SEO Pack 3.2.6 及以下版本容易受到存储跨站点脚本攻击。

Broken Link Checker 1.11.8 及以下版本容易受到Authenticated Cross-Site Scripting 攻击。

事件管理器 5.9.5 及以下版本容易受到存储跨站点脚本攻击。

EU Cookie Law 3.0.6 及以下版本容易受到跨站点脚本攻击。

Fast Velocity Minify 2.7.6 及以下版本存在一个漏洞,允许经过身份验证的攻击者发现 WordPress 安装的完整根路径。

SyntaxHighlighter Evolved 3.5.0 及以下版本容易受到跨站点脚本攻击。

WP HTML Mail 2.9.0.3 及以下版本容易受到 HTML 注入攻击。

Sliced Invoices 3.8.2 及以下版本有多个漏洞。 这些漏洞包括经过身份验证的 SQL 注入、经过身份验证的反射跨站点脚本、允许访问发票的未经身份验证的信息泄露以及缺少跨站点请求伪造和身份验证检查。

Zoho CRM Lead Magnet 插件版本 1.6.9 容易受到经过身份验证的跨站点脚本攻击。

关于作者 1.3.9 及以下版本容易受到 Authenticated Cross-Site Scripting 攻击。

电子邮件模板 1.3 及以下版本容易受到 HTML 注入攻击。

Groundhogg 1.3.11.3 及以下版本容易受到经过身份验证的跨站点脚本和 SQL 注入攻击。

WP 电子邮件模板 2.2.10 及以下版本容易受到 HTML 注入攻击。

一个 WordPress 安全插件可以帮助保护您的网站 + 在 10 月 31 日之前节省 35% 的折扣

iThemes Security Pro 是我们的 WordPress 安全插件,提供 30 多种方法来保护您的网站免受常见 WordPress 安全漏洞的侵害。 借助 WordPress、双因素身份验证、强力保护、强密码强制执行等,您可以为您的网站增加一层额外的安全性。

获取 iThemes 安全性

每周,Michael 都会汇总 WordPress 漏洞报告,以帮助确保您的网站安全。 作为 iThemes 的产品经理,他帮助我们继续改进 iThemes 产品阵容。 他是一个巨大的书呆子,喜欢学习所有新旧技术。 你可以找到迈克尔和他的妻子和女儿一起出去玩,在不工作的时候阅读或听音乐。