Resumo de vulnerabilidades do WordPress: outubro de 2019, parte 2

Publicados: 2019-10-30Vários novos plug-ins do WordPress e vulnerabilidades de tema foram divulgados durante a segunda quinzena de outubro, portanto, queremos mantê-lo informado. Neste post, cobrimos vulnerabilidades recentes de plug-ins e temas do WordPress e o que fazer se você estiver executando um dos plug-ins ou temas vulneráveis em seu site.

Dividimos o Resumo de Vulnerabilidades do WordPress em quatro categorias diferentes:

- 1. Núcleo do WordPress

- 2. Plugins WordPress

- 3. Temas WordPress

- 4. Violações de toda a web

* Incluímos violações de toda a web porque é essencial também estar ciente das vulnerabilidades fora do ecossistema WordPress. Explorações de software de servidor podem expor dados confidenciais. Violações de banco de dados podem expor as credenciais dos usuários em seu site, abrindo a porta para que invasores acessem seu site.

Observação: você pode pular para o Gráfico de resumo da vulnerabilidade da segunda parte de outubro de 2019 listado abaixo.

Vulnerabilidades do núcleo do WordPress

Vulnerabilidades de plug-ins do WordPress

Várias novas vulnerabilidades de plug-ins do WordPress foram descobertas em outubro. Certifique-se de seguir a ação sugerida abaixo para atualizar o plug-in ou desinstalá-lo completamente.

1. Pacote de SEO Tudo em Um

O All In One SEO Pack versão 3.2.6 e inferior é vulnerável a um ataque de Stored Cross-Site Scripting. Um invasor precisará usar um usuário autenticado para explorar a vulnerabilidade. Se o invasor obtiver acesso a um usuário administrador, ele pode executar o código PHP e comprometer o servidor.

O que você deveria fazer

2. Verificador de Link Quebrado

O Broken Link Checker, versão 1.11.8 e anterior, é vulnerável a um ataque de scripts entre sites autenticados.

O que você deveria fazer

3. Gerente de eventos

O Gerenciador de eventos versão 5.9.5 e inferior é vulnerável a um ataque de script entre sites armazenados.

O que você deveria fazer

4. Lei de Cookies da UE

A EU Cookie Law versão 3.0.6 e anterior é vulnerável a um ataque de Cross-Site Scripting. A vulnerabilidade permitirá que um invasor insira HTML e Javascript arbitrários para modificar as configurações de cor da fonte, cor de fundo e “Desativar cookie” de texto no plug-in.

O que você deveria fazer

5. Redução de velocidade rápida

O Fast Velocity Minify versão 2.7.6 e inferior tem uma vulnerabilidade que permitiria a um invasor autenticado descobrir o caminho completo da raiz da instalação do WordPress. Uma vulnerabilidade de caminho completo por si só não é crítica. No entanto, saber o caminho da raiz daria a um invasor as informações necessárias para tirar proveito de outras vulnerabilidades mais graves.

O que você deveria fazer

6. SyntaxHighlighter Evolved

O SyntaxHighlighter Evolved versão 3.5.0 e abaixo é vulnerável a um ataque de Cross-Site Scripting.

O que você deveria fazer

7. WP HTML Mail

O WP HTML Mail versão 2.9.0.3 e inferior é vulnerável a um ataque de injeção de HTML.

O que você deveria fazer

8. Faturas fatiadas

Faturas fatiadas versão 3.8.2 e abaixo têm várias vulnerabilidades. As vulnerabilidades incluem Injeção de SQL autenticada, Scripting Cross-Site Refletido Autenticado, Divulgação de Informações Não Autenticadas que permite o acesso a faturas e falta de falsificação de Solicitação entre Sites e verificações de Autenticação.

O que você deveria fazer

9. Zoho CRM Lead Magnet Plugin

O Zoho CRM Lead Magnet Plugin versão 1.6.9 é vulnerável a um ataque de script entre sites autenticados. A vulnerabilidade permite que um invasor execute código mal-intencionado no navegador do usuário.

O que você deveria fazer

10. Sobre o autor

Sobre o autor, a versão 1.3.9 e abaixo é vulnerável a um ataque de script de site cruzado autenticado.

O que você deveria fazer

11. Modelos de Email

Os modelos de email da versão 1.3 e inferiores são vulneráveis a um ataque de injeção de HTML.

O que você deveria fazer

12. Groundhogg

Groundhogg versão 1.3.11.3 e abaixo é vulnerável a um ataque de scripts entre sites autenticados e injeção de SQL.

O que você deveria fazer

13. WP Email Template

O WP Email Template versão 2.2.10 e abaixo é vulnerável a um ataque de injeção de HTML.

O que você deveria fazer

Temas WordPress

14. InJob

O InJob versão 3.3.7 e inferior é vulnerável a um ataque de Cross-Site Scripting.

O que você deveria fazer

Como ser proativo em relação às vulnerabilidades de plug-ins e temas do WordPress

Executar software desatualizado é o principal motivo pelo qual os sites do WordPress são hackeados. É crucial para a segurança do seu site WordPress que você tenha uma rotina de atualização. Você deve entrar em seus sites pelo menos uma vez por semana para realizar atualizações.

Atualizações automáticas podem ajudar

As atualizações automáticas são uma ótima opção para sites WordPress que não mudam com muita frequência. A falta de atenção geralmente deixa esses sites negligenciados e vulneráveis a ataques. Mesmo com as configurações de segurança recomendadas, a execução de software vulnerável em seu site pode fornecer a um invasor um ponto de entrada em seu site.

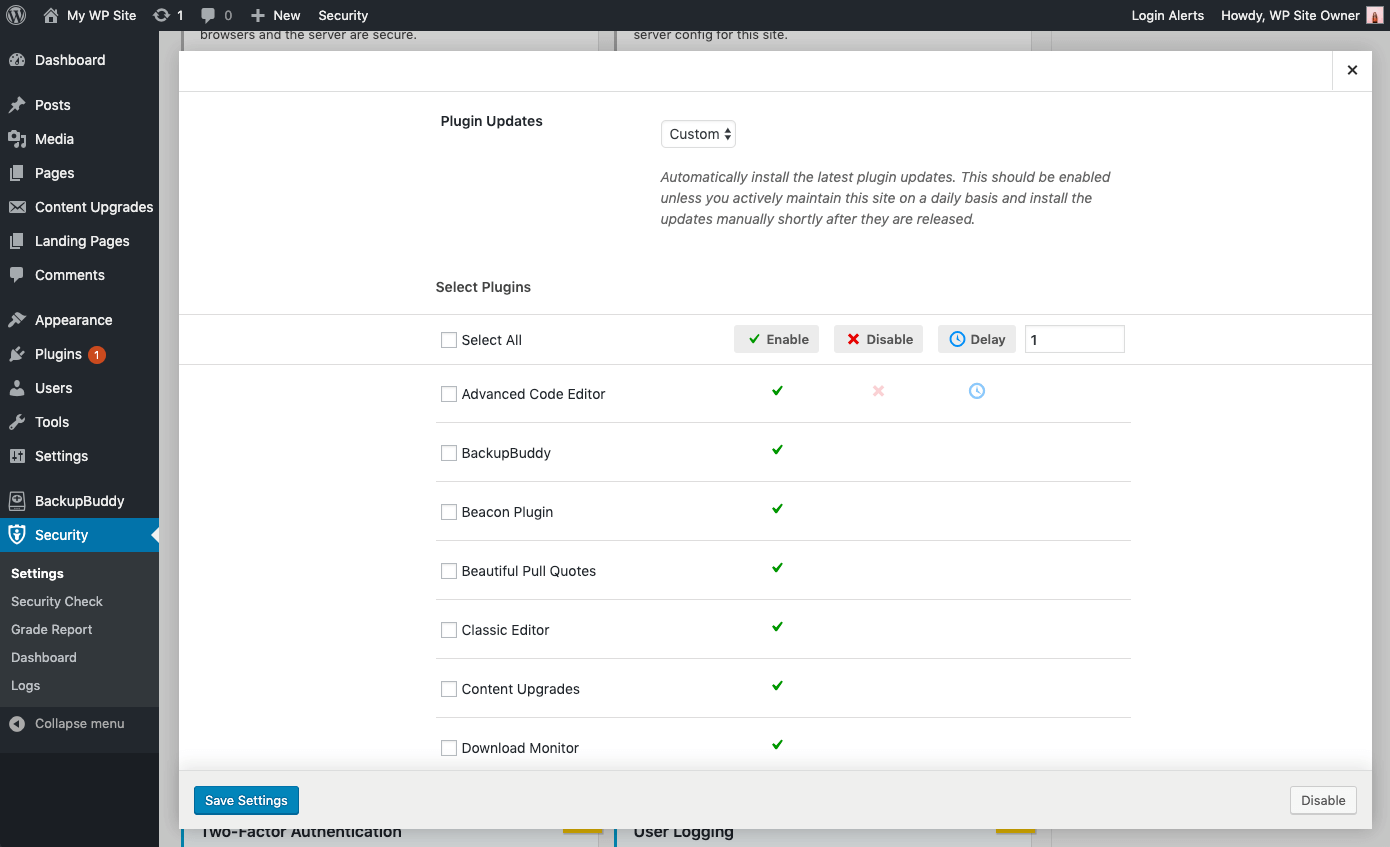

Usando o recurso de gerenciamento de versão do plugin iThemes Security Pro, você pode habilitar atualizações automáticas do WordPress para garantir que está obtendo os patches de segurança mais recentes. Essas configurações ajudam a proteger seu site com opções para atualizar automaticamente para novas versões ou aumentar a segurança do usuário quando o software do site está desatualizado.

Opções de atualização de gerenciamento de versão

- Atualizações do WordPress - instale automaticamente a versão mais recente do WordPress.

- Atualizações automáticas de plug-ins - instala automaticamente as atualizações de plug-ins mais recentes. Isso deve ser habilitado, a menos que você mantenha ativamente este site diariamente e instale as atualizações manualmente logo após serem lançadas.

- Atualizações automáticas de tema - instala automaticamente as atualizações de tema mais recentes. Isso deve ser habilitado, a menos que seu tema tenha personalizações de arquivo.

- Controle granular sobre atualizações de plug-ins e temas - você pode ter plug-ins / temas que gostaria de atualizar manualmente ou atrasar a atualização até que o lançamento tenha tempo de se provar estável. Você pode escolher Personalizado para a oportunidade de atribuir cada plugin ou tema para atualizar imediatamente ( Ativar ), não atualizar automaticamente ( Desativar ) ou atualizar com um atraso de um determinado período de dias ( Atraso ).

Fortalecimento e alerta para questões críticas

- Fortaleça o site ao executar software desatualizado - adicione automaticamente proteções extras ao site quando uma atualização disponível não tiver sido instalada por um mês. O plugin de segurança do iThemes ativará automaticamente uma segurança mais rígida quando uma atualização não for instalada por um mês. Primeiro, ele forçará todos os usuários que não têm dois fatores habilitados a fornecer um código de login enviado para seu endereço de e-mail antes de fazer o login novamente. Em segundo lugar, ele desabilitará o Editor de Arquivos WP (para impedir que as pessoas editem o plugin ou o código do tema) , Pingbacks XML-RPC e bloquear várias tentativas de autenticação por solicitação XML-RPC (ambos tornarão o XML-RPC mais forte contra ataques sem ter que desligá-lo completamente).

- Scan for Other Old WordPress Sites - Isto irá verificar se há outras instalações WordPress desatualizadas em sua conta de hospedagem. Um único site WordPress desatualizado com uma vulnerabilidade pode permitir que invasores comprometam todos os outros sites na mesma conta de hospedagem.

- Enviar notificações por email - para problemas que requerem intervenção, um email é enviado aos usuários de nível de administrador.

Violações da Web

1. Vulnerabilidade de execução remota de código PHP em servidores NGINX

Se um de seus sites estiver em um servidor NGINX com PHP-FPM habilitado, você pode estar vulnerável a um ataque de execução remota de código.

Você deve entrar em contato com seu host imediatamente para garantir que seu servidor esteja executando uma dessas versões corrigidas do PHP 7.3.11, 7.2.24 ou 7.1.33.

Resumo das vulnerabilidades do WordPress para

Outubro de 2019, Parte 2

O All In One SEO Pack versão 3.2.6 e inferior é vulnerável a um ataque de Stored Cross-Site Scripting.

O Broken Link Checker, versão 1.11.8 e anterior, é vulnerável a um ataque de scripts entre sites autenticados.

O Gerenciador de eventos versão 5.9.5 e inferior é vulnerável a um ataque de script entre sites armazenados.

A EU Cookie Law versão 3.0.6 e anterior é vulnerável a um ataque de Cross-Site Scripting.

O Fast Velocity Minify versão 2.7.6 e inferior tem uma vulnerabilidade que permitiria a um invasor autenticado descobrir o caminho completo da raiz da instalação do WordPress.

O SyntaxHighlighter Evolved versão 3.5.0 e abaixo é vulnerável a um ataque de Cross-Site Scripting.

O WP HTML Mail versão 2.9.0.3 e inferior é vulnerável a um ataque de injeção de HTML.

Faturas fatiadas versão 3.8.2 e abaixo têm várias vulnerabilidades. As vulnerabilidades incluem Injeção de SQL autenticada, Scripting Cross-Site Refletido Autenticado, Divulgação de Informações Não Autenticadas que permite o acesso a faturas e falta de falsificação de Solicitação entre Sites e verificações de Autenticação.

O Zoho CRM Lead Magnet Plugin versão 1.6.9 é vulnerável a um ataque de script entre sites autenticados.

Sobre o autor, a versão 1.3.9 e abaixo é vulnerável a um ataque de script de site cruzado autenticado.

Os modelos de email da versão 1.3 e abaixo são vulneráveis a um ataque de injeção de HTML.

Groundhogg versão 1.3.11.3 e abaixo é vulnerável a um ataque de script entre sites autenticados e injeção de SQL.

O WP Email Template versão 2.2.10 e abaixo é vulnerável a um ataque de injeção de HTML.

Um plug-in de segurança do WordPress pode ajudar a proteger seu site + Economize 35% até 31 de outubro

O iThemes Security Pro, nosso plugin de segurança para WordPress, oferece mais de 30 maneiras de proteger e proteger seu site de vulnerabilidades comuns de segurança do WordPress. Com o WordPress, autenticação de dois fatores, proteção de força bruta, aplicação de senha forte e muito mais, você pode adicionar uma camada extra de segurança ao seu site.

Obtenha o iThemes Security

A cada semana, Michael elabora o Relatório de vulnerabilidade do WordPress para ajudar a manter seus sites seguros. Como Gerente de Produto da iThemes, ele nos ajuda a continuar melhorando a linha de produtos da iThemes. Ele é um nerd gigante e adora aprender sobre todas as coisas de tecnologia, antigas e novas. Você pode encontrar Michael saindo com sua esposa e filha, lendo ou ouvindo música quando não está trabalhando.