Podsumowanie luk w zabezpieczeniach WordPressa: październik 2019 r., część 2

Opublikowany: 2019-10-30W drugiej połowie października ujawniono kilka nowych luk w zabezpieczeniach wtyczek i motywów WordPress, więc chcemy Cię poinformować. W tym poście omówimy najnowsze luki w zabezpieczeniach wtyczek i motywów WordPress oraz co zrobić, jeśli używasz jednej z wrażliwych wtyczek lub motywów w swojej witrynie.

Podsumowanie luk w zabezpieczeniach WordPress dzielimy na cztery różne kategorie:

- 1. Rdzeń WordPress

- 2. Wtyczki WordPress

- 3. Motywy WordPress

- 4. Wykroczenia z całej sieci

* Uwzględniamy naruszenia z całej sieci, ponieważ ważne jest, aby mieć świadomość luk poza ekosystemem WordPress. Exploity oprogramowania serwerowego mogą ujawnić poufne dane. Naruszenia bazy danych mogą ujawnić dane uwierzytelniające użytkowników w Twojej witrynie, otwierając drzwi dla atakujących w celu uzyskania dostępu do Twojej witryny.

Uwaga: możesz przejść do tabeli podsumowania luk w zabezpieczeniach z drugiej części października 2019 r. wymienionej poniżej.

Główne luki w WordPressie

Luki w zabezpieczeniach wtyczki WordPress

W październiku wykryto kilka nowych luk w zabezpieczeniach wtyczki WordPress. Postępuj zgodnie z sugerowaną czynnością poniżej, aby zaktualizować wtyczkę lub całkowicie ją odinstalować.

1. Wszystko w jednym pakiecie SEO

All In One SEO Pack w wersji 3.2.6 i starszych jest podatny na atak Stored Cross-Site Scripting. Atakujący będzie musiał użyć uwierzytelnionego użytkownika, aby wykorzystać tę lukę. Jeśli atakujący uzyska dostęp do administratora, może wykonać kod PHP i włamać się na serwer.

Co powinieneś zrobić

2. Sprawdzanie uszkodzonych linków

Broken Link Checker w wersji 1.11.8 i niższych jest podatny na atak Authenticated Cross-Site Scripting.

Co powinieneś zrobić

3. Menedżer wydarzeń

Menedżer zdarzeń w wersji 5.9.5 i starszych jest podatny na atak Stored Cross-Site Scripting.

Co powinieneś zrobić

4. Prawo UE dotyczące plików cookie

Prawo UE dotyczące plików cookie w wersji 3.0.6 i starszych jest podatne na atak Cross-Site Scripting. Luka umożliwi atakującemu wstawienie dowolnego kodu HTML i JavaScript w celu zmodyfikowania ustawień koloru czcionki, koloru tła i tekstu „Wyłącz plik cookie” we wtyczce.

Co powinieneś zrobić

5. Szybka minimalizacja prędkości

Fast Velocity Minify w wersji 2.7.6 i starszych zawiera lukę, która pozwoli uwierzytelnionemu napastnikowi odkryć pełną ścieżkę roota instalacji WordPressa. Podatność na pełną ścieżkę sama w sobie nie jest krytyczna. Jednak znajomość ścieżki root dałaby atakującemu informacje potrzebne do wykorzystania innych, poważniejszych luk w zabezpieczeniach.

Co powinieneś zrobić

6. Zakreślacz składni Evolved

SyntaxHighlighter Evolved w wersji 3.5.0 i starszych jest podatny na atak Cross-Site Scripting.

Co powinieneś zrobić

7. Poczta WP HTML

WP HTML Mail w wersji 2.9.0.3 i starszych jest podatny na atak HTML Injection.

Co powinieneś zrobić

8. Faktury w plasterkach

Sliced Invoices w wersji 3.8.2 i starszych zawiera wiele luk w zabezpieczeniach. Podatności obejmują uwierzytelniony wstrzykiwanie SQL, uwierzytelnione odbite skrypty między witrynami, nieuwierzytelnione ujawnianie informacji umożliwiające dostęp do faktur oraz brak kontroli fałszowania żądań między witrynami i uwierzytelniania.

Co powinieneś zrobić

9. Wtyczka magnesu wiodącego Zoho CRM

Zoho CRM Lead Magnet Plugin w wersji 1.6.9 jest podatny na atak typu Authenticated Cross-Site Scripting. Luka umożliwiłaby atakującemu wykonanie złośliwego kodu w przeglądarce użytkownika.

Co powinieneś zrobić

10. O autorze

Informacje o programie Author w wersji 1.3.9 i starszej są podatne na atak Authenticated Cross-Site Scripting.

Co powinieneś zrobić

11. Szablony e-maili

Szablony wiadomości e-mail w wersji 1.3 i starszej są podatne na atak typu HTML Injection.

Co powinieneś zrobić

12. Świstaka

Groundhogg w wersji 1.3.11.3 i starszych jest podatny na ataki typu Authenticated Cross-Site Scripting i SQL Injection.

Co powinieneś zrobić

13. Szablon e-mail WP

WP Email Template w wersji 2.2.10 i niższych jest podatny na atak HTML Injection.

Co powinieneś zrobić

Motywy WordPress

14. W pracy

InJob w wersji 3.3.7 i starszych jest podatny na atak Cross-Site Scripting.

Co powinieneś zrobić

Jak być proaktywnym w kwestii luk w motywach i wtyczkach WordPress

Uruchamianie przestarzałego oprogramowania jest głównym powodem ataków na witryny WordPress. Dla bezpieczeństwa Twojej witryny WordPress ma kluczowe znaczenie, jeśli masz rutynę aktualizacji. Powinieneś logować się do swoich witryn co najmniej raz w tygodniu, aby przeprowadzić aktualizacje.

Automatyczne aktualizacje mogą pomóc

Automatyczne aktualizacje to doskonały wybór dla witryn WordPress, które nie zmieniają się zbyt często. Brak uwagi często powoduje, że te strony są zaniedbane i podatne na ataki. Nawet przy zalecanych ustawieniach zabezpieczeń uruchomienie w witrynie podatnego na ataki oprogramowania może dać atakującemu punkt wejścia do witryny.

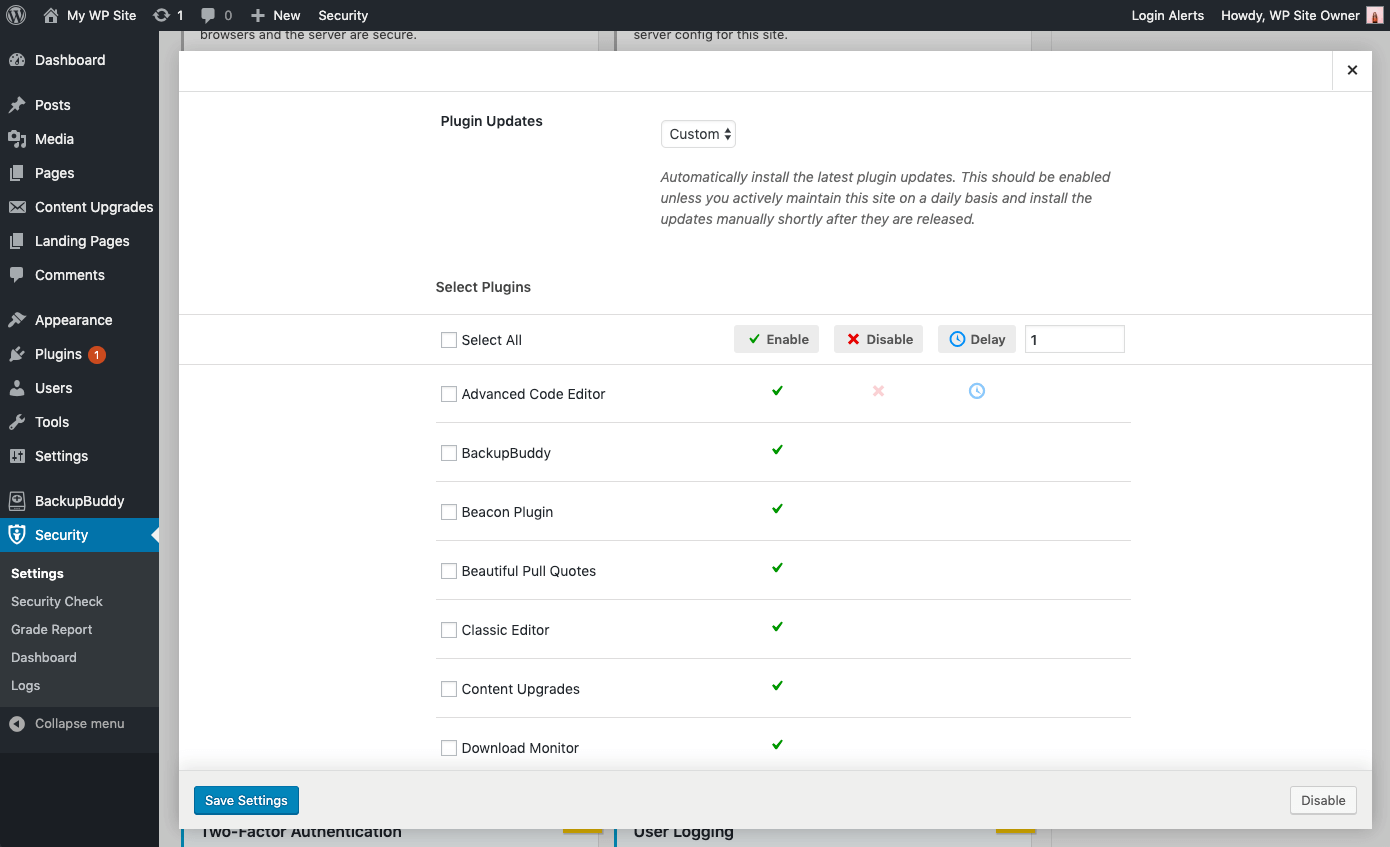

Korzystając z funkcji zarządzania wersjami wtyczki iThemes Security Pro, możesz włączyć automatyczne aktualizacje WordPress, aby mieć pewność, że otrzymujesz najnowsze poprawki zabezpieczeń. Te ustawienia pomagają chronić witrynę dzięki opcjom automatycznej aktualizacji do nowych wersji lub zwiększania bezpieczeństwa użytkowników, gdy oprogramowanie witryny jest nieaktualne.

Opcje aktualizacji zarządzania wersjami

- Aktualizacje WordPress – Automatycznie zainstaluj najnowszą wersję WordPress.

- Automatyczne aktualizacje wtyczek — Automatycznie instaluj najnowsze aktualizacje wtyczek. Powinno to być włączone, chyba że codziennie aktywnie utrzymujesz tę witrynę i instalujesz aktualizacje ręcznie wkrótce po ich wydaniu.

- Automatyczne aktualizacje motywu — automatycznie instaluj najnowsze aktualizacje motywu. Powinno to być włączone, chyba że Twój motyw ma dostosowania plików.

- Szczegółowa kontrola nad aktualizacjami wtyczek i motywów — możesz mieć wtyczki/motywy, które chcesz zaktualizować ręcznie lub opóźnić aktualizację do czasu, gdy wersja będzie stabilna. Możesz wybrać opcję Niestandardowa, aby umożliwić przypisanie każdej wtyczce lub motywowi aktualizacji natychmiastowej ( Włącz ), nie aktualizującej się wcale ( Wyłącz ) lub aktualizacji z opóźnieniem o określoną liczbę dni ( Opóźnienie ).

Wzmacnianie i ostrzeganie o krytycznych problemach

- Wzmocnij witrynę, gdy działa przestarzałe oprogramowanie — Automatycznie dodaj dodatkowe zabezpieczenia do witryny, gdy dostępna aktualizacja nie została zainstalowana przez miesiąc. Wtyczka iThemes Security automatycznie włączy bardziej rygorystyczne zabezpieczenia, gdy aktualizacja nie zostanie zainstalowana przez miesiąc. Po pierwsze, zmusi wszystkich użytkowników, którzy nie mają włączonej funkcji dwuskładnikowej, do podania kodu logowania wysłanego na ich adres e-mail przed ponownym zalogowaniem. Po drugie, wyłączy Edytor plików WP (aby zablokować osobom możliwość edycji kodu wtyczki lub motywu) , pingbacki XML-RPC i blokowanie wielu prób uwierzytelnienia na każde żądanie XML-RPC (obie te działania wzmocnią XML-RPC przed atakami bez konieczności całkowitego wyłączenia).

- Skanuj w poszukiwaniu innych starych witryn WordPress — sprawdzi to, czy na Twoim koncie hostingowym nie ma innych nieaktualnych instalacji WordPress. Pojedyncza nieaktualna witryna WordPress z luką może umożliwić atakującym złamanie zabezpieczeń wszystkich innych witryn na tym samym koncie hostingowym.

- Wysyłaj powiadomienia e-mail — w przypadku problemów wymagających interwencji wysyłana jest wiadomość e-mail do użytkowników na poziomie administratora.

Wykroczenia z całej sieci

1. Luka umożliwiająca zdalne wykonanie kodu PHP na serwerach NGINX

Jeśli jedna z Twoich witryn znajduje się na serwerze NGINX, który ma włączoną obsługę PHP-FPM, możesz być narażony na atak typu Remote Code Execution.

Powinieneś natychmiast skontaktować się ze swoim hostem, aby upewnić się, że na serwerze działa jedna z tych poprawionych wersji PHP 7.3.11, 7.2.24 lub 7.1.33.

Podsumowanie luk w WordPressie dla

Październik 2019, część 2

All In One SEO Pack w wersji 3.2.6 i starszych jest podatny na atak Stored Cross-Site Scripting.

Broken Link Checker w wersji 1.11.8 i niższych jest podatny na atak Authenticated Cross-Site Scripting.

Menedżer zdarzeń w wersji 5.9.5 i starszych jest podatny na atak Stored Cross-Site Scripting.

Prawo UE dotyczące plików cookie w wersji 3.0.6 i starszych jest podatne na atak Cross-Site Scripting.

Fast Velocity Minify w wersji 2.7.6 i starszych zawiera lukę, która pozwoli uwierzytelnionemu napastnikowi odkryć pełną ścieżkę roota instalacji WordPressa.

Składnia SyntaxHighlighter Evolved w wersji 3.5.0 i starszych jest podatna na atak Cross-Site Scripting.

WP HTML Mail w wersji 2.9.0.3 i starszych jest podatny na atak HTML Injection.

Sliced Invoices w wersji 3.8.2 i starszych zawiera wiele luk w zabezpieczeniach. Podatności obejmują uwierzytelniony wstrzykiwanie SQL, uwierzytelnione odbite skrypty między witrynami, nieuwierzytelnione ujawnianie informacji umożliwiające dostęp do faktur oraz brak kontroli fałszowania żądań między witrynami i uwierzytelniania.

Zoho CRM Lead Magnet Plugin w wersji 1.6.9 jest podatny na atak typu Authenticated Cross-Site Scripting.

Informacje o programie Author w wersji 1.3.9 i starszych jest podatne na atak uwierzytelniony Cross-Site Scripting.

Szablony wiadomości e-mail w wersji 1.3 i starszej są podatne na atak typu HTML Injection.

Groundhogg w wersji 1.3.11.3 i starszych jest podatny na ataki typu Authenticated Cross-Site Scripting i SQL Injection.

WP Email Template w wersji 2.2.10 i niższych jest podatny na atak HTML Injection.

Wtyczka bezpieczeństwa WordPress może pomóc zabezpieczyć Twoją witrynę + zaoszczędzić 35% do 31 października

iThemes Security Pro, nasza wtyczka bezpieczeństwa WordPress, oferuje ponad 30 sposobów zabezpieczenia i ochrony Twojej witryny przed typowymi lukami w zabezpieczeniach WordPress. Dzięki WordPress, uwierzytelnianiu dwuskładnikowemu, ochronie przed brutalną siłą, silnemu egzekwowaniu haseł i nie tylko, możesz dodać dodatkową warstwę bezpieczeństwa do swojej witryny.

Uzyskaj zabezpieczenia iThemes

Co tydzień Michael opracowuje raport na temat luk w zabezpieczeniach WordPressa, aby pomóc chronić Twoje witryny. Jako Product Manager w iThemes pomaga nam w dalszym ulepszaniu linii produktów iThemes. Jest wielkim kujonem i uwielbia uczyć się wszystkich rzeczy technicznych, starych i nowych. Możesz znaleźć Michaela spędzającego czas z żoną i córką, czytającego lub słuchającego muzyki, gdy nie pracuje.