WordPress 漏洞綜述:2019 年 10 月,第 2 部分

已發表: 2019-10-3010 月下半月披露了幾個新的 WordPress 插件和主題漏洞,因此我們希望讓您了解。 在這篇文章中,我們介紹了最近的 WordPress 插件和主題漏洞,以及如果您在您的網站上運行易受攻擊的插件或主題之一該怎麼辦。

我們將 WordPress 漏洞綜述分為四個不同的類別:

- 1. WordPress 核心

- 2. WordPress 插件

- 3. WordPress 主題

- 4. 來自網絡的漏洞

*我們將網絡上的漏洞包括在內,因為了解 WordPress 生態系統之外的漏洞也很重要。 對服務器軟件的利用可能會暴露敏感數據。 數據庫洩露可能會暴露您站點上用戶的憑據,從而為攻擊者訪問您的站點打開大門。

注意:您可以跳到下面列出的 2019 年 10 月下半月的漏洞摘要圖表。

WordPress 核心漏洞

WordPress 插件漏洞

今年 10 月發現了幾個新的 WordPress 插件漏洞。 請確保按照以下建議的操作更新插件或完全卸載它。

1.多合一搜索引擎優化包

All In One SEO Pack 3.2.6 及以下版本容易受到存儲跨站點腳本攻擊。 攻擊者需要使用經過身份驗證的用戶來利用該漏洞。 如果攻擊者獲得管理員用戶的訪問權限,他們就可以執行 PHP 代碼並破壞服務器。

你應該做什麼

2. 斷鍊檢查器

Broken Link Checker 1.11.8 及以下版本容易受到Authenticated Cross-Site Scripting 攻擊。

你應該做什麼

3. 活動經理

事件管理器 5.9.5 及以下版本容易受到存儲跨站點腳本攻擊。

你應該做什麼

4. 歐盟 Cookie 法

EU Cookie Law 3.0.6 及以下版本容易受到跨站點腳本攻擊。 該漏洞將允許攻擊者插入任意 HTML 和 Javascript 來修改插件中的字體顏色、背景顏色和“禁用 Cookie”文本設置。

你應該做什麼

5.快速速度縮小

Fast Velocity Minify 2.7.6 及以下版本存在一個漏洞,允許經過身份驗證的攻擊者發現 WordPress 安裝的完整根路徑。 完整路徑漏洞本身並不重要。 但是,知道根路徑將為攻擊者提供利用其他更嚴重漏洞所需的信息。

你應該做什麼

6. SyntaxHighlighter 進化

SyntaxHighlighter Evolved 3.5.0 及以下版本容易受到跨站點腳本攻擊。

你應該做什麼

7. WP HTML 郵件

WP HTML Mail 2.9.0.3 及以下版本容易受到 HTML 注入攻擊。

你應該做什麼

8. 切片發票

Sliced Invoices 3.8.2 及以下版本有多個漏洞。 這些漏洞包括經過身份驗證的 SQL 注入、經過身份驗證的反射跨站點腳本、允許訪問發票的未經身份驗證的信息洩露以及缺少跨站點請求偽造和身份驗證檢查。

你應該做什麼

9. Zoho CRM Lead Magnet 插件

Zoho CRM Lead Magnet 插件版本 1.6.9 容易受到經過身份驗證的跨站點腳本攻擊。 該漏洞將允許攻擊者在用戶的瀏覽器中執行惡意代碼。

你應該做什麼

10. 關於作者

關於作者 1.3.9 及以下版本容易受到 Authenticated Cross-Site Scripting 攻擊。

你應該做什麼

11. 電子郵件模板

電子郵件模板 1.3 及以下版本容易受到 HTML 注入攻擊。

你應該做什麼

12. 土撥鼠

Groundhogg 1.3.11.3 及以下版本容易受到經過身份驗證的跨站點腳本和 SQL 注入攻擊。

你應該做什麼

13. WP 電子郵件模板

WP 電子郵件模板 2.2.10 及以下版本容易受到 HTML 注入攻擊。

你應該做什麼

WordPress 主題

14. InJob

InJob 3.3.7 及以下版本容易受到跨站腳本攻擊。

你應該做什麼

如何積極應對 WordPress 主題和插件漏洞

運行過時的軟件是 WordPress 網站被黑的第一大原因。 擁有更新程序對於 WordPress 網站的安全性至關重要。 您應該每周至少登錄一次您的站點以執行更新。

自動更新可以提供幫助

對於不經常更改的 WordPress 網站,自動更新是一個不錯的選擇。 缺乏關注往往會使這些網站被忽視並容易受到攻擊。 即使採用推薦的安全設置,在您的站點上運行易受攻擊的軟件也會為攻擊者提供進入您站點的入口點。

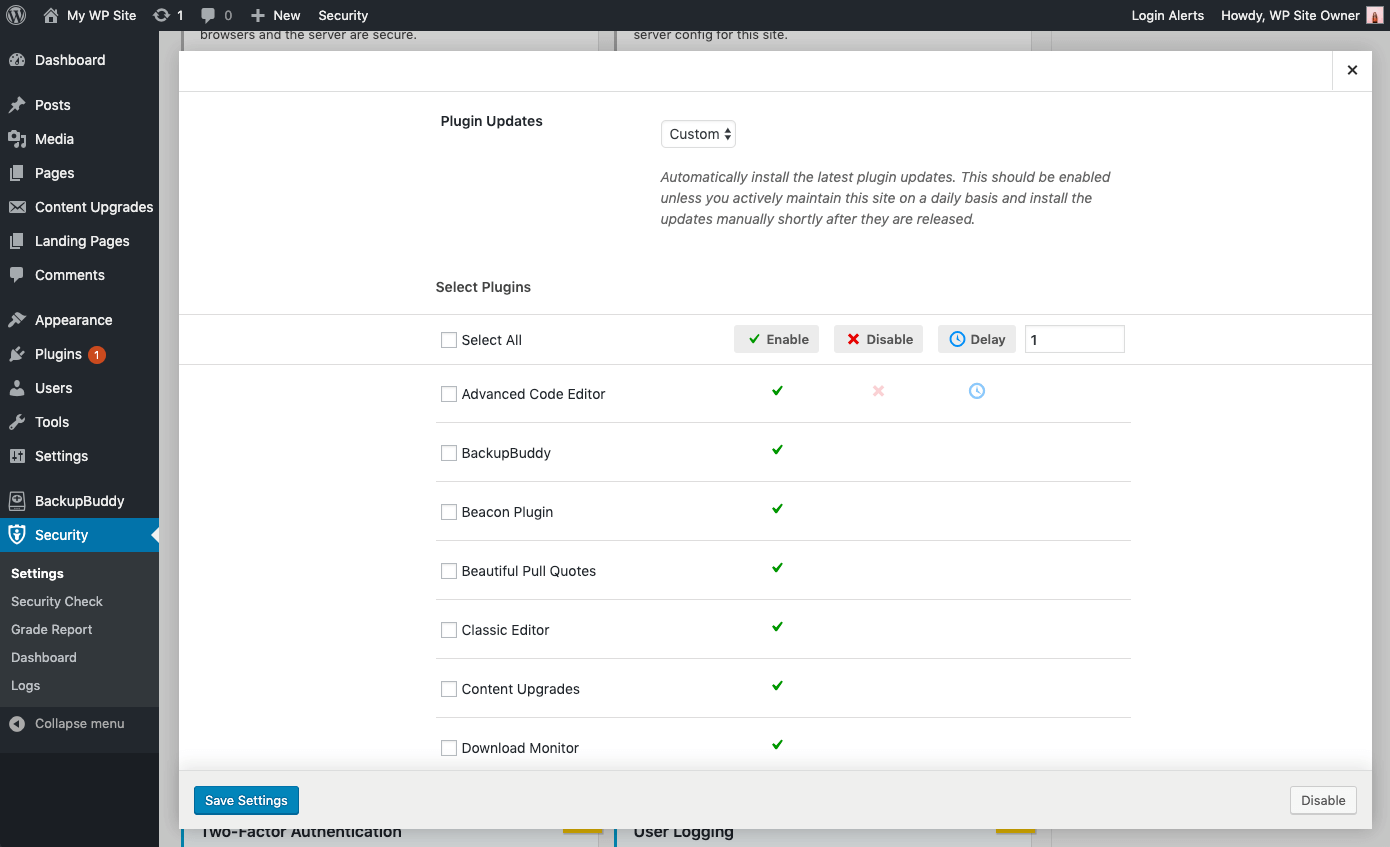

使用 iThemes Security Pro 插件的版本管理功能,您可以啟用自動 WordPress 更新以確保您獲得最新的安全補丁。 這些設置可以通過選項自動更新到新版本或在站點軟件過時時提高用戶安全性,從而幫助保護您的站點。

版本管理更新選項

- WordPress 更新– 自動安裝最新的 WordPress 版本。

- 插件自動更新- 自動安裝最新的插件更新。 除非您每天積極維護此站點並在更新發布後不久手動安裝更新,否則應啟用此功能。

- 主題自動更新- 自動安裝最新的主題更新。 除非您的主題具有文件自定義,否則應啟用此功能。

- 對插件和主題更新的精細控制——您可能有想要手動更新的插件/主題,或者延遲更新直到版本有時間證明穩定。 您可以選擇自定義,以便將每個插件或主題分配為立即更新 ( Enable )、根本不自動更新 ( Disable ) 或延遲指定天數 ( Delay ) 進行更新。

加強和提醒關鍵問題

- 運行過時軟件時加強站點 - 當一個月未安裝可用更新時,自動為站點添加額外保護。 當一個月未安裝更新時,iThemes 安全插件將自動啟用更嚴格的安全性。 首先,它將強制所有未啟用雙因素的用戶在重新登錄之前提供發送到其電子郵件地址的登錄代碼。其次,它將禁用 WP 文件編輯器(以阻止人們編輯插件或主題代碼) 、XML-RPC pingbacks 並阻止每個 XML-RPC 請求的多次身份驗證嘗試(這兩者都將使 XML-RPC 更強大地抵禦攻擊,而不必完全關閉它)。

- 掃描其他舊的 WordPress 站點- 這將檢查您的託管帳戶上是否有其他過時的 WordPress 安裝。 一個存在漏洞的過時 WordPress 站點可能允許攻擊者破壞同一託管帳戶上的所有其他站點。

- 發送電子郵件通知– 對於需要干預的問題,會向管理員級別用戶發送電子郵件。

來自網絡的漏洞

1. NGINX 服務器上的 PHP 遠程代碼執行漏洞

如果您的站點之一位於啟用了 PHP-FPM 的 NGINX 服務器上,您可能容易受到遠程代碼執行攻擊。

您應該立即聯繫您的主機,以確保您的服務器正在運行這些修補版本的 PHP 7.3.11、7.2.24 或 7.1.33 之一。

WordPress 漏洞摘要

2019 年 10 月,第 2 部分

All In One SEO Pack 3.2.6 及以下版本容易受到存儲跨站點腳本攻擊。

Broken Link Checker 1.11.8 及以下版本容易受到Authenticated Cross-Site Scripting 攻擊。

事件管理器 5.9.5 及以下版本容易受到存儲跨站點腳本攻擊。

EU Cookie Law 3.0.6 及以下版本容易受到跨站點腳本攻擊。

Fast Velocity Minify 2.7.6 及以下版本存在一個漏洞,允許經過身份驗證的攻擊者發現 WordPress 安裝的完整根路徑。

SyntaxHighlighter Evolved 3.5.0 及以下版本容易受到跨站點腳本攻擊。

WP HTML Mail 2.9.0.3 及以下版本容易受到 HTML 注入攻擊。

Sliced Invoices 3.8.2 及以下版本有多個漏洞。 這些漏洞包括經過身份驗證的 SQL 注入、經過身份驗證的反射跨站點腳本、允許訪問發票的未經身份驗證的信息洩露以及缺少跨站點請求偽造和身份驗證檢查。

Zoho CRM Lead Magnet 插件版本 1.6.9 容易受到經過身份驗證的跨站點腳本攻擊。

關於作者 1.3.9 及以下版本容易受到 Authenticated Cross-Site Scripting 攻擊。

電子郵件模板 1.3 及以下版本容易受到 HTML 注入攻擊。

Groundhogg 1.3.11.3 及以下版本容易受到經過身份驗證的跨站點腳本和 SQL 注入攻擊。

WP 電子郵件模板 2.2.10 及以下版本容易受到 HTML 注入攻擊。

一個 WordPress 安全插件可以幫助保護您的網站 + 在 10 月 31 日之前節省 35% 的折扣

iThemes Security Pro 是我們的 WordPress 安全插件,提供 30 多種方法來保護您的網站免受常見 WordPress 安全漏洞的侵害。 借助 WordPress、雙因素身份驗證、強力保護、強密碼強制執行等,您可以為您的網站增加一層額外的安全性。

獲取 iThemes 安全性

每週,Michael 都會匯總 WordPress 漏洞報告,以幫助確保您的網站安全。 作為 iThemes 的產品經理,他幫助我們繼續改進 iThemes 產品陣容。 他是一個巨大的書呆子,喜歡學習所有新舊技術。 你可以找到邁克爾和他的妻子和女兒一起出去玩,在不工作的時候閱讀或聽音樂。