Resumo de vulnerabilidades do WordPress: janeiro de 2020, parte 2

Publicados: 2020-08-18Novo plugin do WordPress e vulnerabilidades de tema foram divulgados durante a segunda quinzena de janeiro, por isso queremos mantê-lo informado. Nesta postagem, cobrimos o plug-in WordPress recente, o tema e as principais vulnerabilidades e o que fazer se você estiver executando um dos plug-ins ou temas vulneráveis em seu site.

O Resumo de Vulnerabilidades do WordPress é dividido em quatro categorias diferentes:

- 1. Núcleo do WordPress

- 2. Plugins WordPress

- 3. Temas WordPress

- 4. Violações de toda a web

Vulnerabilidades do núcleo do WordPress

Vulnerabilidades de plug-ins do WordPress

Várias novas vulnerabilidades de plug-ins do WordPress foram descobertas este mês até agora. Certifique-se de seguir a ação sugerida abaixo para atualizar o plug-in ou desinstalá-lo completamente.

1. Snippets de código

As versões 2.13.3 e inferiores dos trechos de código têm uma vulnerabilidade de falsificação de solicitação entre sites que pode levar a um ataque de execução remota de código.

O que você deveria fazer

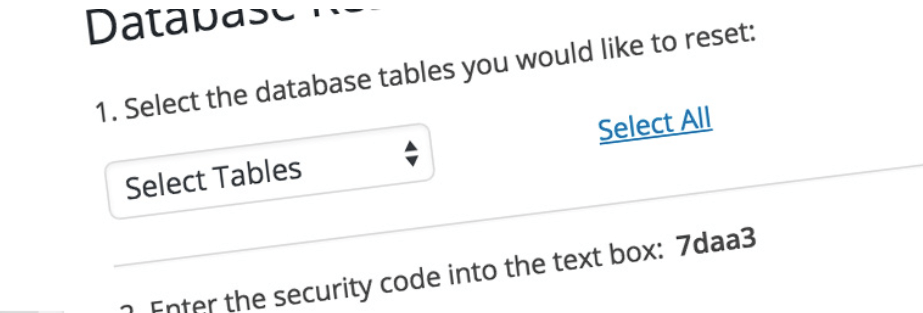

2. Reinicialização do banco de dados WP

As versões 3.1 e anteriores do WP Database Reset têm duas vulnerabilidades. A primeira vulnerabilidade seria um usuário não autenticado redefinir qualquer tabela de banco de dados para o estado inicial de configuração do WordPress. A segunda vulnerabilidade permitiria a qualquer usuário conceder privilégios administrativos à sua conta e remover outros usuários da mesa.

O que você deveria fazer

3. Questionário encadeado

As versões 1.1.8 e inferiores do questionário encadeado são vulneráveis a um ataque XSS refletido não autenticado.

O que você deveria fazer

4. Resim Ara

Resim Ara versão 3.0 e inferior são vulneráveis a um ataque XSS refletido não autenticado.

O que você deveria fazer

5. Formulários e rastreamento do Marketo

O Marketo Forms and Tracking versão 3.2.2 e abaixo são vulneráveis a um ataque de Cross-Site Scripting que pode levar a Cross-Site Request Forgery devido à falta de verificações de CRSF e sanitização.

O que você deveria fazer

6. Cor da barra de administração contextual

O Contextual Adminbar Color versões 0.2 e abaixo têm uma vulnerabilidade de script entre sites armazenados autenticados.

O que você deveria fazer

7. 2J SlideShow

2J SlideShow versões 1.3.33 e abaixo têm vulnerabilidade de desativação arbitrária de plug-in autenticada que permitirá a um usuário com privilégios mínimos - como um Assinante - desabilitar qualquer plug-in instalado no site.

O que você deveria fazer

8. Chatbot com IBM Watson

Chatbot com IBM Watson versões 0.8.20 e abaixo inclui vulnerabilidade XSS baseada em DOM que permitirá a um atacante remoto executar JavaScript no navegador da vítima, enganando a vítima para que cole HTML dentro da caixa de chat.

O que você deveria fazer

9. Acessibilidade WP

WP Accessibility versões 1.6.10 e abaixo têm uma pequena vulnerabilidade de script entre sites armazenados autenticados na seção “Estilos para Skiplinks quando eles têm foco” do plugin WP de acessibilidade.

O que você deveria fazer

10. AccessAlly

As versões do AccessAlly abaixo de 3.3.2 têm uma vulnerabilidade de execução arbitrária de PHP. A vulnerabilidade permite que um invasor execute código PHP usando o widget Login. A vulnerabilidade foi explorada à solta.

O que você deveria fazer

11. Último Membro

Ultimate Member versões 2.1.2 e abaixo têm uma referência de objeto direto inseguro que permitiria a um invasor alterar o perfil de outro usuário e fotos de capa

O que você deveria fazer

12. WP DS FAQ Plus

WP DS FAQ Plus versões 1.4.1 e abaixo são vulneráveis a um ataque Stored Cross-Site Scripting.

O que você deveria fazer

13. wpCentral

wpCentral versões 1.4.7 e abaixo têm uma vulnerabilidade de escalonamento de privilégio que permitirá que qualquer usuário conectado aumente seus privilégios. Se você permitir que qualquer pessoa se registre e crie um usuário em seu site, um invasor pode criar um novo usuário com a função de usuário assinante e conceder a si mesmo privilégios de administrador.

O que você deveria fazer

14. WPS Ocultar Login

As versões 1.5.4.2 e anteriores do WPS Hide Login apresentavam uma vulnerabilidade que permitiria a um invasor ignorar o login secreto . Se em 2020 você ainda estiver usando um URL de login personalizado como estratégia de segurança, verifique nossas 5 regras simples para segurança de login do WordPress.

O que você deveria fazer

15. Formulário de contato limpo e simples

Contact Form Clean e Simple versões 4.7.0 e abaixo têm vulnerabilidade Stored Cross-Site Forgery que permitiria a um usuário com recursos de administrador enviar código malicioso por meio das opções do plugin. O código malicioso seria então executado em todas as páginas com o formulário de contato.

O que você deveria fazer

16. Formulário de Campos Calculados

Formulários de campos calculados versões 1.0.353 e abaixo têm uma vulnerabilidade de script entre sites armazenados autenticados. A vulnerabilidade permitirá que um usuário autenticado com acesso para editar ou criar conteúdo de Formulário de Campos Calculados para injetar javascript em campos de entrada, como 'nome do campo' e 'nome do formulário.

O que você deveria fazer

17. Flamingo

As versões 2.1 e inferiores do Flamingo têm uma vulnerabilidade de injeção CSV. A vulnerabilidade permitirá que usuários com privilégios de baixo nível injetem o comando do sistema operacional que será incluído no arquivo CSV exportado, o que pode levar à execução de código malicioso.

O que você deveria fazer

Temas WordPress

1. CarSpot

As versões 2.2.0 e inferiores do CarSpot têm várias vulnerabilidades, incluindo 2 vulnerabilidades separadas de script entre sites persistentes autenticados e uma vulnerabilidade de referência direta a objetos inseguros.

O que você deveria fazer

2. Houzez - Imóveis

Houzez - Real Estate versões 1.8.3.1 e abaixo têm uma vulnerabilidade de script entre sites não autenticados.

O que você deveria fazer

Como ser proativo em relação às vulnerabilidades de plug-ins e temas do WordPress

Executar software desatualizado é o principal motivo pelo qual os sites do WordPress são hackeados. É crucial para a segurança do seu site WordPress que você tenha uma rotina de atualização. Você deve entrar em seus sites pelo menos uma vez por semana para realizar atualizações.

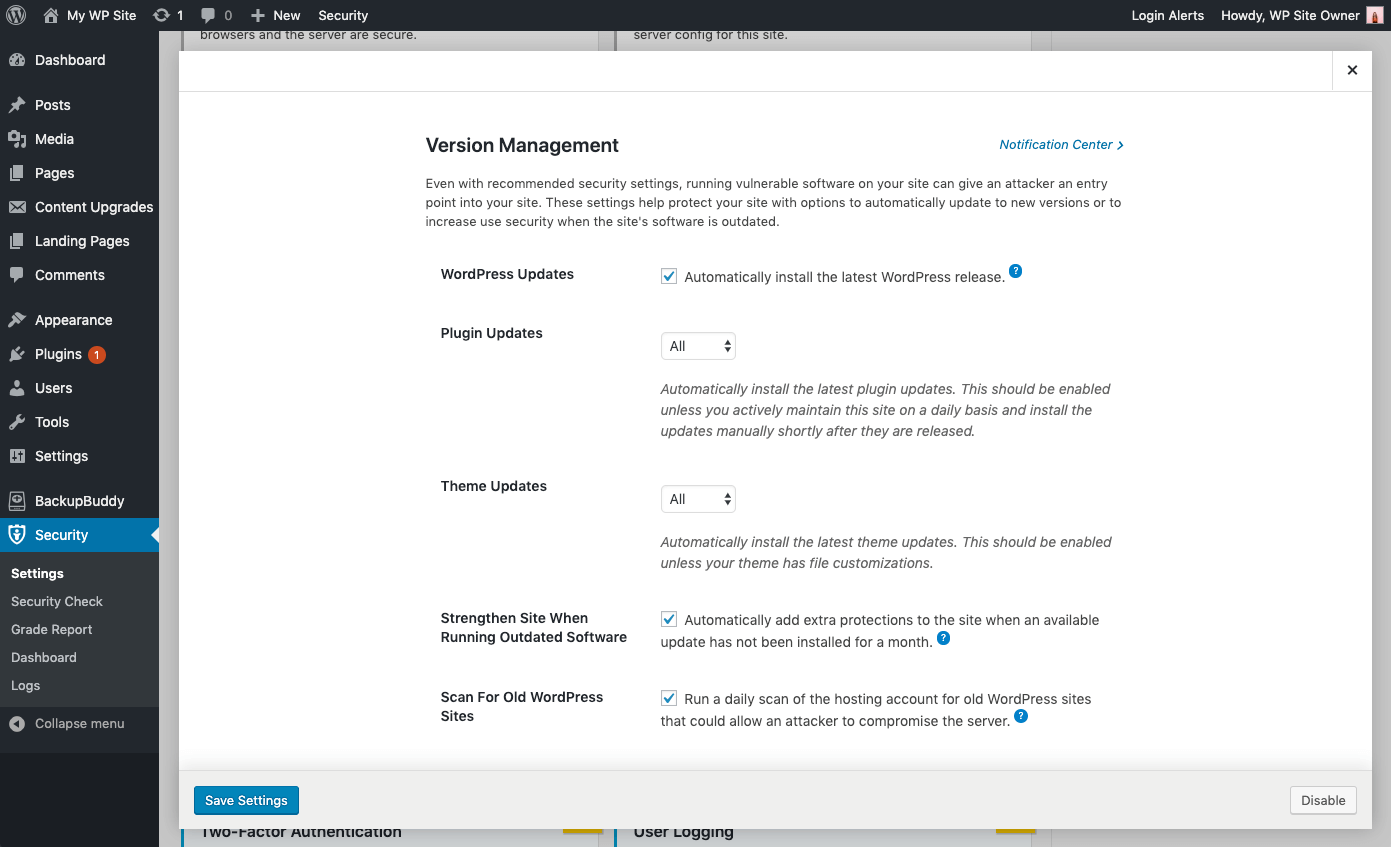

Como as atualizações automáticas podem ajudar

As atualizações automáticas são uma ótima opção para sites WordPress que não mudam com muita frequência. A falta de atenção geralmente deixa esses sites negligenciados e vulneráveis a ataques. Mesmo com as configurações de segurança recomendadas, a execução de software vulnerável em seu site pode fornecer a um invasor um ponto de entrada em seu site.

Usando o recurso de gerenciamento de versão do plugin iThemes Security Pro, você pode habilitar atualizações automáticas do WordPress para garantir que está obtendo os patches de segurança mais recentes. Essas configurações ajudam a proteger seu site com opções para atualizar automaticamente para novas versões ou aumentar a segurança do usuário quando o software do site está desatualizado.

Opções de atualização de gerenciamento de versão

- Atualizações do WordPress - instale automaticamente a versão mais recente do WordPress.

- Atualizações automáticas de plug-ins - instala automaticamente as atualizações de plug-ins mais recentes. Isso deve ser habilitado, a menos que você mantenha ativamente este site diariamente e instale as atualizações manualmente logo após serem lançadas.

- Atualizações automáticas de tema - instala automaticamente as atualizações de tema mais recentes. Isso deve ser habilitado, a menos que seu tema tenha personalizações de arquivo.

- Controle granular sobre atualizações de plug-ins e temas - você pode ter plug-ins / temas que gostaria de atualizar manualmente ou atrasar a atualização até que o lançamento tenha tempo de se provar estável. Você pode escolher Personalizado para a oportunidade de atribuir cada plugin ou tema para atualizar imediatamente ( Ativar ), não atualizar automaticamente ( Desativar ) ou atualizar com um atraso de um determinado período de dias ( Atraso ).

Fortalecimento e alerta para questões críticas

- Fortaleça o site ao executar software desatualizado - adicione automaticamente proteções extras ao site quando uma atualização disponível não tiver sido instalada por um mês. O plugin de segurança do iThemes ativará automaticamente uma segurança mais rígida quando uma atualização não for instalada por um mês. Primeiro, ele forçará todos os usuários que não têm dois fatores habilitados a fornecer um código de login enviado para seu endereço de e-mail antes de fazer o login novamente. Em segundo lugar, ele desabilitará o Editor de Arquivos WP (para impedir que as pessoas editem o plugin ou o código do tema) , Pingbacks XML-RPC e bloquear várias tentativas de autenticação por solicitação XML-RPC (ambos tornarão o XML-RPC mais forte contra ataques sem ter que desligá-lo completamente).

- Scan for Other Old WordPress Sites - Isto irá verificar se há outras instalações WordPress desatualizadas em sua conta de hospedagem. Um único site WordPress desatualizado com uma vulnerabilidade pode permitir que invasores comprometam todos os outros sites na mesma conta de hospedagem.

- Enviar notificações por email - para problemas que requerem intervenção, um email é enviado aos usuários de nível de administrador.

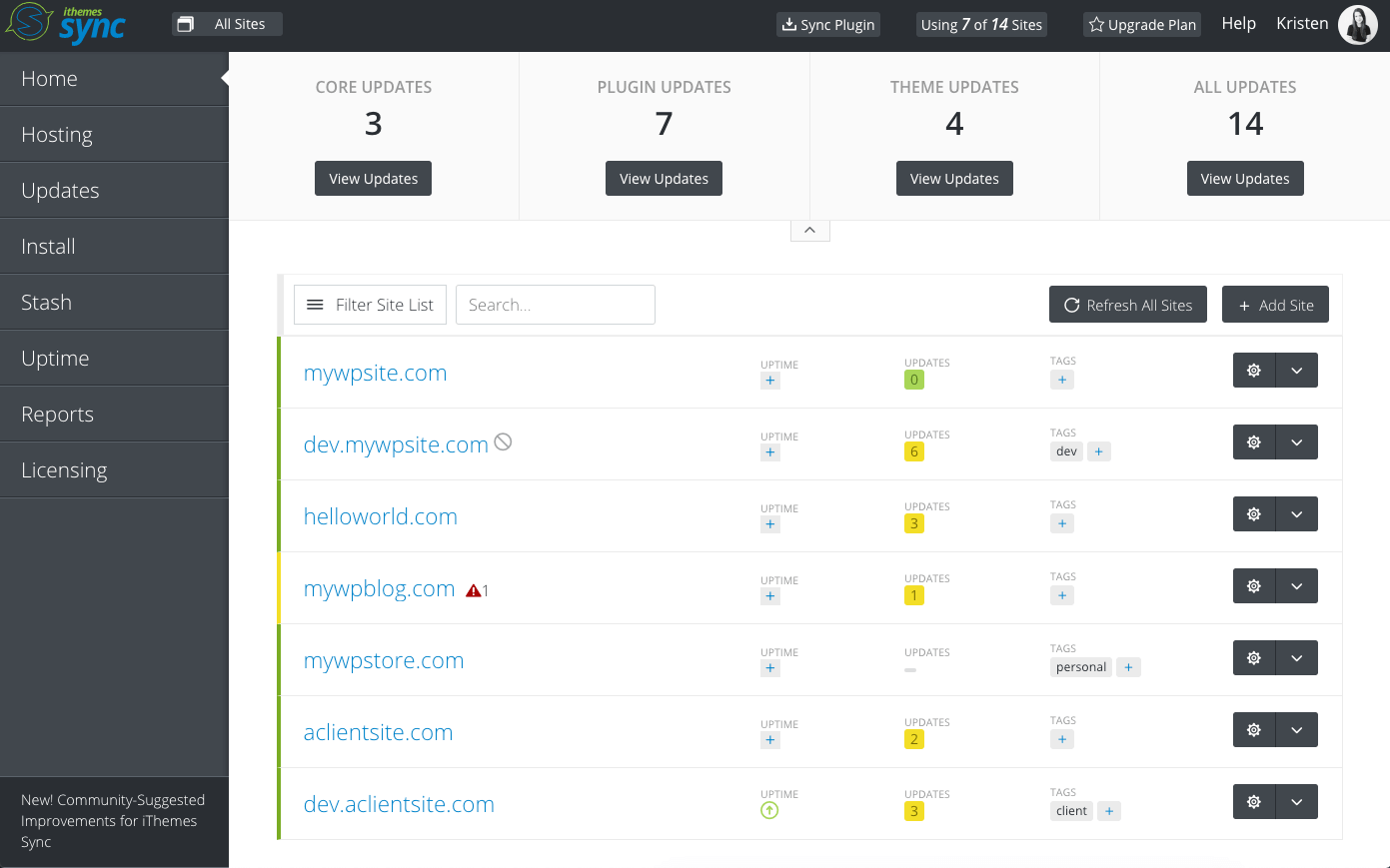

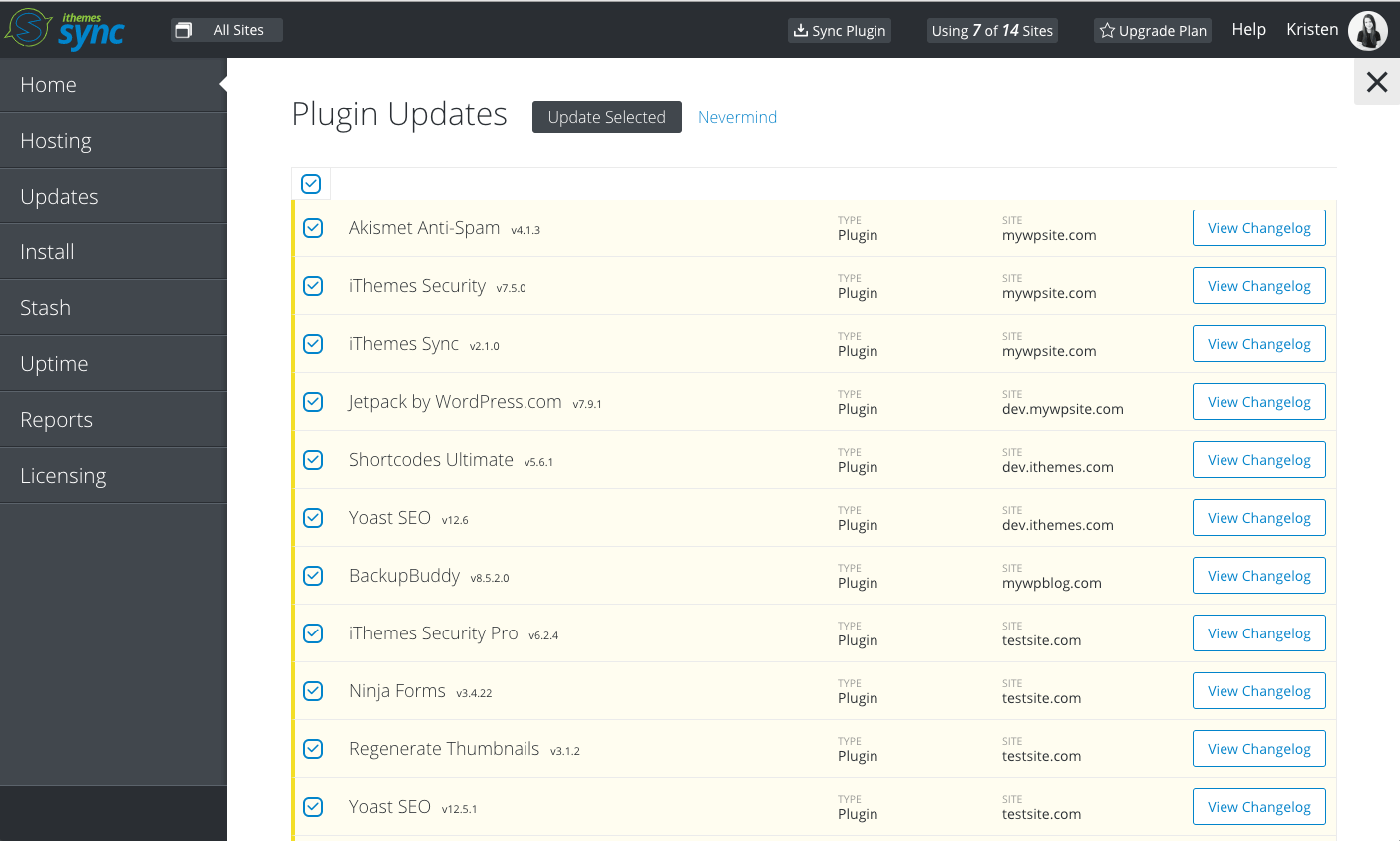

Gerenciando vários sites WP? Atualize plug-ins, temas e WP Core em vários sites ao mesmo tempo a partir do painel de sincronização do iThemes

iThemes Sync é nosso painel central para ajudá-lo a gerenciar vários sites WordPress. No painel de sincronização, você pode visualizar as atualizações disponíveis para todos os seus sites e, em seguida, atualizar plug-ins, temas e o núcleo do WordPress com um clique . Você também pode receber notificações diárias por e-mail quando uma nova atualização de versão estiver disponível.

Experimente sincronizar GRATUITAMENTE por 30 diasSaiba mais

Violações da Web

Incluímos violações de toda a web porque é essencial também estar ciente das vulnerabilidades fora do ecossistema WordPress. Explorações de software de servidor podem expor dados confidenciais. Violações de banco de dados podem expor as credenciais dos usuários em seu site, abrindo a porta para que invasores acessem seu site.

1. Zoom

O Zoom corrigiu uma falha que poderia abrir reuniões para hackers. Cada reunião do Zoom recebe uma ID de reunião de 9 a 10 dígitos gerada aleatoriamente. Os pesquisadores de segurança da Check Point foram capazes de adivinhar corretamente alguns IDs de reuniões e ingressar com sucesso em algumas chamadas Zoom.

A Check Point divulgou que a vulnerabilidade do Zoom corrigiu a falha ao substituir a geração aleatória de números de ID de reunião por um ID criptograficamente forte, acrescentou mais dígitos aos números de ID de reunião e tornou os requisitos de senha a opção padrão alterada agendada

Um plug-in de segurança do WordPress pode ajudar a proteger seu site

O iThemes Security Pro, nosso plugin de segurança para WordPress, oferece mais de 30 maneiras de proteger e proteger seu site de vulnerabilidades comuns de segurança do WordPress. Com o WordPress, autenticação de dois fatores, proteção de força bruta, aplicação de senha forte e muito mais, você pode adicionar uma camada extra de segurança ao seu site.

Obtenha o iThemes Security

A cada semana, Michael elabora o Relatório de vulnerabilidade do WordPress para ajudar a manter seus sites seguros. Como Gerente de Produto da iThemes, ele nos ajuda a continuar melhorando a linha de produtos da iThemes. Ele é um nerd gigante e adora aprender sobre todas as coisas de tecnologia, antigas e novas. Você pode encontrar Michael saindo com sua esposa e filha, lendo ou ouvindo música quando não está trabalhando.