Resumen de vulnerabilidades de WordPress: enero de 2020, parte 2

Publicado: 2020-08-18Las nuevas vulnerabilidades de plugins y temas de WordPress se revelaron durante la segunda quincena de enero, por lo que queremos mantenerlos al tanto. En esta publicación, cubrimos el plugin, el tema y las vulnerabilidades centrales recientes de WordPress y qué hacer si está ejecutando uno de los plugins o temas vulnerables en su sitio web.

El resumen de vulnerabilidades de WordPress se divide en cuatro categorías diferentes:

- 1. núcleo de WordPress

- 2. Complementos de WordPress

- 3. Temas de WordPress

- 4. Infracciones de toda la Web

Vulnerabilidades del núcleo de WordPress

Vulnerabilidades de los complementos de WordPress

Hasta ahora, se han descubierto varias vulnerabilidades nuevas de plugins de WordPress este mes. Asegúrese de seguir la acción sugerida a continuación para actualizar el complemento o desinstalarlo por completo.

1. Fragmentos de código

Las versiones 2.13.3 y anteriores de fragmentos de código tienen una vulnerabilidad de falsificación de solicitudes entre sitios que puede provocar un ataque de ejecución remota de código.

Lo que debes hacer

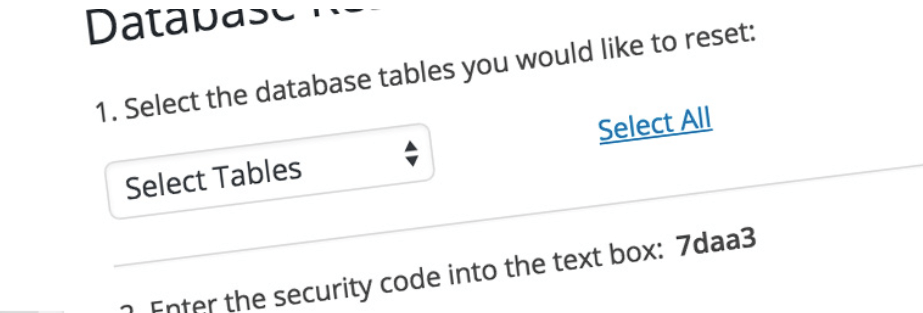

2. Restablecimiento de la base de datos de WP

Las versiones 3.1 y anteriores de WP Database Reset tienen dos vulnerabilidades. La primera vulnerabilidad sería que todo un usuario no autenticado restableciera cualquier tabla de base de datos al estado de configuración inicial de WordPress. La segunda vulnerabilidad permitiría a cualquier usuario otorgar privilegios administrativos a su cuenta y eliminar a otros usuarios de la tabla.

Lo que debes hacer

3. Prueba encadenada

Las versiones 1.1.8 y anteriores de Chained Quiz son vulnerables a un ataque XSS reflejado no autenticado.

Lo que debes hacer

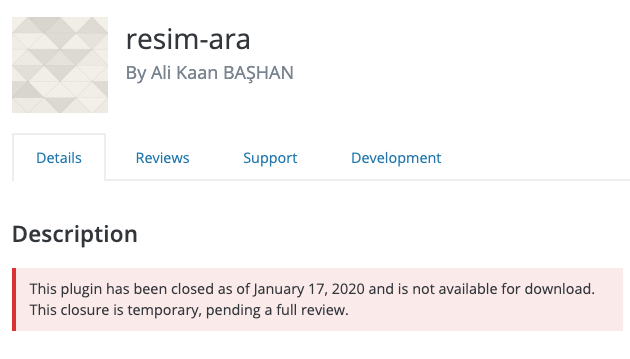

4. Resim Ara

Resim Ara versión 3.0 y anteriores son vulnerables a un ataque XSS reflejado no autenticado.

Lo que debes hacer

5. Formularios y seguimiento de Marketo

Marketo Forms and Tracking versión 3.2.2 y anteriores son vulnerables a un ataque de Cross-Site Scripting que podría conducir a Cross-Site Request Forgery debido a la falta de controles CRSF y desinfección.

Lo que debes hacer

6. Color de la barra de administración contextual

Las versiones 0.2 e inferiores de Contextual Adminbar Color tienen una vulnerabilidad de secuencias de comandos entre sitios almacenadas y autenticadas.

Lo que debes hacer

7. Presentación de diapositivas 2J

Las versiones 1.3.33 y anteriores de 2J SlideShow tienen una vulnerabilidad de desactivación de complementos arbitraria autenticada que permitirá a un usuario con privilegios mínimos, como un suscriptor, desactivar cualquier complemento instalado en el sitio.

Lo que debes hacer

8. Chatbot con IBM Watson

El chatbot con IBM Watson versiones 0.8.20 y anteriores incluye una vulnerabilidad XSS basada en DOM que permitirá a un atacante remoto ejecutar JavaScript en el navegador de la víctima engañando a la víctima para que pegue HTML dentro del chatbox.

Lo que debes hacer

9. WP Accesibilidad

Las versiones 1.6.10 y anteriores de WP Accessibility tienen una vulnerabilidad menor de secuencias de comandos entre sitios almacenadas y autenticadas en la sección "Estilos para enlaces de skiplinks cuando tienen el foco" del complemento de accesibilidad de WP.

Lo que debes hacer

10. AccessAlly

Las versiones de AccessAlly inferiores a 3.3.2 tienen una vulnerabilidad de ejecución arbitraria de PHP. La vulnerabilidad permite que un atacante ejecute código PHP utilizando el widget de inicio de sesión. La vulnerabilidad se ha aprovechado en estado salvaje.

Lo que debes hacer

11. Último miembro

Las versiones 2.1.2 y anteriores de Ultimate Member tienen una referencia de objeto directa insegura que permitiría a un atacante cambiar los perfiles de otros usuarios y las fotos de portada.

Lo que debes hacer

12. WP DS FAQ Plus

Las versiones 1.4.1 y anteriores de WP DS FAQ Plus son vulnerables a un ataque Stored Cross-Site Scripting.

Lo que debes hacer

13. wpCentral

Las versiones 1.4.7 y anteriores de wpCentral tienen una vulnerabilidad de escalamiento de privilegios que permitirá que cualquier usuario que haya iniciado sesión aumente sus privilegios. Si permite que cualquiera se registre y cree un usuario en su sitio, un atacante podría crear un nuevo usuario con el rol de usuario suscriptor y luego otorgarse privilegios de administrador.

Lo que debes hacer

14. WPS Hide Login

Las versiones 1.5.4.2 y anteriores de WPS Hide Login tenían una vulnerabilidad que permitiría a un atacante eludir el inicio de sesión secreto . Si en 2020 todavía está utilizando una URL de inicio de sesión personalizada como estrategia de seguridad, consulte nuestras 5 reglas simples para la seguridad de inicio de sesión de WordPress.

Lo que debes hacer

15. Formulario de contacto limpio y sencillo

Contact Form Clean and Simple versiones 4.7.0 y anteriores tienen una vulnerabilidad de falsificación almacenada entre sitios que permitiría a un usuario con capacidades de administración enviar código malicioso a través de las opciones del complemento. Luego, el código malicioso se ejecutará en cada página con el formulario de contacto.

Lo que debes hacer

16. Formulario de campos calculados

Las versiones 1.0.353 y anteriores del formulario de campos calculados tienen una vulnerabilidad de secuencias de comandos entre sitios almacenadas y autenticadas. La vulnerabilidad permitirá a un usuario autenticado con acceso editar o crear el contenido del formulario de campos calculados para inyectar javascript en campos de entrada como 'nombre de campo' y 'nombre de formulario'.

Lo que debes hacer

17. Flamingo

Las versiones 2.1 y anteriores de Flamingo tienen una vulnerabilidad de inyección de CSV. La vulnerabilidad permitirá a los usuarios con privilegios de bajo nivel inyectar un comando del sistema operativo que se incluirá en el archivo CSV exportado, lo que podría conducir a la ejecución de código malicioso.

Lo que debes hacer

Temas de WordPress

1. CarSpot

Las versiones 2.2.0 y anteriores de CarSpot tienen múltiples vulnerabilidades, incluidas 2 vulnerabilidades de secuencias de comandos entre sitios persistentes autenticadas separadas y una vulnerabilidad de referencia directa a objetos inseguros.

Lo que debes hacer

2. Houzez - Inmobiliaria

Houzez - Real Estate versiones 1.8.3.1 y anteriores tienen una vulnerabilidad de secuencias de comandos entre sitios no autenticados.

Lo que debes hacer

Cómo ser proactivo con respecto a las vulnerabilidades de los complementos y temas de WordPress

La ejecución de software obsoleto es la razón número uno por la que los sitios de WordPress son pirateados. Es crucial para la seguridad de su sitio de WordPress que tenga una rutina de actualización. Debe iniciar sesión en sus sitios al menos una vez a la semana para realizar actualizaciones.

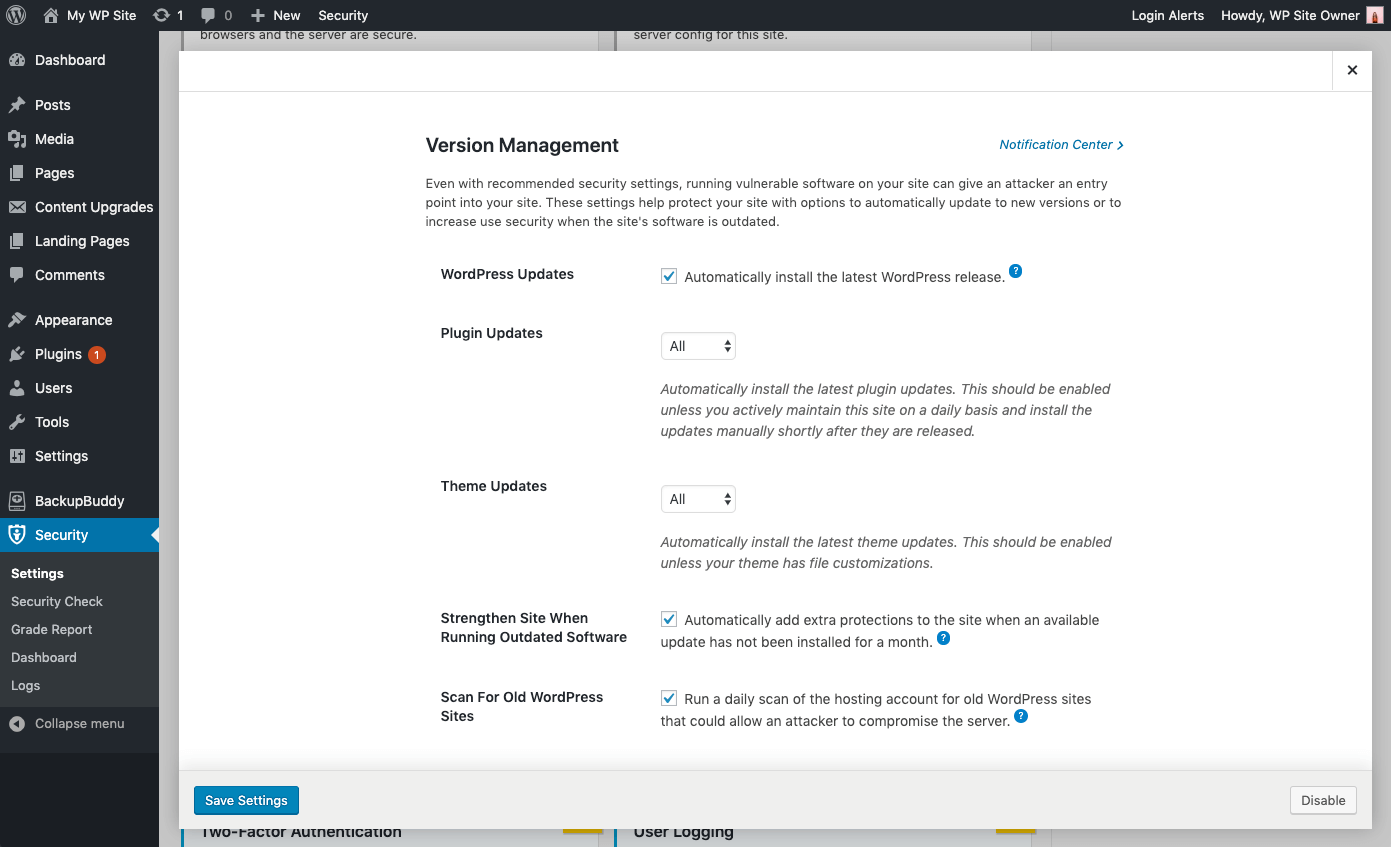

Cómo pueden ayudar las actualizaciones automáticas

Las actualizaciones automáticas son una excelente opción para los sitios web de WordPress que no cambian con mucha frecuencia. La falta de atención a menudo deja estos sitios desatendidos y vulnerables a los ataques. Incluso con la configuración de seguridad recomendada, la ejecución de software vulnerable en su sitio puede brindarle a un atacante un punto de entrada a su sitio.

Con la función de administración de versiones del complemento iThemes Security Pro, puede habilitar las actualizaciones automáticas de WordPress para asegurarse de obtener los últimos parches de seguridad. Estas configuraciones ayudan a proteger su sitio con opciones para actualizar automáticamente a nuevas versiones o para aumentar la seguridad del usuario cuando el software del sitio está desactualizado.

Opciones de actualización de la gestión de versiones

- Actualizaciones de WordPress: instale automáticamente la última versión de WordPress.

- Actualizaciones automáticas de complementos : instale automáticamente las últimas actualizaciones de complementos. Esto debe estar habilitado a menos que mantenga activamente este sitio a diario e instale las actualizaciones manualmente poco después de su lanzamiento.

- Actualizaciones automáticas de temas : instale automáticamente las últimas actualizaciones de temas. Esto debe estar habilitado a menos que su tema tenga personalizaciones de archivos.

- Control granular sobre las actualizaciones de complementos y temas : es posible que tenga complementos / temas que le gustaría actualizar manualmente o retrasar la actualización hasta que el lanzamiento haya tenido tiempo de probarse estable. Puede elegir Personalizado para tener la oportunidad de asignar cada complemento o tema para que se actualice inmediatamente ( Activar ), no se actualice automáticamente ( Desactivar ) o se actualice con un retraso de una cantidad específica de días ( Retraso ).

Fortalecimiento y alerta ante problemas críticos

- Fortalezca el sitio cuando se ejecute software desactualizado : agregue automáticamente protecciones adicionales al sitio cuando no se haya instalado una actualización disponible durante un mes. El complemento iThemes Security habilitará automáticamente una seguridad más estricta cuando no se haya instalado una actualización durante un mes. En primer lugar, obligará a todos los usuarios que no tengan habilitado el factor doble a proporcionar un código de inicio de sesión enviado a su dirección de correo electrónico antes de volver a iniciar sesión. En segundo lugar, deshabilitará el Editor de archivos WP (para impedir que las personas editen el plugin o el código del tema) , Pingbacks XML-RPC y bloquean múltiples intentos de autenticación por solicitud XML-RPC (los cuales harán que XML-RPC sea más fuerte contra ataques sin tener que desactivarlo por completo).

- Buscar otros sitios antiguos de WordPress : esto buscará otras instalaciones de WordPress desactualizadas en su cuenta de alojamiento. Un solo sitio de WordPress desactualizado con una vulnerabilidad podría permitir a los atacantes comprometer todos los demás sitios en la misma cuenta de alojamiento.

- Enviar notificaciones por correo electrónico : para problemas que requieren intervención, se envía un correo electrónico a los usuarios de nivel de administrador.

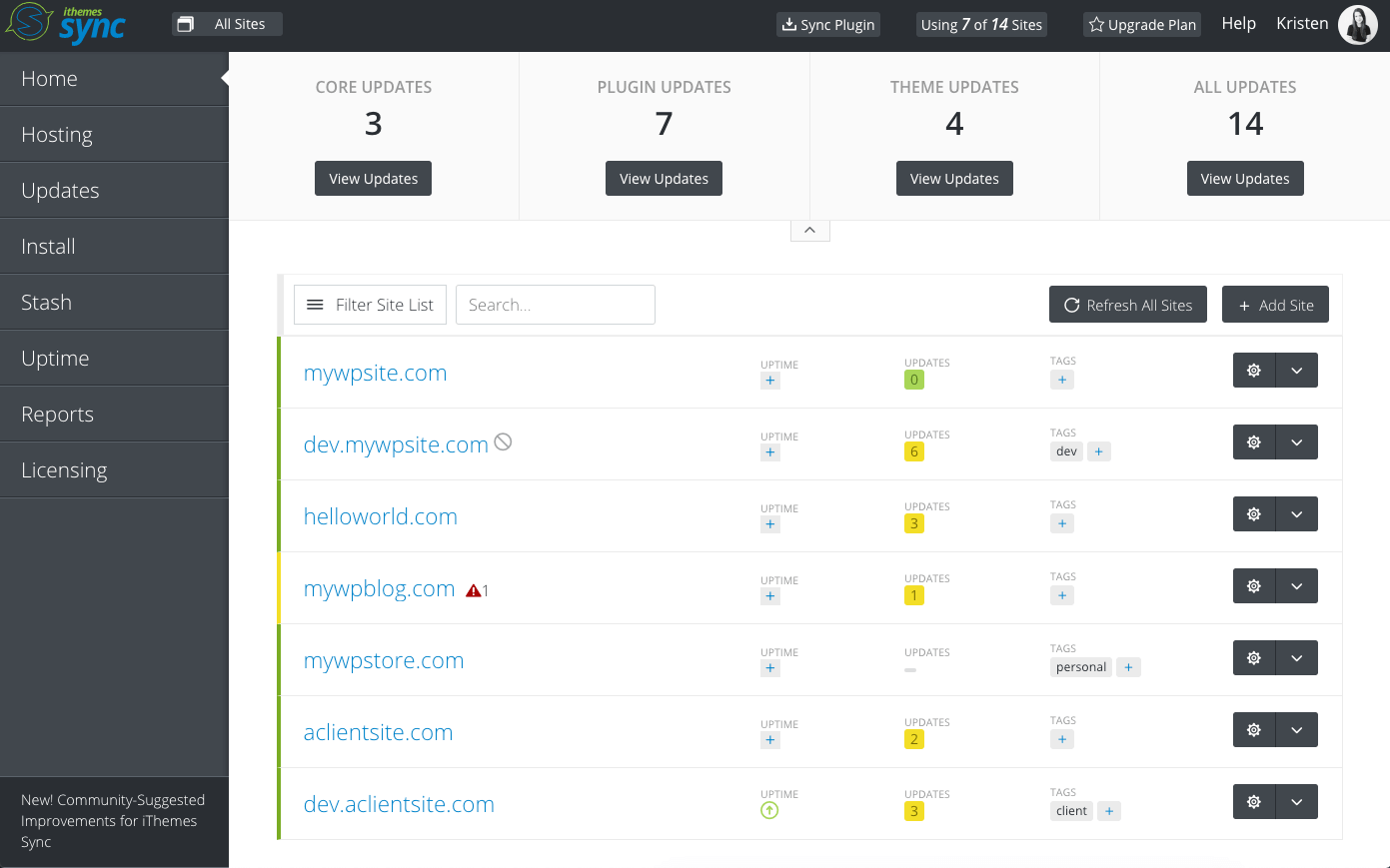

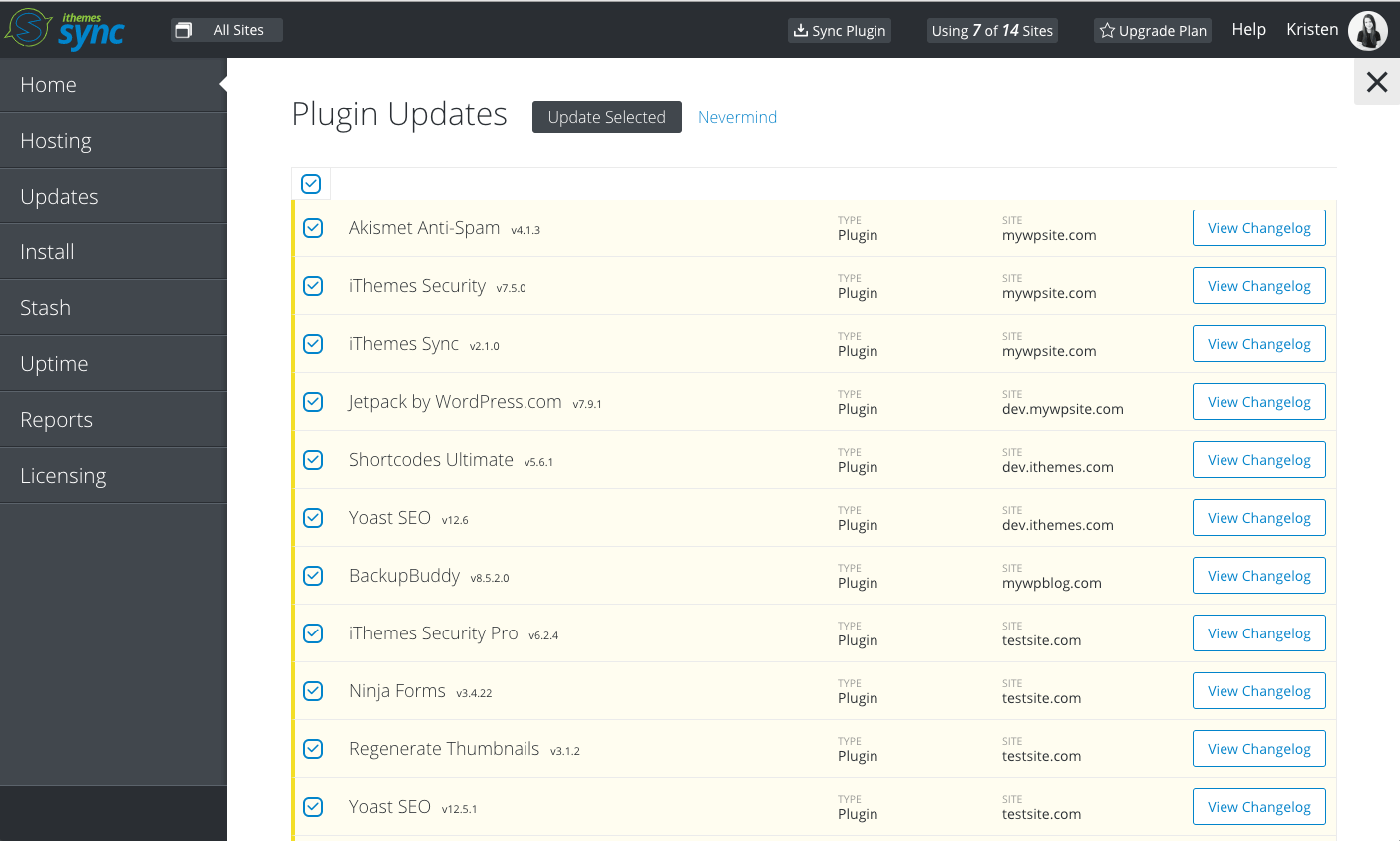

¿Gestiona varios sitios de WP? Actualice complementos, temas y WP Core en varios sitios a la vez desde el panel de iThemes Sync

iThemes Sync es nuestro panel de control central para ayudarlo a administrar múltiples sitios de WordPress. Desde el panel de sincronización, puede ver las actualizaciones disponibles para todos sus sitios y luego actualizar los complementos, temas y el núcleo de WordPress con un solo clic . También puede recibir notificaciones diarias por correo electrónico cuando haya una nueva actualización disponible.

Prueba Sync GRATIS durante 30 díasMás información

Infracciones de la Web

Incluimos brechas de toda la web porque es esencial también estar al tanto de las vulnerabilidades fuera del ecosistema de WordPress. Los ataques al software del servidor pueden exponer datos confidenciales. Las violaciones de la base de datos pueden exponer las credenciales de los usuarios en su sitio, abriendo la puerta para que los atacantes accedan a su sitio.

1. Zoom

Zoom corrigió una falla que podía abrir reuniones a los piratas informáticos. A cada reunión de Zoom se le asigna un ID de reunión de 9 a 10 dígitos generado aleatoriamente. Los investigadores de seguridad de Check Point pudieron adivinar correctamente algunos ID de reuniones y unirse con éxito a algunas llamadas de Zoom.

Check Point reveló la vulnerabilidad de Zoom solucionó la falla al reemplazar la generación aleatoria de números de identificación de reuniones con una identificación criptográficamente segura, agregó más dígitos a los números de identificación de reuniones e hizo que los requisitos de contraseña sean la opción predeterminada modificada programada

Un complemento de seguridad de WordPress puede ayudar a proteger su sitio web

iThemes Security Pro, nuestro complemento de seguridad de WordPress, ofrece más de 30 formas de asegurar y proteger su sitio web de las vulnerabilidades de seguridad comunes de WordPress. Con WordPress, autenticación de dos factores, protección de fuerza bruta, aplicación de contraseña sólida y más, puede agregar una capa adicional de seguridad a su sitio web.

Obtener iThemes Security

Cada semana, Michael elabora el Informe de vulnerabilidad de WordPress para ayudar a mantener sus sitios seguros. Como Product Manager en iThemes, nos ayuda a seguir mejorando la línea de productos de iThemes. Es un nerd gigante y le encanta aprender sobre tecnología, tanto antigua como nueva. Puede encontrar a Michael pasando el rato con su esposa e hija, leyendo o escuchando música cuando no está trabajando.