WordPress 취약점 정리: 2020년 1월, 2부

게시 됨: 2020-08-181월 하반기에 새로운 WordPress 플러그인 및 테마 취약점이 공개되었으므로 계속 알려드리고자 합니다. 이 게시물에서는 최근 WordPress 플러그인, 테마 및 핵심 취약점과 웹사이트에서 취약한 플러그인 또는 테마 중 하나를 실행하는 경우 수행할 작업을 다룹니다.

WordPress 취약점 정리는 네 가지 범주로 나뉩니다.

- 1. 워드프레스 코어

- 2. 워드프레스 플러그인

- 3. 워드프레스 테마

- 4. 웹에서 침해

WordPress 핵심 취약점

WordPress 플러그인 취약점

이번 달에 지금까지 몇 가지 새로운 WordPress 플러그인 취약점이 발견되었습니다. 플러그인을 업데이트하거나 완전히 제거하려면 아래 제안된 조치를 따르십시오.

1. 코드 조각

코드 조각 버전 2.13.3 이하에는 원격 코드 실행 공격으로 이어질 수 있는 교차 사이트 요청 위조 취약점이 있습니다.

해야 할 일

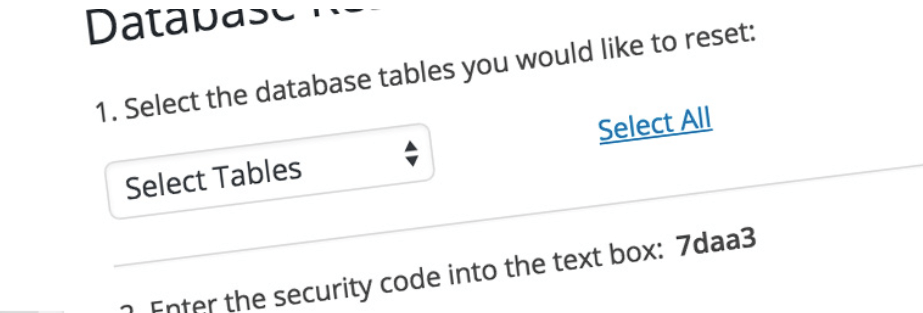

2. WP 데이터베이스 재설정

WP 데이터베이스 재설정 버전 3.1 이하에는 두 가지 취약점이 있습니다. 첫 번째 취약점은 인증되지 않은 모든 사용자가 모든 데이터베이스 테이블을 초기 WordPress 설정 상태로 재설정하는 것입니다. 두 번째 취약점은 모든 사용자가 자신의 계정 관리 권한을 부여하고 테이블에서 다른 사용자를 삭제할 수 있도록 합니다.

해야 할 일

3. 연결 퀴즈

Chained Quiz 버전 1.1.8 이하는 Unauthenticated Reflected XSS 공격에 취약합니다.

해야 할 일

4. 레심 아라

Resim Ara 버전 3.0 이하는 Unauthenticated Reflected XSS 공격에 취약합니다.

해야 할 일

5. Marketo 양식 및 추적

Marketo Forms and Tracking 버전 3.2.2 이하는 CRSF 검사 및 위생 처리 부족으로 인해 Cross-Site Request Forgery로 이어질 수 있는 Cross-Site Scripting 공격에 취약합니다.

해야 할 일

6. 상황별 관리바 색상

Contextual Adminbar Color 버전 0.2 이하에는 Authenticated Stored Cross-Site Scripting 취약점이 있습니다.

해야 할 일

7. 2J 슬라이드쇼

2J SlideShow 버전 1.3.33 이하에는 구독자와 같은 최소 권한을 가진 사용자가 사이트에 설치된 모든 플러그인을 비활성화할 수 있는 임의의 플러그인 비활성화 취약점이 인증되었습니다.

해야 할 일

8. IBM 왓슨과 챗봇

IBM Watson 버전 0.8.20 이하의 챗봇에는 DOM 기반 XSS 취약점이 포함되어 있어 원격 공격자가 피해자를 속여 챗박스에 HTML을 붙여넣도록 하여 피해자의 브라우저에서 JavaScript를 실행할 수 있습니다.

해야 할 일

9. WP 접근성

WP 접근성 버전 1.6.10 이하에는 WP 접근성 플러그인의 "포커스가 있을 때 건너뛰기 링크의 스타일" 섹션에 사소한 인증 저장 교차 사이트 스크립팅 취약점이 있습니다.

해야 할 일

10. 액세스앨리

AccessAlly 3.3.2 미만 버전에는 임의 PHP 실행 취약점이 있습니다. 이 취약점으로 인해 공격자는 로그인 위젯을 사용하여 PHP 코드를 실행할 수 있습니다. 취약점은 야생에서 악용되었습니다.

해야 할 일

11. 얼티밋 멤버

Ultimate Member 버전 2.1.2 이하에는 공격자가 다른 사용자의 프로필과 표지 사진을 변경할 수 있는 안전하지 않은 직접 개체 참조가 있습니다.

해야 할 일

12. WP DS FAQ 플러스

WP DS FAQ Plus 버전 1.4.1 이하는 Stored Cross-Site Scripting 공격에 취약합니다.

해야 할 일

13. wp센트럴

wpCentral 버전 1.4.7 이하에는 로그인한 사용자가 권한을 높일 수 있는 권한 상승 취약점이 있습니다. 누구든지 사이트에 사용자를 등록하고 생성할 수 있도록 허용하면 공격자가 구독자 사용자 역할을 가진 새 사용자를 생성한 다음 자신에게 관리자 권한을 부여할 수 있습니다.

해야 할 일

14. WPS 로그인 숨기기

WPS Hide Login 버전 1.5.4.2 이하에는 공격자가 비밀 로그인을 우회할 수 있는 취약점이 있습니다. 2020년에도 보안 전략으로 사용자 지정 로그인 URL을 사용하고 있다면 WordPress 로그인 보안을 위한 5가지 간단한 규칙을 확인하세요.

해야 할 일

15. 깨끗하고 간단한 문의 양식

Contact Form Clean and Simple 버전 4.7.0 이하에는 관리자 권한이 있는 사용자가 플러그인 옵션을 통해 악성 코드를 제출할 수 있는 Stored Cross-Site Forgery 취약점이 있습니다. 그러면 악성 코드가 문의 양식이 있는 모든 페이지에서 실행됩니다.

해야 할 일

16. 계산된 필드 양식

계산된 필드 양식 버전 1.0.353 이하에는 Authenticated Stored Cross-Site Scripting 취약점이 있습니다. 이 취약점은 액세스 권한이 있는 인증된 사용자가 계산된 필드 양식 콘텐츠를 편집하거나 생성하여 '필드 이름' 및 '양식 이름'과 같은 입력 필드에 자바스크립트를 삽입할 수 있도록 합니다.

해야 할 일

17. 플라밍고

Flamingo 버전 2.1 이하에는 CSV 주입 취약점이 있습니다. 이 취약점은 낮은 수준의 권한을 가진 사용자가 내보낸 CSV 파일에 포함될 OS 명령을 주입할 수 있게 하여 악성 코드 실행으로 이어질 수 있습니다.

해야 할 일

워드프레스 테마

1. 카스팟

CarSpot 버전 2.2.0 이하에는 2개의 개별 Authenticated Persistent Cross-Site Scripting 취약점과 Insecure Direct Object Reference 취약점을 포함하여 여러 취약점이 있습니다.

해야 할 일

2. Houzez – 부동산

Houzez – 부동산 버전 1.8.3.1 이하에는 인증되지 않은 Cross-Site Scripting 취약점이 있습니다.

해야 할 일

WordPress 테마 및 플러그인 취약점에 대해 사전에 대처하는 방법

오래된 소프트웨어를 실행하는 것이 WordPress 사이트가 해킹되는 가장 큰 이유입니다. 업데이트 루틴이 있는 것은 WordPress 사이트의 보안에 매우 중요합니다. 업데이트를 수행하려면 일주일에 한 번 이상 사이트에 로그인해야 합니다.

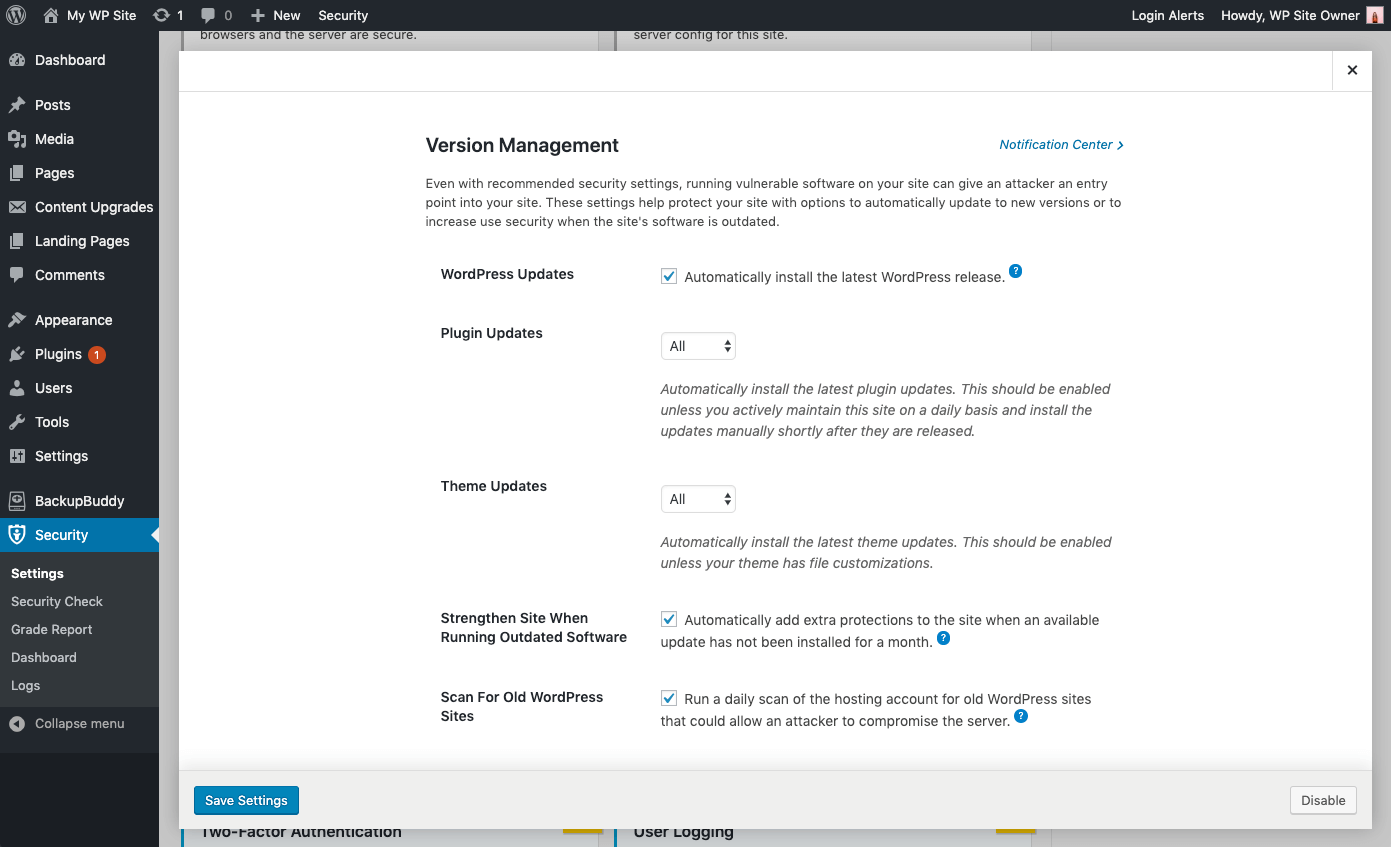

자동 업데이트가 도움이 되는 방법

자동 업데이트는 자주 변경되지 않는 WordPress 웹사이트에 적합한 선택입니다. 주의 부족은 종종 이러한 사이트를 방치하고 공격에 취약하게 만듭니다. 권장되는 보안 설정을 사용하더라도 사이트에서 취약한 소프트웨어를 실행하면 공격자가 사이트에 진입할 수 있습니다.

iThemes Security Pro 플러그인의 버전 관리 기능 을 사용하면 자동 WordPress 업데이트를 활성화하여 최신 보안 패치를 받을 수 있습니다. 이러한 설정은 자동으로 새 버전으로 업데이트하거나 사이트 소프트웨어가 오래된 경우 사용자 보안을 강화하는 옵션으로 사이트를 보호하는 데 도움이 됩니다.

버전 관리 업데이트 옵션

- WordPress 업데이트 – 최신 WordPress 릴리스를 자동으로 설치합니다.

- 플러그인 자동 업데이트 – 최신 플러그인 업데이트를 자동으로 설치합니다. 이 사이트를 매일 적극적으로 유지 관리하고 업데이트가 릴리스된 직후 업데이트를 수동으로 설치하지 않는 한 이 기능을 활성화해야 합니다.

- 테마 자동 업데이트 – 최신 테마 업데이트를 자동으로 설치합니다. 테마에 파일 사용자 정의가 없는 경우 활성화해야 합니다.

- 플러그인 및 테마 업데이트에 대한 세분화된 제어 – 수동으로 업데이트하거나 릴리스가 안정적인 것으로 입증될 때까지 업데이트를 지연하려는 플러그인/테마가 있을 수 있습니다. 사용자 지정 을 선택하여 각 플러그인 또는 테마를 즉시 업데이트( 활성화 )하거나 자동으로 전혀 업데이트하지 않거나( 비활성화 ) 지정된 일 수만큼 지연된 업데이트( 지연 )를 할당할 수 있습니다.

중요한 문제에 대한 강화 및 경고

- 오래된 소프트웨어 실행 시 사이트 강화 – 사용 가능한 업데이트가 한 달 동안 설치되지 않은 경우 사이트에 추가 보호 기능을 자동으로 추가합니다. iThemes 보안 플러그인은 한 달 동안 업데이트가 설치되지 않은 경우 더 엄격한 보안을 자동으로 활성화합니다. 첫째, 이중 요소가 활성화되지 않은 모든 사용자가 다시 로그인하기 전에 이메일 주소로 로그인 코드를 보내도록 강제합니다. 둘째, WP 파일 편집기를 비활성화합니다(플러그인 또는 테마 코드를 편집하지 못하도록 차단). , XML-RPC 핑백 및 XML-RPC 요청당 여러 인증 시도 차단(둘 모두 완전히 끄지 않고도 공격에 대해 XML-RPC를 더 강력하게 만듭니다).

- 다른 오래된 WordPress 사이트 검색 – 호스팅 계정에 다른 오래된 WordPress 설치가 있는지 확인합니다. 취약점이 있는 오래된 WordPress 사이트 하나는 공격자가 동일한 호스팅 계정의 다른 모든 사이트를 손상시킬 수 있습니다.

- 이메일 알림 보내기 – 개입이 필요한 문제의 경우 관리자 수준 사용자에게 이메일이 전송됩니다.

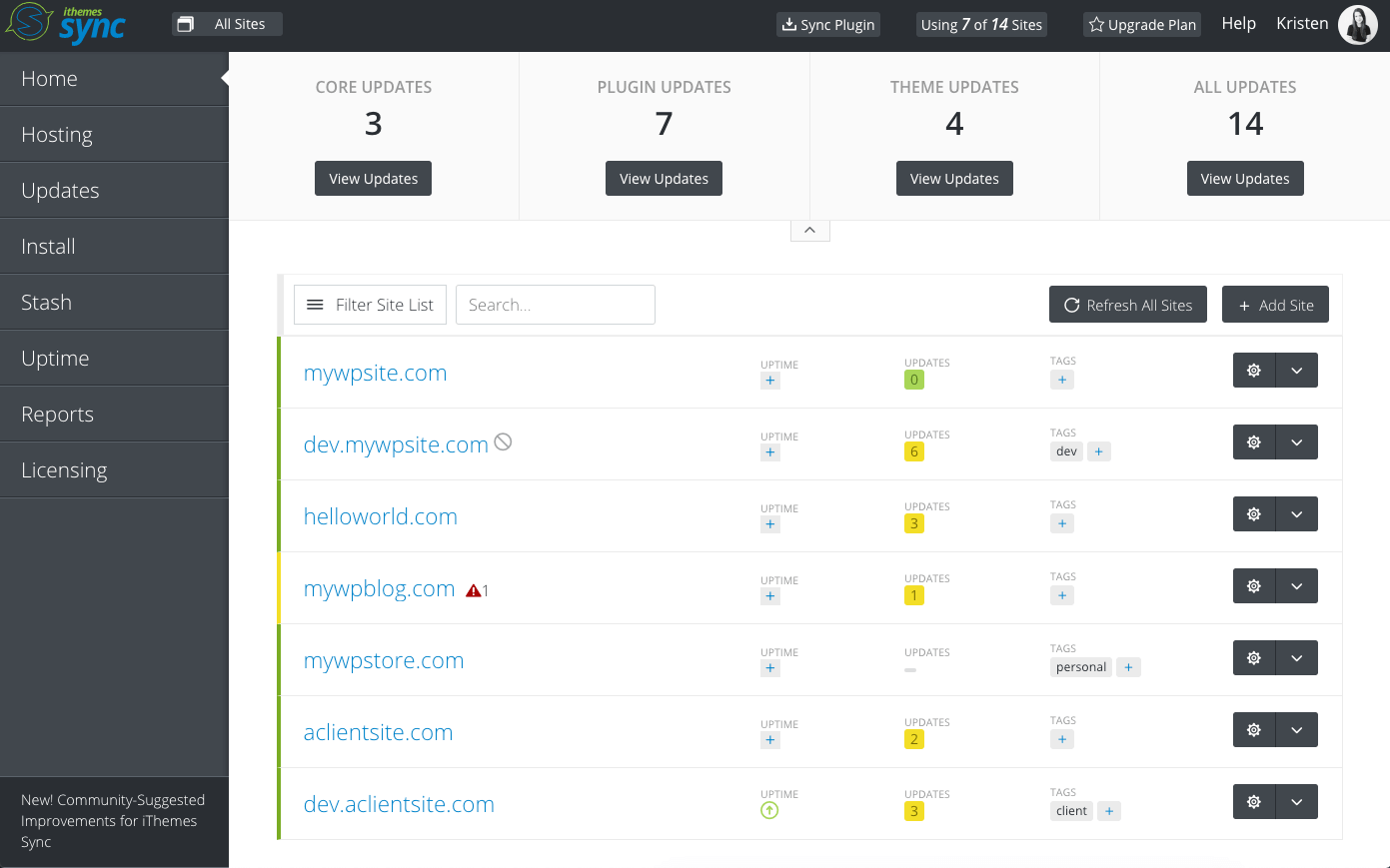

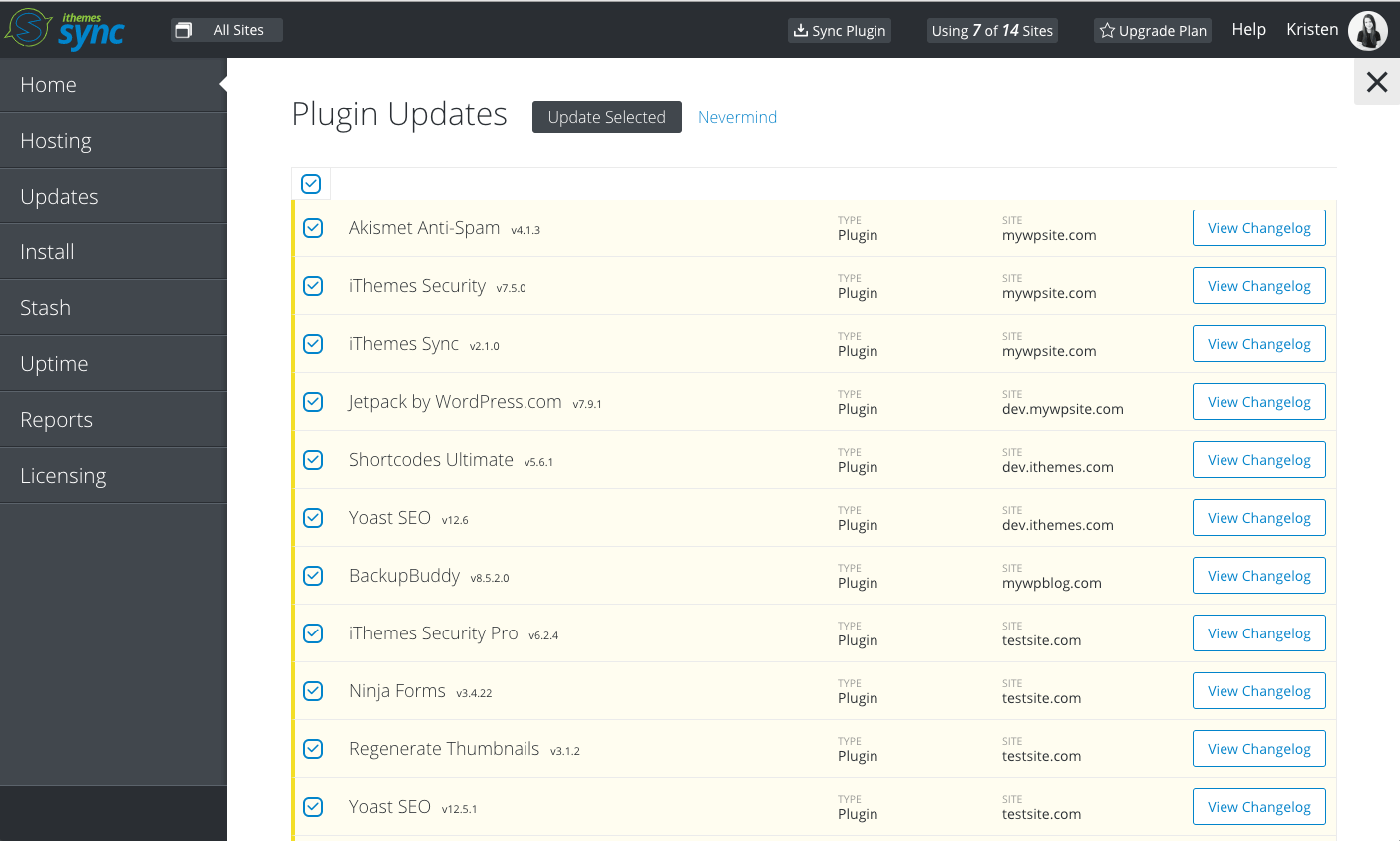

여러 WP 사이트 관리? iThemes 동기화 대시보드에서 한 번에 여러 사이트에서 플러그인, 테마 및 WP Core 업데이트

iThemes Sync는 여러 WordPress 사이트를 관리하는 데 도움이 되는 중앙 대시보드입니다. 동기화 대시보드에서 모든 사이트에 대해 사용 가능한 업데이트를 확인한 다음 클릭 한 번으로 플러그인, 테마 및 WordPress 코어 를 업데이트 할 수 있습니다. 새 버전 업데이트가 있을 때 매일 이메일 알림을 받을 수도 있습니다.

30일 동안 무료 동기화를 사용해 보세요자세히 알아보기

웹에서 침해

WordPress 생태계 외부의 취약점도 인식하는 것이 필수적이기 때문에 웹 전체에서 발생한 침해를 포함합니다. 서버 소프트웨어에 대한 악용은 민감한 데이터를 노출할 수 있습니다. 데이터베이스 침해는 사이트의 사용자에 대한 자격 증명을 노출하여 공격자가 사이트에 액세스할 수 있는 기회를 제공할 수 있습니다.

1. 줌

Zoom은 해커에게 회의를 열 수 있는 결함을 수정했습니다. 모든 Zoom 회의에는 무작위로 생성된 9-10자리 회의 ID가 할당됩니다. Check Point 보안 연구원은 일부 회의 ID를 정확하게 추측하고 일부 Zoom 통화에 성공적으로 참여할 수 있었습니다.

Check Point는 Zoom에 취약점을 공개하여 회의 ID 번호의 무작위 생성을 강력한 암호학적 ID로 교체하고 회의 ID 번호에 더 많은 숫자를 추가하고 비밀번호 요구 사항을 기본 옵션을 예정대로 변경하여 결함을 수정했습니다.

WordPress 보안 플러그인으로 웹사이트 보호

WordPress 보안 플러그인인 iThemes Security Pro는 일반적인 WordPress 보안 취약성으로부터 웹사이트를 보호하고 보호하는 30가지 이상의 방법을 제공합니다. WordPress, 이중 인증, 무차별 대입 방지, 강력한 암호 적용 등을 사용하여 웹 사이트에 보안 계층을 추가할 수 있습니다.

iThemes 보안 받기

Michael은 매주 WordPress 취약점 보고서를 작성하여 사이트를 안전하게 보호합니다. iThemes의 제품 관리자로서 그는 iThemes 제품 라인업을 지속적으로 개선하는 데 도움을 줍니다. 그는 거대한 괴짜이며 기술, 오래된 및 새로운 모든 것에 대해 배우는 것을 좋아합니다. 마이클이 아내와 딸과 어울리고, 일하지 않을 때는 책을 읽거나 음악을 듣는 것을 볼 수 있습니다.