WordPressの脆弱性のまとめ:2020年1月、パート2

公開: 2020-08-18新しいWordPressプラグインとテーマの脆弱性は、1月の後半に公開されたため、お知らせします。 この投稿では、最近のWordPressプラグイン、テーマ、コアの脆弱性、および脆弱なプラグインまたはテーマの1つをWebサイトで実行している場合の対処方法について説明します。

WordPressの脆弱性のまとめは、次の4つのカテゴリに分類されます。

- 1.WordPressコア

- 2.WordPressプラグイン

- 3.WordPressテーマ

- 4.ウェブ全体からの違反

WordPressのコアの脆弱性

WordPressプラグインの脆弱性

今月、これまでにいくつかの新しいWordPressプラグインの脆弱性が発見されました。 プラグインを更新するか、完全にアンインストールするには、以下の推奨アクションに従ってください。

1.コードスニペット

コードスニペットバージョン2.13.3以下には、クロスサイトリクエストフォージェリの脆弱性があり、リモートコード実行攻撃につながる可能性があります。

あなたがすべきこと

2.WPデータベースのリセット

WPデータベースリセットバージョン3.1以下には、2つの脆弱性があります。 最初の脆弱性は、認証されていないすべてのユーザーがデータベーステーブルをWordPressの初期設定状態にリセットすることです。 2番目の脆弱性により、すべてのユーザーが自分のアカウントに管理者権限を付与し、他のユーザーをテーブルから削除することができます。

あなたがすべきこと

3.連鎖クイズ

連鎖クイズバージョン1.1.8以下は、認証されていないリフレクトXSS攻撃に対して脆弱です。

あなたがすべきこと

4. Resim Ara

Resim Araバージョン3.0以下は、認証されていないReflectedXSS攻撃に対して脆弱です。

あなたがすべきこと

5.Marketoのフォームと追跡

Marketo Forms and Trackingバージョン3.2.2以下は、クロスサイトスクリプティング攻撃に対して脆弱であり、CRSFチェックとサニタイズが不足しているため、クロスサイトリクエストフォージェリにつながる可能性があります。

あなたがすべきこと

6.コンテキスト管理バーの色

Contextual Adminbar Colorバージョン0.2以下には、Authenticated Stored Cross-SiteScriptingの脆弱性があります。

あなたがすべきこと

7.2Jスライドショー

2J SlideShowバージョン1.3.33以下では、任意のプラグイン非アクティブ化の脆弱性が認証されており、サブスクライバーなどの最小限の特権を持つユーザーが、サイトにインストールされているプラグインを無効にすることができます。

あなたがすべきこと

8. IBMWatsonとのチャットボット

IBM Watsonバージョン0.8.20以下のチャットボットにはDOMベースのXSS脆弱性が含まれており、リモートの攻撃者が被害者をだましてチャットボックス内にHTMLを貼り付けることにより、被害者のブラウザでJavaScriptを実行できるようになります。

あなたがすべきこと

9.WPアクセシビリティ

WP Accessibilityバージョン1.6.10以下では、WP Accessibilityプラグインの「フォーカスがある場合のスキップリンクのスタイル」セクションに、Authenticated Stored Cross-SiteScriptingのマイナーな脆弱性があります。

あなたがすべきこと

10. AccessAlly

3.3.2より前のAccessAllyバージョンには、任意のPHP実行の脆弱性があります。 この脆弱性により、攻撃者はログインウィジェットを使用してPHPコードを実行できます。 この脆弱性は実際に悪用されています。

あなたがすべきこと

11.アルティメットメンバー

Ultimate Memberバージョン2.1.2以下には、攻撃者が他のユーザーのプロファイルを変更して写真をカバーすることを可能にする安全でない直接オブジェクト参照があります

あなたがすべきこと

12. WP DS FAQ Plus

WP DS FAQ Plusバージョン1.4.1以下は、保存されたクロスサイトスクリプティング攻撃に対して脆弱です。

あなたがすべきこと

13.wpCentral

wpCentralバージョン1.4.7以下には特権昇格の脆弱性があり、ログインしているすべてのユーザーが特権を増やすことができます。 だれでもサイトにユーザーを登録して作成することを許可すると、攻撃者はサブスクライバーユーザーロールを持つ新しいユーザーを作成し、自分自身に管理者権限を与える可能性があります。

あなたがすべきこと

14.WPS非表示ログイン

WPS Hide Loginバージョン1.5.4.2以下には、攻撃者がシークレットログインをバイパスできる脆弱性がありました。 2020年でもセキュリティ戦略としてカスタムログインURLを使用している場合は、WordPressログインセキュリティの5つの簡単なルールを確認してください。

あなたがすべきこと

15.お問い合わせフォームクリーンでシンプル

Contact Form CleanおよびSimpleバージョン4.7.0以下には、保存されたクロスサイト偽造の脆弱性があり、管理機能を持つユーザーがプラグインのオプションを介して悪意のあるコードを送信できるようになります。 悪意のあるコードは、お問い合わせフォームを使用してすべてのページで実行されます。

あなたがすべきこと

16.計算フィールドフォーム

計算フィールドフォームバージョン1.0.353以下には、Authenticated Stored Cross-SiteScriptingの脆弱性があります。 この脆弱性により、計算フィールドフォームのコンテンツを編集または作成するアクセス権を持つ認証済みユーザーが、「フィールド名」や「フォーム名」などの入力フィールドにJavaScriptを挿入できるようになります。

あなたがすべきこと

17.フラミンゴ

Flamingoバージョン2.1以下には、CSVインジェクションの脆弱性があります。 この脆弱性により、低レベルの権限を持つユーザーは、エクスポートされたCSVファイルに含まれるOSコマンドを挿入でき、悪意のあるコードの実行につながる可能性があります。

あなたがすべきこと

WordPressテーマ

1.CarSpot

CarSpotバージョン2.2.0以下には、2つの個別のAuthenticated Persistent Cross-SiteScriptingの脆弱性とInsecureDirect Object Referenceの脆弱性を含む、複数の脆弱性があります。

あなたがすべきこと

2. Houzez –不動産

Houzez –不動産バージョン1.8.3.1以下には、認証されていないクロスサイトスクリプティングの脆弱性があります。

あなたがすべきこと

WordPressのテーマとプラグインの脆弱性について積極的になる方法

古いソフトウェアを実行することが、WordPressサイトがハッキングされる最大の理由です。 WordPressサイトのセキュリティにとって、更新ルーチンがあることは非常に重要です。 更新を実行するには、少なくとも週に1回はサイトにログインする必要があります。

自動更新がどのように役立つか

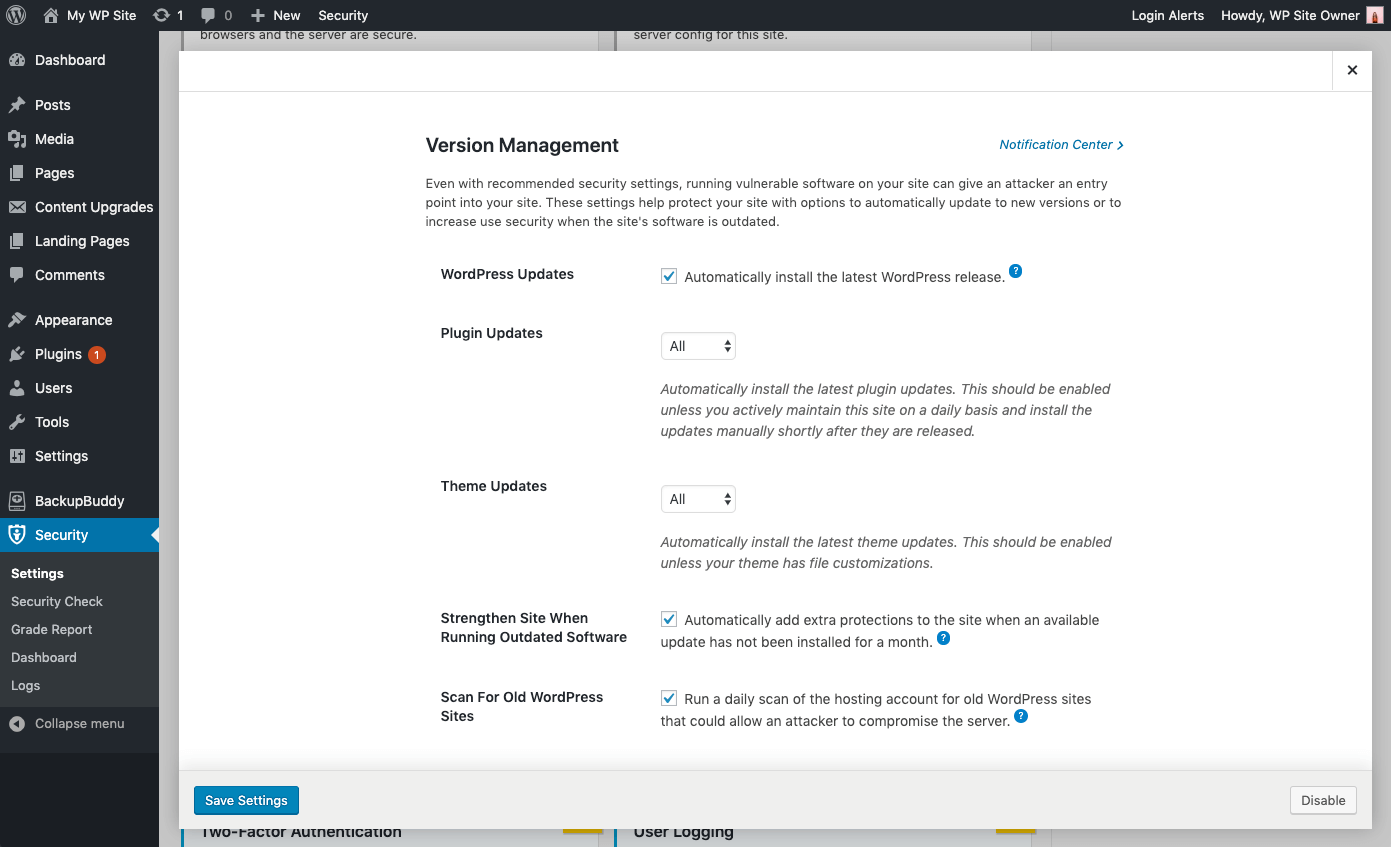

自動更新は、あまり頻繁に変更されないWordPressWebサイトに最適です。 注意が不足していると、これらのサイトは無視され、攻撃に対して脆弱になることがよくあります。 推奨されるセキュリティ設定があっても、サイトで脆弱なソフトウェアを実行すると、攻撃者がサイトへのエントリポイントを与える可能性があります。

iThemes Security Proプラグインのバージョン管理機能を使用すると、WordPressの自動更新を有効にして、最新のセキュリティパッチを確実に入手できます。 これらの設定は、新しいバージョンに自動的に更新したり、サイトのソフトウェアが古くなったときにユーザーのセキュリティを強化したりするオプションでサイトを保護するのに役立ちます。

バージョン管理の更新オプション

- WordPressアップデート–最新のWordPressリリースを自動的にインストールします。

- プラグインの自動更新–最新のプラグインの更新を自動的にインストールします。 このサイトを毎日積極的に保守し、更新がリリースされた直後に手動でインストールしない限り、これを有効にする必要があります。

- テーマの自動更新–最新のテーマの更新を自動的にインストールします。 テーマにファイルのカスタマイズがない限り、これを有効にする必要があります。

- プラグインとテーマの更新をきめ細かく制御–手動で更新するか、リリースが安定するまで更新を遅らせたいプラグイン/テーマがある場合があります。 各プラグインまたはテーマを割り当てて、すぐに更新する(有効にする)か、まったく自動的に更新しない(無効にする)か、指定した日数の遅延で更新する(遅延)ようにする機会として、カスタムを選択できます。

重大な問題の強化と警告

- 古いソフトウェアを実行しているときにサイトを強化する–利用可能なアップデートが1か月間インストールされていない場合、サイトに保護を自動的に追加します。 iThemes Securityプラグインは、アップデートが1か月間インストールされていない場合、より厳密なセキュリティを自動的に有効にします。 まず、2要素が有効になっていないすべてのユーザーに、再度ログインする前に自分の電子メールアドレスに送信されたログインコードを提供するように強制します。次に、WPファイルエディターを無効にします(プラグインまたはテーマコードの編集をブロックします)。 、XML-RPC pingback、およびXML-RPC要求ごとの複数の認証試行をブロックします(どちらも、XML-RPCを完全にオフにすることなく、攻撃に対してより強力にします)。

- 他の古いWordPressサイトをスキャンする–これにより、ホスティングアカウントに他の古いWordPressインストールがないかチェックされます。 脆弱性のある単一の古いWordPressサイトでは、攻撃者が同じホスティングアカウント上の他のすべてのサイトを侵害する可能性があります。

- 電子メール通知の送信–介入が必要な問題については、管理者レベルのユーザーに電子メールが送信されます。

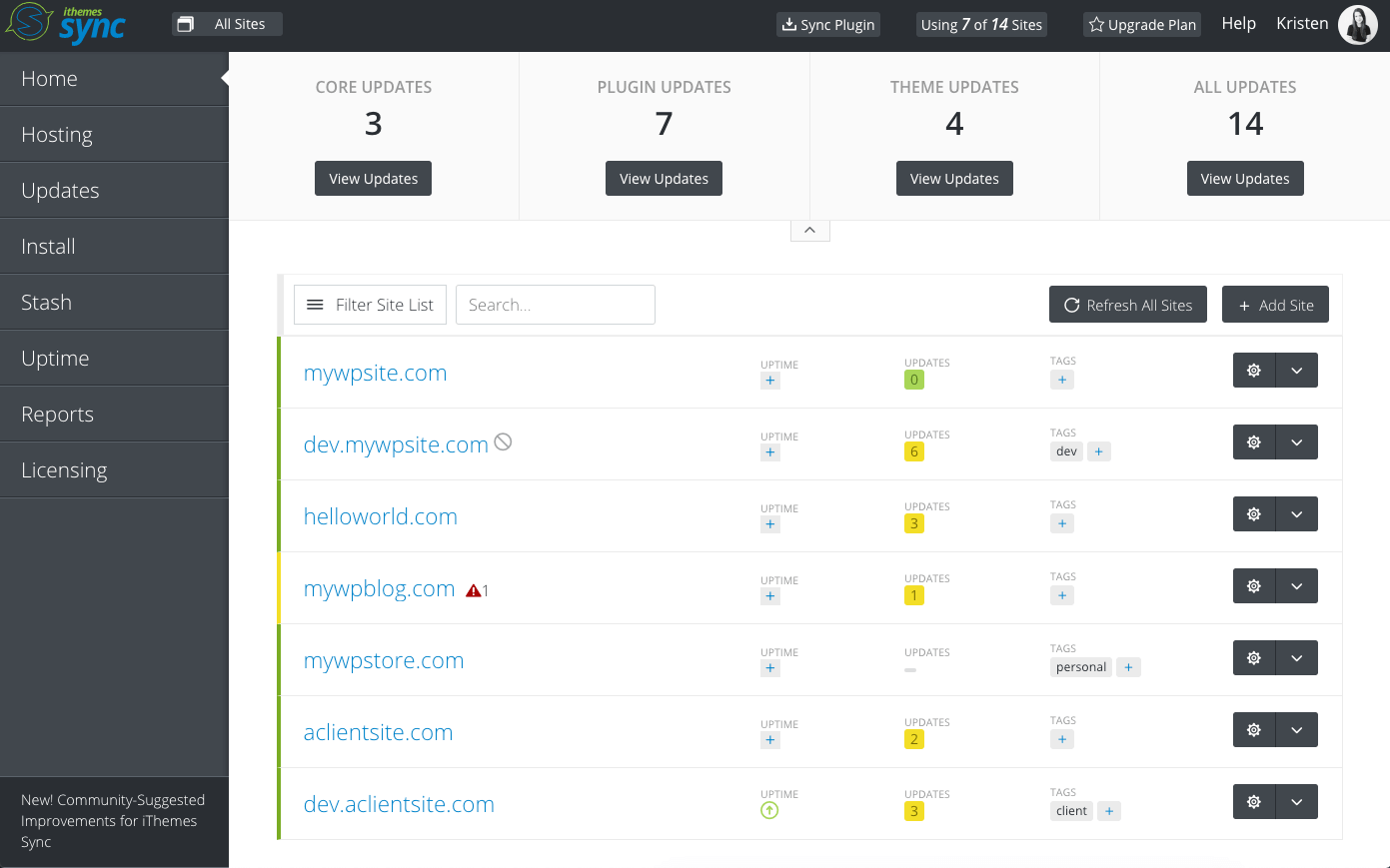

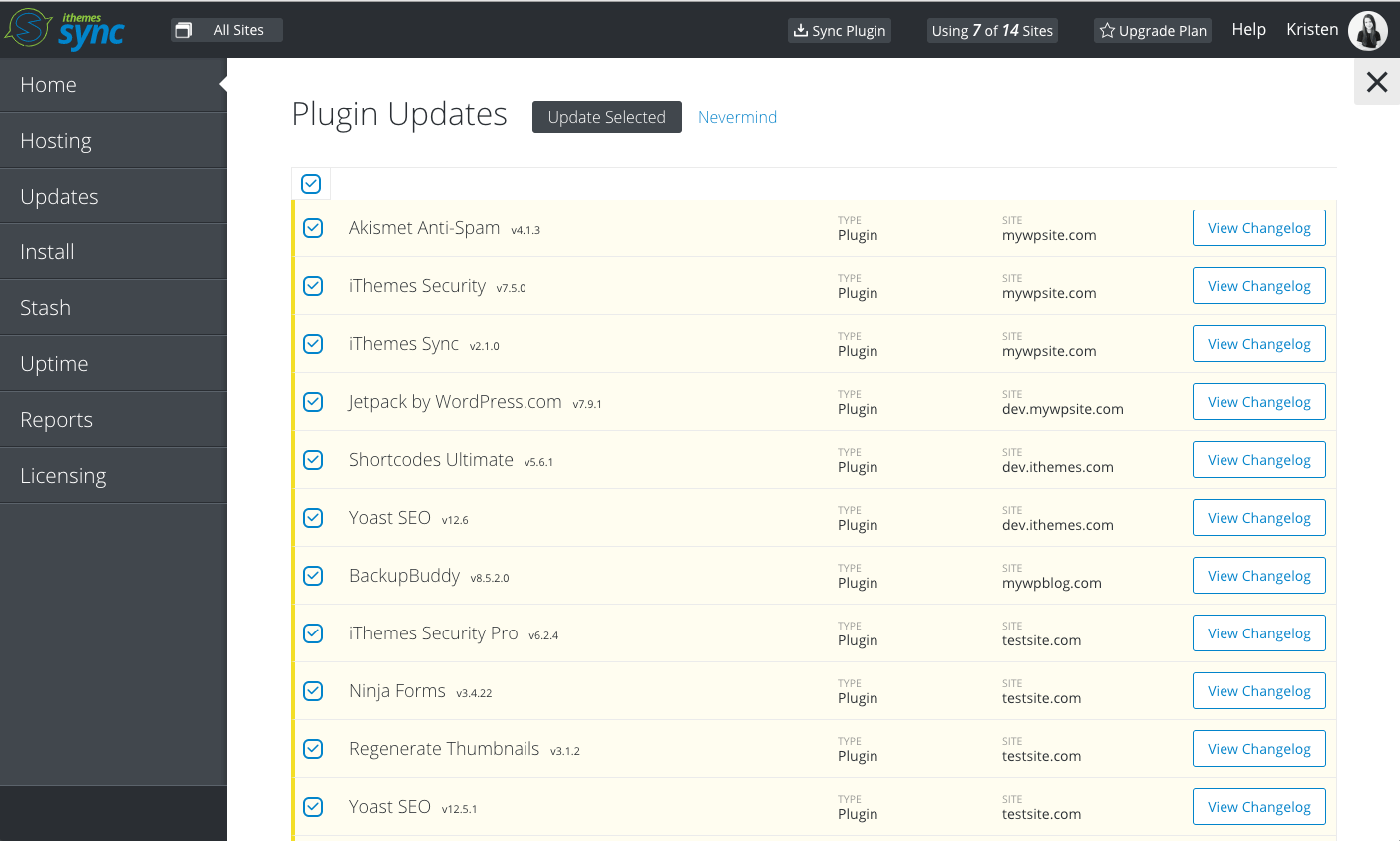

複数のWPサイトを管理していますか? iThemes Syncダッシュボードから、複数のサイトにまたがるプラグイン、テーマ、およびWPコアを一度に更新します

iThemes Syncは、複数のWordPressサイトの管理に役立つ中央ダッシュボードです。 同期ダッシュボードから、すべてのサイトで利用可能な更新を表示し、プラグイン、テーマ、およびWordPressコアをワンクリックで更新できます。 新しいバージョンのアップデートが利用可能になったときに、毎日電子メール通知を受け取ることもできます。

30日間無料で同期をお試しください詳細

Web全体からの違反

WordPressエコシステムの外部の脆弱性にも注意することが不可欠であるため、Web全体からの違反を含めます。 サーバーソフトウェアを悪用すると、機密データが公開される可能性があります。 データベースの侵害により、サイト上のユーザーの資格情報が公開され、攻撃者がサイトにアクセスする可能性があります。

1.ズーム

Zoomは、ハッカーに会議を開く可能性のある欠陥を修正しました。 すべてのZoom会議には、ランダムに生成された9〜10桁の会議IDが割り当てられます。 チェック・ポイントのセキュリティ研究者は、いくつかの会議IDを正しく推測し、いくつかのZoom通話に正常に参加することができました。

Check Pointは、Zoomの脆弱性を明らかにし、会議ID番号のランダム生成を暗号化された強力なIDに置き換えることで欠陥を修正し、会議ID番号にさらに数字を追加し、パスワード要件をデフォルトのオプションに変更しました。

WordPressセキュリティプラグインはあなたのウェブサイトを保護するのに役立ちます

WordPressセキュリティプラグインであるiThemesSecurity Proは、一般的なWordPressセキュリティの脆弱性からWebサイトを保護および保護するための30以上の方法を提供します。 WordPress、2要素認証、ブルートフォース保護、強力なパスワードエンフォースメントなどを使用すると、Webサイトにセキュリティの層を追加できます。

iThemesセキュリティを取得する

Michaelは毎週、WordPressの脆弱性レポートをまとめて、サイトを安全に保つのに役立てています。 iThemesのプロダクトマネージャーとして、彼は私たちがiThemes製品ラインナップを改善し続けるのを手伝ってくれます。 彼は巨大なオタクであり、新旧のすべての技術について学ぶのが大好きです。 マイケルが妻と娘と一緒に遊んだり、仕事をしていないときに音楽を読んだり聞いたりしているのを見つけることができます。