Podsumowanie luk w zabezpieczeniach WordPressa: styczeń 2020 r., część 2

Opublikowany: 2020-08-18W drugiej połowie stycznia ujawniono luki w zabezpieczeniach nowej wtyczki i motywu WordPress, więc chcemy Cię informować. W tym poście omawiamy najnowsze luki w zabezpieczeniach wtyczek, motywów i podstawowych WordPress oraz co zrobić, jeśli używasz jednej z wrażliwych wtyczek lub motywów w swojej witrynie.

Podsumowanie luk w zabezpieczeniach WordPressa dzieli się na cztery różne kategorie:

- 1. Rdzeń WordPress

- 2. Wtyczki WordPress

- 3. Motywy WordPress

- 4. Wykroczenia z całej sieci

Główne luki w WordPressie

Luki w zabezpieczeniach wtyczki WordPress

Do tej pory w tym miesiącu wykryto kilka nowych luk w zabezpieczeniach wtyczki WordPress. Postępuj zgodnie z sugerowaną czynnością poniżej, aby zaktualizować wtyczkę lub całkowicie ją odinstalować.

1. Fragmenty kodu

Fragmenty kodu w wersji 2.13.3 i niższej zawierają lukę Cross-Site Request Forgery, która może prowadzić do ataku polegającego na zdalnym wykonywaniu kodu.

Co powinieneś zrobić

2. Resetowanie bazy danych WP

WP Database Reset w wersjach 3.1 i niższych mają dwie luki. Pierwsza luka może spowodować, że nieuwierzytelniony użytkownik zresetuje dowolną tabelę bazy danych do początkowego stanu konfiguracji WordPressa. Druga luka pozwoliłaby każdemu użytkownikowi na przyznanie uprawnień administratora konta i usunięcie innych użytkowników z tabeli.

Co powinieneś zrobić

3. Przykuty quiz

Chained Quiz w wersji 1.1.8 i niższych jest podatny na atak typu XSS typu Unautenticated Reflected.

Co powinieneś zrobić

4. Żywica Ara

Resim Ara w wersji 3.0 i starszej są podatne na atak typu XSS typu Unautenticated Reflected.

Co powinieneś zrobić

5. Formularze i śledzenie Marketo

Marketo Forms and Tracking w wersji 3.2.2 i poniżej są podatne na atak Cross-Site Scripting, który może prowadzić do Cross-Site Request Forgery z powodu braku kontroli CRSF i sanityzacji.

Co powinieneś zrobić

6. Kolor kontekstowego paska administracyjnego

Wersje 0.2 i starsze kontekstowego paska administracyjnego Color zawierają lukę w zabezpieczeniach Authenticated Stored Cross-Site Scripting.

Co powinieneś zrobić

7. Pokaz slajdów 2J

Wersje 2J SlideShow 1.3.33 i niższe mają uwierzytelnioną lukę dezaktywacji wtyczek, która pozwoli użytkownikowi z minimalnymi uprawnieniami – takim jak subskrybent – wyłączyć dowolną wtyczkę zainstalowaną na stronie.

Co powinieneś zrobić

8. Chatbot z IBM Watson

Chatbot z IBM Watson w wersji 0.8.20 i niższych zawiera lukę XSS opartą na DOM, która umożliwia zdalnemu napastnikowi wykonanie kodu JavaScript w przeglądarce ofiary poprzez nakłonienie ofiary do wklejenia kodu HTML w oknie czatu.

Co powinieneś zrobić

9. Dostępność WP

WP Accessibility w wersjach 1.6.10 i niższych ma niewielką lukę w zabezpieczeniach Authenticated Stored Cross-Site Scripting w sekcji „Style dla Skiplinks, gdy mają fokus” wtyczki WP Accessibility.

Co powinieneś zrobić

10. AccessAlly

Wersje AccessAlly poniżej 3.3.2 mają lukę Arbitrary PHP Execution. Luka umożliwia atakującemu wykonanie kodu PHP za pomocą widżetu logowania. Luka została wykorzystana w środowisku naturalnym.

Co powinieneś zrobić

11. Ostateczny członek

Ultimate Member w wersji 2.1.2 i niższej mają Insecure Direct Object Reference, który pozwala atakującemu zmienić profile innych użytkowników i zdjęcia na okładkę

Co powinieneś zrobić

12. FAQ WP DS Plus

WP DS FAQ Plus wersje 1.4.1 i starsze są podatne na atak Stored Cross-Site Scripting.

Co powinieneś zrobić

13. wpCentral

wpCentral w wersjach 1.4.7 i niższych zawiera lukę dotyczącą eskalacji uprawnień, która pozwala każdemu zalogowanemu użytkownikowi zwiększyć swoje uprawnienia. Jeśli pozwolisz każdemu zarejestrować się i utworzyć użytkownika w Twojej witrynie, osoba atakująca może utworzyć nowego użytkownika z rolą subskrybenta, a następnie nadać sobie uprawnienia administratora.

Co powinieneś zrobić

14. WPS Ukryj logowanie

WPS Hide Login w wersjach 1.5.4.2 i niższych zawierał lukę, która pozwalała atakującemu na ominięcie tajnego logowania. Jeśli w 2020 r. nadal używasz niestandardowego adresu URL logowania jako strategii bezpieczeństwa, zapoznaj się z naszymi 5 prostymi zasadami bezpieczeństwa logowania WordPress.

Co powinieneś zrobić

15. Formularz kontaktowy Czysty i prosty

Contact Form Clean i Simple w wersjach 4.7.0 i niższych zawierają lukę Stored Cross-Site Forgery, która pozwala użytkownikowi z uprawnieniami administratora na przesłanie złośliwego kodu za pomocą opcji wtyczki. Złośliwy kod byłby następnie wykonywany na każdej stronie z formularzem kontaktowym.

Co powinieneś zrobić

16. Formularz pól obliczanych

Formularze pól obliczeniowych w wersjach 1.0.353 i starszych zawierają lukę w zabezpieczeniach uwierzytelnionego typu Stored Cross-Site Scripting. Luka umożliwi uwierzytelnionemu użytkownikowi z dostępem do edycji lub tworzenia zawartości formularza pól obliczeniowych wstrzykiwanie kodu JavaScript do pól wejściowych, takich jak „nazwa pola” i „nazwa formularza”.

Co powinieneś zrobić

17. Flaming

Flamingo w wersji 2.1 i niższej zawiera lukę CSV Injection. Luka umożliwi użytkownikom z uprawnieniami niskiego poziomu wstrzyknięcie polecenia systemu operacyjnego, które zostanie zawarte w wyeksportowanym pliku CSV, co może prowadzić do wykonania złośliwego kodu.

Co powinieneś zrobić

Motywy WordPress

1. CarSpot

CarSpot w wersjach 2.2.0 i niższych ma wiele luk, w tym 2 oddzielne luki w zabezpieczeniach Authenticated Persistent Cross-Site Scripting oraz lukę Insecure Direct Object Reference.

Co powinieneś zrobić

2. Houzez – Nieruchomości

Houzez – Real Estate w wersjach 1.8.3.1 i niższych zawiera lukę w zabezpieczeniach nieuwierzytelnionych skryptów krzyżowych.

Co powinieneś zrobić

Jak być proaktywnym w kwestii luk w motywach i wtyczkach WordPress

Uruchamianie przestarzałego oprogramowania jest głównym powodem ataków na witryny WordPress. Dla bezpieczeństwa Twojej witryny WordPress ma kluczowe znaczenie, jeśli masz rutynę aktualizacji. Powinieneś logować się do swoich witryn co najmniej raz w tygodniu, aby przeprowadzić aktualizacje.

Jak automatyczne aktualizacje mogą pomóc

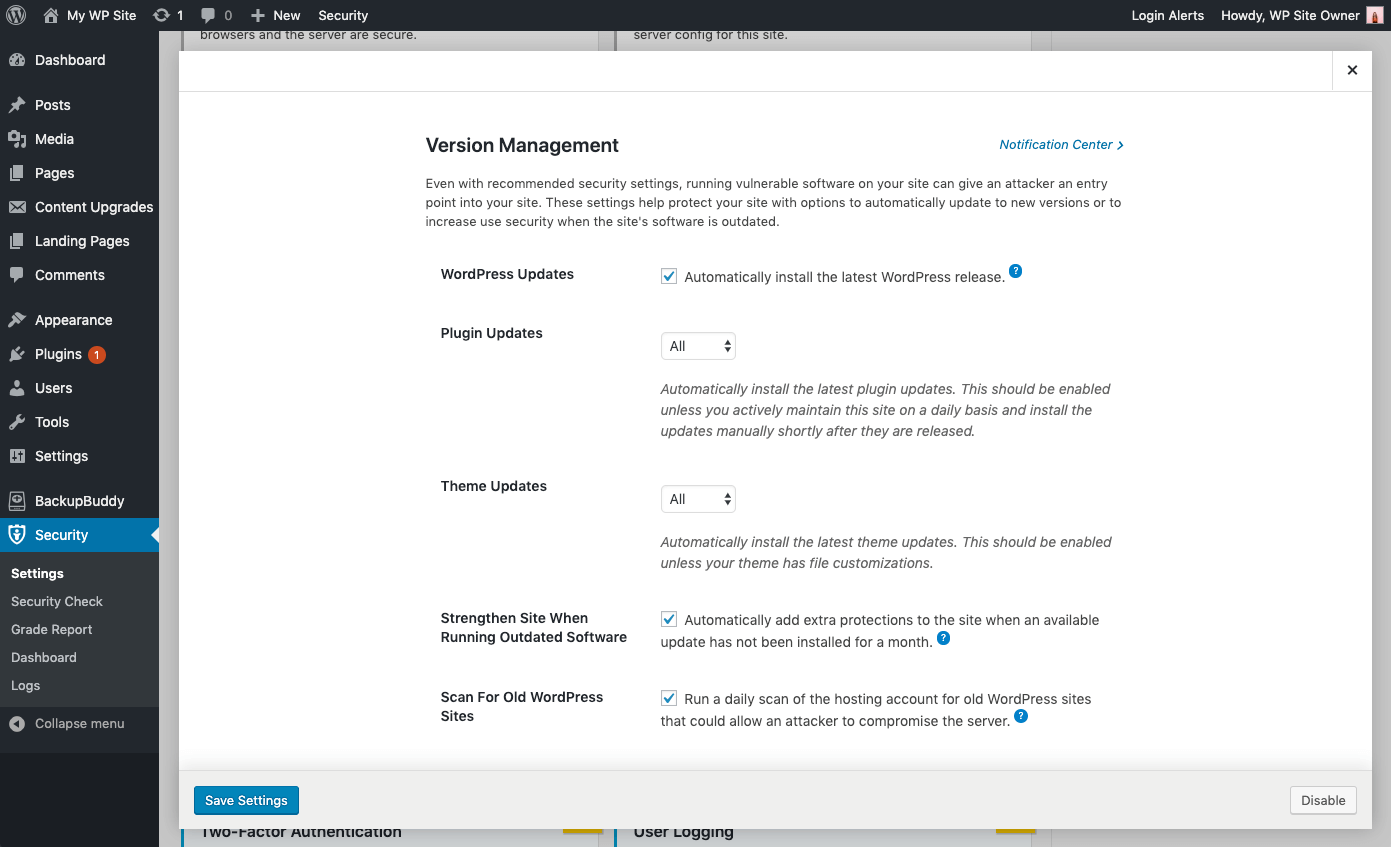

Automatyczne aktualizacje to doskonały wybór dla witryn WordPress, które nie zmieniają się zbyt często. Brak uwagi często powoduje, że te strony są zaniedbane i podatne na ataki. Nawet przy zalecanych ustawieniach zabezpieczeń uruchomienie w witrynie podatnego na ataki oprogramowania może dać atakującemu punkt wejścia do witryny.

Korzystając z funkcji zarządzania wersjami wtyczki iThemes Security Pro, możesz włączyć automatyczne aktualizacje WordPress, aby mieć pewność, że otrzymujesz najnowsze poprawki zabezpieczeń. Te ustawienia pomagają chronić witrynę dzięki opcjom automatycznej aktualizacji do nowych wersji lub zwiększania bezpieczeństwa użytkowników, gdy oprogramowanie witryny jest nieaktualne.

Opcje aktualizacji zarządzania wersjami

- Aktualizacje WordPress – Automatycznie zainstaluj najnowszą wersję WordPress.

- Automatyczne aktualizacje wtyczek — Automatycznie instaluj najnowsze aktualizacje wtyczek. Powinno to być włączone, chyba że codziennie aktywnie utrzymujesz tę witrynę i instalujesz aktualizacje ręcznie wkrótce po ich wydaniu.

- Automatyczne aktualizacje motywu — automatycznie instaluj najnowsze aktualizacje motywu. Powinno to być włączone, chyba że Twój motyw ma dostosowania plików.

- Szczegółowa kontrola nad aktualizacjami wtyczek i motywów — możesz mieć wtyczki/motywy, które chcesz zaktualizować ręcznie lub opóźnić aktualizację do czasu, gdy wersja będzie stabilna. Możesz wybrać opcję Niestandardowa, aby umożliwić przypisanie każdej wtyczce lub motywowi aktualizacji natychmiastowej ( Włącz ), nie aktualizującej się wcale ( Wyłącz ) lub aktualizacji z opóźnieniem o określoną liczbę dni ( Opóźnienie ).

Wzmacnianie i ostrzeganie o krytycznych problemach

- Wzmocnij witrynę, gdy działa przestarzałe oprogramowanie — Automatycznie dodaj dodatkowe zabezpieczenia do witryny, gdy dostępna aktualizacja nie została zainstalowana przez miesiąc. Wtyczka iThemes Security automatycznie włączy bardziej rygorystyczne zabezpieczenia, gdy aktualizacja nie zostanie zainstalowana przez miesiąc. Po pierwsze, zmusi wszystkich użytkowników, którzy nie mają włączonej funkcji dwuskładnikowej, do podania kodu logowania wysłanego na ich adres e-mail przed ponownym zalogowaniem. Po drugie, wyłączy Edytor plików WP (aby zablokować osobom możliwość edycji kodu wtyczki lub motywu) , pingbacki XML-RPC i blokowanie wielu prób uwierzytelnienia na każde żądanie XML-RPC (obie te działania wzmocnią XML-RPC przed atakami bez konieczności całkowitego wyłączenia).

- Skanuj w poszukiwaniu innych starych witryn WordPress — sprawdzi to, czy na Twoim koncie hostingowym nie ma innych nieaktualnych instalacji WordPress. Pojedyncza nieaktualna witryna WordPress z luką może umożliwić atakującym złamanie zabezpieczeń wszystkich innych witryn na tym samym koncie hostingowym.

- Wysyłaj powiadomienia e-mail — w przypadku problemów wymagających interwencji wysyłana jest wiadomość e-mail do użytkowników na poziomie administratora.

Zarządzanie wieloma witrynami WP? Aktualizuj wtyczki, motywy i rdzeń WP w wielu witrynach jednocześnie z pulpitu nawigacyjnego iThemes Sync

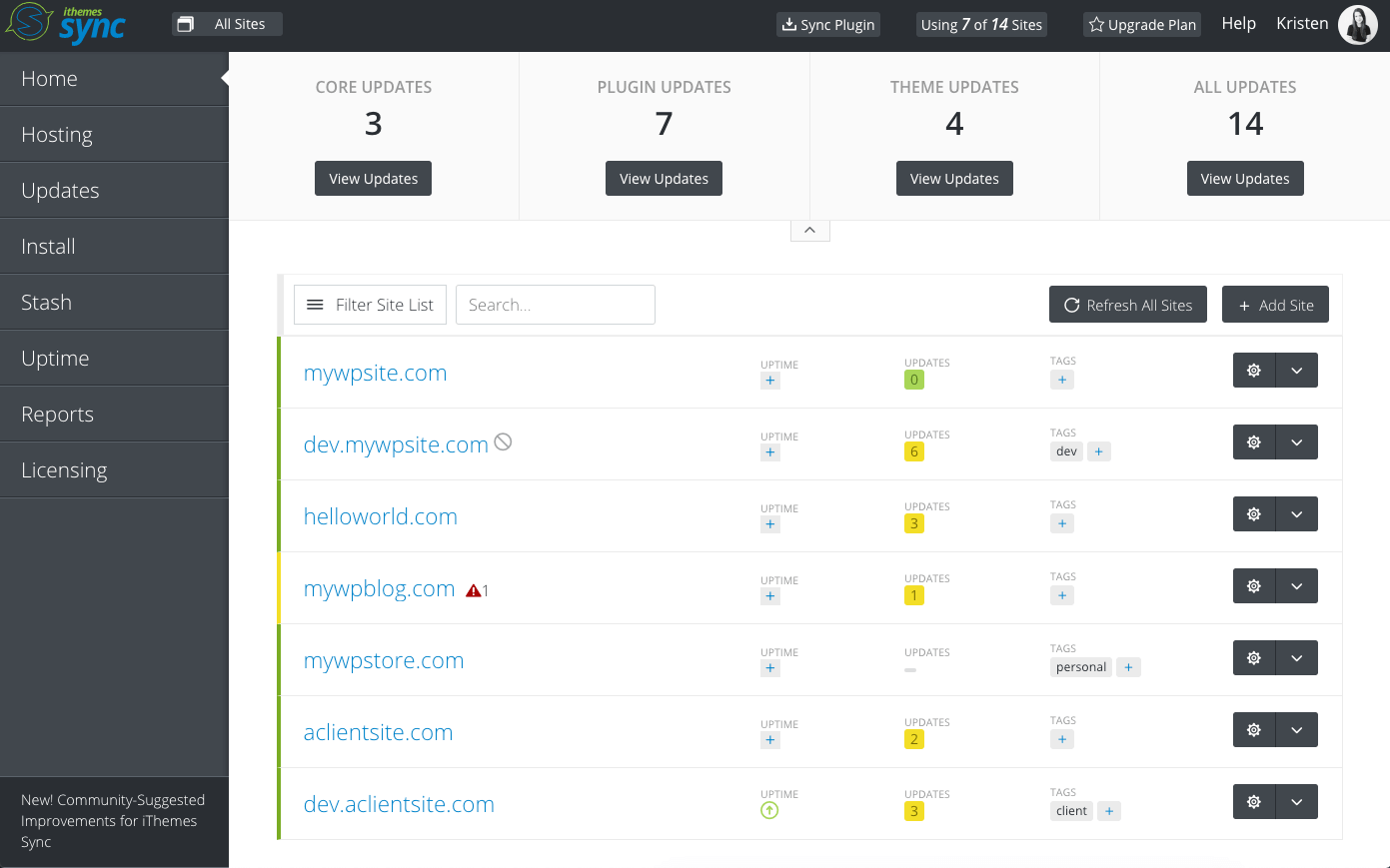

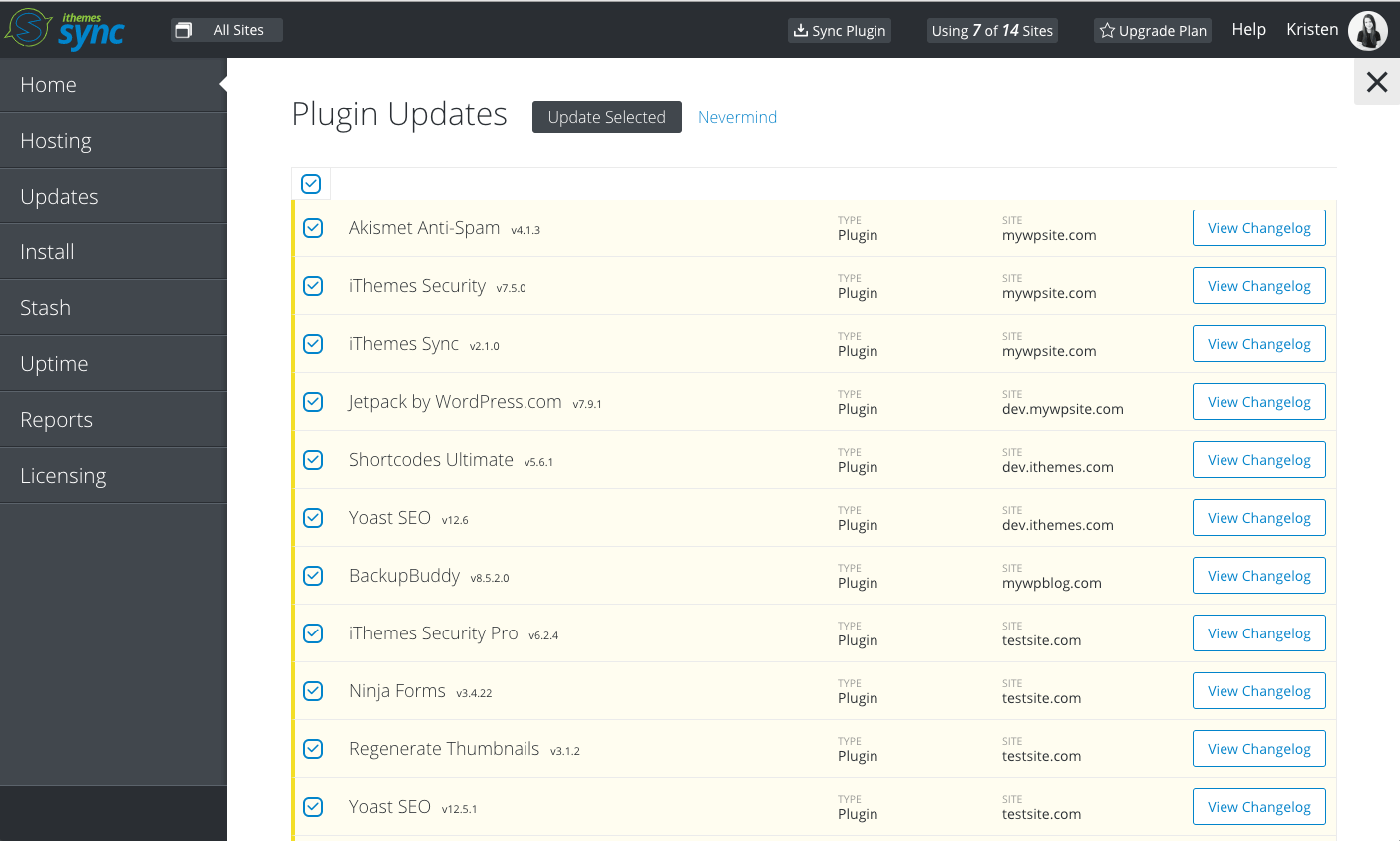

iThemes Sync to nasz centralny pulpit nawigacyjny, który pomaga zarządzać wieloma witrynami WordPress. Z pulpitu nawigacyjnego Sync możesz wyświetlić dostępne aktualizacje dla wszystkich swoich witryn, a następnie jednym kliknięciem zaktualizować wtyczki, motywy i rdzeń WordPressa . Możesz także otrzymywać codzienne powiadomienia e-mail, gdy dostępna jest nowa aktualizacja wersji.

Wypróbuj Sync BEZPŁATNIE przez 30 dniDowiedz się więcej

Wykroczenia z całej sieci

Uwzględniamy naruszenia z całej sieci, ponieważ ważne jest, aby mieć świadomość luk poza ekosystemem WordPress. Exploity oprogramowania serwerowego mogą ujawnić poufne dane. Naruszenia bazy danych mogą ujawnić dane uwierzytelniające użytkowników w Twojej witrynie, otwierając drzwi dla atakujących w celu uzyskania dostępu do Twojej witryny.

1. Powiększenie

Zoom naprawił usterkę, która mogła otwierać spotkania dla hakerów. Każdemu spotkaniu Zoom przypisywany jest losowo generowany 9-10-cyfrowy identyfikator spotkania. Badacze bezpieczeństwa Check Point byli w stanie poprawnie odgadnąć niektóre identyfikatory spotkań i pomyślnie dołączyć do niektórych rozmów Zoom.

Firma Check Point ujawniła lukę w zabezpieczeniach, aby Zoom naprawił usterkę, zmieniając losowe generowanie numerów identyfikacyjnych spotkań na kryptograficznie silny identyfikator, dodając więcej cyfr do numerów identyfikacyjnych spotkań i zmieniając wymagania dotyczące haseł jako opcję domyślną zaplanowaną

Wtyczka bezpieczeństwa WordPress może pomóc w zabezpieczeniu Twojej witryny

iThemes Security Pro, nasza wtyczka bezpieczeństwa WordPress, oferuje ponad 30 sposobów zabezpieczenia i ochrony Twojej witryny przed typowymi lukami w zabezpieczeniach WordPress. Dzięki WordPress, uwierzytelnianiu dwuskładnikowemu, ochronie przed brutalną siłą, silnemu egzekwowaniu haseł i nie tylko, możesz dodać dodatkową warstwę bezpieczeństwa do swojej witryny.

Uzyskaj zabezpieczenia iThemes

Co tydzień Michael opracowuje raport na temat luk w zabezpieczeniach WordPressa, aby pomóc chronić Twoje witryny. Jako Product Manager w iThemes pomaga nam w dalszym ulepszaniu linii produktów iThemes. Jest wielkim kujonem i uwielbia uczyć się wszystkich rzeczy technicznych, starych i nowych. Możesz znaleźć Michaela spędzającego czas z żoną i córką, czytającego lub słuchającego muzyki, gdy nie pracuje.