Обзор уязвимостей WordPress: январь 2020 г., часть 2

Опубликовано: 2020-08-18Новые уязвимости плагинов и тем WordPress были обнаружены во второй половине января, поэтому мы хотим держать вас в курсе. В этом посте мы расскажем о недавних уязвимостях плагинов, тем и основных уязвимостей WordPress, а также о том, что делать, если вы используете один из уязвимых плагинов или тем на своем веб-сайте.

Обзор уязвимостей WordPress разделен на четыре категории:

- 1. Ядро WordPress

- 2. Плагины WordPress

- 3. Темы WordPress

- 4. Взломы из Интернета.

Уязвимости ядра WordPress

Уязвимости плагина WordPress

В этом месяце было обнаружено несколько новых уязвимостей плагина WordPress. Обязательно следуйте предлагаемым ниже действиям, чтобы обновить плагин или полностью удалить его.

1. Фрагменты кода

Фрагменты кода версии 2.13.3 и ниже содержат уязвимость межсайтовой подделки запросов, которая может привести к атаке с удаленным выполнением кода.

Что ты должен делать

2. Сброс базы данных WP

WP Database Reset версий 3.1 и ниже имеют две уязвимости. Первая уязвимость заключается в том, что неаутентифицированный пользователь сбросит любую таблицу базы данных до начального состояния настройки WordPress. Вторая уязвимость позволит любому пользователю предоставить своей учетной записи права администратора и удалить других пользователей из таблицы.

Что ты должен делать

3. Цепная викторина

Chained Quiz версий 1.1.8 и ниже уязвимы для атаки XSS без аутентификации.

Что ты должен делать

4. Ресим Ара

Resim Ara версии 3.0 и ниже уязвимы для атаки XSS без аутентификации.

Что ты должен делать

5. Формы Marketo и отслеживание

Marketo Forms and Tracking версии 3.2.2 и ниже уязвимы для атаки межсайтового скриптинга, которая может привести к подделке межсайтовых запросов из-за отсутствия проверок и очистки CRSF.

Что ты должен делать

6. Цвет контекстной панели администратора

Цвет контекстной панели администратора версии 0.2 и ниже имеет уязвимость Authenticated Stored Cross-Site Scripting.

Что ты должен делать

7. 2J слайд-шоу

2J SlideShow версии 1.3.33 и ниже содержат аутентифицированную уязвимость произвольной деактивации подключаемого модуля, которая позволяет пользователю с минимальными привилегиями, например подписчику, отключать любой подключаемый модуль, установленный на сайте.

Что ты должен делать

8. Чат-бот с IBM Watson

Чат-бот с IBM Watson версии 0.8.20 и ниже включает уязвимость XSS на основе DOM, которая позволяет удаленному злоумышленнику выполнять JavaScript в браузере жертвы, обманывая жертву и вставляя HTML в окно чата.

Что ты должен делать

9. Доступность WP

Версии WP Accessibility 1.6.10 и ниже имеют незначительную уязвимость Authenticated Stored Cross-Site Scripting в разделе «Стили для Skiplinks, когда они находятся в фокусе» плагина WP Accessibility.

Что ты должен делать

10. AccessAlly

Версии AccessAlly ниже 3.3.2 имеют уязвимость произвольного выполнения PHP. Уязвимость позволяет злоумышленнику выполнить код PHP с помощью виджета входа в систему. Уязвимость эксплуатируется в дикой природе.

Что ты должен делать

11. Абсолютный член

Ultimate Member версии 2.1.2 и ниже содержат незащищенную прямую ссылку на объект, которая позволяет злоумышленнику изменять профили других пользователей и фотографии обложек.

Что ты должен делать

12. WP DS FAQ Plus

WP DS FAQ Plus версии 1.4.1 и ниже уязвимы для атаки с сохранением межсайтовых сценариев.

Что ты должен делать

13. wpCentral

В wpCentral версии 1.4.7 и ниже есть уязвимость, связанная с повышением привилегий, которая позволяет любому вошедшему в систему пользователю повысить свои привилегии. Если вы разрешите кому-либо зарегистрироваться и создать пользователя на своем сайте, злоумышленник может создать нового пользователя с ролью пользователя-подписчика, а затем предоставить себе права администратора.

Что ты должен делать

14. WPS Hide Login

В WPS Hide Login версий 1.5.4.2 и ниже была уязвимость, которая позволяла злоумышленнику обойти секретный вход. Если в 2020 году вы все еще используете настраиваемый URL-адрес для входа в систему в качестве стратегии безопасности, ознакомьтесь с нашими 5 простыми правилами безопасности входа в WordPress.

Что ты должен делать

15. Контактная форма чистая и простая

Очистка контактной формы и простая версия 4.7.0 и ниже содержат уязвимость сохраненной межсайтовой подделки, которая позволяет пользователю с правами администратора отправлять вредоносный код через параметры плагина. Затем вредоносный код будет выполняться на каждой странице с контактной формой.

Что ты должен делать

16. Форма расчетных полей

Формы вычисляемых полей версии 1.0.353 и ниже содержат уязвимость Authenticated Stored Cross-Site Scripting. Уязвимость позволит аутентифицированному пользователю, имеющему доступ к редактированию или созданию содержимого формы вычисляемых полей, вставлять JavaScript в поля ввода, такие как «имя поля» и «имя формы».

Что ты должен делать

17. Фламинго

Flamingo версии 2.1 и ниже имеют уязвимость CSV-инъекции. Уязвимость позволяет пользователям с низкоуровневыми привилегиями вводить команду ОС, которая будет включена в экспортированный файл CSV, что может привести к выполнению вредоносного кода.

Что ты должен делать

WordPress темы

1. CarSpot

CarSpot версии 2.2.0 и ниже имеет несколько уязвимостей, включая 2 отдельных уязвимости с аутентифицированным постоянным межсайтовым скриптингом и уязвимость небезопасной прямой ссылки на объект.

Что ты должен делать

2. Houzez - Недвижимость

Houzez - Real Estate версий 1.8.3.1 и ниже содержит уязвимость межсайтового скриптинга без проверки подлинности.

Что ты должен делать

Как быть активным в отношении уязвимостей тем и плагинов WordPress

Использование устаревшего программного обеспечения - это причина номер один взлома сайтов WordPress. Для безопасности вашего сайта WordPress крайне важно, чтобы у вас была процедура обновления. Вы должны входить на свои сайты не реже одного раза в неделю, чтобы выполнять обновления.

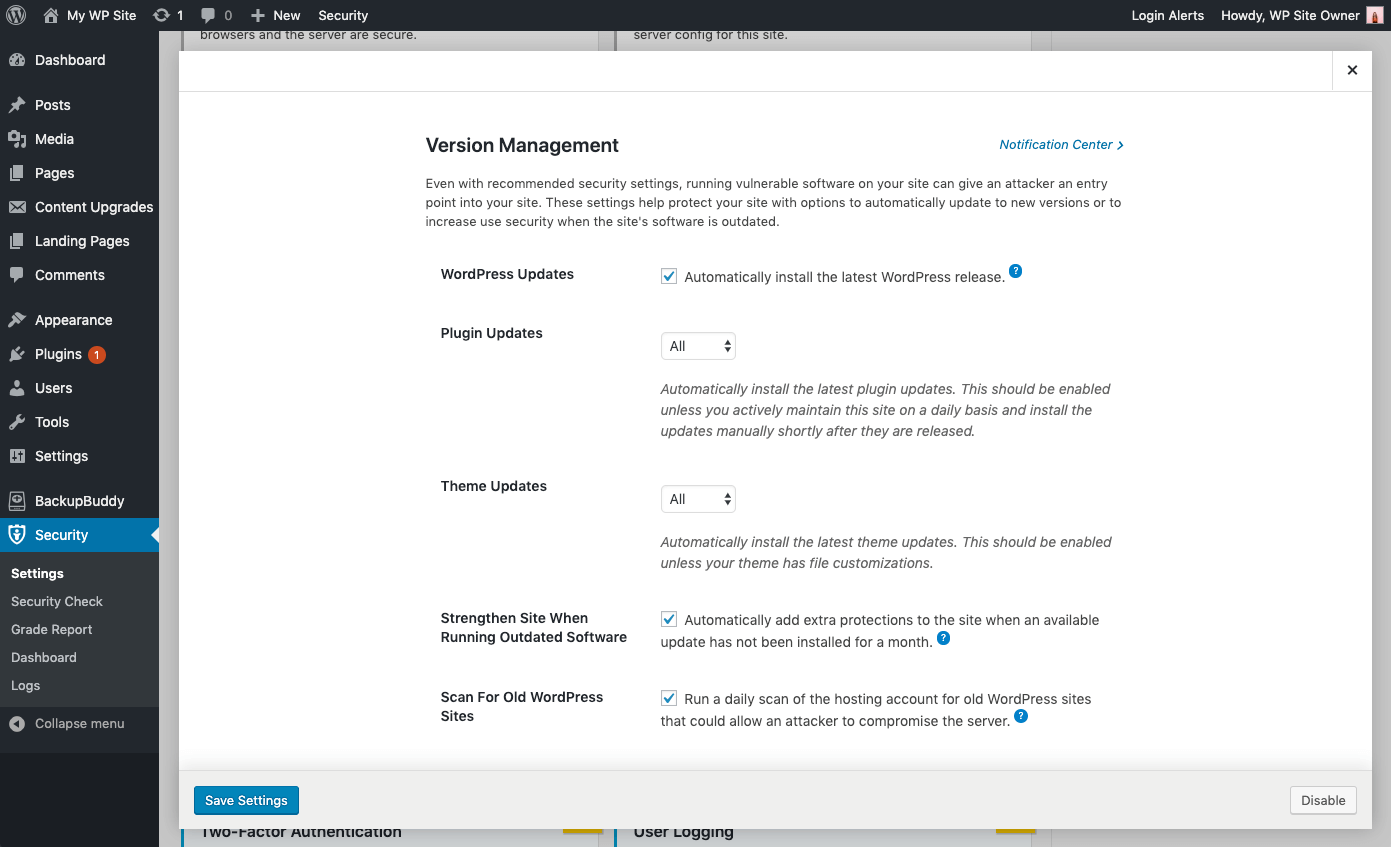

Как могут помочь автоматические обновления

Автоматические обновления - отличный выбор для веб-сайтов WordPress, которые не меняются очень часто. Из-за недостатка внимания эти сайты часто остаются без внимания и уязвимы для атак. Даже при рекомендуемых настройках безопасности запуск уязвимого программного обеспечения на вашем сайте может дать злоумышленнику точку входа на ваш сайт.

Использование Pro плагин функции управления версиями iThemes Security, вы можете включить автоматическое обновление WordPress , чтобы убедиться , что вы получаете последние обновления безопасности. Эти настройки помогают защитить ваш сайт с помощью опций для автоматического обновления до новых версий или повышения безопасности пользователей, когда программное обеспечение сайта устарело.

Параметры обновления управления версиями

- Обновления WordPress - автоматическая установка последней версии WordPress.

- Автоматические обновления плагинов - автоматическая установка последних обновлений плагинов. Это должно быть включено, если вы активно не поддерживаете этот сайт на ежедневной основе и не устанавливаете обновления вручную вскоре после их выпуска.

- Автоматические обновления тем - автоматическая установка последних обновлений тем. Это должно быть включено, если ваша тема не имеет настроек файла.

- Детальный контроль над обновлениями плагинов и тем - у вас могут быть плагины / темы, которые вы хотите обновить вручную или отложить обновление до тех пор, пока выпуск не станет стабильным. Вы можете выбрать « Пользовательский» для возможности назначить каждому плагину или теме немедленное обновление ( Включить ), не обновлять автоматически ( Отключить ) или обновлять с задержкой в указанное количество дней ( Задержка ).

Усиление и предупреждение о критических проблемах

- Усиление сайта при использовании устаревшего программного обеспечения - автоматическое добавление дополнительных средств защиты для сайта, если доступное обновление не было установлено в течение месяца. Плагин iThemes Security автоматически включит более строгую безопасность, если обновление не было установлено в течение месяца. Во-первых, он заставит всех пользователей, у которых не включен двухфакторный режим, предоставить код входа, отправленный на их адрес электронной почты, перед повторным входом в систему. Во-вторых, он отключит редактор файлов WP (чтобы заблокировать людей от редактирования кода плагина или темы) , Пингбэки XML-RPC и блокировка нескольких попыток аутентификации для каждого запроса XML-RPC (оба из которых сделают XML-RPC более устойчивым к атакам, не отключая его полностью).

- Сканировать другие старые сайты WordPress - это проверит наличие других устаревших установок WordPress в вашей учетной записи хостинга. Один устаревший сайт WordPress с уязвимостью может позволить злоумышленникам взломать все другие сайты в той же учетной записи хостинга.

- Отправлять уведомления по электронной почте - для проблем, требующих вмешательства, электронное письмо отправляется пользователям с правами администратора.

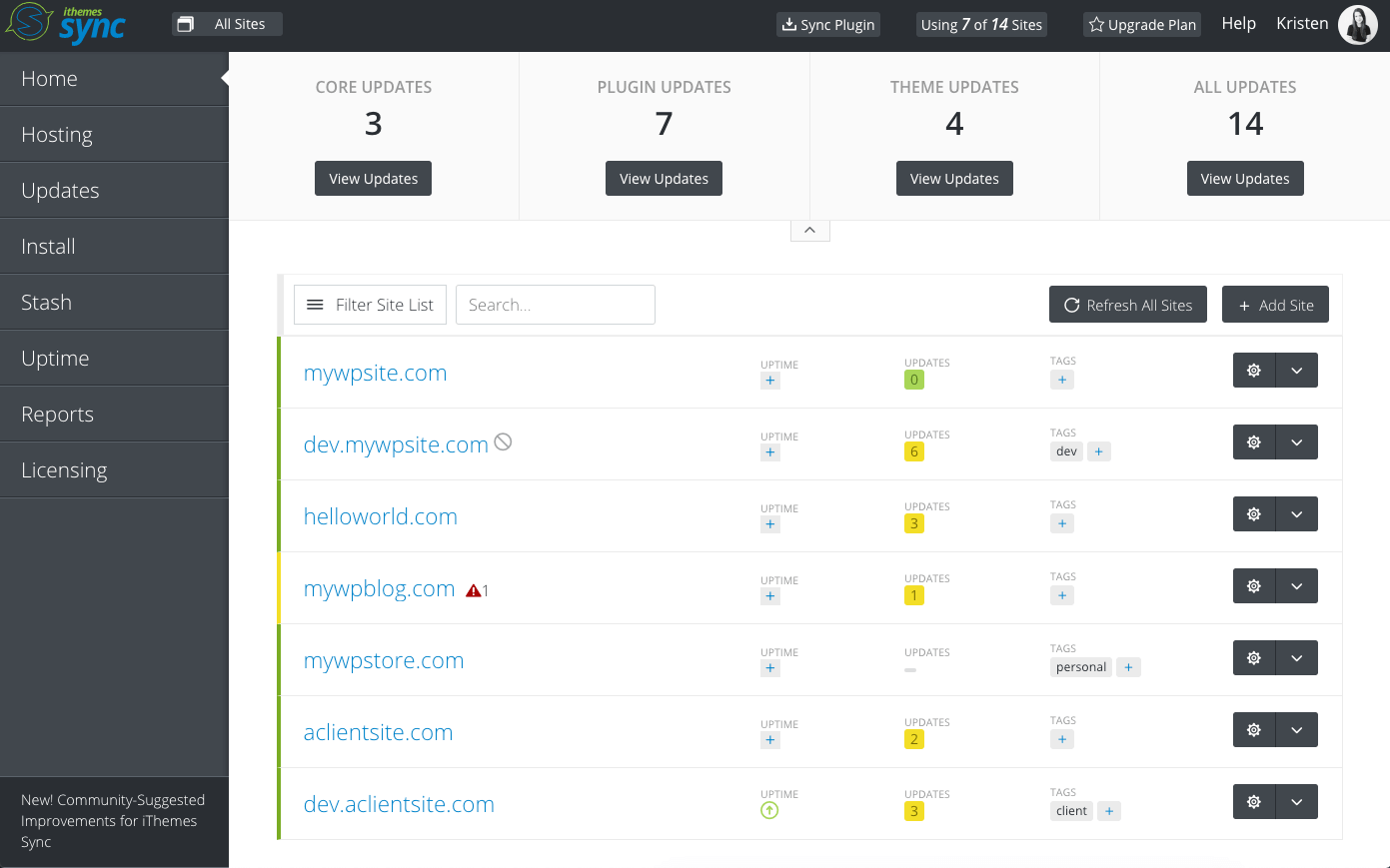

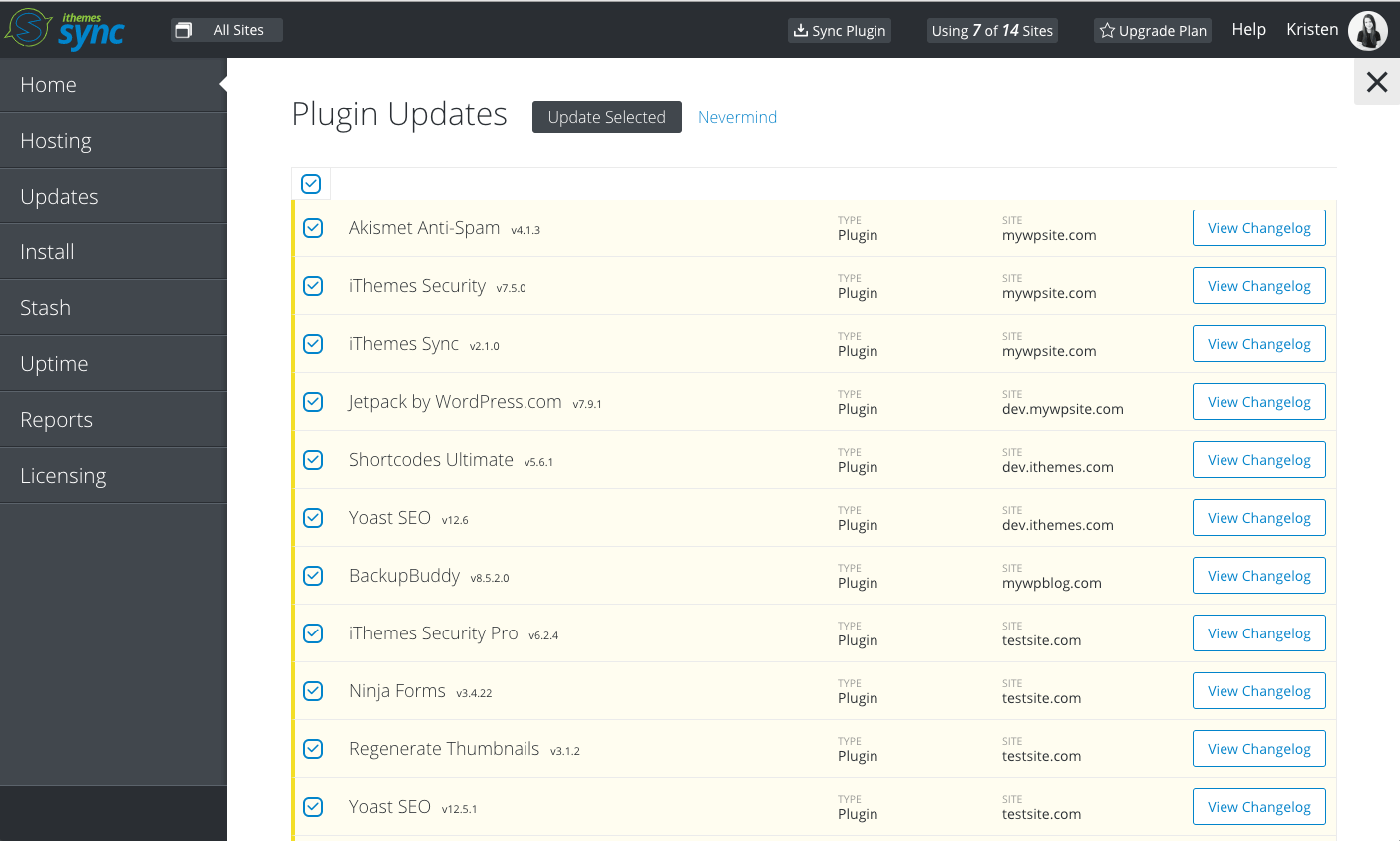

Управление несколькими сайтами WP? Одновременное обновление подключаемых модулей, тем и ядра WP на нескольких сайтах с панели управления iThemes Sync

iThemes Sync - это наша центральная панель управления, которая поможет вам управлять несколькими сайтами WordPress. На панели управления Sync вы можете просматривать доступные обновления для всех ваших сайтов, а затем обновлять плагины, темы и ядро WordPress одним щелчком мыши . Вы также можете получать ежедневные уведомления по электронной почте, когда доступно обновление новой версии.

Попробуйте синхронизацию БЕСПЛАТНО в течение 30 дней.Подробнее

Нарушения со всего Интернета

Мы включаем нарушения со всего Интернета, потому что важно также знать об уязвимостях за пределами экосистемы WordPress. Эксплойты к серверному программному обеспечению могут раскрыть конфиденциальные данные. Взлом базы данных может раскрыть учетные данные пользователей на вашем сайте, открывая дверь для злоумышленников, чтобы получить доступ к вашему сайту.

1. Масштаб

Zoom исправил ошибку, которая могла открывать встречи для хакеров. Каждой встрече Zoom назначается случайно сгенерированный 9-10-значный идентификатор встречи. Исследователи безопасности Check Point смогли правильно угадать идентификаторы некоторых встреч и успешно присоединиться к некоторым звонкам Zoom.

Check Point раскрыла уязвимость в Zoom, устранив недостаток, заменив рандомизированное генерирование идентификационных номеров собраний на криптографически надежный идентификатор, добавив больше цифр в идентификационные номера собраний и сделав требования к паролю параметром по умолчанию, измененным по расписанию.

Плагин безопасности WordPress может помочь защитить ваш сайт

iThemes Security Pro, наш плагин безопасности WordPress, предлагает более 30 способов защиты и защиты вашего сайта от распространенных уязвимостей безопасности WordPress. С помощью WordPress, двухфакторной аутентификации, защиты от перебора паролей, надежного применения пароля и многого другого вы можете добавить дополнительный уровень безопасности на свой веб-сайт.

Получите iThemes Security

Каждую неделю Майкл составляет отчет об уязвимостях WordPress, чтобы обеспечить безопасность ваших сайтов. Как менеджер по продукту в iThemes, он помогает нам продолжать улучшать линейку продуктов iThemes. Он большой ботаник и любит узнавать обо всем, что есть в технологиях, старом и новом. Вы можете увидеть, как Майкл гуляет с женой и дочерью, читает или слушает музыку, когда не работает.