Zero-Day Exploit คืออะไร? และทำไมพวกเขาถึงเป็นอันตราย?

เผยแพร่แล้ว: 2021-12-04ในขณะที่ธุรกิจต่างๆ มักจะมีภัยคุกคามมากมายที่ต้องเผชิญ การโจมตีทางไซเบอร์เริ่มน่าเป็นห่วงมากขึ้น การใช้ประโยชน์ซีโร่เดย์เป็นหนึ่งในภัยคุกคามมัลแวร์ที่ร้ายแรงที่สุด

การโจมตีทางไซเบอร์อาจมีผลร้ายแรงต่อธุรกิจ เนื่องจากแฮ็กเกอร์สามารถขโมยเงิน ข้อมูล หรือทรัพย์สินทางปัญญาที่กระทบต่อการดำเนินงานของคุณ และไม่มีบริษัทใดที่มีภูมิคุ้มกัน สิ่งเหล่านี้ส่งผลกระทบต่อผู้ค้า ธุรกิจในท้องถิ่น เครือข่ายระดับประเทศ และแม้แต่ยักษ์ใหญ่ระดับโลกอย่าง Google (อันที่จริง Google มีการโจมตีที่ไม่คาดฝันอย่างน้อย 22 ครั้งทุกปี)

แต่นั่นไม่ได้หมายความว่าการโจมตีทางไซเบอร์จะหลีกเลี่ยงไม่ได้ มีขั้นตอนที่เราสามารถทำได้เพื่อป้องกันตัวเอง

ในบทความนี้ เราจะบอกคุณทุกอย่างที่คุณจำเป็นต้องรู้เกี่ยวกับการหาประโยชน์แบบซีโร่เดย์ เหตุใดจึงเป็นอันตราย และคุณสามารถระบุและป้องกันได้อย่างไร

เริ่มกันเลย!

Zero-Day Exploit คืออะไร?

การใช้ประโยชน์จากซีโร่เดย์เป็นข้อบกพร่องด้านความปลอดภัยที่ไม่เคยค้นพบมาก่อนในซอฟต์แวร์หรือฮาร์ดแวร์ของคุณ ซึ่งแฮกเกอร์สามารถเจาะระบบเพื่อเจาะระบบของคุณได้ การหาช่องโหว่แบบ Zero-day มีชื่อแตกต่างกันมากมาย รวมถึง “การหาช่องโหว่แบบศูนย์ชั่วโมง” หรือ “การหาช่องโหว่แบบ 0 วัน”

ไม่ว่าจะชื่ออะไร ที่มาของ “ซีโร่เดย์” ก็เหมือนกัน คำว่า "zero-day" เน้นย้ำถึงความร้ายแรงของปัญหา หลังจากที่มีคนค้นพบช่องโหว่ Zero-day นักพัฒนาซอฟต์แวร์จะมีเวลาเป็นศูนย์ในการแก้ไขข้อผิดพลาดก่อนที่จะกลายเป็นปัญหาเร่งด่วน

เมื่อเรียนรู้เกี่ยวกับการหาประโยชน์แบบซีโร่เดย์ คุณอาจได้ยินพวกเขาเรียกว่า “ช่องโหว่ซีโร่เดย์” หรือ “การโจมตีซีโร่เดย์” มีความแตกต่างที่สำคัญระหว่างข้อกำหนดเหล่านี้:

- “Zero-day Explosive” หมายถึงวิธีที่แฮ็กเกอร์ใช้ในการโจมตีซอฟต์แวร์

- “ช่องโหว่ Zero-day” หมายถึงข้อบกพร่องที่ยังไม่ได้ค้นพบในระบบของคุณ

- “การโจมตีซีโร่เดย์” หมายถึงการกระทำที่แฮ็กเกอร์ทำเมื่อพวกเขาใช้ช่องโหว่เพื่อเจาะระบบของคุณ

คำว่า "undiscovered" มีความสำคัญอย่างยิ่งเมื่อพูดถึงช่องโหว่ซีโร่เดย์ เนื่องจากช่องโหว่ดังกล่าวจะต้องไม่เป็นที่รู้จักสำหรับผู้สร้างระบบ จึงจะถือเป็น "ช่องโหว่ซีโร่เดย์" ช่องโหว่ด้านความปลอดภัยจะหยุดเป็น “ช่องโหว่ซีโร่เดย์” เมื่อนักพัฒนาทราบเกี่ยวกับปัญหาและได้ออกแพตช์แล้ว

กลุ่มคนต่าง ๆ จำนวนมากทำการโจมตีซีโร่เดย์ รวมถึง:

- อาชญากรไซเบอร์: อาชญากรที่มีแรงจูงใจทางการเงิน

- Hacktivists: ผู้ที่ต้องการแฮ็คเข้าสู่ระบบเพื่อส่งเสริมสาเหตุหรือวาระทางการเมือง

- แฮกเกอร์องค์กร: แฮกเกอร์ที่ต้องการเรียนรู้ข้อมูลเกี่ยวกับคู่แข่ง

- แฮ็กเกอร์ที่แสวงหาผลกำไร: ผู้ที่พบช่องโหว่ในการขายให้กับบริษัทต่างๆ (แต่ไม่ได้ตั้งใจจะใช้ประโยชน์จากช่องโหว่นั้นเอง)

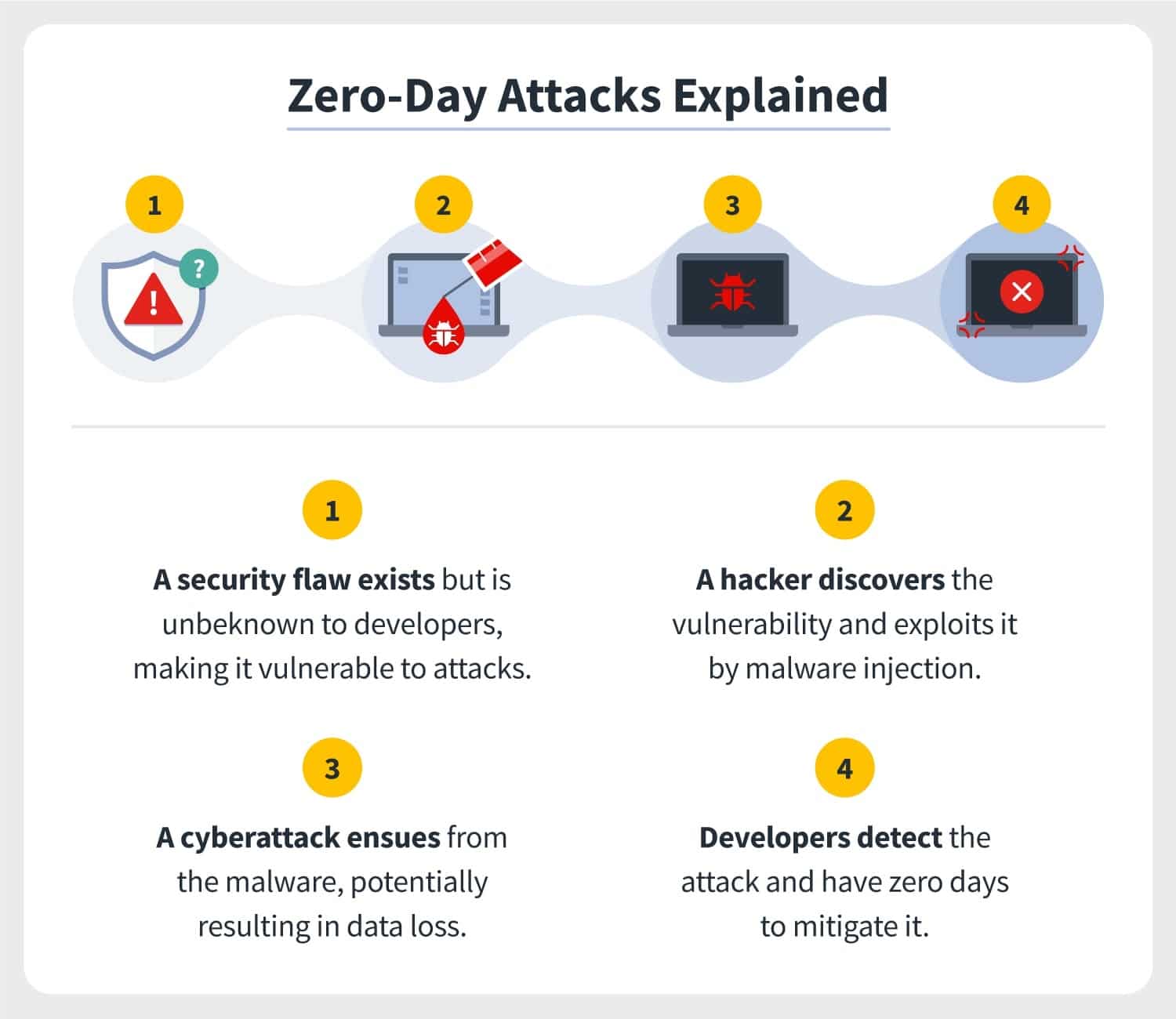

การโจมตีซีโร่เดย์ทำงานอย่างไร

แม้ว่าการโจมตีแต่ละครั้งจะแตกต่างกัน แต่การโจมตีส่วนใหญ่จะมีลักษณะดังนี้:

- ขั้นตอนที่ 1: นักพัฒนาของคุณสร้างระบบ ระบบนี้มีช่องโหว่ Zero-day ที่นักพัฒนาไม่ทราบ

- ขั้นตอนที่ 2: หลังจากที่ระบบใช้งานได้จริง แฮ็กเกอร์ (บางครั้งเรียกว่า “ผู้คุกคาม” หรือ “ผู้กระทำความผิด”) ค้นพบช่องโหว่ในระบบ

- ขั้นตอนที่ 3: แฮ็กเกอร์เขียนและรันโค้ดที่เป็นอันตรายเพื่อใช้ประโยชน์จากช่องโหว่และละเมิดระบบของคุณ

- ขั้นตอนที่ 4: สาธารณะหรือนักพัฒนาสังเกตเห็นปัญหาร้ายแรง และนักพัฒนาแก้ไขปัญหาด้วยโปรแกรมแก้ไข

บางครั้งแฮ็กเกอร์ที่ค้นพบภัยคุกคามซีโร่เดย์ของคุณและแฮ็กเกอร์ที่โจมตีระบบของคุณเป็นคนที่แตกต่างกัน

แฮ็กเกอร์บางคนขายข้อมูลให้กับแฮกเกอร์คนอื่นๆ ผ่านตลาดมืด ตลาดมืดมีอยู่บนเว็บมืด ซึ่งเป็นส่วนของอินเทอร์เน็ตที่คุณไม่สามารถเข้าถึงได้ด้วยเครื่องมือค้นหาเช่น Google, Yahoo และ Bing ผู้คนเข้าถึงเว็บมืดผ่านเบราว์เซอร์ที่ไม่ระบุตัวตนเช่น Tor

บริษัทรักษาความปลอดภัยทางไซเบอร์บางแห่งยังมองหาช่องโหว่เพื่อขายข้อมูลดังกล่าวให้กับเจ้าของระบบ

บริษัทเหล่านี้ขายข้อมูลดังกล่าวในตลาด "สีขาว" หรือ "สีเทา" (แม้ว่าความแตกต่างระหว่างตลาดสีขาว สีเทา และสีดำจะแตกต่างกันไปขึ้นอยู่กับกฎหมายความปลอดภัยทางไซเบอร์ในพื้นที่ของคุณ)

ตอนนี้คุณรู้แล้วว่าการหาช่องโหว่แบบ zero-day ทำงานอย่างไร คุณอาจสงสัยว่าแฮกเกอร์เจาะระบบของคุณอย่างไร

แม้ว่าจะไม่มีวิธีการที่พยายามและเป็นจริง แต่แฮกเกอร์จำนวนมากใช้:

ฟัซซิ่ง

Fuzzing (หรือ “การทดสอบแบบคลุมเครือ”) เป็นเทคนิคแบบดุร้ายที่แฮ็กเกอร์ใช้เพื่อค้นหาช่องโหว่ในระบบของคุณ

เมื่อแฮ็กเกอร์ลวงเป้าหมาย พวกเขาจะใช้ซอฟต์แวร์ที่ป้อนข้อมูลแบบสุ่มลงในกล่องอินพุตของระบบของคุณ (กล่องข้อความที่ผู้คนป้อนข้อมูล) จากนั้นแฮ็กเกอร์จะคอยดูข้อขัดข้อง หน่วยความจำรั่ว หรือการยืนยันที่ล้มเหลวซึ่งบ่งชี้ถึงช่องโหว่ในโค้ดของคุณ

เทคนิคการฟัซซี่หลายๆ แบบเน้นไปที่กล่องป้อนข้อมูลสแปมด้วยคำตอบแบบสุ่ม ไร้สาระ หรือไม่ถูกต้อง ตัวอย่างเช่น หากคุณมีกล่องข้อความให้บางคนป้อนอายุเป็นปี แฮ็กเกอร์จะทดสอบเพื่อดูว่าระบบของคุณตอบสนองอย่างไรเมื่อพวกเขาใส่ “-94” หรือ “@45”

วิศวกรรมสังคม

วิศวกรรมสังคมเป็นเทคนิคการจัดการที่แฮ็กเกอร์ใช้เพื่อเข้าถึงระบบผ่านผู้ใช้

วิศวกรรมสังคมมีหลายประเภท ได้แก่ :

- การอ้างสิทธิ์: เมื่อมีคนใช้การอ้างสิทธิ์ พวกเขาพยายามที่จะได้รับความไว้วางใจจากคุณด้วยการสร้างสถานการณ์ที่น่าเชื่อถือ ตัวอย่างเช่น พวกเขาอาจแกล้งทำเป็นมาจากแผนกไอทีของคุณและบอกว่าพวกเขาต้องการรหัสผ่านของคุณ

- เมื่อมีคนหลอกล่อคุณ พวกเขาพยายามละเมิดระบบของคุณโดยล่อลวงให้คุณโต้ตอบกับเนื้อหาที่เสียหาย ตัวอย่างเช่น ในปี 2018 แฮ็กเกอร์ชาวจีนส่งซีดีลึกลับไปยังหน่วยงานของรัฐและท้องถิ่นหลายแห่งของสหรัฐฯ เป้าหมายคือการหลอกล่อให้เปิดเนื้อหาของซีดีด้วยความอยากรู้

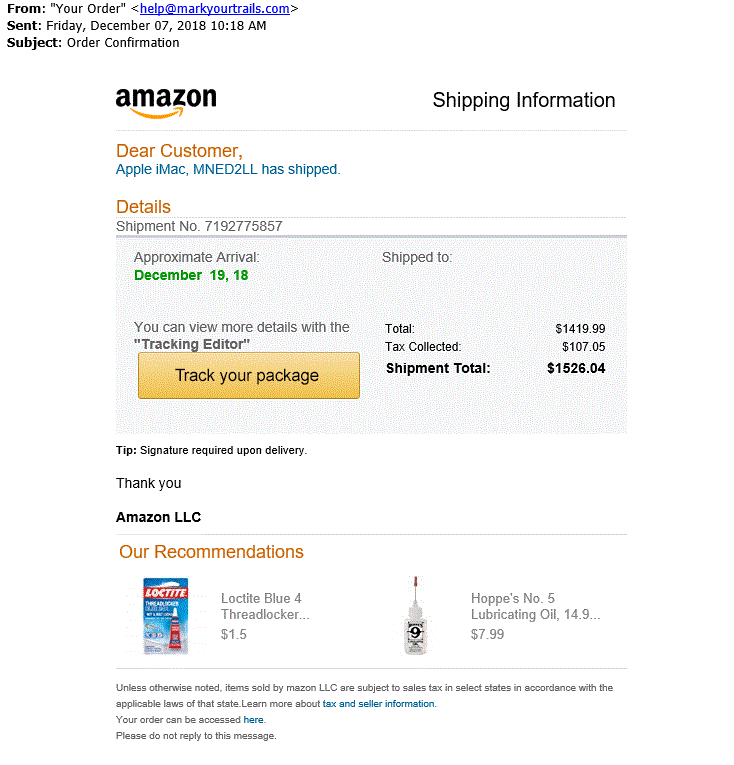

- ฟิชชิง: เมื่อมีคนฟิชชิ่งคุณ พวกเขาจะแอบอ้างเป็นบุคคลที่คุณรู้จักเพื่อโน้มน้าวให้คุณให้ข้อมูลที่เป็นความลับแก่พวกเขา เปิดไฟล์ที่เป็นอันตราย หรือคลิกลิงก์ที่เสียหาย ตัวอย่างเช่น หากคุณคาดหวังอีเมลจาก "[email protected]" แฮกเกอร์อาจใช้ที่อยู่อีเมล "[email protected]" เพื่อฟิชชิ่งคุณ เนื่องจาก 38% ของการโจมตีทางไซเบอร์ในบริษัทในสหรัฐอเมริกาในปี 2019 ใช้ฟิชชิง หลายบริษัทจึงป้องกันตนเองจากฟิชชิงด้วยเครื่องมือป้องกันการฉ้อโกง เช่น FraudLabsPro หรือ Simility

เมื่อแฮ็กเกอร์ใช้วิศวกรรมโซเชียลเพื่อเจาะระบบ พวกเขาจะใช้บัญชีของผู้ใช้เพื่อค้นหาช่องโหว่ซีโร่เดย์จากภายใน

เป้าหมายร่วมกัน

คุณไม่จำเป็นต้องเป็นบริษัทธนาคารมูลค่าหลายพันล้านดอลลาร์เพื่อให้แฮ็กเกอร์กำหนดเป้าหมายคุณ แฮ็กเกอร์จะกำหนดเป้าหมายองค์กร บุคคล หรือนิติบุคคลใดๆ ที่พวกเขาสามารถทำกำไรได้ โดยเฉพาะอย่างยิ่ง:

- องค์กรที่มีความปลอดภัยทางไซเบอร์ไม่ดี

- องค์กรที่จัดการข้อมูลส่วนบุคคล (โดยเฉพาะที่อยู่ หมายเลขประกันสังคม (SSN) ชื่อนามสกุลตามกฎหมายของลูกค้า และวันเกิดของลูกค้า)

- เจ้าหน้าที่รัฐบาล

- องค์กรที่มีข้อมูลที่เป็นความลับ

- องค์กรที่สร้างซอฟต์แวร์หรือฮาร์ดแวร์ให้กับลูกค้า (เนื่องจากสามารถใช้เทคโนโลยีในการแฮ็กลูกค้าได้)

- องค์กรที่ทำงานด้านการป้องกันตัว

เมื่อเลือกผู้ที่จะแฮ็ก แฮ็กเกอร์จำนวนมากมองหาเป้าหมายง่ายๆ ที่จะให้ผลตอบแทนสูง เนื่องจากพวกเขาต้องการทำเงินให้ได้มากที่สุดโดยใช้ความพยายามและความเสี่ยงน้อยที่สุด

แม้ว่าแฮ็กเกอร์ทุกคนจะทำงานต่างกัน แต่เป้าหมายส่วนใหญ่:

- ระบบปฏิบัติการ

- เว็บเบราว์เซอร์

- ฮาร์ดแวร์และเฟิร์มแวร์

- แอพพลิเคชั่นซอฟต์แวร์

- อุปกรณ์ Internet of Things (IoT)

ตัวอย่าง

แม้ว่าคุณอาจไม่ได้นึกถึงการโจมตีทางอินเทอร์เน็ตเป็นประจำ แต่ก็เกิดขึ้นบ่อยกว่าที่คุณคิด ในปี 2020 บุคคลและองค์กรตรวจพบมัลแวร์มากกว่า 677 ล้านชิ้น ซึ่งเพิ่มขึ้น 2,317.86% จากปี 2010 เมื่อผู้คนตรวจพบมัลแวร์เพียง 28 ล้านชิ้นเท่านั้น

จากการวิจัยของ Ponemon Institute พบว่าเกือบ 48% ขององค์กรประสบปัญหาการละเมิดข้อมูลในช่วงสองปีที่ผ่านมา 62% ขององค์กรเหล่านี้ไม่ทราบถึงช่องโหว่ก่อนการโจมตี (หมายความว่าเป็นการโจมตีซีโร่เดย์)

แม้ว่าองค์กรส่วนใหญ่จะไม่เปิดเผยรายละเอียดเกี่ยวกับการโจมตีของตนต่อสาธารณะ แต่เราทราบถึงการโจมตีครั้งใหญ่หลายครั้งในช่วงไม่กี่ปีที่ผ่านมา ซึ่งรวมถึง:

โปรแกรมแฮ็ก Google Chrome ปี 2021

ในเดือนเมษายนปี 2021 Google ได้เปิดตัวการอัปเดตสำหรับเบราว์เซอร์ Google Chrome บนอุปกรณ์ Windows, Linux และ Mac เหนือสิ่งอื่นใด การอัปเดตนี้แก้ไขช่องโหว่ซีโร่เดย์ที่แฮ็กเกอร์ใช้ประโยชน์ พวกเขาเรียกช่องโหว่นี้ว่า “CVE-2021-21224”

แม้ว่า Google จะไม่ได้เปิดเผยรายละเอียดทั้งหมดของการโจมตี แต่ CVE-2021-21224 อนุญาตให้ผู้อื่นเรียกใช้โค้ดในแซนด์บ็อกซ์ผ่านหน้า HTML ที่สร้างขึ้นมา

แฮ็คซูม 2020

ในเดือนกรกฎาคม 2020 บริษัทรักษาความปลอดภัยทางไซเบอร์ 0patch รายงานว่าบุคคลนิรนามได้ระบุช่องโหว่ซีโร่เดย์ใน Zoom ช่องโหว่ดังกล่าวทำให้แฮ็กเกอร์สามารถเรียกใช้โค้ดจากระยะไกลใน Zoom เมื่อพวกเขาเข้ามาได้โดยการให้ผู้ใช้คลิกลิงก์หรือเปิดมัลแวร์ ช่องโหว่นี้มีอยู่ในคอมพิวเตอร์ที่ใช้ Windows 7 หรือ Windows รุ่นก่อนหน้าเท่านั้น

หลังจากเรียนรู้เกี่ยวกับช่องโหว่แล้ว 0patch ได้นำข้อมูลไปที่ Zoom และนักพัฒนาของ Zoom ได้ออกแพตช์ความปลอดภัยสำหรับปัญหาภายในหนึ่งวัน

Microsoft Word Attack ปี 2016/2017

ในปี 2559 Ryan Hanson (นักวิจัยด้านความปลอดภัยและที่ปรึกษาจาก Optiv) ระบุช่องโหว่ซีโร่เดย์ภายใน Microsoft Word ช่องโหว่ (เรียกว่า “CVE-2017-0199”) อนุญาตให้ผู้โจมตีติดตั้งมัลแวร์ในคอมพิวเตอร์ของผู้ใช้หลังจากที่ผู้ใช้ดาวน์โหลดเอกสาร Word ที่เรียกใช้สคริปต์ที่เป็นอันตราย

จากข้อมูลของ Reuters แฮ็กเกอร์ใช้ประโยชน์จาก CVE-2017-0199 เพื่อขโมยเงินหลายล้านจากบัญชีธนาคารออนไลน์ก่อนที่นักพัฒนาซอฟต์แวร์ของ Microsoft จะแก้ไขมันในปี 2560 ที่น่าสนใจคือ Hanson ไม่ใช่คนเดียวที่ค้นพบ CVE-2017-0199 — ในเดือนเมษายน 2017 นักวิจัยจาก McAfee และ FireEye ต่างก็รายงานว่าพบช่องโหว่ดังกล่าว

การโจมตี Stuxnet ปี 2010

ในปี 2010 Stuxnet ตั้งเป้าหมายโรงงานหลายแห่ง (รวมถึงโรงงานนิวเคลียร์) ในอิหร่าน Stuxnet เป็นเวิร์มคอมพิวเตอร์ที่ติดคอมพิวเตอร์ Windows ผ่าน USB sticks ที่มีมัลแวร์

มัลแวร์ Stuxnet โจมตีเครื่องโดยกำหนดเป้าหมาย Programmable Logic Controllers (PLC) PLC เหล่านี้ทำให้กระบวนการเครื่องจักรเป็นไปโดยอัตโนมัติ ซึ่งหมายความว่า Stuxnet อาจรบกวนเครื่องจักรของเป้าหมายได้

จากข้อมูลของ McAfee Stuxnet ได้ทำลายโรงบำบัดน้ำ โรงไฟฟ้า ท่อส่งก๊าซ และเครื่องหมุนเหวี่ยงหลายแห่งในโรงงานเสริมสมรรถนะยูเรเนียม Natanz ของอิหร่าน Stuxnet ยังทำให้เกิดลูกหลานมากมายรวมถึง Duqu (มัลแวร์ที่ขโมยข้อมูลจากคอมพิวเตอร์ที่เป็นเป้าหมาย)

เหตุใดการโจมตีซีโร่เดย์จึงเป็นอันตราย

ผลกระทบทางการเงิน การปฏิบัติงาน และทางกฎหมายของการโจมตีซีโร่เดย์สามารถทำลายล้างได้ ตามรายงานการตรวจสอบการละเมิดข้อมูลปี 2021 ของ Verizon พบว่า 95% ขององค์กรที่ตกเป็นเป้าหมายของแฮ็กเกอร์สูญเสีย:

- ระหว่าง $250–$984,855 ในการโจมตี Business Email Compromise (BEC)

- ระหว่าง $148–$1,594,648 ในเหตุการณ์การละเมิดข้อมูลคอมพิวเตอร์ (CDB)

- ระหว่าง $69–$1,155,755 ในเหตุการณ์แรนซัมแวร์

อย่างไรก็ตาม การโจมตีซีโร่เดย์ยังคงทำลายล้างแม้ว่าคุณจะไม่เสียเงินก็ตาม นี่คือเหตุผล:

พวกเขาสามารถไปตรวจไม่พบสำหรับวัน เดือน หรือปี

เนื่องจากนักพัฒนาไม่รู้จักช่องโหว่ซีโร่เดย์ องค์กรจำนวนมากจึงไม่ทราบว่าผู้โจมตีละเมิดระบบของตนเมื่อใด จนกว่าจะมีการโจมตีเป็นเวลานาน ขออภัย นี่หมายความว่าแฮ็กเกอร์อาจใช้ระบบของคุณในทางที่ผิดซ้ำแล้วซ้ำเล่าก่อนที่คุณจะสามารถหยุดพวกเขาได้

ช่องโหว่อาจแก้ไขได้ยาก

เมื่อธุรกิจของคุณรู้ว่าแฮ็กเกอร์ได้บุกรุกระบบของคุณ คุณจะต้องค้นหาว่าช่องโหว่นั้นอยู่ที่ใด เนื่องจากหลายองค์กรใช้หลายระบบ จึงอาจต้องใช้เวลาสักครู่ในการค้นหาและแก้ไขช่องโหว่

แฮกเกอร์สามารถใช้พวกเขาเพื่อขโมยข้อมูลทางการเงินหรือข้อมูลธนาคาร

ผู้โจมตีจำนวนมากเข้าสู่ระบบเพื่อขโมยข้อมูลทางการเงินหรือข้อมูลธนาคาร แฮกเกอร์บางคนขายข้อมูลนี้ให้กับบุคคลที่สาม ในขณะที่คนอื่นๆ จะใช้ข้อมูลทางการเงินของคุณเพื่อขโมยเงินจากคุณ

อาชญากรสามารถใช้พวกเขาเพื่อเรียกค่าไถ่บริษัทของคุณได้

ในขณะที่แฮ็กเกอร์จำนวนมากใช้การโจมตีซีโร่เดย์เพื่อขโมยข้อมูล คนอื่นๆ ถือบริษัทของคุณเพื่อเรียกค่าไถ่ผ่านการโจมตีแบบปฏิเสธการให้บริการ (DDoS) แบบกระจายและเทคนิคการเรียกค่าไถ่อื่นๆ การโจมตี DDoS สแปมเว็บไซต์ของคุณด้วยคำขอจนกว่าจะเกิดปัญหา

หากคุณต้องการเรียนรู้วิธีหยุดการโจมตี DDoS คุณสามารถอ่านกรณีศึกษาของเรา: “วิธีหยุดการโจมตี DDoS ในการติดตาม”

อาชญากรสามารถกำหนดเป้าหมายลูกค้าของคุณได้

หากคุณขายซอฟต์แวร์หรือฮาร์ดแวร์ที่มีฐานผู้ใช้เฉพาะ แฮกเกอร์อาจละเมิดระบบของคุณและใช้เพื่อโจมตีลูกค้าของคุณ

เมื่อเร็ว ๆ นี้เราได้เห็นตัวอย่างที่ร้ายแรงเมื่ออาชญากรละเมิดซอฟต์แวร์ของ Kaseya และใช้ระบบของพวกเขาเพื่อโจมตีลูกค้าของ Kaseya 800–1,500 รายด้วยแรนซัมแวร์

วิธีการระบุการโจมตีซีโร่เดย์

เนื่องจากการโจมตีซีโร่เดย์แต่ละครั้งทำงานแตกต่างกัน จึงไม่มีวิธีใดที่สมบูรณ์แบบในการตรวจจับ อย่างไรก็ตาม มีหลายวิธีทั่วไปที่องค์กรระบุการโจมตี นี่คือหกคน

1. ดำเนินการสแกนช่องโหว่

การสแกนช่องโหว่เป็นกระบวนการค้นหาช่องโหว่ซีโร่เดย์ในระบบของคุณ เมื่อคุณพบช่องโหว่ คุณต้องดำเนินการแก้ไขก่อนที่แฮ็กเกอร์จะใช้ประโยชน์จากช่องโหว่นี้ได้

การสแกนช่องโหว่อาจเป็นกิจกรรมอิสระหรือเป็นส่วนหนึ่งของกระบวนการพัฒนาของคุณ หลายองค์กรยังเลือกที่จะจ้างบริษัทภายนอกเพื่อสแกนหาช่องโหว่ให้กับบริษัทด้านความปลอดภัยทางไซเบอร์ที่เชี่ยวชาญ

2. รวบรวมและตรวจสอบรายงานจากผู้ใช้ระบบ

เนื่องจากผู้ใช้ระบบของคุณโต้ตอบกับระบบของคุณเป็นประจำ พวกเขาอาจมองเห็นปัญหาที่อาจเกิดขึ้นก่อนที่คุณจะทำ โดยปกติ คุณควรติดตามรายงานผู้ใช้ของคุณสำหรับรายงานเกี่ยวกับอีเมลที่น่าสงสัย ป๊อปอัป หรือการแจ้งเตือนเกี่ยวกับการพยายามใช้รหัสผ่าน

3. ดูประสิทธิภาพของเว็บไซต์ของคุณ

ตามรายงานการตรวจสอบการละเมิดข้อมูลปี 2021 ของ Verizon พบว่าการโจมตีทางไซเบอร์มากกว่า 20% กำหนดเป้าหมายเว็บแอปพลิเคชัน แม้ว่าคุณจะไม่สามารถบอกได้เสมอว่าแฮ็กเกอร์ละเมิดเว็บแอปพลิเคชันหรือเว็บไซต์ของคุณหรือไม่ แต่อาจมีบางคนโจมตีเว็บไซต์ของคุณหาก:

- ล็อกอินไม่ได้

- รูปลักษณ์ของเว็บไซต์ของคุณเปลี่ยนไป

- เว็บไซต์ของคุณเปลี่ยนเส้นทางผู้เยี่ยมชมไปยังเว็บไซต์ที่ไม่รู้จัก

- เว็บไซต์ของคุณมีประสิทธิภาพโดยไม่คาดคิดถัง

- เว็บไซต์ของคุณกำลังแสดงคำเตือนเบราว์เซอร์ เช่นนี้:

4. ใช้ Retro Hunting

การไล่ล่าย้อนยุคเป็นกระบวนการค้นหารายงานการโจมตีทางไซเบอร์ที่สำคัญและตรวจสอบว่าองค์กรของคุณได้รับผลกระทบหรือไม่ เพื่อให้ได้ประโยชน์สูงสุดจากการล่าย้อนยุค อย่าลืม:

ต้องการโซลูชันโฮสติ้งที่ให้ความได้เปรียบในการแข่งขันหรือไม่? Kinsta มีความเร็วที่น่าทึ่ง การรักษาความปลอดภัยที่ล้ำสมัย และการปรับขนาดอัตโนมัติ ตรวจสอบแผนของเรา

- ส่งอีเมลทั้งหมดจากผู้จำหน่ายซอฟต์แวร์ของคุณไปยังกล่องจดหมายกลาง และตรวจสอบการแจ้งเตือนเกี่ยวกับข้อบกพร่องด้านความปลอดภัยเป็นประจำ

- สแกนข่าวทุกวันเพื่อตรวจสอบการโจมตีใหม่ ๆ ในองค์กรในอุตสาหกรรมของคุณ

- อ่านรายละเอียดของการโจมตีล่าสุดและขอให้นักพัฒนาตรวจสอบว่าระบบของคุณสามารถทนต่อการโจมตีที่คล้ายกันได้หรือไม่

5. ดูความเร็วเครือข่ายที่ลดลง

เมื่อแฮ็กเกอร์เข้าถึงระบบผ่านมัลแวร์ การเข้าชมเครือข่ายที่เพิ่มขึ้นในบางครั้งอาจทำให้การเชื่อมต่ออินเทอร์เน็ตของเหยื่อช้าลง ดังนั้น หากคุณจับตาดูความเร็วเครือข่ายของคุณ คุณจะสามารถระบุการโจมตีได้ในขณะนั้น

6. ติดตามประสิทธิภาพของซอฟต์แวร์ของคุณ

เมื่อมีคนเข้าถึงระบบของคุณผ่านช่องโหว่ โค้ดที่พวกเขาใส่เข้าไปในซอฟต์แวร์ของคุณอาจทำให้โปรแกรมของคุณทำงานช้าลง เปลี่ยนแปลงฟังก์ชันของระบบ หรือใช้งานคุณลักษณะแบบออฟไลน์ โดยปกติ คุณสามารถระบุการโจมตีซีโร่เดย์ได้โดยการเฝ้าดูการเปลี่ยนแปลงที่สำคัญหรือไม่ได้อธิบายในระบบของคุณ

วิธีป้องกันตัวเองจากการเอารัดเอาเปรียบซีโร่เดย์

เนื่องจากคุณไม่มีทางเลือกนอกจากนั่งดูแฮกเกอร์ขโมยเงิน ข้อมูล และความลับทางการค้าในขณะที่คุณรอให้นักพัฒนาแก้ไขช่องโหว่ การโจมตีซีโร่เดย์จึงเป็นเรื่องที่เครียดมาก

อาวุธที่ดีที่สุดสำหรับองค์กรของคุณในการต่อต้านการโจมตีซีโร่เดย์คือการเตรียมพร้อมที่ดีกว่า ต่อไปนี้คือแปดวิธีที่คุณสามารถปกป้องระบบของคุณจากการโจมตีซีโร่เดย์

1. ใช้ซอฟต์แวร์รักษาความปลอดภัย

ซอฟต์แวร์รักษาความปลอดภัยปกป้องระบบของคุณจากไวรัส การบุกรุกทางอินเทอร์เน็ต และภัยคุกคามความปลอดภัยอื่นๆ

แม้ว่าซอฟต์แวร์ทุกตัวจะมีการป้องกันประเภทต่างๆ เล็กน้อย แต่โซลูชันซอฟต์แวร์ส่วนใหญ่สามารถสแกนการดาวน์โหลดเพื่อหามัลแวร์ บล็อกผู้ใช้ที่ไม่ได้รับอนุญาตจากระบบของคุณ และเข้ารหัสข้อมูลของคุณ

บริษัทซอฟต์แวร์รักษาความปลอดภัยบางแห่งยังพัฒนาซอฟต์แวร์เฉพาะสำหรับเว็บไซต์ ตัวอย่างเช่น หากคุณใช้ WordPress (เช่น 40% ของเว็บไซต์) คุณสามารถปกป้องไซต์ของคุณด้วย:

- ซอฟต์แวร์ตรวจสอบความสมบูรณ์ของไฟล์ (FIM)

- ปลั๊กอินที่มองหาความคิดเห็นที่หลบเลี่ยง (เช่น Astra Web Security และ WP fail2ban)

- ปลั๊กอินที่ปกป้องไซต์ของคุณจากการโจมตีแบบเดรัจฉาน

- เครือข่ายการจัดส่งเนื้อหา (CDN)

หรือคุณสามารถใช้ปลั๊กอินความปลอดภัยทั่วไป เช่น Sucuri หรือ Wordfence

2. ติดตั้งการอัปเดตซอฟต์แวร์ใหม่บ่อยๆ

เนื่องจากแฮกเกอร์พบช่องโหว่ในโค้ดที่ล้าสมัย การอัปเดตเว็บไซต์ เว็บแอปพลิเคชัน และซอฟต์แวร์จึงเป็นกุญแจสำคัญในการทำให้ระบบของคุณปลอดภัย การอัปเดตใหม่ปกป้องระบบของคุณเนื่องจาก:

- มีแพตช์สำหรับช่องโหว่ด้านความปลอดภัยทางไซเบอร์ที่ทราบ (รวมถึงช่องโหว่ซีโร่เดย์)

- พวกเขาลบส่วนที่เก่าหรือไม่ได้ใช้ของโปรแกรมที่แฮกเกอร์สามารถใช้ประโยชน์ได้

- พวกเขาแนะนำมาตรการรักษาความปลอดภัยทางไซเบอร์ใหม่เพื่อให้ผู้ใช้ปลอดภัย

- พวกเขาแก้ไขข้อผิดพลาดเล็กน้อยที่เสี่ยงต่อการเลือน

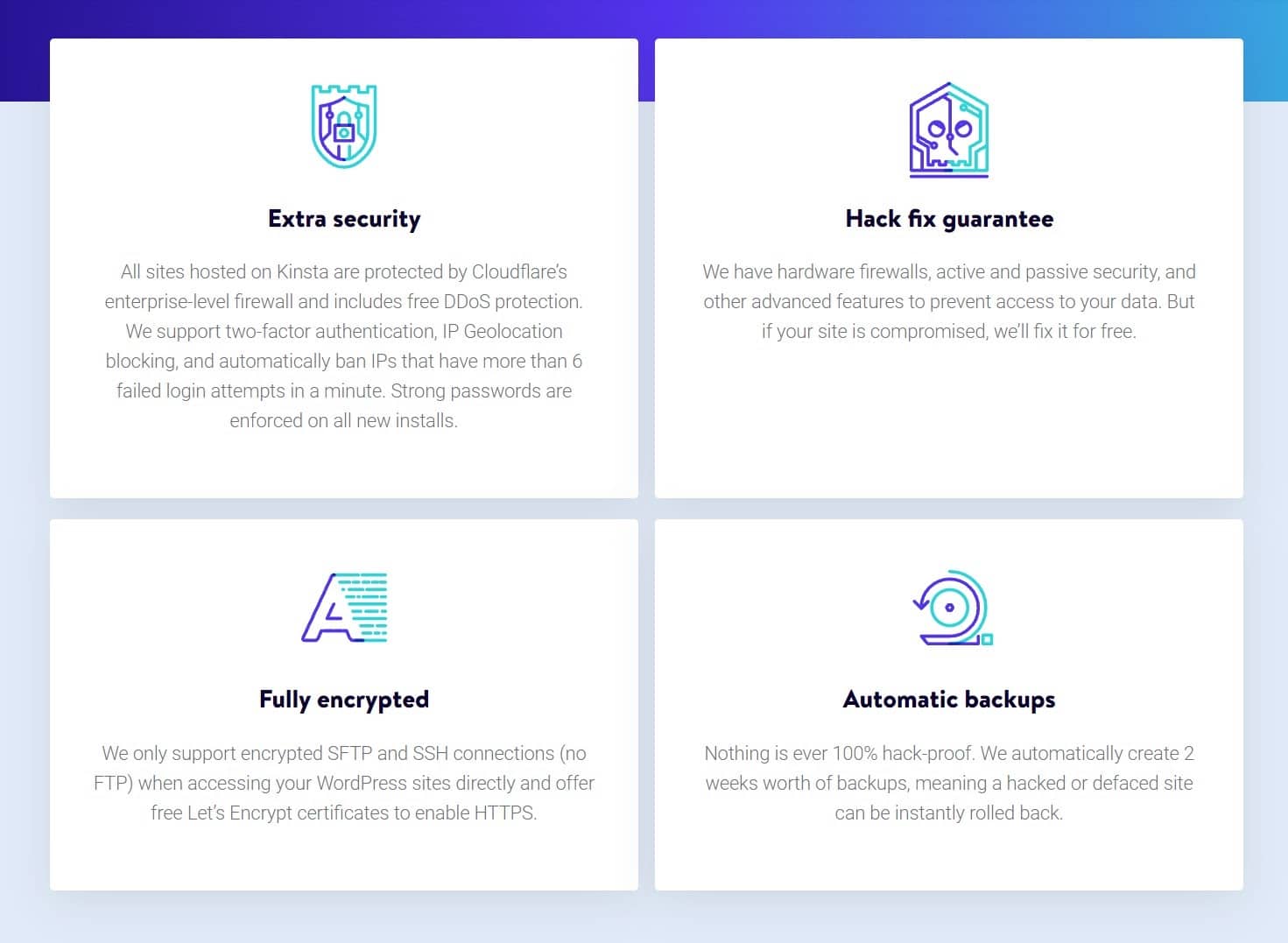

3. ใช้เว็บโฮสติ้งที่ปลอดภัย

แฮกเกอร์ละเมิดเว็บไซต์มากกว่า 127,000 แห่งทุกวัน และเนื่องจากแฮกเกอร์สามารถเจาะไซต์ของคุณผ่านปลั๊กอิน ธีมของเว็บไซต์ หรือ WordPress core เวอร์ชันที่ล้าสมัย เว็บไซต์ WordPress จึงเป็นเป้าหมายหลัก

โชคดีที่คุณสามารถปกป้ององค์กรของคุณได้โดยใช้ผู้ให้บริการโฮสติ้งที่ปลอดภัยเช่น Kinsta Kinsta ปกป้องเว็บไซต์ของคุณด้วย:

- การเข้ารหัส Secure File Transfer Protocol (SFTP) และการเชื่อมต่อ Secure Shell (SSH)

- การเชื่อมต่อที่ปลอดภัยกับ Google Cloud Platform

- รับประกันการแก้ไขแฮ็ค

- เครื่องมือปฏิเสธ IP ที่ให้คุณบล็อกที่อยู่ IP ไม่ให้เข้าถึงเว็บไซต์ของคุณ

- การป้องกันการปฏิเสธบริการ (DDoS) แบบกระจายและไฟร์วอลล์ระดับองค์กรผ่าน Cloudflare

- สำรองข้อมูลอัตโนมัติทุกสองสัปดาห์

- รับประกันความปลอดภัย

4. ใช้ไฟร์วอลล์

ไฟร์วอลล์เป็นสิ่งที่ดูเหมือนจริง: ผนังดิจิทัลระหว่างระบบของคุณกับโลกภายนอก ไฟร์วอลล์เพิ่มการป้องกันอีกชั้นหนึ่งให้กับระบบของคุณ เนื่องจากแฮกเกอร์จำเป็นต้องเจาะไฟร์วอลล์ก่อนที่จะโจมตีระบบของคุณได้

มีไฟร์วอลล์หลายประเภทที่คุณสามารถเลือกได้ ซึ่งรวมถึงไฟร์วอลล์ส่วนบุคคล การกรองแพ็คเก็ต stateful เว็บแอปพลิเคชัน และไฟร์วอลล์ Next-Generation (NGFW)

5. ใช้กฎการเข้าถึงน้อยที่สุด

กฎการเข้าถึงน้อยที่สุดระบุว่าบุคคลในองค์กรของคุณควรมีสิทธิ์เข้าถึงเฉพาะข้อมูล ฮาร์ดแวร์ และซอฟต์แวร์ที่จำเป็นสำหรับการทำงานปกติเท่านั้น

กฎการเข้าถึงน้อยที่สุดสร้างจุดเข้าใช้งานน้อยลงสำหรับแฮกเกอร์ที่ใช้วิศวกรรมสังคม โดยจำกัดจำนวนผู้ที่มีสิทธิ์เข้าถึงระดับผู้ดูแลระบบในแต่ละระบบ

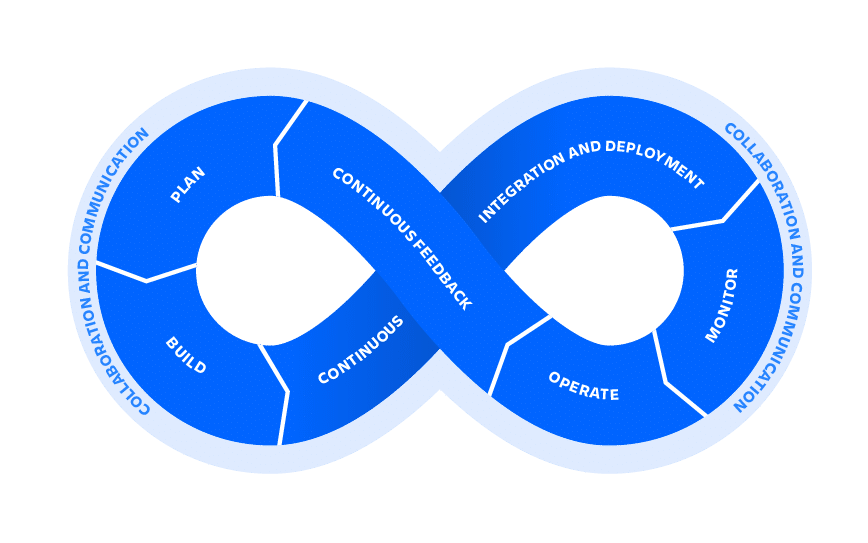

6. เปลี่ยนไปใช้การพัฒนา DevOps

DevOps เป็นแนวทางที่ใช้ระบบการพัฒนาอย่างต่อเนื่องเพื่ออัพเดทโปรแกรมอย่างต่อเนื่อง มันสามารถช่วยให้คุณกระชับการรักษาความปลอดภัยจากช่องโหว่ซีโร่เดย์ เนื่องจากมันบังคับให้คุณอัปเดตและเปลี่ยนแปลงระบบของคุณอย่างต่อเนื่อง

หากคุณต้องการเรียนรู้เพิ่มเติมเกี่ยวกับการพัฒนา DevOps คุณสามารถอ่านบทความ “เครื่องมือ DevOps” ของเรา แต่ในระยะสั้นการพัฒนา DevOps เป็นไปตามวงจรชีวิตนี้:

7. ใช้การฝึกอบรมด้านความปลอดภัยของผู้ใช้

การฝึกอบรมด้านความปลอดภัยของผู้ใช้จะสอนพนักงานของคุณให้ระบุเทคนิควิศวกรรมสังคมและภัยคุกคามด้านความปลอดภัยในธรรมชาติ

การฝึกอบรมพนักงานของคุณให้ตรวจจับภัยคุกคามความปลอดภัยทางไซเบอร์จะช่วยให้พวกเขาระบุการโจมตี แจ้งผู้ที่เหมาะสมได้อย่างรวดเร็ว และดำเนินการโดยไม่ต้องตื่นตระหนกหรือให้ข้อมูลแก่แฮกเกอร์

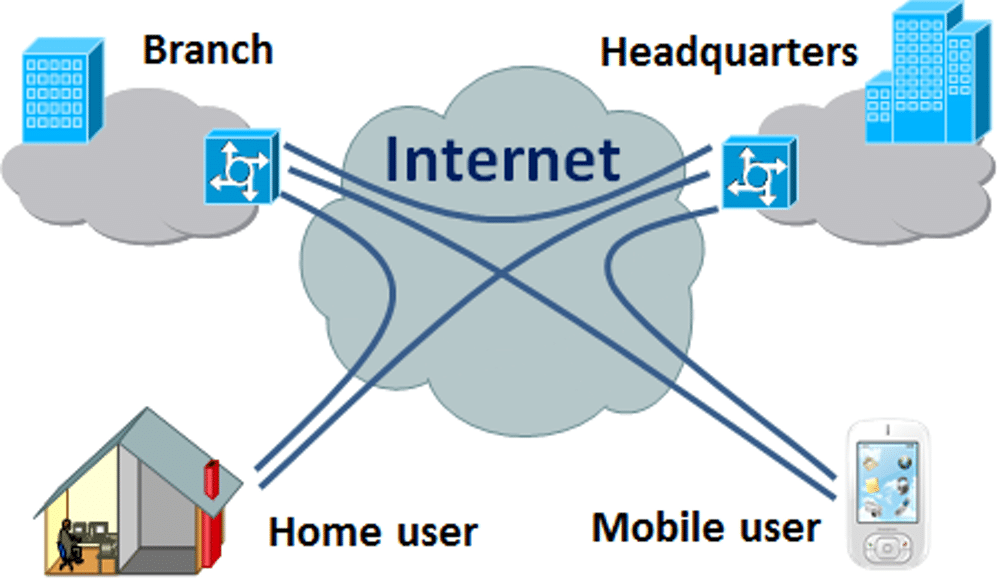

8. ใช้ VPN

เครือข่ายส่วนตัวเสมือน (VPN) เป็นเซิร์ฟเวอร์ตัวกลางที่ปกป้องข้อมูลการท่องเว็บ ที่อยู่ IP และข้อมูลการเชื่อมต่อของคุณในขณะที่คุณท่องอินเทอร์เน็ต การใช้ VPN จะทำให้แฮ็กเกอร์อาชญากรเจาะระบบผ่านเว็บเบราว์เซอร์ได้ยากขึ้น เนื่องจากมีข้อมูลน้อยกว่าที่จะใช้กับคุณ

VPNs ทำงานดังนี้:

สรุป

การโจมตีแบบ Zero-day เกิดขึ้นบ่อยขึ้นและเป็นกังวลโดยธรรมชาติสำหรับองค์กรทั่วโลก อย่างไรก็ตาม มีขั้นตอนที่คุณสามารถทำได้เพื่อลดความเสี่ยงที่จะถูกโจมตี ได้แก่:

- ฝึกอบรมพนักงานของคุณให้ตรวจจับและตอบสนองต่อการโจมตี

- การใช้มาตรการรักษาความปลอดภัยทางไซเบอร์ เช่น VPN ซอฟต์แวร์ความปลอดภัย และไฟร์วอลล์

- เปลี่ยนแปลงกระบวนการพัฒนาของคุณเพื่ออัพเดทระบบอย่างสม่ำเสมอ

- ควบคุมการเข้าถึงข้อมูลและระบบที่มีช่องโหว่อย่างระมัดระวัง

- การใช้บริการโฮสต์เว็บไซต์ที่ปลอดภัย (เช่น Kinsta)

เมื่อเราได้แบ่งปันเคล็ดลับของเรา ก็จบลงสำหรับคุณ คุณดำเนินการตามขั้นตอนใดบ้างเพื่อลดความเสี่ยงของการโจมตีทางไซเบอร์ในองค์กรของคุณ โปรดแจ้งให้เราทราบในความคิดเห็นด้านล่าง