Ce este o exploatare Zero-Day? Și de ce sunt periculoase?

Publicat: 2021-12-04În timp ce companiile au avut întotdeauna multe amenințări cu care să se confrunte, atacurile cibernetice devin din ce în ce mai îngrijorătoare. O exploatare zero-day este una dintre cele mai severe amenințări malware.

Atacurile cibernetice pot avea consecințe grave pentru afaceri, deoarece hackerii pot fura bani, date sau proprietate intelectuală care vă compromit operațiunile. Și nicio companie nu este imună. Acestea afectează comercianții, afacerile locale, lanțurile naționale și chiar giganții globali precum Google (de fapt, Google are cel puțin 22 de atacuri neprevăzute în fiecare an).

Dar asta nu înseamnă că atacurile cibernetice sunt inevitabile. Există pași pe care îi putem lua pentru a ne proteja.

În acest articol, vă vom spune tot ce trebuie să știți despre exploit-urile zero-day, de ce sunt periculoase și cum le puteți identifica și preveni.

Să începem!

Ce este o exploatare Zero-Day?

Un exploit zero-day este o defecțiune de securitate nedescoperită anterior în software-ul sau hardware-ul dvs. pe care hackerii o pot exploata pentru a vă încălca sistemele. Exploitările zero-day au multe denumiri diferite, inclusiv „exploatații zero-hour” sau „exploatații day0”.

Indiferent de nume, originea „zero-day” este aceeași. Termenul „zi zero” subliniază gravitatea problemei. După ce cineva descoperă o vulnerabilitate zero-day, dezvoltatorii au zero zile pentru a remedia eroarea înainte ca aceasta să devină o problemă urgentă.

Când aflați despre exploit-urile zero-day, le puteți auzi numite „vulnerabilitati zero-day” sau „atacuri zero-day”. Există o distincție esențială între acești termeni:

- „Zero-day exploit” se referă la metoda pe care hackerii o folosesc pentru a ataca software-ul

- „Vulnerabilitatea de zi zero” se referă la defectul nedescoperit în sistemul dumneavoastră

- „Atacul de zi zero” se referă la acțiunea pe care o întreprind hackerii atunci când folosesc vulnerabilitatea pentru a vă încălca sistemul

Termenul „nedescoperit” este crucial atunci când discutăm despre vulnerabilități zero-day, deoarece vulnerabilitatea trebuie să fie necunoscută de creatorii sistemului pentru a fi considerată o „vulnerabilitate zero-day”. O vulnerabilitate de securitate încetează să mai fie o „vulnerabilitate de zi zero” odată ce dezvoltatorii cunosc problema și au lansat un patch.

Multe grupuri diferite de oameni efectuează atacuri de zi zero, inclusiv:

- Infractorii cibernetici: hackeri criminali cu o motivație financiară

- Hacktiviști: oameni care doresc să pirateze sisteme pentru a promova o cauză sau o agendă politică

- Hackeri corporativi: hackeri care caută să afle informații despre un concurent

- Hackerii cu scop lucrativ: oameni care găsesc vulnerabilități pentru a le vinde companiilor (dar nu intenționează să exploateze vulnerabilitatea ei înșiși)

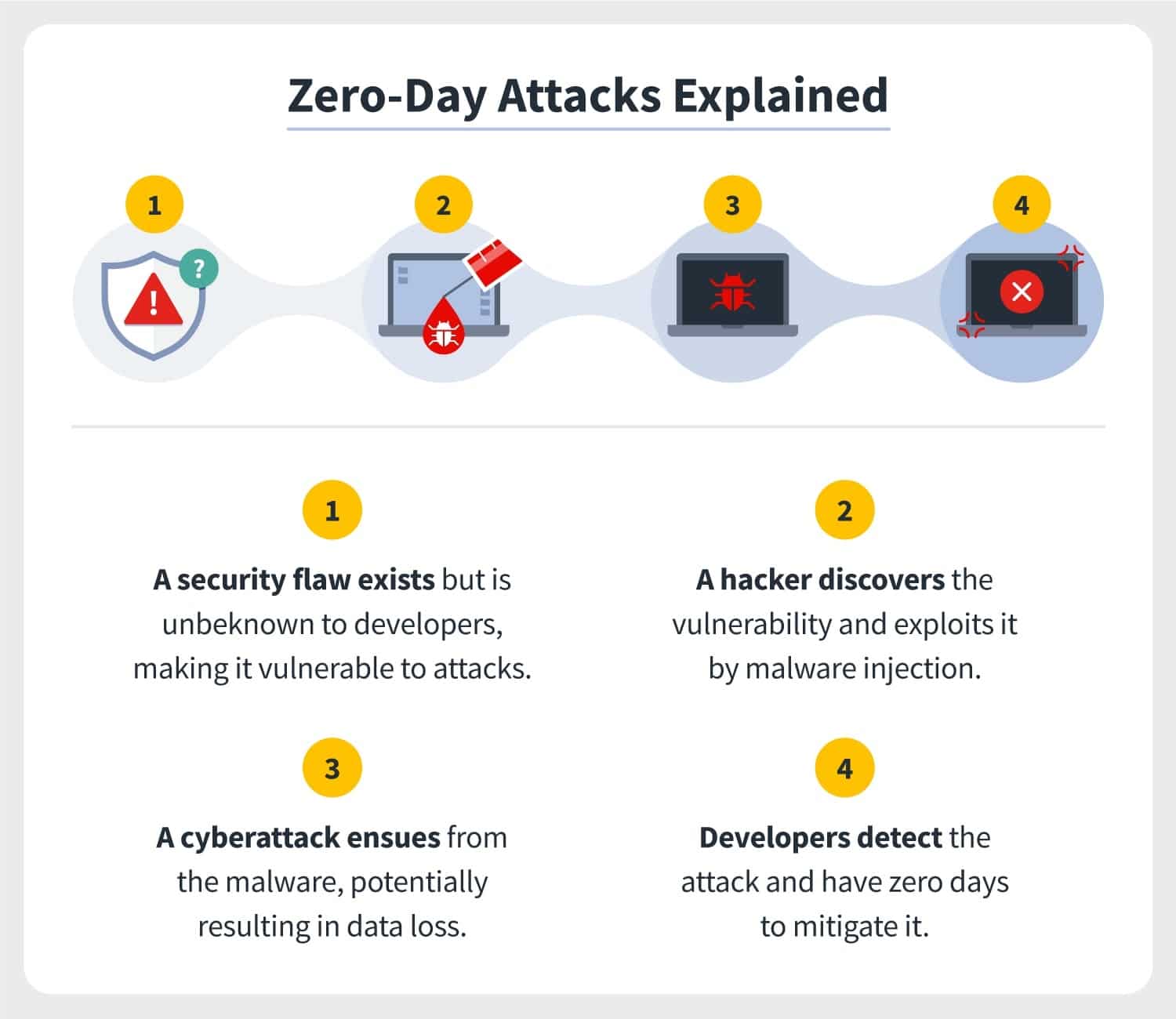

Cum funcționează un atac Zero Day

Deși fiecare atac este diferit, majoritatea atacurilor funcționează în general astfel:

- Pasul 1: Dezvoltatorii tăi creează un sistem. Acest sistem conține o vulnerabilitate zero-day despre care dezvoltatorii nu știu.

- Pasul 2: După ce sistemul este activ, hackerul (numit uneori „actor de amenințare” sau „actor rău intenționat”) descoperă o vulnerabilitate în sistem.

- Pasul 3: Hackerul scrie și execută cod rău intenționat pentru a exploata vulnerabilitatea și a-ți sparge sistemul.

- Pasul 4: fie publicul, fie dezvoltatorii observă o problemă gravă, iar dezvoltatorii rezolvă problema cu un patch.

Uneori, hackerul care vă descoperă amenințarea zero-day și hackerul care vă atacă sistemul sunt oameni diferiți.

Unii hackeri vând informații altor hackeri prin piața neagră. Piața neagră există pe dark web – o secțiune a internetului la care nu poți ajunge cu motoarele de căutare precum Google, Yahoo și Bing. Oamenii accesează dark web prin browsere anonime precum Tor.

Unele companii de securitate cibernetică caută, de asemenea, exploit-uri pentru a vinde acele informații proprietarilor sistemului.

Aceste companii vând acele date pe piețele „albe” sau „gri” (deși diferențele dintre piețele albe, gri și negre variază în funcție de legile locale de securitate cibernetică).

Acum că știți cum funcționează exploatările zero-day, probabil vă întrebați cum îți încalcă hackerii sistemul.

Deși nu există o metodă încercată și adevărată, mulți hackeri folosesc:

Fuzzing

Fuzzing (sau „fuzz testing”) este o tehnică de forță brută pe care o folosesc hackerii pentru a găsi găuri în sistemul dumneavoastră.

Când un hacker fuzează o țintă, acesta utilizează un software care introduce date aleatorii în casetele de intrare ale sistemului dumneavoastră (casete de text în care oamenii introduc informații). Apoi, hackerul urmărește erorile, scurgerile de memorie sau afirmațiile eșuate care indică o gaură în codul tău.

Multe tehnici de fuzzing se concentrează pe spam-ul de casete de introducere cu răspunsuri aleatorii, fără sens sau nevalide. De exemplu, dacă aveți o casetă de text pentru ca cineva să-și introducă vârsta în ani, un hacker ar testa pentru a vedea cum răspunde sistemul dvs. când pune „-94” sau „@45”.

Inginerie sociala

Ingineria socială este o tehnică de manipulare folosită de hackeri pentru a obține acces la un sistem prin intermediul utilizatorilor săi.

Există multe tipuri de inginerie socială, inclusiv:

- Pretexting: Când cineva folosește pretexting, încearcă să-ți câștige încrederea creând un scenariu credibil. De exemplu, ei pot pretinde că sunt de la departamentul dvs. IT și spun că au nevoie de parola dvs.

- Când cineva te momeliește, încearcă să-ți spargă sistemul, atrăgându-te să interacționezi cu material corupt. De exemplu, în 2018, un hacker chinez a trimis un CD misterios către mai multe autorități locale și statale din SUA. Scopul a fost să-i păcălească să deschidă conținutul CD-ului din curiozitate.

- Phishing: atunci când cineva te phishing, se uzurpă pe cineva cunoscut pentru a te convinge să îi oferi informații confidențiale, să deschidă un fișier rău intenționat sau să dai clic pe un link corupt. De exemplu, dacă vă așteptați la un e-mail de la „[email protected]”, un hacker poate folosi adresa de e-mail „[email protected]” pentru a vă phishing. Deoarece 38% dintre atacurile cibernetice asupra companiilor din SUA în 2019 au folosit phishing, multe companii se protejează de phishing cu instrumente de prevenire a fraudei precum FraudLabsPro sau Simility.

Odată ce un hacker folosește inginerie socială pentru a încălca un sistem, el folosește contul utilizatorului pentru a căuta vulnerabilități zero-day din interior.

Ținte comune

Nu trebuie să fii o companie bancară de miliarde de dolari pentru ca un hacker să te vizeze. Hackerii vor viza orice organizație, individ sau entitate de care pot profita, în special:

- Organizații cu securitate cibernetică slabă

- Organizații care gestionează date cu caracter personal (în special adrese, numere de securitate socială (SSN), numele juridice complete ale clienților și datele de naștere ale clientului)

- Agentii guvernamentale

- Organizații care au informații confidențiale

- Organizații care creează software sau hardware pentru clienți (deoarece pot folosi tehnologia pentru a pirata clienții)

- Organizații care lucrează în domeniul apărării

Atunci când aleg pe cine să pirateze, mulți hackeri caută ținte ușoare care vor aduce o recompensă mare, deoarece doresc să câștige cei mai mulți bani cu cel mai mic efort și risc.

Deși fiecare hacker funcționează diferit, majoritatea vizează:

- Sisteme de operare

- Browsere web

- Hardware și firmware

- Aplicații software

- Dispozitive Internet of Things (IoT).

Exemple

Deși s-ar putea să nu vă gândiți în mod regulat la atacurile cibernetice, acestea se întâmplă mai des decât vă puteți da seama. Începând cu 2020, indivizii și organizațiile au detectat peste 677 de milioane de programe malware. Aceasta este o creștere cu 2.317,86% față de 2010, când oamenii detectaseră doar peste 28 de milioane de programe malware.

Potrivit cercetărilor Institutului Ponemon, aproape 48% dintre organizații au suferit o breșă de date în ultimii doi ani. 62% dintre aceste organizații nu cunoșteau vulnerabilitatea înainte de atac (însemnând că erau atacuri zero-day).

Deși majoritatea organizațiilor nu fac publice detaliile atacurilor lor, știm despre multe atacuri mari din ultimii câțiva ani. Acestea includ:

Hackul Google Chrome din 2021

În aprilie 2021, Google a lansat o actualizare pentru browserul său Google Chrome pe dispozitivele Windows, Linux și Mac. Printre altele, această actualizare a remediat o vulnerabilitate zero-day pe care a exploatat-o un hacker. Ei au numit vulnerabilitatea „CVE-2021-21224”.

Deși Google nu a împărtășit toate detaliile atacului, CVE-2021-21224 a permis cuiva să ruleze cod într-un sandbox printr-o pagină HTML creată.

Hackul Zoom 2020

În iulie 2020, compania de securitate cibernetică 0patch a raportat că o persoană anonimă a identificat o vulnerabilitate zero-day în Zoom. Vulnerabilitatea i-a permis unui hacker să ruleze cod de la distanță în Zoom odată ce a primit intrare, făcând ca utilizatorul să facă clic pe un link sau să deschidă malware. Vulnerabilitatea a existat doar pe computerele care rulează Windows 7 sau versiuni anterioare ale Windows.

După ce a aflat despre vulnerabilitate, 0patch a dus informațiile către Zoom, iar dezvoltatorii Zoom au lansat un patch de securitate pentru această problemă într-o zi.

Atacul Microsoft Word 2016/2017

În 2016, Ryan Hanson (un cercetător de securitate și consultant de la Optiv) a identificat o vulnerabilitate zero-day în Microsoft Word. Vulnerabilitatea (cunoscută ca „CVE-2017-0199”) a permis unui atacator să instaleze programe malware pe computerul unui utilizator după ce utilizatorul a descărcat un document Word care rula scripturi rău intenționate.

Potrivit Reuters, hackerii au exploatat CVE-2017-0199 pentru a fura milioane din conturile bancare online înainte ca dezvoltatorii Microsoft să-l corecteze în 2017. Interesant, Hanson nu a fost singura persoană care a descoperit CVE-2017-0199 — în aprilie 2017, cercetătorii de la McAfee și FireEye au raportat ambii că au găsit vulnerabilitatea.

Atacul Stuxnet din 2010

În 2010, Stuxnet a vizat mai multe instalații (inclusiv instalații nucleare) din Iran. Stuxnet a fost un vierme de computer care a infectat computerele Windows prin stick-uri USB care conțineau malware.

Programul malware Stuxnet a atacat apoi mașinile țintindu-le controlerele logice programabile (PLC-uri). Aceste PLC-uri automatizează procesele mașinilor, ceea ce înseamnă că Stuxnet ar putea interfera cu mașinile țintei sale.

Potrivit McAfee, Stuxnet a distrus mai multe stații de tratare a apei, centrale electrice, linii de gaz și centrifuge în instalația de îmbogățire a uraniului Natanz din Iran. Stuxnet a generat, de asemenea, mulți descendenți, inclusiv Duqu (un program malware care fură date de pe computerele pe care le țintește).

De ce sunt periculoase atacurile Zero Day

Impactul financiar, operațional și juridic al unui atac de tip zero-day poate fi devastator. Conform Raportului Verizon 2021 privind investigațiile privind încălcarea datelor, 95% dintre organizațiile vizate de hackeri au pierdut:

- Între 250 USD și 984.855 USD în atacuri Business Email Compromise (BEC)

- Între 148 USD și 1.594.648 USD în incidente de încălcare a datelor computerizate (CDB)

- Între 69 USD și 1.155.755 USD în incidente de ransomware

Cu toate acestea, atacurile zero-day sunt încă devastatoare chiar dacă nu pierzi bani. Iata de ce:

Ele pot rămâne nedetectate zile, luni sau chiar ani

Întrucât vulnerabilitățile zero-day sunt necunoscute dezvoltatorilor, multe organizații nu știu când un atacator și-a încălcat sistemele decât mult timp după atac. Din păcate, acest lucru înseamnă că hackerii pot abuza în mod repetat de sistemul dumneavoastră înainte de a-i putea opri.

Vulnerabilitățile pot fi dificil de remediat

Odată ce afacerea dvs. află că un hacker v-a compromis sistemul, va trebui să vă dați seama unde este vulnerabilitatea. Întrucât multe organizații folosesc mai multe sisteme, ar putea dura ceva timp pentru a localiza și repara gaura.

Hackerii le pot folosi pentru a fura date financiare sau informații bancare

Mulți atacatori intră în sisteme pentru a fura date financiare sau informații bancare. Unii hackeri vând aceste date unei terțe părți, în timp ce alții vă vor folosi informațiile financiare pentru a vă fura bani.

Infractorii le pot folosi pentru a-ți ține compania pentru răscumpărare

În timp ce mulți hackeri folosesc atacuri zero-day pentru a fura date, alții vă rețin compania pentru răscumpărare prin atacuri Distributed Denial of Service (DDoS) și alte tehnici de răscumpărare. Atacurile DDoS spam site-ul dvs. cu solicitări până când acesta se blochează.

Dacă doriți să învățați cum să opriți un atac DDoS, puteți citi studiul nostru de caz: „Cum să opriți un atac DDoS în urmă.”

Infractorii vă pot viza clienții

Dacă vindeți software sau hardware cu o bază de utilizatori dedicată, hackerii v-ar putea încălca sistemul și îl pot folosi pentru a vă ataca clienții.

Am văzut recent un exemplu devastator în acest sens, când criminalii au încălcat software-ul Kaseya și și-au folosit sistemul pentru a ataca 800-1.500 dintre clienții Kaseya cu ransomware.

Cum să identifici un atac Zero Day

Deoarece fiecare atac zero-day funcționează diferit, nu există o modalitate perfectă de a le detecta. Cu toate acestea, există multe moduri comune în care organizațiile identifică atacurile. Iată șase dintre ele.

1. Efectuați o scanare a vulnerabilităților

Scanarea vulnerabilităților este procesul de căutare a vulnerabilităților zero-day în sistemul dumneavoastră. Odată ce găsiți o vulnerabilitate, vă străduiți să o corectați înainte ca hackerii să o poată exploata.

Scanarea vulnerabilităților poate fi o activitate independentă sau o parte obișnuită a procesului dumneavoastră de dezvoltare. Multe organizații aleg, de asemenea, să-și externalizeze scanarea vulnerabilităților către firme specializate de securitate cibernetică.

2. Colectați și monitorizați rapoartele de la utilizatorii sistemului

Pe măsură ce utilizatorii sistemului dvs. interacționează cu sistemul dvs. în mod regulat, aceștia pot identifica potențiale probleme înaintea dvs. Desigur, ar trebui să urmăriți rapoartele utilizatorilor pentru rapoarte despre e-mailuri suspecte, ferestre pop-up sau notificări despre încercările de parole.

3. Urmăriți performanța site-ului dvs. web

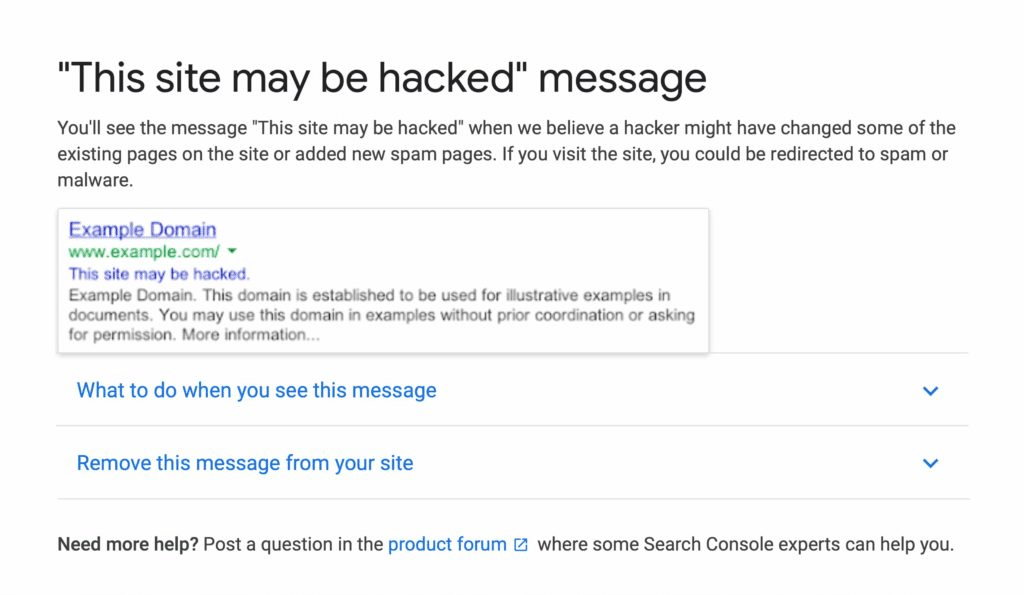

Potrivit Raportului Verizon 2021 privind investigațiile privind încălcarea datelor, peste 20% dintre atacurile cibernetice vizează aplicații web. Deși nu veți putea întotdeauna să spuneți dacă hackerii v-au încălcat aplicația web sau site-ul web, este posibil ca cineva să vă fi atacat site-ul dacă:

- Nu te poți autentifica

- Aspectul site-ului dvs. s-a schimbat

- Site-ul dvs. redirecționează vizitatorii către un site web necunoscut

- Performanța site-ului tău scade în mod neașteptat

- Site-ul dvs. web afișează avertismente de browser, ca acesta:

4. Utilizați vânătoarea retro

Vânătoarea retro este procesul prin care se caută rapoarte despre atacuri cibernetice semnificative și se verifică dacă organizația ta a fost afectată. Pentru a profita la maximum de vânătoarea retro, asigurați-vă că:

Aveți nevoie de o soluție de găzduire care să vă ofere un avantaj competitiv? Kinsta v-a acoperit cu o viteză incredibilă, securitate de ultimă generație și scalare automată. Verificați planurile noastre

- Direcționați toate e-mailurile de la furnizorii dvs. de software către o căsuță de e-mail centrală și verificați-o în mod regulat pentru notificări despre defecte de securitate

- Scanați știrile zilnic pentru a verifica dacă există noi atacuri asupra organizațiilor din industria dvs

- Citiți detaliile atacurilor recente și cereți dezvoltatorilor să verifice dacă sistemele dvs. ar putea rezista unui atac similar

5. Urmăriți viteza redusă a rețelei

Când un hacker obține acces la un sistem prin intermediul programelor malware, creșterea traficului în rețea încetinește uneori conexiunea la internet a victimei. Deci, dacă urmăriți vitezele rețelei dvs., puteți identifica un atac așa cum se întâmplă.

6. Urmăriți performanța software-ului dvs

Când cineva obține acces la sistemul dvs. printr-o vulnerabilitate, codul pe care îl injectează în software-ul dvs. poate încetini programul dvs., poate modifica funcțiile acestuia sau poate scoate funcții offline. Desigur, puteți identifica un atac zero-day urmărind schimbări semnificative sau inexplicabile în sistemul dumneavoastră.

Cum să te protejezi de exploatările zero-day

Deoarece nu ai de ales decât să stai și să privești hackerii furând bani, date și secrete comerciale în timp ce aștepți ca dezvoltatorii să corecteze gaura, atacurile zero-day sunt foarte stresante.

Cea mai bună armă a organizației dumneavoastră împotriva atacurilor zero-day este o mai bună pregătire. Iată opt moduri prin care vă puteți proteja sistemele de atacurile zero-day.

1. Utilizați software de securitate

Software-ul de securitate vă protejează sistemul împotriva virușilor, intruziunilor bazate pe internet și a altor amenințări de securitate.

În timp ce fiecare software oferă tipuri de protecție ușor diferite, majoritatea soluțiilor software pot scana descărcări pentru malware, pot bloca utilizatorii neautorizați din sistemul dvs. și vă pot cripta datele.

Unele companii de software de securitate dezvoltă și software specializat pentru site-uri web. De exemplu, dacă utilizați WordPress (precum 40% dintre site-uri web), vă puteți proteja site-ul cu:

- Software de monitorizare a integrității fișierelor (FIM).

- Pluginuri care caută comentarii suspecte (cum ar fi Astra Web Security și WP fail2ban)

- Pluginuri care vă protejează site-ul împotriva atacurilor cu forță brută

- O rețea de livrare de conținut (CDN)

Alternativ, puteți utiliza un plugin de securitate generală, cum ar fi Sucuri sau Wordfence.

2. Instalați des noi actualizări de software

Pe măsură ce hackerii găsesc vulnerabilități în codul învechit, actualizarea site-ului, a aplicațiilor web și a software-ului este cheia pentru a vă menține sistemele în siguranță. Noile actualizări vă protejează sistemul deoarece:

- Acestea conțin patch-uri pentru vulnerabilități cunoscute de securitate cibernetică (inclusiv exploit-uri zero-day)

- Ele elimină părți vechi sau neutilizate ale programelor pe care hackerii le-ar putea exploata

- Ei introduc noi măsuri de securitate cibernetică pentru a menține utilizatorii în siguranță

- Ele remediază erori minore care sunt vulnerabile la fuzzing

3. Utilizați Secure Web Hosting

Hackerii încalcă peste 127.000 de site-uri web în fiecare zi. Și pentru că hackerii vă pot încălca site-ul prin pluginuri, teme de site sau versiuni învechite ale nucleului WordPress, site-urile WordPress sunt ținte principale.

Din fericire, vă puteți proteja organizația folosind un furnizor de găzduire securizat precum Kinsta. Kinsta vă protejează site-ul cu:

- Conexiuni criptate Secure File Transfer Protocol (SFTP) și Secure Shell (SSH).

- O conexiune sigură la Google Cloud Platform

- O garanție de remediere a hackurilor

- Un instrument de refuz IP care vă permite să blocați accesul adreselor IP la site-ul dvs. web

- Protecție distribuită de respingere a serviciului (DDoS) și un firewall la nivel de întreprindere prin Cloudflare

- Backup-uri automate la fiecare două săptămâni

- O garanție de securitate

4. Utilizați un firewall

Firewall-urile sunt exact așa cum sună: pereți digitali între sistemul dvs. și lumea exterioară. Firewall-urile adaugă un strat suplimentar de protecție sistemelor dvs., deoarece hackerii trebuie să încalce firewall-ul înainte de a vă putea ataca sistemul.

Există multe tipuri de firewall-uri din care puteți alege, inclusiv firewall-uri personale, de filtrare de pachete, cu state, aplicații web și de următoarea generație (NGFW).

5. Utilizați regula de acces minim

Regula de acces minim spune că oamenii din organizația dvs. ar trebui să aibă acces numai la datele, hardware-ul și software-ul de care au nevoie pentru a-și îndeplini sarcinile de lucru obișnuite.

Regula de acces minim creează mai puține puncte de intrare pentru hackerii care folosesc inginerie socială, limitând numărul de persoane care au acces administrativ la fiecare sistem.

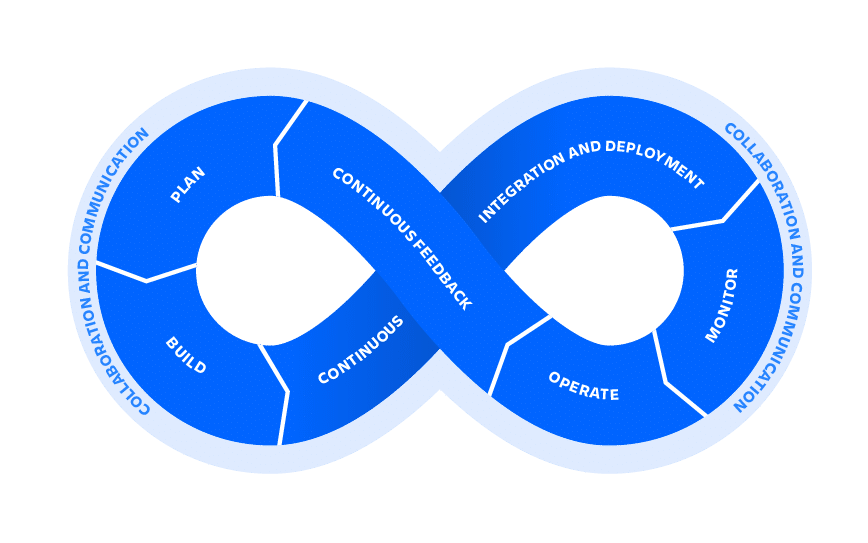

6. Treceți la Dezvoltare DevOps

DevOps este o abordare care folosește un sistem de dezvoltare continuă pentru a actualiza programele în mod constant. Vă poate ajuta să vă întăriți securitatea împotriva exploit-urilor zero-day, deoarece vă obligă să vă actualizați și să vă schimbați sistemul în mod constant.

Dacă doriți să aflați mai multe despre dezvoltarea DevOps, puteți citi articolul nostru „Instrumente DevOps”. Dar, pe scurt, dezvoltarea DevOps urmează acest ciclu de viață:

7. Implementați instruirea privind securitatea utilizatorilor

Instruirea privind securitatea utilizatorilor îi învață pe angajați să identifice tehnicile de inginerie socială și amenințările de securitate în sălbăticie.

Instruirea angajaților dvs. pentru a identifica amenințările de securitate cibernetică îi va ajuta să identifice atacurile, să informeze rapid oamenii potriviți și să acționeze fără să intre în panică sau să ofere informații hackerilor.

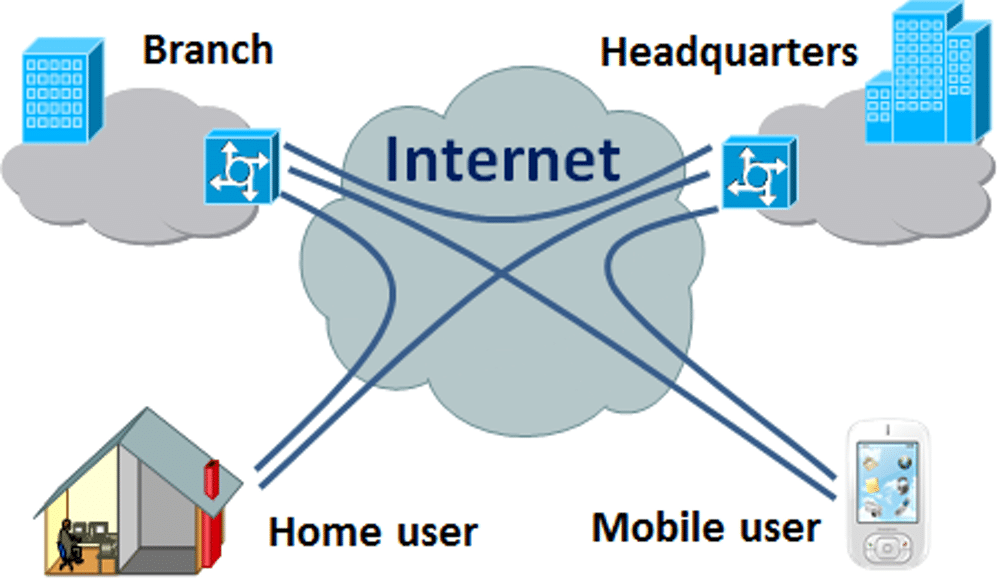

8. Folosiți VPN-uri

Rețelele private virtuale (VPN) sunt servere intermediare care vă protejează datele de navigare, adresa IP și datele de conexiune pe măsură ce navigați pe internet. Utilizarea VPN-urilor va îngreuna hackerii criminali să vă pătrundă în sistemul dvs. prin intermediul browserului dvs. web, deoarece au mai puține informații de folosit împotriva dvs.

VPN-urile funcționează astfel:

rezumat

Atacurile zero-day sunt din ce în ce mai frecvente și o îngrijorare naturală pentru organizațiile de pe tot globul. Cu toate acestea, există pași pe care îi puteți lua pentru a vă reduce riscul de atac, inclusiv:

- Antrenează-ți personalul să detecteze și să răspundă la atacuri

- Folosind măsuri de securitate cibernetică, cum ar fi VPN-uri, software de securitate și firewall-uri

- Modificarea procesului de dezvoltare pentru a actualiza sistemele în mod regulat

- Controlând cu atenție accesul la date și sistemele vulnerabile

- Utilizarea serviciilor de găzduire a site-urilor web securizate (cum ar fi Kinsta)

Acum că ne-am împărtășit sfaturile noastre, totul este pentru tine. Ce pași luați pentru a reduce riscul unui atac cibernetic la organizația dvs.? Vă rugăm să ne anunțați în comentariile de mai jos.