Apa itu Eksploitasi Zero-Day? Dan Mengapa Mereka Berbahaya?

Diterbitkan: 2021-12-04Sementara bisnis selalu memiliki banyak ancaman untuk dihadapi, serangan dunia maya menjadi semakin mengkhawatirkan. Eksploitasi zero-day adalah salah satu ancaman malware terberat.

Serangan dunia maya dapat memiliki konsekuensi yang parah bagi bisnis, karena peretas dapat mencuri uang, data, atau kekayaan intelektual yang membahayakan operasi Anda. Dan tidak ada perusahaan yang kebal. Mereka berdampak pada pedagang, bisnis lokal, rantai nasional, dan bahkan raksasa global seperti Google (pada kenyataannya, Google memiliki setidaknya 22 serangan tak terduga setiap tahun).

Tapi itu tidak berarti bahwa serangan cyber tidak bisa dihindari. Ada beberapa langkah yang bisa kita ambil untuk melindungi diri kita sendiri.

Dalam artikel ini, kami akan memberi tahu Anda semua yang perlu Anda ketahui tentang eksploitasi zero-day, mengapa itu berbahaya, dan bagaimana Anda dapat mengidentifikasi dan mencegahnya.

Ayo mulai!

Apa itu Eksploitasi Zero-Day?

Eksploitasi zero-day adalah kelemahan keamanan yang sebelumnya belum ditemukan pada perangkat lunak atau perangkat keras Anda yang dapat dieksploitasi oleh peretas untuk menembus sistem Anda. Eksploitasi zero-day memiliki banyak nama berbeda, termasuk “eksploitasi zero-hour” atau “eksploitasi day0.”

Tidak peduli namanya, asal usul "zero-day" adalah sama. Istilah "zero-day" menekankan keseriusan masalah. Setelah seseorang menemukan kerentanan zero-day, pengembang memiliki waktu nol hari untuk memperbaiki kesalahan sebelum menjadi masalah yang mendesak.

Saat mempelajari tentang eksploitasi zero-day, Anda mungkin mendengarnya disebut "kerentanan zero-day" atau "serangan zero-day." Ada perbedaan penting antara istilah-istilah ini:

- “Eksploitasi nol hari” mengacu pada metode yang digunakan peretas untuk menyerang perangkat lunak

- “Kerentanan nol hari” mengacu pada kelemahan yang belum ditemukan di sistem Anda

- “Serangan nol hari” mengacu pada tindakan yang diambil peretas saat mereka menggunakan kerentanan untuk menembus sistem Anda

Istilah "belum ditemukan" sangat penting ketika membahas kerentanan zero-day, karena kerentanan harus tidak diketahui oleh pembuat sistem untuk dianggap sebagai "kerentanan zero-day." Kerentanan keamanan berhenti menjadi "kerentanan nol hari" setelah pengembang mengetahui masalahnya dan telah merilis tambalan.

Banyak kelompok orang yang berbeda melakukan serangan zero-day, termasuk:

- Penjahat dunia maya: Peretas kriminal dengan motivasi finansial

- Hacktivists: Orang yang ingin meretas sistem untuk memajukan tujuan atau agenda politik

- Peretas perusahaan: Peretas yang ingin mempelajari informasi tentang pesaing

- Peretas nirlaba: Orang yang menemukan kerentanan untuk menjualnya ke perusahaan (tetapi tidak bermaksud mengeksploitasi kerentanan itu sendiri)

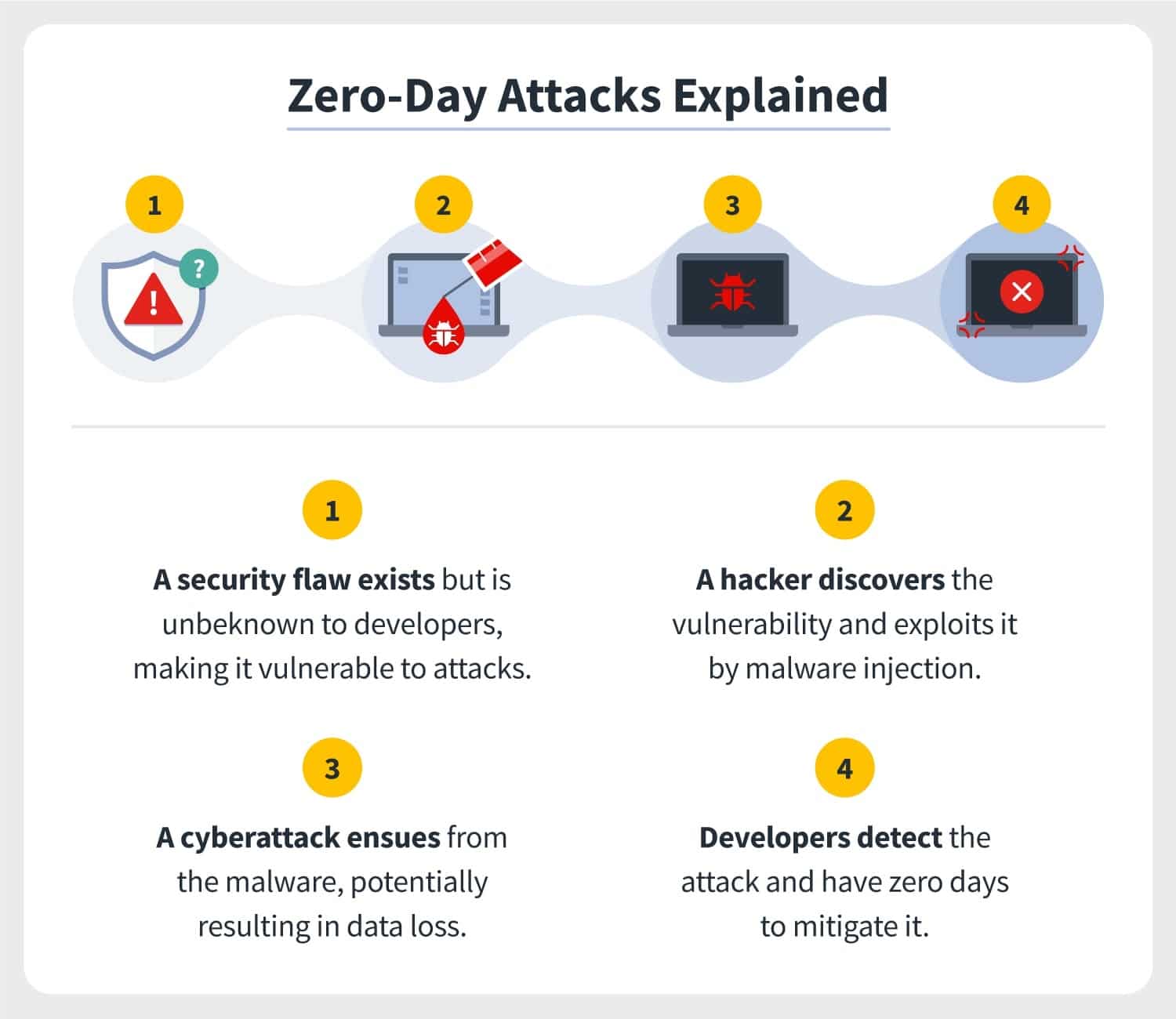

Cara Kerja Serangan Zero-Day

Meskipun setiap serangan berbeda, sebagian besar serangan umumnya bekerja seperti ini:

- Langkah 1: Pengembang Anda membuat sistem. Sistem ini mengandung kerentanan zero-day yang tidak diketahui pengembang.

- Langkah 2: Setelah sistem aktif, peretas (terkadang disebut "aktor ancaman" atau "pelaku jahat") menemukan kerentanan dalam sistem.

- Langkah 3: Peretas menulis dan mengeksekusi kode berbahaya untuk mengeksploitasi kerentanan dan melanggar sistem Anda.

- Langkah 4: Baik publik atau pengembang melihat masalah yang parah, dan pengembang memperbaiki masalah tersebut dengan tambalan.

Terkadang, peretas yang menemukan ancaman zero-day Anda dan peretas yang menyerang sistem Anda adalah orang yang berbeda.

Beberapa peretas menjual informasi kepada peretas lain melalui pasar gelap. Pasar gelap ada di web gelap — bagian dari internet yang tidak dapat Anda jangkau dengan mesin pencari seperti Google, Yahoo, dan Bing. Orang-orang mengakses web gelap melalui browser anonim seperti Tor.

Beberapa perusahaan keamanan siber juga mencari eksploitasi untuk menjual informasi itu kepada pemilik sistem.

Perusahaan-perusahaan ini menjual data tersebut melalui pasar "putih" atau "abu-abu" (meskipun perbedaan antara pasar putih, abu-abu, dan gelap bervariasi tergantung pada undang-undang keamanan siber setempat).

Sekarang setelah Anda mengetahui cara kerja eksploitasi zero-day, Anda mungkin bertanya-tanya bagaimana peretas membobol sistem Anda.

Meskipun tidak ada metode yang terbukti benar, banyak peretas menggunakan:

kabur

Fuzzing (atau "pengujian fuzz") adalah teknik brute force yang digunakan peretas untuk menemukan lubang di sistem Anda.

Ketika seorang peretas mengaburkan target, mereka menggunakan perangkat lunak yang memasukkan data acak ke dalam kotak input sistem Anda (kotak teks tempat orang memasukkan informasi). Kemudian, peretas mengawasi kerusakan, kebocoran memori, atau pernyataan gagal yang menunjukkan adanya lubang pada kode Anda.

Banyak teknik fuzzing berfokus pada spamming kotak input dengan jawaban acak, tidak masuk akal, atau tidak valid. Misalnya, jika Anda memiliki kotak teks untuk seseorang untuk memasukkan usia mereka dalam tahun, seorang peretas akan menguji untuk melihat bagaimana sistem Anda merespons ketika mereka memasukkan "-94" atau "@45."

Rekayasa Sosial

Rekayasa sosial adalah teknik manipulasi yang digunakan peretas untuk mendapatkan akses ke sistem melalui penggunanya.

Ada banyak jenis rekayasa sosial, antara lain:

- Pretexting: Ketika seseorang menggunakan dalih, mereka mencoba untuk mendapatkan kepercayaan Anda dengan membuat skenario yang dapat dipercaya. Misalnya, mereka mungkin berpura-pura dari departemen TI Anda dan mengatakan bahwa mereka membutuhkan kata sandi Anda.

- Ketika seseorang memancing Anda, mereka mencoba untuk menembus sistem Anda dengan membujuk Anda untuk berinteraksi dengan materi yang korup. Misalnya, pada tahun 2018, seorang peretas Tiongkok mengirim CD misterius ke beberapa otoritas negara bagian dan lokal AS. Tujuannya adalah untuk mengelabui mereka agar membuka isi CD karena penasaran.

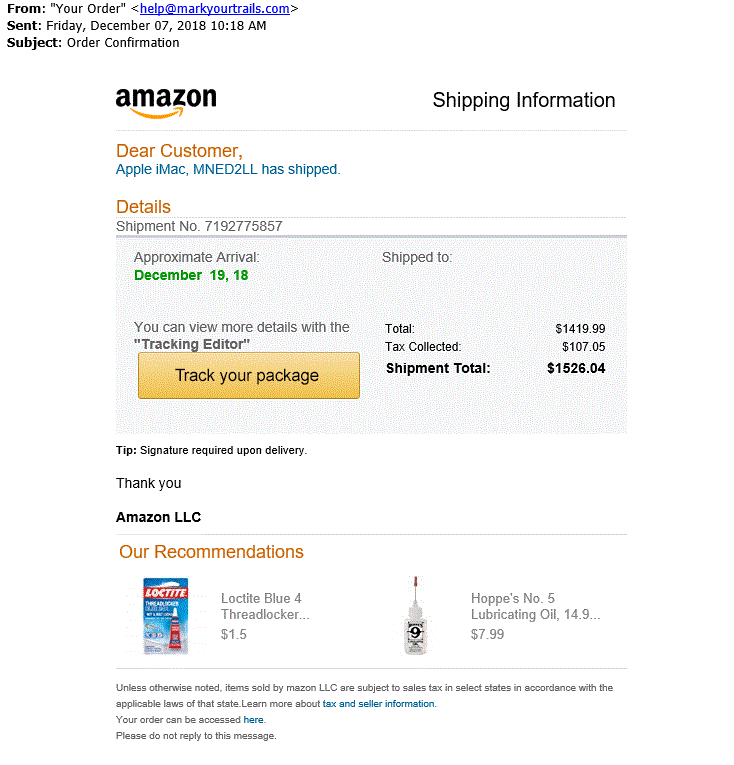

- Phishing: Saat seseorang melakukan phishing kepada Anda, mereka menyamar sebagai seseorang yang Anda kenal untuk meyakinkan Anda agar memberi mereka informasi rahasia, membuka file berbahaya, atau mengeklik tautan yang rusak. Misalnya, jika Anda mengharapkan email dari “[email protected]”, peretas dapat menggunakan alamat email “[email protected]” untuk mengelabui Anda. Karena 38% serangan siber terhadap perusahaan AS pada tahun 2019 menggunakan phishing, banyak perusahaan melindungi diri mereka dari phishing dengan alat pencegahan penipuan seperti FraudLabsPro atau Simility.

Setelah peretas menggunakan rekayasa sosial untuk menembus sistem, mereka menggunakan akun pengguna untuk mencari kerentanan zero-day dari dalam.

Target Umum

Anda tidak perlu menjadi perusahaan perbankan bernilai miliaran dolar agar peretas dapat menargetkan Anda. Peretas akan menargetkan organisasi, individu, atau entitas mana pun yang dapat mereka manfaatkan, terutama:

- Organisasi dengan keamanan siber yang buruk

- Organisasi yang menangani data pribadi (terutama alamat, nomor Jaminan Sosial (SSN), nama lengkap resmi pelanggan, dan tanggal lahir pelanggan)

- Agensi pemerintahan

- Organisasi yang memiliki informasi rahasia

- Organisasi yang membuat perangkat lunak atau perangkat keras untuk pelanggan (karena mereka dapat menggunakan teknologi untuk meretas pelanggan)

- Organisasi yang bekerja di bidang pertahanan

Saat memilih siapa yang akan diretas, banyak peretas mencari sasaran empuk yang akan menghasilkan imbalan tinggi, karena mereka ingin menghasilkan uang paling banyak dengan sedikit usaha dan risiko.

Meskipun setiap peretas bekerja secara berbeda, sebagian besar menargetkan:

- Sistem operasi

- browser web

- Perangkat keras dan firmware

- Aplikasi software

- Perangkat Internet of Things (IoT)

Contoh

Meskipun Anda mungkin tidak memikirkan tentang serangan siber secara teratur, hal itu terjadi lebih sering daripada yang Anda sadari. Pada tahun 2020, individu dan organisasi telah mendeteksi lebih dari 677 juta keping malware. Ini adalah peningkatan 2.317,86% dari 2010, ketika orang hanya mendeteksi lebih dari 28 juta keping malware.

Menurut penelitian dari Ponemon Institute, hampir 48% organisasi telah mengalami pelanggaran data dalam dua tahun terakhir. 62% dari organisasi ini tidak menyadari kerentanan sebelum serangan (artinya mereka adalah serangan zero-day).

Meskipun sebagian besar organisasi tidak mempublikasikan rincian serangan mereka, kami mengetahui banyak serangan besar dalam beberapa tahun terakhir. Ini termasuk:

Peretasan Google Chrome 2021

Pada April 2021, Google merilis pembaruan untuk browser Google Chrome di perangkat Windows, Linux, dan Mac. Antara lain, pembaruan ini memperbaiki kerentanan zero-day yang dieksploitasi oleh peretas. Mereka menyebut kerentanan "CVE-2021-21224."

Meskipun Google tidak membagikan detail lengkap serangan tersebut, CVE-2021-21224 mengizinkan seseorang untuk menjalankan kode di kotak pasir melalui halaman HTML yang dibuat.

Peretasan Zoom 2020

Pada Juli 2020, perusahaan keamanan siber 0patch melaporkan bahwa orang yang tidak dikenal telah mengidentifikasi kerentanan zero-day di Zoom. Kerentanan memungkinkan peretas untuk menjalankan kode dari jarak jauh di Zoom setelah mereka mendapatkan entri dengan membuat pengguna mengklik tautan atau membuka malware. Kerentanan hanya ada di komputer yang menjalankan Windows 7 atau versi Windows yang lebih lama.

Setelah mengetahui kerentanannya, 0patch membawa informasi tersebut ke Zoom, dan pengembang Zoom merilis patch keamanan untuk masalah tersebut dalam sehari.

Serangan Microsoft Word 2016/2017

Pada tahun 2016, Ryan Hanson (seorang peneliti keamanan dan konsultan dari Optiv) mengidentifikasi kerentanan zero-day dalam Microsoft Word. Kerentanan (dikenal sebagai “CVE-2017-0199”) memungkinkan penyerang memasang malware di komputer pengguna setelah pengguna mengunduh dokumen Word yang menjalankan skrip berbahaya.

Menurut Reuters, peretas mengeksploitasi CVE-2017-0199 untuk mencuri jutaan dari rekening bank online sebelum pengembang Microsoft menambalnya pada 2017. Menariknya, Hanson bukan satu-satunya orang yang menemukan CVE-2017-0199 — pada April 2017, para peneliti di McAfee dan FireEye keduanya melaporkan menemukan kerentanan.

Serangan Stuxnet 2010

Pada 2010, Stuxnet menargetkan beberapa fasilitas (termasuk fasilitas nuklir) di Iran. Stuxnet adalah worm komputer yang menginfeksi komputer Windows melalui stik USB yang berisi malware.

Malware Stuxnet kemudian menyerang mesin dengan menargetkan Programmable Logic Controllers (PLCs). PLC ini mengotomatiskan proses mesin, yang berarti Stuxnet dapat mengganggu mesin targetnya.

Menurut McAfee, Stuxnet menghancurkan beberapa instalasi pengolahan air, pembangkit listrik, saluran gas, dan sentrifugal di fasilitas pengayaan uranium Natanz Iran. Stuxnet juga melahirkan banyak turunan, termasuk Duqu (sebuah malware yang mencuri data dari komputer yang menjadi targetnya).

Mengapa Serangan Zero-Day Berbahaya

Dampak finansial, operasional, dan hukum dari serangan zero-day bisa sangat menghancurkan. Menurut Laporan Investigasi Pelanggaran Data Verizon 2021, 95% organisasi yang ditargetkan oleh peretas kehilangan:

- Antara $250–$984.855 dalam serangan Business Email Compromise (BEC)

- Antara $148–$1,594.648 dalam insiden Pelanggaran Data Komputer (CDB)

- Antara $69–$1.155.755 dalam insiden ransomware

Namun, serangan zero-day masih menghancurkan bahkan jika Anda tidak kehilangan uang. Inilah alasannya:

Mereka Bisa Tidak Terdeteksi Selama Berhari-hari, Berbulan-bulan, atau Bahkan Bertahun-tahun

Karena kerentanan zero-day tidak diketahui oleh pengembang, banyak organisasi tidak tahu kapan penyerang telah melanggar sistem mereka sampai lama setelah serangan. Sayangnya, ini berarti peretas dapat berulang kali menyalahgunakan sistem Anda sebelum Anda dapat menghentikannya.

Kerentanan Bisa Sulit Diperbaiki

Setelah bisnis Anda mengetahui bahwa peretas telah menyusup ke sistem Anda, Anda harus mencari tahu di mana kerentanannya. Karena banyak organisasi menggunakan banyak sistem, perlu beberapa saat untuk menemukan dan menambal lubangnya.

Peretas Dapat Menggunakannya untuk Mencuri Data Keuangan atau Informasi Perbankan

Banyak penyerang memasuki sistem untuk mencuri data keuangan atau informasi perbankan. Beberapa peretas menjual data ini ke pihak ketiga, sementara yang lain akan menggunakan informasi keuangan Anda untuk mencuri uang dari Anda.

Penjahat Dapat Menggunakannya untuk Menahan Perusahaan Anda untuk Uang Tebusan

Sementara banyak peretas menggunakan serangan zero-day untuk mencuri data, yang lain meminta tebusan dari perusahaan Anda melalui serangan Distributed Denial of Service (DDoS) dan teknik tebusan lainnya. DDoS menyerang spam situs web Anda dengan permintaan hingga crash.

Jika Anda ingin mempelajari cara menghentikan serangan DDoS, Anda dapat membaca studi kasus kami: “Cara Menghentikan Serangan DDoS di Jalurnya.”

Penjahat Dapat Menargetkan Pelanggan Anda

Jika Anda menjual perangkat lunak atau perangkat keras dengan basis pengguna khusus, peretas dapat menembus sistem Anda dan menggunakannya untuk menyerang pelanggan Anda.

Kami baru-baru ini melihat contoh yang menghancurkan dari hal ini ketika penjahat melanggar perangkat lunak Kaseya dan menggunakan sistem mereka untuk menyerang 800-1.500 pelanggan Kaseya dengan ransomware.

Bagaimana Mengidentifikasi Serangan Zero-Day

Karena setiap serangan zero-day bekerja secara berbeda, tidak ada cara sempurna untuk mendeteksinya. Namun, ada banyak cara umum organisasi mengidentifikasi serangan. Berikut adalah enam di antaranya.

1. Lakukan Pemindaian Kerentanan

Pemindaian kerentanan adalah proses mencari kerentanan zero-day di sistem Anda. Setelah Anda menemukan kerentanan, Anda bekerja untuk menambalnya sebelum peretas dapat mengeksploitasinya.

Pemindaian kerentanan dapat menjadi aktivitas independen atau bagian reguler dari proses pengembangan Anda. Banyak organisasi juga memilih untuk mengalihdayakan pemindaian kerentanan mereka ke perusahaan keamanan siber khusus.

2. Kumpulkan dan Pantau Laporan Dari Pengguna Sistem

Saat pengguna sistem Anda berinteraksi dengan sistem Anda secara teratur, mereka mungkin melihat potensi masalah sebelum Anda melakukannya. Secara alami, Anda harus melacak laporan pengguna Anda untuk laporan tentang email mencurigakan, pop-up, atau pemberitahuan tentang upaya sandi.

3. Perhatikan Kinerja Situs Web Anda

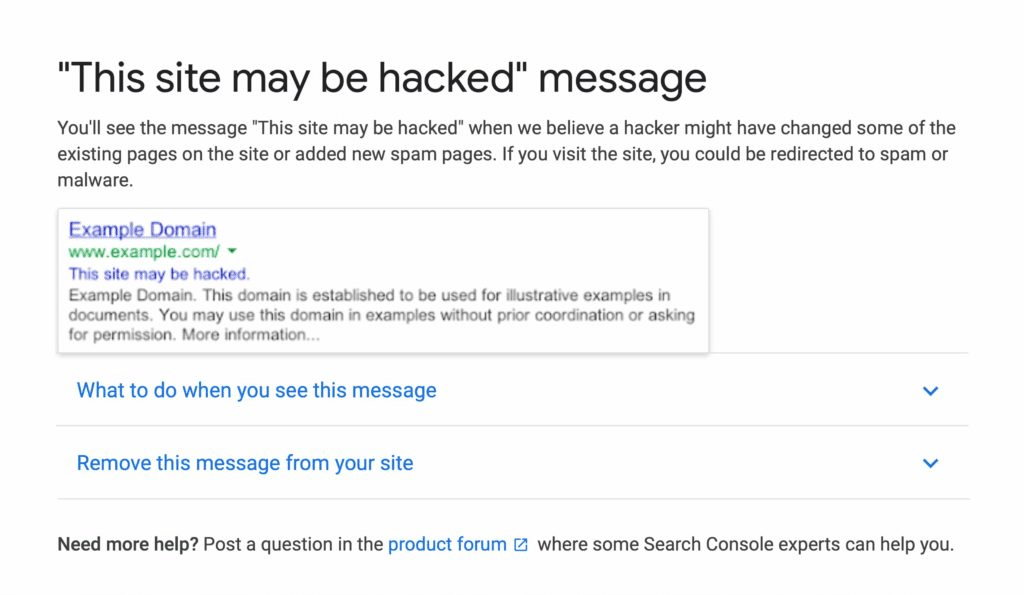

Menurut Laporan Investigasi Pelanggaran Data Verizon 2021, lebih dari 20% serangan siber menargetkan aplikasi web. Meskipun Anda tidak selalu dapat mengetahui apakah peretas telah melanggar aplikasi web atau situs web Anda, seseorang mungkin telah menyerang situs web Anda jika:

- Anda tidak dapat masuk

- Tampilan situs web Anda telah berubah

- Situs web Anda mengarahkan pengunjung ke situs web yang tidak dikenal

- Performa situs web Anda tiba-tiba menurun

- Situs web Anda menampilkan peringatan browser, seperti ini:

4. Gunakan Perburuan Retro

Perburuan retro adalah proses mencari laporan serangan cyber yang signifikan dan memeriksa apakah organisasi Anda terpengaruh. Untuk mendapatkan hasil maksimal dari perburuan retro, pastikan Anda:

Butuh solusi hosting yang memberi Anda keunggulan kompetitif? Kinsta membantu Anda dengan kecepatan luar biasa, keamanan canggih, dan penskalaan otomatis. Lihat rencana kami

- Arahkan semua email dari vendor perangkat lunak Anda ke kotak masuk pusat, dan periksa secara teratur untuk pemberitahuan tentang kelemahan keamanan

- Pindai berita setiap hari untuk memeriksa serangan baru terhadap organisasi di industri Anda

- Baca detail serangan terbaru dan minta pengembang Anda untuk memeriksa apakah sistem Anda dapat menahan serangan serupa

5. Perhatikan Kecepatan Jaringan yang Berkurang

Ketika peretas mendapatkan akses ke sistem melalui malware, peningkatan lalu lintas jaringan terkadang memperlambat koneksi internet korban. Jadi, jika Anda mengawasi kecepatan jaringan Anda, Anda dapat mengidentifikasi serangan saat itu terjadi.

6. Lacak Kinerja Perangkat Lunak Anda

Ketika seseorang mendapatkan akses ke sistem Anda melalui kerentanan, kode yang mereka masukkan ke dalam perangkat lunak Anda dapat memperlambat program Anda, mengubah fungsinya, atau membuat fitur offline. Secara alami, Anda dapat mengidentifikasi serangan zero-day dengan memperhatikan perubahan signifikan atau tidak dapat dijelaskan di sistem Anda.

Bagaimana Melindungi Diri Anda Dari Eksploitasi Zero-Day

Karena Anda tidak punya pilihan selain duduk dan menonton peretas mencuri uang, data, dan rahasia dagang sambil menunggu pengembang menambal lubangnya, serangan zero-day sangat menegangkan.

Senjata terbaik organisasi Anda melawan serangan zero-day adalah persiapan yang lebih baik. Berikut adalah delapan cara Anda dapat melindungi sistem Anda dari serangan zero-day.

1. Gunakan Perangkat Lunak Keamanan

Perangkat lunak keamanan melindungi sistem Anda dari virus, intrusi berbasis internet, dan ancaman keamanan lainnya.

Meskipun setiap perangkat lunak menawarkan jenis perlindungan yang sedikit berbeda, sebagian besar solusi perangkat lunak dapat memindai unduhan untuk mencari malware, memblokir pengguna yang tidak sah dari sistem Anda, dan mengenkripsi data Anda.

Beberapa perusahaan perangkat lunak keamanan juga mengembangkan perangkat lunak khusus untuk situs web. Misalnya, jika Anda menggunakan WordPress (seperti 40% situs web), Anda dapat melindungi situs Anda dengan:

- Perangkat lunak Pemantauan Integritas File (FIM)

- Plugin yang mencari komentar cerdik (seperti Astra Web Security dan WP fail2ban)

- Plugin yang melindungi situs Anda dari serangan brute force

- Jaringan Pengiriman Konten (CDN)

Atau, Anda dapat menggunakan plugin keamanan umum seperti Sucuri atau Wordfence.

2. Sering Instal Pembaruan Perangkat Lunak Baru

Karena peretas menemukan kerentanan dalam kode usang, memperbarui situs web, aplikasi web, dan perangkat lunak Anda adalah kunci untuk menjaga keamanan sistem Anda. Pembaruan baru melindungi sistem Anda karena:

- Mereka berisi tambalan untuk kerentanan keamanan siber yang diketahui (termasuk eksploitasi zero-day)

- Mereka menghapus bagian lama atau tidak terpakai dari program yang dapat dieksploitasi oleh peretas

- Mereka memperkenalkan langkah-langkah keamanan siber baru untuk menjaga keamanan pengguna

- Mereka memperbaiki bug kecil yang rentan terhadap fuzzing

3. Gunakan Hosting Web yang Aman

Peretas melanggar lebih dari 127.000 situs web setiap hari. Dan karena peretas dapat menembus situs Anda melalui plugin, tema situs web, atau versi inti WordPress yang sudah ketinggalan zaman, situs web WordPress adalah target utama.

Untungnya, Anda dapat melindungi organisasi Anda dengan menggunakan penyedia hosting yang aman seperti Kinsta. Kinsta melindungi situs Anda dengan:

- Koneksi Encrypted Secure File Transfer Protocol (SFTP) dan Secure Shell (SSH)

- Koneksi aman ke Google Cloud Platform

- Jaminan perbaikan peretasan

- Alat Penolakan IP yang memungkinkan Anda memblokir alamat IP agar tidak mengakses situs web Anda

- Perlindungan Distributed Denial of Service (DDoS) dan firewall tingkat perusahaan melalui Cloudflare

- Pencadangan otomatis setiap dua minggu

- Jaminan keamanan

4. Gunakan Firewall

Firewall persis seperti apa bunyinya: dinding digital antara sistem Anda dan dunia luar. Firewall menambahkan lapisan perlindungan ekstra ke sistem Anda, karena peretas perlu menembus firewall sebelum mereka dapat menyerang sistem Anda.

Ada banyak jenis firewall yang dapat Anda pilih, termasuk firewall pribadi, pemfilteran paket, stateful, aplikasi web, dan Next-Generation (NGFW).

5. Gunakan Aturan Akses Terkecil

Aturan Akses Terkecil mengatakan bahwa orang-orang di organisasi Anda hanya boleh memiliki akses ke data, perangkat keras, dan perangkat lunak yang mereka perlukan untuk melakukan tugas kerja rutin mereka.

Aturan Akses Terkecil menciptakan lebih sedikit titik masuk bagi peretas yang menggunakan rekayasa sosial, membatasi jumlah orang yang memiliki akses administratif ke setiap sistem.

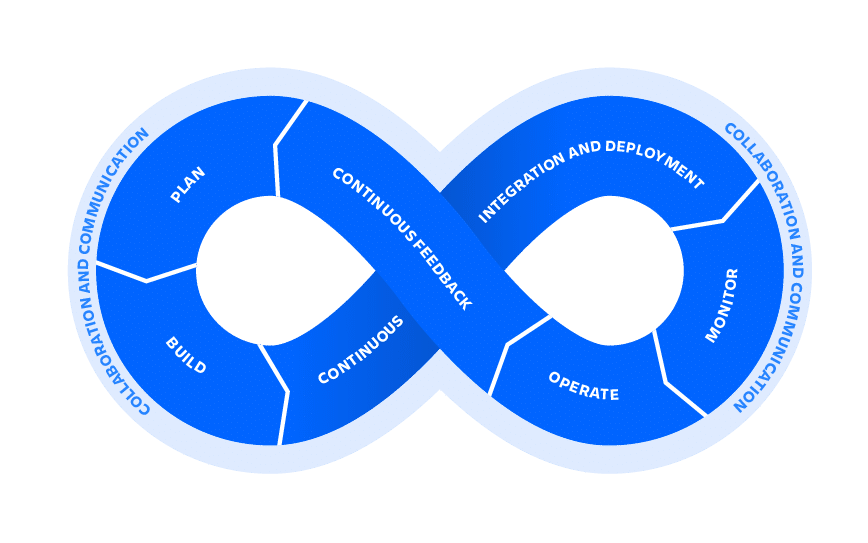

6. Beralih ke Pengembangan DevOps

DevOps adalah pendekatan yang menggunakan sistem pengembangan berkelanjutan untuk memperbarui program secara konstan. Ini dapat membantu Anda memperketat keamanan Anda terhadap eksploitasi zero-day, karena memaksa Anda untuk memperbarui dan mengubah sistem Anda terus-menerus.

Jika Anda ingin mempelajari lebih lanjut tentang pengembangan DevOps, Anda dapat membaca artikel kami “Alat DevOps.” Namun singkatnya, pengembangan DevOps mengikuti siklus hidup ini:

7. Terapkan Pelatihan Keamanan Pengguna

Pelatihan keamanan pengguna mengajarkan karyawan Anda untuk mengidentifikasi teknik rekayasa sosial dan ancaman keamanan di alam liar.

Melatih karyawan Anda untuk mengenali ancaman keamanan siber akan membantu mereka mengidentifikasi serangan, memberi tahu orang yang tepat dengan cepat, dan bertindak tanpa panik atau memberikan informasi kepada peretas.

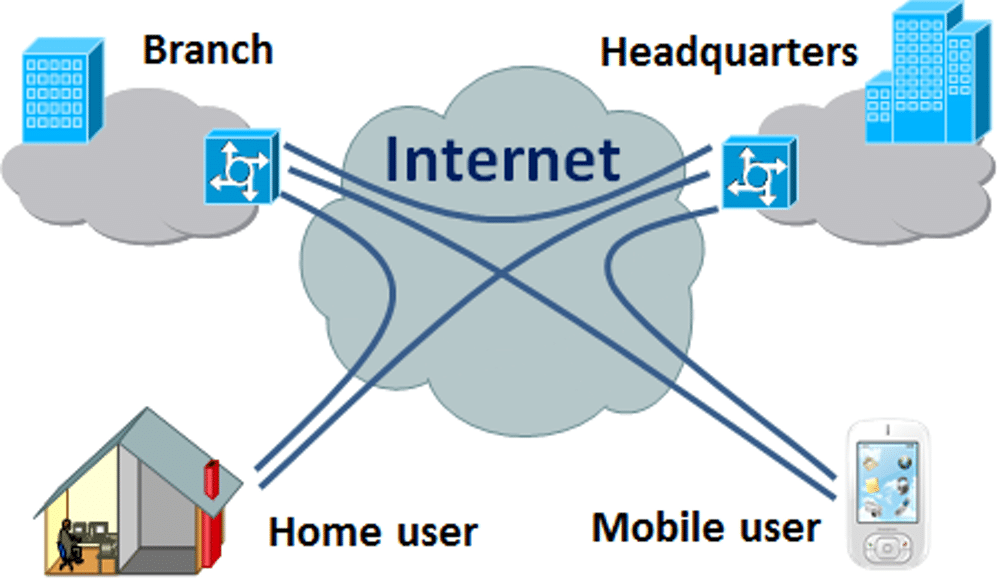

8. Gunakan VPN

Virtual Private Networks (VPNs) adalah server perantara yang melindungi data penjelajahan, alamat IP, dan data koneksi Anda saat Anda menjelajah internet. Menggunakan VPN akan mempersulit peretas kriminal untuk menembus sistem Anda melalui browser web Anda, karena mereka memiliki lebih sedikit informasi untuk digunakan melawan Anda.

VPN bekerja seperti ini:

Ringkasan

Serangan zero-day semakin umum dan menjadi kekhawatiran alami bagi organisasi di seluruh dunia. Namun, ada beberapa langkah yang dapat Anda ambil untuk mengurangi risiko serangan, termasuk:

- Latih staf Anda untuk mengenali dan merespons serangan

- Menggunakan tindakan keamanan siber seperti VPN, perangkat lunak keamanan, dan firewall

- Mengubah proses pengembangan Anda untuk memperbarui sistem secara teratur

- Hati-hati mengontrol akses ke data dan sistem yang rentan

- Menggunakan layanan hosting situs web yang aman (seperti Kinsta)

Sekarang kami telah membagikan tip kami, terserah Anda. Langkah-langkah apa yang Anda ambil untuk mengurangi risiko serangan dunia maya di organisasi Anda? Beri tahu kami di komentar di bawah.