Was ist ein Zero-Day-Exploit? Und warum sind sie gefährlich?

Veröffentlicht: 2021-12-04Während Unternehmen schon immer mit vielen Bedrohungen zu kämpfen hatten, werden Cyberangriffe immer besorgniserregender. Ein Zero-Day-Exploit ist eine der schwersten Malware-Bedrohungen.

Cyber-Angriffe können schwerwiegende Folgen für Unternehmen haben, da Hacker Geld, Daten oder geistiges Eigentum stehlen können, was Ihren Betrieb gefährdet. Und kein Unternehmen ist immun. Sie wirken sich auf Händler, lokale Unternehmen, nationale Ketten und sogar globale Giganten wie Google aus (tatsächlich hat Google jedes Jahr mindestens 22 unvorhergesehene Angriffe).

Das heißt aber nicht, dass Cyberangriffe unvermeidlich sind. Es gibt Maßnahmen, die wir ergreifen können, um uns zu schützen.

In diesem Artikel erklären wir Ihnen alles, was Sie über Zero-Day-Exploits wissen müssen, warum sie gefährlich sind und wie Sie sie erkennen und verhindern können.

Lasst uns beginnen!

Was ist ein Zero-Day-Exploit?

Ein Zero-Day-Exploit ist eine bisher unentdeckte Sicherheitslücke in Ihrer Software oder Hardware, die Hacker ausnutzen können, um in Ihre Systeme einzudringen. Zero-Day-Exploits haben viele verschiedene Namen, darunter „Zero-Hour-Exploits“ oder „day0-Exploits“.

Unabhängig vom Namen ist der Ursprung von „Zero-Day“ derselbe. Der Begriff „Zero-Day“ unterstreicht die Ernsthaftigkeit des Problems. Nachdem jemand eine Zero-Day-Schwachstelle entdeckt hat, haben Entwickler null Tage Zeit, um den Fehler zu beheben, bevor er zu einem dringenden Problem wird.

Wenn Sie von Zero-Day-Exploits erfahren, hören Sie sie möglicherweise als „Zero-Day-Schwachstellen“ oder „Zero-Day-Angriffe“. Es gibt einen wesentlichen Unterschied zwischen diesen Begriffen:

- „Zero-Day-Exploit“ bezieht sich auf die Methode, mit der Hacker Software angreifen

- „Zero-Day-Schwachstelle“ bezieht sich auf die unentdeckte Schwachstelle in Ihrem System

- „Zero-Day-Angriff“ bezieht sich auf die Aktion, die Hacker ergreifen, wenn sie die Schwachstelle nutzen, um in Ihr System einzudringen

Der Begriff „unentdeckt“ ist entscheidend, wenn es um Zero-Day-Schwachstellen geht, da die Schwachstelle den Erstellern des Systems unbekannt sein muss, um als „Zero-Day-Schwachstelle“ betrachtet zu werden. Eine Sicherheitslücke ist keine „Zero-Day-Schwachstelle“, sobald die Entwickler von dem Problem wissen und einen Patch veröffentlicht haben.

Viele verschiedene Personengruppen führen Zero-Day-Angriffe durch, darunter:

- Cyberkriminelle: Kriminelle Hacker mit finanzieller Motivation

- Hacktivisten: Menschen, die sich in Systeme hacken möchten, um eine politische Sache oder Agenda voranzutreiben

- Corporate Hacker: Hacker, die Informationen über einen Konkurrenten erfahren möchten

- Profitorientierte Hacker: Personen, die Schwachstellen finden, um sie an Unternehmen zu verkaufen (aber nicht beabsichtigen, die Schwachstelle selbst auszunutzen)

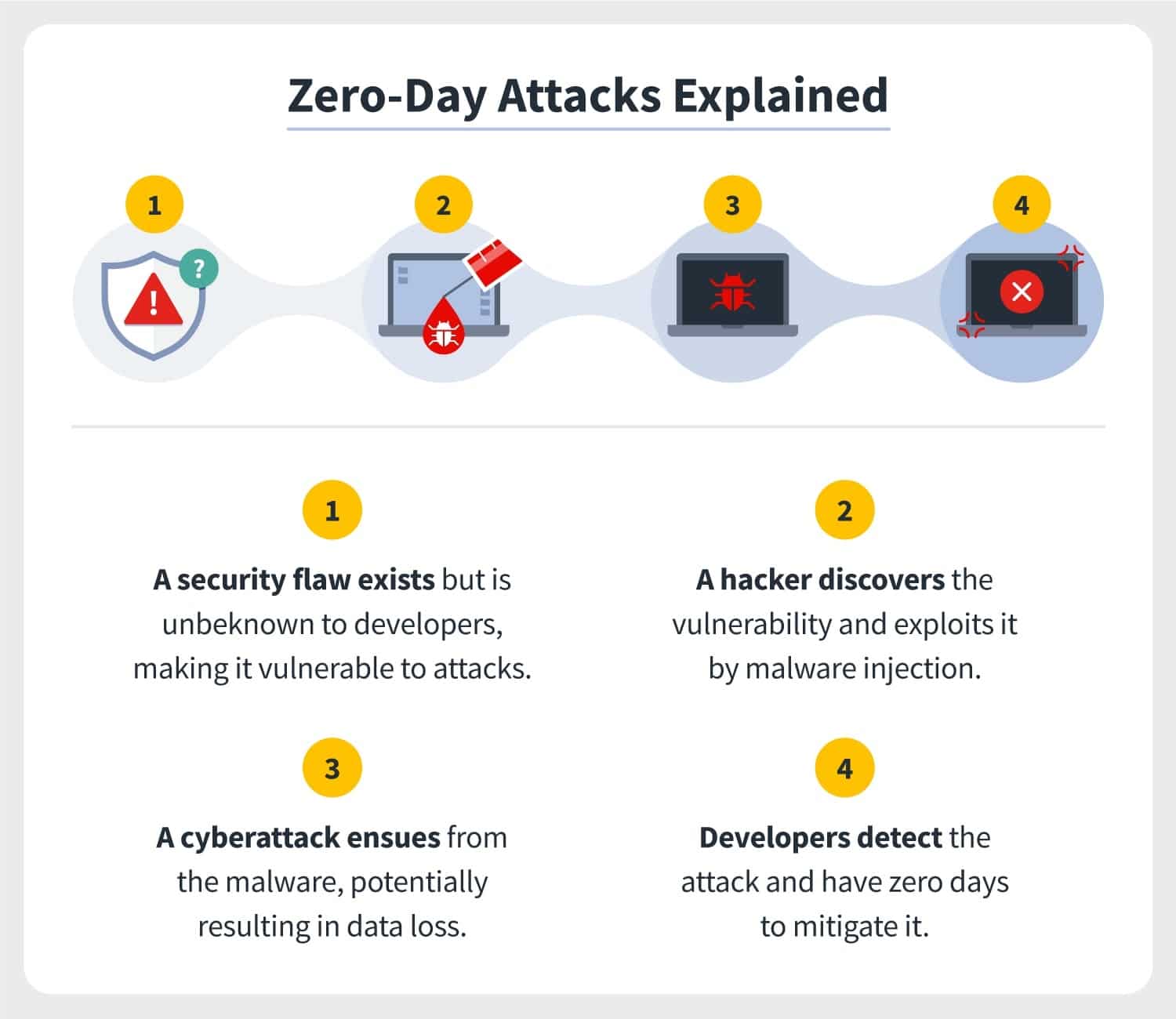

Wie ein Zero-Day-Angriff funktioniert

Obwohl jeder Angriff anders ist, funktionieren die meisten Angriffe im Allgemeinen so:

- Schritt 1: Ihre Entwickler erstellen ein System. Dieses System enthält eine Zero-Day-Schwachstelle, von der die Entwickler nichts wissen.

- Schritt 2: Nachdem das System aktiv ist, entdeckt der Hacker (manchmal auch als „Bedrohungsakteur“ oder „böswilliger Akteur“ bezeichnet) eine Schwachstelle im System.

- Schritt 3: Der Hacker schreibt bösartigen Code und führt ihn aus, um die Schwachstelle auszunutzen und Ihr System zu verletzen.

- Schritt 4: Entweder die Öffentlichkeit oder die Entwickler bemerken ein schwerwiegendes Problem, und die Entwickler beheben das Problem mit einem Patch.

Manchmal sind der Hacker, der Ihre Zero-Day-Bedrohung entdeckt, und der Hacker, der Ihr System angreift, verschiedene Personen.

Einige Hacker verkaufen Informationen über den Schwarzmarkt an andere Hacker. Der Schwarzmarkt existiert im Dark Web – einem Bereich des Internets, den Sie mit Suchmaschinen wie Google, Yahoo und Bing nicht erreichen können. Menschen greifen über anonyme Browser wie Tor auf das Dark Web zu.

Einige Cybersicherheitsunternehmen suchen auch nach Exploits, um diese Informationen an die Eigentümer des Systems zu verkaufen.

Diese Unternehmen verkaufen diese Daten über den „weißen“ oder „grauen“ Markt (obwohl die Unterschiede zwischen dem weißen, grauen und schwarzen Markt je nach Ihren lokalen Cybersicherheitsgesetzen variieren).

Jetzt, da Sie wissen, wie Zero-Day-Exploits funktionieren, fragen Sie sich wahrscheinlich, wie Hacker in Ihr System eindringen können.

Obwohl es keine bewährte Methode gibt, verwenden viele Hacker:

Fuzzing

Fuzzing (oder „Fuzz-Testing“) ist eine Brute-Force-Technik, mit der Hacker Lücken in Ihrem System finden.

Wenn ein Hacker ein Ziel fuzzet, verwendet er eine Software, die zufällige Daten in die Eingabefelder Ihres Systems (Textfelder, in die Personen Informationen eingeben) eingibt. Dann sucht der Hacker nach Abstürzen, Speicherlecks oder fehlgeschlagenen Behauptungen, die auf eine Lücke in Ihrem Code hindeuten.

Viele Fuzzing-Techniken konzentrieren sich darauf, Eingabefelder mit zufälligen, unsinnigen oder ungültigen Antworten zu spammen. Wenn Sie beispielsweise ein Textfeld hätten, in das jemand sein Alter in Jahren eingeben könnte, würde ein Hacker testen, wie Ihr System reagiert, wenn er „-94“ oder „@45“ eingibt.

Soziale Entwicklung

Social Engineering ist eine Manipulationstechnik, die Hacker verwenden, um sich über seine Benutzer Zugang zu einem System zu verschaffen.

Es gibt viele Arten von Social Engineering, darunter:

- Pretexting: Wenn jemand Pretexting verwendet, versucht er, Ihr Vertrauen zu gewinnen, indem er ein glaubwürdiges Szenario erstellt. Beispielsweise können sie vorgeben, von Ihrer IT-Abteilung zu sein, und sagen, dass sie Ihr Passwort benötigen.

- Wenn jemand Sie ködert, versucht er, Ihr System zu durchbrechen, indem er Sie dazu verleitet, mit korruptem Material zu interagieren. Beispielsweise schickte ein chinesischer Hacker 2018 eine mysteriöse CD an mehrere US-Staats- und Kommunalbehörden. Das Ziel war, sie dazu zu bringen, den Inhalt der CD aus Neugier zu öffnen.

- Phishing: Wenn jemand Sie phisht, gibt er sich als jemand aus, den Sie kennen, um Sie davon zu überzeugen, ihm vertrauliche Informationen zu geben, eine schädliche Datei zu öffnen oder auf einen beschädigten Link zu klicken. Wenn Sie beispielsweise eine E-Mail von „[email protected]“ erwartet haben, kann ein Hacker die E-Mail-Adresse „[email protected]“ verwenden, um Sie zu phishing. Da 38 % der Cyberangriffe auf US-Unternehmen im Jahr 2019 Phishing nutzten, schützen sich viele Unternehmen mit Betrugspräventionstools wie FraudLabsPro oder Simility vor Phishing.

Sobald ein Hacker Social Engineering verwendet, um in ein System einzudringen, verwendet er das Konto des Benutzers, um von innen heraus nach Zero-Day-Schwachstellen zu suchen.

Gemeinsame Ziele

Sie müssen kein milliardenschweres Bankunternehmen sein, damit ein Hacker Sie angreifen kann. Hacker zielen auf jede Organisation, Einzelperson oder Einheit ab, von der sie profitieren können, insbesondere:

- Organisationen mit schlechter Cybersicherheit

- Organisationen, die mit personenbezogenen Daten umgehen (insbesondere Adressen, Sozialversicherungsnummern (SSNs), vollständige rechtliche Namen von Kunden und Geburtsdaten von Kunden)

- Regierungsbehörden

- Organisationen, die über vertrauliche Informationen verfügen

- Organisationen, die Software oder Hardware für Kunden erstellen (da sie die Technologie verwenden können, um Kunden zu hacken)

- Organisationen, die im Verteidigungsbereich tätig sind

Bei der Auswahl, wen sie hacken, suchen viele Hacker nach einfachen Zielen, die eine hohe Belohnung einbringen, da sie mit dem geringsten Aufwand und Risiko das meiste Geld verdienen wollen.

Obwohl jeder Hacker anders arbeitet, zielen die meisten auf Folgendes ab:

- Betriebssysteme

- Internetbrowser

- Hard- und Firmware

- Softwareanwendungen

- Internet der Dinge (IoT)-Geräte

Beispiele

Obwohl Sie vielleicht nicht regelmäßig an Cyberangriffe denken, passieren sie öfter, als Sie vielleicht denken. Bis 2020 haben Einzelpersonen und Organisationen über 677 Millionen Malware entdeckt. Dies ist eine Steigerung von 2.317,86 % gegenüber 2010, als Menschen nur über 28 Millionen Malware entdeckt hatten.

Laut einer Studie des Ponemon Institute haben fast 48 % der Unternehmen in den letzten zwei Jahren eine Datenschutzverletzung erlebt. 62 % dieser Unternehmen waren sich der Schwachstelle vor dem Angriff nicht bewusst (was bedeutet, dass es sich um Zero-Day-Angriffe handelte).

Obwohl die meisten Organisationen keine Details ihrer Angriffe veröffentlichen, wissen wir von vielen großen Angriffen aus den letzten Jahren. Diese beinhalten:

Der Google Chrome-Hack 2021

Im April 2021 veröffentlichte Google ein Update für seinen Google Chrome-Browser auf Windows-, Linux- und Mac-Geräten. Dieses Update behebt unter anderem eine Zero-Day-Schwachstelle, die ein Hacker ausgenutzt hat. Sie nannten die Schwachstelle „CVE-2021-21224“.

Obwohl Google nicht alle Details des Angriffs mitteilte, erlaubte CVE-2021-21224 jemandem, Code in einer Sandbox über eine gestaltete HTML-Seite auszuführen.

Der Zoom-Hack 2020

Im Juli 2020 berichtete das Cybersicherheitsunternehmen 0patch, dass eine anonyme Person eine Zero-Day-Schwachstelle in Zoom identifiziert hatte. Die Schwachstelle ermöglichte es einem Hacker, Code aus der Ferne in Zoom auszuführen, sobald er sich Zugang verschafft hatte, indem er einen Benutzer dazu brachte, auf einen Link zu klicken oder Malware zu öffnen. Die Schwachstelle bestand nur auf Computern mit Windows 7 oder früheren Versionen von Windows.

Nachdem 0patch von der Schwachstelle erfahren hatte, übermittelte es die Informationen an Zoom, und die Entwickler von Zoom veröffentlichten innerhalb eines Tages einen Sicherheitspatch für das Problem.

Der Microsoft Word-Angriff 2016/2017

Im Jahr 2016 identifizierte Ryan Hanson (ein Sicherheitsforscher und Berater von Optiv) eine Zero-Day-Schwachstelle in Microsoft Word. Die Schwachstelle (bekannt als „CVE-2017-0199“) ermöglichte es einem Angreifer, Malware auf dem Computer eines Benutzers zu installieren, nachdem der Benutzer ein Word-Dokument heruntergeladen hatte, das schädliche Skripte ausführte.

Laut Reuters nutzten Hacker CVE-2017-0199 aus, um Millionen von Online-Bankkonten zu stehlen, bevor Microsoft-Entwickler es 2017 patchten. Interessanterweise war Hanson nicht die einzige Person, die CVE-2017-0199 entdeckte – im April 2017, Forscher von McAfee und FireEye gaben beide an, die Schwachstelle gefunden zu haben.

Der Stuxnet-Angriff von 2010

Im Jahr 2010 zielte Stuxnet auf mehrere Anlagen (einschließlich Nuklearanlagen) im Iran. Stuxnet war ein Computerwurm, der Windows-Computer über USB-Sticks infizierte, die Malware enthielten.

Die Stuxnet-Malware griff dann Maschinen an, indem sie auf ihre speicherprogrammierbaren Steuerungen (SPS) abzielte. Diese PLCs automatisieren Maschinenprozesse, was bedeutet, dass Stuxnet in die Maschinen des Ziels eingreifen könnte.

Laut McAfee zerstörte Stuxnet mehrere Wasseraufbereitungsanlagen, Kraftwerke, Gasleitungen und Zentrifugen in der iranischen Urananreicherungsanlage Natanz. Stuxnet hat auch viele Nachkommen hervorgebracht, darunter Duqu (eine Malware, die Daten von den Zielcomputern stiehlt).

Warum Zero-Day-Angriffe gefährlich sind

Die finanziellen, betrieblichen und rechtlichen Auswirkungen eines Zero-Day-Angriffs können verheerend sein. Laut dem Data Breach Investigations Report 2021 von Verizon haben 95 % der von Hackern angegriffenen Organisationen verloren:

- Zwischen 250 und 984.855 US-Dollar für BEC-Angriffe (Business Email Compromise).

- Zwischen 148 und 1.594.648 US-Dollar an Computer Data Breach (CDB) Vorfällen

- Zwischen 69 und 1.155.755 US-Dollar an Ransomware-Vorfällen

Zero-Day-Angriffe sind jedoch immer noch verheerend, selbst wenn Sie kein Geld verlieren. Hier ist der Grund:

Sie können Tage, Monate oder sogar Jahre unentdeckt bleiben

Da Zero-Day-Schwachstellen Entwicklern unbekannt sind, wissen viele Unternehmen erst lange nach dem Angriff, wenn ein Angreifer in ihre Systeme eingedrungen ist. Leider bedeutet dies, dass Hacker Ihr System wiederholt missbrauchen können, bevor Sie sie stoppen können.

Schwachstellen können schwer zu beheben sein

Sobald Ihr Unternehmen erfährt, dass ein Hacker Ihr System kompromittiert hat, müssen Sie herausfinden, wo die Schwachstelle liegt. Da viele Organisationen mehrere Systeme verwenden, kann es eine Weile dauern, bis die Lücke gefunden und gepatcht ist.

Hacker können sie verwenden, um Finanzdaten oder Bankinformationen zu stehlen

Viele Angreifer dringen in Systeme ein, um Finanzdaten oder Bankinformationen zu stehlen. Einige Hacker verkaufen diese Daten an Dritte, während andere Ihre Finanzinformationen verwenden, um Ihnen Geld zu stehlen.

Kriminelle können sie verwenden, um Ihr Unternehmen für Lösegeld zu halten

Während viele Hacker Zero-Day-Angriffe verwenden, um Daten zu stehlen, halten andere Ihr Unternehmen für Lösegeld durch DDoS-Angriffe (Distributed Denial of Service) und andere Lösegeldtechniken. DDoS-Angriffe spammen Ihre Website mit Anfragen, bis sie abstürzt.

Wenn Sie erfahren möchten, wie Sie einen DDoS-Angriff stoppen können, können Sie unsere Fallstudie lesen: „Wie man einen DDoS-Angriff in seinen Spuren stoppt.“

Kriminelle können Ihre Kunden ins Visier nehmen

Wenn Sie Software oder Hardware mit einer dedizierten Benutzerbasis verkaufen, könnten Hacker in Ihr System eindringen und es verwenden, um Ihre Kunden anzugreifen.

Wir haben kürzlich ein verheerendes Beispiel dafür gesehen, als Kriminelle in Kaseyas Software eindrangen und ihr System nutzten, um 800–1.500 von Kaseyas Kunden mit Ransomware anzugreifen.

So erkennen Sie einen Zero-Day-Angriff

Da jeder Zero-Day-Angriff anders funktioniert, gibt es keine perfekte Möglichkeit, sie zu erkennen. Es gibt jedoch viele gängige Methoden, mit denen Unternehmen Angriffe identifizieren. Hier sind sechs davon.

1. Führen Sie Schwachstellen-Scans durch

Beim Schwachstellenscannen wird nach Zero-Day-Schwachstellen in Ihrem System gesucht. Sobald Sie eine Schwachstelle gefunden haben, arbeiten Sie daran, sie zu patchen, bevor Hacker sie ausnutzen können.

Das Scannen auf Schwachstellen kann eine unabhängige Aktivität oder ein regelmäßiger Bestandteil Ihres Entwicklungsprozesses sein. Viele Unternehmen entscheiden sich auch dafür, ihre Schwachstellen-Scans an spezialisierte Cybersicherheitsfirmen auszulagern.

2. Sammeln und überwachen Sie Berichte von Systembenutzern

Da Ihre Systembenutzer regelmäßig mit Ihrem System interagieren, erkennen sie potenzielle Probleme möglicherweise vor Ihnen. Natürlich sollten Sie Ihre Benutzerberichte nach Berichten über verdächtige E-Mails, Popups oder Benachrichtigungen über Passwortversuche verfolgen.

3. Beobachten Sie die Leistung Ihrer Website

Laut dem Data Breach Investigations Report 2021 von Verizon zielen über 20 % der Cyberangriffe auf Webanwendungen ab. Obwohl Sie nicht immer erkennen können, ob Hacker Ihre Webanwendung oder Website verletzt haben, kann jemand Ihre Website angegriffen haben, wenn:

- Sie können sich nicht anmelden

- Das Erscheinungsbild Ihrer Website hat sich geändert

- Ihre Website leitet Besucher auf eine unbekannte Website weiter

- Die Leistung Ihrer Website sinkt unerwartet

- Ihre Website zeigt Browserwarnungen wie diese an:

4. Nutzen Sie die Retro-Jagd

Beim Retro-Hunting wird nach Berichten über schwerwiegende Cyberangriffe gesucht und überprüft, ob Ihr Unternehmen davon betroffen war. Um das Beste aus der Retro-Jagd herauszuholen, stellen Sie sicher, dass Sie:

Benötigen Sie eine Hosting-Lösung, die Ihnen einen Wettbewerbsvorteil verschafft? Kinsta bietet Ihnen unglaubliche Geschwindigkeit, modernste Sicherheit und automatische Skalierung. Sehen Sie sich unsere Pläne an

- Leiten Sie alle E-Mails von Ihren Softwareanbietern an einen zentralen Posteingang und überprüfen Sie ihn regelmäßig auf Benachrichtigungen über Sicherheitslücken

- Durchsuchen Sie die Nachrichten täglich nach neuen Angriffen auf Organisationen in Ihrer Branche

- Lesen Sie die Details der jüngsten Angriffe und bitten Sie Ihre Entwickler zu prüfen, ob Ihre Systeme einem ähnlichen Angriff standhalten könnten

5. Achten Sie auf reduzierte Netzwerkgeschwindigkeit

Wenn ein Hacker durch Malware Zugriff auf ein System erhält, verlangsamt der Anstieg des Netzwerkverkehrs manchmal die Internetverbindung des Opfers. Wenn Sie also Ihre Netzwerkgeschwindigkeiten im Auge behalten, können Sie einen Angriff erkennen, während er stattfindet.

6. Verfolgen Sie die Leistung Ihrer Software

Wenn sich jemand durch eine Schwachstelle Zugriff auf Ihr System verschafft, kann der Code, den er in Ihre Software einfügt, Ihr Programm verlangsamen, seine Funktionen ändern oder Funktionen offline schalten. Natürlich können Sie einen Zero-Day-Angriff identifizieren, indem Sie auf signifikante oder unerklärliche Änderungen in Ihrem System achten.

So schützen Sie sich vor Zero-Day-Exploits

Da Sie keine andere Wahl haben, als Hackern dabei zuzusehen, wie sie Geld, Daten und Geschäftsgeheimnisse stehlen, während Sie darauf warten, dass Entwickler die Lücke schließen, sind Zero-Day-Angriffe sehr stressig.

Die beste Waffe Ihres Unternehmens gegen Zero-Day-Angriffe ist eine bessere Vorbereitung. Hier sind acht Möglichkeiten, wie Sie Ihre Systeme vor Zero-Day-Angriffen schützen können.

1. Verwenden Sie Sicherheitssoftware

Sicherheitssoftware schützt Ihr System vor Viren, Angriffen aus dem Internet und anderen Sicherheitsbedrohungen.

Während jede Software leicht unterschiedliche Arten von Schutz bietet, können die meisten Softwarelösungen Downloads auf Malware scannen, nicht autorisierte Benutzer von Ihrem System blockieren und Ihre Daten verschlüsseln.

Einige Sicherheitssoftwareunternehmen entwickeln auch spezielle Software für Websites. Wenn Sie beispielsweise WordPress verwenden (wie 40 % der Websites), können Sie Ihre Website schützen mit:

- File Integrity Monitoring (FIM)-Software

- Plugins, die nach zwielichtigen Kommentaren suchen (wie Astra Web Security und WP fail2ban)

- Plugins, die Ihre Website vor Brute-Force-Angriffen schützen

- Ein Content Delivery Network (CDN)

Alternativ können Sie ein allgemeines Sicherheits-Plugin wie Sucuri oder Wordfence verwenden.

2. Installieren Sie häufig neue Software-Updates

Da Hacker Schwachstellen in veraltetem Code finden, ist die Aktualisierung Ihrer Website, Webanwendungen und Software der Schlüssel zum Schutz Ihrer Systeme. Neue Updates schützen Ihr System, weil:

- Sie enthalten Patches für bekannte Sicherheitslücken (einschließlich Zero-Day-Exploits)

- Sie entfernen alte oder ungenutzte Teile von Programmen, die Hacker ausnutzen könnten

- Sie führen neue Cybersicherheitsmaßnahmen ein, um die Sicherheit der Benutzer zu gewährleisten

- Sie beheben kleinere Fehler, die anfällig für Fuzzing sind

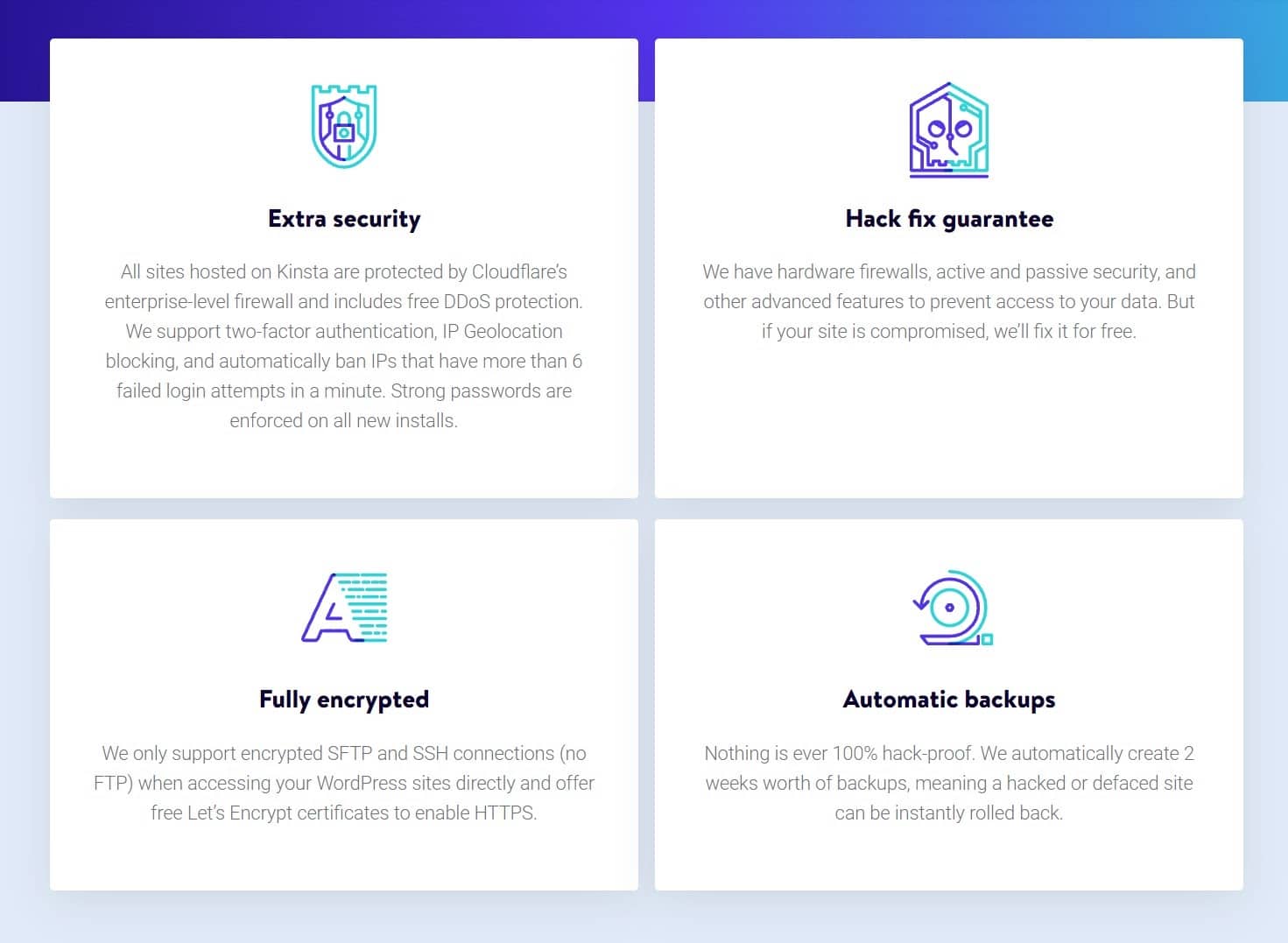

3. Verwenden Sie sicheres Webhosting

Hacker verletzen jeden Tag über 127.000 Websites. Und da Hacker Ihre Website durch Plugins, Website-Designs oder veraltete Versionen des WordPress-Kerns verletzen können, sind WordPress-Websites die Hauptziele.

Glücklicherweise kannst du deine Organisation schützen, indem du einen sicheren Hosting-Anbieter wie Kinsta verwendest. Kinsta schützt deine Website mit:

- Verschlüsselte Secure File Transfer Protocol (SFTP)- und Secure Shell (SSH)-Verbindungen

- Eine sichere Verbindung zur Google Cloud Platform

- Eine Hack-Fix-Garantie

- Ein IP-Deny-Tool, mit dem Sie den Zugriff von IP-Adressen auf Ihre Website blockieren können

- Distributed Denial of Service (DDoS)-Schutz und eine Firewall auf Unternehmensebene durch Cloudflare

- Automatische Backups alle zwei Wochen

- Eine Sicherheitsgarantie

4. Verwenden Sie eine Firewall

Firewalls sind genau das, wonach sie klingen: digitale Mauern zwischen Ihrem System und der Außenwelt. Firewalls fügen Ihren Systemen eine zusätzliche Schutzebene hinzu, da Hacker die Firewall durchbrechen müssen, bevor sie Ihr System angreifen können.

Es gibt viele Arten von Firewalls, aus denen Sie wählen können, darunter persönliche, Paketfilter-, Stateful-, Webanwendungs- und NGFW-Firewalls (Next-Generation).

5. Verwenden Sie die Regel des geringsten Zugriffs

Die Regel des geringsten Zugriffs besagt, dass Personen in Ihrer Organisation nur Zugriff auf Daten, Hardware und Software haben sollten, die sie zur Erfüllung ihrer regulären Arbeitsaufgaben benötigen.

Die Regel für den geringsten Zugriff schafft weniger Einstiegspunkte für Hacker, die Social Engineering verwenden, und begrenzt die Anzahl der Personen, die administrativen Zugriff auf jedes System haben.

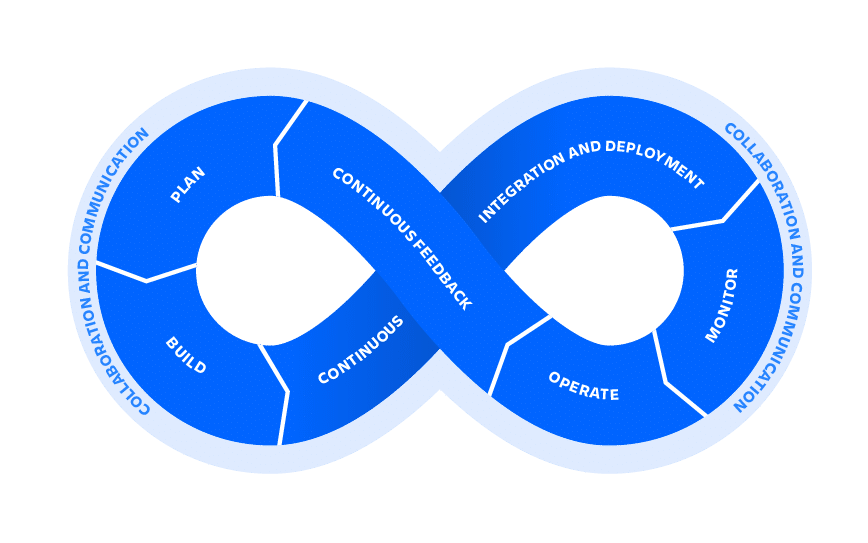

6. Wechseln Sie zur DevOps-Entwicklung

DevOps ist ein Ansatz, der ein System der kontinuierlichen Entwicklung verwendet, um Programme ständig zu aktualisieren. Es kann Ihnen helfen, Ihre Sicherheit gegen Zero-Day-Exploits zu erhöhen, da es Sie dazu zwingt, Ihr System ständig zu aktualisieren und zu ändern.

Wenn Sie mehr über die DevOps-Entwicklung erfahren möchten, können Sie unseren Artikel „DevOps-Tools“ lesen. Aber kurz gesagt, die DevOps-Entwicklung folgt diesem Lebenszyklus:

7. Implementieren Sie Benutzersicherheitsschulungen

Benutzersicherheitsschulungen lehren Ihre Mitarbeiter, Social-Engineering-Techniken und Sicherheitsbedrohungen in freier Wildbahn zu erkennen.

Wenn Sie Ihre Mitarbeiter darin schulen, Cybersicherheitsbedrohungen zu erkennen, können sie Angriffe erkennen, die richtigen Personen schnell informieren und handeln, ohne in Panik zu geraten oder Hackern Informationen zu geben.

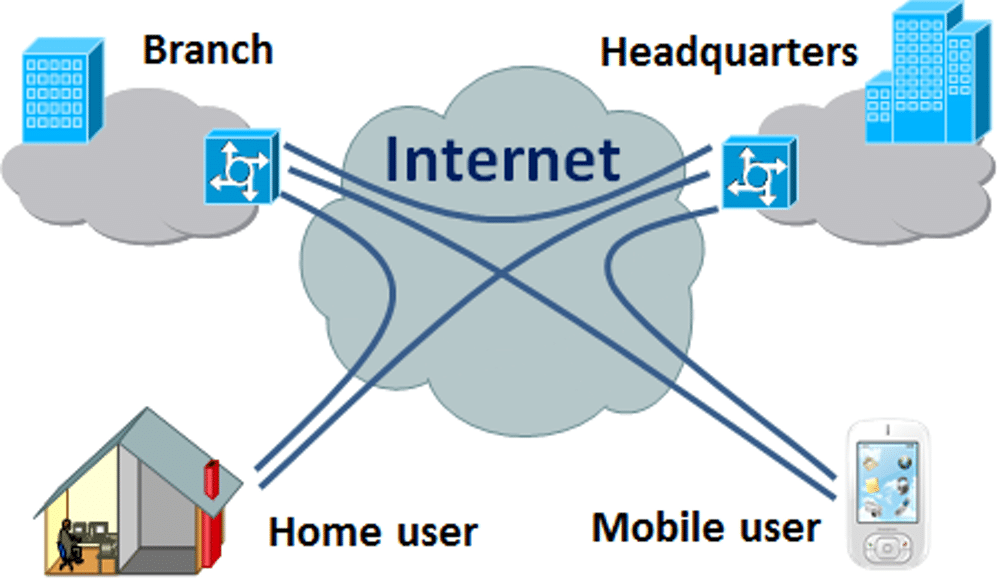

8. Verwenden Sie VPNs

Virtuelle private Netzwerke (VPNs) sind zwischengeschaltete Server, die Ihre Browserdaten, IP-Adresse und Verbindungsdaten schützen, während Sie im Internet surfen. Die Verwendung von VPNs erschwert es kriminellen Hackern, über Ihren Webbrowser in Ihr System einzudringen, da sie weniger Informationen haben, die sie gegen Sie verwenden können.

So funktionieren VPNs:

Zusammenfassung

Zero-Day-Angriffe werden immer häufiger und sind eine natürliche Sorge für Unternehmen auf der ganzen Welt. Es gibt jedoch Maßnahmen, die Sie ergreifen können, um Ihr Angriffsrisiko zu verringern, einschließlich:

- Schulen Sie Ihre Mitarbeiter, um Angriffe zu erkennen und darauf zu reagieren

- Einsatz von Cybersicherheitsmaßnahmen wie VPNs, Sicherheitssoftware und Firewalls

- Ändern Sie Ihren Entwicklungsprozess, um Systeme regelmäßig zu aktualisieren

- Sorgfältige Kontrolle des Zugriffs auf Daten und anfällige Systeme

- Verwendung sicherer Website-Hosting-Dienste (wie Kinsta)

Nachdem wir unsere Tipps geteilt haben, liegt es an Ihnen. Welche Maßnahmen ergreifen Sie, um das Risiko eines Cyberangriffs auf Ihr Unternehmen zu mindern? Bitte teilen Sie uns dies in den Kommentaren unten mit.