Sıfır Gün İstismarı Nedir? Ve Neden Tehlikelidirler?

Yayınlanan: 2021-12-04İşletmeler her zaman mücadele etmesi gereken birçok tehditle karşılaşmış olsa da, siber saldırılar giderek daha endişe verici hale geliyor. Sıfır gün açığı, en ciddi kötü amaçlı yazılım tehditlerinden biridir.

Bilgisayar korsanları operasyonlarınızı tehlikeye atan para, veri veya fikri mülkiyeti çalabileceğinden, siber saldırıların işletmeler için ciddi sonuçları olabilir. Ve hiçbir şirket bağışık değildir. Tüccarları, yerel işletmeleri, ulusal zincirleri ve hatta Google gibi küresel devleri etkiler (aslında, Google'ın her yıl en az 22 öngörülemeyen saldırısı vardır).

Ancak bu, siber saldırıların kaçınılmaz olduğu anlamına gelmez. Kendimizi korumak için atabileceğimiz adımlar var.

Bu makalede, sıfırıncı gün istismarları, neden tehlikeli oldukları ve bunları nasıl tespit edip önleyebileceğiniz hakkında bilmeniz gereken her şeyi anlatacağız.

Hadi başlayalım!

Sıfır Gün İstismarı Nedir?

Sıfır gün açığı, bilgisayar korsanlarının sistemlerinizi ihlal etmek için kullanabileceği, yazılımınızda veya donanımınızda daha önce keşfedilmemiş bir güvenlik açığıdır. Sıfırıncı gün açıkları, "sıfır saat açıkları" veya "0. gün açıkları" dahil olmak üzere birçok farklı isme sahiptir.

Adı ne olursa olsun, “sıfır gün”ün kökeni aynıdır. "Sıfır gün" terimi, sorunun ciddiyetini vurgulamaktadır. Birisi sıfır günlük bir güvenlik açığı keşfettikten sonra, geliştiricilerin hatayı acil bir sorun haline gelmeden önce düzeltmek için sıfır günleri vardır.

Sıfır gün açıkları hakkında bilgi edinirken, bunlara "sıfır gün güvenlik açıkları" veya "sıfır gün saldırıları" denildiğini duyabilirsiniz. Bu terimler arasında önemli bir ayrım vardır:

- "Sıfır gün açığı" , bilgisayar korsanlarının yazılımlara saldırmak için kullandıkları yöntemi ifade eder.

- "Sıfır gün güvenlik açığı" , sisteminizdeki keşfedilmemiş kusuru ifade eder.

- "Sıfır gün saldırısı" , bilgisayar korsanlarının sisteminizi ihlal etmek için güvenlik açığını kullandıklarında gerçekleştirdikleri eylemi ifade eder.

"Keşfedilmemiş" terimi, sıfırıncı gün güvenlik açıklarını tartışırken çok önemlidir, çünkü güvenlik açığının "sıfır gün güvenlik açığı" olarak kabul edilmesi için sistemin yaratıcıları tarafından bilinmemesi gerekir. Geliştiriciler sorunu öğrendikten ve bir yama yayınladıktan sonra, bir güvenlik açığı "sıfır gün güvenlik açığı" olmaktan çıkar.

Aşağıdakiler de dahil olmak üzere birçok farklı insan grubu sıfır gün saldırıları gerçekleştirir:

- Siber suçlular: Mali motivasyonu olan suçlu bilgisayar korsanları

- Hacktivistler: Siyasi bir amacı veya gündemi ilerletmek için sistemlere sızmak isteyen kişiler

- Kurumsal bilgisayar korsanları: Bir rakip hakkında bilgi edinmek isteyen bilgisayar korsanları

- Kâr amacı güden bilgisayar korsanları: Güvenlik açıklarını şirketlere satmak için bulan (ancak bu güvenlik açığından yararlanma niyetinde olmayan kişiler)

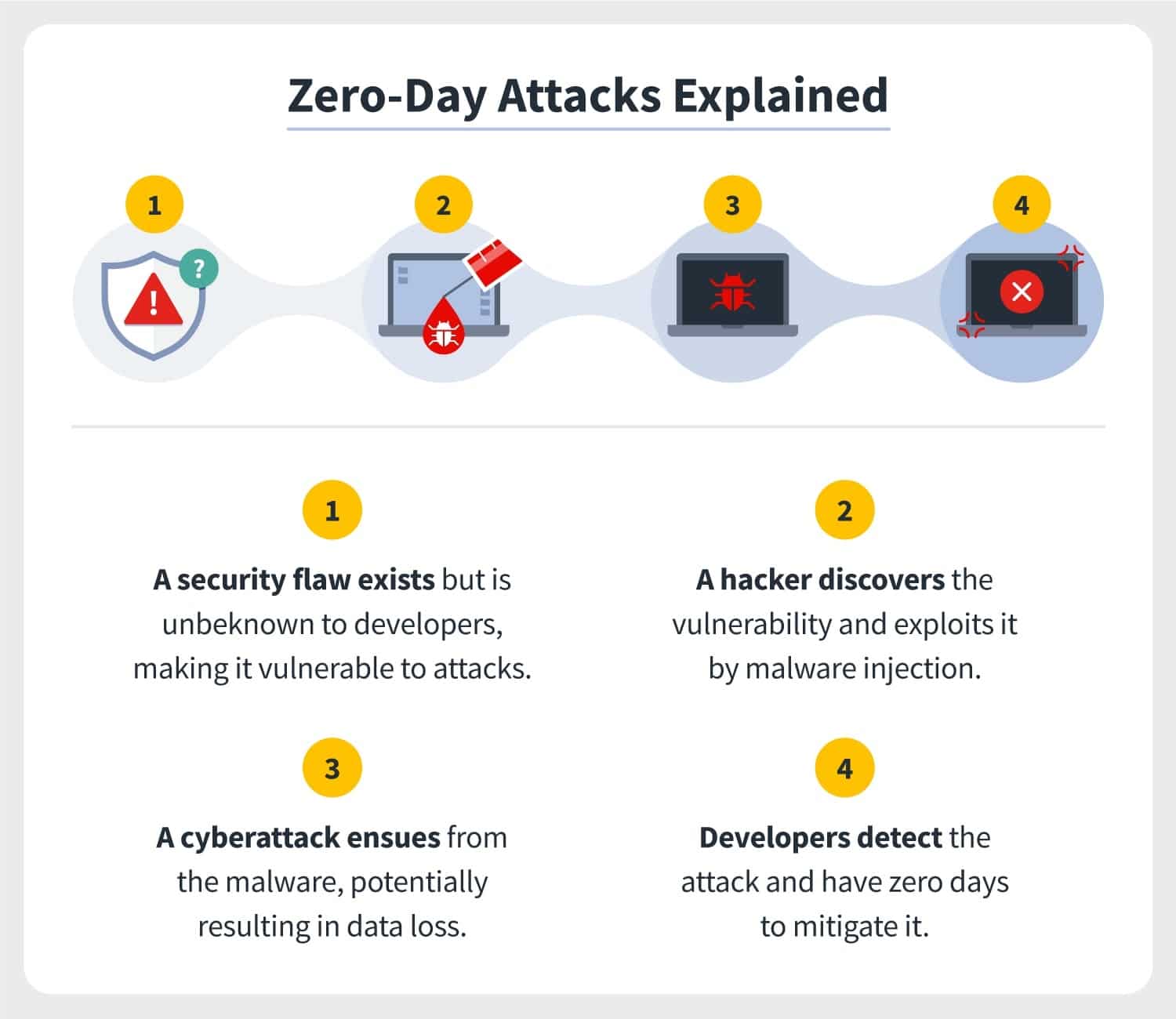

Sıfır Gün Saldırısı Nasıl Çalışır?

Her saldırı farklı olsa da çoğu saldırı genellikle şu şekilde çalışır:

- Adım 1: Geliştiricileriniz bir sistem oluşturur. Bu sistem, geliştiricilerin bilmediği bir sıfır gün güvenlik açığı içerir.

- Adım 2: Sistem açıldıktan sonra, bilgisayar korsanı (bazen “tehdit aktörü” veya “kötü niyetli aktör” olarak da adlandırılır) sistemde bir güvenlik açığı keşfeder.

- Adım 3: Bilgisayar korsanı, güvenlik açığından yararlanmak ve sisteminizi ihlal etmek için kötü amaçlı kod yazar ve yürütür.

- Adım 4: Ya halk ya da geliştiriciler ciddi bir sorun fark eder ve geliştiriciler sorunu bir yama ile düzeltir.

Bazen sıfır gün tehdidinizi keşfeden bilgisayar korsanı ve sisteminize saldıran bilgisayar korsanı farklı insanlardır.

Bazı bilgisayar korsanları, karaborsa yoluyla diğer bilgisayar korsanlarına bilgi satar. Karaborsa, dark web'de var - internetin Google, Yahoo ve Bing gibi arama motorlarıyla ulaşamayacağınız bir bölümü. İnsanlar karanlık ağa Tor gibi anonim tarayıcılar aracılığıyla erişir.

Bazı siber güvenlik şirketleri de bu bilgileri sistem sahiplerine satmak için açıklar arar.

Bu şirketler bu verileri "beyaz" veya "gri" pazarlar üzerinden satarlar (ancak beyaz, gri ve kara pazarlar arasındaki farklar yerel siber güvenlik yasalarınıza bağlı olarak değişir).

Artık sıfır gün açıklarının nasıl çalıştığını bildiğinize göre, muhtemelen bilgisayar korsanlarının sisteminizi nasıl ihlal ettiğini merak ediyorsunuzdur.

Denenmiş ve doğrulanmış bir yöntem olmasa da birçok bilgisayar korsanı şunları kullanır:

bulanık

Fuzzing (veya "fuzz testi"), bilgisayar korsanlarının sisteminizdeki delikleri bulmak için kullandığı bir kaba kuvvet tekniğidir.

Bir bilgisayar korsanı bir hedefi bulanıklaştırdığında, sisteminizin giriş kutularına (insanların bilgi girdiği metin kutuları) rastgele veriler giren bir yazılım kullanırlar. Ardından, bilgisayar korsanı, kodunuzda bir boşluk olduğunu gösteren çökmeleri, bellek sızıntılarını veya başarısız iddiaları izler.

Birçok bulanıklaştırma tekniği, rastgele, anlamsız veya geçersiz yanıtlarla giriş kutularına spam göndermeye odaklanır. Örneğin, birinin yaşını yıl olarak girmesi için bir metin kutunuz varsa, bir bilgisayar korsanı sisteminizin "-94" veya "@45" koyduğunda nasıl yanıt verdiğini test ederdi.

Sosyal mühendislik

Sosyal mühendislik, bilgisayar korsanlarının kullanıcıları aracılığıyla bir sisteme erişmek için kullandıkları bir manipülasyon tekniğidir.

Aşağıdakiler dahil birçok sosyal mühendislik türü vardır:

- Bahane: Birisi bahane kullandığında inandırıcı bir senaryo oluşturarak güveninizi kazanmaya çalışır. Örneğin, BT departmanınızdanmış gibi davranabilir ve şifrenize ihtiyaçları olduğunu söyleyebilirler.

- Biri sizi tuzağa düşürdüğünde, sizi yozlaşmış materyallerle etkileşime girmeye ikna ederek sisteminizi ihlal etmeye çalışırlar. Örneğin, 2018'de Çinli bir bilgisayar korsanı, birkaç ABD eyaleti ve yerel makamına gizemli bir CD gönderdi. Amaç, meraktan CD'nin içeriğini açmaları için onları kandırmaktı.

- Kimlik avı: Biri sizi kimlik avı yaptığında, tanıdığınız birinin kimliğine bürünerek sizi onlara gizli bilgiler vermeye, kötü amaçlı bir dosya açmaya veya bozuk bir bağlantıyı tıklamaya ikna eder. Örneğin, “[e-posta korumalı]”dan bir e-posta bekliyorsanız, bir bilgisayar korsanı “[e-posta korumalı]” e-posta adresini kimlik avı yapmak için kullanabilir. 2019'da ABD şirketlerine yönelik siber saldırıların %38'i kimlik avı kullandığından, birçok şirket FraudLabsPro veya Simility gibi sahtekarlığı önleme araçlarıyla kendilerini kimlik avına karşı koruyor.

Bir bilgisayar korsanı bir sistemi ihlal etmek için sosyal mühendisliği kullandığında, sıfırıncı gün güvenlik açıklarını içeriden aramak için kullanıcının hesabını kullanır.

Ortak Hedefler

Bir bilgisayar korsanının sizi hedef alması için milyarlarca dolarlık bir bankacılık şirketi olmanıza gerek yok. Bilgisayar korsanları, özellikle aşağıdakilerden yararlanabilecekleri herhangi bir kuruluşu, bireyi veya kuruluşu hedef alacaktır:

- Siber güvenliği zayıf olan kuruluşlar

- Kişisel verileri işleyen kuruluşlar (özellikle adresler, Sosyal Güvenlik numaraları (SSN'ler), müşterinin tam yasal adları ve müşterinin doğum tarihleri)

- Devlet kurumları

- Gizli bilgilere sahip kuruluşlar

- Müşteriler için yazılım veya donanım oluşturan kuruluşlar (çünkü bu teknolojiyi müşterileri hacklemek için kullanabilirler)

- Savunma alanında çalışan kuruluşlar

Çoğu bilgisayar korsanı, kimi hackleyeceğini seçerken, en az çaba ve riskle en çok parayı kazanmak istedikleri için yüksek ödül verecek kolay hedefler arar.

Her hacker farklı şekilde çalışsa da, çoğu hedef:

- İşletim sistemleri

- internet tarayıcıları

- Donanım ve bellenim

- Yazılım uygulamaları

- Nesnelerin İnterneti (IoT) cihazları

Örnekler

Siber saldırıları düzenli olarak düşünmeseniz de, tahmin edebileceğinizden daha sık gerçekleşir. 2020 itibariyle, bireyler ve kuruluşlar 677 milyondan fazla kötü amaçlı yazılım tespit etti. Bu, insanların yalnızca 28 milyondan fazla kötü amaçlı yazılım tespit ettiği 2010 yılına göre %2,317,86'lık bir artıştır.

Ponemon Enstitüsü'nün araştırmasına göre, kuruluşların yaklaşık %48'i son iki yılda bir veri ihlali yaşadı. Bu kuruluşların %62'si saldırıdan önce güvenlik açığından habersizdi (yani sıfır gün saldırılarıydı).

Çoğu kuruluş saldırılarının ayrıntılarını kamuya açıklamasa da, geçtiğimiz birkaç yıldaki birçok büyük saldırıyı biliyoruz. Bunlar şunları içerir:

2021 Google Chrome Hack'i

Nisan 2021'de Google, Windows, Linux ve Mac cihazlarda Google Chrome tarayıcısı için bir güncelleme yayınladı. Diğer şeylerin yanı sıra, bu güncelleme bir bilgisayar korsanının yararlandığı sıfırıncı gün güvenlik açığını düzeltti. Güvenlik açığını "CVE-2021-21224" olarak adlandırdılar.

Google saldırının tüm ayrıntılarını paylaşmasa da, CVE-2021-21224 birisinin hazırlanmış bir HTML sayfası aracılığıyla korumalı alanda kod çalıştırmasına izin verdi.

2020 Yakınlaştırma Hack

Temmuz 2020'de siber güvenlik şirketi 0patch, anonim bir kişinin Zoom'da sıfır gün güvenlik açığı tespit ettiğini bildirdi. Güvenlik açığı, bir kullanıcının bir bağlantıyı tıklamasını veya kötü amaçlı yazılımı açmasını sağlayarak giriş elde ettikten sonra bir bilgisayar korsanının Zoom'da uzaktan kod çalıştırmasına izin verdi. Güvenlik açığı yalnızca Windows 7 veya önceki Windows sürümlerini çalıştıran bilgisayarlarda bulunuyordu.

0patch, güvenlik açığını öğrendikten sonra bilgileri Zoom'a götürdü ve Zoom'un geliştiricileri bir gün içinde sorun için bir güvenlik yaması yayınladı.

2016/2017 Microsoft Word Saldırısı

2016'da Ryan Hanson (optiv'den bir güvenlik araştırmacısı ve danışmanı), Microsoft Word'de bir sıfır gün güvenlik açığı tespit etti. Güvenlik açığı ("CVE-2017-0199" olarak bilinir), bir saldırganın, kullanıcı kötü amaçlı komut dosyaları çalıştıran bir Word belgesi indirdikten sonra kullanıcının bilgisayarına kötü amaçlı yazılım yüklemesine izin verdi.

Reuters'e göre bilgisayar korsanları, Microsoft geliştiricileri 2017'de yama yapmadan önce çevrimiçi banka hesaplarından milyonlar çalmak için CVE-2017-0199'u kullandı. İlginç bir şekilde, Hanson, CVE-2017-0199'u keşfeden tek kişi değildi — Nisan 2017'de McAfee araştırmacıları ve FireEye, güvenlik açığını bulduklarını bildirdi.

2010 Stuxnet Saldırısı

2010 yılında Stuxnet, İran'daki birkaç tesisi (nükleer tesisler dahil) hedef aldı. Stuxnet, kötü amaçlı yazılım içeren USB çubukları aracılığıyla Windows bilgisayarlarına bulaşan bir bilgisayar solucanıydı.

Stuxnet kötü amaçlı yazılımı daha sonra Programlanabilir Mantık Denetleyicilerini (PLC'ler) hedefleyerek makinelere saldırdı. Bu PLC'ler makine işlemlerini otomatikleştirir, yani Stuxnet, hedefinin makinelerine müdahale edebilir.

McAfee'ye göre Stuxnet, İran'ın Natanz uranyum zenginleştirme tesisinde birkaç su arıtma tesisi, enerji santrali, gaz hattı ve santrifüjü imha etti. Stuxnet ayrıca Duqu (hedeflediği bilgisayarlardan veri çalan bir kötü amaçlı yazılım parçası) dahil olmak üzere birçok torun üretti.

Sıfır Gün Saldırıları Neden Tehlikelidir?

Sıfır gün saldırısının finansal, operasyonel ve yasal etkisi yıkıcı olabilir. Verizon'un 2021 Veri İhlali Araştırmaları Raporuna göre, bilgisayar korsanları tarafından hedeflenen kuruluşların %95'i şunları kaybetti:

- İş E-postası Uzlaşması (BEC) saldırılarında 250$ ile 984.855$ arasında

- Bilgisayar Veri İhlali (CDB) olaylarında 148$-1.594.648$ arasında

- Fidye yazılımı olaylarında 69 ile 1.155.755 dolar arasında

Bununla birlikte, sıfır gün saldırıları, para kaybetmeseniz bile hala yıkıcıdır. İşte nedeni:

Günler, Aylar, Hatta Yıllar Boyunca Tespit Edilmeden Gidebilirler

Sıfır gün güvenlik açıkları geliştiriciler tarafından bilinmediğinden, birçok kuruluş bir saldırganın sistemlerini ne zaman ihlal ettiğini saldırıdan çok sonrasına kadar bilmez. Ne yazık ki bu, bilgisayar korsanlarının siz onları durdurmadan önce sisteminizi tekrar tekrar kötüye kullanabileceği anlamına gelir.

Güvenlik Açıklarının Düzeltilmesi Zor Olabilir

İşletmeniz, bir bilgisayar korsanının sisteminizin güvenliğini ihlal ettiğini öğrendiğinde, güvenlik açığının nerede olduğunu bulmanız gerekir. Birçok kuruluş birden fazla sistem kullandığından, açıklığın bulunması ve yamalanması biraz zaman alabilir.

Bilgisayar Korsanları Bunları Finansal Verileri veya Bankacılık Bilgilerini Çalmak İçin Kullanabilir

Birçok saldırgan, finansal verileri veya bankacılık bilgilerini çalmak için sistemlere girer. Bazı bilgisayar korsanları bu verileri üçüncü bir tarafa satarken, diğerleri finansal bilgilerinizi sizden para çalmak için kullanır.

Suçlular, Şirketinizi Fidye İçin Elinde Tutmak İçin Bunları Kullanabilir

Birçok bilgisayar korsanı veri çalmak için sıfır gün saldırıları kullanırken, diğerleri Dağıtılmış Hizmet Reddi (DDoS) saldırıları ve diğer fidye teknikleri yoluyla şirketinizi fidye için tutar. DDoS saldırıları, web sitenizi çökene kadar isteklerle spam yapar.

Bir DDoS saldırısını nasıl durduracağınızı öğrenmek istiyorsanız, vaka çalışmamızı okuyabilirsiniz: “Bir DDoS Saldırısını İzlerinde Nasıl Durdurursunuz?”

Suçlular Müşterilerinizi Hedefleyebilir

Özel bir kullanıcı tabanına sahip yazılım veya donanım satarsanız, bilgisayar korsanları sisteminizi ihlal edebilir ve müşterilerinize saldırmak için kullanabilir.

Yakın zamanda, suçlular Kaseya'nın yazılımını ihlal ettiğinde ve Kaseya'nın 800-1.500 müşterisine fidye yazılımıyla saldırmak için sistemlerini kullandıklarında bunun yıkıcı bir örneğini gördük.

Sıfır Gün Saldırısı Nasıl Belirlenir

Her sıfır gün saldırısı farklı çalıştığından, onları tespit etmenin mükemmel bir yolu yoktur. Ancak, kuruluşların saldırıları tanımlamasının birçok yaygın yolu vardır. İşte onlardan altı tanesi.

1. Güvenlik Açığı Taraması Yapın

Güvenlik açığı taraması, sisteminizdeki sıfırıncı gün güvenlik açıklarını arama sürecidir. Bir güvenlik açığı bulduğunuzda, bilgisayar korsanları onu istismar etmeden önce onu düzeltmeye çalışırsınız.

Güvenlik açığı taraması, bağımsız bir etkinlik veya geliştirme sürecinizin düzenli bir parçası olabilir. Birçok kuruluş, güvenlik açığı taramalarını uzman siber güvenlik firmalarına dış kaynak sağlamayı da tercih eder.

2. Sistem Kullanıcılarından Raporlar Toplayın ve İzleyin

Sistem kullanıcılarınız sisteminizle düzenli olarak etkileşime girdiğinden, olası sorunları sizden önce tespit edebilirler. Doğal olarak, şüpheli e-postalar, açılır pencereler veya şifre denemeleriyle ilgili bildirimler hakkındaki raporlar için kullanıcı raporlarınızı izlemelisiniz.

3. Web Sitenizin Performansını İzleyin

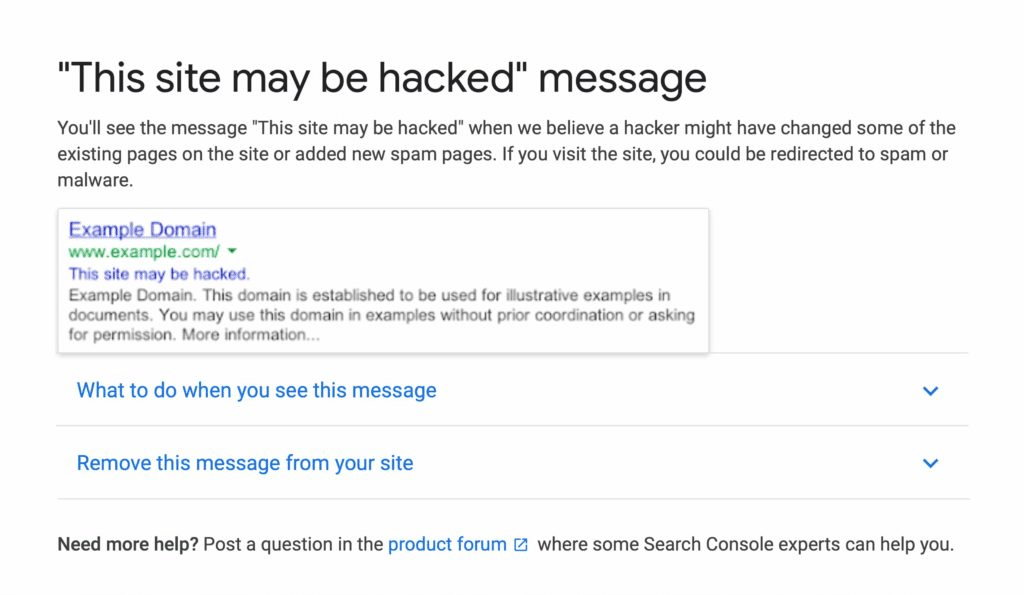

Verizon'un 2021 Veri İhlali Araştırmaları Raporuna göre, siber saldırıların %20'sinden fazlası web uygulamalarını hedef alıyor. Bilgisayar korsanlarının web uygulamanızı veya web sitenizi ihlal edip etmediğini her zaman anlayamazsınız, ancak aşağıdaki durumlarda birisi web sitenize saldırmış olabilir:

- giriş yapamazsınız

- Web sitenizin görünümü değişti

- Web siteniz, ziyaretçileri bilinmeyen bir web sitesine yönlendiriyor

- Web sitenizin performansı beklenmedik şekilde tanklar

- Web siteniz, bunun gibi tarayıcı uyarıları gösteriyor:

4. Retro Avcılığı Kullanın

Retro avcılık, önemli siber saldırıların raporlarını arama ve kuruluşunuzun etkilenip etkilenmediğini kontrol etme sürecidir. Retro avcılıktan en iyi şekilde yararlanmak için şunları yaptığınızdan emin olun:

Size rekabet avantajı sağlayan bir barındırma çözümüne mi ihtiyacınız var? Kinsta sizi inanılmaz hız, son teknoloji güvenlik ve otomatik ölçeklendirme ile donattı. Planlarımıza göz atın

- Yazılım satıcılarınızdan gelen tüm e-postaları merkezi bir gelen kutusuna yönlendirin ve güvenlik açıklarıyla ilgili bildirimler için düzenli olarak kontrol edin.

- Sektörünüzdeki kuruluşlara yönelik yeni saldırıları kontrol etmek için haberleri günlük olarak tarayın

- Son saldırıların ayrıntılarını okuyun ve geliştiricilerinizden sistemlerinizin benzer bir saldırıya dayanıp dayanamayacağını kontrol etmelerini isteyin.

5. Azaltılmış Ağ Hızına Dikkat Edin

Bir bilgisayar korsanı kötü amaçlı yazılım aracılığıyla bir sisteme erişim sağladığında, ağ trafiğindeki artış bazen kurbanın internet bağlantısını yavaşlatır. Bu nedenle, ağ hızlarınıza dikkat ederseniz, bir saldırıyı gerçekleştiği anda tanımlayabilirsiniz.

6. Yazılımınızın Performansını Takip Edin

Birisi bir güvenlik açığı yoluyla sisteminize eriştiğinde, yazılımınıza enjekte ettikleri kod programınızı yavaşlatabilir, işlevlerini değiştirebilir veya özellikleri çevrimdışına alabilir. Doğal olarak, sisteminizde önemli veya açıklanamayan değişiklikleri izleyerek bir sıfır gün saldırısını tanımlayabilirsiniz.

Kendinizi Sıfır Gün İstismarlarından Nasıl Korursunuz?

Geliştiricilerin açığı kapatmasını beklerken bilgisayar korsanlarının para, veri ve ticari sırları çalmasını izlemekten başka seçeneğiniz olmadığı için sıfır gün saldırıları çok streslidir.

Kuruluşunuzun sıfır gün saldırılarına karşı en iyi silahı daha iyi hazırlıktır. İşte sistemlerinizi sıfır gün saldırılarından korumanın sekiz yolu.

1. Güvenlik Yazılımını Kullanın

Güvenlik yazılımı, sisteminizi virüslere, internet tabanlı izinsiz girişlere ve diğer güvenlik tehditlerine karşı korur.

Her yazılım biraz farklı koruma türleri sunarken, çoğu yazılım çözümü indirmeleri kötü amaçlı yazılımlara karşı tarayabilir, yetkisiz kullanıcıları sisteminizden engelleyebilir ve verilerinizi şifreleyebilir.

Bazı güvenlik yazılımı şirketleri de web siteleri için özel yazılımlar geliştirir. Örneğin, WordPress kullanıyorsanız (web sitelerinin %40'ı gibi), sitenizi şunlarla koruyabilirsiniz:

- Dosya Bütünlüğü İzleme (FIM) yazılımı

- Tehlikeli yorumlar arayan eklentiler (Astra Web Security ve WP fail2ban gibi)

- Sitenizi kaba kuvvet saldırılarına karşı koruyan eklentiler

- Bir İçerik Dağıtım Ağı (CDN)

Alternatif olarak, Sucuri veya Wordfence gibi genel bir güvenlik eklentisi kullanabilirsiniz.

2. Yeni Yazılım Güncellemelerini Sıklıkla Yükleyin

Bilgisayar korsanları güncel olmayan kodlarda güvenlik açıkları bulduğundan, web sitenizi, web uygulamalarınızı ve yazılımınızı güncellemek sistemlerinizi güvende tutmanın anahtarıdır. Yeni güncellemeler sisteminizi korur çünkü:

- Bilinen siber güvenlik açıkları için yamalar içerirler (sıfır gün açıkları dahil)

- Bilgisayar korsanlarının yararlanabileceği eski veya kullanılmayan program bölümlerini kaldırırlar.

- Kullanıcıları güvende tutmak için yeni siber güvenlik önlemleri getiriyorlar

- Bulanıklığa karşı savunmasız olan küçük hataları düzeltirler

3. Güvenli Web Hosting Kullanın

Bilgisayar korsanları her gün 127.000'den fazla web sitesini ihlal ediyor. Bilgisayar korsanları eklentiler, web sitesi temaları veya WordPress çekirdeğinin güncel olmayan sürümleri aracılığıyla sitenizi ihlal edebileceğinden, WordPress web siteleri birincil hedeflerdir.

Neyse ki, Kinsta gibi güvenli bir barındırma sağlayıcısı kullanarak kuruluşunuzu koruyabilirsiniz. Kinsta, sitenizi şunlarla korur:

- Şifreli Güvenli Dosya Aktarım Protokolü (SFTP) ve Güvenli Kabuk (SSH) bağlantıları

- Google Cloud Platform'a güvenli bağlantı

- Bir hack düzeltme garantisi

- IP adreslerinin web sitenize erişmesini engellemenizi sağlayan bir IP Reddetme Aracı

- Dağıtılmış Hizmet Reddi (DDoS) koruması ve Cloudflare aracılığıyla kurumsal düzeyde bir güvenlik duvarı

- Her iki haftada bir otomatik yedekleme

- Bir güvenlik garantisi

4. Güvenlik Duvarı Kullanın

Güvenlik duvarları tam olarak göründükleri gibidir: sisteminiz ve dış dünya arasındaki dijital duvarlar. Bilgisayar korsanlarının sisteminize saldırmadan önce güvenlik duvarını aşmaları gerektiğinden, güvenlik duvarları sistemlerinize ekstra bir koruma katmanı ekler.

Kişisel, paket filtreleme, durum bilgisi olan, web uygulaması ve Yeni Nesil (NGFW) güvenlik duvarları dahil, aralarından seçim yapabileceğiniz birçok güvenlik duvarı türü vardır.

5. En Az Erişim Kuralını Kullanın

En Az Erişim Kuralı, kuruluşunuzdaki kişilerin yalnızca normal iş görevlerini yerine getirmek için ihtiyaç duydukları verilere, donanıma ve yazılıma erişmesi gerektiğini söyler.

En Az Erişim Kuralı, sosyal mühendislik kullanan bilgisayar korsanları için daha az giriş noktası oluşturarak her bir sisteme yönetici erişimi olan kişi sayısını sınırlar.

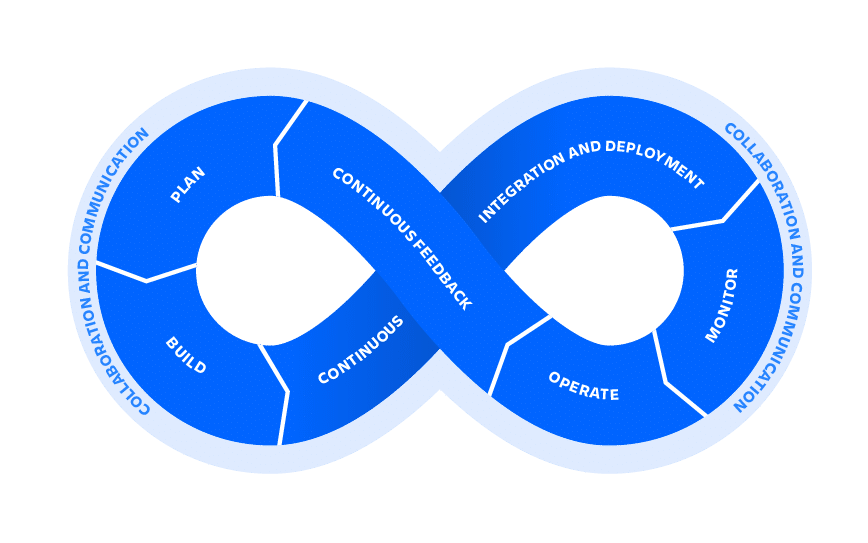

6. DevOps Geliştirmeye Geçin

DevOps, programları sürekli güncellemek için sürekli geliştirme sistemini kullanan bir yaklaşımdır. Sizi sisteminizi sürekli güncellemeye ve değiştirmeye zorladığı için sıfırıncı gün açıklarına karşı güvenliğinizi artırmanıza yardımcı olabilir.

DevOps geliştirme hakkında daha fazla bilgi edinmek isterseniz “DevOps Araçları” makalemizi okuyabilirsiniz. Ancak kısaca, DevOps geliştirme bu yaşam döngüsünü takip eder:

7. Kullanıcı Güvenliği Eğitimini Uygulayın

Kullanıcı güvenliği eğitimi, çalışanlarınıza vahşi doğada sosyal mühendislik tekniklerini ve güvenlik tehditlerini belirlemeyi öğretir.

Çalışanlarınızı siber güvenlik tehditlerini tespit etmeleri için eğitmek, saldırıları belirlemelerine, doğru kişileri hızlı bir şekilde bilgilendirmelerine ve paniğe kapılmadan veya bilgisayar korsanlarına bilgi vermeden hareket etmelerine yardımcı olacaktır.

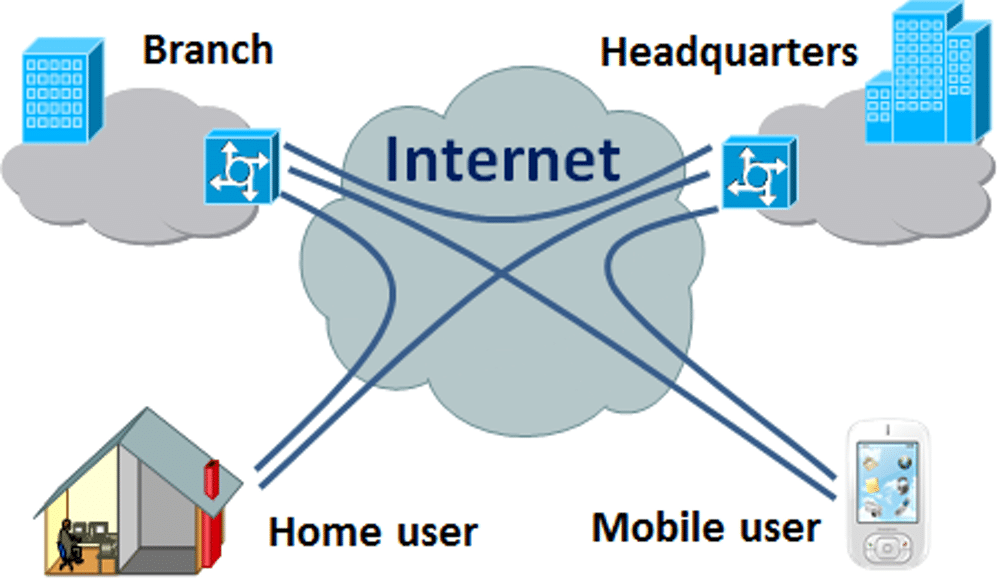

8. VPN kullanın

Sanal Özel Ağlar (VPN'ler), siz internette gezinirken göz atma verilerinizi, IP adresinizi ve bağlantı verilerinizi koruyan aracı sunuculardır. VPN'leri kullanmak, size karşı kullanacakları daha az bilgiye sahip olduklarından, bilgisayar korsanlarının web tarayıcınız aracılığıyla sisteminizi ihlal etmelerini zorlaştıracaktır.

VPN'ler şu şekilde çalışır:

Özet

Sıfır gün saldırıları giderek daha yaygın hale geliyor ve dünya genelindeki kuruluşlar için doğal bir endişe kaynağı. Ancak, saldırı riskinizi azaltmak için atabileceğiniz adımlar vardır:

- Saldırıları tespit etmek ve bunlara yanıt vermek için personelinizi eğitin

- VPN'ler, güvenlik yazılımları ve güvenlik duvarları gibi siber güvenlik önlemlerinin kullanılması

- Sistemleri düzenli olarak güncellemek için geliştirme sürecinizi değiştirmek

- Verilere ve savunmasız sistemlere erişimi dikkatli bir şekilde kontrol etme

- Güvenli web sitesi barındırma hizmetlerini kullanma (Kinsta gibi)

İpuçlarımızı paylaştığımıza göre artık sıra sizde. Kuruluşunuzda siber saldırı riskini azaltmak için hangi adımları atıyorsunuz? Lütfen aşağıdaki yorumlarda bize bildirin.