Co to jest exploit dnia zerowego? I dlaczego są niebezpieczne?

Opublikowany: 2021-12-04Chociaż firmy zawsze borykały się z wieloma zagrożeniami, cyberataki stają się coraz bardziej niepokojące. Exploit dnia zerowego jest jednym z najpoważniejszych zagrożeń złośliwym oprogramowaniem.

Cyberataki mogą mieć poważne konsekwencje dla firm, ponieważ hakerzy mogą kraść pieniądze, dane lub własność intelektualną, która zagraża Twoim działaniom. I żadna firma nie jest odporna. Wpływają na handlowców, lokalne firmy, sieci krajowe, a nawet globalnych gigantów, takich jak Google (w rzeczywistości Google co roku przeprowadza co najmniej 22 nieprzewidziane ataki).

Nie oznacza to jednak, że cyberataki są nieuniknione. Są kroki, które możemy podjąć, aby się chronić.

W tym artykule dowiesz się wszystkiego, co musisz wiedzieć o exploitach zero-day, dlaczego są one niebezpieczne oraz jak możesz je zidentyfikować i im zapobiegać.

Zaczynajmy!

Co to jest exploit dnia zerowego?

Exploit dnia zerowego to wcześniej nieodkryta luka w zabezpieczeniach oprogramowania lub sprzętu, którą hakerzy mogą wykorzystać do włamania się do systemów. Exploity zero-day mają wiele różnych nazw, w tym „exploity zero-hour” lub „exploity day0”.

Bez względu na nazwę, pochodzenie słowa „zero-day” jest takie samo. Termin „zero-day” podkreśla wagę problemu. Gdy ktoś odkryje lukę dnia zerowego, programiści mają zero dni na naprawienie błędu, zanim stanie się on pilnym problemem.

Kiedy dowiadujesz się o exploitach dnia zerowego, możesz usłyszeć o nich jako o „podatnościach dnia zerowego” lub „atakach dnia zerowego”. Istnieje zasadnicza różnica między tymi terminami:

- „Eksploat dnia zerowego” odnosi się do metody wykorzystywanej przez hakerów do atakowania oprogramowania

- „Luka zero-day” odnosi się do nieodkrytej luki w Twoim systemie

- „Atak dnia zerowego” odnosi się do działań podejmowanych przez hakerów, gdy wykorzystują lukę w zabezpieczeniach do włamania się do systemu

Termin „nieodkryty” ma kluczowe znaczenie przy omawianiu luk dnia zerowego, ponieważ luka musi być nieznana twórcom systemu, aby można ją było uznać za „lukę dnia zerowego”. Luka bezpieczeństwa przestaje być „luką dnia zerowego”, gdy programiści wiedzą o problemie i wydają poprawkę.

Wiele różnych grup ludzi przeprowadza ataki dnia zerowego, w tym:

- Cyberprzestępcy: hakerzy kryminalni z motywacją finansową

- Haktywiści: ludzie, którzy chcą włamać się do systemów w celu wspierania sprawy politycznej lub programu

- Hakerzy korporacyjni: hakerzy, którzy chcą uzyskać informacje o konkurencji

- Hakerzy nastawiony na zysk: ludzie, którzy znajdują luki w zabezpieczeniach, aby sprzedać je firmom (ale sami nie zamierzają wykorzystywać luki)

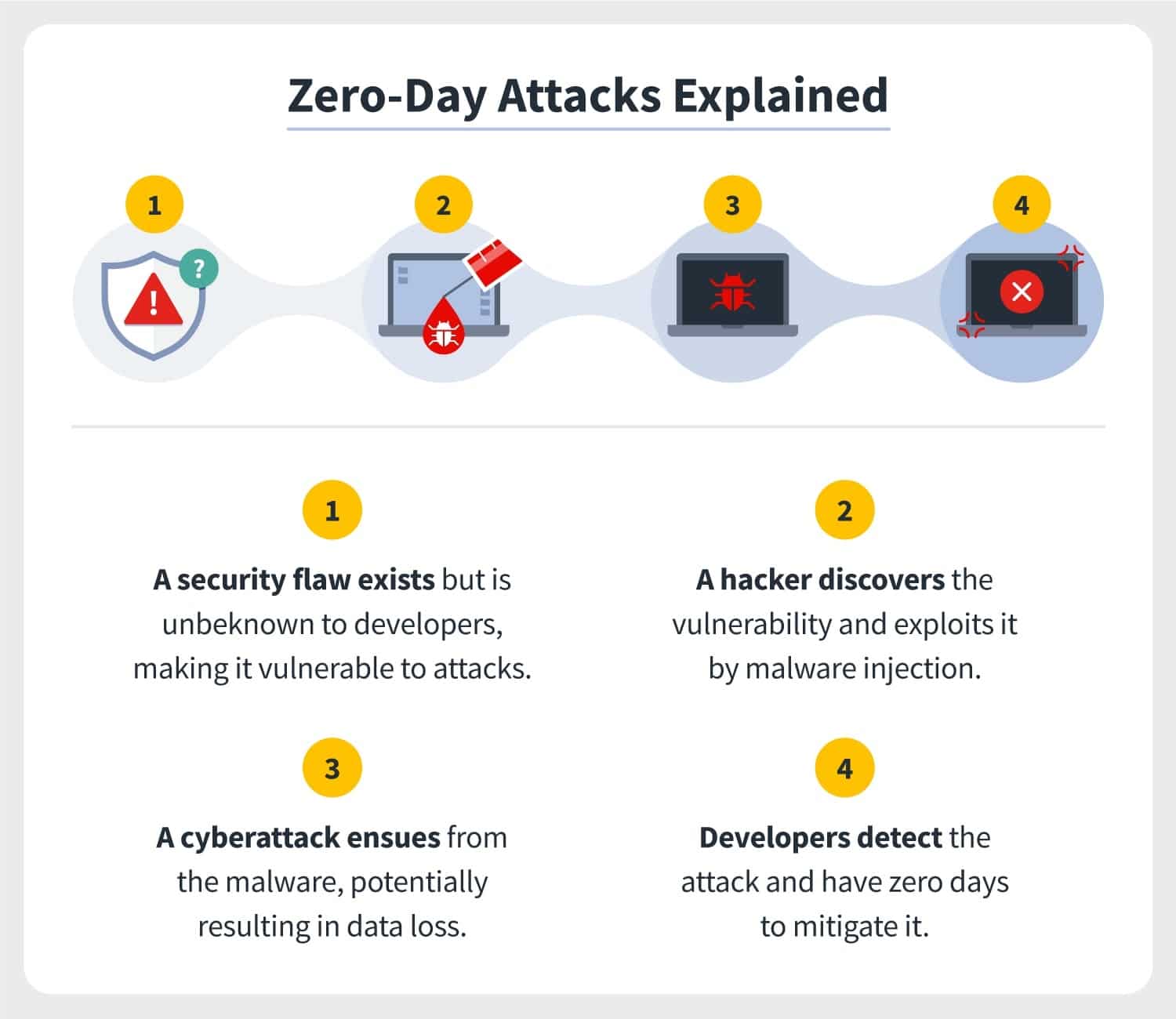

Jak działa atak dnia zerowego

Chociaż każdy atak jest inny, większość ataków działa w następujący sposób:

- Krok 1: Twoi programiści tworzą system. Ten system zawiera lukę zero-day, o której programiści nie wiedzą.

- Krok 2: Po uruchomieniu systemu haker (czasami nazywany „zagrożeniem” lub „złośliwym aktorem”) odkrywa lukę w systemie.

- Krok 3: Haker pisze i wykonuje złośliwy kod, aby wykorzystać lukę i włamać się do systemu.

- Krok 4: Publiczność lub programiści zauważą poważny problem, a programiści naprawiają go za pomocą łatki.

Czasami haker, który odkryje zagrożenie dnia zerowego, i haker, który atakuje Twój system, to różne osoby.

Niektórzy hakerzy sprzedają informacje innym hakerom za pośrednictwem czarnego rynku. Czarny rynek istnieje w ciemnej sieci — sekcji Internetu, do której nie można dotrzeć za pomocą wyszukiwarek takich jak Google, Yahoo i Bing. Ludzie uzyskują dostęp do ciemnej sieci za pośrednictwem anonimowych przeglądarek, takich jak Tor.

Niektóre firmy zajmujące się cyberbezpieczeństwem również szukają exploitów, aby sprzedać te informacje właścicielom systemu.

Firmy te sprzedają te dane na „białym” lub „szarym” rynku (chociaż rozróżnienie między białym, szarym i czarnym rynkiem różni się w zależności od lokalnych przepisów dotyczących cyberbezpieczeństwa).

Teraz, gdy wiesz, jak działają exploity dnia zerowego, prawdopodobnie zastanawiasz się, w jaki sposób hakerzy włamują się do Twojego systemu.

Chociaż nie ma wypróbowanej i prawdziwej metody, wielu hakerów używa:

Fuzzing

Fuzzing (lub „fuzz testing”) to technika brutalnej siły, której hakerzy używają do znajdowania dziur w twoim systemie.

Kiedy haker zamazuje cel, używa oprogramowania, które wprowadza losowe dane do pól wejściowych systemu (pola tekstowe, w których ludzie wprowadzają informacje). Następnie haker obserwuje awarie, wycieki pamięci lub nieudane potwierdzenia, które wskazują na dziurę w kodzie.

Wiele technik rozmycia skupia się na spamowaniu pól wejściowych losowymi, bezsensownymi lub nieprawidłowymi odpowiedziami. Na przykład, jeśli masz pole tekstowe, w którym ktoś może wpisać swój wiek w latach, haker sprawdziłby, jak twój system reaguje, gdy wstawi „-94” lub „@45”.

Inżynieria społeczna

Inżynieria społeczna to technika manipulacji używana przez hakerów w celu uzyskania dostępu do systemu za pośrednictwem jego użytkowników.

Istnieje wiele rodzajów inżynierii społecznej, w tym:

- Pretexting: Kiedy ktoś używa pretextingu, stara się zdobyć Twoje zaufanie, tworząc wiarygodny scenariusz. Na przykład mogą udawać, że są z Twojego działu IT i twierdzą, że potrzebują Twojego hasła.

- Kiedy ktoś cię nęci, próbuje włamać się do twojego systemu, zachęcając cię do interakcji z uszkodzonym materiałem. Na przykład w 2018 roku chiński haker wysłał tajemniczą płytę CD do kilku amerykańskich władz stanowych i lokalnych. Celem było nakłonienie ich do otwarcia zawartości płyty z ciekawości.

- Wyłudzanie informacji: gdy ktoś wyłudza informacje, podszywa się pod kogoś znajomego, aby przekonać Cię do przekazania mu poufnych informacji, otwarcia złośliwego pliku lub kliknięcia uszkodzonego łącza. Na przykład, jeśli spodziewałeś się wiadomości e-mail od „[email protected]”, haker może użyć adresu e-mail „[email protected]”, aby Cię wyłudzić. Ponieważ 38% cyberataków na amerykańskie firmy w 2019 r. wykorzystywało phishing, wiele firm chroni się przed phishingiem za pomocą narzędzi do zapobiegania oszustwom, takich jak FraudLabsPro lub Simility.

Gdy haker wykorzystuje socjotechnikę, aby włamać się do systemu, używa konta użytkownika do polowania od środka na luki dnia zerowego.

Wspólne cele

Nie musisz być wielomiliardową firmą bankową, aby haker mógł cię złapać. Hakerzy atakują każdą organizację, osobę lub podmiot, z których mogą czerpać zyski, w szczególności:

- Organizacje o słabym cyberbezpieczeństwie

- Organizacje, które przetwarzają dane osobowe (zwłaszcza adresy, numery ubezpieczenia społecznego (SSN), pełne imiona i nazwiska klientów oraz daty urodzin klientów)

- Agencje rządowe

- Organizacje, które posiadają informacje poufne

- Organizacje, które tworzą oprogramowanie lub sprzęt dla klientów (ponieważ mogą wykorzystywać technologię do hakowania klientów)

- Organizacje działające w dziedzinie obronności

Wybierając kogo hakować, wielu hakerów szuka łatwych celów, które przyniosą wysoką nagrodę, ponieważ chcą zarobić jak najwięcej pieniędzy przy jak najmniejszym wysiłku i ryzyku.

Chociaż każdy haker działa inaczej, większość celu:

- System operacyjny

- Przeglądarki internetowe

- Sprzęt i oprogramowanie układowe

- Aplikacje

- Urządzenia Internetu rzeczy (IoT)

Przykłady

Chociaż możesz nie myśleć o cyberatakach regularnie, zdarzają się one częściej, niż myślisz. Do 2020 r. osoby i organizacje wykryły ponad 677 milionów szkodliwych programów. Jest to wzrost o 2 317,86% w porównaniu z 2010 r., kiedy ludzie wykryli jedynie ponad 28 milionów szkodliwych programów.

Według badań Instytutu Ponemon prawie 48% organizacji doświadczyło naruszenia bezpieczeństwa danych w ciągu ostatnich dwóch lat. 62% tych organizacji nie wiedziało o luce przed atakiem (co oznacza, że były to ataki typu zero-day).

Chociaż większość organizacji nie podaje do wiadomości publicznej szczegółów swoich ataków, wiemy o wielu dużych atakach z ostatnich kilku lat. Obejmują one:

Hack Google Chrome w 2021 r.

W kwietniu 2021 r. firma Google wydała aktualizację przeglądarki Google Chrome na urządzenia z systemem Windows, Linux i Mac. Ta aktualizacja naprawiła między innymi lukę dnia zerowego, którą wykorzystał haker. Nazwali lukę „CVE-2021-21224”.

Chociaż Google nie ujawnił pełnych szczegółów ataku, CVE-2021-21224 pozwolił komuś uruchomić kod w piaskownicy za pośrednictwem spreparowanej strony HTML.

2020 Zoom Hack

W lipcu 2020 r. firma 0patch zajmująca się cyberbezpieczeństwem poinformowała, że anonimowa osoba zidentyfikowała lukę zero-day w Zoom. Luka ta umożliwiała hakerowi zdalne uruchomienie kodu w Zoom po tym, jak uzyskali dostęp, skłaniając użytkownika do kliknięcia łącza lub otwarcia złośliwego oprogramowania. Luka istniała tylko na komputerach z systemem Windows 7 lub wcześniejszymi wersjami systemu Windows.

Po dowiedzeniu się o luce, 0patch przekazał informacje Zoomowi, a twórcy Zoomu w ciągu jednego dnia opublikowali poprawkę bezpieczeństwa dla tego problemu.

Atak Microsoft Word 2016/2017

W 2016 r. Ryan Hanson (badacz bezpieczeństwa i konsultant z Optiv) zidentyfikował lukę dnia zerowego w programie Microsoft Word. Luka (znana jako „CVE-2017-0199”) umożliwiała osobie atakującej zainstalowanie złośliwego oprogramowania na komputerze użytkownika po pobraniu przez niego dokumentu programu Word, który uruchamiał złośliwe skrypty.

Według agencji Reuters hakerzy wykorzystali CVE-2017-0199 do kradzieży milionów z internetowych kont bankowych, zanim programiści Microsoft załatali go w 2017 roku. Co ciekawe, Hanson nie był jedyną osobą, która odkryła CVE-2017-0199 — w kwietniu 2017 r. naukowcy z McAfee i FireEye zgłosiły znalezienie luki w zabezpieczeniach.

Atak Stuxneta w 2010 r.

W 2010 roku Stuxnet zaatakował kilka obiektów (w tym jądrowych) w Iranie. Stuxnet był robakiem komputerowym, który infekował komputery z systemem Windows za pośrednictwem pamięci USB zawierających złośliwe oprogramowanie.

Następnie złośliwe oprogramowanie Stuxnet zaatakowało maszyny, atakując ich programowalne kontrolery logiczne (PLC). Te sterowniki PLC automatyzują procesy maszynowe, co oznacza, że Stuxnet może ingerować w maszynerię swojego celu.

Według McAfee Stuxnet zniszczył kilka stacji uzdatniania wody, elektrownie, linie gazowe i wirówki w irańskim zakładzie wzbogacania uranu Natanz. Stuxnet zrodził także wielu potomków, w tym Duqu (szkodliwe oprogramowanie, które kradnie dane z komputerów, na które atakuje).

Dlaczego ataki dnia zerowego są niebezpieczne

Finansowe, operacyjne i prawne skutki ataku typu zero-day mogą być druzgocące. Zgodnie z raportem Verizon z 2021 r. dotyczącym dochodzenia w sprawie naruszenia danych, 95% organizacji, na które atakują hakerzy, straciło:

- Od 250 do 984 855 USD w atakach Business Email Compromise (BEC)

- Od 148 USD do 1 594 648 USD w przypadku incydentów związanych z naruszeniem danych komputerowych (CDB)

- Od 69 do 1 155 755 USD w incydentach związanych z oprogramowaniem ransomware

Jednak ataki dnia zerowego nadal są niszczycielskie, nawet jeśli nie tracisz pieniędzy. Dlatego:

Mogą pozostać niewykryte przez dni, miesiące, a nawet lata

Ponieważ luki dnia zerowego są nieznane programistom, wiele organizacji nie wie, kiedy atakujący włamał się do ich systemów, dopiero długo po ataku. Niestety oznacza to, że hakerzy mogą wielokrotnie nadużywać Twojego systemu, zanim będziesz mógł ich zatrzymać.

Luki w zabezpieczeniach mogą być trudne do naprawienia

Gdy Twoja firma dowie się, że haker włamał się do Twojego systemu, musisz dowiedzieć się, gdzie jest luka. Ponieważ wiele organizacji korzysta z wielu systemów, zlokalizowanie i załatanie dziury może zająć trochę czasu.

Hakerzy mogą ich użyć do kradzieży danych finansowych lub informacji bankowych

Wielu atakujących wchodzi do systemów w celu kradzieży danych finansowych lub informacji bankowych. Niektórzy hakerzy sprzedają te dane stronie trzeciej, podczas gdy inni wykorzystują Twoje informacje finansowe do kradzieży pieniędzy.

Przestępcy mogą ich użyć do przetrzymania Twojej firmy dla okupu

Podczas gdy wielu hakerów używa ataków typu zero-day do kradzieży danych, inni przetrzymują Twoją firmę dla okupu za pośrednictwem ataków typu Distributed Denial of Service (DDoS) i innych technik okupu. Ataki DDoS spamują Twoją witrynę żądaniami, dopóki nie ulegnie awarii.

Jeśli chcesz dowiedzieć się, jak powstrzymać atak DDoS, przeczytaj nasze studium przypadku: „Jak zatrzymać atak DDoS w jego śladach”.

Przestępcy mogą atakować Twoich klientów

Jeśli sprzedajesz oprogramowanie lub sprzęt z dedykowaną bazą użytkowników, hakerzy mogą włamać się do Twojego systemu i użyć go do zaatakowania Twoich klientów.

Niedawno widzieliśmy druzgocący tego przykład, gdy przestępcy włamali się do oprogramowania Kaseya i wykorzystali swój system do zaatakowania 800–1500 klientów Kaseya oprogramowaniem ransomware.

Jak rozpoznać atak dnia zerowego

Ponieważ każdy atak zero-day działa inaczej, nie ma idealnego sposobu na ich wykrycie. Istnieje jednak wiele typowych sposobów identyfikowania ataków przez organizacje. Oto sześć z nich.

1. Przeprowadź skanowanie podatności

Skanowanie w poszukiwaniu luk to proces polowania na luki dnia zerowego w systemie. Po znalezieniu luki w zabezpieczeniach starasz się ją załatać, zanim hakerzy będą mogli ją wykorzystać.

Skanowanie podatności może być niezależną czynnością lub regularną częścią procesu rozwoju. Wiele organizacji decyduje się również zlecić skanowanie podatności wyspecjalizowanym firmom zajmującym się cyberbezpieczeństwem.

2. Zbieraj i monitoruj raporty od użytkowników systemu

Ponieważ użytkownicy systemu regularnie wchodzą w interakcję z systemem, mogą zauważyć potencjalne problemy, zanim to zrobisz. Oczywiście powinieneś śledzić swoje raporty użytkowników pod kątem raportów o podejrzanych e-mailach, wyskakujących okienkach lub powiadomieniach o próbach podania hasła.

3. Obserwuj wydajność swojej witryny

Zgodnie z raportem Verizon z 2021 Data Breach Investigations Report, ponad 20% cyberataków jest wymierzonych w aplikacje internetowe. Chociaż nie zawsze będziesz w stanie stwierdzić, czy hakerzy włamali się do Twojej aplikacji internetowej lub witryny, ktoś mógł zaatakować Twoją witrynę, jeśli:

- Nie możesz się zalogować

- Wygląd Twojej witryny uległ zmianie

- Twoja witryna przekierowuje odwiedzających na nieznaną witrynę

- Wydajność Twojej strony internetowej niespodziewanie się czołga

- Twoja witryna wyświetla ostrzeżenia przeglądarki, takie jak to:

4. Wykorzystaj polowanie w stylu retro

Retro hunting to proces poszukiwania raportów o znaczących cyberatakach i sprawdzania, czy Twoja organizacja została naruszona. Aby jak najlepiej wykorzystać polowanie w stylu retro, upewnij się, że:

Potrzebujesz rozwiązania hostingowego, które zapewni Ci przewagę nad konkurencją? Kinsta zapewnia niesamowitą szybkość, najnowocześniejsze zabezpieczenia i automatyczne skalowanie. Sprawdź nasze plany

- Kieruj wszystkie e-maile od dostawców oprogramowania do centralnej skrzynki odbiorczej i regularnie sprawdzaj, czy nie ma powiadomień o lukach w zabezpieczeniach

- Codziennie przeglądaj wiadomości, aby sprawdzić nowe ataki na organizacje w Twojej branży

- Zapoznaj się ze szczegółami ostatnich ataków i poproś programistów, aby sprawdzili, czy Twoje systemy są w stanie wytrzymać podobny atak

5. Uważaj na zmniejszoną prędkość sieci

Kiedy haker uzyskuje dostęp do systemu za pośrednictwem złośliwego oprogramowania, wzrost ruchu sieciowego czasami spowalnia połączenie internetowe ofiary. Tak więc, jeśli będziesz mieć oko na prędkość swojej sieci, możesz zidentyfikować atak na bieżąco.

6. Śledź wydajność swojego oprogramowania

Gdy ktoś uzyska dostęp do twojego systemu przez lukę, kod, który wstrzykuje do twojego oprogramowania, może spowolnić twój program, zmienić jego funkcje lub przełączyć funkcje w tryb offline. Oczywiście możesz zidentyfikować atak dnia zerowego, obserwując znaczące lub niewyjaśnione zmiany w swoim systemie.

Jak chronić się przed exploitami dnia zerowego

Ponieważ nie masz innego wyboru, jak tylko siedzieć i patrzeć, jak hakerzy kradną pieniądze, dane i tajemnice handlowe, czekając, aż deweloperzy załapią dziurę, ataki typu zero-day są bardzo stresujące.

Najlepszą bronią Twojej organizacji przeciwko atakom dnia zerowego jest lepsze przygotowanie. Oto osiem sposobów ochrony systemów przed atakami dnia zerowego.

1. Użyj oprogramowania zabezpieczającego

Oprogramowanie zabezpieczające chroni Twój system przed wirusami, włamaniami internetowymi i innymi zagrożeniami bezpieczeństwa.

Chociaż każde oprogramowanie oferuje nieco inne rodzaje ochrony, większość rozwiązań programowych może skanować pobierane pliki w poszukiwaniu złośliwego oprogramowania, blokować dostęp do systemu nieautoryzowanych użytkowników i szyfrować dane.

Niektóre firmy zajmujące się oprogramowaniem zabezpieczającym opracowują również specjalistyczne oprogramowanie do witryn internetowych. Na przykład, jeśli korzystasz z WordPressa (np. 40% witryn), możesz chronić swoją witrynę za pomocą:

- Oprogramowanie do monitorowania integralności plików (FIM)

- Wtyczki, które szukają podejrzanych komentarzy (takich jak Astra Web Security i WP fail2ban)

- Wtyczki, które chronią Twoją witrynę przed atakami typu brute force

- Sieć dostarczania treści (CDN)

Alternatywnie możesz użyć ogólnej wtyczki bezpieczeństwa, takiej jak Sucuri lub Wordfence.

2. Często instaluj nowe aktualizacje oprogramowania

Ponieważ hakerzy znajdują luki w przestarzałym kodzie, aktualizacja witryny, aplikacji internetowych i oprogramowania jest kluczem do zapewnienia bezpieczeństwa systemów. Nowe aktualizacje chronią Twój system, ponieważ:

- Zawierają łatki dla znanych luk w cyberbezpieczeństwie (w tym exploitów zero-day)

- Usuwają stare lub nieużywane części programów, które hakerzy mogliby wykorzystać

- Wprowadzają nowe środki bezpieczeństwa cybernetycznego, aby zapewnić użytkownikom bezpieczeństwo

- Naprawiają drobne błędy, które są podatne na fuzzing

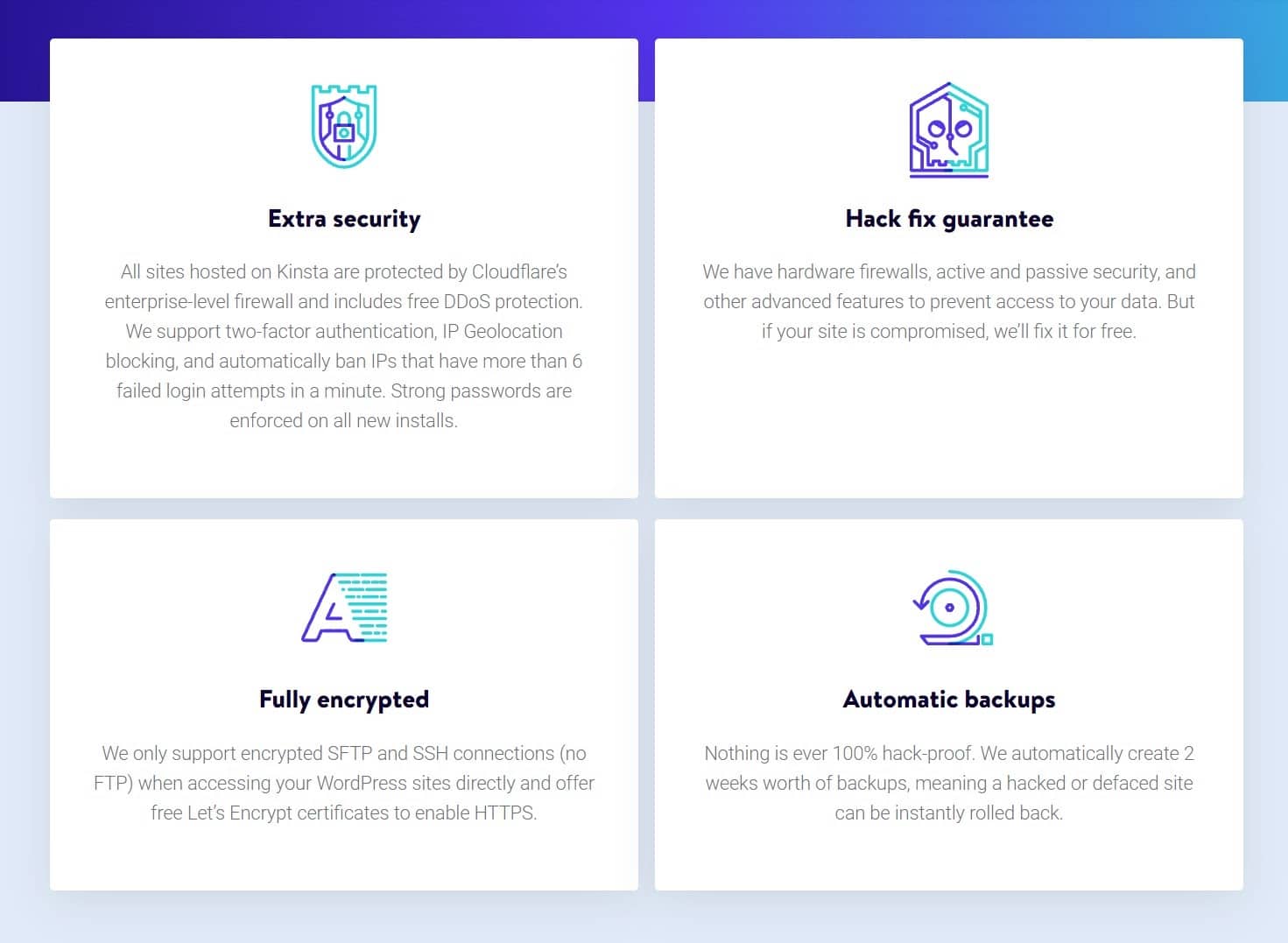

3. Korzystaj z bezpiecznego hostingu

Hakerzy codziennie naruszają ponad 127 000 stron internetowych. A ponieważ hakerzy mogą włamać się do Twojej witryny za pomocą wtyczek, motywów witryn lub przestarzałych wersji rdzenia WordPress, witryny WordPress są głównym celem.

Na szczęście możesz chronić swoją organizację, korzystając z bezpiecznego dostawcy hostingu, takiego jak Kinsta. Kinsta chroni Twoją witrynę za pomocą:

- Szyfrowany protokół bezpiecznego przesyłania plików (SFTP) i połączenia Secure Shell (SSH)

- Bezpieczne połączenie z Google Cloud Platform

- Gwarancja naprawy hacków

- Narzędzie do blokowania adresów IP, które pozwala blokować adresy IP przed dostępem do Twojej witryny

- Rozproszona ochrona przed atakami typu „odmowa usługi” (DDoS) i zapora na poziomie przedsiębiorstwa za pośrednictwem Cloudflare

- Automatyczne kopie zapasowe co dwa tygodnie

- Gwarancja bezpieczeństwa

4. Użyj zapory

Zapory ogniowe są dokładnie tym, jak brzmią: cyfrowymi ścianami między systemem a światem zewnętrznym. Zapory sieciowe dodają dodatkową warstwę ochrony do Twoich systemów, ponieważ hakerzy muszą przełamać zaporę, zanim będą mogli zaatakować Twój system.

Istnieje wiele typów zapór, z których można wybierać, w tym zapory osobiste, filtrujące pakiety, zapory stanowe, aplikacje internetowe i zapory nowej generacji (NGFW).

5. Użyj zasady najmniejszego dostępu

Reguła najmniejszego dostępu mówi, że osoby w Twojej organizacji powinny mieć dostęp tylko do danych, sprzętu i oprogramowania, których potrzebują do wykonywania swoich normalnych obowiązków służbowych.

Reguła najmniejszego dostępu tworzy mniej punktów wejścia dla hakerów korzystających z socjotechniki, ograniczając liczbę osób, które mają dostęp administracyjny do każdego systemu.

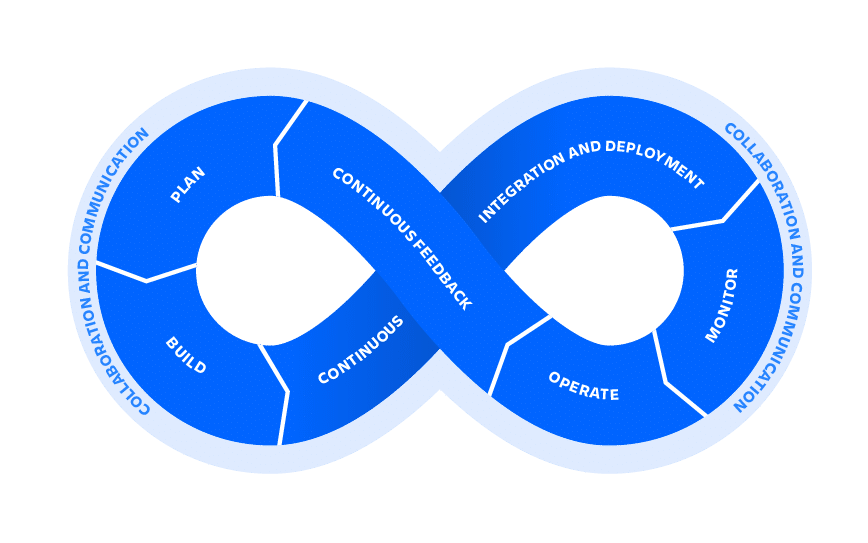

6. Przełącz się na programowanie DevOps

DevOps to podejście, które wykorzystuje system ciągłego rozwoju do ciągłej aktualizacji programów. Może pomóc Ci wzmocnić zabezpieczenia przed exploitami dnia zerowego, ponieważ zmusza Cię do ciągłej aktualizacji i zmiany systemu.

Jeśli chcesz dowiedzieć się więcej o programowaniu DevOps, przeczytaj nasz artykuł „Narzędzia DevOps”. Krótko mówiąc, rozwój DevOps przebiega zgodnie z tym cyklem życia:

7. Wdróż szkolenie z zakresu bezpieczeństwa użytkownika

Szkolenie w zakresie bezpieczeństwa użytkowników uczy pracowników, jak identyfikować techniki socjotechniki i zagrożenia bezpieczeństwa w środowisku naturalnym.

Szkolenie pracowników w zakresie wykrywania zagrożeń cybernetycznych pomoże im identyfikować ataki, szybko informować właściwe osoby i działać bez paniki i przekazywania hakerom informacji.

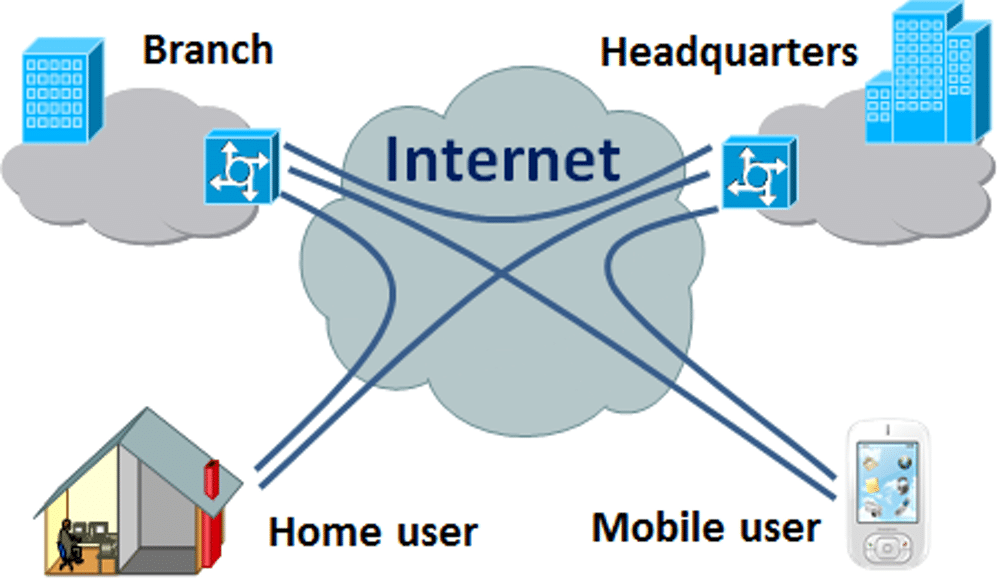

8. Korzystaj z VPN

Wirtualne sieci prywatne (VPN) to serwery pośredniczące, które chronią dane przeglądania, adres IP i dane połączenia podczas przeglądania Internetu. Korzystanie z VPN utrudni hakerom przestępcom włamanie się do Twojego systemu za pośrednictwem przeglądarki internetowej, ponieważ mają mniej informacji do wykorzystania przeciwko Tobie.

VPN działają w ten sposób:

Streszczenie

Ataki typu zero-day są coraz bardziej powszechne i stanowią naturalny zmartwienie dla organizacji na całym świecie. Istnieją jednak kroki, które możesz podjąć, aby zmniejszyć ryzyko ataku, w tym:

- Szkolenie personelu w wykrywaniu ataków i reagowaniu na nie

- Korzystanie ze środków bezpieczeństwa cybernetycznego, takich jak VPN, oprogramowanie zabezpieczające i zapory sieciowe

- Zmienianie procesu rozwoju w celu regularnego aktualizowania systemów

- Staranne kontrolowanie dostępu do danych i podatnych systemów

- Korzystanie z bezpiecznych usług hostingowych (takich jak Kinsta)

Teraz, gdy podzieliliśmy się naszymi wskazówkami, sprawa przechodzi do Ciebie. Jakie kroki podejmujesz, aby zmniejszyć ryzyko cyberataku w Twojej organizacji? Daj nam znać w komentarzach poniżej.