Che cos'è un exploit zero-day? E perché sono pericolosi?

Pubblicato: 2021-12-04Sebbene le aziende abbiano sempre dovuto affrontare molte minacce, gli attacchi informatici stanno diventando sempre più preoccupanti. Un exploit zero-day è una delle minacce malware più gravi.

Gli attacchi informatici possono avere gravi conseguenze per le aziende, poiché gli hacker possono rubare denaro, dati o proprietà intellettuale che compromettono le tue operazioni. E nessuna azienda è immune. Hanno un impatto su commercianti, aziende locali, catene nazionali e persino giganti globali come Google (in effetti, Google ha almeno 22 attacchi imprevisti ogni anno).

Ma questo non vuol dire che gli attacchi informatici siano inevitabili. Ci sono passi che possiamo fare per proteggerci.

In questo articolo, ti diremo tutto ciò che devi sapere sugli exploit zero-day, perché sono pericolosi e come identificarli e prevenirli.

Iniziamo!

Che cos'è un exploit zero-day?

Un exploit zero-day è un difetto di sicurezza precedentemente sconosciuto nel tuo software o hardware che gli hacker possono sfruttare per violare i tuoi sistemi. Gli exploit zero-day hanno molti nomi diversi, inclusi "exploit a zero ore" o "exploit day0".

Indipendentemente dal nome, l'origine di "zero-day" è la stessa. Il termine “zero-day” sottolinea la gravità del problema. Dopo che qualcuno scopre una vulnerabilità zero-day, gli sviluppatori hanno zero giorni per correggere l'errore prima che diventi un problema urgente.

Quando impari a conoscere gli exploit zero-day, potresti sentirli chiamare "vulnerabilità zero-day" o "attacchi zero-day". C'è una distinzione essenziale tra questi termini:

- "Zero-day exploit" si riferisce al metodo utilizzato dagli hacker per attaccare il software

- "Vulnerabilità zero-day" si riferisce al difetto non scoperto nel tuo sistema

- "Attacco zero-day" si riferisce all'azione intrapresa dagli hacker quando utilizzano la vulnerabilità per violare il tuo sistema

Il termine "sconosciuto" è fondamentale quando si parla di vulnerabilità zero-day, poiché la vulnerabilità deve essere sconosciuta ai creatori del sistema per essere considerata una "vulnerabilità zero-day". Una vulnerabilità di sicurezza smette di essere una "vulnerabilità zero-day" una volta che gli sviluppatori vengono a conoscenza del problema e hanno rilasciato una patch.

Molti diversi gruppi di persone effettuano attacchi zero-day, tra cui:

- Cybercriminali: hacker criminali con una motivazione finanziaria

- Hacktivist: persone che cercano di hackerare i sistemi per promuovere una causa o un'agenda politica

- Hacker aziendali: hacker che cercano informazioni su un concorrente

- Hacker a scopo di lucro: persone che trovano vulnerabilità per venderle alle aziende (ma non intendono sfruttare la vulnerabilità da sole)

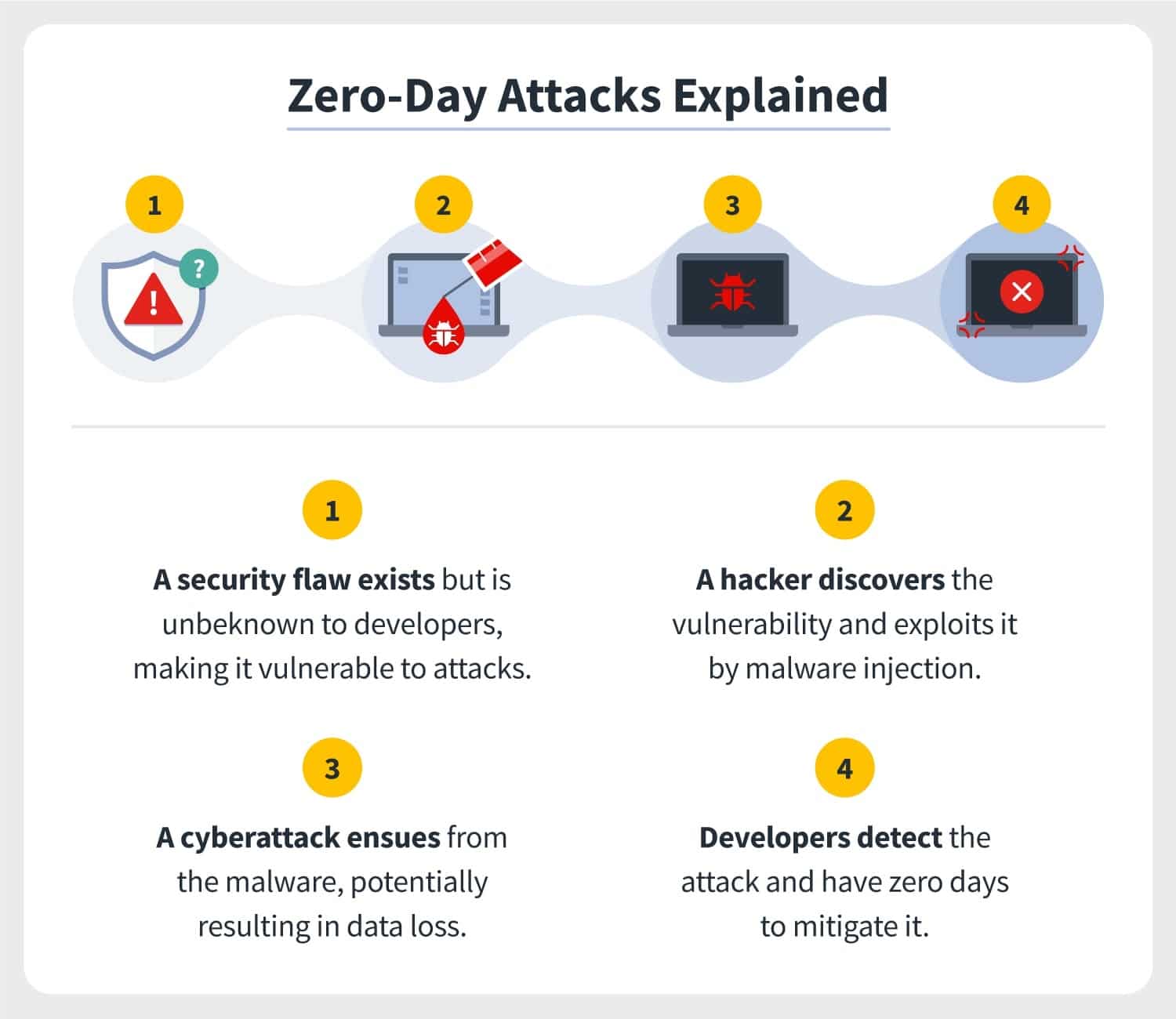

Come funziona un attacco zero-day

Sebbene ogni attacco sia diverso, la maggior parte degli attacchi generalmente funziona in questo modo:

- Passaggio 1: i tuoi sviluppatori creano un sistema. Questo sistema contiene una vulnerabilità zero-day di cui gli sviluppatori non sono a conoscenza.

- Passaggio 2: dopo che il sistema è attivo, l'hacker (a volte chiamato "attore di minacce" o "attore dannoso") scopre una vulnerabilità nel sistema.

- Passaggio 3: l'hacker scrive ed esegue codice dannoso per sfruttare la vulnerabilità e violare il sistema.

- Passaggio 4: il pubblico o gli sviluppatori notano un problema grave e gli sviluppatori risolvono il problema con una patch.

A volte, l'hacker che scopre la tua minaccia zero-day e l'hacker che attacca il tuo sistema sono persone diverse.

Alcuni hacker vendono informazioni ad altri hacker attraverso il mercato nero. Il mercato nero esiste sul dark web, una sezione di Internet che non puoi raggiungere con motori di ricerca come Google, Yahoo e Bing. Le persone accedono al dark web tramite browser anonimi come Tor.

Alcune società di sicurezza informatica cercano anche exploit per vendere tali informazioni ai proprietari del sistema.

Queste aziende vendono tali dati sui mercati "bianchi" o "grigi" (sebbene le distinzioni tra i mercati bianco, grigio e nero variano a seconda delle leggi locali sulla sicurezza informatica).

Ora che sai come funzionano gli exploit zero-day, probabilmente ti starai chiedendo come gli hacker violano il tuo sistema.

Sebbene non esista un metodo collaudato, molti hacker utilizzano:

Sfocato

Il fuzzing (o "test fuzz") è una tecnica di forza bruta che gli hacker usano per trovare buchi nel tuo sistema.

Quando un hacker confonde un bersaglio, usa un software che inserisce dati casuali nelle caselle di input del tuo sistema (caselle di testo in cui le persone inseriscono le informazioni). Quindi, l'hacker controlla la presenza di arresti anomali, perdite di memoria o asserzioni non riuscite che indicano una falla nel codice.

Molte tecniche di fuzzing si concentrano sullo spamming delle caselle di input con risposte casuali, senza senso o non valide. Ad esempio, se si dispone di una casella di testo in cui qualcuno può inserire la propria età in anni, un hacker eseguirà un test per vedere come risponde il sistema quando inserisce "-94" o "@45".

Ingegneria sociale

L'ingegneria sociale è una tecnica di manipolazione che gli hacker usano per accedere a un sistema attraverso i suoi utenti.

Esistono molti tipi di ingegneria sociale, tra cui:

- Pretexting: quando qualcuno usa il pretexting, cerca di guadagnare la tua fiducia creando uno scenario credibile. Ad esempio, potrebbero fingere di appartenere al tuo reparto IT e dire di aver bisogno della tua password.

- Quando qualcuno ti esca, tenta di violare il tuo sistema invogliandoti a interagire con materiale corrotto. Ad esempio, nel 2018, un hacker cinese ha inviato un misterioso CD a diverse autorità statali e locali degli Stati Uniti. L'obiettivo era di indurli ad aprire il contenuto del CD per curiosità.

- Phishing: quando qualcuno ti invia un phishing, impersona qualcuno che conosci per convincerti a fornire loro informazioni riservate, aprire un file dannoso o fare clic su un collegamento danneggiato. Ad esempio, se ti aspettavi un'e-mail da "[email protected]", un hacker potrebbe utilizzare l'indirizzo e-mail "[email protected]" per phishing. Poiché il 38% degli attacchi informatici alle aziende statunitensi nel 2019 ha utilizzato il phishing, molte aziende si proteggono dal phishing con strumenti di prevenzione delle frodi come FraudLabsPro o Simility.

Una volta che un hacker utilizza l'ingegneria sociale per violare un sistema, utilizza l'account dell'utente per cercare vulnerabilità zero-day dall'interno.

Obiettivi comuni

Non è necessario essere una società bancaria multimiliardaria perché un hacker ti prenda di mira. Gli hacker prenderanno di mira qualsiasi organizzazione, individuo o entità da cui possono trarre profitto, in particolare:

- Organizzazioni con scarsa sicurezza informatica

- Organizzazioni che gestiscono dati personali (in particolare indirizzi, numeri di previdenza sociale (SSN), nomi legali completi dei clienti e date di nascita dei clienti)

- Agenzie governative

- Organizzazioni che dispongono di informazioni riservate

- Organizzazioni che creano software o hardware per i clienti (poiché possono utilizzare la tecnologia per hackerare i clienti)

- Organizzazioni che operano nel campo della difesa

Quando scelgono chi hackerare, molti hacker cercano obiettivi facili che producano una ricompensa elevata, poiché vogliono guadagnare di più con il minimo sforzo e rischio.

Sebbene ogni hacker funzioni in modo diverso, la maggior parte mira a:

- Sistemi operativi

- Browser web

- Hardware e firmware

- Applicazioni software

- Dispositivi Internet delle cose (IoT).

Esempi

Anche se potresti non pensare regolarmente agli attacchi informatici, si verificano più spesso di quanto tu possa immaginare. Nel 2020, individui e organizzazioni hanno rilevato oltre 677 milioni di malware. Si tratta di un aumento del 2.317,86% rispetto al 2010, quando le persone avevano rilevato solo oltre 28 milioni di malware.

Secondo una ricerca del Ponemon Institute, quasi il 48% delle organizzazioni ha subito una violazione dei dati negli ultimi due anni. Il 62% di queste organizzazioni non era a conoscenza della vulnerabilità prima dell'attacco (il che significa che si trattava di attacchi zero-day).

Sebbene la maggior parte delle organizzazioni non renda pubblici i dettagli dei propri attacchi, siamo a conoscenza di molti attacchi di grandi dimensioni degli ultimi anni. Questi includono:

L'hack di Google Chrome 2021

Nell'aprile 2021, Google ha rilasciato un aggiornamento per il suo browser Google Chrome su dispositivi Windows, Linux e Mac. Tra le altre cose, questo aggiornamento ha risolto una vulnerabilità zero-day sfruttata da un hacker. Hanno chiamato la vulnerabilità "CVE-2021-21224".

Sebbene Google non abbia condiviso tutti i dettagli dell'attacco, CVE-2021-21224 ha consentito a qualcuno di eseguire codice in una sandbox tramite una pagina HTML creata.

L'hack dello zoom 2020

Nel luglio 2020, la società di sicurezza informatica 0patch ha riferito che una persona anonima aveva identificato una vulnerabilità zero-day in Zoom. La vulnerabilità ha consentito a un hacker di eseguire codice in remoto in Zoom una volta ottenuto l'accesso convincendo un utente a fare clic su un collegamento o aprire malware. La vulnerabilità esisteva solo su computer che eseguono Windows 7 o versioni precedenti di Windows.

Dopo aver appreso della vulnerabilità, 0patch ha portato le informazioni a Zoom e gli sviluppatori di Zoom hanno rilasciato una patch di sicurezza per il problema entro un giorno.

L'attacco di Microsoft Word 2016/2017

Nel 2016, Ryan Hanson (un ricercatore di sicurezza e consulente di Optiv) ha identificato una vulnerabilità zero-day all'interno di Microsoft Word. La vulnerabilità (nota come "CVE-2017-0199") consentiva a un utente malintenzionato di installare malware sul computer di un utente dopo che l'utente aveva scaricato un documento Word che eseguiva script dannosi.

Secondo Reuters, gli hacker hanno sfruttato CVE-2017-0199 per rubare milioni da conti bancari online prima che gli sviluppatori Microsoft lo riparassero nel 2017. È interessante notare che Hanson non è stata l'unica persona a scoprire CVE-2017-0199 — nell'aprile 2017, ricercatori di McAfee e FireEye hanno entrambi segnalato di aver trovato la vulnerabilità.

L'attacco Stuxnet del 2010

Nel 2010, Stuxnet ha preso di mira diversi impianti (compresi gli impianti nucleari) in Iran. Stuxnet era un worm informatico che infettava i computer Windows tramite chiavette USB che contenevano malware.

Il malware Stuxnet ha quindi attaccato le macchine prendendo di mira i loro controllori logici programmabili (PLC). Questi PLC automatizzano i processi delle macchine, il che significa che Stuxnet potrebbe interferire con i macchinari del suo obiettivo.

Secondo McAfee, Stuxnet ha distrutto diversi impianti di trattamento delle acque, centrali elettriche, linee del gas e centrifughe nell'impianto iraniano di arricchimento dell'uranio di Natanz. Stuxnet ha anche generato molti discendenti, incluso Duqu (un malware che ruba i dati dai computer che prende di mira).

Perché gli attacchi zero-day sono pericolosi

L'impatto finanziario, operativo e legale di un attacco zero-day può essere devastante. Secondo il 2021 Data Breach Investigations Report di Verizon, il 95% delle organizzazioni prese di mira dagli hacker ha perso:

- Tra $ 250 e $ 984.855 in attacchi BEC (Business Email Compromise).

- Tra $ 148 e $ 1.594.648 in incidenti di violazione dei dati informatici (CDB).

- Tra $ 69 e $ 1.155.755 in incidenti ransomware

Tuttavia, gli attacchi zero-day sono ancora devastanti anche se non perdi denaro. Ecco perché:

Possono passare inosservati per giorni, mesi o addirittura anni

Poiché le vulnerabilità zero-day sono sconosciute agli sviluppatori, molte organizzazioni non sanno quando un utente malintenzionato ha violato i loro sistemi fino a molto tempo dopo l'attacco. Sfortunatamente, questo significa che gli hacker possono abusare ripetutamente del tuo sistema prima che tu possa fermarli.

Le vulnerabilità possono essere difficili da risolvere

Una volta che la tua azienda viene a sapere che un hacker ha compromesso il tuo sistema, dovrai capire dove si trova la vulnerabilità. Poiché molte organizzazioni utilizzano più sistemi, potrebbe essere necessario del tempo per individuare e riparare il problema.

Gli hacker possono usarli per rubare dati finanziari o informazioni bancarie

Molti aggressori entrano nei sistemi per rubare dati finanziari o informazioni bancarie. Alcuni hacker vendono questi dati a terzi, mentre altri utilizzeranno le tue informazioni finanziarie per rubarti denaro.

I criminali possono usarli per trattenere la tua azienda in cambio di un riscatto

Mentre molti hacker utilizzano attacchi zero-day per rubare dati, altri trattengono la tua azienda in cerca di riscatto tramite attacchi Distributed Denial of Service (DDoS) e altre tecniche di riscatto. Gli attacchi DDoS inviano spam al tuo sito Web con richieste fino a quando non si arresta in modo anomalo.

Se desideri imparare come fermare un attacco DDoS, puoi leggere il nostro case study: "Come fermare un attacco DDoS nelle sue tracce".

I criminali possono prendere di mira i tuoi clienti

Se vendi software o hardware con una base di utenti dedicata, gli hacker potrebbero violare il tuo sistema e usarlo per attaccare i tuoi clienti.

Di recente abbiamo visto un esempio devastante di ciò quando i criminali hanno violato il software di Kaseya e hanno utilizzato il loro sistema per attaccare 800-1.500 clienti di Kaseya con il ransomware.

Come identificare un attacco zero-day

Poiché ogni attacco zero-day funziona in modo diverso, non esiste un modo perfetto per rilevarli. Tuttavia, esistono molti modi comuni in cui le organizzazioni identificano gli attacchi. Eccone sei.

1. Eseguire la scansione delle vulnerabilità

La scansione delle vulnerabilità è il processo di ricerca delle vulnerabilità zero-day nel tuo sistema. Una volta trovata una vulnerabilità, lavori per correggerla prima che gli hacker possano sfruttarla.

La scansione delle vulnerabilità può essere un'attività indipendente o una parte regolare del processo di sviluppo. Molte organizzazioni scelgono anche di affidare la scansione delle vulnerabilità a società specializzate nella sicurezza informatica.

2. Raccogliere e monitorare i rapporti dagli utenti del sistema

Poiché gli utenti del tuo sistema interagiscono regolarmente con il tuo sistema, potrebbero individuare potenziali problemi prima di te. Naturalmente, dovresti tenere traccia dei rapporti degli utenti per i rapporti su e-mail sospette, popup o notifiche sui tentativi di password.

3. Guarda le prestazioni del tuo sito web

Secondo il 2021 Data Breach Investigations Report di Verizon, oltre il 20% degli attacchi informatici prende di mira le applicazioni web. Anche se non sarai sempre in grado di dire se gli hacker hanno violato la tua applicazione web o sito web, qualcuno potrebbe aver attaccato il tuo sito web se:

- Non puoi accedere

- L'aspetto del tuo sito web è cambiato

- Il tuo sito web reindirizza i visitatori a un sito sconosciuto

- Le prestazioni del tuo sito web si riducono inaspettatamente

- Il tuo sito web mostra avvisi del browser, come questo:

4. Utilizza la caccia retrò

La caccia al passato è il processo di ricerca di segnalazioni di attacchi informatici significativi e di controllo se la tua organizzazione è stata colpita. Per ottenere il massimo dalla caccia retrò, assicurati di:

Hai bisogno di una soluzione di hosting che ti dia un vantaggio competitivo? Kinsta ti copre con velocità incredibile, sicurezza all'avanguardia e scalabilità automatica. Dai un'occhiata ai nostri piani

- Indirizza tutte le e-mail dai fornitori di software a una casella di posta centrale e controlla regolarmente la presenza di notifiche su falle di sicurezza

- Scansiona le notizie ogni giorno per verificare la presenza di nuovi attacchi alle organizzazioni del tuo settore

- Leggi i dettagli degli attacchi recenti e chiedi ai tuoi sviluppatori di verificare se i tuoi sistemi potrebbero resistere a un attacco simile

5. Fai attenzione alla velocità di rete ridotta

Quando un hacker accede a un sistema tramite malware, l'aumento del traffico di rete a volte rallenta la connessione Internet della vittima. Quindi, se tieni d'occhio la velocità della tua rete, potresti identificare un attacco non appena si verifica.

6. Tieni traccia delle prestazioni del tuo software

Quando qualcuno accede al tuo sistema attraverso una vulnerabilità, il codice che inietta nel tuo software potrebbe rallentare il tuo programma, alterarne le funzioni o portare le funzionalità offline. Naturalmente, puoi identificare un attacco zero-day osservando cambiamenti significativi o inspiegabili nel tuo sistema.

Come proteggersi dagli exploit zero-day

Dato che non hai altra scelta che sederti e guardare gli hacker che rubano denaro, dati e segreti commerciali mentre aspetti che gli sviluppatori riparino il buco, gli attacchi zero-day sono molto stressanti.

La migliore arma della tua organizzazione contro gli attacchi zero-day è una migliore preparazione. Ecco otto modi in cui puoi proteggere i tuoi sistemi dagli attacchi zero-day.

1. Utilizzare il software di sicurezza

Il software di sicurezza protegge il sistema da virus, intrusioni basate su Internet e altre minacce alla sicurezza.

Sebbene ogni software offra tipi di protezione leggermente diversi, la maggior parte delle soluzioni software può eseguire la scansione dei download alla ricerca di malware, bloccare gli utenti non autorizzati dal tuo sistema e crittografare i tuoi dati.

Alcune società di software di sicurezza sviluppano anche software specializzato per i siti web. Ad esempio, se utilizzi WordPress (come il 40% dei siti Web), potresti proteggere il tuo sito con:

- Software di monitoraggio dell'integrità dei file (FIM).

- Plugin che cercano commenti ambigui (come Astra Web Security e WP fail2ban)

- Plugin che proteggono il tuo sito dagli attacchi di forza bruta

- Una rete di distribuzione dei contenuti (CDN)

In alternativa, puoi utilizzare un plug-in di sicurezza generale come Sucuri o Wordfence.

2. Installa spesso nuovi aggiornamenti software

Poiché gli hacker trovano vulnerabilità nel codice obsoleto, l'aggiornamento del sito Web, delle applicazioni Web e del software è fondamentale per mantenere i sistemi al sicuro. Nuovi aggiornamenti proteggono il tuo sistema perché:

- Contengono patch per vulnerabilità note della sicurezza informatica (inclusi exploit zero-day)

- Rimuovono parti vecchie o inutilizzate di programmi che gli hacker potrebbero sfruttare

- Introducono nuove misure di sicurezza informatica per proteggere gli utenti

- Risolvono bug minori che sono vulnerabili al fuzzing

3. Usa l'hosting web sicuro

Gli hacker violano oltre 127.000 siti web ogni giorno. E poiché gli hacker possono violare il tuo sito attraverso plug-in, temi del sito Web o versioni obsolete del core di WordPress, i siti Web di WordPress sono i principali obiettivi.

Per fortuna, puoi proteggere la tua organizzazione utilizzando un provider di hosting sicuro come Kinsta. Kinsta protegge il tuo sito con:

- Connessioni SFTP (Secure File Transfer Protocol) e Secure Shell (SSH) crittografate

- Una connessione sicura a Google Cloud Platform

- Una garanzia di correzione degli hack

- Uno strumento IP Deny che ti consente di impedire agli indirizzi IP di accedere al tuo sito web

- Protezione Distributed Denial of Service (DDoS) e un firewall di livello aziendale tramite Cloudflare

- Backup automatici ogni due settimane

- Una garanzia di sicurezza

4. Utilizzare un firewall

I firewall sono esattamente come suonano: muri digitali tra il tuo sistema e il mondo esterno. I firewall aggiungono un ulteriore livello di protezione ai tuoi sistemi, poiché gli hacker devono violare il firewall prima di poter attaccare il tuo sistema.

Esistono molti tipi di firewall tra cui scegliere, inclusi firewall personali, con filtraggio dei pacchetti, con stato, per applicazioni Web e di nuova generazione (NGFW).

5. Utilizzare la regola di accesso minimo

La regola di accesso minimo dice che le persone nella tua organizzazione dovrebbero avere accesso solo a dati, hardware e software di cui hanno bisogno per svolgere le loro normali mansioni lavorative.

La regola di accesso minimo crea meno punti di ingresso per gli hacker che utilizzano l'ingegneria sociale, limitando il numero di persone che hanno accesso amministrativo a ciascun sistema.

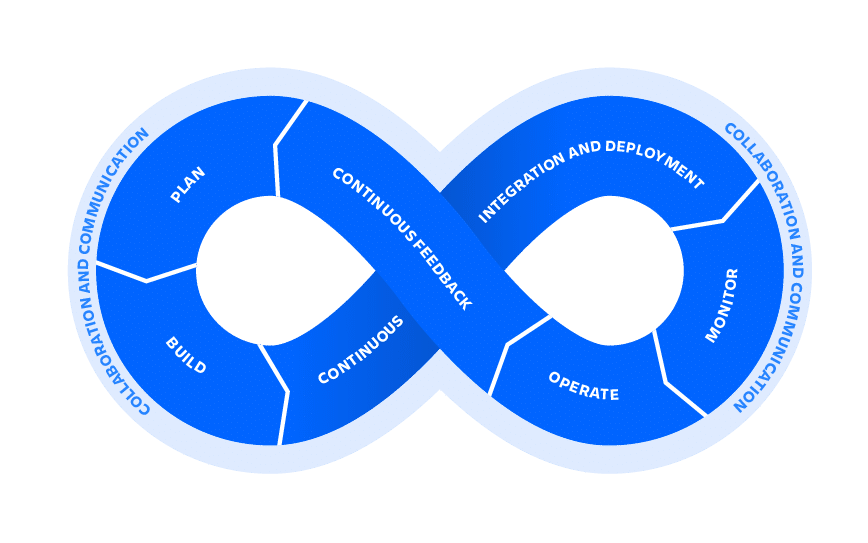

6. Passa a Sviluppo DevOps

DevOps è un approccio che utilizza un sistema di sviluppo continuo per aggiornare costantemente i programmi. Può aiutarti a rafforzare la tua sicurezza contro gli exploit zero-day, poiché ti costringe ad aggiornare e cambiare costantemente il tuo sistema.

Se desideri saperne di più sullo sviluppo di DevOps, puoi leggere il nostro articolo "Strumenti DevOps". Ma in breve, lo sviluppo di DevOps segue questo ciclo di vita:

7. Implementare la formazione sulla sicurezza degli utenti

La formazione sulla sicurezza degli utenti insegna ai tuoi dipendenti a identificare le tecniche di ingegneria sociale e le minacce alla sicurezza in natura.

La formazione dei dipendenti per individuare le minacce alla sicurezza informatica li aiuterà a identificare gli attacchi, informare rapidamente le persone giuste e agire senza farsi prendere dal panico o fornire informazioni agli hacker.

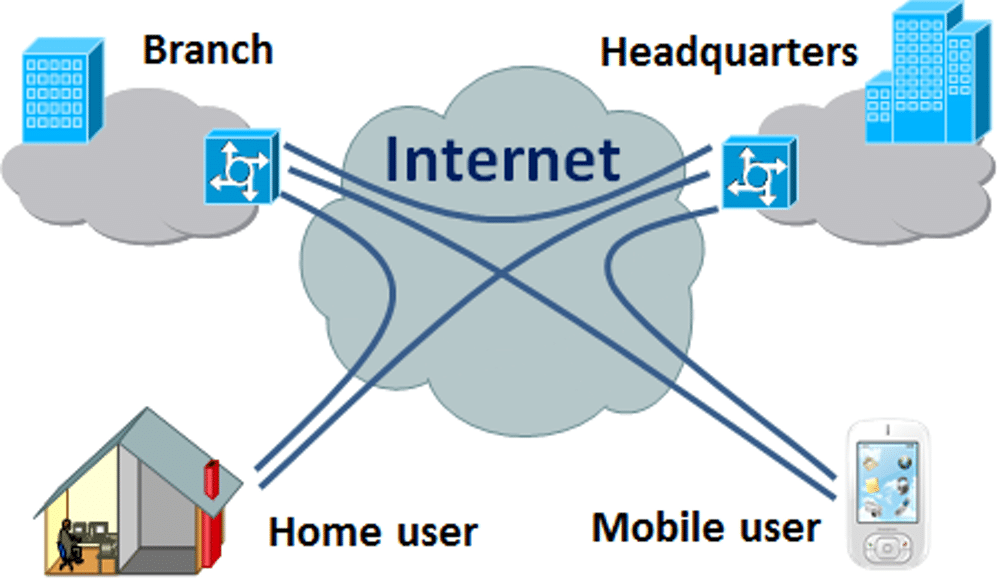

8. Usa le VPN

Le reti private virtuali (VPN) sono server intermedi che proteggono i dati di navigazione, l'indirizzo IP e i dati di connessione durante la navigazione in Internet. L'uso delle VPN renderà più difficile per gli hacker criminali violare il tuo sistema tramite il tuo browser web, poiché hanno meno informazioni da utilizzare contro di te.

Le VPN funzionano così:

Sommario

Gli attacchi zero-day sono sempre più comuni e rappresentano una preoccupazione naturale per le organizzazioni di tutto il mondo. Tuttavia, ci sono passaggi che puoi adottare per ridurre il rischio di attacco, tra cui:

- Formazione del personale per individuare e rispondere agli attacchi

- Utilizzo di misure di sicurezza informatica come VPN, software di sicurezza e firewall

- Alterare il processo di sviluppo per aggiornare i sistemi regolarmente

- Controllo accurato dell'accesso ai dati e ai sistemi vulnerabili

- Utilizzo di servizi di hosting di siti Web sicuri (come Kinsta)

Ora che abbiamo condiviso i nostri suggerimenti, tocca a te. Quali passi intraprendi per mitigare il rischio di un attacco informatico alla tua organizzazione? Fatecelo sapere nei commenti qui sotto.