Что такое эксплойт нулевого дня? И почему они опасны?

Опубликовано: 2021-12-04Хотя компаниям всегда приходилось бороться с множеством угроз, кибератаки вызывают все большее беспокойство. Эксплойт нулевого дня — одна из самых серьезных вредоносных угроз.

Кибератаки могут иметь серьезные последствия для бизнеса, поскольку хакеры могут украсть деньги, данные или интеллектуальную собственность, которые могут поставить под угрозу ваши операции. И ни одна компания не застрахована. Они влияют на трейдеров, местные предприятия, национальные сети и даже на таких мировых гигантов, как Google (на самом деле, Google ежегодно совершает не менее 22 непредвиденных атак).

Но это не значит, что кибератаки неизбежны. Есть шаги, которые мы можем предпринять, чтобы защитить себя.

В этой статье мы расскажем вам все, что вам нужно знать об эксплойтах нулевого дня, чем они опасны и как их можно выявить и предотвратить.

Давайте начнем!

Что такое эксплойт нулевого дня?

Эксплойт нулевого дня — это ранее не обнаруженная уязвимость в вашем программном или аппаратном обеспечении, которую хакеры могут использовать для взлома ваших систем. Эксплойты нулевого дня имеют много разных названий, в том числе «эксплойты нулевого часа» или «эксплойты нулевого дня».

Независимо от названия, происхождение «нулевого дня» одинаково. Термин «нулевой день» подчеркивает серьезность проблемы. После того, как кто-то обнаруживает уязвимость нулевого дня, у разработчиков есть ноль дней, чтобы исправить ошибку, прежде чем она станет срочной проблемой.

Когда вы узнаете об эксплойтах нулевого дня, вы можете услышать, что их называют «уязвимостями нулевого дня» или «атаками нулевого дня». Между этими терминами есть существенное различие:

- «Эксплойт нулевого дня» относится к методу, используемому хакерами для атаки на программное обеспечение.

- «Уязвимость нулевого дня» относится к необнаруженной уязвимости в вашей системе.

- «Атака нулевого дня» относится к действиям, предпринимаемым хакерами, когда они используют уязвимость для взлома вашей системы.

Термин «необнаруженные» имеет решающее значение при обсуждении уязвимостей нулевого дня, поскольку уязвимость должна быть неизвестна создателям системы, чтобы считаться «уязвимостью нулевого дня». Уязвимость системы безопасности перестает быть «уязвимостью нулевого дня», как только разработчики узнают о проблеме и выпустят исправление.

Многие различные группы людей проводят атаки нулевого дня, в том числе:

- Киберпреступники: хакеры-преступники с финансовой мотивацией

- Хактивисты: люди, стремящиеся взломать системы для продвижения политических целей или планов.

- Корпоративные хакеры: хакеры, которые хотят узнать информацию о конкуренте.

- Коммерческие хакеры: люди, которые находят уязвимости, чтобы продать их компаниям (но не намерены использовать уязвимость сами).

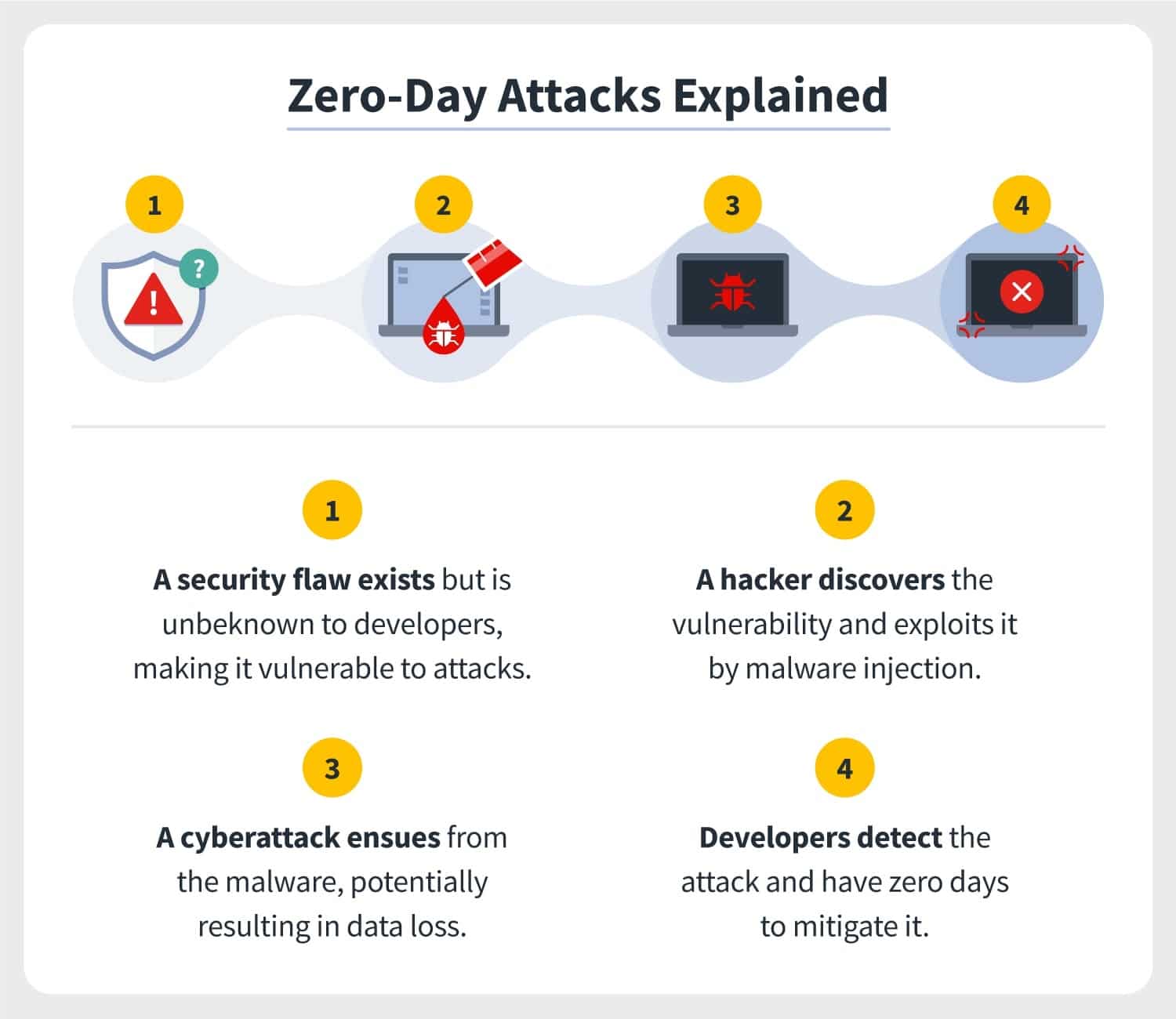

Как работает атака нулевого дня

Хотя каждая атака отличается, большинство атак обычно работают следующим образом:

- Шаг 1: Ваши разработчики создают систему. Эта система содержит уязвимость нулевого дня, о которой разработчики не знают.

- Шаг 2: После запуска системы хакер (иногда называемый «злоумышленником» или «злоумышленником») обнаруживает уязвимость в системе.

- Шаг 3: Хакер пишет и запускает вредоносный код, чтобы использовать уязвимость и взломать вашу систему.

- Шаг 4: Либо общественность, либо разработчики замечают серьезную проблему, и разработчики устраняют проблему с помощью исправления.

Иногда хакер, обнаруживший вашу угрозу нулевого дня, и хакер, атакующий вашу систему, — разные люди.

Некоторые хакеры продают информацию другим хакерам через черный рынок. Черный рынок существует в даркнете — той части Интернета, которую вы не можете найти с помощью поисковых систем, таких как Google, Yahoo и Bing. Люди получают доступ к даркнету через анонимные браузеры, такие как Tor.

Некоторые компании, занимающиеся кибербезопасностью, также ищут эксплойты, чтобы продать эту информацию владельцам системы.

Эти компании продают эти данные на «белом» или «сером» рынке (хотя различия между белым, серым и черным рынками зависят от ваших местных законов о кибербезопасности).

Теперь, когда вы знаете, как работают эксплойты нулевого дня, вам, вероятно, интересно, как хакеры взламывают вашу систему.

Хотя проверенного метода не существует, многие хакеры используют:

Фаззинг

Фаззинг (или «фазз-тестирование») — это метод грубой силы, который хакеры используют для поиска дыр в вашей системе.

Когда хакер фаззит цель, он использует программное обеспечение, которое вводит случайные данные в поля ввода вашей системы (текстовые поля, в которые люди вводят информацию). Затем хакер следит за сбоями, утечками памяти или неудачными утверждениями, которые указывают на дыру в вашем коде.

Многие методы фаззинга сосредоточены на заполнении полей ввода случайными, бессмысленными или недействительными ответами. Например, если у вас есть текстовое поле для ввода возраста в годах, хакер проверит, как ваша система реагирует на ввод «-94» или «@45».

Социальная инженерия

Социальная инженерия — это метод манипулирования, который хакеры используют для получения доступа к системе через ее пользователей.

Существует множество видов социальной инженерии, в том числе:

- Претекстинг: когда кто-то использует претекстинг, он пытается завоевать ваше доверие, создавая правдоподобный сценарий. Например, они могут притвориться сотрудником вашего ИТ-отдела и сказать, что им нужен ваш пароль.

- Когда кто-то заманивает вас, он пытается взломать вашу систему, соблазняя вас взаимодействовать с поврежденным материалом. Например, в 2018 году китайский хакер разослал загадочный компакт-диск в несколько штатов и местных органов власти США. Цель состояла в том, чтобы заставить их открыть содержимое компакт-диска из любопытства.

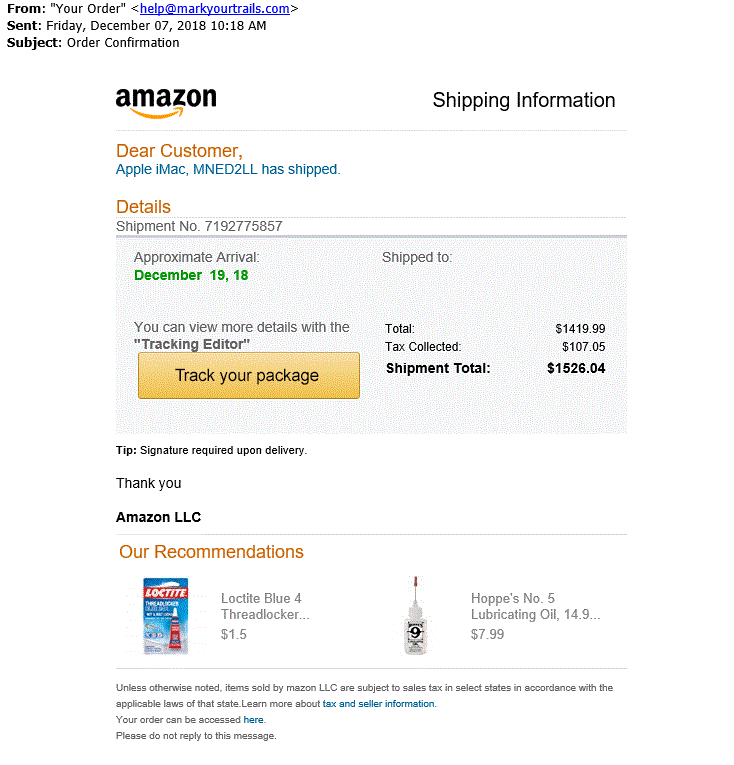

- Фишинг. Когда кто-то фиширует вас, он выдает себя за кого-то, кого вы знаете, чтобы убедить вас предоставить им конфиденциальную информацию, открыть вредоносный файл или щелкнуть поврежденную ссылку. Например, если вы ожидали письмо от «[email protected]», хакер может использовать адрес электронной почты «[email protected]» для фишинга. Поскольку 38% кибератак на американские компании в 2019 году использовали фишинг, многие компании защищают себя от фишинга с помощью таких инструментов предотвращения мошенничества, как FraudLabsPro или Simility.

Как только хакер использует социальную инженерию для взлома системы, он использует учетную запись пользователя для поиска уязвимостей нулевого дня изнутри.

Общие цели

Вам не нужно быть многомиллиардной банковской компанией, чтобы хакер мог нацелиться на вас. Хакеры нацелятся на любую организацию, физическое или юридическое лицо, от которого они могут получить прибыль, особенно:

- Организации с плохой кибербезопасностью

- Организации, которые обрабатывают личные данные (особенно адреса, номера социального страхования (SSN), полные официальные имена клиентов и даты рождения клиентов)

- Государственные органы

- Организации, располагающие конфиденциальной информацией

- Организации, создающие программное или аппаратное обеспечение для клиентов (поскольку они могут использовать эту технологию для взлома клиентов).

- Организации, работающие в сфере обороны

Выбирая, кого взломать, многие хакеры ищут легкие цели, которые принесут высокую награду, поскольку они хотят заработать как можно больше денег с наименьшими усилиями и риском.

Хотя каждый хакер действует по-своему, большинство целей:

- Операционные системы

- Веб-браузеры

- Аппаратное обеспечение и прошивка

- Программные приложения

- Устройства Интернета вещей (IoT)

Примеры

Хотя вы можете не думать о кибератаках регулярно, они случаются чаще, чем вы можете себе представить. По состоянию на 2020 год отдельные лица и организации обнаружили более 677 миллионов вредоносных программ. Это на 2 317,86% больше, чем в 2010 году, когда люди обнаружили только более 28 миллионов вредоносных программ.

Согласно исследованию Ponemon Institute, почти 48% организаций сталкивались с утечкой данных за последние два года. 62% этих организаций не знали об уязвимости до атаки (то есть это были атаки нулевого дня).

Хотя большинство организаций не обнародуют подробности своих атак, нам известно о многих крупных атаках, совершенных за последние несколько лет. Это включает:

Взлом Google Chrome 2021 года

В апреле 2021 года Google выпустила обновление для своего браузера Google Chrome на устройствах Windows, Linux и Mac. Среди прочего, это обновление зафиксировало уязвимость нулевого дня, которую использовал хакер. Они назвали уязвимость «CVE-2021-21224».

Хотя Google не сообщил полных деталей атаки, CVE-2021-21224 позволяла кому-то запускать код в песочнице через созданную HTML-страницу.

Взлом Zoom 2020 года

В июле 2020 года компания 0patch, занимающаяся кибербезопасностью, сообщила, что анонимный человек обнаружил уязвимость нулевого дня в Zoom. Уязвимость позволяла хакеру удаленно запускать код в Zoom после того, как он получил доступ, заставив пользователя щелкнуть ссылку или открыть вредоносное ПО. Уязвимость существовала только на компьютерах под управлением Windows 7 или более ранних версий Windows.

Узнав об уязвимости, 0patch передал информацию в Zoom, и разработчики Zoom выпустили исправление безопасности для устранения проблемы в течение дня.

Атака на Microsoft Word в 2016/2017 гг.

В 2016 году Райан Хэнсон (исследователь по безопасности и консультант из Optiv) обнаружил уязвимость нулевого дня в Microsoft Word. Уязвимость (известная как «CVE-2017-0199») позволяла злоумышленнику установить вредоносное ПО на компьютер пользователя после того, как пользователь загрузил документ Word, в котором выполнялись вредоносные сценарии.

По данным Reuters, хакеры использовали CVE-2017-0199 для кражи миллионов долларов с онлайн-банковских счетов до того, как разработчики Microsoft исправили ее в 2017 году. и FireEye сообщили об обнаружении уязвимости.

Атака Stuxnet 2010 года

В 2010 году Stuxnet атаковал несколько объектов (в том числе ядерных) в Иране. Stuxnet был компьютерным червем, который заражал компьютеры Windows через USB-накопители, содержащие вредоносное ПО.

Затем вредоносное ПО Stuxnet атаковало машины, нацелившись на их программируемые логические контроллеры (ПЛК). Эти ПЛК автоматизируют машинные процессы, а это означает, что Stuxnet может вмешиваться в работу оборудования своей цели.

По данным McAfee, Stuxnet уничтожил несколько водоочистных сооружений, электростанций, газопроводов и центрифуг на иранском предприятии по обогащению урана в Натанзе. Stuxnet также породил множество потомков, в том числе Duqu (вредоносное ПО, которое крадет данные с компьютеров, на которые оно нацелено).

Почему атаки нулевого дня опасны

Финансовые, операционные и юридические последствия атаки нулевого дня могут быть разрушительными. Согласно отчету Verizon о расследовании нарушений данных за 2021 год, 95% организаций, ставших жертвами хакеров, потеряли:

- От 250 до 984 855 долларов в атаках Business Email Compromise (BEC).

- От 148 до 1 594 648 долларов США в случае инцидентов с нарушением компьютерных данных (CDB).

- От 69 до 1 155 755 долларов США в случае инцидентов с программами-вымогателями.

Однако атаки нулевого дня по-прежнему разрушительны, даже если вы не теряете деньги. Вот почему:

Они могут оставаться незамеченными в течение нескольких дней, месяцев или даже лет

Поскольку уязвимости нулевого дня неизвестны разработчикам, многие организации не знают, когда злоумышленник взломал их системы, в течение долгого времени после атаки. К сожалению, это означает, что хакеры могут неоднократно злоупотреблять вашей системой, прежде чем вы сможете их остановить.

Уязвимости бывает сложно исправить

Как только ваша компания узнает, что хакер взломал вашу систему, вам нужно будет выяснить, где находится уязвимость. Поскольку многие организации используют несколько систем, поиск и закрытие дыры может занять некоторое время.

Хакеры могут использовать их для кражи финансовых данных или банковской информации

Многие злоумышленники проникают в системы для кражи финансовых данных или банковской информации. Некоторые хакеры продают эти данные третьей стороне, а другие используют вашу финансовую информацию, чтобы украсть у вас деньги.

Преступники могут использовать их, чтобы удерживать вашу компанию с целью получения выкупа

В то время как многие хакеры используют атаки нулевого дня для кражи данных, другие удерживают вашу компанию с целью получения выкупа с помощью атак распределенного отказа в обслуживании (DDoS) и других методов выкупа. DDoS-атаки засыпают ваш сайт запросами до тех пор, пока он не выйдет из строя.

Если вы хотите узнать, как остановить DDoS-атаку, вы можете прочитать наш пример из практики: «Как остановить DDoS-атаку по следу».

Преступники могут атаковать ваших клиентов

Если вы продаете программное или аппаратное обеспечение с выделенной пользовательской базой, хакеры могут взломать вашу систему и использовать ее для атак на ваших клиентов.

Недавно мы видели разрушительный пример этого, когда преступники взломали программное обеспечение Kaseya и использовали свою систему для атаки 800–1500 клиентов Kaseya с помощью программ-вымогателей.

Как определить атаку нулевого дня

Поскольку каждая атака нулевого дня работает по-своему, идеального способа их обнаружения не существует. Однако существует множество распространенных способов, которыми организации определяют атаки. Вот шесть из них.

1. Проведите сканирование уязвимостей

Сканирование уязвимостей — это процесс поиска уязвимостей нулевого дня в вашей системе. Как только вы найдете уязвимость, вы работаете над ее исправлением, прежде чем хакеры смогут ею воспользоваться.

Сканирование уязвимостей может быть самостоятельным действием или регулярной частью вашего процесса разработки. Многие организации также предпочитают отдавать сканирование уязвимостей на аутсорсинг специализированным фирмам по кибербезопасности.

2. Собирайте и отслеживайте отчеты от пользователей системы

Поскольку пользователи вашей системы регулярно взаимодействуют с вашей системой, они могут обнаружить потенциальные проблемы раньше вас. Естественно, вы должны отслеживать свои пользовательские отчеты на предмет сообщений о подозрительных электронных письмах, всплывающих окнах или уведомлений о попытках ввода пароля.

3. Следите за производительностью вашего сайта

Согласно отчету Verizon о расследовании нарушений данных за 2021 год, более 20% кибератак нацелены на веб-приложения. Хотя вы не всегда сможете определить, взломали ли хакеры ваше веб-приложение или веб-сайт, кто-то мог атаковать ваш веб-сайт, если:

- Вы не можете войти

- Внешний вид вашего сайта изменился

- Ваш сайт перенаправляет посетителей на неизвестный сайт

- Производительность вашего сайта неожиданно снижается

- На вашем веб-сайте отображаются предупреждения браузера, подобные этому:

4. Используйте ретро-охоту

Ретро-охота — это процесс поиска сообщений о крупных кибератаках и проверки того, пострадала ли ваша организация. Чтобы получить максимальную отдачу от ретро-охоты, убедитесь, что вы:

Вам нужно решение для хостинга, которое даст вам конкурентное преимущество? Kinsta обеспечит вас невероятной скоростью, ультрасовременной безопасностью и автоматическим масштабированием. Ознакомьтесь с нашими планами

- Направляйте все электронные письма от поставщиков вашего программного обеспечения в центральный почтовый ящик и регулярно проверяйте его на наличие уведомлений о недостатках безопасности.

- Ежедневно сканируйте новости, чтобы проверять наличие новых атак на организации в вашей отрасли.

- Прочитайте подробности недавних атак и попросите своих разработчиков проверить, смогут ли ваши системы выдержать подобную атаку.

5. Следите за снижением скорости сети

Когда хакер получает доступ к системе с помощью вредоносного ПО, увеличение сетевого трафика иногда замедляет интернет-соединение жертвы. Таким образом, если вы следите за скоростью вашей сети, вы можете идентифицировать атаку, когда она происходит.

6. Отслеживайте производительность вашего программного обеспечения

Когда кто-то получает доступ к вашей системе через уязвимость, код, который он внедряет в ваше программное обеспечение, может замедлить работу вашей программы, изменить ее функции или отключить функции. Естественно, вы можете идентифицировать атаку нулевого дня, наблюдая за значительными или необъяснимыми изменениями в вашей системе.

Как защитить себя от эксплойтов нулевого дня

Поскольку у вас нет другого выбора, кроме как сидеть и смотреть, как хакеры крадут деньги, данные и коммерческую тайну, пока вы ждете, пока разработчики залатают дыру, атаки нулевого дня очень напряжены.

Лучшее оружие вашей организации против атак нулевого дня — лучшая подготовка. Вот восемь способов защитить свои системы от атак нулевого дня.

1. Используйте программное обеспечение безопасности

Программное обеспечение безопасности защищает вашу систему от вирусов, вторжений из Интернета и других угроз безопасности.

Хотя каждое программное обеспечение предлагает немного разные типы защиты, большинство программных решений могут сканировать загрузки на наличие вредоносных программ, блокировать неавторизованных пользователей в вашей системе и шифровать ваши данные.

Некоторые компании, занимающиеся разработкой программного обеспечения для обеспечения безопасности, также разрабатывают специализированное программное обеспечение для веб-сайтов. Например, если вы используете WordPress (например, 40% веб-сайтов), вы можете защитить свой сайт с помощью:

- Программное обеспечение для контроля целостности файлов (FIM)

- Плагины, которые ищут сомнительные комментарии (например, Astra Web Security и WP fail2ban)

- Плагины, которые защищают ваш сайт от атак грубой силы

- Сеть доставки контента (CDN)

В качестве альтернативы вы можете использовать общий плагин безопасности, такой как Sucuri или Wordfence.

2. Часто устанавливайте новые обновления программного обеспечения

Поскольку хакеры находят уязвимости в устаревшем коде, обновление вашего веб-сайта, веб-приложений и программного обеспечения является ключом к обеспечению безопасности ваших систем. Новые обновления защищают вашу систему, потому что:

- Они содержат исправления для известных уязвимостей кибербезопасности (включая эксплойты нулевого дня).

- Они удаляют старые или неиспользуемые части программ, которые могут использовать хакеры.

- Они вводят новые меры кибербезопасности для обеспечения безопасности пользователей.

- Они исправляют мелкие ошибки, которые уязвимы для фаззинга.

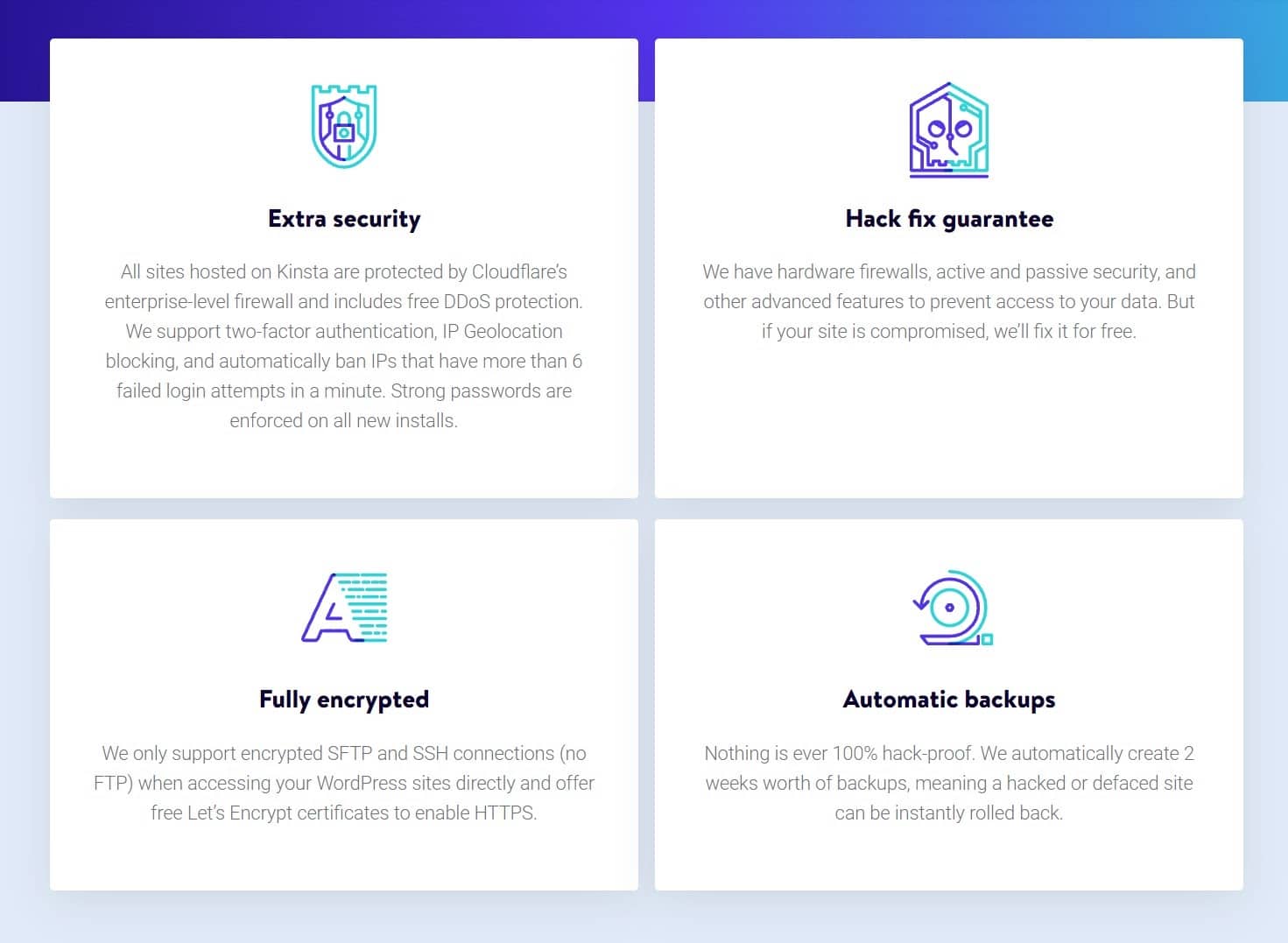

3. Используйте безопасный веб-хостинг

Ежедневно хакеры взламывают более 127 000 веб-сайтов. А поскольку хакеры могут взломать ваш сайт с помощью плагинов, тем веб-сайта или устаревших версий ядра WordPress, веб-сайты WordPress являются главной целью.

К счастью, вы можете защитить свою организацию, используя безопасного хостинг-провайдера, такого как Kinsta. Kinsta защищает ваш сайт с помощью:

- Соединения с зашифрованным безопасным протоколом передачи файлов (SFTP) и защищенной оболочкой (SSH)

- Безопасное подключение к Google Cloud Platform

- Гарантия исправления взлома

- Инструмент запрета IP-адресов, который позволяет блокировать IP-адреса от доступа к вашему веб-сайту.

- Защита от распределенного отказа в обслуживании (DDoS) и брандмауэр корпоративного уровня через Cloudflare

- Автоматическое резервное копирование каждые две недели

- Гарантия безопасности

4. Используйте брандмауэр

Брандмауэры — это именно то, на что они похожи: цифровые стены между вашей системой и внешним миром. Брандмауэры добавляют дополнительный уровень защиты вашим системам, поскольку хакерам необходимо взломать брандмауэр, прежде чем они смогут атаковать вашу систему.

Существует множество типов брандмауэров, которые вы можете выбрать, в том числе персональные брандмауэры, фильтрация пакетов, брандмауэры с отслеживанием состояния, веб-приложения и брандмауэры следующего поколения (NGFW).

5. Используйте правило наименьшего доступа

Правило наименьшего доступа гласит, что сотрудники вашей организации должны иметь доступ только к тем данным, оборудованию и программному обеспечению, которые необходимы им для выполнения своих обычных рабочих обязанностей.

Правило наименьшего доступа создает меньше точек входа для хакеров, использующих социальную инженерию, ограничивая количество людей, имеющих административный доступ к каждой системе.

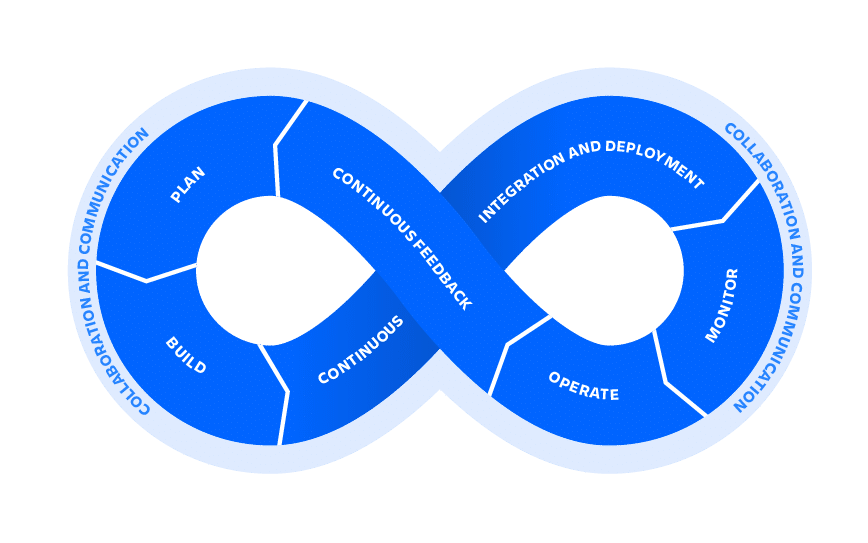

6. Переключитесь на DevOps-разработку

DevOps — это подход, использующий систему непрерывной разработки для постоянного обновления программ. Это может помочь вам усилить вашу защиту от эксплойтов нулевого дня, поскольку вынуждает вас постоянно обновлять и изменять вашу систему.

Если вы хотите узнать больше о разработке DevOps, вы можете прочитать нашу статью «Инструменты DevOps». Но вкратце разработка DevOps следует этому жизненному циклу:

7. Внедрите обучение безопасности пользователей

Обучение безопасности пользователей научит ваших сотрудников выявлять методы социальной инженерии и угрозы безопасности в дикой природе.

Обучение ваших сотрудников обнаружению угроз кибербезопасности поможет им выявлять атаки, быстро информировать нужных людей и действовать, не паникуя и не сообщая информацию хакерам.

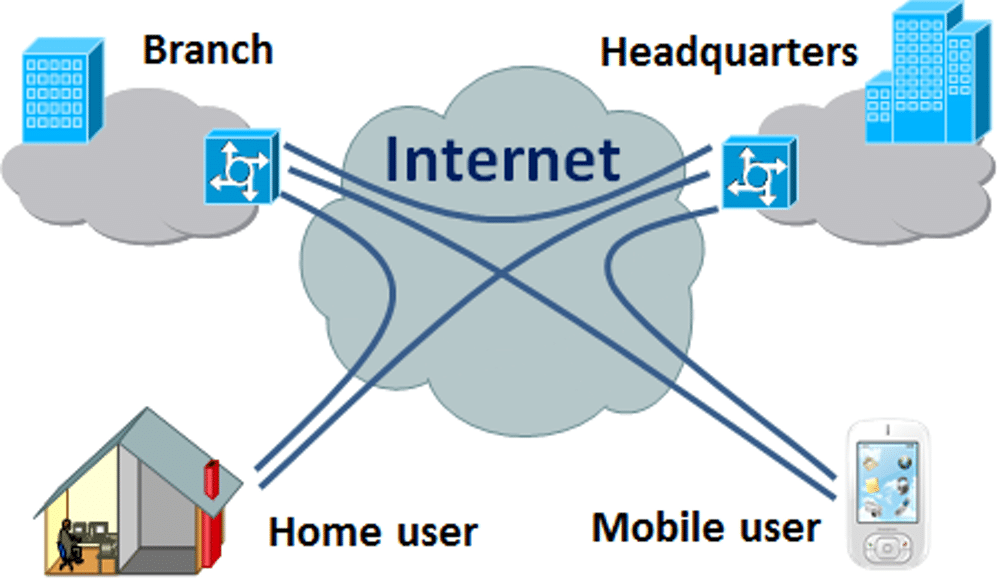

8. Используйте VPN

Виртуальные частные сети (VPN) — это промежуточные серверы, которые защищают ваши данные просмотра, IP-адрес и данные о подключении, когда вы работаете в Интернете. Использование VPN усложнит хакерам-преступникам взлом вашей системы через веб-браузер, поскольку у них будет меньше информации, которую они могут использовать против вас.

VPN работают следующим образом:

Резюме

Атаки нулевого дня становятся все более распространенными и естественным поводом для беспокойства организаций по всему миру. Однако есть шаги, которые вы можете предпринять, чтобы снизить риск атаки, в том числе:

- Обучение вашего персонала обнаружению атак и реагированию на них

- Использование мер кибербезопасности, таких как VPN, программное обеспечение для обеспечения безопасности и брандмауэры.

- Изменение процесса разработки для регулярного обновления систем

- Тщательный контроль доступа к данным и уязвимым системам

- Использование услуг безопасного хостинга веб-сайтов (например, Kinsta)

Теперь, когда мы поделились нашими советами, дело за вами. Какие шаги вы предпринимаете для снижения риска кибератаки в вашей организации? Пожалуйста, дайте нам знать в комментариях ниже.