วิธีค้นหาแบ็คดอร์ในไซต์ WordPress ที่ถูกแฮ็กและแก้ไข

เผยแพร่แล้ว: 2022-03-15เว็บไซต์ WordPress ของคุณถูกแฮ็กหรือไม่?

แฮกเกอร์มักจะติดตั้งแบ็คดอร์เพื่อให้แน่ใจว่าพวกเขาสามารถกลับเข้ามาได้แม้หลังจากที่คุณรักษาความปลอดภัยเว็บไซต์ของคุณแล้ว เว้นแต่คุณจะถอดแบ็คดอร์นั้นออกได้ ก็ไม่มีการหยุดพวกเขา

ในบทความนี้ เราจะแสดงวิธีค้นหาแบ็คดอร์ในไซต์ WordPress ที่ถูกแฮ็กและแก้ไข

จะบอกได้อย่างไรว่าเว็บไซต์ของคุณถูกแฮ็ก

หากคุณกำลังใช้งานเว็บไซต์ WordPress คุณต้องคำนึงถึงความปลอดภัยอย่างจริงจัง นั่นเป็นเพราะว่าเว็บไซต์ถูกโจมตีโดยเฉลี่ย 44 ครั้งต่อวัน

คุณสามารถเรียนรู้แนวทางปฏิบัติที่ดีที่สุดในการรักษาไซต์ของคุณให้ปลอดภัยในคู่มือความปลอดภัย WordPress ขั้นสูงสุดของเรา

แต่ถ้าไซต์ของคุณถูกแฮ็กแล้วละ?

สัญญาณบางอย่างที่บ่งบอกว่าไซต์ WordPress ของคุณถูกแฮ็ก ได้แก่ ปริมาณการใช้เว็บไซต์หรือประสิทธิภาพลดลง เพิ่มลิงก์เสียหรือไฟล์ที่ไม่รู้จัก หน้าแรกที่มีข้อบกพร่อง การไม่สามารถเข้าสู่ระบบได้ บัญชีผู้ใช้ใหม่ที่น่าสงสัย และอื่นๆ

การทำความสะอาดเว็บไซต์ที่ถูกแฮ็กอาจเป็นเรื่องที่เจ็บปวดและยากอย่างเหลือเชื่อ เรานำคุณผ่านกระบวนการทีละขั้นตอนในคู่มือเริ่มต้นของเราในการแก้ไขไซต์ WordPress ที่ถูกแฮ็กของคุณ คุณควรตรวจสอบให้แน่ใจว่าคุณสแกนไซต์ของคุณเพื่อหามัลแวร์ที่แฮ็กเกอร์ทิ้งไว้

และอย่าลืมปิดประตูหลัง

แฮ็กเกอร์ที่ฉลาดรู้ดีว่าในที่สุดคุณจะทำความสะอาดเว็บไซต์ของคุณ สิ่งแรกที่พวกเขาอาจทำคือติดตั้งแบ็คดอร์ เพื่อให้พวกเขาสามารถแอบเข้ามาหลังจากที่คุณรักษาความปลอดภัยประตูหน้าไปยังเว็บไซต์ WordPress ของคุณ

Backdoor คืออะไร?

แบ็คดอร์คือโค้ดที่เพิ่มลงในเว็บไซต์ที่อนุญาตให้แฮ็กเกอร์เข้าถึงเซิร์ฟเวอร์ในขณะที่ไม่ถูกตรวจจับ และเลี่ยงการเข้าสู่ระบบปกติ อนุญาตให้แฮ็กเกอร์เข้าถึงได้อีกครั้งแม้หลังจากที่คุณพบและลบปลั๊กอินที่ถูกโจมตีหรือช่องโหว่ในเว็บไซต์ของคุณ

แบ็คดอร์เป็นขั้นตอนต่อไปของการแฮ็กหลังจากที่ผู้ใช้แฮ็ค คุณสามารถเรียนรู้ว่าพวกเขาทำได้อย่างไรในคำแนะนำของเราเกี่ยวกับวิธีที่ไซต์ WordPress ถูกแฮ็กและวิธีป้องกัน

แบ็คดอร์มักจะรอดจากการอัปเกรด WordPress นั่นหมายความว่าไซต์ของคุณจะยังคงมีความเสี่ยงอยู่จนกว่าคุณจะพบและแก้ไขแบ็คดอร์ทุกอัน

Backdoors ทำงานอย่างไร?

แบ็คดอร์บางอันเป็นเพียงชื่อผู้ใช้ของผู้ดูแลระบบที่ซ่อนอยู่ พวกเขาให้แฮ็กเกอร์เข้าสู่ระบบได้ตามปกติโดยพิมพ์ชื่อผู้ใช้และรหัสผ่าน เนื่องจากชื่อผู้ใช้ถูกซ่อนไว้ คุณจึงไม่รู้ด้วยซ้ำว่ามีคนอื่นเข้าถึงเว็บไซต์ของคุณได้

แบ็คดอร์ที่ซับซ้อนยิ่งขึ้นสามารถช่วยให้แฮ็กเกอร์สามารถรันโค้ด PHP ได้ พวกเขาส่งรหัสไปยังเว็บไซต์ของคุณด้วยตนเองโดยใช้เว็บเบราว์เซอร์

ส่วนติดต่อผู้ใช้อื่นๆ มีส่วนต่อประสานกับผู้ใช้ที่ครบครันที่ช่วยให้พวกเขาสามารถส่งอีเมลในฐานะเซิร์ฟเวอร์โฮสติ้ง WordPress ของคุณ ดำเนินการสืบค้นฐานข้อมูล SQL และอื่นๆ อีกมากมาย

แฮกเกอร์บางคนจะทิ้งไฟล์แบ็คดอร์ไว้มากกว่าหนึ่งไฟล์ หลังจากอัปโหลดแล้ว พวกเขาจะเพิ่มอีกรายการเพื่อให้แน่ใจว่าเข้าถึงได้

แบ็คดอร์ซ่อนอยู่ที่ไหน?

ในทุกกรณีที่เราพบ แบ็คดอร์ปลอมแปลงให้ดูเหมือนไฟล์ WordPress โค้ดสำหรับแบ็คดอร์บนไซต์ WordPress มักถูกจัดเก็บไว้ในตำแหน่งต่อไปนี้:

- ธีม WordPress แต่อาจไม่ใช่ธีมที่คุณกำลังใช้อยู่ โค้ดในธีมจะไม่ถูกเขียนทับเมื่อคุณอัปเดต WordPress ดังนั้นจึงเป็นที่ที่เหมาะสำหรับแบ็คดอร์ นั่นเป็นเหตุผลที่เราแนะนำให้ลบธีมที่ไม่ได้ใช้งานทั้งหมด

- ปลั๊กอิน WordPress เป็นอีกที่ที่ดีในการซ่อนแบ็คดอร์ เช่นเดียวกับธีม พวกเขาไม่ได้ถูกเขียนทับโดยการอัปเดตของ WordPress และผู้ใช้จำนวนมากไม่เต็มใจที่จะอัพเกรดปลั๊กอิน

- โฟลเดอร์ อัปโหลด อาจมีไฟล์สื่อหลายร้อยหรือหลายพันไฟล์ จึงเป็นอีกที่ที่ดีในการซ่อนแบ็คดอร์ นักเขียนบล็อกแทบไม่เคยตรวจสอบเนื้อหาเลย เพราะเพียงแค่อัปโหลดภาพแล้วนำไปใช้ในโพสต์

- ไฟล์ wp-config.php มีข้อมูลที่ละเอียดอ่อนซึ่งใช้ในการกำหนดค่า WordPress เป็นหนึ่งในไฟล์ที่แฮ็กเกอร์กำหนดเป้าหมายมากที่สุด

- โฟลเดอร์ wp-includes มีไฟล์ PHP ที่จำเป็นสำหรับ WordPress เพื่อให้ทำงานได้อย่างถูกต้อง เป็นอีกที่หนึ่งที่เราพบแบ็คดอร์เนื่องจากเจ้าของเว็บไซต์ส่วนใหญ่ไม่ตรวจสอบเพื่อดูว่าโฟลเดอร์นั้นประกอบด้วยอะไร

ตัวอย่าง Backdoors ที่เราพบ

ต่อไปนี้คือตัวอย่างบางส่วนของตำแหน่งที่แฮ็กเกอร์อัปโหลดแบ็คดอร์ ในไซต์หนึ่งที่เราทำความสะอาด แบ็คดอร์อยู่ในโฟลเดอร์ wp-includes ไฟล์นี้มีชื่อว่า wp-user.php ซึ่งดูไร้เดียงสาเพียงพอ แต่ไฟล์นั้นไม่มีอยู่ในการติดตั้ง WordPress ปกติ

ในอีกกรณีหนึ่ง เราพบไฟล์ PHP ชื่อ hello.php ในโฟลเดอร์อัปโหลด มันถูกปลอมแปลงเป็นปลั๊กอิน Hello Dolly ที่แปลกคือแฮ็กเกอร์ใส่ไว้ในโฟลเดอร์อัพโหลดแทนที่จะเป็นโฟลเดอร์ปลั๊กอิน

นอกจากนี้เรายังพบแบ็คดอร์ที่ไม่ได้ใช้นามสกุลไฟล์ .php ตัวอย่างหนึ่งคือไฟล์ชื่อ wp-content.old.tmp และเรายังพบแบ็คดอร์ในไฟล์ที่มีนามสกุล .zip

อย่างที่คุณเห็น แฮ็กเกอร์สามารถใช้วิธีการที่สร้างสรรค์มากในการซ่อนแบ็คดอร์

ในกรณีส่วนใหญ่ ไฟล์ถูกเข้ารหัสด้วยรหัส Base64 ที่สามารถดำเนินการได้ทุกประเภท ตัวอย่างเช่น พวกเขาสามารถเพิ่มลิงก์สแปม เพิ่มหน้าเพิ่มเติม เปลี่ยนเส้นทางเว็บไซต์หลักไปยังหน้าสแปม และอื่นๆ

อย่างที่กล่าวไปแล้ว มาดูวิธีค้นหาแบ็คดอร์ในไซต์ WordPress ที่ถูกแฮ็กและแก้ไข

วิธีค้นหาแบ็คดอร์ในไซต์ WordPress ที่ถูกแฮ็กและแก้ไข

ตอนนี้คุณรู้แล้วว่าแบ็คดอร์คืออะไรและซ่อนไว้ที่ไหน ส่วนที่ยากคือการค้นหามัน! หลังจากนั้น การล้างข้อมูลทำได้ง่ายเหมือนกับการลบไฟล์หรือโค้ด

1. สแกนหารหัสที่อาจเป็นอันตราย

วิธีที่ง่ายที่สุดในการสแกนเว็บไซต์ของคุณเพื่อหาแบ็คดอร์และช่องโหว่คือการใช้ปลั๊กอินเครื่องสแกนมัลแวร์ของ WordPress เราขอแนะนำ Securi เพราะช่วยเราบล็อกการโจมตี WordPress 450,000 ครั้งใน 3 เดือน รวมถึงการโจมตีที่เกี่ยวข้องกับแบ็คดอร์ 29,690 รายการ

พวกเขามีปลั๊กอิน Sucuri Security ฟรีสำหรับ WordPress ที่ให้คุณสแกนเว็บไซต์ของคุณเพื่อหาภัยคุกคามทั่วไปและเพิ่มความปลอดภัย WordPress ของคุณ เวอร์ชันที่ต้องชำระเงินมีเครื่องสแกนฝั่งเซิร์ฟเวอร์ที่ทำงานวันละครั้ง และค้นหาแบ็คดอร์และปัญหาด้านความปลอดภัยอื่นๆ

เรียนรู้เพิ่มเติมในคำแนะนำของเราเกี่ยวกับวิธีสแกนไซต์ WordPress ของคุณเพื่อหาโค้ดที่อาจเป็นอันตราย

2. ลบโฟลเดอร์ปลั๊กอินของคุณ

การค้นหาในโฟลเดอร์ปลั๊กอินของคุณเพื่อค้นหาไฟล์และรหัสที่น่าสงสัยนั้นใช้เวลานาน และเนื่องจากแฮ็กเกอร์มักลับๆ ล่อๆ จึงไม่รับประกันว่าคุณจะพบแบ็คดอร์

สิ่งที่ดีที่สุดที่คุณสามารถทำได้คือลบไดเร็กทอรีปลั๊กอินของคุณ แล้วติดตั้งปลั๊กอินใหม่ตั้งแต่ต้น นี่เป็นวิธีเดียวที่จะทราบได้อย่างแน่นอนว่าไม่มีแบ็คดอร์ในปลั๊กอินของคุณ

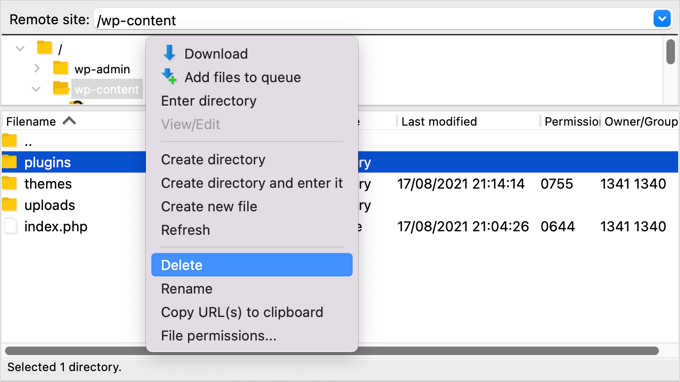

คุณสามารถเข้าถึงไดเร็กทอรีปลั๊กอินของคุณโดยใช้ไคลเอนต์ FTP หรือตัวจัดการไฟล์ของโฮสต์ WordPress หากคุณไม่เคยใช้ FTP มาก่อน คุณอาจต้องการดูคำแนะนำเกี่ยวกับวิธีใช้ FTP เพื่ออัปโหลดไฟล์ไปยัง WordPress

คุณจะต้องใช้ซอฟต์แวร์เพื่อไปยังโฟลเดอร์ wp-content ของเว็บไซต์ของคุณ เมื่อถึงที่นั่น คุณควรคลิกขวาที่โฟลเดอร์ plugins แล้วเลือก 'ลบ'

3. ลบโฟลเดอร์ธีมของคุณ

ในทำนองเดียวกัน แทนที่จะใช้เวลาค้นหาแบ็คดอร์ในไฟล์ธีมของคุณ การลบออกจะดีกว่า

หลังจากที่คุณลบโฟลเดอร์ plugin ของคุณ ให้เน้นที่โฟลเดอร์ themes และลบทิ้งในลักษณะเดียวกัน

คุณไม่รู้ว่ามีแบ็คดอร์ในโฟลเดอร์นั้นหรือไม่ แต่ถ้ามี โฟลเดอร์นั้นหายไปแล้ว คุณเพิ่งประหยัดเวลาและกำจัดจุดโจมตีเพิ่มเติม

ตอนนี้คุณสามารถติดตั้งธีมที่ต้องการใหม่ได้

4. ค้นหาโฟลเดอร์อัพโหลดสำหรับไฟล์ PHP

ต่อไป คุณควรตรวจสอบโฟลเดอร์ uploads และตรวจสอบให้แน่ใจว่าไม่มีไฟล์ PHP อยู่ภายใน

ไม่มีเหตุผลที่ดีที่ไฟล์ PHP จะอยู่ในโฟลเดอร์นี้ เนื่องจากมันถูกออกแบบมาเพื่อเก็บไฟล์มีเดีย เช่น รูปภาพ หากคุณพบไฟล์ PHP ที่นั่น ไฟล์นั้นควรถูกลบทิ้ง

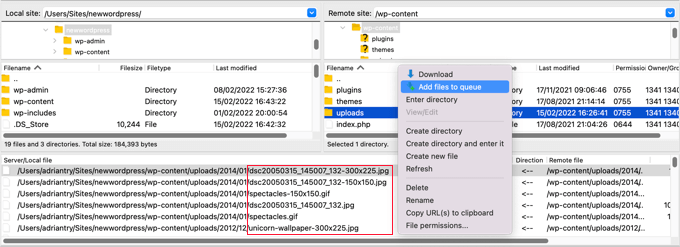

เช่นเดียวกับโฟลเดอร์ plugins และ themes คุณจะพบโฟลเดอร์ uploads ในโฟลเดอร์ wp-content ภายในโฟลเดอร์ คุณจะพบหลายโฟลเดอร์สำหรับแต่ละปีและเดือนที่คุณอัปโหลดไฟล์ คุณจะต้องตรวจสอบแต่ละโฟลเดอร์เพื่อหาไฟล์ PHP

ไคลเอนต์ FTP บางตัวเสนอเครื่องมือที่จะค้นหาโฟลเดอร์แบบเรียกซ้ำ ตัวอย่างเช่น หากคุณใช้ FileZilla คุณสามารถคลิกขวาที่โฟลเดอร์และเลือก 'เพิ่มไฟล์ไปยังคิว' ไฟล์ใดๆ ที่พบในไดเร็กทอรีย่อยของโฟลเดอร์จะถูกเพิ่มลงในคิวในบานหน้าต่างด้านล่าง

ตอนนี้คุณสามารถเลื่อนดูรายการเพื่อค้นหาไฟล์ที่มีนามสกุล .php

ผู้ใช้ขั้นสูงที่คุ้นเคยกับ SSH สามารถเขียนคำสั่งต่อไปนี้:

find uploads -name "*.php" -print

5. ลบ .htaccess File

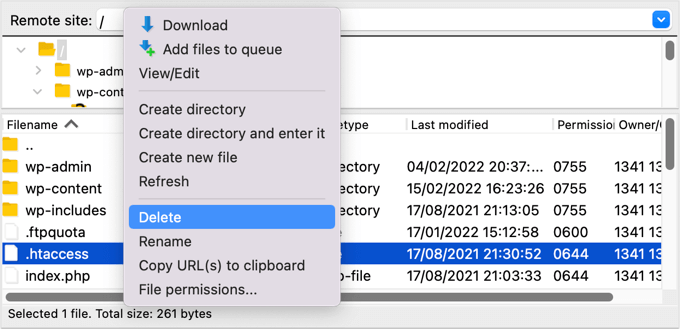

แฮกเกอร์บางคนอาจเพิ่มรหัสเปลี่ยนเส้นทางไปยังไฟล์ .htaccess ของคุณ ซึ่งจะส่งผู้เยี่ยมชมของคุณไปยังเว็บไซต์อื่น

ใช้ไคลเอนต์ FTP หรือตัวจัดการไฟล์ เพียงลบไฟล์ออกจากไดเรกทอรีรากของเว็บไซต์ของคุณ แล้วไฟล์จะถูกสร้างขึ้นใหม่โดยอัตโนมัติ

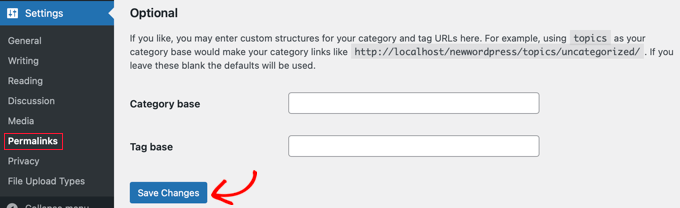

หากไม่ได้สร้างขึ้นใหม่ด้วยเหตุผลบางประการ คุณควรไปที่การ ตั้งค่า » Permalinks ในแผงการดูแลระบบ WordPress ของคุณ การคลิกปุ่ม "บันทึกการเปลี่ยนแปลง" จะเป็นการบันทึกไฟล์ .htaccess ใหม่

6. ตรวจสอบไฟล์ wp-config.php

ไฟล์ wp-config.php เป็นไฟล์ WordPress หลักที่มีข้อมูลที่อนุญาตให้ WordPress สื่อสารกับฐานข้อมูล คีย์ความปลอดภัยสำหรับการติดตั้ง WordPress และตัวเลือกสำหรับนักพัฒนา

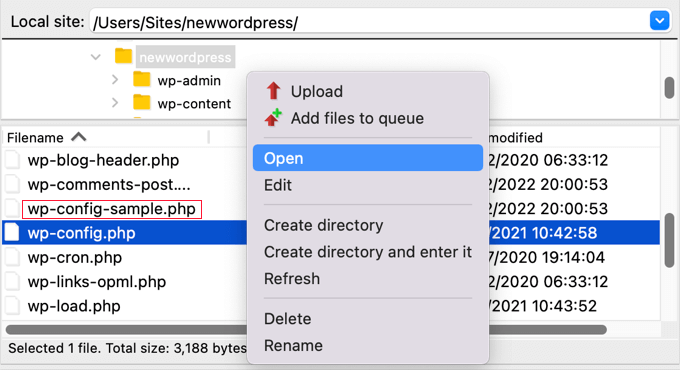

ไฟล์จะอยู่ในโฟลเดอร์รูทของเว็บไซต์ของคุณ คุณสามารถดูเนื้อหาของไฟล์ได้โดยเลือกตัวเลือกเปิดหรือแก้ไขในไคลเอนต์ FTP ของคุณ

ตอนนี้คุณควรดูเนื้อหาของไฟล์อย่างระมัดระวังเพื่อดูว่ามีอะไรผิดปกติหรือไม่ การเปรียบเทียบไฟล์กับไฟล์เริ่มต้นของ wp-config-sample.php ซึ่งอยู่ในโฟลเดอร์เดียวกันอาจเป็นประโยชน์

คุณควรลบรหัสที่คุณแน่ใจว่าไม่เกี่ยวข้อง

7. คืนค่าการสำรองข้อมูลเว็บไซต์

หากคุณได้สำรองข้อมูลเว็บไซต์เป็นประจำและยังกังวลว่าเว็บไซต์ของคุณไม่สะอาดหมดจด การกู้คืนข้อมูลสำรองจึงเป็นทางออกที่ดี

คุณจะต้องลบเว็บไซต์ของคุณโดยสมบูรณ์แล้วกู้คืนข้อมูลสำรองที่ดำเนินการก่อนที่เว็บไซต์ของคุณจะถูกแฮ็ก นี่ไม่ใช่ตัวเลือกสำหรับทุกคน แต่จะทำให้คุณมั่นใจ 100% ว่าไซต์ของคุณปลอดภัย

สำหรับข้อมูลเพิ่มเติม โปรดดูคู่มือสำหรับผู้เริ่มต้นเกี่ยวกับวิธีการกู้คืน WordPress จากข้อมูลสำรอง

จะป้องกันการแฮ็กในอนาคตได้อย่างไร

เมื่อคุณทำความสะอาดเว็บไซต์ของคุณแล้ว ก็ถึงเวลาปรับปรุงความปลอดภัยของเว็บไซต์เพื่อป้องกันการแฮ็กในอนาคต ไม่แพงหรือไม่แยแสเมื่อพูดถึงความปลอดภัยของเว็บไซต์

1. สำรองข้อมูลเว็บไซต์ของคุณเป็นประจำ

หากคุณไม่ได้สำรองข้อมูลเว็บไซต์เป็นประจำ วันนี้คือวันที่เริ่มต้น

WordPress ไม่ได้มาพร้อมกับโซลูชันการสำรองข้อมูลในตัว อย่างไรก็ตาม มีปลั๊กอินสำรอง WordPress ที่ยอดเยี่ยมหลายตัวที่ให้คุณสำรองและกู้คืนเว็บไซต์ WordPress ของคุณโดยอัตโนมัติ

UpdraftPlus เป็นหนึ่งในปลั๊กอินสำรอง WordPress ที่ดีที่สุด ช่วยให้คุณสามารถตั้งค่ากำหนดการสำรองอัตโนมัติและจะช่วยคุณกู้คืนไซต์ WordPress ของคุณหากมีสิ่งเลวร้ายเกิดขึ้น

เรียนรู้เพิ่มเติมในคำแนะนำของเราเกี่ยวกับวิธีการสำรองและกู้คืนไซต์ WordPress ของคุณด้วย UpdraftPlus

2. ติดตั้งปลั๊กอินความปลอดภัย

คุณไม่สามารถตรวจสอบทุกอย่างที่เกิดขึ้นบนเว็บไซต์ของคุณเมื่อคุณยุ่งอยู่กับการทำธุรกิจ นั่นเป็นเหตุผลที่เราแนะนำให้คุณใช้ปลั๊กอินความปลอดภัยเช่น Sucuri

เราแนะนำ Sucuri เพราะพวกเขาเก่งในสิ่งที่พวกเขาทำ สิ่งพิมพ์ที่สำคัญเช่น CNN, USA Today, PC World, TechCrunch, The Next Web และอื่นๆ เห็นด้วย นอกจากนี้ เรายังพึ่งพาตนเองเพื่อให้ WPBeginner ปลอดภัย

3. ทำให้การเข้าสู่ระบบ WordPress ปลอดภัยยิ่งขึ้น

สิ่งสำคัญคือคุณต้องทำให้การเข้าสู่ระบบ WordPress ของคุณปลอดภัยยิ่งขึ้น วิธีที่ดีที่สุดในการเริ่มต้นคือการบังคับใช้รหัสผ่านที่คาดเดายากเมื่อผู้ใช้สร้างบัญชีบนเว็บไซต์ของคุณ เราขอแนะนำให้คุณเริ่มใช้ยูทิลิตี้ตัวจัดการรหัสผ่าน เช่น 1Password

สิ่งต่อไปที่คุณควรทำคือเพิ่มการตรวจสอบสิทธิ์แบบสองปัจจัย วิธีนี้จะปกป้องเว็บไซต์ของคุณจากรหัสผ่านที่ถูกขโมยและการโจมตีแบบเดรัจฉาน หมายความว่าแม้ว่าแฮ็กเกอร์จะทราบชื่อผู้ใช้และรหัสผ่านของคุณ แต่พวกเขาก็ยังไม่สามารถเข้าสู่ระบบเว็บไซต์ของคุณได้

สุดท้าย คุณควรจำกัดความพยายามในการเข้าสู่ระบบใน WordPress WordPress ให้ผู้ใช้ป้อนรหัสผ่านได้หลายครั้งตามต้องการ การล็อคผู้ใช้หลังจากพยายามเข้าสู่ระบบล้มเหลว 5 ครั้งจะช่วยลดโอกาสที่แฮ็กเกอร์จะตรวจสอบรายละเอียดการเข้าสู่ระบบของคุณ

4. ปกป้องพื้นที่ผู้ดูแลระบบ WordPress ของคุณ

การปกป้องพื้นที่ผู้ดูแลระบบจากการเข้าถึงโดยไม่ได้รับอนุญาตทำให้คุณสามารถบล็อกภัยคุกคามความปลอดภัยทั่วไปได้มากมาย เรามีเคล็ดลับมากมายเกี่ยวกับวิธีดูแลให้ผู้ดูแลระบบ WordPress ปลอดภัย

ตัวอย่างเช่น คุณสามารถใช้รหัสผ่านป้องกันไดเร็กทอรี wp-admin ซึ่งเป็นการเพิ่มระดับการป้องกันอีกชั้นหนึ่งให้กับจุดเริ่มต้นที่สำคัญที่สุดในเว็บไซต์ของคุณ

คุณยังสามารถจำกัดการเข้าถึงพื้นที่ผู้ดูแลระบบไปยังที่อยู่ IP ที่ทีมของคุณใช้ นี่เป็นอีกวิธีหนึ่งในการป้องกันแฮกเกอร์ที่ค้นพบชื่อผู้ใช้และรหัสผ่านของคุณ

5. ปิดการใช้งานตัวแก้ไขธีมและปลั๊กอิน

คุณรู้หรือไม่ว่า WordPress มาพร้อมกับตัวแก้ไขธีมและปลั๊กอินในตัว? โปรแกรมแก้ไขข้อความธรรมดานี้ช่วยให้คุณสามารถแก้ไขไฟล์ธีมและปลั๊กอินของคุณได้โดยตรงจากแดชบอร์ดของ WordPress

แม้ว่าจะเป็นประโยชน์ แต่ก็อาจทำให้เกิดปัญหาด้านความปลอดภัยได้ ตัวอย่างเช่น หากแฮ็กเกอร์บุกเข้าไปในพื้นที่ผู้ดูแลระบบ WordPress พวกเขาสามารถใช้ตัวแก้ไขในตัวเพื่อเข้าถึงข้อมูล WordPress ทั้งหมดของคุณได้

หลังจากนั้นพวกเขาจะสามารถเผยแพร่มัลแวร์หรือเปิดการโจมตี DDoS จากเว็บไซต์ WordPress ของคุณได้

เพื่อปรับปรุงความปลอดภัยของ WordPress เราแนะนำให้ลบตัวแก้ไขไฟล์ในตัวออกให้หมด

6. ปิดการใช้งาน PHP Execution ใน WordPress บางโฟลเดอร์

ตามค่าเริ่มต้น สคริปต์ PHP สามารถเรียกใช้ในโฟลเดอร์ใดก็ได้บนเว็บไซต์ของคุณ คุณสามารถทำให้เว็บไซต์ของคุณมีความปลอดภัยมากขึ้นโดยปิดการทำงานของ PHP ในโฟลเดอร์ที่ไม่ต้องการ

ตัวอย่างเช่น WordPress ไม่จำเป็นต้องเรียกใช้โค้ดที่จัดเก็บไว้ในโฟลเดอร์ uploads ของคุณ หากคุณปิดการทำงานของ PHP สำหรับโฟลเดอร์นั้น แฮ็กเกอร์จะไม่สามารถเรียกใช้แบ็คดอร์ได้ แม้ว่าจะอัปโหลดสำเร็จแล้วก็ตาม

7. ทำให้เว็บไซต์ของคุณทันสมัยอยู่เสมอ

WordPress เวอร์ชันใหม่ทุกเวอร์ชันปลอดภัยกว่าเวอร์ชันก่อน เมื่อใดก็ตามที่มีการรายงานช่องโหว่ด้านความปลอดภัย ทีมงานหลักของ WordPress จะทำงานอย่างขยันขันแข็งเพื่อเผยแพร่การอัปเดตที่แก้ไขปัญหา

ซึ่งหมายความว่าหากคุณไม่คอยอัปเดต WordPress อยู่เสมอ แสดงว่าคุณกำลังใช้ซอฟต์แวร์ที่มีช่องโหว่ด้านความปลอดภัยที่เป็นที่รู้จัก แฮกเกอร์สามารถค้นหาเว็บไซต์ที่ใช้เวอร์ชันเก่าและใช้ช่องโหว่เพื่อเข้าถึงได้

นั่นเป็นเหตุผลที่คุณควรใช้ WordPress เวอร์ชันล่าสุดเสมอ

อย่าเพิ่งอัปเดต WordPress อยู่เสมอ คุณต้องแน่ใจว่าคุณรักษาปลั๊กอินและธีม WordPress ของคุณให้เป็นปัจจุบันด้วย

เราหวังว่าบทช่วยสอนนี้จะช่วยให้คุณเรียนรู้วิธีค้นหาและแก้ไขแบ็คดอร์ในเว็บไซต์ WordPress ที่ถูกแฮ็ก คุณอาจต้องการเรียนรู้วิธีย้าย WordPress จาก HTTP เป็น HTTPS หรือตรวจสอบรายการข้อผิดพลาดของ WordPress และวิธีแก้ไข

หากคุณชอบบทความนี้ โปรดสมัครรับข้อมูลจากบทแนะนำวิดีโอ YouTube Channel สำหรับ WordPress คุณสามารถหาเราได้ที่ Twitter และ Facebook