如何在被黑的 WordPress 網站中找到後門並修復它

已發表: 2022-03-15您的 WordPress 網站被黑客入侵了嗎?

黑客通常會安裝一個後門,以確保即使在您保護了您的網站之後他們也可以重新進入。 除非您可以刪除該後門,否則無法阻止它們。

在本文中,我們將向您展示如何在被黑的 WordPress 網站中找到後門並修復它。

如何判斷您的網站是否被黑客入侵

如果您正在運行 WordPress 網站,那麼您需要認真對待安全性。 這是因為網站平均每天受到 44 次攻擊。

您可以在我們的終極 WordPress 安全指南中了解確保網站安全的最佳實踐。

但是,如果您的網站已經被黑客入侵了怎麼辦?

您的 WordPress 網站已被黑客入侵的一些跡象包括網站流量或性能下降、添加了錯誤鏈接或未知文件、主頁損壞、無法登錄、可疑的新用戶帳戶等等。

清理被黑的網站可能會非常痛苦和困難。 我們將在我們的初學者指南中逐步引導您完成修復被黑 WordPress 網站的過程。 您還應該確保掃描您的網站以查找黑客留下的任何惡意軟件。

並且不要忘記關閉後門。

聰明的黑客知道你最終會清理你的網站。 他們可能做的第一件事是安裝後門,這樣他們就可以在您保護 WordPress 網站的前門後偷偷溜回來。

什麼是後門?

後門是添加到網站的代碼,允許黑客在不被發現的情況下訪問服務器,並繞過正常登錄。 即使您找到並刪除了被利用的插件或網站漏洞,它也允許黑客重新獲得訪問權限。

後門是用戶入侵後的下一步黑客攻擊。您可以在我們的指南中了解他們如何做到這一點,了解 WordPress 網站如何被黑客入侵以及如何防止它。

後門通常可以在 WordPress 升級後倖存下來。 這意味著在您找到並修復每個後門之前,您的網站將一直存在漏洞。

後門如何工作?

一些後門只是隱藏的管理員用戶名。 他們讓黑客通過輸入用戶名和密碼正常登錄。 由於用戶名是隱藏的,您甚至不知道其他人可以訪問您的網站。

更複雜的後門可以讓黑客執行 PHP 代碼。 他們使用他們的網絡瀏覽器手動將代碼發送到您的網站。

其他人則擁有完整的用戶界面,允許他們作為您的 WordPress 託管服務器發送電子郵件、執行 SQL 數據庫查詢等等。

一些黑客會留下多個後門文件。 他們上傳一個後,他們將添加另一個以確保他們的訪問權限。

後門隱藏在哪裡?

在我們發現的每一個案例中,後門都偽裝成一個 WordPress 文件。 WordPress 網站上的後門代碼最常存儲在以下位置:

- 一個 WordPress主題,但可能不是您當前使用的主題。 更新 WordPress 時不會覆蓋主題中的代碼,因此這是放置後門的好地方。 這就是我們建議刪除所有非活動主題的原因。

- WordPress插件是另一個隱藏後門的好地方。 與主題一樣,它們不會被 WordPress 更新覆蓋,並且許多用戶不願意升級插件。

- uploads文件夾可能包含數百或數千個媒體文件,因此它是另一個隱藏後門的好地方。 博主幾乎從不檢查其內容,因為他們只是上傳一張圖片,然後在帖子中使用它。

- wp-config.php文件包含用於配置 WordPress 的敏感信息。 它是黑客最具針對性的文件之一。

- wp-includes文件夾包含 WordPress 正常運行所需的 PHP 文件。 這是我們發現後門的另一個地方,因為大多數網站所有者不檢查文件夾包含的內容。

我們發現的後門示例

以下是黑客上傳後門的一些示例。 在我們清理的一個站點中,後門位於wp-includes文件夾中。 該文件名為wp-user.php ,看起來很無辜,但該文件實際上並不存在於正常的 WordPress 安裝中。

在另一個例子中,我們在上傳文件夾中發現了一個名為hello.php的 PHP 文件。 它被偽裝成 Hello Dolly 插件。 奇怪的是,黑客把它放在了uploads文件夾而不是plugins文件夾中。

我們還發現了不使用.php文件擴展名的後門。 一個例子是一個名為wp-content.old.tmp的文件,我們還在擴展名為.zip的文件中發現了後門。

如您所見,黑客在隱藏後門時可以採取非常有創意的方法。

在大多數情況下,這些文件是用可以執行各種操作的 Base64 代碼編碼的。 例如,他們可以添加垃圾鏈接、添加其他頁面、將主站點重定向到垃圾頁面等等。

話雖如此,讓我們看看如何在被黑的 WordPress 網站中找到後門並修復它。

如何在被黑的 WordPress 網站中找到後門並修復它

現在您知道後門是什麼以及它可能隱藏在哪裡。 困難的部分是找到它! 之後,清理它就像刪除文件或代碼一樣簡單。

1.掃描潛在的惡意代碼

掃描您的網站以查找後門和漏洞的最簡單方法是使用 WordPress 惡意軟件掃描程序插件。 我們推薦 Securi,因為它幫助我們在 3 個月內阻止了 450,000 次 WordPress 攻擊,其中包括 29,690 次與後門相關的攻擊。

他們為 WordPress 提供了一個免費的 Sucuri 安全插件,可讓您掃描您的網站以查找常見威脅並加強您的 WordPress 安全性。 付費版本包括一個服務器端掃描器,它每天運行一次並查找後門和其他安全問題。

在我們的指南中了解有關如何掃描您的 WordPress 網站以查找潛在惡意代碼的更多信息。

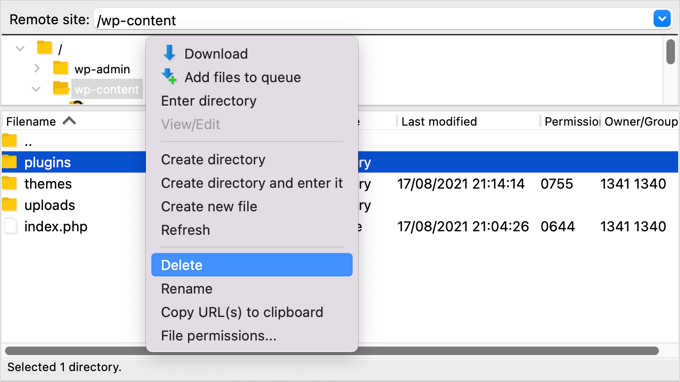

2.刪除你的插件文件夾

在插件文件夾中搜索可疑文件和代碼非常耗時。 而且由於黑客非常狡猾,因此無法保證您會找到後門。

您可以做的最好的事情是刪除您的插件目錄,然後從頭開始重新安裝您的插件。 這是確定插件中沒有後門的唯一方法。

您可以使用 FTP 客戶端或 WordPress 主機的文件管理器訪問您的插件目錄。 如果您以前沒有使用過 FTP,那麼您可能希望查看我們的指南,了解如何使用 FTP 將文件上傳到 WordPress。

您將需要使用該軟件導航到您網站的wp-content文件夾。 在那裡,您應該右鍵單擊plugins文件夾並選擇“刪除”。

3.刪除您的主題文件夾

同樣,與其花時間在主題文件中搜索後門,不如直接刪除它們。

刪除plugin文件夾後,只需突出顯示themes文件夾並以相同的方式將其刪除。

您不知道該文件夾中是否有後門,但如果有,它現在已經消失了。 您只是節省了時間,並且消除了額外的攻擊點。

現在您可以重新安裝您需要的任何主題。

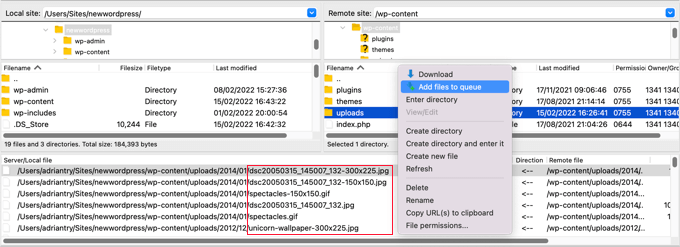

4. 在 Uploads 文件夾中搜索 PHP 文件

接下來,您應該查看uploads文件夾並確保其中沒有 PHP 文件。

沒有充分的理由將 PHP 文件放在此文件夾中,因為它旨在存儲媒體文件,例如圖像。 如果你在那裡找到一個 PHP 文件,那麼它應該被刪除。

與plugins和themes文件夾一樣,您會在wp-content文件夾中找到uploads文件夾。 在該文件夾中,您會發現每個上傳文件的年份和月份的多個文件夾。 您將需要檢查每個文件夾中的 PHP 文件。

一些 FTP 客戶端提供了遞歸搜索文件夾的工具。 例如,如果您使用 FileZilla,則可以右鍵單擊該文件夾並選擇“將文件添加到隊列”。 在文件夾的任何子目錄中找到的任何文件都將添加到底部窗格中的隊列中。

您現在可以滾動列表以查找擴展名為 .php 的文件。

或者,熟悉 SSH 的高級用戶可以編寫以下命令:

find uploads -name "*.php" -print

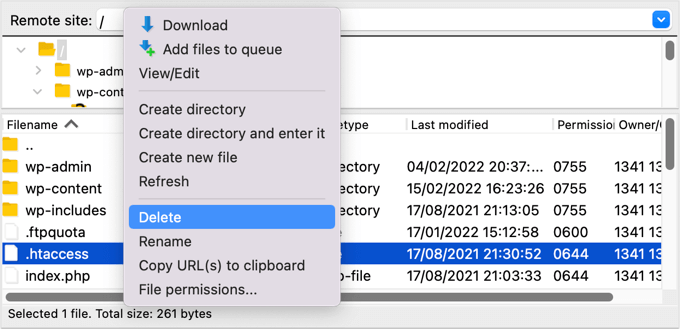

5.刪除.htaccess文件

一些黑客可能會將重定向代碼添加到您的 .htaccess 文件中,這會將您的訪問者轉到不同的網站。

使用 FTP 客戶端或文件管理器,只需從您網站的根目錄中刪除文件,它就會自動重新創建。

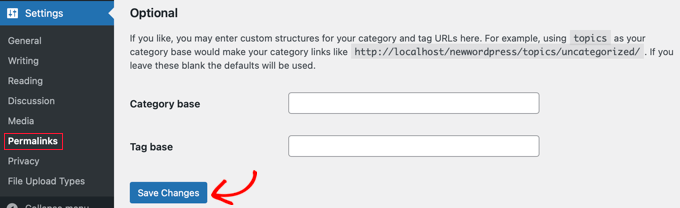

如果由於某種原因沒有重新創建它,那麼您應該轉到 WordPress 管理面板中的設置»永久鏈接。 單擊“保存更改”按鈕將保存一個新的 .htaccess 文件。

6. 檢查 wp-config.php 文件

wp-config.php 文件是一個核心 WordPress 文件,其中包含允許 WordPress 與數據庫通信的信息、WordPress 安裝的安全密鑰以及開發人員選項。

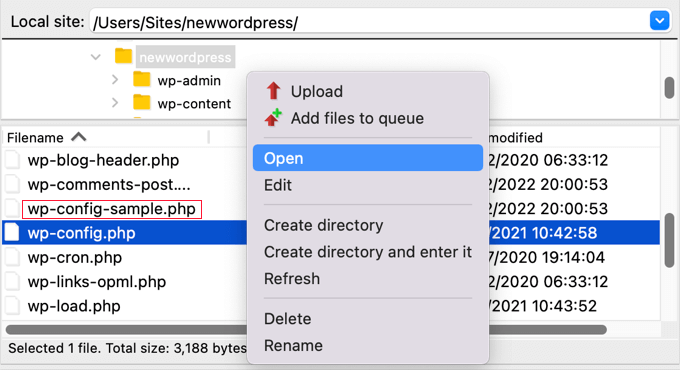

該文件位於您網站的根文件夾中。 您可以通過在 FTP 客戶端中選擇打開或編輯選項來查看文件的內容。

現在您應該仔細查看文件的內容,看看是否有任何不合適的地方。 將該文件與位於同一文件夾中的默認wp-config-sample.php文件進行比較可能會有所幫助。

您應該刪除任何您確定不屬於的代碼。

7. 恢復網站備份

如果您一直在對您的網站進行定期備份並且仍然擔心您的網站不完全乾淨,那麼恢復備份是一個很好的解決方案。

您將需要完全刪除您的網站,然後恢復在您的網站被黑客入侵之前進行的備份。 這不是每個人的選擇,但它會讓您 100% 確信您的網站是安全的。

有關更多信息,請參閱我們的初學者指南,了解如何從備份中恢復 WordPress。

未來如何防止黑客攻擊?

現在您已經清理了您的網站,是時候提高您網站的安全性以防止將來出現黑客攻擊了。 在網站安全方面,廉價或冷漠是不值得的。

1.定期備份您的網站

如果您還沒有對您的網站進行定期備份,那麼今天就是開始的一天。

WordPress 沒有內置備份解決方案。 但是,有幾個很棒的 WordPress 備份插件可以讓您自動備份和恢復您的 WordPress 網站。

UpdraftPlus 是最好的 WordPress 備份插件之一。 它允許您設置自動備份計劃,並在發生不良情況時幫助您恢復 WordPress 站點。

在我們的指南中了解有關如何使用 UpdraftPlus 備份和恢復您的 WordPress 網站的更多信息。

2.安裝安全插件

當您忙於您的業務時,您不可能監控您網站上的所有內容。 這就是為什麼我們建議您使用像 Sucuri 這樣的安全插件。

我們推薦 Sucuri,因為他們擅長他們的工作。 CNN、今日美國、PC World、TechCrunch、The Next Web 等主要出版物對此表示贊同。 另外,我們自己依靠它來保證 WPBeginner 的安全。

3. 讓 WordPress 登錄更安全

讓您的 WordPress 登錄更安全也很重要。 最好的開始方法是在用戶在您的網站上創建帳戶時強制使用強密碼。 我們還建議您開始使用密碼管理器實用程序,例如 1Password。

您應該做的下一件事是添加兩因素身份驗證。 這將保護您的網站免受被盜密碼和暴力攻擊。 這意味著即使黑客知道您的用戶名和密碼,他們仍然無法登錄您的網站。

最後,您應該限制 WordPress 中的登錄嘗試。 WordPress 允許用戶根據需要多次輸入密碼。 在五次登錄嘗試失敗後將用戶鎖定將大大減少黑客破解您的登錄詳細信息的機會。

4. 保護您的 WordPress 管理區域

保護管理區域免受未經授權的訪問可以阻止許多常見的安全威脅。 我們有一長串關於如何確保 WordPress 管理員安全的提示。

例如,您可以使用密碼保護 wp-admin 目錄。 這為您網站最重要的入口點增加了另一層保護。

您還可以將管理區域的訪問權限限制為團隊使用的 IP 地址。 這是阻止發現您的用戶名和密碼的黑客的另一種方法。

5.禁用主題和插件編輯器

您知道 WordPress 帶有內置主題和插件編輯器嗎? 這個純文本編輯器允許您直接從 WordPress 儀表板編輯您的主題和插件文件。

雖然這很有幫助,但它可能會導致潛在的安全問題。 例如,如果黑客闖入您的 WordPress 管理區域,那麼他們可以使用內置編輯器訪問您的所有 WordPress 數據。

之後,他們將能夠從您的 WordPress 網站分發惡意軟件或發起 DDoS 攻擊。

為了提高 WordPress 的安全性,我們建議完全刪除內置的文件編輯器。

6. 在某些 WordPress 文件夾中禁用 PHP 執行

默認情況下,PHP 腳本可以在您網站上的任何文件夾中運行。 您可以通過在不需要的文件夾中禁用 PHP 執行來使您的網站更加安全。

例如,WordPress 永遠不需要運行存儲在您的uploads文件夾中的代碼。 如果您禁用該文件夾的 PHP 執行,那麼即使黑客成功上傳了後門,他們也無法運行後門。

7. 讓您的網站保持最新狀態

每個新版本的 WordPress 都比以前的版本更安全。 每當報告安全漏洞時,核心 WordPress 團隊都會努力發布修復該問題的更新。

這意味著,如果您沒有使 WordPress 保持最新狀態,那麼您使用的是具有已知安全漏洞的軟件。 黑客可以搜索運行舊版本的網站並利用該漏洞獲得訪問權限。

這就是為什麼您應該始終使用最新版本的 WordPress。

不要只是讓 WordPress 保持最新。 您需要確保您的 WordPress 插件和主題保持最新。

我們希望本教程能幫助您了解如何在被黑的 WordPress 網站中查找和修復後門。 您可能還想了解如何將 WordPress 從 HTTP 遷移到 HTTPS,或者查看我們的 WordPress 錯誤列表以及如何修復它們。

如果您喜歡這篇文章,請訂閱我們的 YouTube 頻道以獲取 WordPress 視頻教程。 您也可以在 Twitter 和 Facebook 上找到我們。