ハッキングされたWordPressサイトでバックドアを見つけて修正する方法

公開: 2022-03-15あなたのWordPressウェブサイトはハッキングされましたか?

ハッカーは、Webサイトを保護した後でも確実に侵入できるように、バックドアをインストールすることがよくあります。 そのバックドアを削除できない限り、それらを止めることはできません。

この記事では、ハッキングされたWordPressサイトでバックドアを見つけて修正する方法を紹介します。

あなたのウェブサイトがハッキングされたかどうかを見分ける方法

WordPress Webサイトを運営している場合は、セキュリティを真剣に受け止める必要があります。 これは、Webサイトが毎日平均44回攻撃されているためです。

究極のWordPressセキュリティガイドで、サイトを安全に保つためのベストプラクティスを学ぶことができます。

しかし、サイトがすでにハッキングされている場合はどうなるでしょうか。

WordPressサイトがハッキングされた兆候には、Webサイトのトラフィックやパフォーマンスの低下、不正なリンクや不明なファイルの追加、ホームページの改ざん、ログイン不能、疑わしい新しいユーザーアカウントなどがあります。

ハッキングされたWebサイトのクリーンアップは、非常に苦痛で困難な場合があります。 ハッキングされたWordPressサイトを修正するための初心者向けガイドで、プロセスを段階的に説明します。 また、ハッカーが残したマルウェアがないかサイトをスキャンする必要があります。

そして、バックドアを閉じることを忘れないでください。

賢いハッカーは、あなたが最終的にあなたのウェブサイトをクリーンアップすることを知っています。 彼らが最初に行うかもしれないことは、バックドアをインストールすることです。そうすれば、WordPress Webサイトへの正面玄関を確保した後、彼らは忍び込むことができます。

バックドアとは何ですか?

バックドアは、ハッカーが検出されずに通常のログインをバイパスしてサーバーにアクセスできるようにするためにWebサイトに追加されるコードです。 これにより、悪用されたプラグインやWebサイトの脆弱性を見つけて削除した後でも、ハッカーはアクセスを取り戻すことができます。

バックドアは、ユーザーが侵入した後のハッキングの次のステップです。WordPressサイトがハッキングされる方法とそれを防ぐ方法についてのガイドで、バックドアがどのようにそれを行ったかを知ることができます。

バックドアは、WordPressのアップグレード後も存続することがよくあります。 つまり、すべてのバックドアを見つけて修正するまで、サイトは脆弱なままです。

バックドアはどのように機能しますか?

一部のバックドアは、単に非表示の管理者ユーザー名です。 ユーザー名とパスワードを入力して、ハッカーに通常どおりログインさせます。 ユーザー名が非表示になっているため、他の誰かがあなたのWebサイトにアクセスしていることに気付くことさえありません。

より複雑なバックドアにより、ハッカーはPHPコードを実行できるようになります。 彼らは、Webブラウザを使用して手動でコードをWebサイトに送信します。

他のユーザーは、WordPressホスティングサーバーとしてメールを送信したり、SQLデータベースクエリを実行したりできる本格的なユーザーインターフェイスを備えています。

一部のハッカーは、複数のバックドアファイルを残します。 1つをアップロードした後、アクセスを確保するためにもう1つ追加します。

バックドアはどこに隠されていますか?

私たちが見つけたすべてのケースで、バックドアはWordPressファイルのように偽装されていました。 WordPressサイトのバックドアのコードは、通常、次の場所に保存されています。

- WordPressテーマですが、現在使用しているテーマではない可能性があります。 テーマのコードはWordPressを更新するときに上書きされないため、バックドアを配置するのに適した場所です。 そのため、非アクティブなテーマをすべて削除することをお勧めします。

- WordPressプラグインは、バックドアを隠すためのもう1つの良い場所です。 テーマと同様に、WordPressの更新によって上書きされることはなく、多くのユーザーはプラグインのアップグレードに消極的です。

- アップロードフォルダには数百または数千のメディアファイルが含まれている可能性があるため、バックドアを隠すのに適した場所です。 ブロガーは、画像をアップロードして投稿に使用するだけなので、その内容を確認することはほとんどありません。

- wp-config.phpファイルには、WordPressの構成に使用される機密情報が含まれています。 これは、ハッカーによって最も標的にされたファイルの1つです。

- wp-includesフォルダーには、WordPressを正しく実行するために必要なPHPファイルが含まれています。 ほとんどのウェブサイトの所有者はフォルダに何が含まれているかを確認しないため、バックドアを見つけるもう1つの場所です。

私たちが見つけたバックドアの例

ハッカーがバックドアをアップロードした例を次に示します。 クリーンアップした1つのサイトでは、バックドアはwp-includesフォルダーにありました。 このファイルはwp-user.phpと呼ばれ、無実に見えますが、そのファイルは通常のWordPressインストールには実際には存在しません。

別の例では、uploadsフォルダーにhello.phpという名前のPHPファイルが見つかりました。 HelloDollyプラグインを装っています。 奇妙なことに、ハッカーはプラグインフォルダではなくアップロードフォルダにそれを置きました。

また、 .phpファイル拡張子を使用しないバックドアも見つかりました。 1つの例は、 wp-content.old.tmpという名前のファイルで、拡張子が.zipのファイルにバックドアも見つかりました。

ご覧のとおり、ハッカーはバックドアを隠すときに非常に創造的なアプローチを取ることができます。

ほとんどの場合、ファイルはあらゆる種類の操作を実行できるBase64コードでエンコードされていました。 たとえば、スパムリンクを追加したり、ページを追加したり、メインサイトをスパムページにリダイレクトしたりできます。

そうは言っても、ハッキングされたWordPressサイトでバックドアを見つけて修正する方法を見てみましょう。

ハッキングされたWordPressサイトでバックドアを見つけて修正する方法

これで、バックドアとは何か、どこに隠されているかがわかりました。 難しいのはそれを見つけることです! その後、ファイルやコードを削除するのと同じくらい簡単にクリーンアップできます。

1.悪意のある可能性のあるコードをスキャンする

Webサイトをスキャンしてバックドアや脆弱性を見つける最も簡単な方法は、WordPressマルウェアスキャナープラグインを使用することです。 Securiをお勧めします。これは、29,690件のバックドア関連の攻撃を含む450,000件のWordPress攻撃を3か月でブロックするのに役立ちました。

彼らはあなたが一般的な脅威のためにあなたのウェブサイトをスキャンしてあなたのWordPressセキュリティを強化することを可能にするWordPressのための無料のSucuriセキュリティプラグインを提供します。 有料版には、1日1回実行され、バックドアやその他のセキュリティ問題を探すサーバー側スキャナーが含まれています。

潜在的に悪意のあるコードをWordPressサイトでスキャンする方法については、ガイドをご覧ください。

2.プラグインフォルダを削除します

プラグインフォルダを検索して疑わしいファイルやコードを探すのは時間がかかります。 また、ハッカーは非常に卑劣なので、バックドアが見つかる保証はありません。

プラグインディレクトリを削除してから、プラグインを最初から再インストールするのが最善の方法です。 これは、プラグインにバックドアがないことを確認する唯一の方法です。

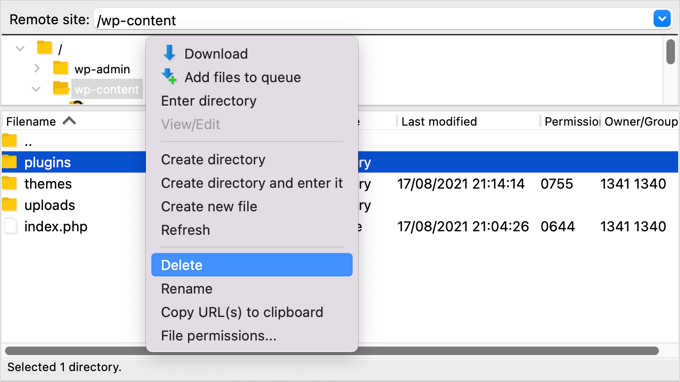

FTPクライアントまたはWordPressホストのファイルマネージャーを使用して、プラグインディレクトリにアクセスできます。 これまでにFTPを使用したことがない場合は、FTPを使用してWordPressにファイルをアップロードする方法に関するガイドを参照してください。

Webサイトのwp-contentフォルダーに移動するには、ソフトウェアを使用する必要があります。 そこで、 pluginsフォルダを右クリックして[削除]を選択する必要があります。

3.テーマフォルダを削除します

同様に、テーマファイルの中からバックドアを探すのに時間を費やすのではなく、単にそれらを削除する方がよいでしょう。

pluginフォルダを削除したら、 themesフォルダを強調表示して同じ方法で削除します。

そのフォルダにバックドアがあったかどうかはわかりませんが、あった場合はもうなくなっています。 時間を節約し、余分な攻撃ポイントを排除しました。

これで、必要なテーマを再インストールできます。

4.アップロードフォルダでPHPファイルを検索します

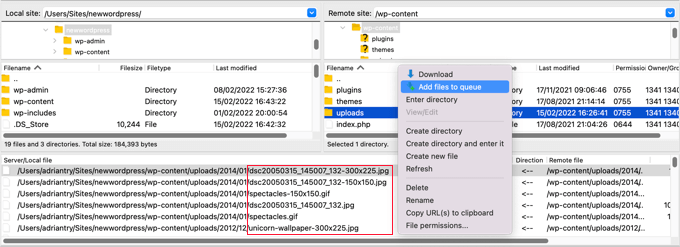

次に、 uploadsフォルダーを調べて、内部にPHPファイルがないことを確認する必要があります。

PHPファイルは、画像などのメディアファイルを保存するように設計されているため、このフォルダにある理由はありません。 そこでPHPファイルを見つけたら、それを削除する必要があります。

pluginsやthemesフォルダと同様に、 uploadsフォルダはwp-contentフォルダにあります。 フォルダ内には、ファイルをアップロードした年と月ごとに複数のフォルダがあります。 各フォルダでPHPファイルを確認する必要があります。

一部のFTPクライアントは、フォルダを再帰的に検索するツールを提供しています。 たとえば、FileZillaを使用している場合は、フォルダーを右クリックして[キューにファイルを追加]を選択できます。 フォルダのサブディレクトリで見つかったファイルはすべて、下部ペインのキューに追加されます。

これで、リストをスクロールして、拡張子が.phpのファイルを探すことができます。

または、SSHに精通している上級ユーザーは、次のコマンドを作成できます。

find uploads -name "*.php" -print

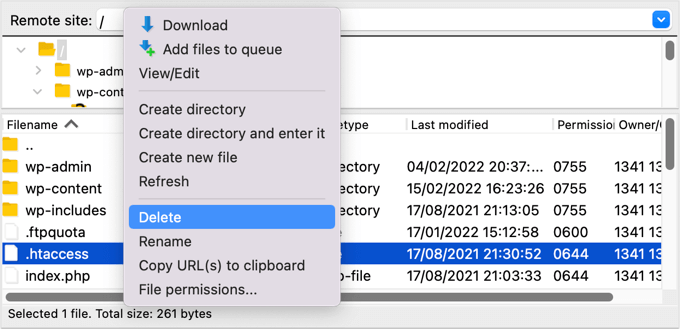

5..htaccessファイルを削除します

一部のハッカーは、.htaccessファイルにリダイレクトコードを追加して、訪問者を別のWebサイトに誘導する場合があります。

FTPクライアントまたはファイルマネージャーを使用して、Webサイトのルートディレクトリからファイルを削除するだけで、ファイルが自動的に再作成されます。

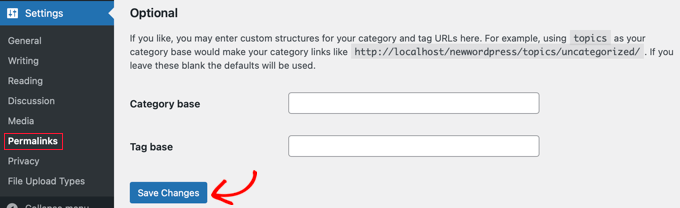

何らかの理由で再作成されない場合は、WordPress管理パネルの[設定]»[パーマリンク]に移動する必要があります。 [変更を保存]ボタンをクリックすると、新しい.htaccessファイルが保存されます。

6.wp-config.phpファイルを確認します

wp-config.phpファイルは、WordPressがデータベースと通信できるようにする情報、WordPressインストールのセキュリティキー、および開発者向けオプションを含むコアWordPressファイルです。

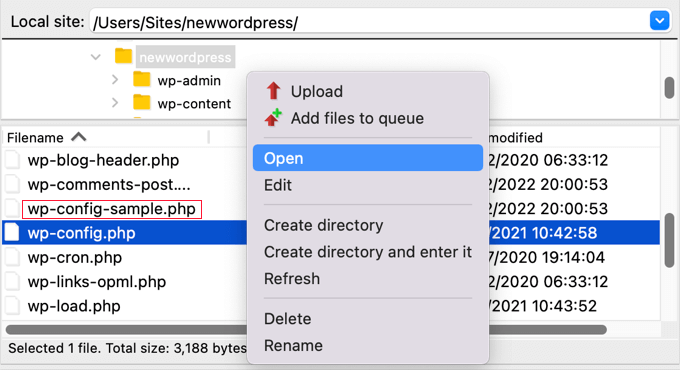

このファイルは、Webサイトのルートフォルダーにあります。 FTPクライアントで[開く]または[編集]オプションを選択すると、ファイルの内容を表示できます。

ここで、ファイルの内容を注意深く調べて、見た目がおかしいものがないかどうかを確認する必要があります。 このファイルを、同じフォルダーにあるデフォルトのwp-config-sample.phpファイルと比較すると役立つ場合があります。

属していないことが確実なコードはすべて削除する必要があります。

7.Webサイトのバックアップを復元する

Webサイトの定期的なバックアップを作成していて、それでもWebサイトが完全にクリーンではないことが心配な場合は、バックアップを復元することをお勧めします。

Webサイトを完全に削除してから、Webサイトがハッキングされる前に作成されたバックアップを復元する必要があります。 これはすべての人にとっての選択肢ではありませんが、サイトが安全であると100%確信することができます。

詳細については、バックアップからWordPressを復元する方法に関する初心者向けガイドを参照してください。

将来的にハッキングを防ぐ方法は?

Webサイトをクリーンアップしたので、次はサイトのセキュリティを改善して、将来のハッキングを防ぎます。 ウェブサイトのセキュリティに関しては、安くても無関心でもかまいません。

1.ウェブサイトを定期的にバックアップする

Webサイトの定期的なバックアップをまだ作成していない場合は、今日が開始日です。

WordPressにはバックアップソリューションが組み込まれていません。 ただし、WordPressWebサイトを自動的にバックアップおよび復元できる優れたWordPressバックアッププラグインがいくつかあります。

UpdraftPlusは、最高のWordPressバックアッププラグインの1つです。 自動バックアップスケジュールを設定でき、何か問題が発生した場合にWordPressサイトを復元するのに役立ちます。

UpdraftPlusを使用してWordPressサイトをバックアップおよび復元する方法については、ガイドをご覧ください。

2.セキュリティプラグインをインストールします

あなたがあなたのビジネスで忙しく働いているとき、あなたはおそらくあなたのウェブサイトに行くすべてを監視することはできません。 そのため、Sucuriなどのセキュリティプラグインを使用することをお勧めします。

仕事が上手なので、すくりをお勧めします。 CNN、USA Today、PC World、TechCrunch、TheNextWebなどの主要な出版物も同意しています。 さらに、WPBeginnerを安全に保つために私たちはそれを信頼しています。

3.WordPressログインをより安全にする

WordPressのログインをより安全にすることも重要です。 開始するための最良の方法は、ユーザーがWebサイトでアカウントを作成するときに強力なパスワードの使用を強制することです。 また、1Passwordのようなパスワードマネージャーユーティリティの使用を開始することをお勧めします。

次に行うべきことは、2要素認証を追加することです。 これにより、盗まれたパスワードやブルートフォース攻撃からWebサイトが保護されます。 これは、ハッカーがあなたのユーザー名とパスワードを知っていても、あなたのWebサイトにログインできないことを意味します。

最後に、WordPressでのログイン試行を制限する必要があります。 WordPressを使用すると、ユーザーはパスワードを何度でも入力できます。 ログインに5回失敗した後にユーザーをロックアウトすると、ハッカーがログインの詳細を理解する可能性が大幅に減少します。

4.WordPress管理エリアを保護します

管理領域を不正アクセスから保護することで、多くの一般的なセキュリティの脅威をブロックできます。 WordPress管理者を安全に保つためのヒントの長いリストがあります。

たとえば、wp-adminディレクトリをパスワードで保護できます。 これにより、Webサイトへの最も重要なエントリポイントにもう1つの保護レイヤーが追加されます。

管理領域へのアクセスを、チームが使用するIPアドレスに制限することもできます。 これは、ユーザー名とパスワードを発見したハッカーを締め出すもう1つの方法です。

5.テーマおよびプラグインエディターを無効にします

WordPressにはテーマとプラグインエディターが組み込まれていることをご存知ですか? このプレーンテキストエディタを使用すると、WordPressダッシュボードから直接テーマとプラグインファイルを編集できます。

これは便利ですが、潜在的なセキュリティ問題を引き起こす可能性があります。 たとえば、ハッカーがWordPress管理エリアに侵入した場合、ハッカーは組み込みのエディターを使用してすべてのWordPressデータにアクセスできます。

その後、WordPress Webサイトからマルウェアを配布したり、DDoS攻撃を開始したりできるようになります。

WordPressのセキュリティを向上させるために、組み込みのファイルエディタを完全に削除することをお勧めします。

6.特定のWordPressフォルダーでPHPの実行を無効にする

デフォルトでは、PHPスクリプトはWebサイトの任意のフォルダーで実行できます。 不要なフォルダでのPHPの実行を無効にすることで、Webサイトをより安全にすることができます。

たとえば、WordPressはuploadsフォルダに保存されているコードを実行する必要はありません。 そのフォルダのPHP実行を無効にすると、ハッカーはバックドアを正常にアップロードしたとしても、バックドアを実行できなくなります。

7.ウェブサイトを最新の状態に保つ

WordPressのすべての新しいバージョンは、以前のバージョンよりも安全です。 セキュリティの脆弱性が報告されるたびに、コアWordPressチームは、問題を修正するアップデートをリリースするために熱心に取り組んでいます。

これは、WordPressを最新の状態に保っていない場合は、既知のセキュリティの脆弱性を持つソフトウェアを使用していることを意味します。 ハッカーは、古いバージョンを実行しているWebサイトを検索し、脆弱性を利用してアクセスすることができます。

そのため、常に最新バージョンのWordPressを使用する必要があります。

WordPressを最新の状態に保つだけではいけません。 WordPressプラグインとテーマも最新の状態に保つ必要があります。

このチュートリアルが、ハッキングされたWordPressWebサイトのバックドアを見つけて修正する方法を学ぶのに役立つことを願っています。 また、WordPressをHTTPからHTTPSに移行する方法を学習したり、WordPressエラーのリストとそれらを修正する方法を確認したりすることもできます。

この記事が気に入った場合は、WordPressビデオチュートリアルのYouTubeチャンネルに登録してください。 TwitterやFacebookでも私たちを見つけることができます。