Jak znaleźć backdoora w zhakowanej witrynie WordPress i go naprawić?

Opublikowany: 2022-03-15Czy Twoja witryna WordPress została zhakowana?

Hakerzy często instalują tylne drzwi, aby mieć pewność, że będą mogli wrócić nawet po zabezpieczeniu witryny. Jeśli nie możesz usunąć tego tylnego wejścia, nie ma możliwości ich zatrzymania.

W tym artykule pokażemy, jak znaleźć backdoora w zhakowanej witrynie WordPress i go naprawić.

Jak sprawdzić, czy Twoja witryna została zhakowana?

Jeśli prowadzisz witrynę WordPress, musisz poważnie potraktować bezpieczeństwo. Dzieje się tak, ponieważ strony internetowe są atakowane średnio 44 razy dziennie.

Możesz poznać najlepsze praktyki, aby Twoja witryna była bezpieczna, w naszym najlepszym przewodniku bezpieczeństwa WordPress.

Ale co, jeśli Twoja witryna została już zhakowana?

Niektóre oznaki, że Twoja witryna WordPress została zhakowana, to spadek ruchu lub wydajności witryny, dodane złe linki lub nieznane pliki, zniszczona strona główna, niemożność zalogowania się, podejrzane konta nowych użytkowników i inne.

Czyszczenie zhakowanej witryny może być niezwykle bolesne i trudne. W naszym przewodniku dla początkujących przeprowadzimy Cię krok po kroku, jak naprawić zhakowaną witrynę WordPress. Powinieneś także przeskanować swoją witrynę pod kątem złośliwego oprogramowania pozostawionego przez hakerów.

I nie zapomnij zamknąć tylnych drzwi.

Sprytny haker wie, że w końcu wyczyścisz swoją witrynę. Pierwszą rzeczą, jaką mogą zrobić, jest zainstalowanie backdoora, aby mogli wkraść się z powrotem po zabezpieczeniu drzwi wejściowych do witryny WordPress.

Co to jest backdoor?

Backdoor to kod dodany do strony internetowej, który umożliwia hakerowi dostęp do serwera, pozostając niewykrytym i omijając normalne logowanie. Umożliwia hakerowi odzyskanie dostępu nawet po znalezieniu i usunięciu wykorzystywanej wtyczki lub luki w witrynie.

Backdoory to kolejny krok włamania po włamaniu się użytkownika. Możesz dowiedzieć się, jak mogli to zrobić, z naszego przewodnika o tym, jak włamywano się na witryny WordPress i jak temu zapobiegać.

Backdoory często przetrwają aktualizacje WordPressa. Oznacza to, że Twoja witryna pozostanie podatna na ataki, dopóki nie znajdziesz i nie naprawisz każdego backdoora.

Jak działają backdoory?

Niektóre backdoory to po prostu ukryte nazwy użytkowników administratora. Pozwalają hakerowi zalogować się normalnie, wpisując nazwę użytkownika i hasło. Ponieważ nazwa użytkownika jest ukryta, nawet nie wiesz, że ktoś inny ma dostęp do Twojej witryny.

Bardziej złożone backdoory mogą pozwolić hakerowi na wykonanie kodu PHP. Ręcznie wysyłają kod do Twojej witryny za pomocą przeglądarki internetowej.

Inne mają pełnoprawny interfejs użytkownika, który pozwala im wysyłać wiadomości e-mail jako serwer hostingowy WordPress, wykonywać zapytania do bazy danych SQL i wiele więcej.

Niektórzy hakerzy zostawiają więcej niż jeden plik backdoora. Po przesłaniu jednego doda kolejny, aby zapewnić sobie dostęp.

Gdzie są ukryte tylne drzwi?

W każdym przypadku, który znaleźliśmy, backdoor był zamaskowany, aby wyglądał jak plik WordPress. Kod backdoorów w witrynie WordPress jest najczęściej przechowywany w następujących lokalizacjach:

- Motyw WordPress , ale prawdopodobnie nie ten, którego obecnie używasz. Kod w motywie nie jest nadpisywany podczas aktualizacji WordPressa, więc jest to dobre miejsce na umieszczenie backdoora. Dlatego zalecamy usunięcie wszystkich nieaktywnych motywów.

- Wtyczki WordPress to kolejne dobre miejsce na ukrycie backdoora. Podobnie jak motywy, nie są one zastępowane przez aktualizacje WordPressa, a wielu użytkowników niechętnie aktualizuje wtyczki.

- Folder przesyłania może zawierać setki lub tysiące plików multimedialnych, więc jest to kolejne dobre miejsce do ukrycia backdoora. Blogerzy prawie nigdy nie sprawdzają jego zawartości, ponieważ po prostu przesyłają obraz, a następnie wykorzystują go w poście.

- Plik wp-config.php zawiera poufne informacje używane do konfigurowania WordPressa. Jest to jeden z najczęściej atakowanych plików przez hakerów.

- Folder wp-includes zawiera pliki PHP wymagane do prawidłowego działania WordPressa. To kolejne miejsce, w którym znajdujemy backdoory, ponieważ większość właścicieli witryn nie sprawdza, co zawiera folder.

Przykłady backdoorów, które znaleźliśmy

Oto kilka przykładów, w których hakerzy wgrali backdoory. W jednej witrynie, którą wyczyściliśmy, backdoor znajdował się w folderze wp-includes . Plik nazywał się wp-user.php , co wygląda dość niewinnie, ale ten plik w rzeczywistości nie istnieje w normalnej instalacji WordPressa.

W innym przypadku znaleźliśmy plik PHP o nazwie hello.php w folderze uploads. Był zamaskowany jako wtyczka Hello Dolly. Dziwne jest to, że haker umieścił go w folderze uploads zamiast w folderze plugins.

Znaleźliśmy również backdoory, które nie używają rozszerzenia pliku .php . Jednym z przykładów był plik o nazwie wp-content.old.tmp , aw plikach z rozszerzeniem .zip znaleźliśmy również backdoory.

Jak widać, hakerzy mogą stosować bardzo kreatywne podejście, ukrywając tylne drzwi.

W większości przypadków pliki zostały zakodowane kodem Base64, który może wykonywać wszelkiego rodzaju operacje. Mogą na przykład dodawać linki spamerskie, dodawać dodatkowe strony, przekierowywać główną witrynę na strony zawierające spam i nie tylko.

Mając to na uwadze, przyjrzyjmy się, jak znaleźć backdoora w zhakowanej witrynie WordPress i go naprawić.

Jak znaleźć backdoora w zhakowanej witrynie WordPress i go naprawić?

Teraz wiesz, czym jest backdoor i gdzie może być ukryty. Najtrudniejsze jest znalezienie tego! Po tym wyczyszczenie go jest tak proste, jak usunięcie pliku lub kodu.

1. Skanuj w poszukiwaniu potencjalnie złośliwego kodu

Najłatwiejszym sposobem na przeskanowanie witryny w poszukiwaniu tylnych drzwi i luk jest użycie wtyczki skanera złośliwego oprogramowania WordPress. Polecamy Securi, ponieważ pomogło nam zablokować 450 000 ataków WordPress w ciągu 3 miesięcy, w tym 29 690 ataków związanych z backdoorami.

Oferują darmową wtyczkę Sucuri Security dla WordPress, która umożliwia skanowanie witryny pod kątem typowych zagrożeń i zwiększa bezpieczeństwo WordPress. Wersja płatna zawiera skaner po stronie serwera, który uruchamia się raz dziennie i wyszukuje backdoory i inne problemy z bezpieczeństwem.

Dowiedz się więcej z naszego przewodnika na temat skanowania witryny WordPress w poszukiwaniu potencjalnie złośliwego kodu.

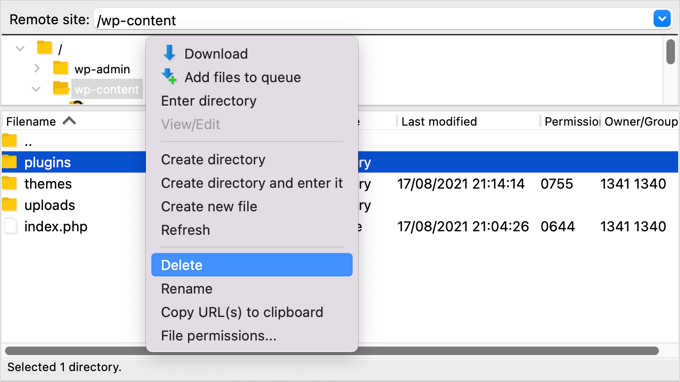

2. Usuń folder wtyczek

Przeszukiwanie folderów wtyczek w poszukiwaniu podejrzanych plików i kodu jest czasochłonne. A ponieważ hakerzy są tak podstępni, nie ma gwarancji, że znajdziesz tylne wejście.

Najlepszą rzeczą, jaką możesz zrobić, to usunąć katalog wtyczek, a następnie ponownie zainstalować wtyczki od zera. To jedyny sposób, aby mieć pewność, że w twoich wtyczkach nie ma backdoorów.

Możesz uzyskać dostęp do katalogu wtyczek za pomocą klienta FTP lub menedżera plików hosta WordPress. Jeśli wcześniej nie korzystałeś z FTP, możesz zapoznać się z naszym przewodnikiem, jak używać FTP do przesyłania plików do WordPressa.

Będziesz musiał użyć oprogramowania, aby przejść do folderu wp-content Twojej witryny. Tam należy kliknąć prawym przyciskiem myszy folder plugins i wybrać „Usuń”.

3. Usuń folder z motywami

W ten sam sposób, zamiast tracić czas na szukanie backdoora wśród plików motywów, lepiej po prostu je usunąć.

Po usunięciu folderu plugin po prostu zaznacz folder themes i usuń go w ten sam sposób.

Nie wiesz, czy w tym folderze znajdował się backdoor, ale jeśli był, to już go nie ma. Po prostu zaoszczędziłeś czas i wyeliminowałeś dodatkowy punkt ataku.

Teraz możesz ponownie zainstalować dowolne potrzebne motywy.

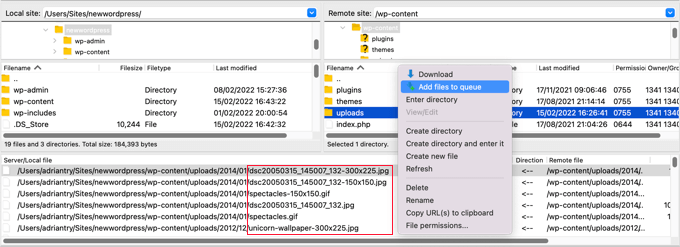

4. Przeszukaj folder przesyłania w poszukiwaniu plików PHP

Następnie przejrzyj folder uploads i upewnij się, że nie ma w nim plików PHP.

Nie ma dobrego powodu, aby plik PHP znajdował się w tym folderze, ponieważ jest on przeznaczony do przechowywania plików multimedialnych, takich jak obrazy. Jeśli znajdziesz tam plik PHP, powinien zostać usunięty.

Podobnie jak foldery plugins i themes , folder uploads znajdziesz w folderze wp-content . Wewnątrz folderu znajdziesz wiele folderów na każdy rok i miesiąc, w którym przesłałeś pliki. Będziesz musiał sprawdzić każdy folder pod kątem plików PHP.

Niektórzy klienci FTP oferują narzędzia, które będą rekurencyjnie przeszukiwać folder. Na przykład, jeśli używasz FileZilla, możesz kliknąć folder prawym przyciskiem myszy i wybrać „Dodaj pliki do kolejki”. Wszelkie pliki znalezione w dowolnych podkatalogach folderu zostaną dodane do kolejki w dolnym panelu.

Możesz teraz przewijać listę w poszukiwaniu plików z rozszerzeniem .php.

Alternatywnie zaawansowani użytkownicy, którzy znają SSH, mogą napisać następujące polecenie:

find uploads -name "*.php" -print

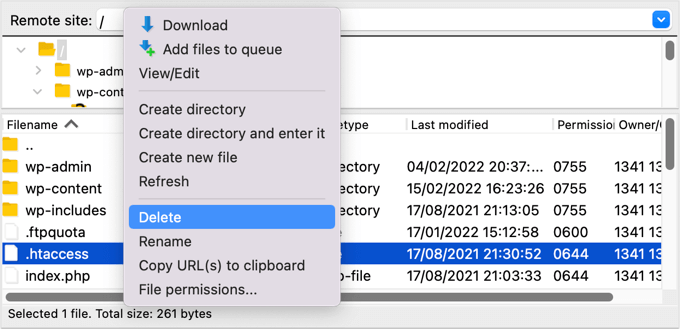

5. Usuń plik .htaccess

Niektórzy hakerzy mogą dodawać kody przekierowania do pliku .htaccess, który przekieruje odwiedzających do innej witryny.

Korzystając z klienta FTP lub menedżera plików, po prostu usuń plik z katalogu głównego witryny, a zostanie on automatycznie odtworzony.

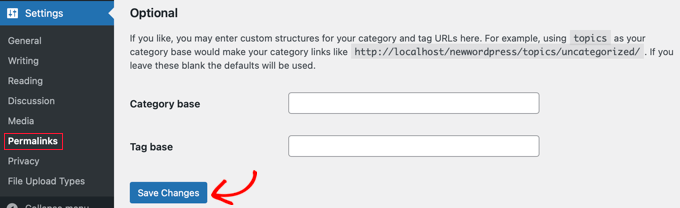

Jeśli z jakiegoś powodu nie zostanie odtworzony, powinieneś przejść do Ustawienia » Permalinki w panelu administracyjnym WordPressa. Kliknięcie przycisku „Zapisz zmiany” spowoduje zapisanie nowego pliku .htaccess.

6. Sprawdź plik wp-config.php

Plik wp-config.php to podstawowy plik WordPress, który zawiera informacje umożliwiające WordPressowi komunikację z bazą danych, klucze bezpieczeństwa do instalacji WordPressa oraz opcje programistyczne.

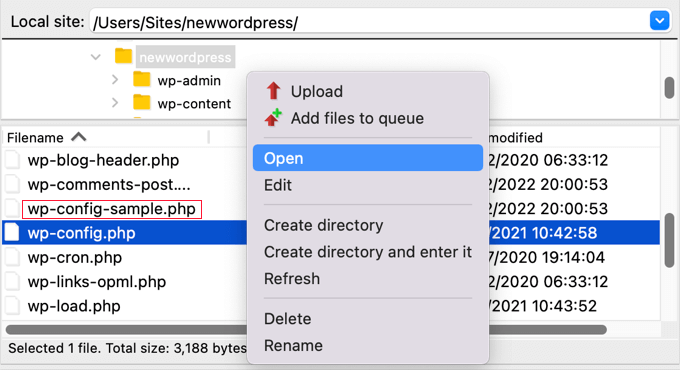

Plik znajduje się w głównym folderze Twojej witryny. Możesz wyświetlić zawartość pliku, wybierając opcje Otwórz lub Edytuj w swoim kliencie FTP.

Teraz powinieneś uważnie przyjrzeć się zawartości pliku, aby sprawdzić, czy nie ma czegoś, co nie wygląda na miejsce. Pomocne może być porównanie pliku z domyślnym plikiem wp-config-sample.php , który znajduje się w tym samym folderze.

Powinieneś usunąć każdy kod, co do którego jesteś pewien, że nie należy.

7. Przywróć kopię zapasową witryny

Jeśli regularnie tworzysz kopie zapasowe swojej witryny i nadal obawiasz się, że witryna nie jest całkowicie czysta, przywrócenie kopii zapasowej jest dobrym rozwiązaniem.

Będziesz musiał całkowicie usunąć swoją witrynę, a następnie przywrócić kopię zapasową, która została wykonana przed zhakowaniem witryny. Nie jest to opcja dla wszystkich, ale daje 100% pewności, że Twoja witryna jest bezpieczna.

Aby uzyskać więcej informacji, zapoznaj się z naszym przewodnikiem dla początkujących dotyczącym przywracania WordPressa z kopii zapasowej.

Jak zapobiegać hakerom w przyszłości?

Teraz, gdy już uporządkowałeś swoją witrynę, nadszedł czas, aby poprawić jej bezpieczeństwo, aby zapobiec włamaniom w przyszłości. Nie opłaca się być tanim lub apatycznym, jeśli chodzi o bezpieczeństwo witryny.

1. Regularnie twórz kopie zapasowe swojej witryny

Jeśli jeszcze nie robisz regularnych kopii zapasowych swojej witryny, to dzisiaj jest dzień, w którym należy zacząć.

WordPress nie ma wbudowanego rozwiązania do tworzenia kopii zapasowych. Istnieje jednak kilka świetnych wtyczek do tworzenia kopii zapasowych WordPress, które umożliwiają automatyczne tworzenie kopii zapasowych i przywracanie witryny WordPress.

UpdraftPlus to jedna z najlepszych wtyczek do tworzenia kopii zapasowych WordPress. Pozwala skonfigurować automatyczne harmonogramy tworzenia kopii zapasowych i pomoże przywrócić witrynę WordPress, jeśli wydarzy się coś złego.

Dowiedz się więcej z naszego przewodnika na temat tworzenia kopii zapasowych i przywracania witryny WordPress za pomocą UpdraftPlus.

2. Zainstaluj wtyczkę bezpieczeństwa

Nie możesz monitorować wszystkiego, co dzieje się w Twojej witrynie, gdy jesteś zajęty pracą nad swoim biznesem. Dlatego zalecamy korzystanie z wtyczki zabezpieczającej, takiej jak Sucuri.

Polecamy Sucuri, ponieważ są dobre w tym, co robią. Zgadzają się z tym główne publikacje, takie jak CNN, USA Today, PC World, TechCrunch, The Next Web i inne. Ponadto sami polegamy na tym, aby zapewnić bezpieczeństwo WPBeginner.

3. Spraw, aby logowanie do WordPressa było bezpieczniejsze

Ważne jest również, aby logowanie do WordPressa było bezpieczniejsze. Najlepszym sposobem na rozpoczęcie jest wymuszenie używania silnych haseł, gdy użytkownicy tworzą konta w Twojej witrynie. Zalecamy również rozpoczęcie korzystania z narzędzia do zarządzania hasłami, takiego jak 1Password.

Następną rzeczą, którą powinieneś zrobić, to dodać uwierzytelnianie dwuskładnikowe. To ochroni Twoją witrynę przed skradzionymi hasłami i atakami typu brute force. Oznacza to, że nawet jeśli haker zna Twoją nazwę użytkownika i hasło, nadal nie będzie mógł zalogować się do Twojej witryny.

Na koniec powinieneś ograniczyć próby logowania w WordPressie. WordPress pozwala użytkownikom wprowadzać hasła tyle razy, ile chcą. Zablokowanie użytkownika po pięciu nieudanych próbach logowania znacznie zmniejszy szansę hakera na sprawdzenie danych logowania.

4. Chroń swój obszar administracyjny WordPress

Ochrona obszaru administracyjnego przed nieautoryzowanym dostępem umożliwia zablokowanie wielu typowych zagrożeń bezpieczeństwa. Mamy długą listę wskazówek, jak zapewnić bezpieczeństwo administratorowi WordPressa.

Na przykład możesz zabezpieczyć hasłem katalog wp-admin. Dodaje to kolejną warstwę ochrony do najważniejszego punktu wejścia do Twojej witryny.

Możesz również ograniczyć dostęp do obszaru administracyjnego do adresów IP używanych przez Twój zespół. To kolejny sposób na zablokowanie hakerów, którzy odkryją Twoją nazwę użytkownika i hasło.

5. Wyłącz edytory motywów i wtyczek

Czy wiesz, że WordPress ma wbudowany edytor motywów i wtyczek? Ten edytor zwykłego tekstu umożliwia edycję plików motywów i wtyczek bezpośrednio z pulpitu WordPress.

Chociaż jest to pomocne, może prowadzić do potencjalnych problemów z bezpieczeństwem. Na przykład, jeśli haker włamie się do twojego obszaru administracyjnego WordPress, może użyć wbudowanego edytora, aby uzyskać dostęp do wszystkich twoich danych WordPress.

Następnie będą mogli rozpowszechniać złośliwe oprogramowanie lub przeprowadzać ataki DDoS z Twojej witryny WordPress.

Aby poprawić bezpieczeństwo WordPressa, zalecamy całkowite usunięcie wbudowanych edytorów plików.

6. Wyłącz wykonywanie PHP w niektórych folderach WordPress

Domyślnie skrypty PHP mogą być uruchamiane w dowolnym folderze na Twojej stronie internetowej. Możesz zwiększyć bezpieczeństwo swojej witryny, wyłączając wykonywanie PHP w folderach, które tego nie potrzebują.

Na przykład WordPress nigdy nie musi uruchamiać kodu przechowywanego w folderze uploads . Jeśli wyłączysz wykonywanie PHP dla tego folderu, haker nie będzie mógł uruchomić backdoora, nawet jeśli pomyślnie go tam prześle.

7. Aktualizuj swoją stronę internetową

Każda nowa wersja WordPressa jest bezpieczniejsza od poprzedniej. Za każdym razem, gdy zostanie zgłoszona luka w zabezpieczeniach, główny zespół WordPressa pracuje pilnie, aby wydać aktualizację, która rozwiązuje problem.

Oznacza to, że jeśli nie aktualizujesz WordPressa, to używasz oprogramowania ze znanymi lukami w zabezpieczeniach. Hakerzy mogą wyszukiwać strony internetowe ze starszą wersją i wykorzystywać lukę w zabezpieczeniach, aby uzyskać dostęp.

Dlatego zawsze powinieneś używać najnowszej wersji WordPressa.

Nie tylko aktualizuj WordPressa na bieżąco. Musisz upewnić się, że Twoje wtyczki i motywy WordPress są aktualne.

Mamy nadzieję, że ten samouczek pomógł ci dowiedzieć się, jak znaleźć i naprawić backdoora w zhakowanej witrynie WordPress. Możesz również dowiedzieć się, jak przenieść WordPress z HTTP na HTTPS lub sprawdzić naszą listę błędów WordPress i jak je naprawić.

Jeśli podobał Ci się ten artykuł, zasubskrybuj nasz kanał YouTube dla samouczków wideo WordPress. Możesz nas również znaleźć na Twitterze i Facebooku.