كيفية البحث عن باب خلفي في موقع WordPress تم اختراقه وإصلاحه

نشرت: 2022-03-15هل تم اختراق موقع WordPress الخاص بك؟

غالبًا ما يقوم المتسللون بتثبيت باب خلفي للتأكد من أنه يمكنهم العودة إليه حتى بعد تأمين موقع الويب الخاص بك. ما لم تتمكن من إزالة هذا الباب الخلفي ، فلا يوجد ما يمنعهم.

في هذه المقالة ، سنوضح لك كيفية العثور على باب خلفي في موقع WordPress تم اختراقه وإصلاحه.

كيف تتحقق مما إذا كان موقع الويب الخاص بك قد تم اختراقه

إذا كنت تقوم بتشغيل موقع WordPress على الويب ، فأنت بحاجة إلى التعامل مع الأمان على محمل الجد. ذلك لأن مواقع الويب تتعرض للهجوم بمعدل 44 مرة كل يوم.

يمكنك التعرف على أفضل الممارسات للحفاظ على أمان موقعك في دليل أمان WordPress النهائي الخاص بنا.

ولكن ماذا لو تم اختراق موقعك بالفعل؟

تتضمن بعض العلامات التي تشير إلى أنه قد تم اختراق موقع WordPress الخاص بك انخفاضًا في حركة المرور أو الأداء ، وإضافة روابط سيئة أو ملفات غير معروفة ، وصفحة رئيسية مشوهة ، وعدم القدرة على تسجيل الدخول ، وحسابات مستخدمين جديدة مشبوهة ، والمزيد.

يمكن أن يكون تنظيف موقع ويب تم اختراقه أمرًا مؤلمًا وصعبًا للغاية. نأخذك خلال العملية خطوة بخطوة في دليل المبتدئين لإصلاح موقع WordPress الذي تم اختراقه. يجب عليك أيضًا التأكد من فحص موقعك بحثًا عن أي برامج ضارة تركها المتسللون.

ولا تنسى إغلاق الباب الخلفي.

يعرف المتسلل الذكي أنك ستقوم في النهاية بتنظيف موقع الويب الخاص بك. أول شيء قد يفعلونه هو تثبيت باب خلفي ، حتى يتمكنوا من التسلل مرة أخرى بعد تأمين الباب الأمامي لموقع WordPress الخاص بك.

ما هو الباب الخلفي؟

الباب الخلفي هو رمز يتم إضافته إلى موقع ويب يسمح للمتسلل بالوصول إلى الخادم مع عدم اكتشافه ، وتجاوز تسجيل الدخول العادي. يسمح للمتسلل باستعادة الوصول حتى بعد العثور على المكون الإضافي أو الثغرة الأمنية التي تم استغلالها وإزالتها من موقع الويب الخاص بك.

تعد الأبواب الخلفية هي الخطوة التالية للاختراق بعد اختراق المستخدم. يمكنك معرفة كيفية قيامهم بذلك في دليلنا حول كيفية اختراق مواقع WordPress وكيفية منعها.

غالبًا ما تنجو الأبواب الخلفية من ترقيات WordPress. هذا يعني أن موقعك سيظل عرضة للخطر حتى تجد كل باب خلفي وتصلحه.

كيف تعمل الأبواب الخلفية؟

بعض الأبواب الخلفية هي ببساطة أسماء مستخدمين إدارية مخفية. سمحوا للمتسلل بتسجيل الدخول كالمعتاد عن طريق كتابة اسم مستخدم وكلمة مرور. نظرًا لأن اسم المستخدم مخفي ، فأنت لا تعلم حتى أن شخصًا آخر لديه حق الوصول إلى موقع الويب الخاص بك.

يمكن أن تسمح الأبواب الخلفية الأكثر تعقيدًا للمتسلل بتنفيذ كود PHP. يرسلون الرمز يدويًا إلى موقع الويب الخاص بك باستخدام متصفح الويب الخاص بهم.

يمتلك الآخرون واجهة مستخدم كاملة تسمح لهم بإرسال رسائل بريد إلكتروني كخادم استضافة WordPress الخاص بك ، وتنفيذ استعلامات قاعدة بيانات SQL ، وغير ذلك الكثير.

سيترك بعض المتسللين أكثر من ملف مستتر واحد. بعد تحميل واحد ، سيضيفون آخر لضمان وصولهم.

أين الأبواب الخلفية مخفية؟

في كل حالة وجدناها ، تم إخفاء الباب الخلفي ليبدو مثل ملف WordPress. يتم تخزين رمز backdoors على موقع WordPress بشكل شائع في المواقع التالية:

- قالب WordPress ، ولكن ربما لا يكون هو المظهر الذي تستخدمه حاليًا. لا يتم الكتابة فوق الكود الموجود في القالب عند تحديث WordPress ، لذلك فهو مكان جيد لوضع باب خلفي. لهذا السبب نوصي بحذف جميع السمات غير النشطة.

- تعد إضافات WordPress مكانًا جيدًا آخر لإخفاء الباب الخلفي. مثل السمات ، لا يتم استبدالها بواسطة تحديثات WordPress ، ويحجم العديد من المستخدمين عن ترقية المكونات الإضافية.

- قد يحتوي مجلد التحميلات على مئات أو آلاف ملفات الوسائط ، لذا فهو مكان جيد آخر لإخفاء الباب الخلفي. لا يتحقق المدونون أبدًا من محتوياتها لأنهم يقومون فقط بتحميل صورة ثم استخدامها في منشور.

- يحتوي ملف wp-config.php على معلومات حساسة تُستخدم لتهيئة WordPress. إنه أحد الملفات الأكثر استهدافًا من قِبل المتسللين.

- يحتوي المجلد wp-include على ملفات PHP المطلوبة لتشغيل WordPress بشكل صحيح. إنه مكان آخر نجده في الخلفية لأن معظم مالكي مواقع الويب لا يتحققون لمعرفة ما يحتويه المجلد.

أمثلة على الأبواب الخلفية التي وجدناها

فيما يلي بعض الأمثلة على الأماكن التي قام المتسللون بتحميلها في الأبواب الخلفية. في أحد المواقع التي قمنا بتنظيفها ، كان الباب الخلفي موجودًا في مجلد wp-includes . كان يسمى الملف wp-user.php ، والذي يبدو بريئًا بدرجة كافية ، لكن هذا الملف غير موجود بالفعل في تثبيت WordPress العادي.

في حالة أخرى ، وجدنا ملف PHP باسم hello.php في مجلد التحميلات. كان متنكرًا على أنه المكون الإضافي Hello Dolly. الغريب أن المخترق وضعه في مجلد التحميلات بدلاً من مجلد الإضافات.

لقد وجدنا أيضًا backdoors لا تستخدم امتداد الملف .php . أحد الأمثلة على ذلك هو ملف باسم wp-content.old.tmp ، وقد وجدنا أيضًا أبواب خلفية في ملفات بامتداد .zip .

كما ترى ، يمكن للقراصنة اتباع أساليب إبداعية للغاية عند إخفاء الباب الخلفي.

في معظم الحالات ، تم تشفير الملفات برمز Base64 الذي يمكنه تنفيذ جميع أنواع العمليات. على سبيل المثال ، يمكنهم إضافة روابط غير مرغوب فيها وإضافة صفحات إضافية وإعادة توجيه الموقع الرئيسي إلى صفحات غير مرغوب فيها والمزيد.

مع ما يقال ، دعنا نلقي نظرة على كيفية العثور على باب خلفي في موقع WordPress تم اختراقه وإصلاحه.

كيفية البحث عن باب خلفي في موقع WordPress تم اختراقه وإصلاحه

الآن أنت تعرف ما هو الباب الخلفي وأين قد يكون مخفيًا. الجزء الصعب هو العثور عليه! بعد ذلك ، يكون تنظيفه سهلاً مثل حذف الملف أو الرمز.

1. المسح بحثًا عن رمز يحتمل أن يكون ضارًا

أسهل طريقة لفحص موقع الويب الخاص بك بحثًا عن الأبواب الخلفية ونقاط الضعف هي باستخدام البرنامج الإضافي لفحص البرامج الضارة في WordPress. نوصي باستخدام Securi لأنه ساعدنا في حظر 450 ألف هجوم على WordPress في 3 أشهر ، بما في ذلك 29690 هجومًا مستترًا.

إنها توفر مكونًا إضافيًا مجانيًا لـ Sucuri Security لـ WordPress يتيح لك فحص موقع الويب الخاص بك بحثًا عن التهديدات الشائعة وتقوية أمان WordPress الخاص بك. تتضمن النسخة المدفوعة ماسحًا ضوئيًا من جانب الخادم يعمل مرة واحدة يوميًا ويبحث عن الأبواب الخلفية ومشكلات الأمان الأخرى.

تعرف على المزيد في دليلنا حول كيفية فحص موقع WordPress الخاص بك بحثًا عن تعليمات برمجية قد تكون ضارة.

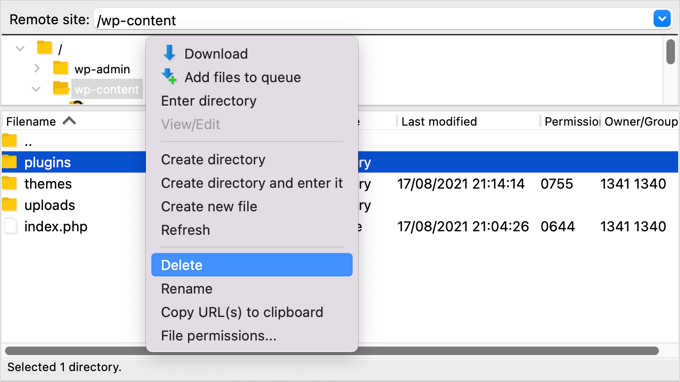

2. حذف مجلد الملحقات الخاصة بك

البحث في مجلدات البرنامج المساعد الخاص بك عن الملفات المشبوهة والرموز يستغرق وقتا طويلا. ونظرًا لأن المتسللين متسترون جدًا ، فليس هناك ما يضمن أنك ستجد بابًا خلفيًا.

أفضل شيء يمكنك القيام به هو حذف دليل المكونات الإضافية ، ثم إعادة تثبيت المكونات الإضافية من البداية. هذه هي الطريقة الوحيدة للتأكد من عدم وجود أبواب خلفية في المكونات الإضافية الخاصة بك.

يمكنك الوصول إلى دليل الإضافات باستخدام عميل FTP أو مدير ملفات مضيف WordPress. إذا لم تكن قد استخدمت FTP من قبل ، فقد ترغب في الاطلاع على دليلنا حول كيفية استخدام FTP لتحميل الملفات إلى WordPress.

ستحتاج إلى استخدام البرنامج للانتقال إلى مجلد wp-content الخاص بموقعك على الويب. بمجرد الوصول إلى هناك ، يجب النقر بزر الماوس الأيمن فوق مجلد plugins وتحديد "حذف".

3. حذف مجلد السمات الخاص بك

بنفس الطريقة ، بدلاً من قضاء الوقت في البحث عن باب خلفي بين ملفات السمات الخاصة بك ، من الأفضل حذفها فقط.

بعد حذف مجلد plugin ، ما عليك سوى تحديد مجلد themes وحذفه بنفس الطريقة.

أنت لا تعرف ما إذا كان هناك باب خلفي في هذا المجلد ، ولكن إذا كان هناك ، فقد اختفى الآن. لقد وفرت الوقت وتخلصت من نقطة هجوم إضافية.

يمكنك الآن إعادة تثبيت أي سمات تحتاجها.

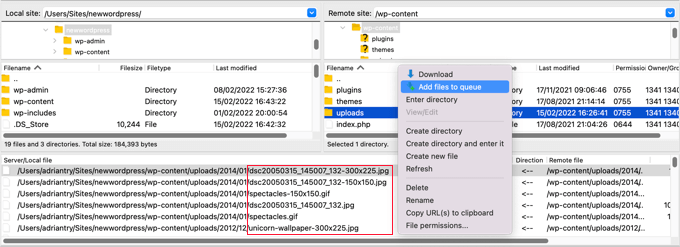

4. ابحث في مجلد التحميلات عن ملفات PHP

بعد ذلك ، يجب عليك إلقاء نظرة على مجلد uploads والتأكد من عدم وجود ملفات PHP بالداخل.

لا يوجد سبب وجيه لوجود ملف PHP في هذا المجلد لأنه مصمم لتخزين ملفات الوسائط مثل الصور. إذا وجدت ملف PHP هناك ، فيجب حذفه.

مثل مجلدات plugins themes ، ستجد مجلد uploads في مجلد wp-content . ستجد داخل المجلد مجلدات متعددة لكل عام وشهر قمت فيه بتحميل الملفات. ستحتاج إلى التحقق من كل مجلد بحثًا عن ملفات PHP.

يقدم بعض عملاء FTP أدوات من شأنها البحث في المجلد بشكل متكرر. على سبيل المثال ، إذا كنت تستخدم FileZilla ، فيمكنك النقر بزر الماوس الأيمن فوق المجلد وتحديد "إضافة ملفات إلى قائمة الانتظار". ستتم إضافة أي ملفات موجودة في أي أدلة فرعية بالمجلد إلى قائمة الانتظار في الجزء السفلي.

يمكنك الآن التمرير عبر القائمة بحثًا عن الملفات ذات الامتداد .php.

بدلاً من ذلك ، يمكن للمستخدمين المتقدمين الذين هم على دراية بـ SSH كتابة الأمر التالي:

find uploads -name "*.php" -print

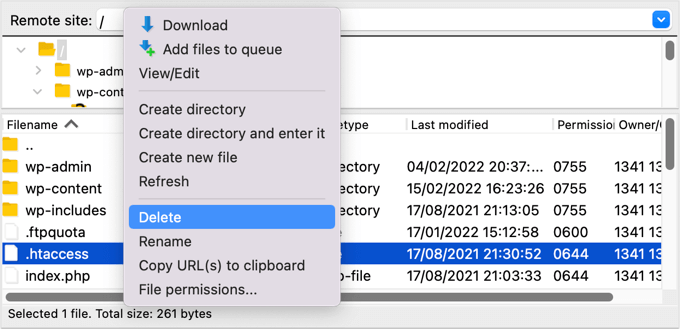

5. حذف ملف .htaccess

قد يضيف بعض المتسللين أكواد إعادة توجيه إلى ملف .htaccess الخاص بك والذي سيرسل زوار موقعك إلى موقع ويب مختلف.

باستخدام عميل FTP أو مدير الملفات ، ما عليك سوى حذف الملف من الدليل الجذر لموقعك على الويب ، وستتم إعادة إنشائه تلقائيًا.

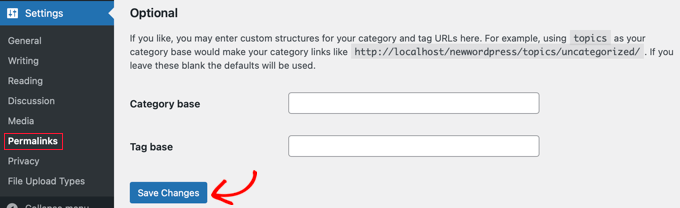

إذا لم يتم إعادة إنشائه لسبب ما ، فعليك الانتقال إلى الإعدادات »الروابط الثابتة في لوحة إدارة WordPress الخاصة بك. سيؤدي النقر فوق الزر "حفظ التغييرات" إلى حفظ ملف htaccess. جديد.

6. افحص ملف wp-config.php

ملف wp-config.php هو ملف WordPress أساسي يحتوي على معلومات تسمح لـ WordPress بالاتصال بقاعدة البيانات ومفاتيح الأمان لتثبيت WordPress وخيارات المطور.

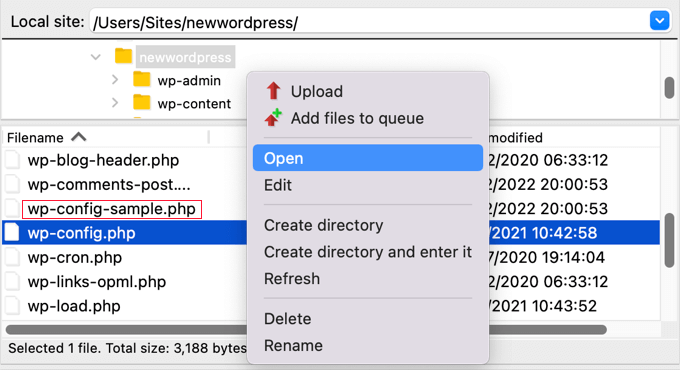

تم العثور على الملف في المجلد الجذر لموقع الويب الخاص بك. يمكنك عرض محتويات الملف عن طريق تحديد الخيارين فتح أو تحرير في عميل FTP الخاص بك.

الآن يجب أن تنظر في محتويات الملف بعناية لترى ما إذا كان هناك أي شيء يبدو في غير محله. قد يكون من المفيد مقارنة الملف بملف wp-config-sample.php الافتراضي الموجود في نفس المجلد.

يجب عليك حذف أي رمز أنت متأكد من أنه لا ينتمي.

7. استعادة النسخ الاحتياطي للموقع

إذا كنت تقوم بعمل نسخ احتياطية بشكل منتظم من موقع الويب الخاص بك ولا تزال قلقًا من أن موقع الويب الخاص بك ليس نظيفًا تمامًا ، فإن استعادة نسخة احتياطية تعد حلاً جيدًا.

ستحتاج إلى حذف موقع الويب الخاص بك تمامًا ثم استعادة النسخة الاحتياطية التي تم التقاطها قبل اختراق موقع الويب الخاص بك. هذا ليس خيارًا متاحًا للجميع ، ولكنه سيجعلك واثقًا بنسبة 100٪ أن موقعك آمن.

لمزيد من المعلومات ، راجع دليل المبتدئين الخاص بنا حول كيفية استعادة WordPress من النسخة الاحتياطية.

كيف نمنع الاختراقات في المستقبل؟

الآن بعد أن قمت بتنظيف موقع الويب الخاص بك ، حان الوقت لتحسين أمان موقعك لمنع الاختراقات في المستقبل. ليس من المجدي أن تكون رخيصًا أو لا مباليًا عندما يتعلق الأمر بأمان موقع الويب.

1. بانتظام النسخ الاحتياطي لموقع الويب الخاص بك

إذا لم تقم بالفعل بعمل نسخ احتياطية منتظمة من موقع الويب الخاص بك ، فإن اليوم هو يوم البدء.

لا يأتي WordPress مع حل نسخ احتياطي مدمج. ومع ذلك ، هناك العديد من الإضافات الرائعة للنسخ الاحتياطي في WordPress والتي تسمح لك بالنسخ الاحتياطي واستعادة موقع WordPress الخاص بك تلقائيًا.

يعد UpdraftPlus أحد أفضل المكونات الإضافية للنسخ الاحتياطي في WordPress. يسمح لك بإعداد جداول نسخ احتياطي تلقائية وسيساعدك على استعادة موقع WordPress الخاص بك في حالة حدوث شيء سيء.

تعرف على المزيد في دليلنا حول كيفية النسخ الاحتياطي واستعادة موقع WordPress الخاص بك باستخدام UpdraftPlus.

2. تثبيت مكون إضافي للأمان

لا يمكنك مراقبة كل ما يجري على موقع الويب الخاص بك عندما تكون مشغولاً في عملك. لهذا السبب نوصيك باستخدام مكون إضافي للأمان مثل Sucuri.

نوصي بـ Sucuri لأنهم يجيدون ما يفعلونه. تتفق المنشورات الرئيسية مثل CNN و USA Today و PC World و TechCrunch و The Next Web وغيرها. بالإضافة إلى ذلك ، نعتمد عليه بأنفسنا للحفاظ على WPBeginner آمنًا.

3. اجعل تسجيل الدخول إلى WordPress أكثر أمانًا

من المهم أيضًا أن تجعل تسجيل دخولك إلى WordPress أكثر أمانًا. أفضل طريقة للبدء هي فرض استخدام كلمات مرور قوية عندما ينشئ المستخدمون حسابًا على موقع الويب الخاص بك. نوصيك أيضًا بالبدء في استخدام أداة إدارة كلمات المرور مثل 1Password.

الشيء التالي الذي يجب عليك فعله هو إضافة مصادقة ثنائية. سيؤدي ذلك إلى حماية موقع الويب الخاص بك من كلمات المرور المسروقة وهجمات القوة الغاشمة. هذا يعني أنه حتى إذا كان المتسلل يعرف اسم المستخدم وكلمة المرور الخاصين بك ، فلن يتمكن من تسجيل الدخول إلى موقع الويب الخاص بك.

أخيرًا ، يجب أن تحد من محاولات تسجيل الدخول في WordPress. يتيح WordPress للمستخدمين إدخال كلمات المرور عدة مرات كما يريدون. سيؤدي قفل المستخدم بعد خمس محاولات تسجيل دخول فاشلة إلى تقليل فرصة المخترق بشكل كبير في تحديد تفاصيل تسجيل الدخول الخاصة بك.

4. حماية منطقة إدارة WordPress الخاصة بك

تتيح لك حماية منطقة الإدارة من الوصول غير المصرح به حظر العديد من تهديدات الأمان الشائعة. لدينا قائمة طويلة من النصائح حول كيفية الحفاظ على أمان مسؤول WordPress.

على سبيل المثال ، يمكنك حماية دليل wp-admin بكلمة مرور. يضيف هذا طبقة أخرى من الحماية لأهم نقطة دخول إلى موقع الويب الخاص بك.

يمكنك أيضًا تقييد الوصول إلى منطقة المسؤول لعناوين IP التي يستخدمها فريقك. هذه طريقة أخرى لمنع المتسللين الذين يكتشفون اسم المستخدم وكلمة المرور الخاصين بك.

5. تعطيل محرري السمات والإضافات

هل تعلم أن WordPress يأتي مع محرر سمة ومكوِّن إضافي مدمج؟ يسمح لك محرر النص العادي هذا بتحرير ملفات القالب والمكونات الإضافية مباشرة من لوحة معلومات WordPress.

على الرغم من أن هذا مفيد ، إلا أنه قد يؤدي إلى حدوث مشكلات أمنية محتملة. على سبيل المثال ، إذا اخترق أحد المتطفلين منطقة إدارة WordPress الخاصة بك ، فيمكنهم استخدام المحرر المدمج للوصول إلى جميع بيانات WordPress الخاصة بك.

بعد ذلك ، سيكونون قادرين على توزيع البرامج الضارة أو إطلاق هجمات DDoS من موقع WordPress الخاص بك.

لتحسين أمان WordPress ، نوصي بإزالة برامج تحرير الملفات المضمنة تمامًا.

6. تعطيل تنفيذ PHP في بعض مجلدات WordPress

بشكل افتراضي ، يمكن تشغيل برامج PHP النصية في أي مجلد على موقع الويب الخاص بك. يمكنك جعل موقع الويب الخاص بك أكثر أمانًا عن طريق تعطيل تنفيذ PHP في المجلدات التي لا تحتاجها.

على سبيل المثال ، لا يحتاج WordPress أبدًا إلى تشغيل التعليمات البرمجية المخزنة في مجلد uploads . إذا قمت بتعطيل تنفيذ PHP لهذا المجلد ، فلن يتمكن المتسلل من تشغيل باب خلفي حتى إذا قام بتحميل أحد الأبواب هناك بنجاح.

7. حافظ على موقع الويب الخاص بك محدثًا

كل إصدار جديد من WordPress أكثر أمانًا من الإصدار السابق. عندما يتم الإبلاغ عن ثغرة أمنية ، يعمل فريق WordPress الأساسي بجد لإصدار تحديث يعمل على حل المشكلة.

هذا يعني أنك إذا كنت لا تحافظ على تحديث WordPress ، فأنت تستخدم برنامجًا به ثغرات أمنية معروفة. يمكن للقراصنة البحث عن مواقع الويب التي تعمل بالإصدار الأقدم واستخدام الثغرات الأمنية للوصول إليها.

لهذا السبب يجب عليك دائمًا استخدام أحدث إصدار من WordPress.

لا تحافظ على تحديث WordPress فقط. تحتاج إلى التأكد من تحديث الإضافات والسمات الخاصة بك في WordPress.

نأمل أن يساعدك هذا البرنامج التعليمي في تعلم كيفية العثور على باب خلفي وإصلاحه في موقع ويب WordPress تم اختراقه. قد ترغب أيضًا في معرفة كيفية نقل WordPress من HTTP إلى HTTPS ، أو التحقق من قائمة أخطاء WordPress الخاصة بنا وكيفية إصلاحها.

إذا أعجبك هذا المقال ، فيرجى الاشتراك في قناتنا على YouTube لدروس فيديو WordPress. يمكنك أيضًا أن تجدنا على Twitter و Facebook.