Uzaktan Kod Yürütme: WordPress Kullanıcıları İçin Bir Kılavuz

Yayınlanan: 2021-04-28Web sitenizin güvenliği konusunda ciddiyseniz, uzaktan kod yürütme güvenlik açıklarının tehlikelerini ve bunlarla nasıl mücadele edebileceğinizi öğrenmenin zamanı geldi.

Uzaktan kod yürütme (RCE) terimi, birkaç farklı bilgisayar korsanlığı tekniğini ve siber saldırıyı ifade eder, ancak hepsinin ortak bir noktası vardır. Bazen kod enjeksiyonu olarak da adlandırılan RCE, bilgisayar korsanlarının içerik yönetim sistemi olarak WordPress çalıştıran siteler de dahil olmak üzere her türlü web sitesini tehlikeye atması için giderek yaygınlaşan bir yoldur.

Bu kılavuzda, uzaktan kod yürütme saldırısının neye benzediğini ve bunlardan kaçınmak için atmanız gereken adımları ayrıntılı olarak açıklayacağız. Hadi bir bakalım.

Uzaktan Kod Yürütme (RCE) Saldırıları Nelerdir?

Uzaktan Kod Yürütme (RCE), bir bilgisayar korsanına başka birinin sahip olduğu bir bilgisayara veya veritabanına erişme ve bunları değiştirme yeteneği veren bir tür güvenlik açığıdır. Bir RCE saldırısı sırasında, bir bilgisayar korsanı, kötü amaçlı yazılım (keyfi kötü amaçlı yazılım) kullanarak sunucuyu veya bilgisayarı ele geçirir.

Donanım sahibinin yetkisi olmadan uzaktan kod çalıştırma saldırısı gerçekleştirilir ve verilerin dünyanın neresinde depolandığı önemli değildir.

RCE Saldırıları Açıklandı

Termit enfeksiyonları gibi uzaktan kod yürütme saldırılarını düşünmek faydalı olabilir:

- Bir evin altını bir termit kazar.

- Ev sahibi bunu bilmiyor ve yapmayı düşündükleri zararı bilselerdi kesinlikle termiti içeri davet etmezdi.

- Termit, ev artık ayakta kalmayana kadar evin temelini yer.

Metafor, bir RCE saldırısının işleyiş şekliyle tam olarak aynı olmasa da, bir RCE saldırısı aslında daha kötüdür . Evinizde (veya içinde) olması gereken termitin aksine, bir bilgisayar korsanı web sitenize her yerden girebilir.

Gerçek şu ki, RCE saldırıları inanılmaz derecede tehlikelidir çünkü bilgisayar korsanları savunmasız bir sunucuda her türlü kötü amaçlı kodu çalıştırabilir. Yetenekli bir RCE korsanının, WordPress sitenize erişmeleri durumunda yapabileceği zararın gerçekten bir sınırı yoktur.

Uzaktan Kod Yürütme Örneği

2018'de Microsoft, Excel yazılım programında bulunan bir uzaktan kod yürütme güvenlik açığını açıkladı. Saldırgan, geçerli kullanıcı bağlamında rasgele kod çalıştırmak için güvenlik açığından yararlanabilir.

Geçerli kullanıcı yönetici kullanıcı haklarıyla oturum açtıysa, bir saldırgan etkilenen sistemin denetimini ele geçirebilir. Saldırgan daha sonra programları yükleyebilir; verileri görüntüleme, değiştirme veya silme; veya tam kullanıcı haklarına sahip yeni hesaplar oluşturun. Hesapları sistemde daha az kullanıcı haklarına sahip olacak şekilde yapılandırılmış kullanıcılar, yönetici kullanıcı haklarıyla çalışan kullanıcılardan daha az etkilenebilir.

Farklı Uzaktan Kod Yürütme Türleri Nelerdir?

RCE hack'lerini daha iyi anlamak için, farklı uzaktan kod yürütme türlerinin farkında olmanız gerekir:

SQL Enjeksiyonları

WordPress web siteniz, çalışmak için bir MySQL veritabanı kullanır. SQL enjeksiyonları, bir saldırgan WordPress veritabanınıza ve tüm web sitesi verilerinize eriştiğinde gerçekleşir.

Bir SQL enjeksiyonu ile saldırgan, daha sonra oturum açmak ve WordPress web sitenize tam erişim sağlamak için kullanılabilecek yeni bir yönetici düzeyinde kullanıcı hesabı oluşturabilir. SQL enjeksiyonları, kötü amaçlı veya spam web sitelerine bağlantılar dahil olmak üzere veritabanınıza yeni veriler eklemek için de kullanılabilir.

Birçok RCE güvenlik açığı, WordPress SQL ifadelerinin oluşturulma biçimine saldırır. Örnek olarak, bir uygulamanın veritabanı kullanıcı adlarını okuması gerekiyorsa, geliştirici kullanıcı adı araması için aşağıdaki gibi bir kod kullanma hatasına düşebilir:

SELECT * FROM users WHERE name = 'username'

Ancak, RCE ile ilgili olduğu için böyle bir sorgudaki sorun nedir? WordPress sitenize gelen herhangi bir ziyaretçi, hatta kötü niyetli bilgisayar korsanları bile bir kullanıcı adı girebilir. Örnek olarak, bilgisayar korsanı '1”1'= –, OR ' girebilir ve bu, aşağıdaki gibi bir SQL ifadesiyle sonuçlanabilir:

SEÇ * KULLANICILARDAN NEREDE name = '1'='1' --' VEYA ''

Uygulamanın site kullanıcı adları için tüm veritabanında arama yapmaya devam ettiğini ve ardından 1'e eşit olduğunda boş bir adın olduğu her alanı seçtiğini varsayarsak, ikincisi her zaman doğrudur. Sonunda olan şey, bilgisayar korsanlarına SQL veritabanındaki her kullanıcı adının verilmesidir.

Bununla birlikte, SQL enjeksiyonlarındaki tek tehlike bunun gibi bir veri sızıntısı değildir. Saldırgan ayrıca SQL veritabanına çok sayıda komut gönderebilir ve bu da önemli WordPress site verilerinin üzerine yazabilir veya silebilir.

Siteler Arası Komut Dosyası Çalıştırma

Siteler arası komut dosyası çalıştırma, başka bir RCE güvenlik açığıdır. Sunucularınız yerine site ziyaretçilerini doğrudan etkiler. Siteler arası komut dosyası çalıştırma (XSS), herhangi bir WordPress sitesinde siteler arası güvenlik açıklarından yararlanarak yürütülen bir tür kötü amaçlı yazılım saldırısıdır. Aslında, XSS güvenlik açıklarına sahip çok sayıda WordPress eklentisi olduğundan, WordPress sitelerinin saldırıya uğramasının en yaygın yolu budur.

Her web sayfasında, kod ve içerik aynı şekilde oluşturulur. Ancak, bir web tarayıcısı, her zaman komut dosyası etiketlerine sarıldığı için kodu içerikten ayırabilir. Bunun anlamı, uygun bir filtre olmadan saldırganların, metin girilmesine izin veren bir web sayfasındaki herhangi bir yere kötü amaçlı kod yerleştirebilmesidir. Uygun bir filtre olmadan, saldırganlar, metin girilmesine izin veren bir web sayfasındaki herhangi bir yere kötü amaçlı kod yerleştirebilir. korunuyor musun?

Bu, arama çubukları (genellikle WordPress sitenizin her sayfasında), yorum bölümleri ve hatta görünen adlar gibi savunmasız alanları içerir.

Bu saldırı gerçekleştirildiğinde, web sitenizi çalıştıran tarayıcı kötü amaçlı kodu çalıştıracaktır.

Siteler arası komut dosyası çalıştırma, yalnızca saldırganın tarayıcısında yürütülseydi, büyük bir güvenlik sorunu olmazdı. Ancak, kötü amaçlı kod, blog yayınlarınızın yorum bölümlerinde olduğu gibi herkese açık olduğunda, içeriği görüntüleyen tüm ziyaretçileri de etkiler.

Herhangi bir kodu uzaktan yürütmeye yönelik bu tehlikeli yetenek sayesinde, bir saldırı kolayca parolaları çalabilir ve meşru kullanıcılar gibi davranabilir.

Ayrıca, potansiyel olarak o kullanıcının kredi kartı bilgileri veya PayPal hesap bilgileri gibi kişisel bilgilerini görüntüleyebilirler.

Dizin Geçişi

Bu saldırı bir uygulamayı veya WordPress sitenizin ziyaretçilerini hedef almıyor. Bunun yerine, asıl hedef gerçek web sitenizdir.

RCE güvenlik açığı, site dosyalarının web sitesi sunucunuzun dosya sisteminde nasıl depolandığını kullanır.

Normalde veriler, /home/user/public_html gibi standart bir dizinde depolanır. Dizin içindeki komut dosyaları, doğrudan /home/user/public_html/wp-admin/index.php adresine başvuran wp-admin/index.php gibi göreceli bir yol kullanarak dosyalara erişir.

Bir komut dosyası, geçerli dizinin dışındaki bir dosyaya erişmek için yapılandırıldığında, bunu yalnızca bir “../” ekleyerek gerçekleştirir. Bu, geçerli dizinin bir adım üstünde olan dizini ifade eder.

Örnek olarak, /home/user/public_html/../ dizin kalıbı /home/user/ dizinine yönlendirilir.

Bir komut dosyasının herhangi bir özel dosya adından okumasına veya yüklenmesine izin verilirse, bir saldırgan uygulamayı ../../../../../../../ gibi bir adla çapraz dizinlere yönlendirir. ../../etc/passwd.

Giriş filtreleme gibi önemli güvenlik özelliklerini uygulamadıysanız, bilgisayar korsanı sunucunuzun çekirdek dosyalarına doğrudan erişim sağlayabilir, bu da site güvenliğiniz için kötü bir haberdir.

Uzaktan Kod Yürütme (RCE) Saldırılarını Önlemek İçin Ne Yapabilirsiniz?

Bu kılavuzda verilen ayrıntılı bilgiler sizi yıldırma veya korkutma amacı taşımamaktadır. Bunun yerine, en sağlam WordPress site güvenlik önlemlerinin her zaman çalışır durumda olmasının artan önemini vurgulamayı amaçlamaktadır.

Ayrıca, yeni RCE güvenlik açıklarına açık olmadıklarından emin olmak için eklentilerinizi her zaman güncel tutmanız için bir hatırlatma görevi görür.

RCE saldırılarının büyük çoğunluğu, sadece onlardan haberdar olarak ve gerçekleşmeden önce hazırlanarak hafifletilebilir veya tamamen durdurulabilir. WordPress site sahipleri olarak, site sunucularımızın kullanıcılarımız tarafından sağlanan bilgileri nasıl işlediğini tahmin etmek ve anlamak önemlidir.

Uzaktan Kod Yürütme (RCE) Saldırıları Nasıl Önlenir: 5 Adım

Sitenizin RCE güvenlik açıklarına karşı güvenli olduğundan emin olmanın bir numaralı yolu, çok yönlü bir savunma sistemi kullanmaktır. Başka bir deyişle, bir savunma hattı başarısız olsa bile, olası saldırılara karşı korunmaya devam edeceksiniz.

Bununla birlikte, bu kötü niyetli ve genellikle tehlikeli saldırıları önlemek için atmanız gereken en önemli adımlardan bazılarına bir göz atalım. Birkaç faktör, WordPress sitenizi başarılı saldırılara karşı daha savunmasız hale getirebilir.

1. iThemes Security Pro Eklentisini İndirin ve Yükleyin

Sitenizi korumaya ve korumaya başlamak için iThemes Security Pro eklentisini indirip yükleyin.

iThemes Security Pro'yu Şimdi Edinin

2. WordPress Çekirdeğini, Eklentileri ve Temaları Güncel Tutmak için Sürüm Yönetimini Etkinleştirin

Basitçe söylemek gerekirse: Web sitenizde WordPress'in eski sürümlerini, eklentileri ve temaları çalıştırıyorsanız, kendinizi bir saldırı riskine atıyorsunuz. Sürüm güncellemeleri genellikle uzaktan kod yürütme (RCE) güvenlik açıkları da dahil olmak üzere koddaki güvenlik sorunları için yamalar içerir, bu nedenle WordPress web sitenizde yüklü olan tüm yazılımların en son sürümünü her zaman çalıştırmak önemlidir.

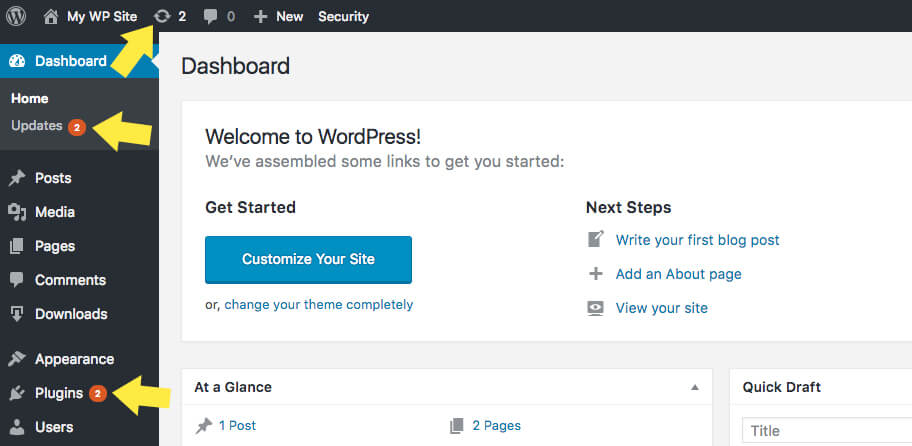

Güncellemeler, kullanıma sunulur sunulmaz WordPress kontrol panelinizde görünecektir. WordPress sitenize her giriş yaptığınızda bir yedekleme çalıştırma ve ardından mevcut tüm güncellemeleri çalıştırma alıştırması yapın. Güncellemeleri çalıştırma görevi uygunsuz veya yorucu görünse de, bu önemli bir WordPress güvenliği en iyi uygulamasıdır.

Açıklanan her WordPress güvenlik açığını takip etmek zordur—bunları WordPress Güvenlik Açığı Özetlerimizde izliyor ve paylaşıyoruz—ve bu listeyi web sitenize yüklediğiniz eklentilerin ve temaların sürümleriyle karşılaştırıyoruz. Ancak bu, WordPress korsanlarının bilinen güvenlik açıklarına sahip eklentileri ve temaları hedeflemesini engellemez. Sitenizde bilinen güvenlik açıklarına sahip yazılımlara sahip olmak, bilgisayar korsanlarına web sitenizi ele geçirmek için ihtiyaç duydukları planları verir.

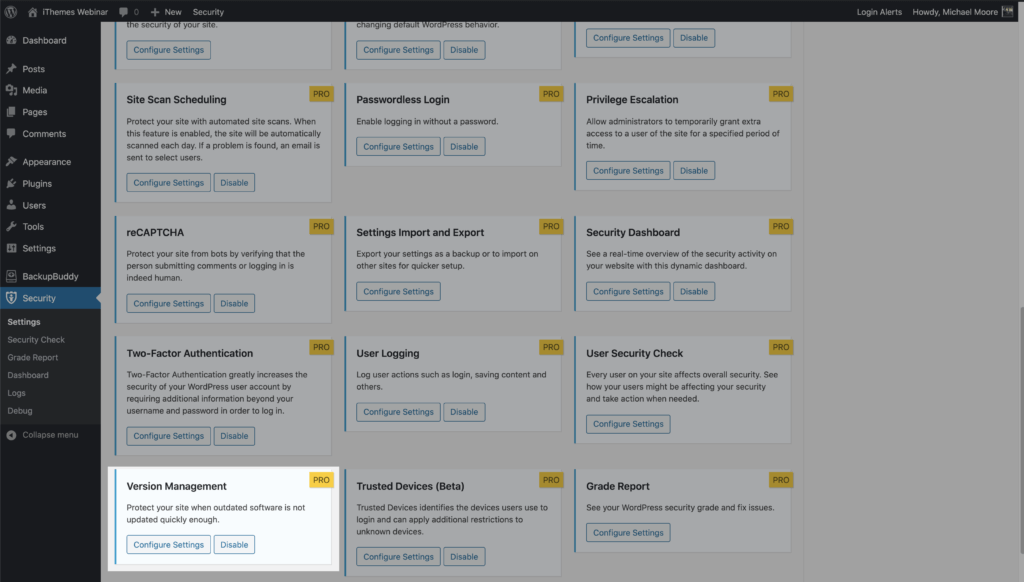

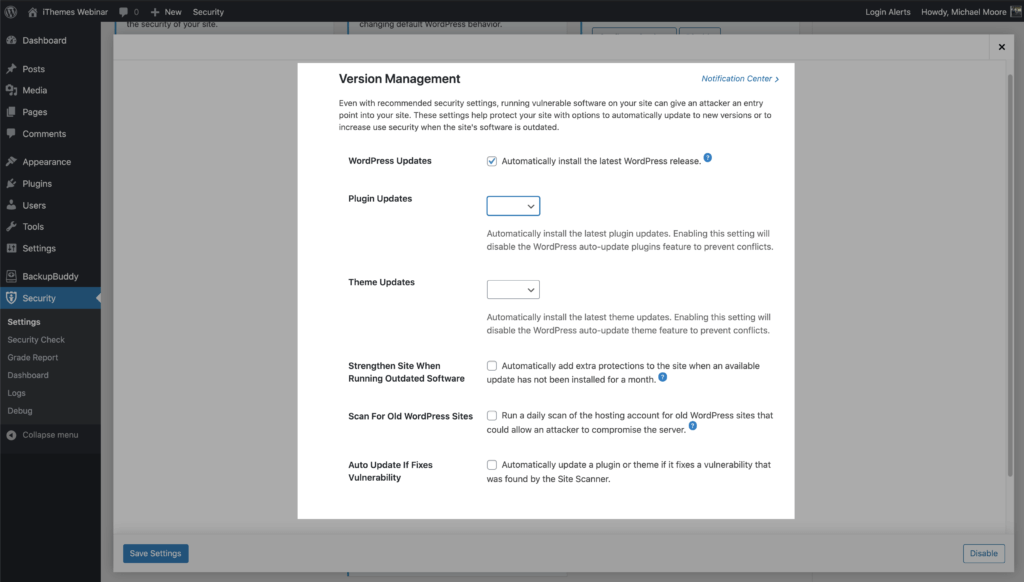

iThemes Security Pro eklentisindeki Sürüm Yönetimi özelliği, WordPress'i, eklentileri ve temaları otomatik olarak güncellemenize olanak tanır. Bunun ötesinde, Sürüm Yönetimi, eski yazılımları çalıştırırken web sitenizi sağlamlaştırma ve eski web sitelerini tarama seçeneklerine de sahiptir.

Sürüm Yönetimini kullanmaya başlamak için, güvenlik ayarlarının ana sayfasında modülü etkinleştirin.

Şimdi, tümü sitenizi korumak için tasarlanmış ayarlara daha yakından bakmak için Ayarları Yapılandır düğmesini tıklayın.

- WordPress Güncellemeleri – En son WordPress sürümünü otomatik olarak yükleyin.

- Eklenti Güncellemeleri – En son eklenti güncellemelerini otomatik olarak yükleyin. Bu ayarın etkinleştirilmesi, çakışmaları önlemek için WordPress otomatik güncelleme eklentileri özelliğini devre dışı bırakır.

- Tema Güncellemeleri – En son tema güncellemelerini otomatik olarak yükleyin. Bu ayarın etkinleştirilmesi, çakışmaları önlemek için WordPress otomatik güncelleme tema özelliğini devre dışı bırakır.

- Eski Yazılımları Çalıştırırken Siteyi Güçlendirin – Bir ay boyunca mevcut bir güncelleme yüklenmediğinde siteye otomatik olarak ekstra koruma ekleyin.

- Eski WordPress Sitelerini Tara – Bir saldırganın sunucunun güvenliğini aşmasına izin verebilecek eski WordPress siteleri için barındırma hesabının günlük taramasını çalıştırın. Güvenlik açığı olan tek bir eski WordPress sitesi, saldırganların aynı barındırma hesabındaki diğer tüm sitelerin güvenliğini aşmasına izin verebilir.

- Güvenlik Açığını Düzeltirse Otomatik Güncelleme - Bu seçenek, web sitenizi bilinen WordPress, eklenti ve tema güvenlik açıkları için kontrol etmek ve mevcut olduğunda bir yama uygulamak için iThemes Security Pro Site Taraması ile birlikte çalışır.

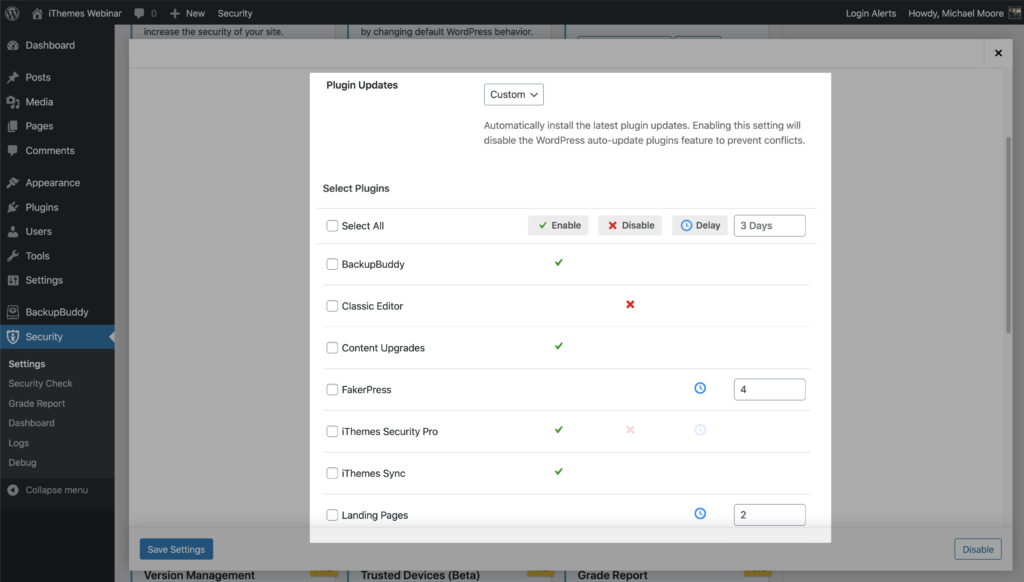

Eklenti ve Tema Güncellemeleri

Şimdi eklenti ve tema güncellemelerini yapılandırmaya daha yakından bakalım. Başlamadan önce, eklenti ve tema güncelleme ayarlarını etkinleştirmenin, çakışmaları önlemek için WordPress otomatik güncelleme özelliğini devre dışı bırakacağına dair kısa bir hatırlatma.

Hem Eklenti hem de Tema Güncelleme Ayarlarının üç seçeneği vardır.

- Boş/Yok – Ayarı boş bırakmak, WordPress'in eklenti ve tema güncellemelerini yönetmesine izin verir.

- Özel – Özel seçeneği, güncellemeleri tam olarak beğeninize göre özelleştirmenizi sağlar. Bunu birazdan daha fazla ele alacağız.

- Tümü – Tümü, bir güncelleme hazır olur olmaz tüm eklentilerinizi veya temalarınızı güncelleyecektir.

Şimdi Özel seçeneğine daha yakından bakalım.

Özel seçeneğini belirlemek, eklenti ve tema güncellemeleriniz için üç farklı seçenek sunar. Gördüğümüz gibi, Özel otomatik güncellemeler ayarı, WordPress'in otomatik güncellemeyi açma veya kapatma seçeneğinden çok daha fazla esneklik sunar.

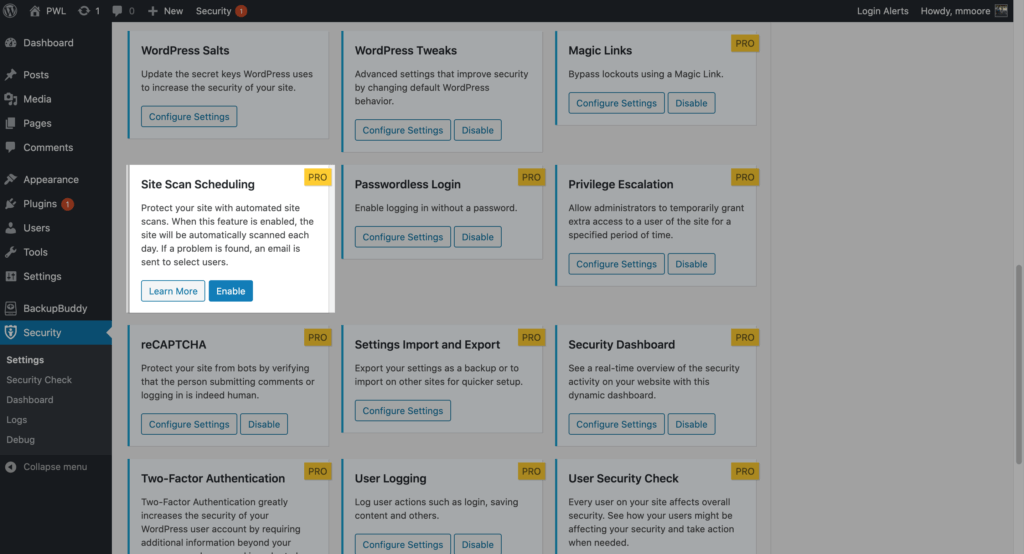

3. Güvenlik Açığı Olan Eklentiler ve Temalar İçin Sitenizi Tara

iThemes Security Pro Site Tarayıcı, WordPress web sitenizi tüm yazılım saldırılarının bir numaralı nedenine karşı korumanın ve korumanın başka bir yoludur: eski eklentiler ve bilinen güvenlik açıklarına sahip temalar. Site Tarayıcı, sitenizde bilinen güvenlik açıklarını kontrol eder ve varsa otomatik olarak bir yama uygular.

Kontrol Edilen 3 Güvenlik Açığı Türü

- WordPress Güvenlik Açıkları

- Eklenti Güvenlik Açıkları

- Tema Güvenlik Açıkları

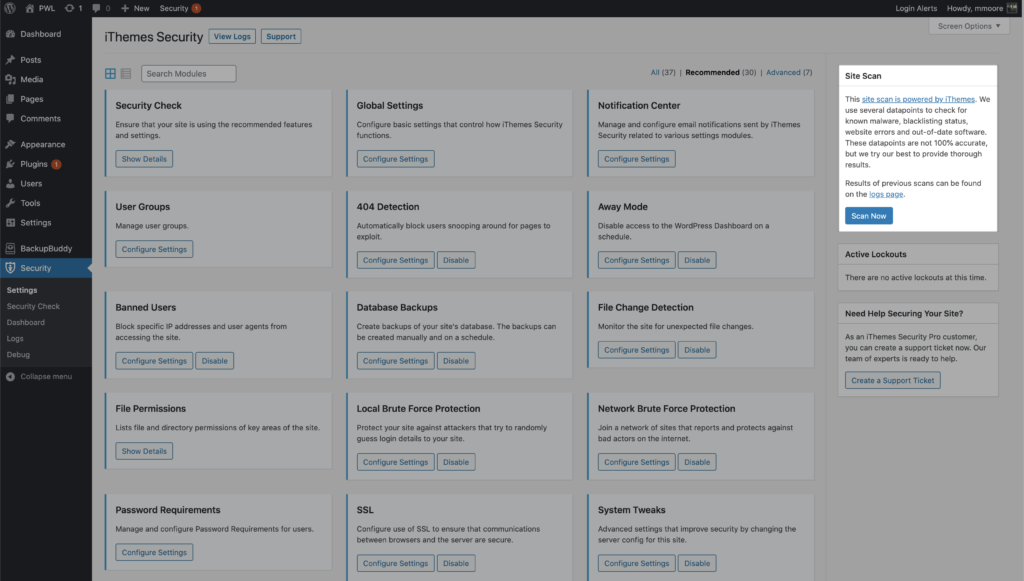

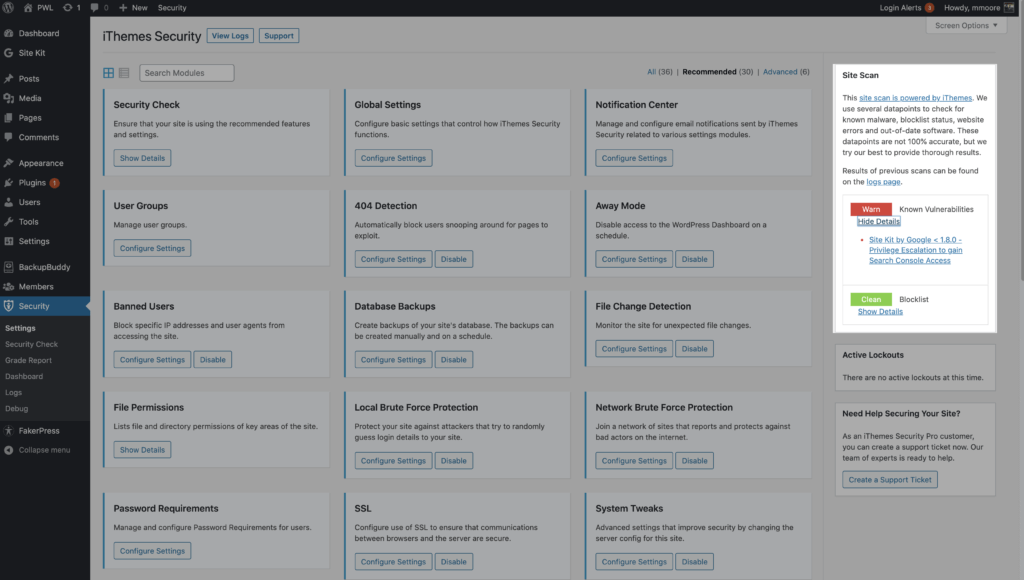

Yeni yüklemelerde Site Taramasını etkinleştirmek için iThemes Security Pro ayarlarına gidin ve Site Tarama ayarları modülündeki Etkinleştir düğmesine tıklayın.

Manuel Site Taramasını tetiklemek için, güvenlik ayarlarının sağ kenar çubuğunda bulunan Site Tarama Widget'ında Şimdi Tara düğmesini tıklayın.

Site Tarama sonuçları pencere öğesinde görüntülenecektir.

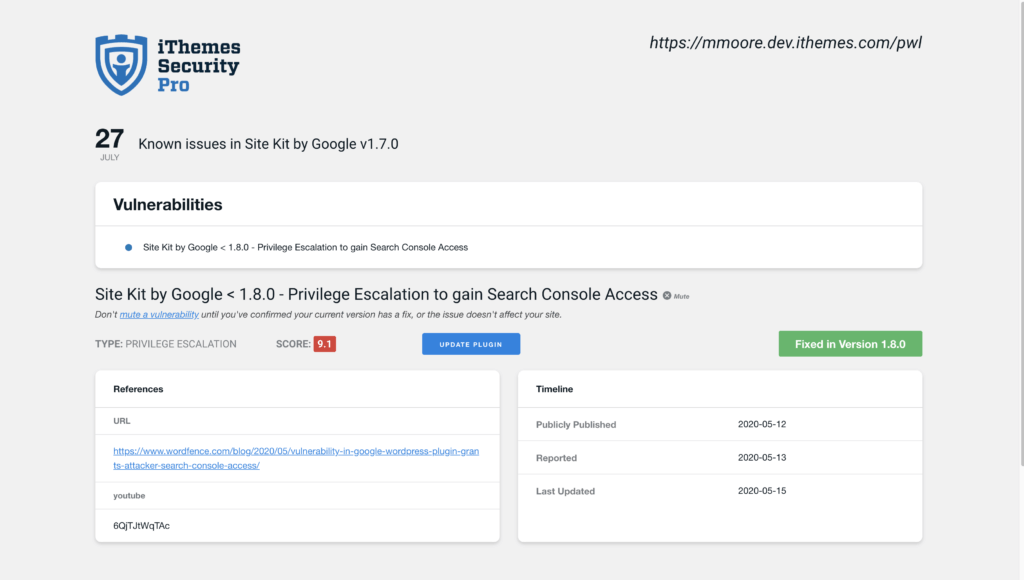

Site Taraması bir güvenlik açığı tespit ederse, ayrıntılar sayfasını görüntülemek için güvenlik açığı bağlantısını tıklayın.

Site Tarama güvenlik açığı sayfasında, güvenlik açığı için bir düzeltme olup olmadığını göreceksiniz. Kullanılabilir bir yama varsa, düzeltmeyi web sitenize uygulamak için Eklentiyi Güncelle düğmesini tıklayabilirsiniz.

Bir yamanın mevcut olması ile iThemes Güvenlik Açığı Veritabanının düzeltmeyi yansıtacak şekilde güncellenmesi arasında bir gecikme olabilir. Bu durumda, güvenlik açığıyla ilgili daha fazla uyarı almamak için bildirimi sessize alabilirsiniz.

4. Oturum Ele Geçirmeyi Önleyin

Kendinizi uzaktan kod yürütme güvenlik açıklarından korumak için WordPress web sitenizdeki Yöneticileriniz ve Editörleriniz için oturum ele geçirme korumasına sahip olmalısınız.

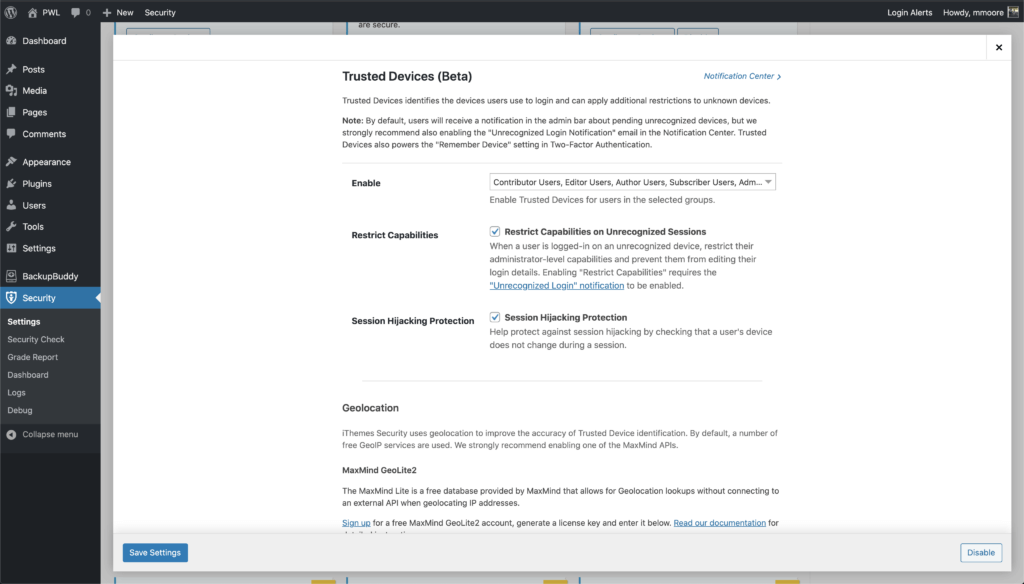

iThemes Security Pro Güvenilir Cihazlar özelliği, Oturum Ele Geçirme işlemini geçmişte bırakıyor. Bir oturum sırasında bir kullanıcının cihazı değişirse, iThemes Security, kullanıcının e-posta adresini değiştirmek veya kötü amaçlı eklentiler yüklemek gibi kullanıcının hesabında herhangi bir yetkisiz etkinliği önlemek için kullanıcının oturumunu otomatik olarak kapatır.

iThemes Security Pro'daki Güvenilir Cihazlar özelliği, sizin ve diğer kullanıcıların WordPress sitenize giriş yapmak için kullandığı cihazları tanımlamaya çalışır. Cihazlarınız tanımlandıktan sonra, oturum korsanlarının ve diğer kötü niyetli kişilerin web sitenize zarar vermesini durdurabiliriz.

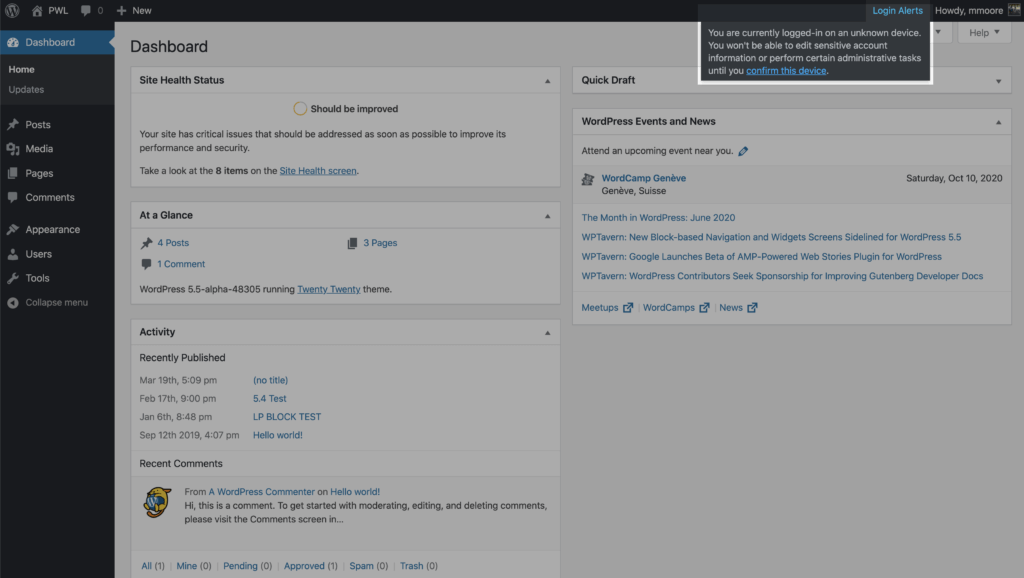

Bir kullanıcı tanınmayan bir cihazda oturum açtığında, Güvenilir Cihazlar yönetici düzeyindeki yeteneklerini kısıtlayabilir. Bu, eğer bir saldırgan WordPress sitenizin arka ucuna girebilseydi, web sitenizde herhangi bir kötü niyetli değişiklik yapma becerisine sahip olmayacaktı.

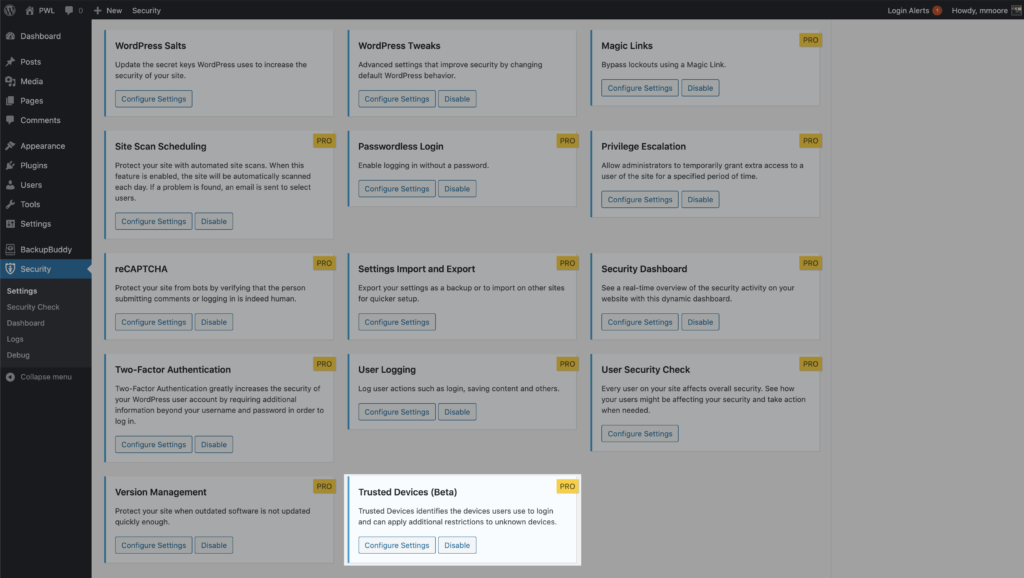

Güvenilir Cihazları kullanmaya başlamak için, bunları güvenlik ayarlarının ana sayfasında etkinleştirin ve ardından Ayarları Yapılandır düğmesine tıklayın.

Güvenilir Cihazlar ayarlarında, özelliği kullanmak istediğiniz kullanıcılara karar verin ve ardından Yetenekleri Kısıtla ve Oturum Ele Geçirme Koruması özelliklerini etkinleştirin.

Yeni Güvenilir Cihazlar ayarını etkinleştirdikten sonra, kullanıcılar, tanınmayan cihazlar hakkında WordPress yönetici çubuğunda bir bildirim alacaklardır. Mevcut cihazınız güvenilir cihazlar listesine eklenmemişse, yetkilendirme e-postasını göndermek için Bu Cihazı Onayla bağlantısını tıklayın.

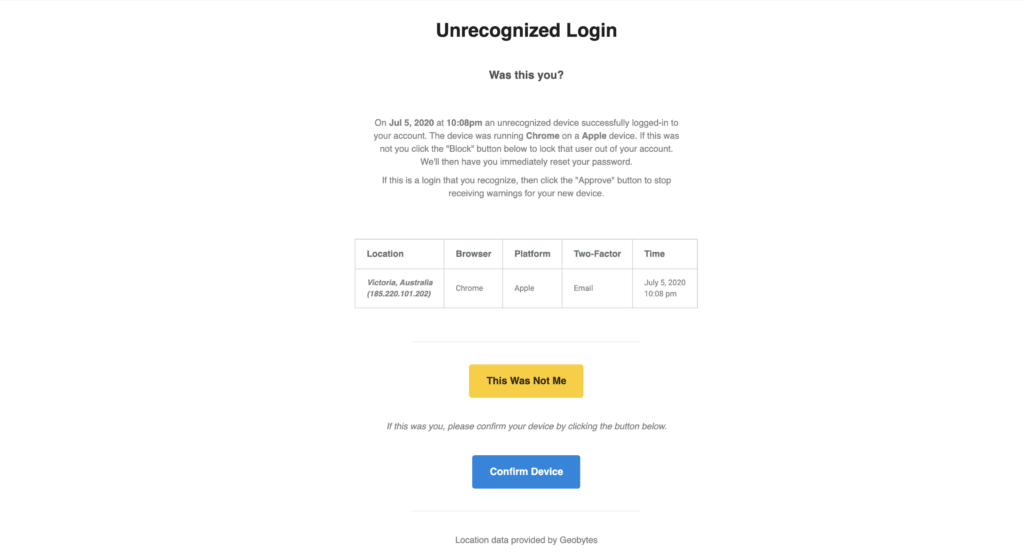

Mevcut cihazlarınızı Güvenilir Cihazlar listesine eklemek için Tanınmayan Oturum Açma e-postasındaki Cihazı Onayla düğmesini tıklayın.

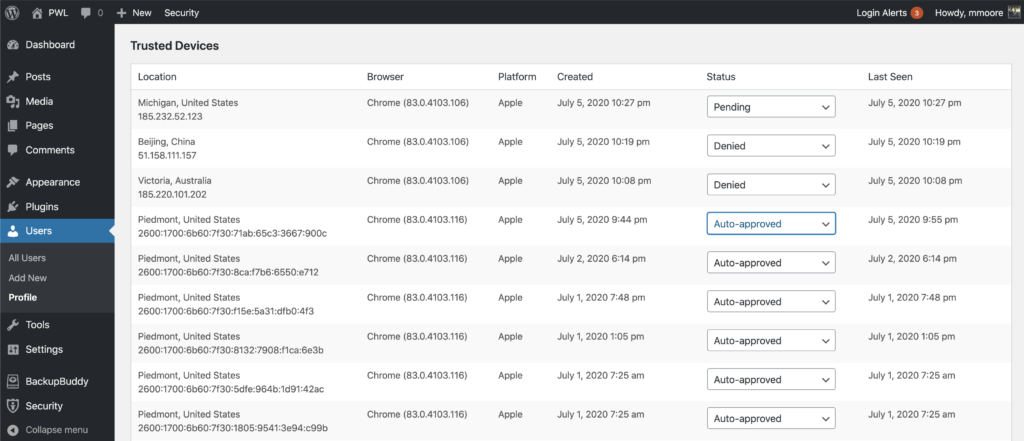

Güvenilir Cihazlar etkinleştirildiğinde, kullanıcılar cihazları WordPress Kullanıcı Profili sayfasından yönetebilir. Bu ekrandan, Güvenilir Cihazlar listesindeki cihazları onaylayabilir veya reddedebilirsiniz.

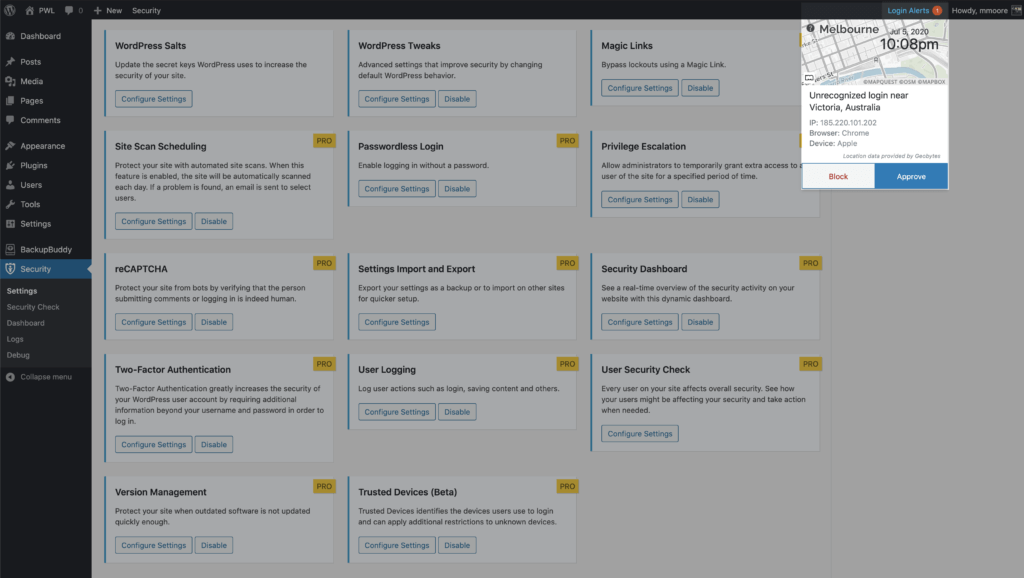

Ek olarak, Güvenilir Cihaz tanımlamasının doğruluğunu iyileştirmek için bazı üçüncü kısım API'lerine kaydolma ve tanınmayan bir oturum açma işleminin yaklaşık konumunu görüntülemek için statik görüntü haritaları kullanma seçeneğiniz vardır. Hangi entegrasyonların mevcut olduğunu görmek için Güvenilir Cihazlar ayarına bakın,

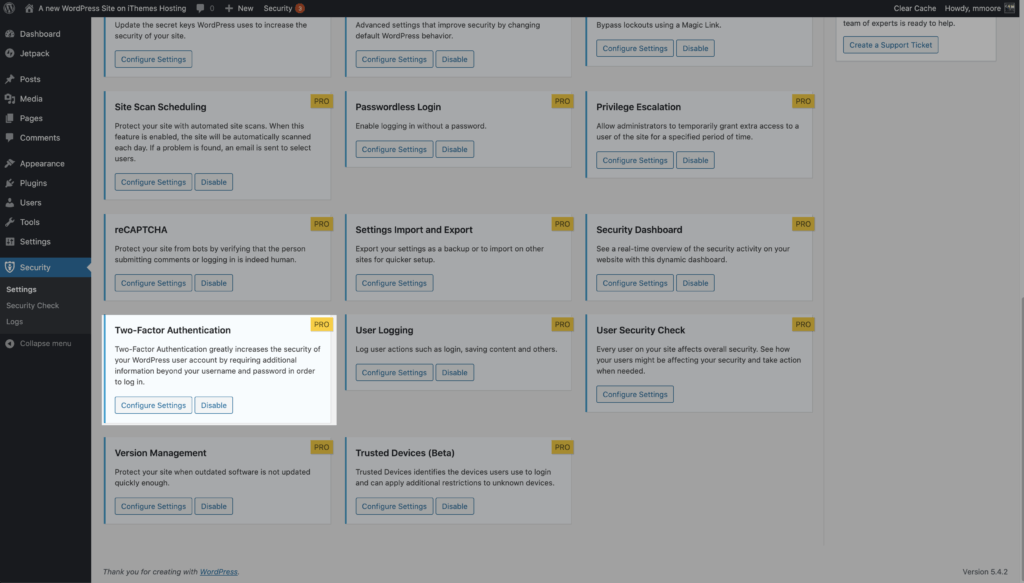

5. Tüm Yönetici Kullanıcılar için İki Faktörlü Kimlik Doğrulamayı Açın

İki faktörlü kimlik doğrulama, iki ayrı doğrulama yöntemi gerektirerek bir kişinin kimliğini doğrulama işlemidir. Google, blogunda iki faktörlü kimlik doğrulamanın otomatik bot saldırılarının %100'ünü durdurabileceğini paylaştı. Fena ihtimal değil!

iThemes Security eklentisi, WordPress siteniz için iki faktörlü kimlik doğrulamayı etkinleştirmenize olanak tanır, böylece kullanıcıların oturum açmak için ikincil bir kod girmesi gerekir.

iThemes Security Pro tarafından sağlanan üç iki faktörlü kimlik doğrulama yöntemi şunları içerir:

- Mobil Uygulama – Mobil uygulama yöntemi, iThemes Security Pro tarafından sağlanan en güvenli iki faktörlü kimlik doğrulama yöntemidir. Bu yöntem, Authy veya Google Authenticator gibi ücretsiz iki faktörlü bir mobil uygulama kullanmanızı gerektirir.

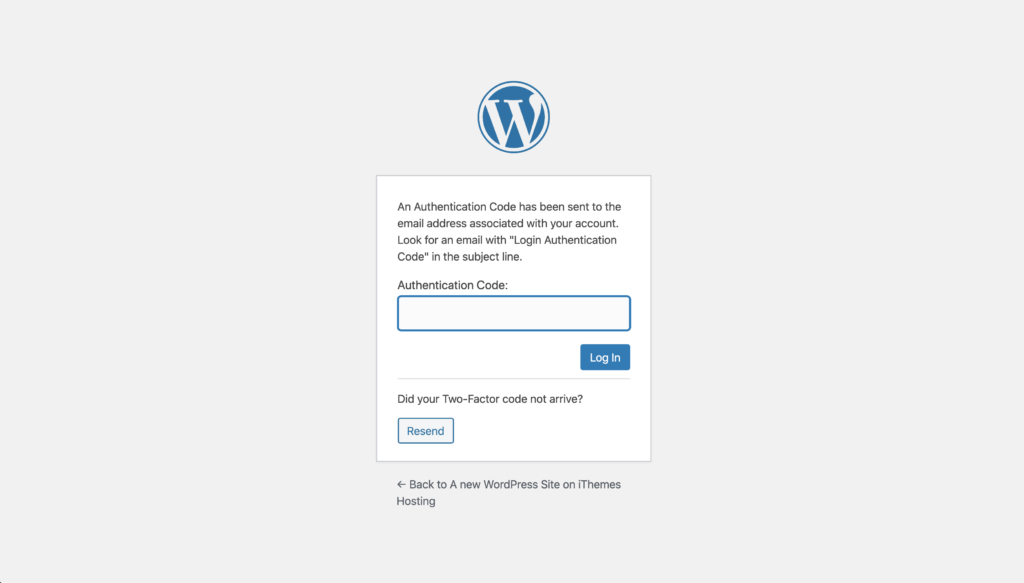

- E-posta – İki faktörlü e-posta yöntemi, kullanıcınızın e-posta adresine zamana duyarlı kodlar gönderir.

- Yedek Kodlar – Birincil iki faktörlü yöntemin kaybolması durumunda oturum açmak için kullanılabilecek bir kerelik kullanım kodları seti.

Web sitenizde İki Faktörlü Kimlik Doğrulamayı kullanmaya başlamak için, iThemes Security Pro ayarlarının ana sayfasında bu özelliği etkinleştirin.

WordPress siteniz için iki faktörlü kimlik doğrulamayı kurmaya devam etmek için buradaki adımları izleyin. Önerilerimizi izlediyseniz ve ayrıcalıklı kullanıcılar için zorunlu gereksinimleri etkinleştirdiyseniz, bir sonraki göreceğiniz şey iki faktörlü belirteci gireceğiniz yerdir.

RCE Önleme: Ek İpuçları

1. Yalnızca İyi Kurulmuş Yazılım Uygulamaları ve Eklentileri Kullanın

"Kaçma" süreci, RCE güvenlik açıklarına karşı ilk savunma hattınız olarak harika çalışıyor. Ancak, kodun, komut dosyası etiketlerinin ötesinde sunucular ve tarayıcılar tarafından yorumlanmasının bazı ek yolları vardır.

Amacınız her birini kendi başınıza takip etmekse, bu çok karmaşık olur ve bir ton zaman ve kaynak gerektirir.

Neyse ki uygulama geliştiricileri, RCE güvenlik açıkları konusu üzerinde çok düşünmüşlerdir.

WordPress gibi güvenilir ve saygın bir CMS (içerik yönetim sistemi) kullanmak en iyisidir çünkü doğrudan platforma yerleşik çözümler ve üzerinde çalıştırdığınız temalar ve eklentiler vardır.

Yeni sürümler yayınlandığında tüm yazılım uygulamalarını ve eklentileri güncel tutmanız her zaman önemlidir. Güvenlik açıkları ortaya çıktığında, yazılım geliştiriciler keşfettikleri zayıflıkların önüne geçmek için günün her saatinde çalışacaklardır.

Bu hem eklenti hem de tema yazarları için geçerlidir.

WordPress yerine özel bir CMS kullanıyorsanız, parametreli sorguları kullanarak sitenizi olası SQL enjeksiyonlarından koruyabilirsiniz. Bu sorgu türü, bir uygulamaya, çalıştıracağınız sorgunun tam türünü önceden bildirir. Ardından, bir bilgisayar korsanının eklemeye çalışabileceği ek komutları tanır ve kaldırır. Başarılı ekleme yerine orijinal sorguyu gönderir ve eklenen dizeyi hariç tutar.

Yukarıdaki örnekte, parametreli bir sorgu şöyle görünür:

$query=”SEÇ * KULLANICILARDAN NEREDE isim = ?” $results=$query.execute(“ ' VEYA '1'='1' --”)

Bu senaryoda, veritabanınız ' VEYA '1'='1' doğru şekilde işliyor. Bu sorguya yalnızca metinden oluşan bir dize olarak bakar ve sağlanan adla ilişkili bir kullanıcı olmadığını anlar.

2. Kullanıcı Girişini Doğrulayın

RCE güvenlik açıklarını önlemeye başlamak için en iyi yer, site kullanıcılarınızın uygulamanızla etkileşim kurduğu yerdir.

En basit yöntem, istenmeyen karakterleri kaldırmak ve filtrelemektir.

Yine başka bir seçenek, içeriği ondan kaçarak korumaktır.

Kaçmanın ne anlama geldiğine aşina değilseniz, bilgisayarınıza normal metin olarak kod gibi görünen bir şeye bakma talimatı verdiğiniz işlemdir. Örneğin, bir komut dosyası etiketini “<script>” ile değiştirirsiniz.

Bunu yaparak, bir web tarayıcısı, belirtilen konumda "< ve büyüktür "> sembollerini görüntülemeyi anlar. Ancak tüm metin dizesini kod olarak ele almaz.

Kullanıcı için sonuç görünmezdir.

3. En Az Ayrıcalık İlkesi

Sıfır gün RCE güvenlik açığının ortaya çıkabileceği nadir durumlar olabilir. Bu, ne sizin ne de CMS ve uygulama geliştiricilerinin belirli bir yeni saldırı türünden haberdar olmadığı anlamına gelir.

Böyle bir durumda bile, bir uygulamanın yapabilecekleri hakkında bazı basit kurallar belirleyerek bir saldırganın verebileceği hasarı sınırlayabiliriz.

Örneğin, bir veritabanından okuyan bir uygulama tasarladığınızı hayal edin. Yeni uygulamaya, veritabanı kayıtlarını silme veya yazma yeteneği veya izni vermek gerçekten gerekli olmayacaktır.

Bu durumda, saldırganlar komut dosyasının güvenliğini aşmaya çalışsalar bile bir hatayla karşılaşacak ve girişimlerinde başarısız olacaklardır.

En az ayrıcalık ilkesi, PHP işlevleriyle ilgili olduğu için de yararlıdır.

PHP işlevleri, her türden çevrimiçi saldırgan için standart bir hedeftir. ini_set() (bu, PHP ayarlarınızı komut dosyası içinden güncellemenizi sağlar) veya exec() (metin olarak iletilen kodu çalıştıran) gibi uygulamanız için gerekmeyebilecek sağlam işlevler devre dışı bırakılmalıdır.

Bu, bilgisayar korsanlarının ve saldırganların bunları kötü amaçlı amaçlarla kullanmasını önler.

Bu özel fikir, web sitenizin halka açık alanlarının yanı sıra sunucu tarafı kodunun güvenliğini sağlamak için de geçerlidir.

4. İçerik-Güvenlik-Politika

Content-Security-Policy, çoğu modern web tarayıcısı tarafından HTTP'de kullanılan bir başlıktır. Tarayıcının web sitenize ne tür içerik yüklemesi gerektiğini belirler. Uygulamanızdan veya web sunucunuzdan başlıklar gönderdiğinizde, çalışmasına izin verilen komut dosyası türlerini ve hangi konumlarda olduğunu belirtebileceksiniz.

Stratejiyi kullanmak, bilgisayar korsanlarının kötü amaçlı komut dosyalarını enjekte etmesini önlemeye yardımcı olur.

5. Komut Dosyasının Tanımlama Bilgilerini Okumasını Durdurun

Başka bir seçenek de komut dosyalarının çerezleri okumasını engellemektir. Bu, isteklerin diğer sitelere gönderilmesini durdurur.

Bu, onları SameSite=Strict veya HttpOnly nitelikleriyle ayarlayarak yapılır. WordPress sitenizde bir bilgisayar korsanının kodunun çalıştırıldığı bir senaryoda bile, onların site kullanıcınızın kimlik doğrulama çerezlerine erişmesini engellersiniz.

Bu, bir WordPress uzaktan kod yürütme saldırısı sırasında olası hasarı önemli ölçüde azaltacaktır.

Özet: WordPress Uzaktan Kod Yürütme

WordPress sitenizi arayan tüm potansiyel güvenlik tehditlerini keşfettiğinizde biraz bunalmış hissediyorsanız endişelenmeyin. Gerçek şu ki, tehditler çoktur, ancak çözümler basit olabilir.

Bu kılavuzun, WordPress sitenize RCE saldırıları riskini anlamanıza yardımcı olduğunu umuyoruz. Yukarıdaki 5 adımla birlikte birkaç WordPress güvenlik en iyi uygulamasını uygulayarak daha iyi bir savunma hattına sahip olacaksınız.

Kristen, 2011'den beri WordPress kullanıcılarına yardımcı olmak için eğitimler yazıyor. Onu genellikle iThemes blogu için yeni makaleler üzerinde çalışırken veya #WPprosper için kaynaklar geliştirirken bulabilirsiniz. Kristen iş dışında günlük tutmaktan (iki kitap yazdı!), doğa yürüyüşü yapmaktan ve kamp yapmaktan, yemek pişirmekten ve daha güncel bir hayat yaşamayı umarak ailesiyle günlük maceralardan hoşlanıyor.