تنفيذ الكود عن بعد: دليل لمستخدمي WordPress

نشرت: 2021-04-28إذا كنت جادًا بشأن أمان موقع الويب الخاص بك ، فقد حان الوقت للتعرف على مخاطر الثغرات الأمنية في تنفيذ التعليمات البرمجية عن بُعد وكيف يمكنك مكافحتها.

يشير مصطلح تنفيذ التعليمات البرمجية عن بُعد (RCE) إلى العديد من تقنيات القرصنة والهجمات الإلكترونية المختلفة ، ولكن لديهم جميعًا شيء واحد مشترك. RCE ، التي يشار إليها أحيانًا باسم حقن الكود ، هي طريقة شائعة بشكل متزايد للمتسللين لاختراق مواقع الويب من جميع الأنواع ، بما في ذلك المواقع التي تشغل WordPress كنظام إدارة المحتوى الخاص بهم.

في هذا الدليل ، سنشرح بالتفصيل شكل هجوم تنفيذ التعليمات البرمجية عن بُعد ، والخطوات الدقيقة التي تحتاج إلى اتخاذها لتجنبها. لنلقي نظرة.

ما هي هجمات تنفيذ التعليمات البرمجية عن بعد (RCE)؟

يعد تنفيذ التعليمات البرمجية عن بُعد (RCE) نوعًا من الثغرات الأمنية التي تمنح المتسلل القدرة على الوصول إلى جهاز كمبيوتر أو قاعدة بيانات يملكها شخص آخر وتغييرها. أثناء هجوم RCE ، يتغلب المتسلل على الخادم أو الكمبيوتر من خلال استخدام برامج ضارة (برامج ضارة عشوائية).

يتم تنفيذ هجوم تنفيذ التعليمات البرمجية عن بُعد بدون تفويض من مالك الجهاز ، ولا يهم مكان تخزين البيانات في العالم.

شرح هجمات RCE

قد يكون من المفيد التفكير في هجمات تنفيذ التعليمات البرمجية عن بُعد مثل إصابات النمل الأبيض:

- النمل الأبيض يحفر تحت المنزل.

- لا يعرف صاحب المنزل ذلك وبالتأكيد ما كان ليقوم بدعوة النمل الأبيض إذا كان قد علم بالضرر الذي يعتزم القيام به.

- يأكل النمل الأبيض أساس المنزل حتى يتوقف المنزل.

في حين أن الاستعارة ليست بالضبط نفس طريقة عمل هجوم RCE ، فإن هجوم RCE هو في الواقع أسوأ . على عكس النمل الأبيض الذي يجب أن يكون في منزلك (أو بداخله) ، يمكن للمتسلل الوصول إلى موقع الويب الخاص بك من أي مكان.

الحقيقة هي أن هجمات RCE خطيرة للغاية لأن المتسللين يمكنهم تنفيذ أي نوع من التعليمات البرمجية الضارة على خادم ضعيف. لا يوجد حد فعليًا للضرر الذي يمكن أن يحدثه مخترق RCE ماهر لموقع WordPress الخاص بك إذا تمكن من الوصول إليه.

مثال على تنفيذ التعليمات البرمجية عن بعد

في عام 2018 ، كشفت Microsoft عن ثغرة أمنية في تنفيذ التعليمات البرمجية عن بُعد وجدت في برنامج البرنامج Excel. يمكن للمهاجم استغلال الثغرة الأمنية لتشغيل تعليمات برمجية عشوائية في سياق المستخدم الحالي.

إذا تم تسجيل دخول المستخدم الحالي بحقوق مستخدم إدارية ، يمكن للمهاجم التحكم في النظام المتأثر. يمكن للمهاجم بعد ذلك تثبيت البرامج ؛ عرض البيانات أو تغييرها أو حذفها ؛ أو إنشاء حسابات جديدة مع حقوق المستخدم الكاملة. يمكن أن يكون المستخدمون الذين تم تكوين حساباتهم بحيث يكون لها عدد أقل من حقوق المستخدم على النظام أقل تأثرًا من المستخدمين الذين يعملون بحقوق مستخدم إداري.

ما هي أنواع مختلفة من تنفيذ التعليمات البرمجية عن بعد؟

لفهم الاختراقات RCE بشكل أفضل ، يجب أن تكون على دراية بالأنواع المختلفة لتنفيذ التعليمات البرمجية عن بُعد:

حقن SQL

يستخدم موقع WordPress الخاص بك قاعدة بيانات MySQL للعمل. تحدث عمليات حقن SQL عندما يتمكن المهاجم من الوصول إلى قاعدة بيانات WordPress الخاصة بك وجميع بيانات موقع الويب الخاص بك.

باستخدام حقن SQL ، قد يتمكن المهاجم من إنشاء حساب مستخدم جديد على مستوى المسؤول يمكن استخدامه بعد ذلك لتسجيل الدخول والوصول الكامل إلى موقع WordPress الخاص بك. يمكن أيضًا استخدام حقن SQL لإدراج بيانات جديدة في قاعدة البيانات الخاصة بك ، بما في ذلك الروابط إلى مواقع الويب الضارة أو البريد العشوائي.

تهاجم العديد من ثغرات RCE الطريقة التي يتم بها إنشاء عبارات WordPress SQL. على سبيل المثال ، إذا احتاج أحد التطبيقات إلى قراءة أسماء مستخدمي قاعدة البيانات ، فقد يرتكب المطور خطأ باستخدام رمز مثل أدناه للبحث عن اسم مستخدم:

حدد * من المستخدمين حيث الاسم = "اسم المستخدم"

ولكن ما هي مشكلة استعلام مثل هذا من حيث صلته بـ RCE؟ يمكن لأي زائر لموقع WordPress الخاص بك ، حتى المتسللين ذوي النوايا السيئة ، إدخال اسم مستخدم. على سبيل المثال ، قد يدخل المخترق "1" 1 "= - ، أو" مما ينتج عنه عبارة SQL مثل هذا:

حدد * من المستخدمين حيث الاسم = '1' = '1' - 'OR'

بافتراض أن التطبيق يواصل البحث في قاعدة البيانات بأكملها عن أسماء مستخدمي الموقع ، ثم يختار كل حقل يوجد به اسم فارغ ، عندما يكون 1 مساويًا لـ 1 ، يكون الأخير دائمًا صحيحًا. ما يحدث في النهاية هو أن المتسللين يتم تزويدهم بكل اسم مستخدم داخل قاعدة بيانات SQL.

ومع ذلك ، فإن تسريب البيانات مثل هذا ليس هو الخطر الوحيد مع حقن SQL. يمكن للمهاجم أيضًا إرسال العديد من الأوامر إلى قاعدة بيانات SQL ، والتي يمكنها الكتابة فوق بيانات موقع WordPress المهمة أو حذفها.

عبر موقع البرمجة

البرمجة النصية عبر المواقع هي ثغرة أخرى في RCE. إنه يؤثر بشكل مباشر على زوار الموقع ، بدلاً من الخوادم الخاصة بك. البرمجة النصية عبر المواقع (XSS) هي نوع من هجمات البرامج الضارة التي يتم تنفيذها من خلال استغلال الثغرات الأمنية عبر المواقع على أي موقع WordPress. في الواقع ، إنها الطريقة الأكثر شيوعًا لاختراق مواقع WordPress نظرًا لوجود العديد من مكونات WordPress الإضافية التي تحتوي على ثغرات XSS.

داخل كل صفحة ويب ، يتم تقديم الكود والمحتوى بطرق متطابقة. ومع ذلك ، فإن مستعرض الويب قادر على فصل الكود عن المحتوى لأنه دائمًا ما يكون ملفوفًا في علامات البرنامج النصي. ما يعنيه هذا هو أنه بدون عامل تصفية مناسب ، يستطيع المهاجمون حشو تعليمات برمجية ضارة في أي مكان على صفحة ويب تسمح بإدخال النص. بدون عامل تصفية مناسب ، يمكن للمهاجمين حشو التعليمات البرمجية الضارة في أي مكان على صفحة ويب تسمح بإدخال النص. هل المحمية؟

يتضمن هذا الحقول الضعيفة مثل أشرطة البحث (غالبًا في كل صفحة من صفحات موقع WordPress الخاص بك) أو أقسام التعليقات أو حتى أسماء العرض.

عند تنفيذ هذا الهجوم ، سيقوم المتصفح الذي يقوم بتشغيل موقع الويب الخاص بك بتشغيل التعليمات البرمجية الضارة.

لن تكون البرمجة النصية عبر المواقع مشكلة أمنية كبيرة إذا تم تنفيذها فقط على متصفح المهاجم. ومع ذلك ، عندما تكون الشفرة الخبيثة قابلة للعرض للجمهور ، كما هو الحال في أقسام التعليقات في منشورات مدونتك ، فإنها ستؤثر أيضًا على أي زائر يشاهد المحتوى.

مع هذه القدرة الخطيرة على تنفيذ أي رمز عن بعد ، يمكن للهجوم بسهولة سرقة كلمات المرور والتظاهر بأنهم مستخدمون شرعيون.

يمكنهم أيضًا عرض المعلومات الشخصية لهذا المستخدم ، مثل تفاصيل بطاقة الائتمان أو معلومات حساب PayPal.

اجتياز الدليل

لا يستهدف هذا الهجوم تطبيقًا أو زوار موقع WordPress الخاص بك. بدلاً من ذلك ، الهدف الرئيسي هو موقع الويب الفعلي الخاص بك.

تستغل ثغرة RCE كيفية تخزين ملفات الموقع في نظام الملفات لخادم موقع الويب الخاص بك.

عادةً ما يتم تخزين البيانات داخل دليل قياسي ، مثل / home / user / public_html. البرامج النصية داخل ملفات الوصول إلى الدليل باستخدام مسار نسبي ، مثل wp-admin / index.php الذي يشير مباشرةً إلى /home/user/public_html/wp-admin/index.php.

عندما يتم تكوين برنامج نصي للوصول إلى ملف موجود خارج الدليل الحالي ، فإنه ينجز ذلك ببساطة عن طريق تضمين "../". يشير هذا إلى الدليل الذي يكون خطوة واحدة فوق الدليل الحالي.

كاختبار ، يتم توجيه نموذج الدليل /home/user/public_html/../ إلى / home / user /.

إذا سُمح لبرنامج نصي بالقراءة أو التحميل من أي أسماء ملفات مخصصة ، فسيقوم المهاجم بتوجيه التطبيق نحو الدلائل العابرة ، باسم مثل ../../../../../../../ ../../etc/passwd.

إذا لم تكن قد نفذت ميزات أمان مهمة مثل تصفية الإدخال ، فيمكن للمتسلل الحصول على وصول مباشر إلى الملفات الأساسية لخادمك ، وهي أخبار سيئة لأمن موقعك.

ما الذي يمكنك فعله لمنع هجمات تنفيذ التعليمات البرمجية عن بُعد (RCE)؟

لا تهدف المعلومات التفصيلية الواردة في هذا الدليل إلى تخويفك أو التسبب لك في أي خوف. بدلاً من ذلك ، يهدف إلى تسليط الضوء على الأهمية المتزايدة لوجود أقوى إجراءات أمان موقع WordPress تعمل في جميع الأوقات.

كما أنه بمثابة تذكير للحفاظ على تحديث المكونات الإضافية في جميع الأوقات للتأكد من أنها ليست مفتوحة على ثغرات جديدة في RCE.

يمكن تخفيف أو إيقاف الغالبية العظمى من هجمات RCE تمامًا بمجرد البقاء على علم بها والاستعداد قبل حدوثها. بصفتك مالكي مواقع WordPress ، من المهم توقع وفهم كيفية معالجة خوادم موقعنا للمعلومات التي يوفرها مستخدمونا.

كيفية منع هجمات تنفيذ التعليمات البرمجية عن بُعد (RCE): 5 خطوات

الطريقة الأولى للتأكد من أن موقعك آمن من ثغرات RCE هي استخدام نظام دفاع متعدد الأوجه. بعبارة أخرى ، حتى لو أخفقتك أحد خطوط الدفاع ، فستظل محميًا من أي هجوم محتمل.

مع ذلك ، دعنا نلقي نظرة على بعض أهم الخطوات التي يجب عليك اتخاذها لمنع هذه الهجمات الخبيثة والخطيرة في كثير من الأحيان. هناك عدة عوامل يمكن أن تجعل موقع WordPress الخاص بك أكثر عرضة للهجمات الناجحة.

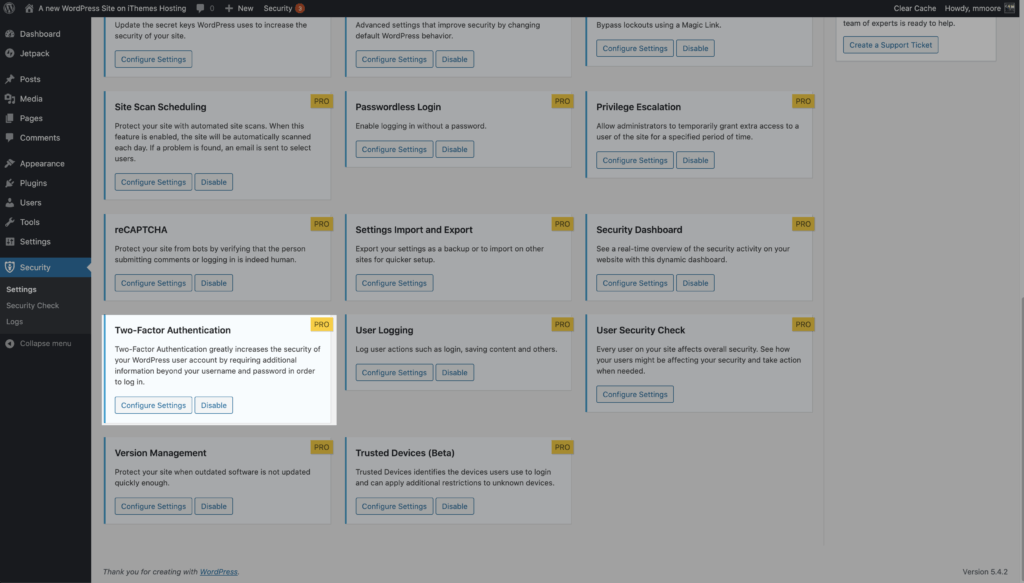

1. قم بتنزيل وتثبيت البرنامج المساعد iThemes Security Pro

لبدء تأمين موقعك وحمايته ، قم بتنزيل وتثبيت المكون الإضافي iThemes Security Pro.

احصل على iThemes Security Pro الآن

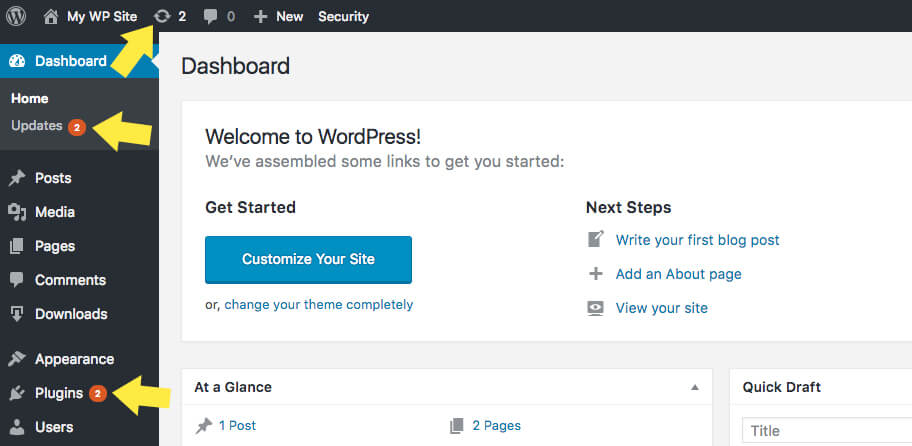

2. قم بتنشيط إدارة الإصدار للحفاظ على WordPress Core والإضافات والسمات محدثة

ببساطة: أنت تعرض نفسك لخطر الهجوم إذا كنت تقوم بتشغيل إصدارات قديمة من WordPress والمكونات الإضافية والسمات على موقع الويب الخاص بك. غالبًا ما تتضمن تحديثات الإصدار تصحيحات لمشاكل الأمان في الكود ، بما في ذلك الثغرات الأمنية في تنفيذ التعليمات البرمجية عن بُعد (RCE) ، لذلك من المهم دائمًا تشغيل أحدث إصدار من جميع البرامج المثبتة على موقع WordPress الخاص بك.

ستظهر التحديثات في لوحة معلومات WordPress الخاصة بك بمجرد توفرها. قم بممارسة تشغيل نسخة احتياطية ثم تشغيل جميع التحديثات المتاحة في كل مرة تقوم فيها بتسجيل الدخول إلى موقع WordPress الخاص بك. على الرغم من أن مهمة تشغيل التحديثات قد تبدو غير مريحة أو متعبة ، إلا أنها من أفضل الممارسات الأمنية الهامة في WordPress.

من الصعب تتبع كل ثغرة تم الكشف عنها في WordPress - نحن نتتبعها ونشاركها في WordPress Vulnerability Roundups - ونقارن هذه القائمة بإصدارات المكونات الإضافية والسمات التي قمت بتثبيتها على موقع الويب الخاص بك. ومع ذلك ، فإن هذا لا يمنع قراصنة WordPress من استهداف المكونات الإضافية والسمات ذات الثغرات المعروفة. إن تثبيت برنامج به ثغرات أمنية معروفة على موقعك يمنح المتسللين المخططات التي يحتاجونها للسيطرة على موقع الويب الخاص بك.

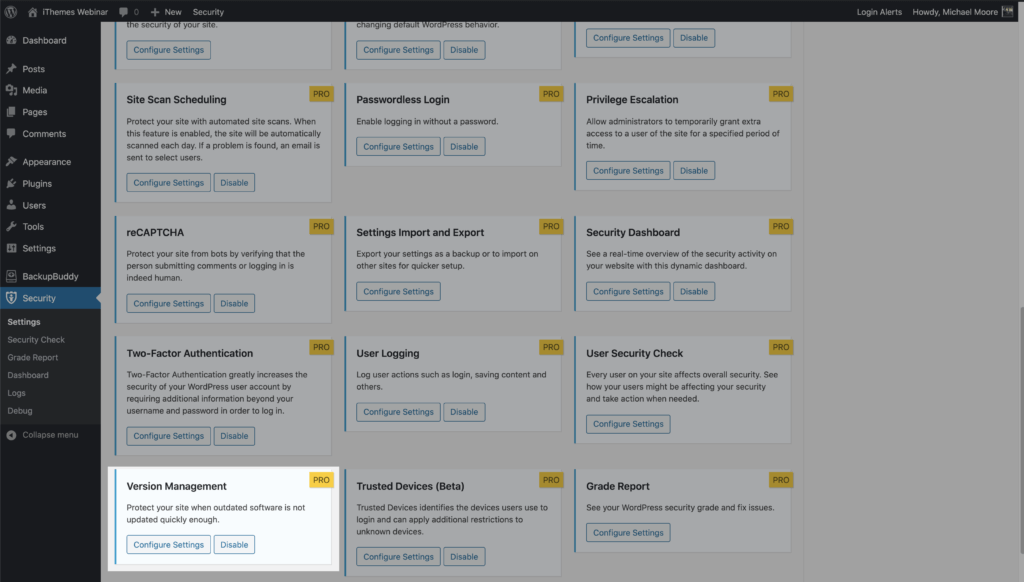

تتيح لك ميزة إدارة الإصدار في المكون الإضافي iThemes Security Pro تحديث WordPress والإضافات والسمات تلقائيًا. علاوة على ذلك ، فإن إدارة الإصدارات لديها أيضًا خيارات لتقوية موقع الويب الخاص بك عند تشغيل برامج قديمة والبحث عن مواقع الويب القديمة.

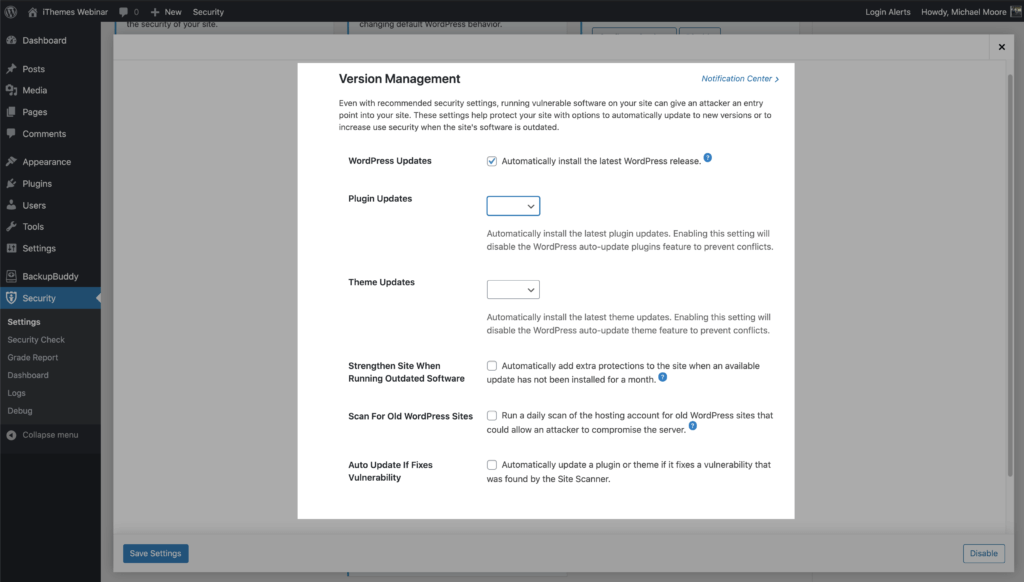

لبدء استخدام إدارة الإصدار ، قم بتمكين الوحدة النمطية في الصفحة الرئيسية لإعدادات الأمان.

انقر الآن على زر تكوين الإعدادات لإلقاء نظرة فاحصة على الإعدادات ، وكلها مصممة لحماية موقعك.

- تحديثات WordPress - قم تلقائيًا بتثبيت أحدث إصدار من WordPress.

- تحديثات البرنامج المساعد - قم بتثبيت آخر تحديثات البرنامج المساعد تلقائيًا. سيؤدي تمكين هذا الإعداد إلى تعطيل ميزة المكونات الإضافية للتحديث التلقائي لـ WordPress لمنع التعارضات.

- تحديثات السمة - قم بتثبيت آخر تحديثات السمة تلقائيًا. سيؤدي تمكين هذا الإعداد إلى تعطيل ميزة سمة التحديث التلقائي لـ WordPress لمنع التعارضات.

- تقوية الموقع عند تشغيل برنامج قديم - أضف تلقائيًا وسائل حماية إضافية إلى الموقع عندما لا يتم تثبيت تحديث متوفر لمدة شهر.

- المسح بحثًا عن مواقع WordPress القديمة - قم بإجراء فحص يومي لحساب الاستضافة لمواقع WordPress القديمة التي قد تسمح للمهاجمين بخرق الخادم. قد يسمح موقع WordPress واحد قديم به ثغرة أمنية للمهاجمين بخرق جميع المواقع الأخرى على نفس حساب الاستضافة.

- التحديث التلقائي إذا كان يعمل على إصلاح الثغرة الأمنية - يعمل هذا الخيار جنبًا إلى جنب مع iThemes Security Pro Site Scan للتحقق من موقع الويب الخاص بك بحثًا عن ثغرات أمنية معروفة في WordPress والمكوِّن الإضافي والسمات وتطبيق التصحيح عند توفرها.

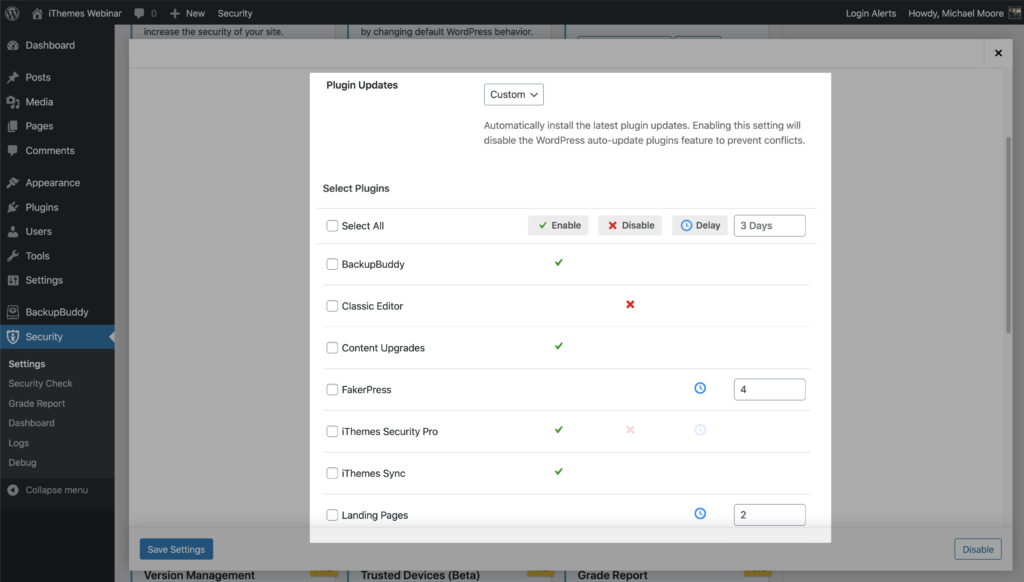

تحديثات البرنامج المساعد والموضوع

الآن دعنا نلقي نظرة فاحصة على تكوين تحديثات المكون الإضافي والسمات. قبل أن نبدأ ، فقط تذكير سريع بأن تمكين إعدادات تحديث المكون الإضافي والسمات سيعطل ميزة التحديث التلقائي لـ WordPress لمنع التعارضات.

تحتوي كل من إعدادات تحديث المكون الإضافي والمكون الإضافي على ثلاثة خيارات.

- فارغ / لا شيء - سيسمح ترك الإعداد فارغًا لـ WordPress بإدارة تحديثات المكون الإضافي والقالب.

- مخصص - يسمح لك الخيار المخصص بتخصيص التحديثات بدقة حسب رغبتك. سوف نغطي هذا أكثر في وقت قصير.

- الكل - ستعمل الكل على تحديث جميع المكونات الإضافية أو السمات بمجرد توفر تحديث.

الآن دعنا نلقي نظرة فاحصة على الخيار المخصص .

يوفر تحديد الخيار المخصص ثلاثة خيارات مختلفة لتحديثات المكون الإضافي والسمات الخاصة بك. كما نرى ، يوفر إعداد التحديثات التلقائية المخصصة قدرًا أكبر من المرونة من خيار التحديث التلقائي أو إيقاف تشغيله في WordPress.

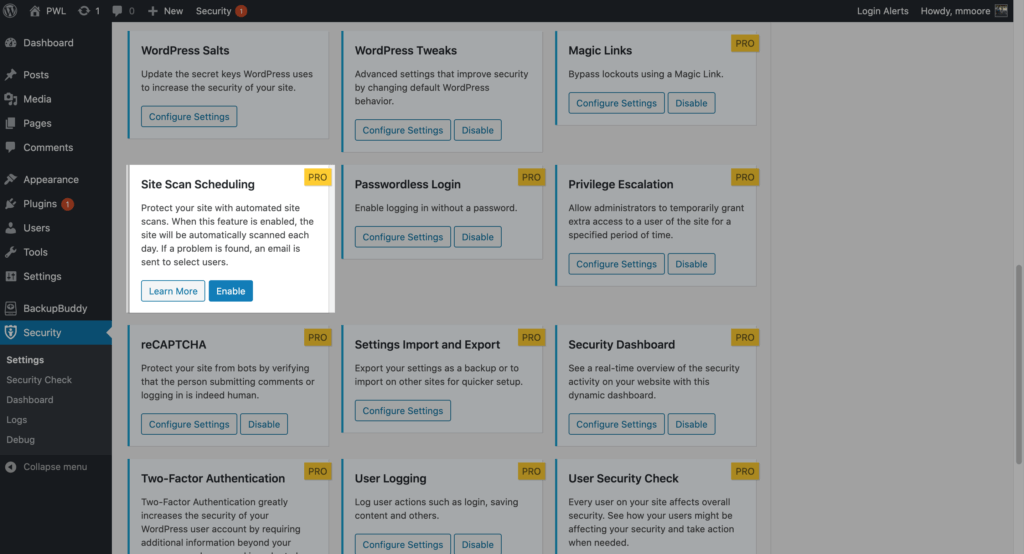

3. افحص موقعك بحثًا عن المكونات الإضافية والسمات المعرضة للخطر

يعد برنامج iThemes Security Pro Site Scanner طريقة أخرى لتأمين موقع WordPress الخاص بك وحمايته من السبب الأول لجميع عمليات اختراق البرامج: المكونات الإضافية والسمات القديمة ذات الثغرات الأمنية المعروفة. يقوم Site Scanner بفحص موقعك بحثًا عن نقاط الضعف المعروفة ويقوم تلقائيًا بتطبيق تصحيح إذا كان متاحًا.

تم فحص الأنواع الثلاثة من نقاط الضعف

- ثغرات WordPress

- ثغرات البرنامج المساعد

- ثغرات الموضوع

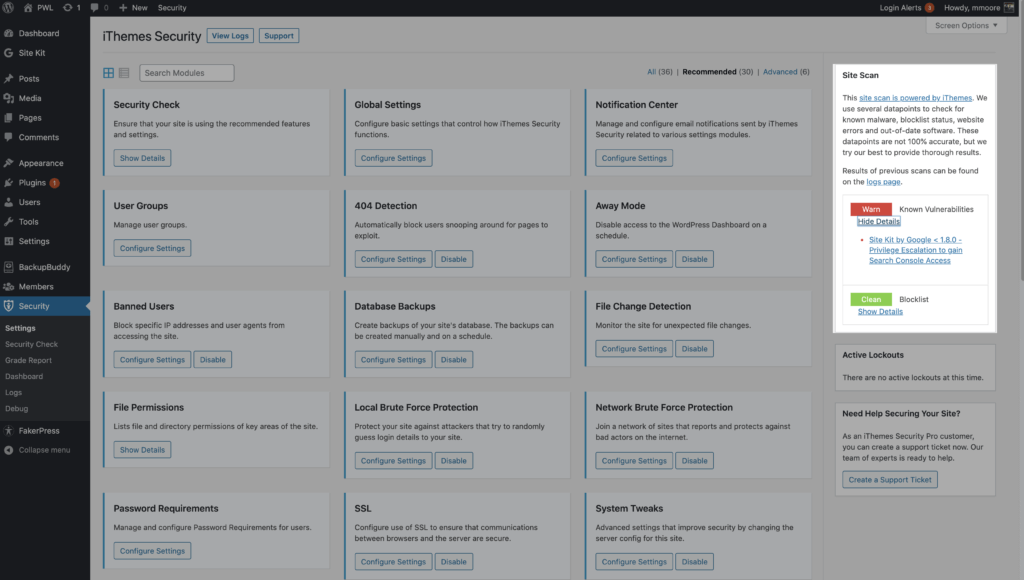

لتمكين Site Scan في عمليات التثبيت الجديدة ، انتقل إلى إعدادات iThemes Security Pro وانقر فوق الزر Enable في وحدة إعدادات Site Scan .

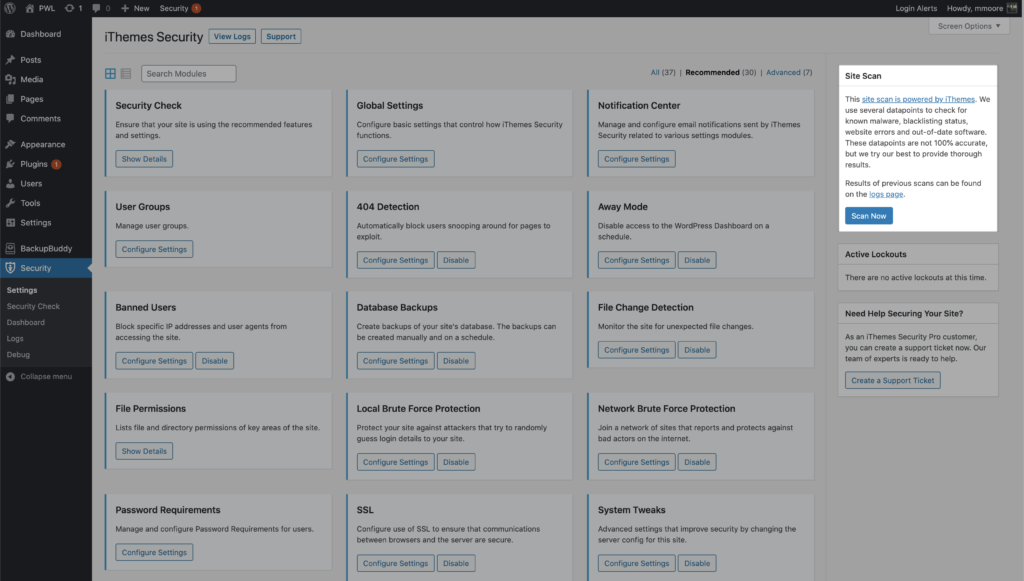

لتشغيل Site Scan يدويًا ، انقر فوق الزر Scan Now الموجود على Site Scan Widget الموجود على الشريط الجانبي الأيمن لإعدادات الأمان.

سيتم عرض نتائج Site Scan في الأداة.

إذا اكتشف Site Scan وجود ثغرة أمنية ، فانقر فوق ارتباط الثغرة الأمنية لعرض صفحة التفاصيل.

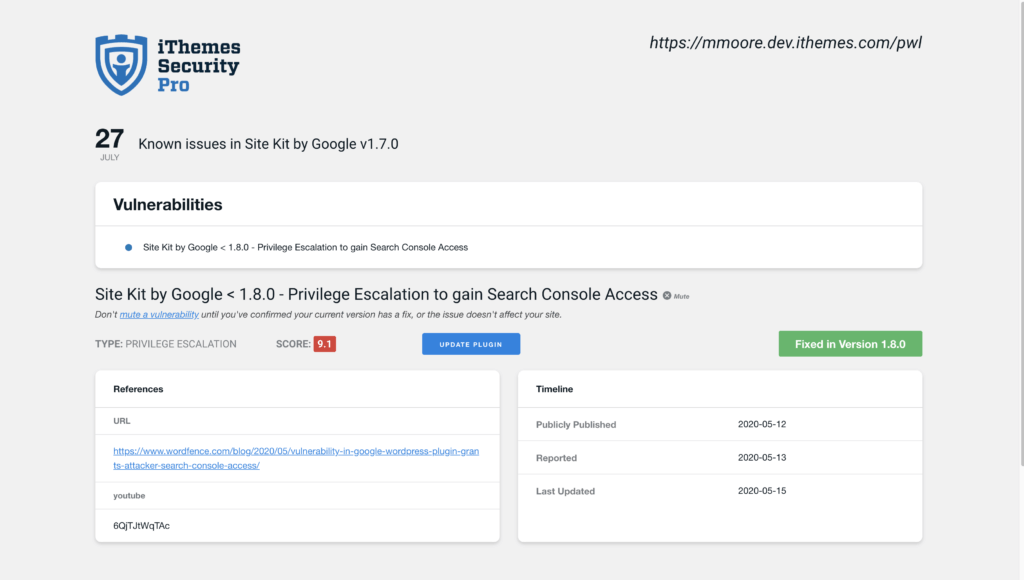

في صفحة ثغرة Site Scan ، سترى ما إذا كان هناك إصلاح متاح للثغرة الأمنية. إذا كان هناك تصحيح متاح ، فيمكنك النقر فوق الزر تحديث البرنامج المساعد لتطبيق الإصلاح على موقع الويب الخاص بك.

يمكن أن يكون هناك تأخير بين وقت توفر التصحيح وتحديث قاعدة بيانات ثغرات أمان iThemes لتعكس الإصلاح. في هذه الحالة ، يمكنك كتم صوت الإشعار لعدم تلقي المزيد من التنبيهات المتعلقة بالثغرة الأمنية.

4. منع اختطاف الجلسة

يجب أن يكون لديك حماية من اختطاف الجلسات للمسؤولين والمحررين على موقع WordPress الخاص بك لحماية نفسك من الثغرات الأمنية في تنفيذ التعليمات البرمجية عن بُعد.

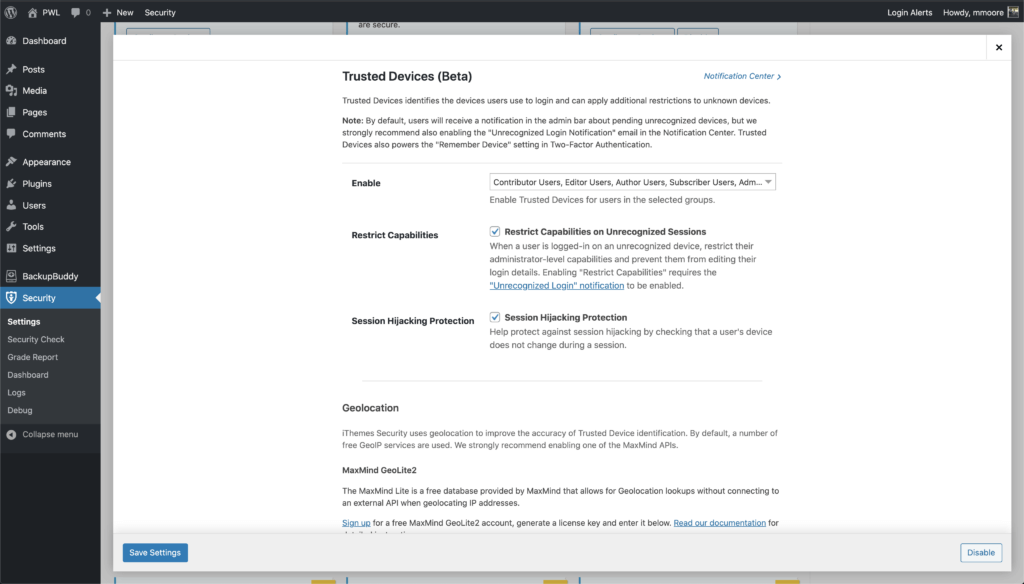

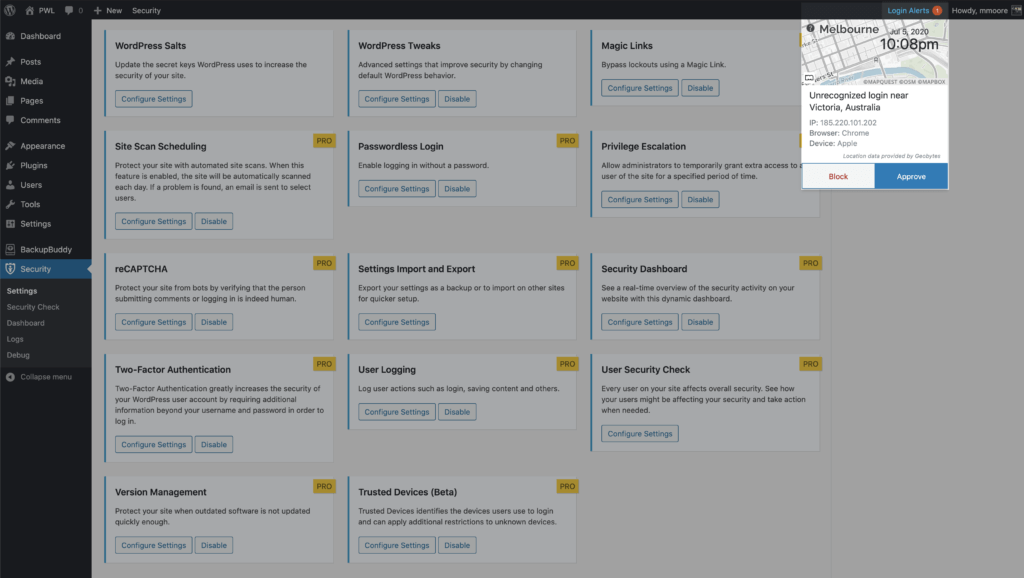

تجعل ميزة iThemes Security Pro Trusted Devices من اختطاف الجلسة شيئًا من الماضي. إذا تغير جهاز المستخدم أثناء الجلسة ، فسيقوم iThemes Security بتسجيل خروج المستخدم تلقائيًا لمنع أي نشاط غير مصرح به على حساب المستخدم ، مثل تغيير عنوان البريد الإلكتروني للمستخدم أو تحميل المكونات الإضافية الضارة.

تعمل ميزة Trusted Devices في iThemes Security Pro على تحديد الأجهزة التي تستخدمها أنت والمستخدمون الآخرون لتسجيل الدخول إلى موقع WordPress الخاص بك. بعد التعرف على أجهزتك ، يمكننا إيقاف متسللي الجلسات وغيرهم من الجهات الفاعلة السيئة من التسبب في أي ضرر على موقع الويب الخاص بك.

عندما يقوم المستخدم بتسجيل الدخول على جهاز غير معروف ، يمكن للأجهزة الموثوقة تقييد إمكانياتها على مستوى المسؤول. هذا يعني أنه إذا تمكن المهاجم من اختراق الواجهة الخلفية لموقع WordPress الخاص بك ، فلن يكون لديه القدرة على إجراء أي تغييرات ضارة على موقع الويب الخاص بك.

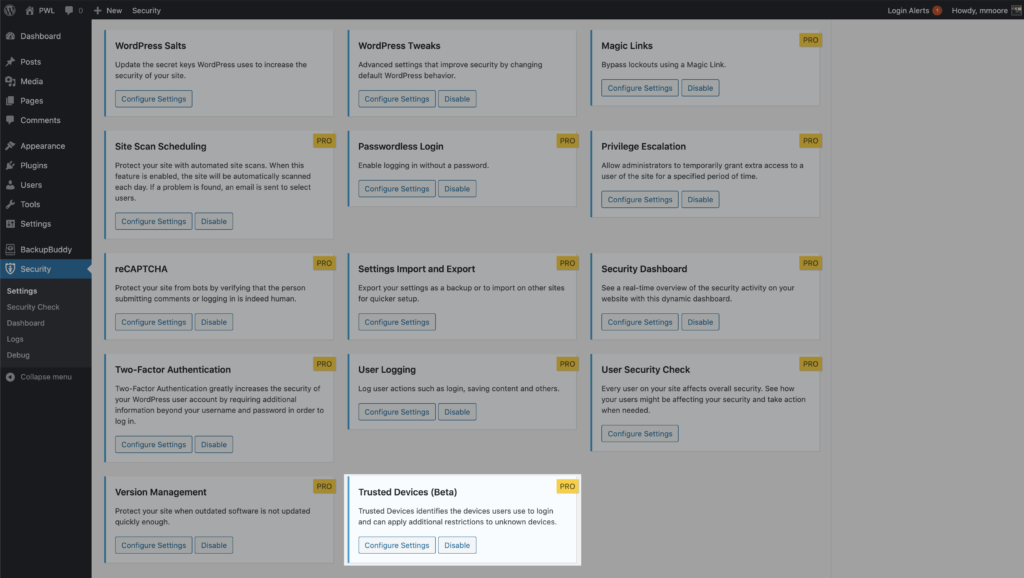

لبدء استخدام الأجهزة الموثوقة ، قم بتمكينها في الصفحة الرئيسية لإعدادات الأمان ، ثم انقر فوق الزر تكوين الإعدادات .

في إعدادات الأجهزة الموثوقة ، حدد المستخدمين الذين تريد استخدام الميزة ، ثم قم بتمكين ميزات تقييد القدرات والحماية من اختطاف الجلسات .

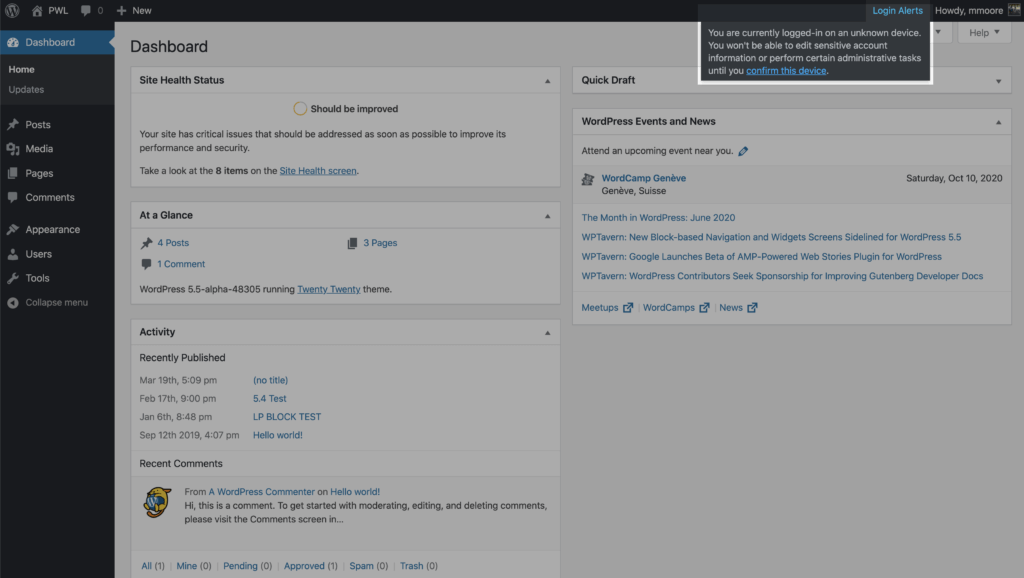

بعد تمكين إعداد الأجهزة الموثوقة الجديد ، سيتلقى المستخدمون إشعارًا في شريط مسؤول WordPress حول الأجهزة المعلقة غير المعروفة. إذا لم تتم إضافة جهازك الحالي إلى قائمة الأجهزة الموثوقة ، فانقر فوق رابط تأكيد هذا الجهاز لإرسال بريد إلكتروني للترخيص.

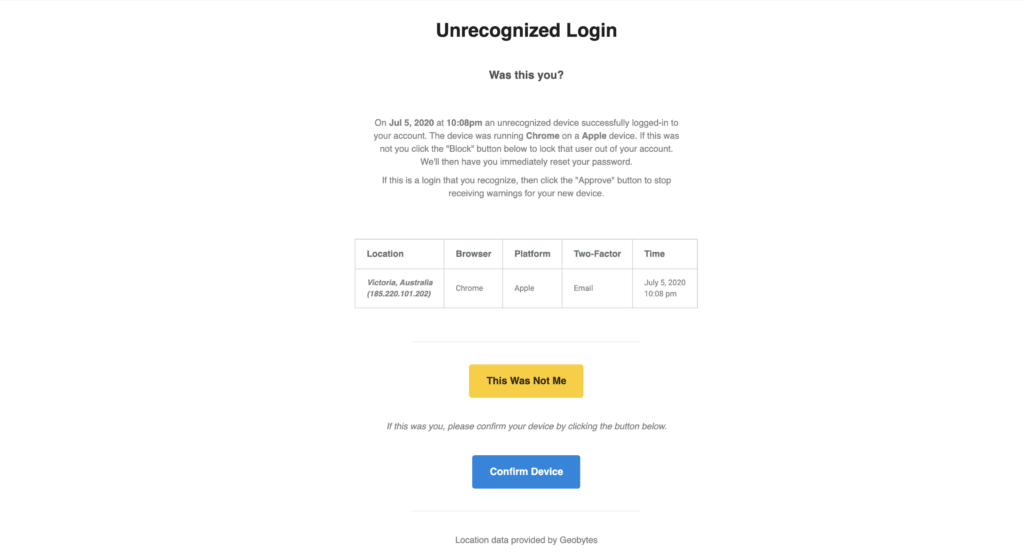

انقر فوق زر تأكيد الجهاز في البريد الإلكتروني لتسجيل الدخول غير معروف لإضافة أجهزتك الحالية إلى قائمة الأجهزة الموثوقة.

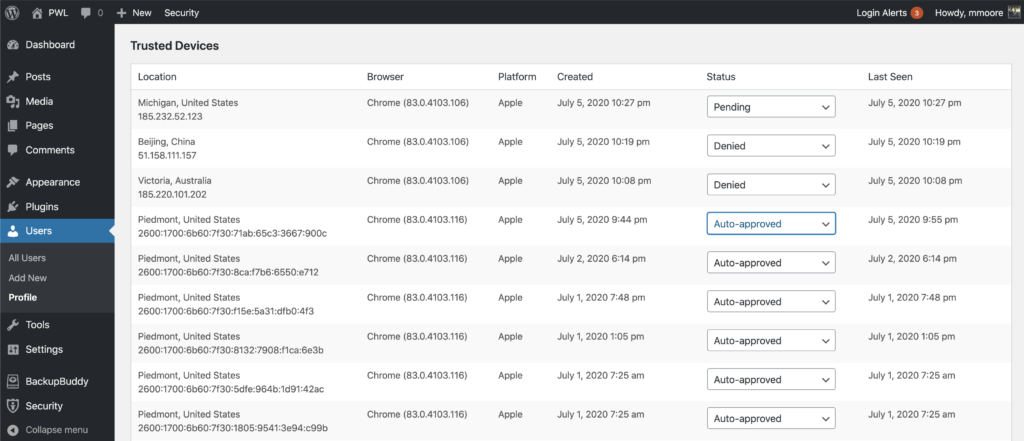

بمجرد تمكين الأجهزة الموثوقة ، يمكن للمستخدمين إدارة الأجهزة من صفحة ملف تعريف مستخدم WordPress الخاصة بهم. من هذه الشاشة ، يمكنك الموافقة على الأجهزة أو رفضها من قائمة الأجهزة الموثوقة.

بالإضافة إلى ذلك ، لديك خيار التسجيل في بعض واجهات برمجة التطبيقات للجزء الثالث لتحسين دقة تعريف الأجهزة الموثوقة واستخدام خرائط الصور الثابتة لعرض الموقع التقريبي لتسجيل الدخول غير المعروف. تحقق من إعداد Trusted Devices لمعرفة عمليات الدمج المتاحة ،

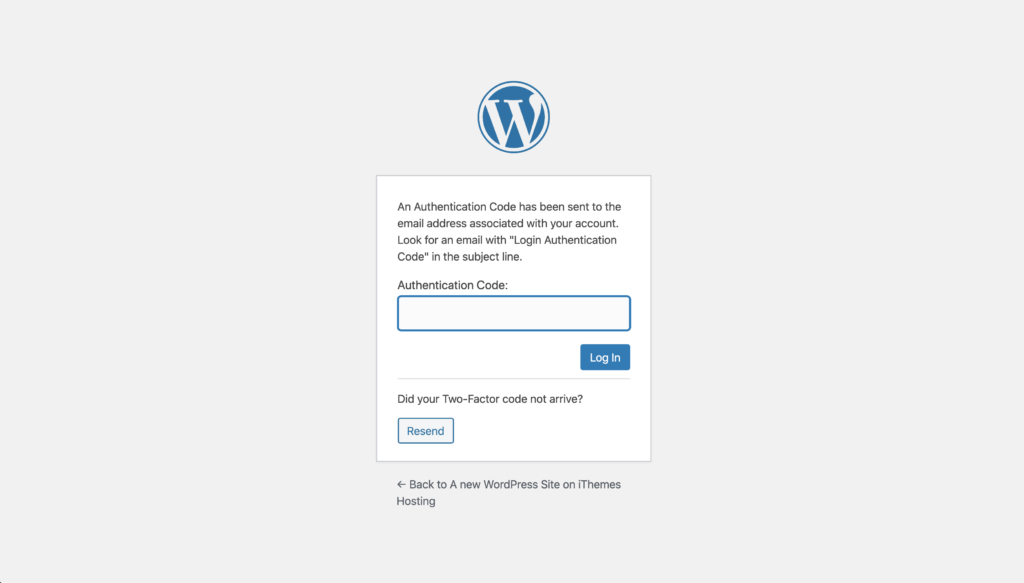

5. قم بتشغيل المصادقة الثنائية لجميع المستخدمين الإداريين

المصادقة الثنائية هي عملية التحقق من هوية الشخص من خلال طلب طريقتين منفصلتين للتحقق. شاركت Google على مدونتها أن استخدام المصادقة الثنائية يمكن أن يوقف 100٪ من هجمات الروبوت الآلية. ليست احتمالات سيئة!

يسمح لك المكون الإضافي iThemes Security بتنشيط المصادقة الثنائية لموقع WordPress الخاص بك بحيث يجب على المستخدمين إدخال رمز ثانوي لتسجيل الدخول.

تتضمن طرق المصادقة الثنائية الثلاث التي يوفرها iThemes Security Pro ما يلي:

- تطبيق الهاتف المحمول - طريقة تطبيق الهاتف المحمول هي الطريقة الأكثر أمانًا للمصادقة الثنائية التي يوفرها iThemes Security Pro. تتطلب هذه الطريقة استخدام تطبيق جوال مجاني ثنائي العوامل مثل Authy أو Google Authenticator.

- البريد الإلكتروني - طريقة البريد الإلكتروني ذات العاملين سترسل رموزًا حساسة للوقت إلى عنوان البريد الإلكتروني للمستخدم.

- رموز النسخ الاحتياطي - مجموعة من أكواد الاستخدام لمرة واحدة والتي يمكن استخدامها لتسجيل الدخول في حالة فقد الطريقة الأساسية ثنائية العاملين.

لبدء استخدام المصادقة الثنائية على موقع الويب الخاص بك ، قم بتمكين الميزة في الصفحة الرئيسية لإعدادات iThemes Security Pro.

اتبع الخطوات هنا لمواصلة إعداد المصادقة الثنائية لموقع WordPress الخاص بك. إذا اتبعت توصياتنا وقمت بتمكين متطلبات القوة للمستخدمين المتميزين ، فإن الشيء التالي الذي ستراه هو مكان إدخال الرمز المميز ذي العاملين.

منع RCE: نصائح إضافية

1. استخدم فقط تطبيقات البرامج والمكونات الإضافية الراسخة

تعمل عملية "الهروب" بشكل رائع كخط دفاع أول ضد نقاط ضعف RCE. ومع ذلك ، هناك بعض الطرق الإضافية التي يمكن من خلالها تفسير التعليمات البرمجية بواسطة الخوادم والمتصفحات ، بخلاف علامات البرنامج النصي.

إذا كان هدفك هو تتبع كل واحد منهم بمفردك ، فسيكون الأمر معقدًا للغاية ويتطلب الكثير من وقتك ومواردك.

لحسن الحظ ، وضع مطورو التطبيقات الكثير من التفكير في مسألة ثغرات RCE.

من الأفضل استخدام CMS (نظام إدارة محتوى) موثوق به وذو سمعة طيبة مثل WordPress نظرًا لوجود حلول مضمنة في النظام الأساسي والسمات والمكونات الإضافية التي تقوم بتشغيلها عليها.

من الضروري دائمًا أن تحافظ على تحديث جميع تطبيقات البرامج والمكونات الإضافية عند إصدار إصدارات جديدة. عندما يتم الكشف عن نقاط الضعف ، سيعمل مطورو البرامج على مدار الساعة للبقاء في طليعة نقاط الضعف التي يكتشفونها.

هذا صحيح لكل من مؤلفي الإضافات والقوالب.

إذا كنت تستخدم نظام إدارة محتوى مخصصًا بدلاً من WordPress ، فيمكنك الحفاظ على موقعك آمنًا من حقن SQL المحتملة من خلال استخدام الاستعلامات ذات المعلمات. سيُعلم نوع الاستعلام هذا التطبيق مقدمًا بالنوع الدقيق للاستعلام الذي ستقوم بتشغيله. سيتعرف بعد ذلك على الأوامر المضافة التي قد يحاول المتسلل إدخالها ويزيلها. بدلاً من الإدراج الناجح ، سيرسل الاستعلام الأصلي ويستبعد السلسلة التي تمت إضافتها.

في المثال أعلاه ، قد يبدو طلب البحث ذي المعلمات كما يلي:

$ query = "حدد * من المستخدمين أين الاسم =؟" نتائج $ = $ query.execute (“'OR' 1 '=' 1 '-”)

في هذا السيناريو ، تتعامل قاعدة البيانات الخاصة بك مع 'OR' 1 '=' 1 ′ بالطريقة الصحيحة. ينظر إلى هذا الاستعلام كسلسلة من النص فقط ويفهم أنه لا يوجد مستخدم مرتبط بالاسم المقدم.

2. التحقق من صحة إدخال المستخدمين

أفضل مكان للبدء في منع ثغرات RCE هو المكان الذي يتفاعل فيه مستخدمو موقعك مع تطبيقك.

أبسط طريقة هي إزالة وتصفية أي أحرف غير مرغوب فيها.

خيار آخر هو الحفاظ على المحتوى عن طريق الهروب منه.

إذا لم تكن على دراية بما يعنيه الهروب ، فهذه العملية التي توجه فيها جهاز الكمبيوتر الخاص بك إلى النظر إلى شيء يبدو أنه رمز كنص عادي. على سبيل المثال ، يمكنك استبدال علامة البرنامج النصي بـ "<script>".

من خلال القيام بذلك ، يفهم مستعرض الويب عرض الرموز الأقل من "<وأكبر من"> في الموقع المحدد. لكنها لن تتعامل مع سلسلة النص بأكملها كرمز.

بالنسبة للمستخدم ، النتيجة غير مرئية.

3. مبدأ الامتياز الأقل

قد تكون هناك حالات نادرة حيث يمكن أن تظهر ثغرة يوم الصفر RCE. هذا يعني أنه لا أنت أو CMS أو مطورو التطبيقات على دراية بنوع جديد محدد من الهجمات.

حتى في مثل هذه الحالة ، ما زلنا قادرين على الحد من الضرر الذي يمكن أن يحدثه المهاجم من خلال وضع بعض القواعد البسيطة حول ما يمكن للتطبيق القيام به.

على سبيل المثال ، تخيل أنك تصمم تطبيقًا يقرأ من قاعدة بيانات. لن يكون من الضروري حقًا منح التطبيق الجديد القدرة أو الإذن بحذف أو كتابة سجلات قاعدة البيانات.

في هذه الحالة ، حتى إذا حاول المهاجمون اختراق البرنامج النصي ، فسيواجهون خطأ ويفشلون في محاولتهم.

يعتبر مبدأ الامتياز الأقل مفيدًا أيضًا من حيث صلته بوظائف PHP.

تعد وظائف PHP هدفًا قياسيًا للمهاجمين عبر الإنترنت من جميع الأنواع. يجب تعطيل الوظائف القوية التي قد لا تكون ضرورية لتطبيقك ، مثل ini_set () (يسمح لك هذا بتحديث إعدادات PHP من داخل البرنامج النصي) أو exec () (الذي يقوم بتشغيل التعليمات البرمجية التي تم تمريرها كنص).

هذا يمنع المتسللين والمهاجمين من استخدامها لأغراض ضارة.

تنطبق هذه الفكرة الخاصة على تأمين المناطق العامة في موقع الويب الخاص بك ، بالإضافة إلى التعليمات البرمجية من جانب الخادم.

4. سياسة الأمن المحتوى

Content-Security-Policy هو رأس يُستخدم في HTTP بواسطة معظم متصفحات الويب الحديثة. يحدد أنواع المحتوى التي من المفترض أن يقوم المتصفح بتحميلها على موقع الويب الخاص بك. عندما ترسل رؤوسًا من التطبيق أو خادم الويب ، ستتمكن من تحديد أنواع البرنامج النصي المسموح بتشغيله والمواقع.

يساعد استخدام الاستراتيجية في منع المتسللين من حقن نصوصهم الخبيثة.

5. وقف البرنامج النصي من قراءة ملفات تعريف الارتباط

هناك خيار آخر وهو منع البرامج النصية من قراءة ملفات تعريف الارتباط. يؤدي هذا إلى إيقاف إرسال الطلبات إلى مواقع أخرى.

يتم ذلك عن طريق تعيينهم باستخدام سمات SameSite = Strict أو HttpOnly. حتى في السيناريو الذي يتم فيه تشغيل كود المتسلل على موقع WordPress الخاص بك ، فإنك ستمنعه من الوصول إلى ملفات تعريف الارتباط الخاصة بمصادقة مستخدم موقعك.

سيؤدي هذا إلى تقليل الضرر المحتمل بشكل كبير أثناء هجوم تنفيذ التعليمات البرمجية عن بُعد لـ WordPress.

الخلاصة: تنفيذ كود WordPress عن بعد

لا تقلق إذا شعرت بالإرهاق قليلاً عندما تكتشف كل التهديدات الأمنية المحتملة التي تبحث عن موقع WordPress الخاص بك. الحقيقة أن التهديدات كثيرة ، لكن الحلول يمكن أن تكون بسيطة.

نأمل أن يساعدك هذا الدليل في فهم مخاطر هجمات RCE على موقع WordPress الخاص بك. من خلال تنفيذ بعض أفضل ممارسات الأمان في WordPress ، إلى جانب الخطوات الخمس المذكورة أعلاه ، سيكون لديك خط دفاع أفضل.

تكتب كريستين دروسًا تعليمية لمساعدة مستخدمي WordPress منذ 2011. يمكنك عادةً العثور عليها وهي تعمل على مقالات جديدة لمدونة iThemes أو تطور موارد لـ #WPprosper. خارج العمل ، تستمتع كريستين بكتابة اليوميات (كتبت كتابين!) ، والمشي لمسافات طويلة والتخييم ، والطهي ، والمغامرات اليومية مع عائلتها ، على أمل أن تعيش حياة أكثر حاضرًا.