Ejecución remota de código: una guía para usuarios de WordPress

Publicado: 2021-04-28Si se toma en serio la seguridad de su sitio web, entonces es hora de aprender sobre los peligros de las vulnerabilidades de ejecución remota de código y cómo puede combatirlas.

El término ejecución remota de código (RCE) se refiere a varias técnicas de piratería y ciberataques diferentes, pero todas tienen una cosa importante en común. RCE, a veces denominado inyección de código, es una forma cada vez más común para que los piratas informáticos comprometan sitios web de todo tipo, incluidos los sitios que ejecutan WordPress como su sistema de gestión de contenido.

En esta guía, explicaremos en detalle cómo se ve un ataque de ejecución remota de código y los pasos exactos que debe seguir para evitarlo. Vamos a ver.

¿Qué son los ataques de ejecución remota de código (RCE)?

La ejecución remota de código (RCE) es un tipo de vulnerabilidad que le da a un pirata informático la capacidad de acceder y cambiar una computadora o base de datos propiedad de otra persona. Durante un ataque RCE, un pirata informático se apodera del servidor o la computadora mediante el uso de malware (software malicioso arbitrario).

Un ataque de ejecución remota de código se lleva a cabo sin la autoridad del propietario del hardware y no importa en qué parte del mundo se almacenen los datos.

Explicación de los ataques RCE

Puede ser útil pensar en ataques de ejecución remota de código como infecciones por termitas:

- Una termita se mete debajo de una casa.

- El propietario no lo sabe y definitivamente no habría invitado a la termita si hubiera sabido sobre el daño que pretenden hacer.

- La termita se come los cimientos de la casa hasta que la casa ya no está en pie.

Si bien la metáfora no es exactamente igual a cómo funciona un ataque RCE, un ataque RCE es en realidad peor . A diferencia de la termita que tiene que estar en su casa (o en ella), un hacker puede acceder a su sitio web desde cualquier lugar.

El hecho es que los ataques RCE son increíblemente peligrosos porque los piratas informáticos pueden ejecutar cualquier tipo de código malicioso en un servidor vulnerable. Realmente no hay límite para el daño que un hacker experto en RCE puede hacerle a su sitio de WordPress si obtiene acceso a él.

Ejemplo de ejecución remota de código

En 2018, Microsoft reveló una vulnerabilidad de ejecución remota de código encontrada en el programa de software Excel. Un atacante podría aprovechar la vulnerabilidad para ejecutar código arbitrario en el contexto del usuario actual.

Si el usuario actual inició sesión con derechos de usuario administrativo, un atacante podría tomar el control del sistema afectado. Entonces, un atacante podría instalar programas; ver, cambiar o eliminar datos; o cree nuevas cuentas con todos los derechos de usuario. Los usuarios cuyas cuentas se configuraron para tener menos derechos de usuario en el sistema podrían verse menos afectados que los usuarios que operan con derechos de usuario administrativos.

¿Cuáles son los diferentes tipos de ejecución remota de código?

Para comprender mejor los trucos de RCE, debe conocer los diferentes tipos de ejecución remota de código:

Inyecciones SQL

Su sitio web de WordPress utiliza una base de datos MySQL para operar. Las inyecciones de SQL ocurren cuando un atacante obtiene acceso a su base de datos de WordPress y a todos los datos de su sitio web.

Con una inyección de SQL, un atacante puede crear una nueva cuenta de usuario de nivel de administrador que luego puede usarse para iniciar sesión y obtener acceso completo a su sitio web de WordPress. Las inyecciones de SQL también se pueden utilizar para insertar nuevos datos en su base de datos, incluidos enlaces a sitios web maliciosos o spam.

Muchas vulnerabilidades de RCE atacan la forma en que se construyen las declaraciones SQL de WordPress. Por ejemplo, si una aplicación necesita leer los nombres de usuario de la base de datos, un desarrollador puede cometer el error de usar un código como el siguiente para una búsqueda de nombre de usuario:

SELECCIONAR * DE usuarios DONDE nombre = 'nombre de usuario'

Pero, ¿cuál es el problema con una consulta como esta en relación con RCE? Cualquier visitante de su sitio de WordPress, incluso los piratas informáticos con malas intenciones, puede ingresar un nombre de usuario. Como ejemplo, el pirata informático podría ingresar '1 ”1' = -, OR ', lo que resultaría en una declaración SQL como esta:

SELECCIONAR * DE usuarios DONDE nombre = '1' = '1' - 'O' '

Suponiendo que la aplicación procede a buscar en toda la base de datos los nombres de usuario del sitio, luego selecciona cada campo donde hay un nombre en blanco, cuando 1 es igual a 1, este último siempre es verdadero. Lo que termina sucediendo es que los piratas informáticos reciben todos los nombres de usuario dentro de la base de datos SQL.

Sin embargo, una fuga de datos como esta no es el único peligro con las inyecciones de SQL. Un atacante también podría enviar una multitud de comandos a la base de datos SQL, lo que podría sobrescribir o eliminar datos cruciales del sitio de WordPress.

Secuencias de comandos entre sitios

La secuencia de comandos entre sitios es otra vulnerabilidad de RCE. Afecta directamente a los visitantes del sitio, en lugar de a sus servidores. Cross-site scripting (XSS) es un tipo de ataque de malware que se ejecuta mediante la explotación de vulnerabilidades entre sitios en cualquier sitio de WordPress. De hecho, es la forma más común de piratear sitios de WordPress porque hay muchos complementos de WordPress que tienen vulnerabilidades XSS.

Dentro de cada página web, el código y el contenido se representan de manera idéntica. Sin embargo, un navegador web puede diferenciar el código del contenido porque siempre está envuelto en etiquetas de secuencia de comandos. Lo que esto significa es que, sin un filtro adecuado, los atacantes pueden introducir código malicioso en cualquier lugar de una página web que permita ingresar texto. Sin un filtro adecuado, los atacantes pueden introducir código malicioso en cualquier lugar de una página web que permita ingresar texto. ¿Está usted protegido?

Esto incluye campos vulnerables como barras de búsqueda (a menudo en todas las páginas de su sitio de WordPress), secciones de comentarios o incluso nombres para mostrar.

Cuando se ejecuta este ataque, el navegador que ejecuta su sitio web ejecutará el código malicioso.

Las secuencias de comandos entre sitios no serían un problema de seguridad tan grande si solo se ejecutaran en el navegador del atacante. Sin embargo, cuando el código malicioso es visible para el público, como en las secciones de comentarios de las publicaciones de su blog, también afectará a cualquier visitante que vea el contenido.

Con esta peligrosa capacidad de ejecutar cualquier código de forma remota, un ataque puede robar fácilmente contraseñas y pretender ser usuarios legítimos.

También pueden ver la información personal de ese usuario, como los detalles de la tarjeta de crédito o la información de la cuenta de PayPal.

Cruce de directorio

Este ataque no está dirigido a una aplicación ni a los visitantes de su sitio de WordPress. En cambio, el objetivo principal es su sitio web real.

La vulnerabilidad RCE explota cómo se almacenan los archivos del sitio en el sistema de archivos del servidor de su sitio web.

Normalmente, los datos se almacenan en un directorio estándar, como / home / user / public_html. Los scripts dentro del directorio acceden a los archivos mediante una ruta relativa, como wp-admin / index.php que se refiere directamente a /home/user/public_html/wp-admin/index.php.

Cuando un script está configurado para acceder a un archivo que está fuera del directorio actual, lo logra simplemente al incluir un "../". Esto se refiere al directorio que está un paso por encima del directorio actual.

Como ejemplo, el patrón de directorio /home/user/public_html/../ se dirige a / home / user /.

Si una secuencia de comandos puede leer o cargar desde cualquier nombre de archivo personalizado, un atacante dirigirá la aplicación hacia los directorios que atraviesan, con un nombre como ../../../../../../../ ../../etc/passwd.

Si no ha implementado funciones de seguridad importantes, como el filtrado de entrada, el pirata informático puede obtener acceso directo a los archivos centrales de su servidor, lo cual es una mala noticia para la seguridad de su sitio.

¿Qué puede hacer para evitar ataques de ejecución remota de código (RCE)?

La información detallada que se proporciona en esta guía no pretende intimidarlo ni causarle ningún temor. Más bien, tiene la intención de resaltar la importancia cada vez mayor de tener las medidas de seguridad más sólidas del sitio de WordPress ejecutándose en todo momento.

También sirve como recordatorio para mantener sus complementos actualizados en todo momento para asegurarse de que no estén abiertos a nuevas vulnerabilidades de RCE.

La gran mayoría de los ataques RCE pueden mitigarse o detenerse por completo con tan solo estar al tanto de ellos y estar preparado antes de que sucedan. Como propietarios de un sitio de WordPress, es importante anticipar y comprender cómo los servidores de nuestro sitio procesan la información proporcionada por nuestros usuarios.

Cómo prevenir ataques de ejecución remota de código (RCE): 5 pasos

La forma número uno de asegurarse de que su sitio esté a salvo de las vulnerabilidades de RCE es emplear un sistema de defensa multifacético. En otras palabras, incluso si una línea de defensa falla, seguirá estando protegido de posibles ataques.

Dicho esto, echemos un vistazo a algunos de los pasos más importantes que debe tomar para prevenir estos ataques maliciosos y, a menudo, peligrosos. Varios factores pueden hacer que su sitio de WordPress sea más vulnerable a ataques exitosos.

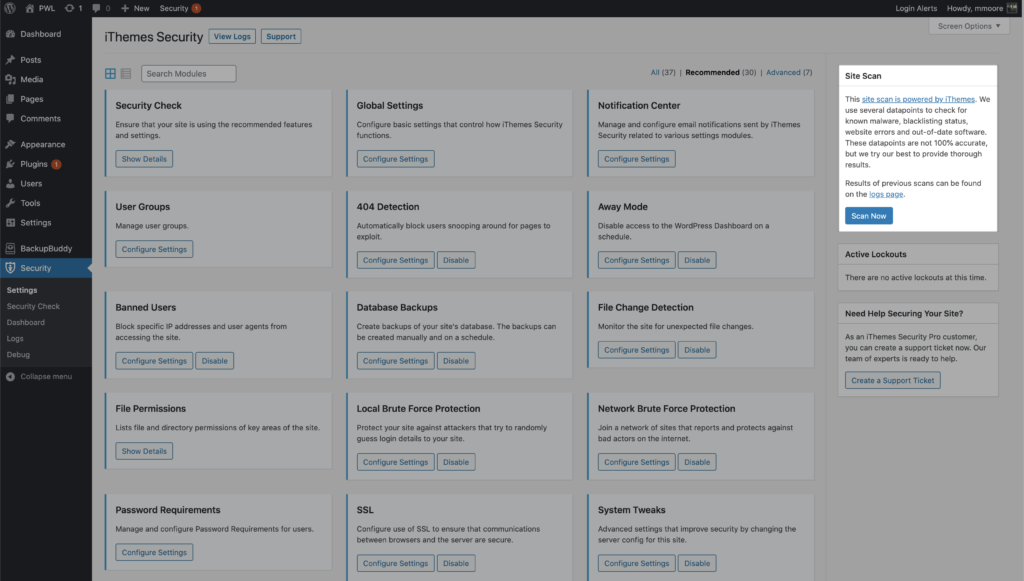

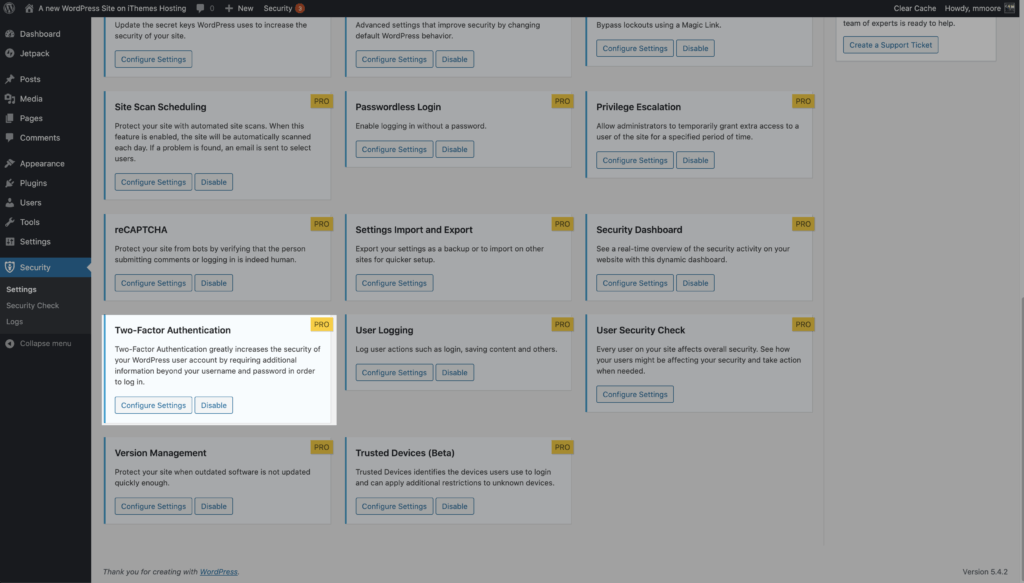

1. Descargue e instale el complemento iThemes Security Pro

Para comenzar a asegurar y proteger su sitio, descargue e instale el complemento iThemes Security Pro.

Obtenga iThemes Security Pro ahora

2. Active la administración de versiones para mantener el núcleo, los complementos y los temas de WordPress actualizados

En pocas palabras: se arriesga a sufrir un ataque si está ejecutando versiones obsoletas de WordPress, complementos y temas en su sitio web. Las actualizaciones de versión a menudo incluyen parches para problemas de seguridad en el código, incluidas las vulnerabilidades de ejecución remota de código (RCE), por lo que es importante ejecutar siempre la última versión de todo el software instalado en su sitio web de WordPress.

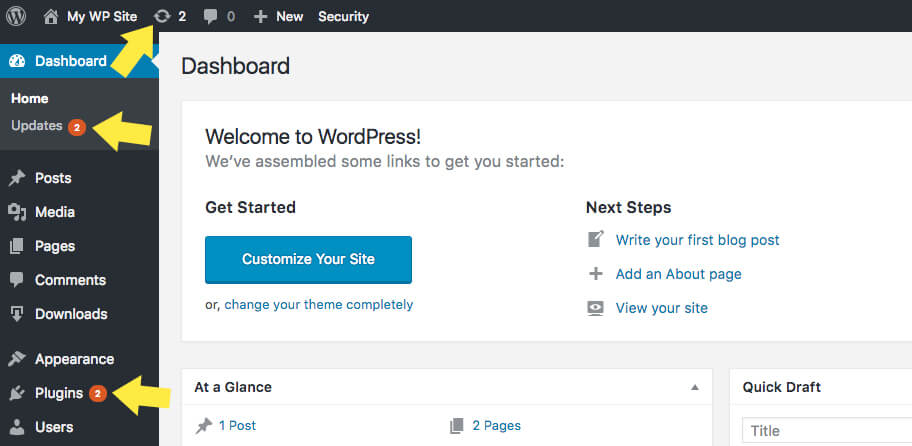

Las actualizaciones aparecerán en su panel de WordPress tan pronto como estén disponibles. Practique ejecutar una copia de seguridad y luego ejecutar todas las actualizaciones disponibles cada vez que inicie sesión en su sitio de WordPress. Si bien la tarea de ejecutar actualizaciones puede parecer incómoda o tediosa, es una importante práctica recomendada de seguridad de WordPress.

Es difícil hacer un seguimiento de todas las vulnerabilidades de WordPress reveladas; las hacemos un seguimiento y las compartimos en nuestros Resumen de vulnerabilidades de WordPress, y comparamos esa lista con las versiones de complementos y temas que ha instalado en su sitio web. Sin embargo, esto no impide que los piratas informáticos de WordPress apunten a complementos y temas con vulnerabilidades conocidas. Tener software con vulnerabilidades conocidas instalado en su sitio les brinda a los piratas informáticos los planos que necesitan para hacerse cargo de su sitio web.

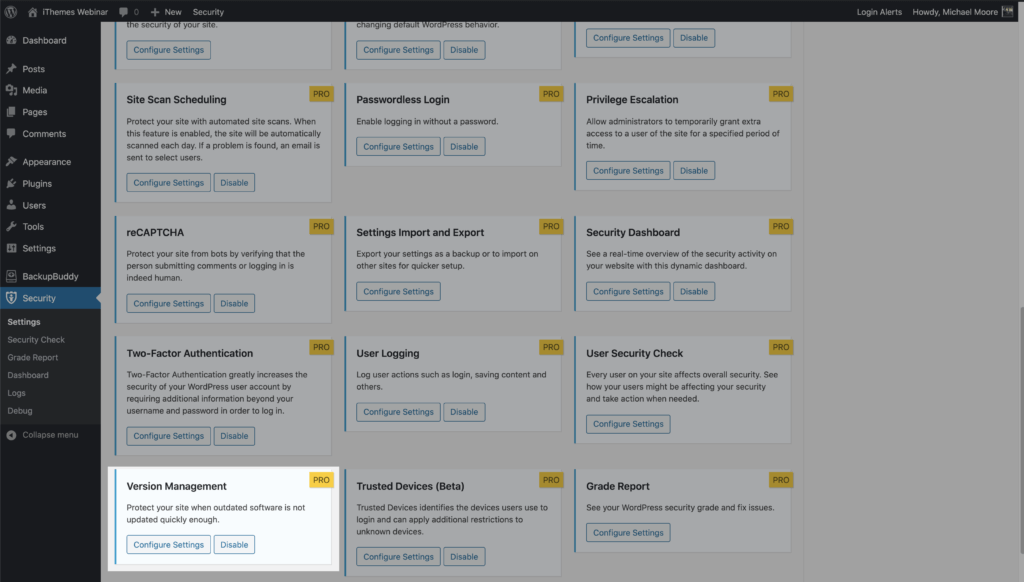

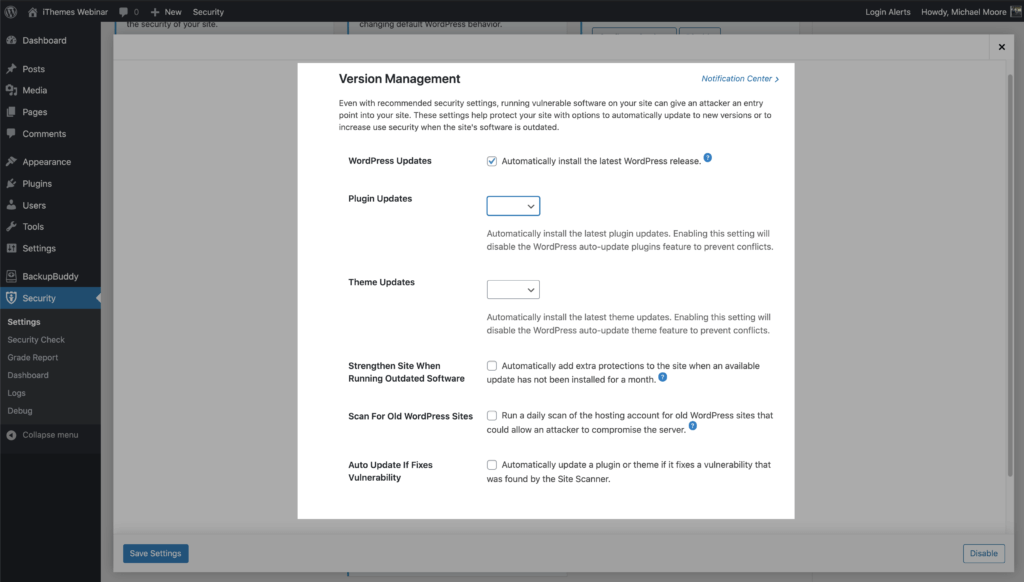

La función de administración de versiones en el complemento iThemes Security Pro le permite actualizar automáticamente WordPress, complementos y temas. Más allá de eso, Version Management también tiene opciones para fortalecer su sitio web cuando está ejecutando software obsoleto y busca sitios web antiguos.

Para comenzar a usar la Administración de versiones, habilite el módulo en la página principal de la configuración de seguridad.

Ahora haga clic en el botón Configurar configuración para ver más de cerca la configuración, todo diseñado para proteger su sitio.

- Actualizaciones de WordPress : instale automáticamente la última versión de WordPress.

- Actualizaciones de complementos : instale automáticamente las últimas actualizaciones de complementos. Habilitar esta configuración deshabilitará la función de complementos de actualización automática de WordPress para evitar conflictos.

- Actualizaciones de temas : instale automáticamente las últimas actualizaciones de temas. Habilitar esta configuración deshabilitará la función de tema de actualización automática de WordPress para evitar conflictos.

- Fortalezca el sitio cuando se ejecute software desactualizado : agregue automáticamente protecciones adicionales al sitio cuando no se haya instalado una actualización disponible durante un mes.

- Buscar sitios antiguos de WordPress : ejecute un análisis diario de la cuenta de alojamiento en busca de sitios antiguos de WordPress que podrían permitir que un atacante comprometa el servidor. Un solo sitio de WordPress desactualizado con una vulnerabilidad podría permitir a los atacantes comprometer todos los demás sitios en la misma cuenta de alojamiento.

- Actualización automática si soluciona la vulnerabilidad : esta opción funciona en conjunto con iThemes Security Pro Site Scan para verificar si su sitio web tiene vulnerabilidades conocidas de WordPress, complementos y temas, y aplicar un parche cuando haya uno disponible.

Actualizaciones de complementos y temas

Ahora echemos un vistazo más de cerca a la configuración de complementos y actualizaciones de temas. Antes de comenzar, solo un recordatorio rápido de que habilitar la configuración de actualización del complemento y el tema deshabilitará la función de actualización automática de WordPress para evitar conflictos.

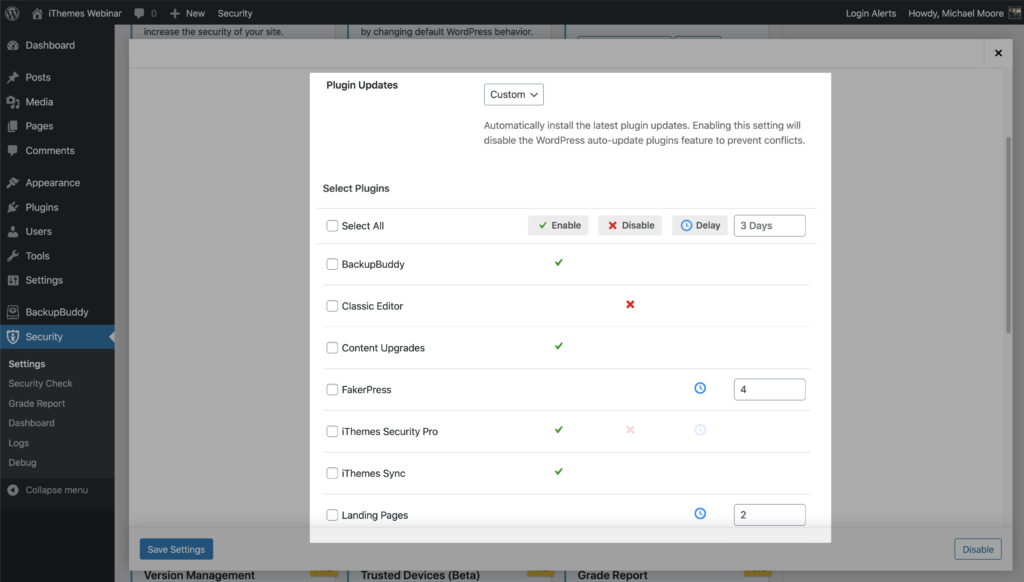

Tanto la configuración de actualización del complemento como la del tema tienen tres opciones.

- En blanco / Ninguno : dejar la configuración en blanco permitirá que WordPress administre las actualizaciones de complementos y temas.

- Personalizado : la opción Personalizado le permite personalizar las actualizaciones precisamente a su gusto. Cubriremos esto más en un momento.

- Todos : todos actualizarán todos sus complementos o temas tan pronto como haya una actualización disponible.

Ahora echemos un vistazo más de cerca a la opción Personalizada .

Al seleccionar la opción Personalizado, se ofrecen tres opciones diferentes para las actualizaciones de su complemento y tema. Como podemos ver, la configuración de actualizaciones automáticas personalizadas ofrece mucha más flexibilidad que la opción de actualización automática activada o desactivada de WordPress.

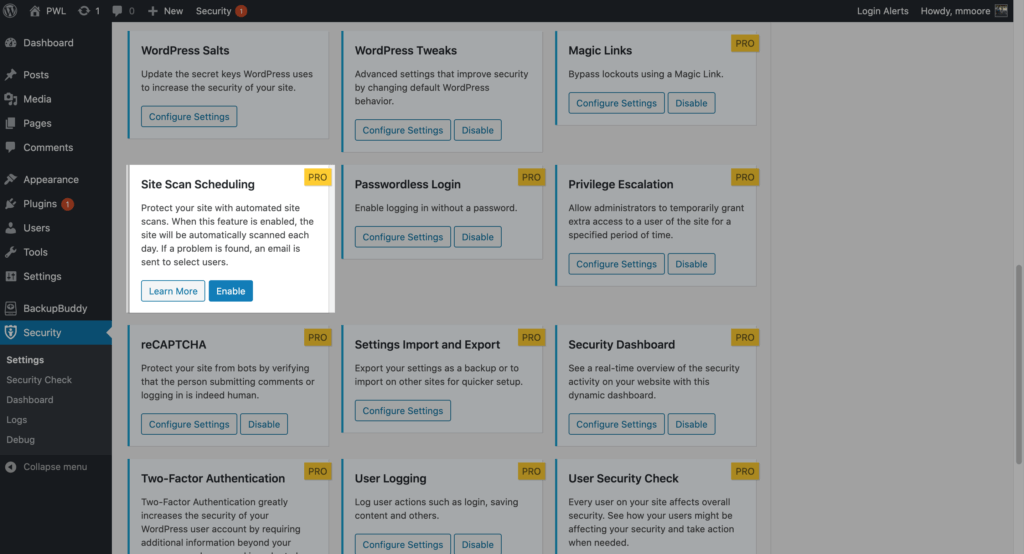

3. Escanee su sitio en busca de complementos y temas vulnerables

El iThemes Security Pro Site Scanner es otra forma de asegurar y proteger su sitio web de WordPress de la causa número uno de todos los hackeos de software: complementos y temas obsoletos con vulnerabilidades conocidas. Site Scanner comprueba su sitio en busca de vulnerabilidades conocidas y aplica automáticamente un parche si hay alguno disponible.

Los 3 tipos de vulnerabilidades comprobados

- Vulnerabilidades de WordPress

- Vulnerabilidades de complementos

- Vulnerabilidades del tema

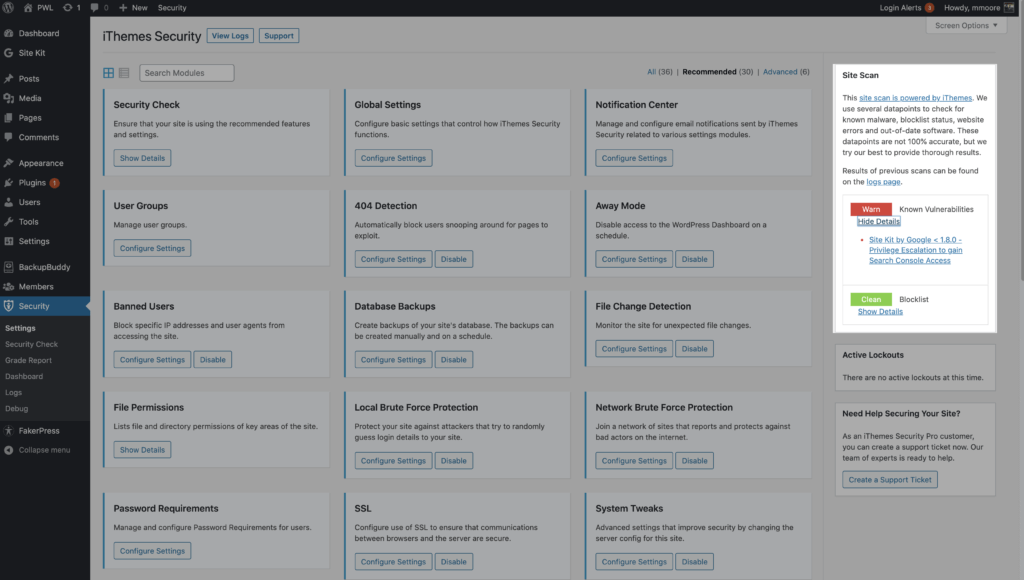

Para habilitar el escaneo del sitio en nuevas instalaciones, navegue hasta la configuración de iThemes Security Pro y haga clic en el botón Habilitar en el módulo de configuración del escaneo del sitio .

Para activar un escaneo del sitio manual, haga clic en el botón Escanear ahora en el widget de escaneo del sitio ubicado en la barra lateral derecha de la configuración de seguridad.

Los resultados de Site Scan se mostrarán en el widget.

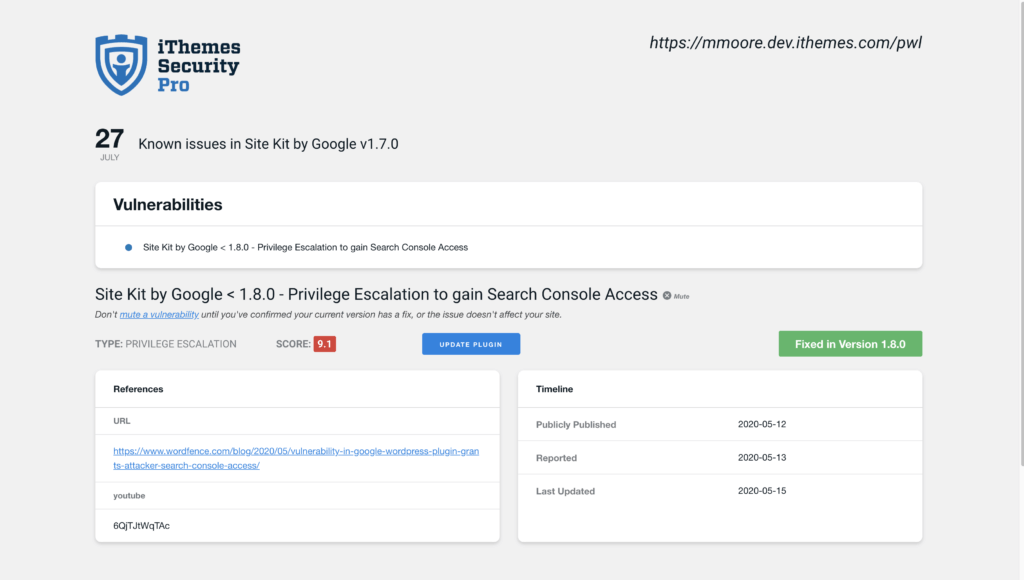

Si Site Scan detecta una vulnerabilidad, haga clic en el enlace de la vulnerabilidad para ver la página de detalles.

En la página de vulnerabilidades de Site Scan, verá si hay una solución disponible para la vulnerabilidad. Si hay un parche disponible, puede hacer clic en el botón Actualizar complemento para aplicar la corrección en su sitio web.

Puede haber una demora entre la disponibilidad de un parche y la actualización de la base de datos de vulnerabilidades de seguridad de iThemes para reflejar la solución. En este caso, puede silenciar la notificación para no recibir más alertas relacionadas con la vulnerabilidad.

4. Evitar el secuestro de sesiones

Debe tener protección contra el secuestro de sesiones para sus administradores y editores en su sitio web de WordPress para protegerse de las vulnerabilidades de ejecución remota de código.

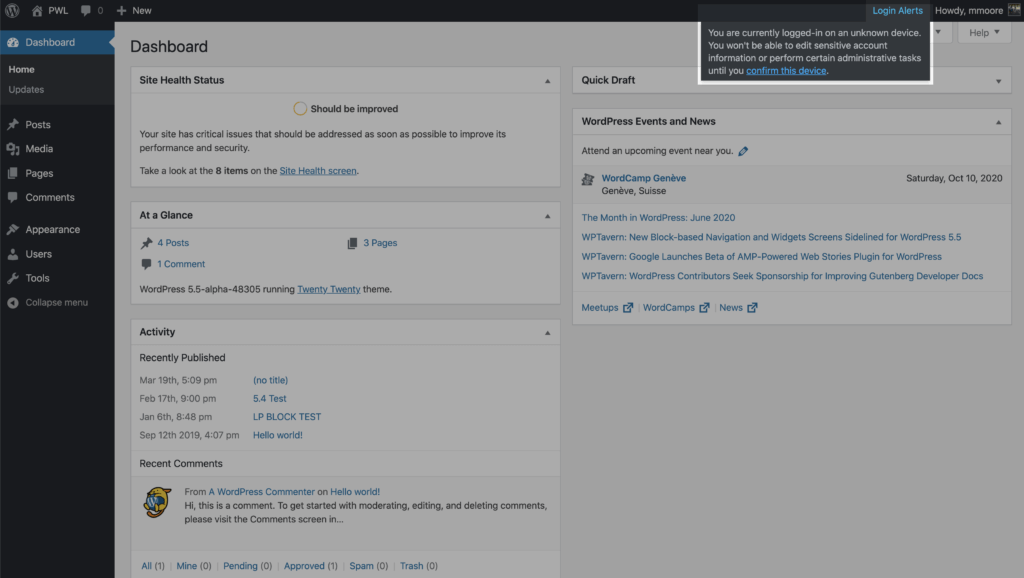

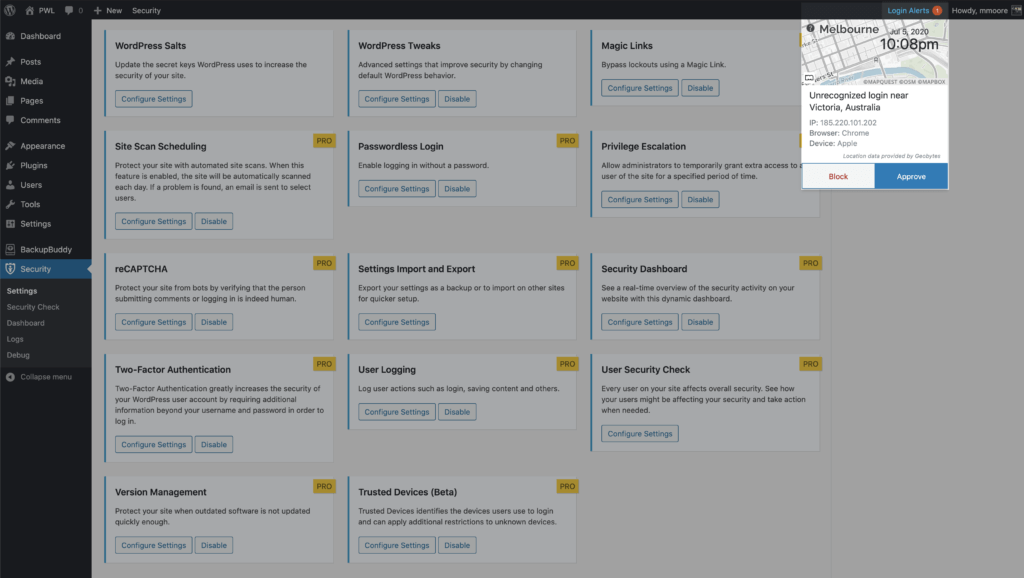

La función de dispositivos de confianza de iThemes Security Pro hace que el secuestro de sesiones sea cosa del pasado. Si el dispositivo de un usuario cambia durante una sesión, iThemes Security cerrará automáticamente la sesión del usuario para evitar cualquier actividad no autorizada en la cuenta del usuario, como cambiar la dirección de correo electrónico del usuario o cargar complementos maliciosos.

La función de Dispositivos de confianza en iThemes Security Pro funciona para identificar los dispositivos que usted y otros usuarios usan para iniciar sesión en su sitio de WordPress. Una vez que se identifican sus dispositivos, podemos evitar que los secuestradores de sesiones y otros actores maliciosos causen daños en su sitio web.

Cuando un usuario ha iniciado sesión en un dispositivo no reconocido, Trusted Devices puede restringir sus capacidades de nivel de administrador. Esto significa que si un atacante pudiera ingresar al backend de su sitio de WordPress, no tendría la capacidad de realizar cambios maliciosos en su sitio web.

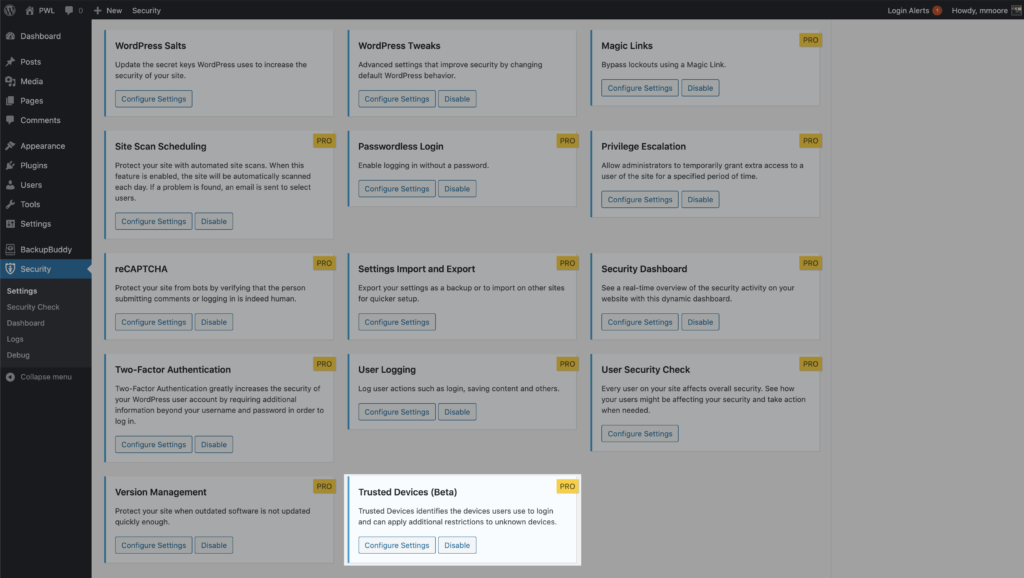

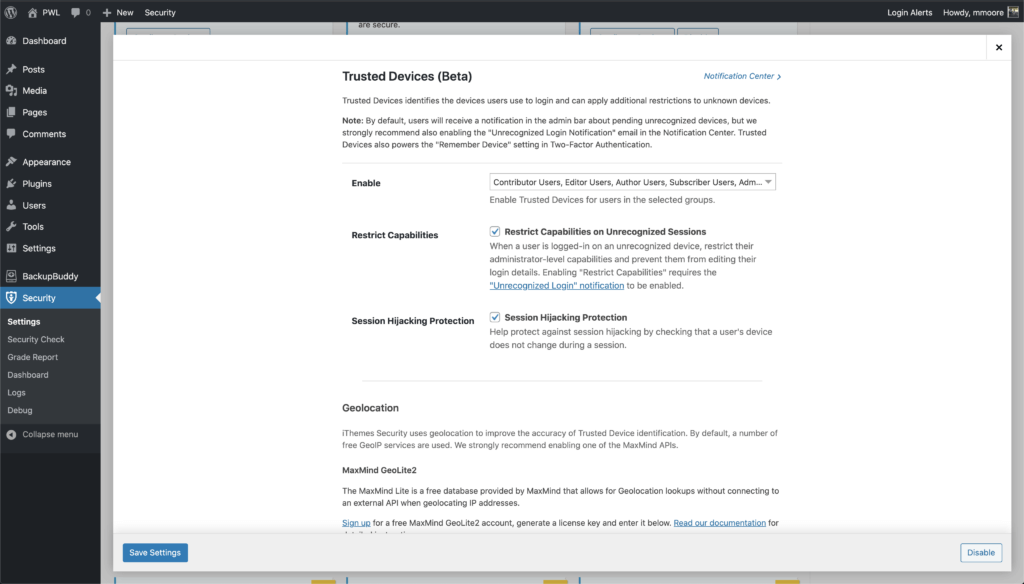

Para comenzar a usar dispositivos de confianza, habilítelos en la página principal de la configuración de seguridad y luego haga clic en el botón Configurar configuraciones .

En la configuración de Dispositivos confiables, decida qué usuarios desea usar la función y habilite las funciones Restringir capacidades y Protección contra el secuestro de sesiones .

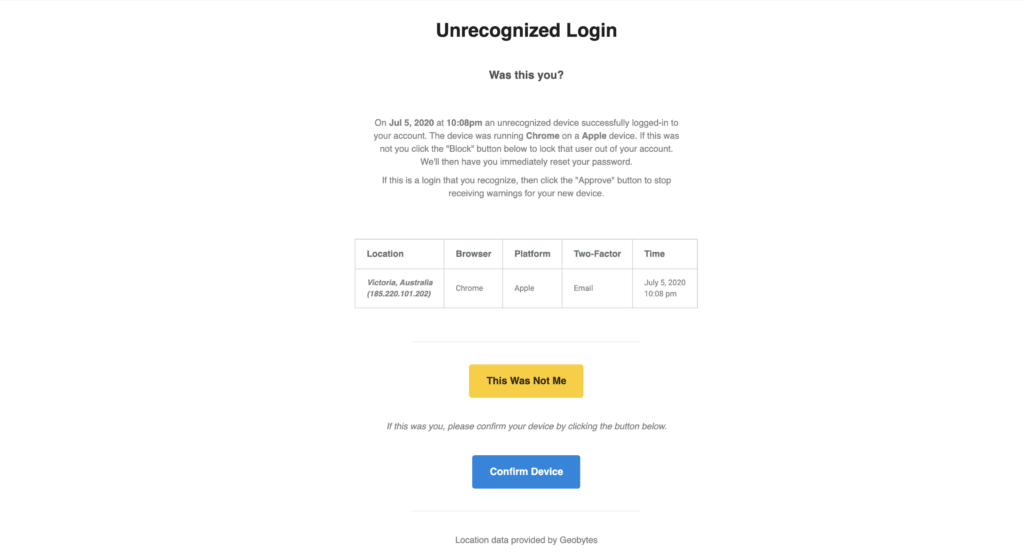

Después de habilitar la nueva configuración de Dispositivos confiables, los usuarios recibirán una notificación en la barra de administración de WordPress sobre dispositivos pendientes no reconocidos. Si su dispositivo actual no se ha agregado a la lista de dispositivos de confianza, haga clic en el enlace Confirmar este dispositivo para enviar el correo electrónico de autorización.

Haga clic en el botón Confirmar dispositivo en el correo electrónico de inicio de sesión no reconocido para agregar sus dispositivos actuales a la lista Dispositivos confiables.

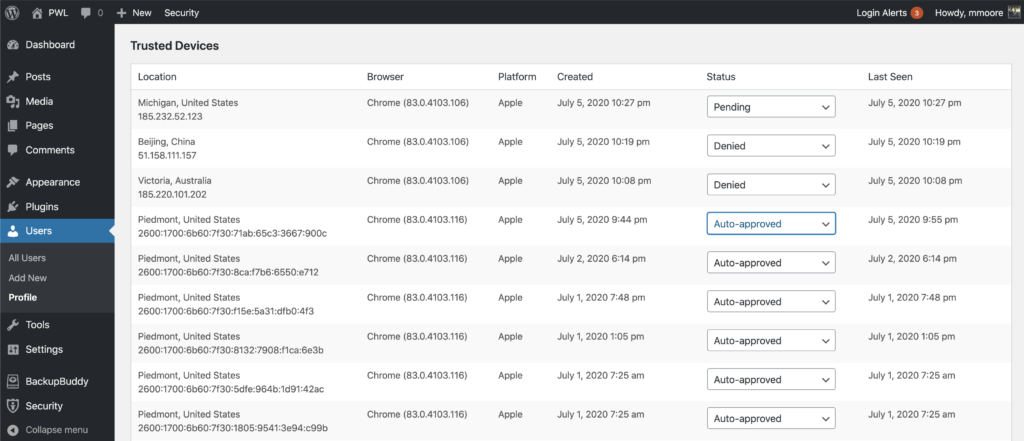

Una vez que Trusted Devices está habilitado, los usuarios pueden administrar dispositivos desde su página de perfil de usuario de WordPress. Desde esta pantalla, puede aprobar o rechazar dispositivos de la lista de Dispositivos confiables.

Además, tiene la opción de registrarse en algunas API de terceros para mejorar la precisión de la identificación de los dispositivos confiables y utilizar mapas de imágenes estáticas para mostrar la ubicación aproximada de un inicio de sesión no reconocido. Consulte la configuración de Dispositivos confiables para ver qué integraciones están disponibles,

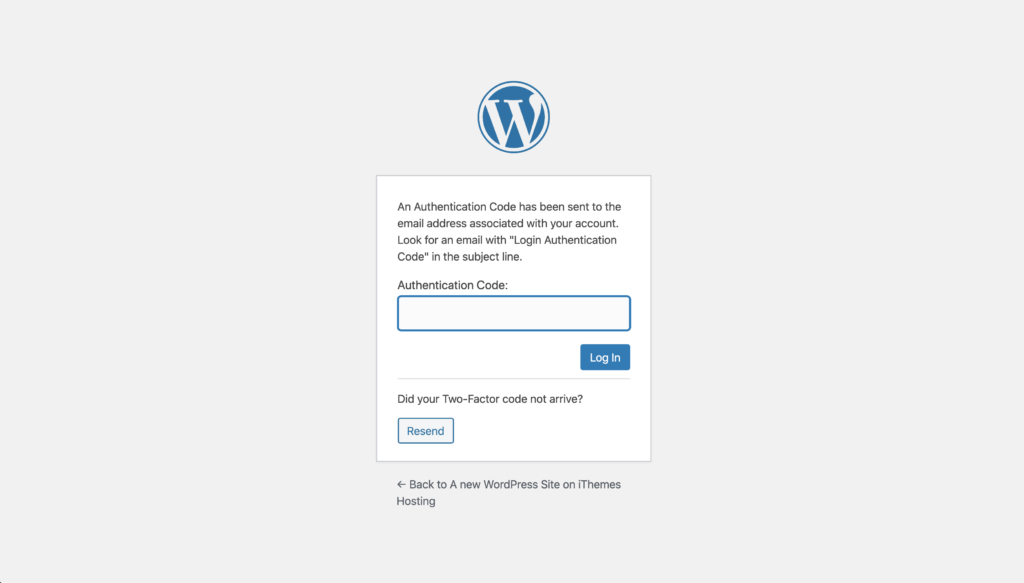

5. Active la autenticación de dos factores para todos los usuarios administradores

La autenticación de dos factores es un proceso de verificación de la identidad de una persona que requiere dos métodos de verificación separados. Google compartió en su blog que el uso de la autenticación de dos factores puede detener el 100% de los ataques de bots automatizados. ¡No hay malas probabilidades!

El complemento iThemes Security le permite activar la autenticación de dos factores para su sitio de WordPress, por lo que los usuarios deben ingresar un código secundario para iniciar sesión.

Los tres métodos de autenticación de dos factores proporcionados por iThemes Security Pro incluyen:

- Aplicación móvil: el método de aplicación móvil es el método más seguro de autenticación de dos factores proporcionado por iThemes Security Pro. Este método requiere que utilice una aplicación móvil gratuita de dos factores como Authy o Google Authenticator.

- Correo electrónico: el método de correo electrónico de dos factores enviará códigos sensibles al tiempo a la dirección de correo electrónico de su usuario.

- Códigos de respaldo : un conjunto de códigos de uso único que se pueden usar para iniciar sesión en caso de que se pierda el método principal de dos factores.

Para comenzar a usar la autenticación de dos factores en su sitio web, habilite la función en la página principal de la configuración de iThemes Security Pro.

Siga los pasos aquí para continuar configurando la autenticación de dos factores para su sitio de WordPress. Si siguió nuestras recomendaciones y habilitó los requisitos de fuerza para usuarios privilegiados, lo siguiente que verá es el lugar para ingresar el token de dos factores.

Prevención de RCE: consejos adicionales

1. Utilice únicamente aplicaciones y complementos de software bien establecidos

El proceso de "escapar" funciona muy bien como su primera línea de defensa contra las vulnerabilidades de RCE. Sin embargo, existen algunas formas adicionales en las que los servidores y navegadores pueden interpretar el código, más allá de las etiquetas de script.

Si su objetivo es realizar un seguimiento de todos y cada uno de ellos por su cuenta, sería muy complicado y requeriría una gran cantidad de su tiempo y recursos.

Afortunadamente, los desarrolladores de aplicaciones han pensado mucho en el tema de las vulnerabilidades de RCE.

Es mejor usar un CMS (sistema de administración de contenido) confiable y de buena reputación como WordPress porque hay soluciones integradas en la plataforma y los temas y complementos que ejecuta en ella.

Siempre es esencial que mantenga todas las aplicaciones de software y complementos actualizados cuando se lancen nuevas versiones. Cuando se descubren las vulnerabilidades, los desarrolladores de software trabajarán las veinticuatro horas del día para adelantarse a las debilidades que descubran.

Esto es cierto tanto para los autores de complementos como para los de temas.

Si está utilizando un CMS personalizado en lugar de WordPress, puede mantener su sitio a salvo de posibles inyecciones de SQL utilizando consultas parametrizadas. Este tipo de consulta informará a una aplicación, de antemano, el tipo exacto de consulta que va a ejecutar. Luego reconocerá y eliminará los comandos agregados que un pirata informático podría intentar insertar. En lugar de una inserción exitosa, enviará la consulta original y excluirá la cadena que se agregó.

En el ejemplo anterior, una consulta parametrizada se vería así:

$ query = "SELECT * FROM users WHERE name =?" $ resultados = $ query.execute (“'OR' 1 '=' 1 '-”)

En este escenario, su base de datos está manejando 'OR' 1 '=' 1 ′ de la manera correcta. Considera esta consulta como una cadena de solo texto y entiende que no hay un usuario asociado con el nombre proporcionado.

2. Validar la entrada de los usuarios

El mejor lugar para comenzar a prevenir las vulnerabilidades de RCE es donde los usuarios de su sitio interactúan con su aplicación.

El método más simple es eliminar y filtrar los caracteres no deseados.

Otra opción más es preservar el contenido escapándose de él.

Si no está familiarizado con lo que significa escapar, es el proceso en el que le indica a su computadora que mire algo que parece ser código como texto normal. Por ejemplo, reemplazaría una etiqueta de secuencia de comandos con "<script>".

Al hacer esto, un navegador web entiende mostrar los símbolos menor que "<y mayor que"> en la ubicación especificada. Pero no tratará toda la cadena de texto como código.

Para el usuario, el resultado es invisible.

3. El principio del menor privilegio

Puede haber casos raros en los que podría surgir una vulnerabilidad de RCE de día cero. Esto significa que ni usted ni el CMS ni los desarrolladores de aplicaciones conocen un nuevo tipo de ataque específico.

Incluso en un caso como este, todavía podemos limitar el daño que puede hacer un atacante estableciendo algunas reglas simples sobre lo que puede hacer una aplicación.

Por ejemplo, imagina que estás diseñando una aplicación que lee desde una base de datos. Realmente no sería necesario otorgar a la nueva aplicación la capacidad o el permiso para eliminar o escribir registros de la base de datos.

En este caso, incluso si los atacantes intentan comprometer el script, encontrarán un error y fallarán en su intento.

El principio de privilegio mínimo también es útil en lo que respecta a las funciones de PHP.

Las funciones de PHP son un objetivo estándar para los atacantes en línea de todo tipo. Las funciones sólidas que pueden no ser necesarias para su aplicación, como ini_set () (esto le permite actualizar su configuración PHP desde dentro del script) o exec () (que ejecuta código pasado como texto), deben estar deshabilitadas.

Esto evita que los piratas informáticos y atacantes los utilicen con fines malintencionados.

Esta idea en particular se aplica a proteger las áreas públicas de su sitio web, así como el código del lado del servidor.

4. Política de seguridad de contenido

Content-Security-Policy es un encabezado utilizado en HTTP por la mayoría de los navegadores web modernos. Determina qué tipo de contenido se supone que debe cargar el navegador en su sitio web. Cuando envíe encabezados desde su aplicación o servidor web, podrá especificar los tipos de script que permitieron ejecutarse y en qué ubicaciones.

El uso de la estrategia ayuda a evitar que los piratas informáticos inyecten sus scripts maliciosos.

5. Evite que el script lea cookies

Otra opción más es evitar que los scripts lean cookies. Esto evita que las solicitudes se envíen a otros sitios.

Esto se hace configurándolos con los atributos SameSite = Strict o HttpOnly. Incluso en un escenario en el que el código de un pirata informático se ejecuta en su sitio de WordPress, evitará que accedan a las cookies de autenticación del usuario de su sitio.

Esto reducirá significativamente el daño potencial durante un ataque de ejecución remota de código de WordPress.

Conclusión: ejecución remota de código de WordPress

No se preocupe si se siente un poco abrumado cuando descubre todas las posibles amenazas de seguridad que buscan su sitio de WordPress. La verdad es que las amenazas son muchas, pero las soluciones pueden ser sencillas.

Esperamos que esta guía le haya ayudado a comprender el riesgo de ataques RCE en su sitio de WordPress. Al implementar algunas de las mejores prácticas de seguridad de WordPress, junto con los 5 pasos anteriores, tendrá una mejor línea de defensa.

Kristen ha estado escribiendo tutoriales para ayudar a los usuarios de WordPress desde 2011. Por lo general, puede encontrarla trabajando en nuevos artículos para el blog iThemes o desarrollando recursos para #WPprosper. Fuera del trabajo, a Kristen le gusta llevar un diario (¡ha escrito dos libros!), Hacer caminatas y acampar, cocinar y las aventuras diarias con su familia, con la esperanza de vivir una vida más presente.